Рассмотрим, как с помощью UserGate можно организовать защищённый удалённый доступ сотрудников к корпоративной сети, какие есть варианты подключения и что за возможности открываются при работе пользователей через SSL VPN с использованием многофакторной аутентификации с опубликованными на веб-портале UserGate приложениями.

- Введение

- Варианты подключения удалённых пользователей в UserGate

- Удалённый доступ к веб-порталу UserGate с MFA-авторизацией

- Выводы

Введение

В условиях пандемии заболевания, вызванного новым коронавирусом (COVID-19), многие компании рассматривают отправку работников на «удалёнку», а некоторые уже активно внедряют такой режим работы. Это заставляет компании решать целый спектр вопросов, связанных с информационной безопасностью, так как ожидается, что число утечек информации и случаев несанкционированного доступа к корпоративным ресурсам значительно увеличится. Какие же основные проблемы удалённой работы с точки зрения ИБ стоят перед компаниями?

Сценариев атак — масса. Главным источником рисков служит то, что в большинстве случаев в качестве рабочего места выступает домашний компьютер. Далеко не во всех компаниях используются корпоративные ноутбуки, которые с лёгкостью можно забрать домой и продолжать работать с тем же уровнем защиты, что и в пределах периметра организации. Зачастую на домашних компьютерах сотрудников установлены уязвимые программы, мессенджеры и прочее постороннее ПО, не настроены базовые механизмы защиты, отсутствует антивирус.

С целью минимизации рисков ИБ компаниям целесообразно реализовать терминальный или веб-доступ к корпоративным ресурсам (тогда домашний компьютер выступает как конечная станция), а для защиты трафика применять VPN.

Сегодня мы разберём практический сценарий того, как обеспечить с помощью межсетевого экрана UserGate защищённый удалённый доступ пользователей. Ранее мы публиковали «Обзор UserGate — межсетевого экрана следующего поколения», в котором рассказывали о его функциональных возможностях. Сегодня нас будут интересовать варианты удалённой работы пользователей с корпоративными ресурсами при помощи межсетевого экрана UserGate. В частности, сфокусируем внимание на возможностях доступа через SSL VPN с использованием многофакторной аутентификации (MFA-авторизация) к приложениям, опубликованным на веб-портале UserGate.

Варианты подключения удалённых пользователей в UserGate

UserGate обеспечивает безопасность корпоративной сети, блокируя возможность несанкционированного проникновения извне. Однако в определённых случаях важно обеспечить внешний доступ к рабочим ресурсам, а также к сервисам, запущенным на серверах внутри сети компании. Тогда продукт можно использовать для безопасной публикации корпоративного портала и других подобных систем, а также для обеспечения доступа к файлам, находящимся на внутренних серверах.

Возможны два варианта удалённого подключения к корпоративным ресурсам, указанные ниже.

1. Публикация ресурсов:

- с помощью правил DNAT (без авторизации с возможностью ограничения доступа по IP-адресу источника),

- с помощью обратного проксирования (reverse proxy) с возможностью авторизации по сертификату.

2. Удалённый доступ:

- веб-портал — управляемый доступ по SSL VPN к опубликованным ресурсам с возможностью авторизации, в том числе с использованием MFA по одноразовым паролям (поддерживаются приложения RDP / SSH / HTTP / HTTPS / FTP),

- «классический» VPN L2TP / IPsec (с авторизацией, MFA).

В нашем сегодняшнем кейсе используется сценарий удалённого доступа к веб-порталу с применением многофакторной аутентификации.

Удалённый доступ к веб-порталу UserGate с MFA-авторизацией

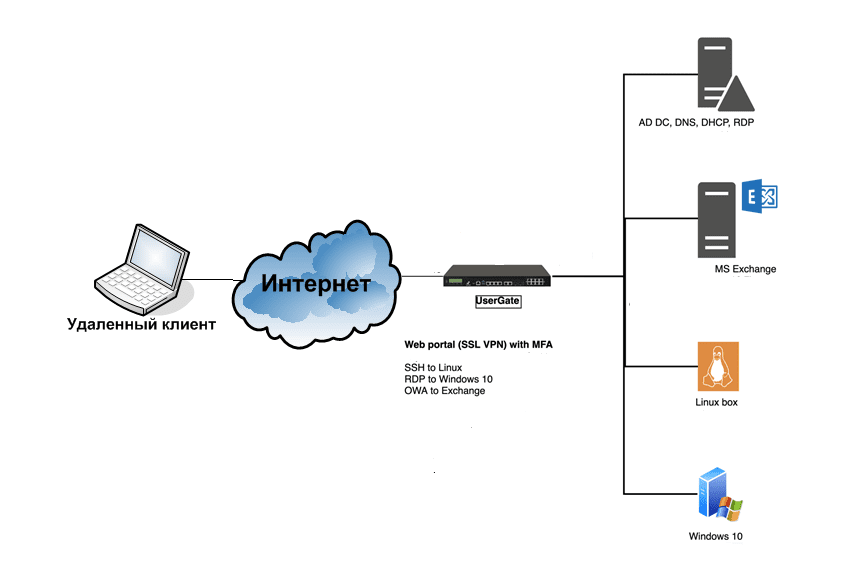

Для демонстрации мы использовали стенд, имевший следующий состав:

- межсетевой экран UserGate,

- сервер Microsoft Exchange,

- контроллер домена с сервисами Active Directory, DNS, DHCP,

- рабочая станция Linux c сервером SSH,

- рабочая станция Windows 10 с настроенным доступом по RDP.

Рисунок 1. Структура стенда для демонстрации удалённого доступа к веб-порталу UserGate с MFA-авторизацией

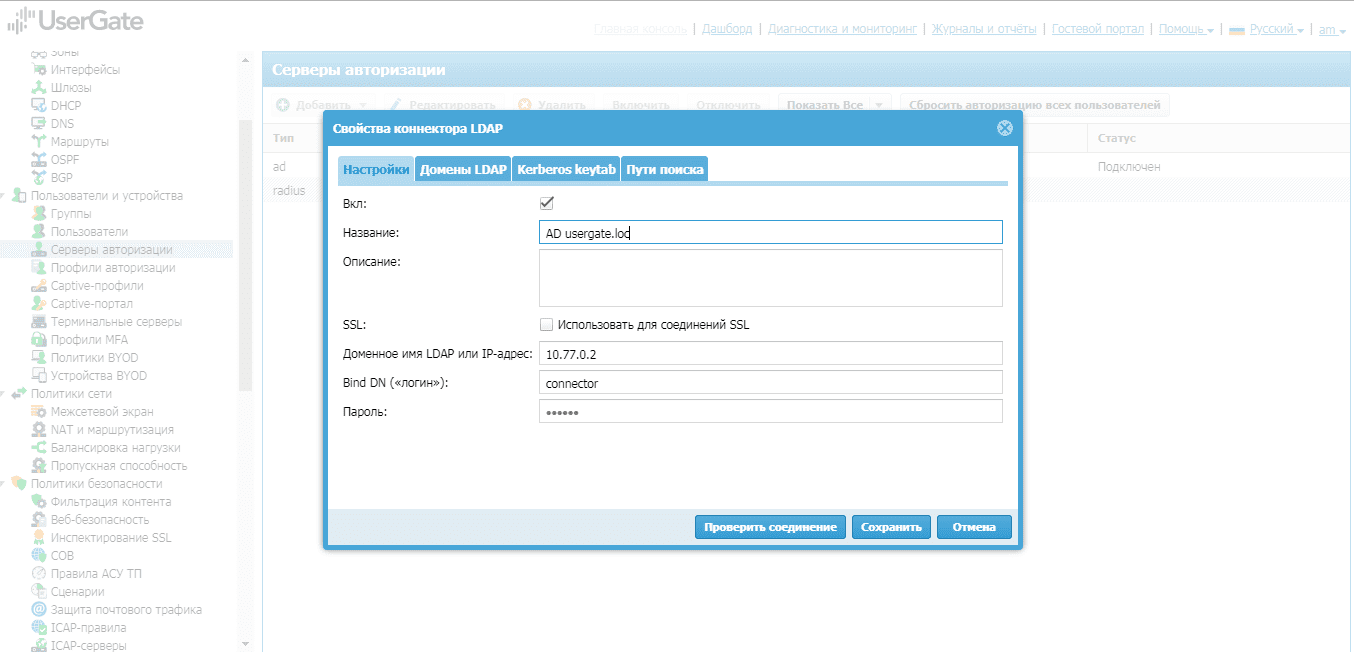

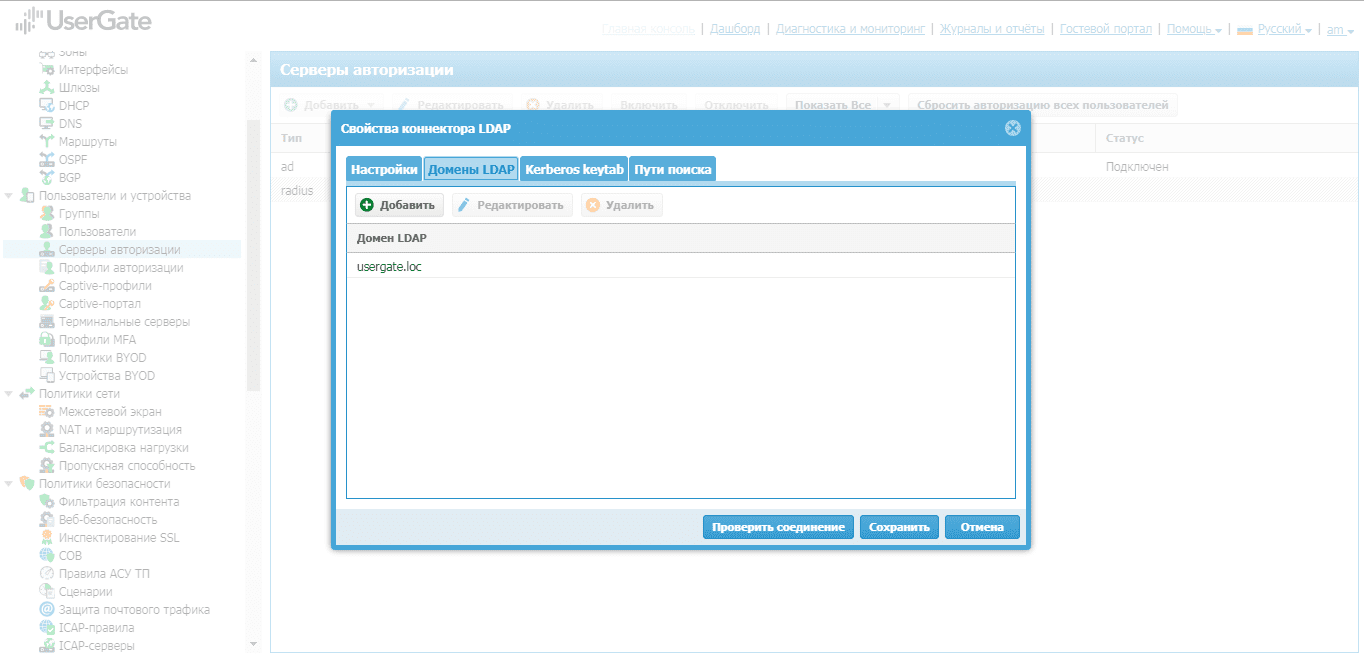

Начнём с того, что в UserGate необходимо настроить сервер авторизации. Он понадобится для последующего формирования соответствующих профилей.

Рисунок 2. Настройка сервера авторизации в UserGate

Серверы авторизации — это внешние источники учётных записей пользователей для UserGate UTM. Система поддерживает такие типы серверов, как Active Directory, Radius, Kerberos; мы будем использовать сервер авторизации Active Directory.

Рисунок 3. Настройка сервера авторизации в UserGate

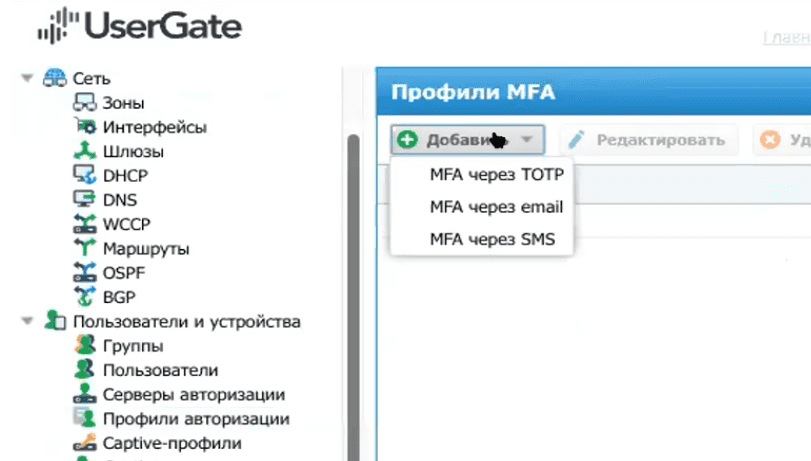

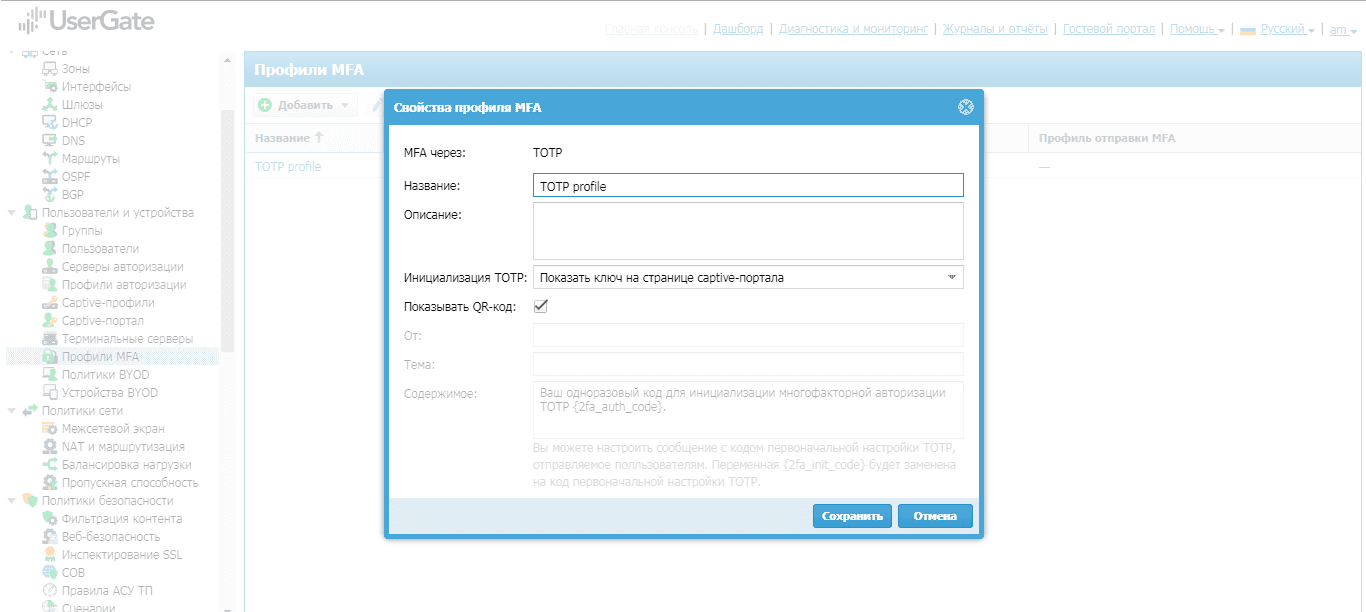

После настройки сервера авторизации необходимо создать профиль MFA (мультифакторной аутентификации). Он нам в дальнейшем понадобится на этапе создания профиля.

UserGate поддерживает мультифакторную аутентификацию с использованием имени пользователя и пароля в качестве первого фактора и следующих вариантов в качестве второго:

- TOTP (Time-based One Time Password), кратковременный одноразовый пароль;

- получение одноразового пароля по SMS (для отправки SMS-сообщений у каждого пользователя должен быть указан номер телефона в его локальной учётной записи в UTM или в доменной учётной записи в Active Directory);

- получение одноразового пароля по электронной почте (аналогично предыдущему случаю).

В нашем кейсе мы будем использовать TOTP-токен и приложение Google Authenticator, установленное на смартфон. Также можно использовать аналогичное по функциональности приложение «Яндекс.Ключ».

Рисунок 4. Добавление профиля MFA в UserGate

Передать первоначальный код для инициализации TOTP можно следующими средствами:

- показать на странице Captive-портала после первой успешной авторизации,

- выслать с помощью SMS,

- отправить по электронной почте.

Мы зададим вариант «Показать ключ на странице Captive-портала». Также отметим опцию «Показывать QR-код» для облегчения настройки устройства или программного обеспечения клиента.

Рисунок 5. Профиль MFA в UserGate

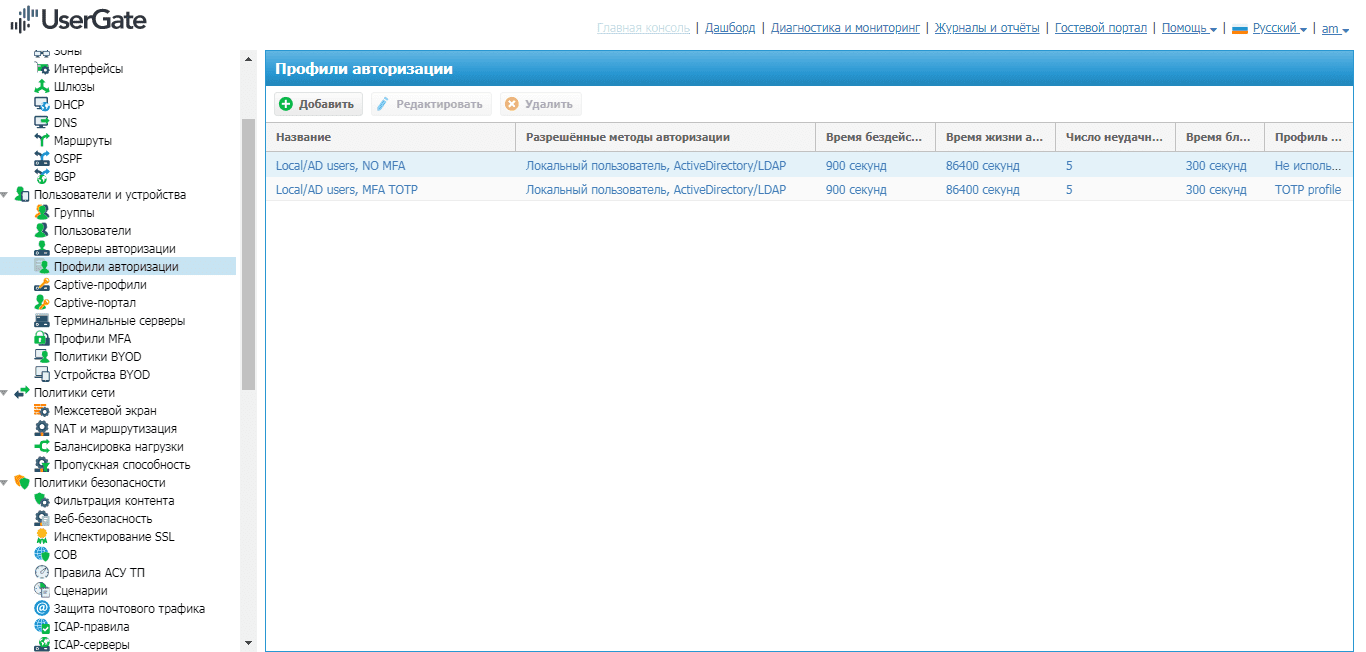

После создания профиля MFA по TOTP необходимо сформировать профиль авторизации на UserGate. Он позволит указать набор способов и параметров, которые в дальнейшем можно будет использовать в различных подсистемах UserGate, например Captive-портале, VPN, веб-портале и т.д. Для этого необходимо перейти на вкладку «Профили авторизации».

Рисунок 6. Вкладка «Профили авторизации» в UserGate

В данном случае у нас на шлюзе UserGate уже есть два созданных и настроенных профиля — с MFA-авторизацией и без неё (с использованием логина и пароля Active Directory). Для нашего кейса нам, очевидно, интересен первый вариант.

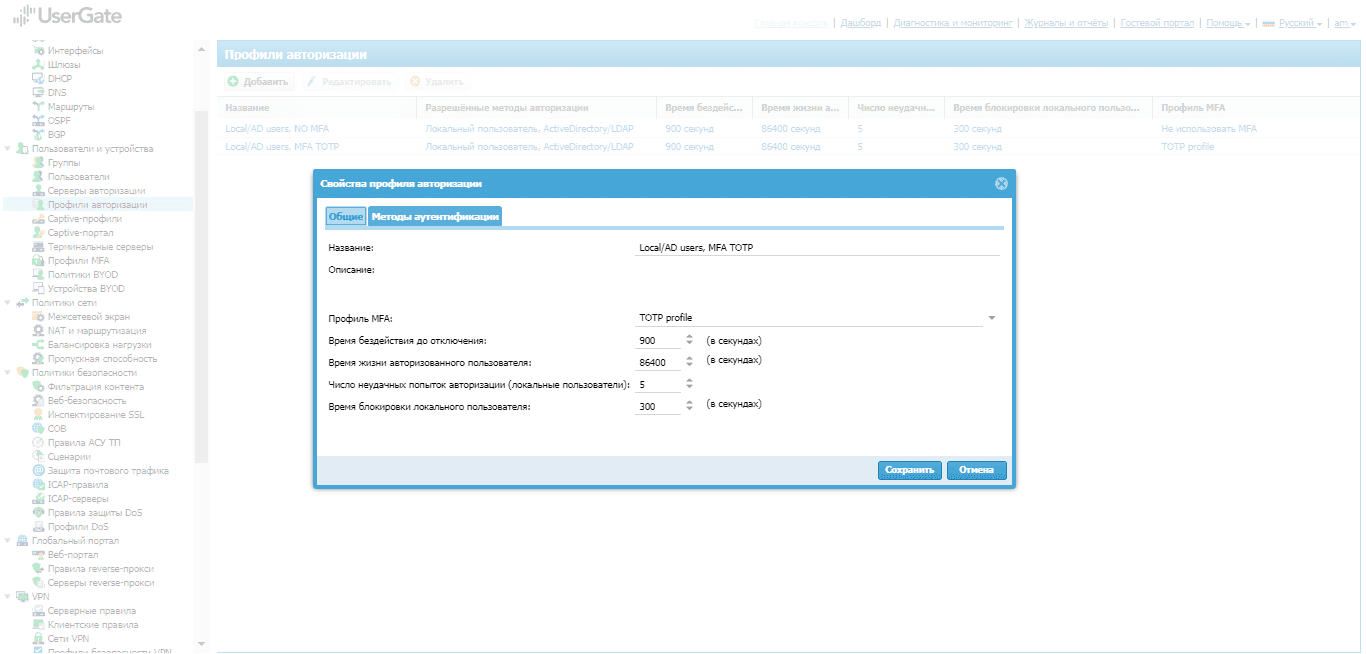

Рисунок 7. Свойства профиля авторизации с MFA в UserGate

В данном случае главной является настройка «Профиль MFA». Именно она даёт возможность использовать мультифакторную аутентификацию для входа в систему. Выбираем ранее созданный профиль TOTP.

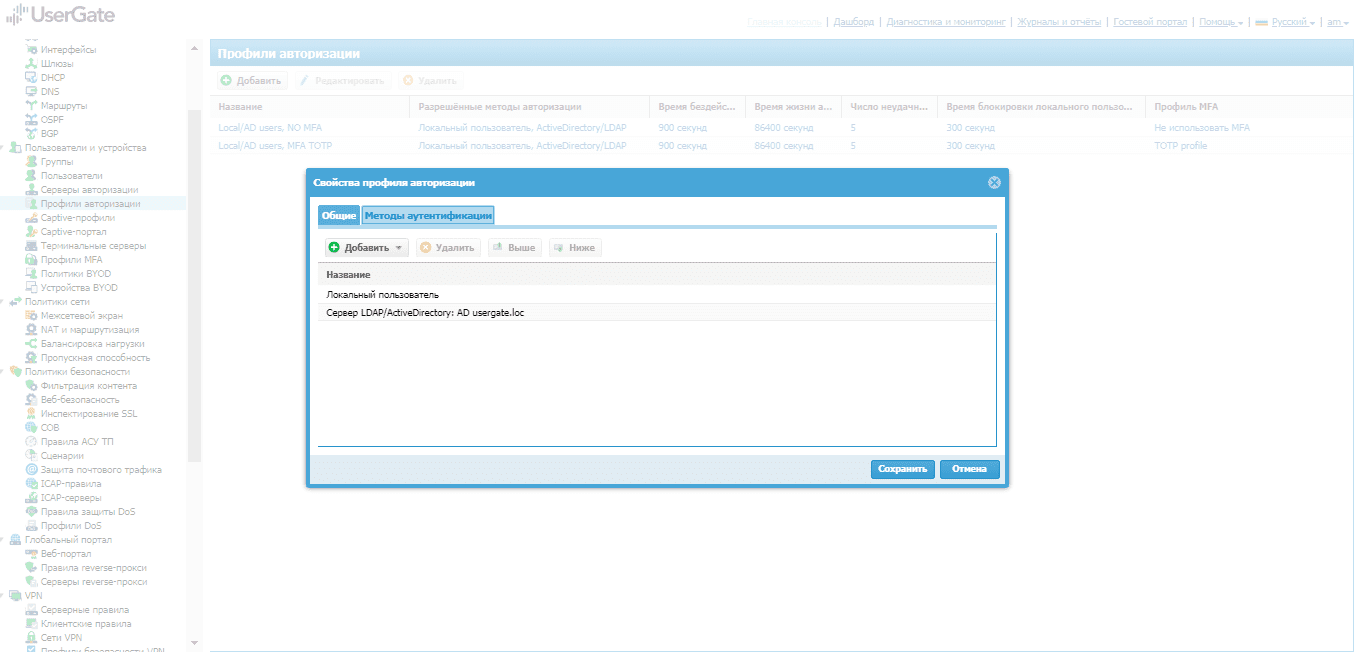

Рисунок 8. Свойства профиля авторизации с MFA в UserGate

Задаём созданные ранее методы авторизации пользователей — например, через сервер Active Directory или по базе данных локальных аккаунтов UserGate.

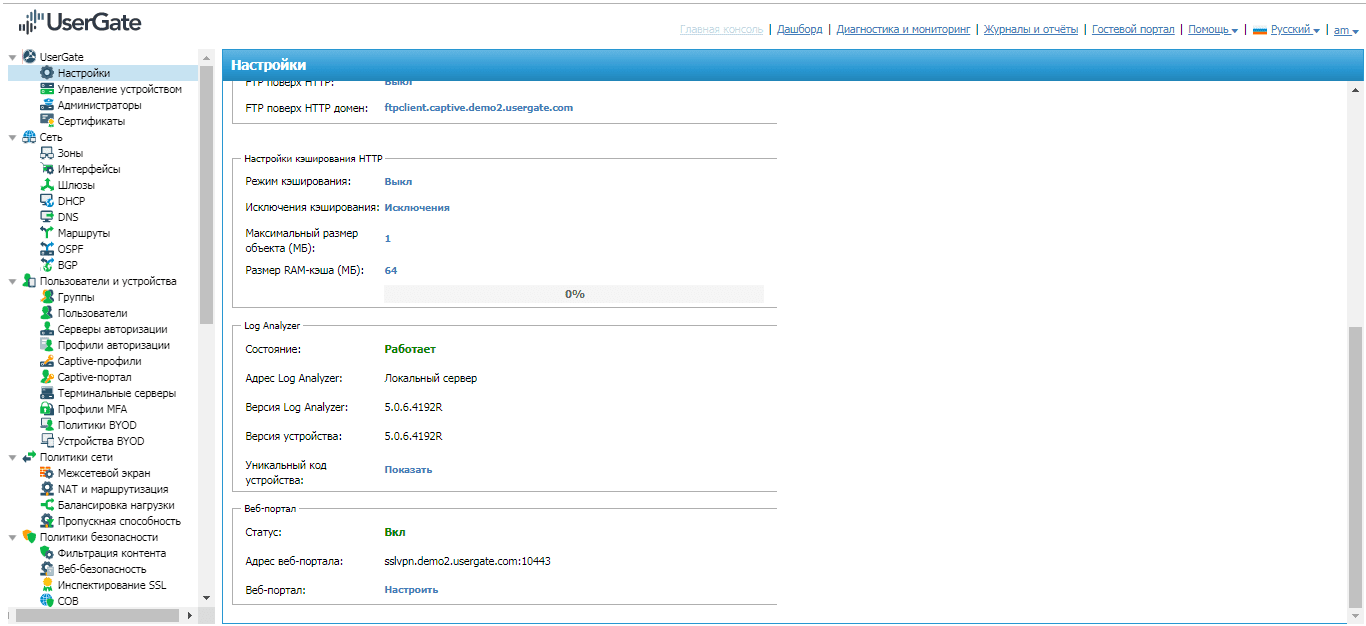

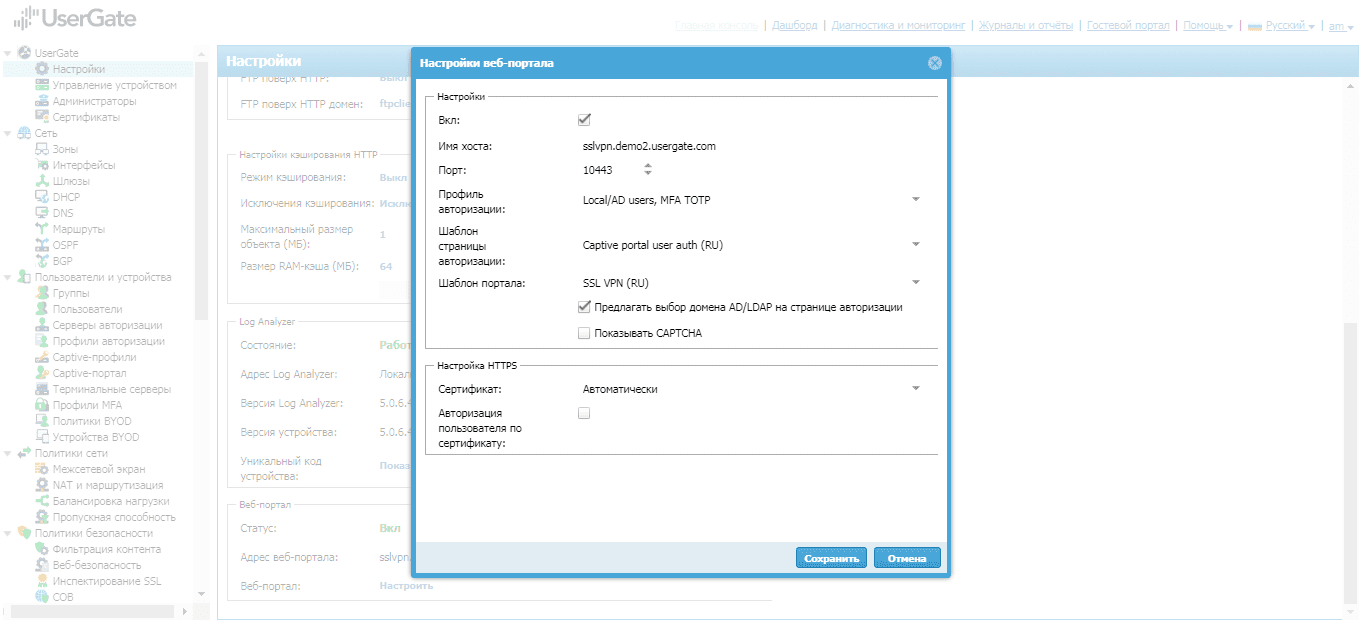

Затем необходимо настроить сам веб-портал. Для этого переходим на вкладку «Настройки». В рабочей области вкладки находим «Веб-портал» и выбираем «Настроить».

Рисунок 9. Вкладка «Настройки» в UserGate

В настройках веб-портала задаём следующие параметры:

- «Имя хоста» (в нашем случае это — sslvpn.demo2.usergate.com);

- «Порт TCP», который будет использоваться сервисом веб-портала (порт и имя хоста образуют URL);

- «Профиль авторизации», который мы создали ранее.

После этого выбираем шаблон веб-портала для отображения доступных ресурсов (в данном случае у нас уже был заранее создан шаблон «SSL VPN (RU)»). Создать свою индивидуальную страницу авторизации можно в разделе «Шаблоны страниц».

Опция «Показывать CAPTCHA» рекомендуется для защиты от ботов, подбирающих пароли.

Значение, указанное в поле «Сертификат», будет использоваться для создания HTTPS-соединения. Мы выберем режим «Автоматически». Функция «Авторизация пользователя по сертификату» потребует предъявления последнего браузером; этот флаг мы устанавливать не будем.

Рисунок 10. Настройки веб-портала в UserGate

Далее необходимо задать сетевые параметры: в разделе «Сеть» -> «Зоны»понадобится разрешить сервис веб-портала для выбранных зон (обычно — Untrusted), а в разделе «VPN» -> «Веб-портал» — добавить URL-идентификаторы внутренних ресурсов, к которым необходим доступ пользователей.

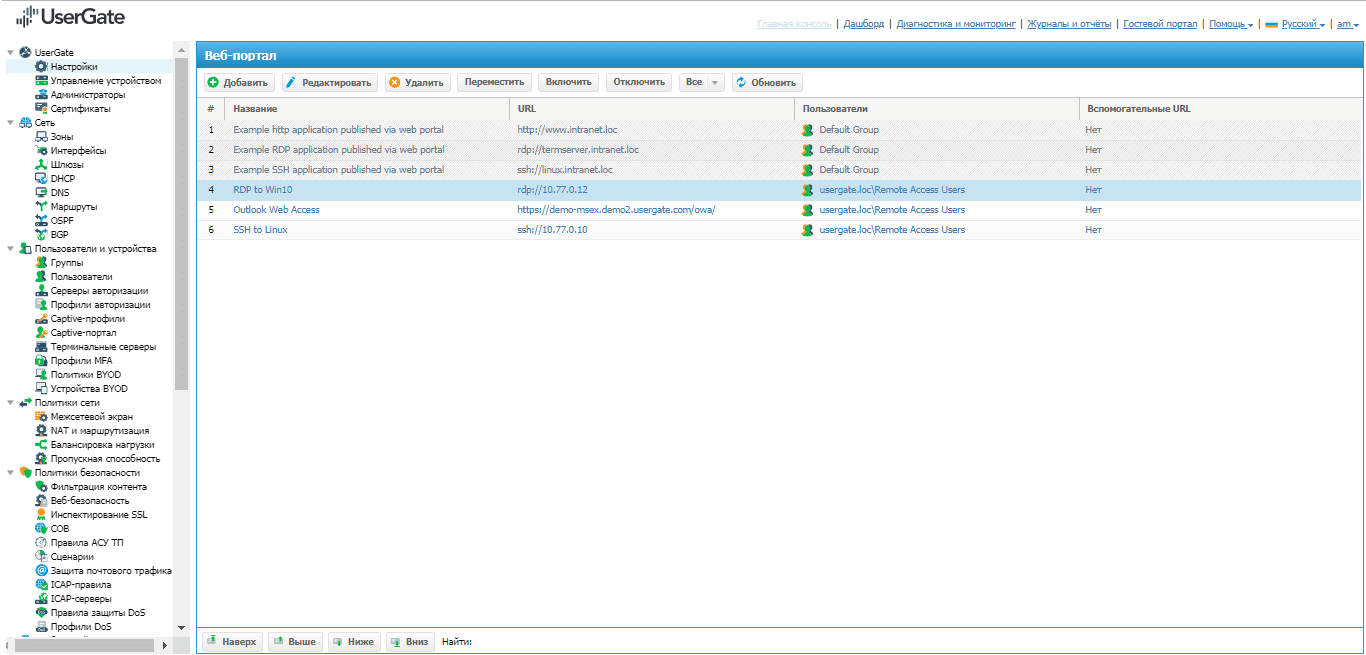

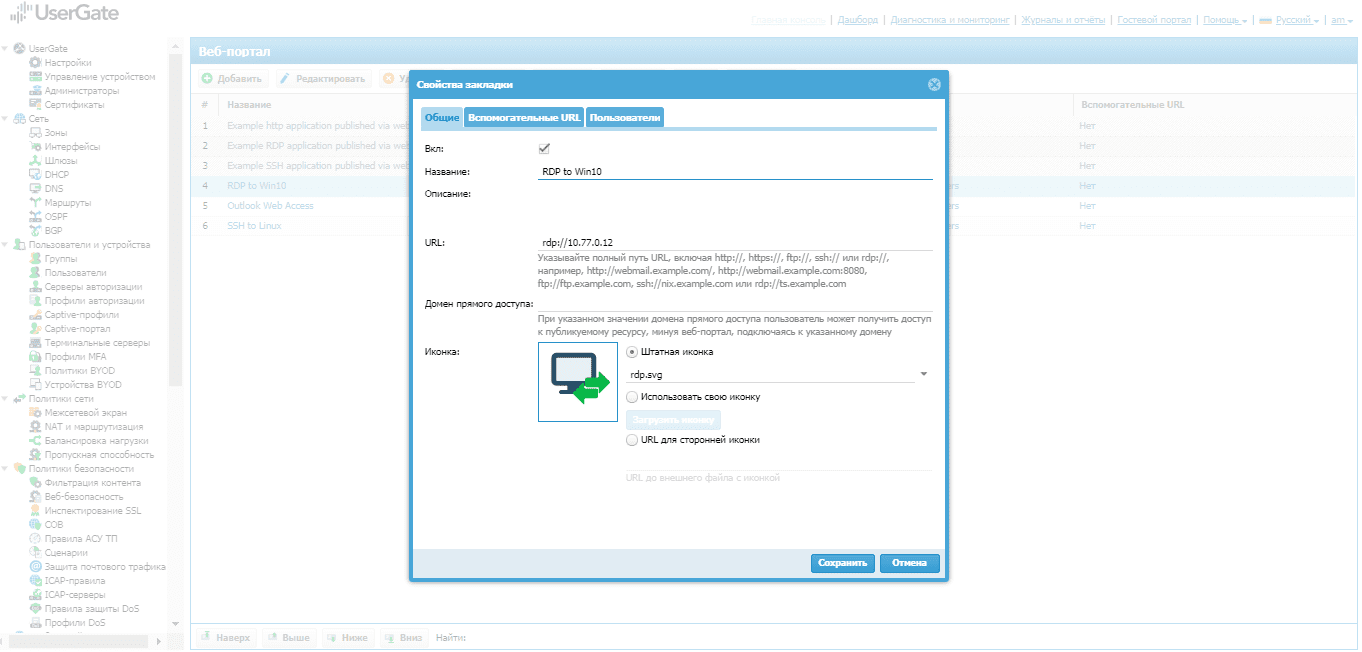

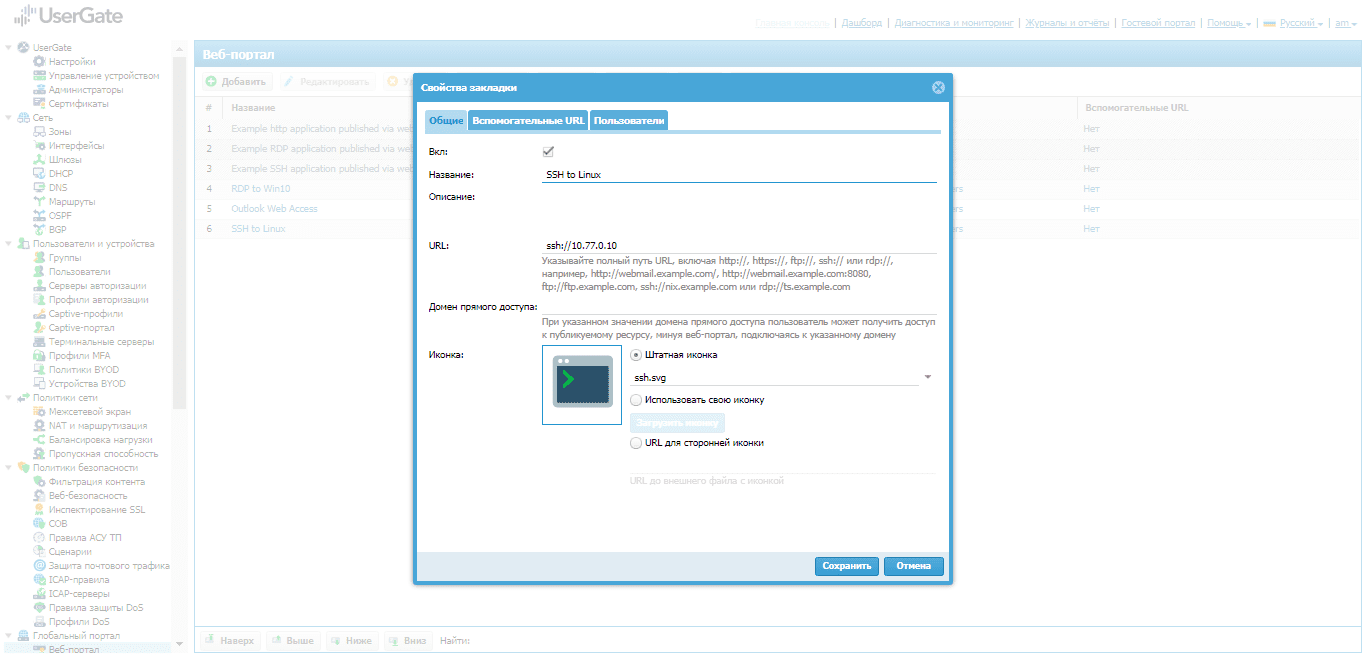

Теперь выполним публикацию необходимых нам для работы ресурсов на веб-портале. Ресурсы добавляются на одноимённой вкладке.

Рисунок 11. Вкладка «Веб-портал» (обзор опубликованных ресурсов) в UserGate

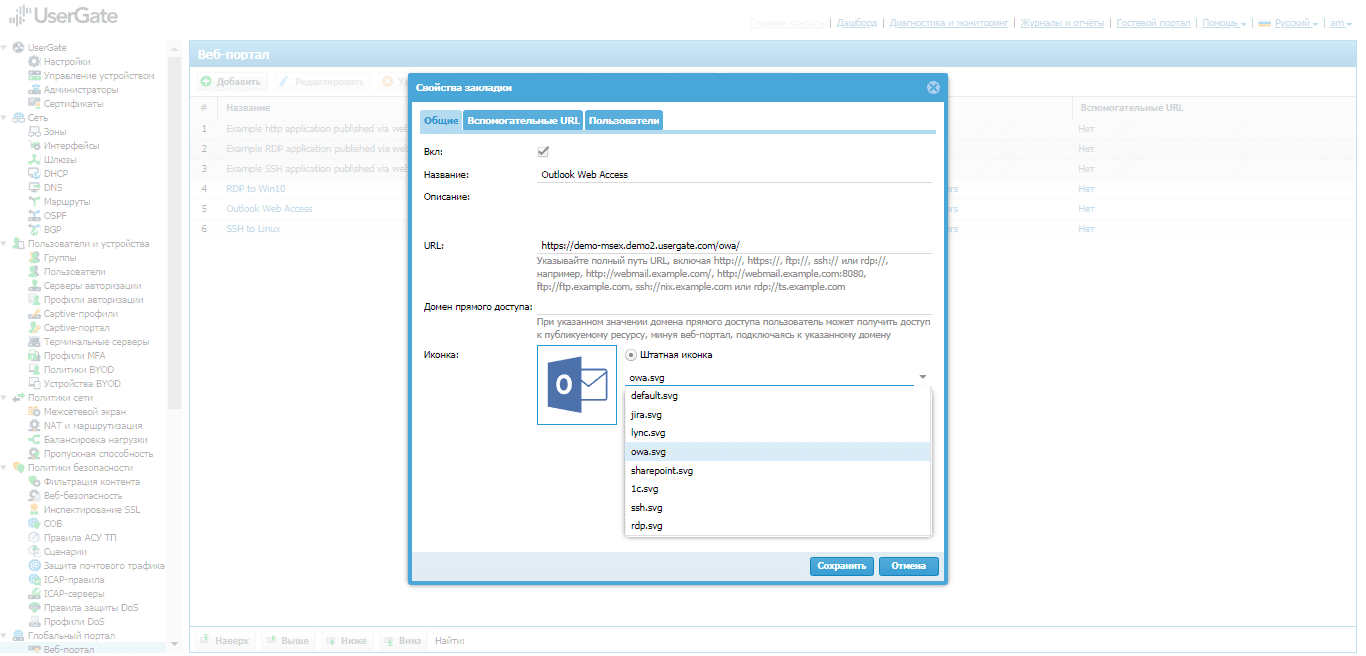

Настройка веб-портала (раздел «Глобальный портал» -> «Веб-портал») сводится к созданию записей публикации URL-адресов внутренних веб-ресурсов. Для каждого URL необходимо создать закладку и указать:

- название закладки,

- описание закладки,

- URL ресурса, который необходимо опубликовать через веб-портал,

- домен прямого доступа (необязательный параметр),

- иконку (она будет отображаться на веб-портале для данной закладки; возможно выбрать одну из готовых иконок, указать внешний URL, по которому она доступна, или загрузить свою),

- вспомогательные URL (те, которые необходимы для работы основного URL, но не нуждаются в публикации),

- пользователей (список учётных записей или групп, которым разрешены отображение закладки на веб-портале и доступ к основному и вспомогательным URL).

Для нашего сценария мы опубликуем приложения Outlook Web Access (OWA), RDP — для доступа к Windows-станции, SSH — для доступа к Linux-станции, где развёрнут SSH-сервер.

Рисунок 12. Свойства опубликованного приложения Outlook Web Access на веб-портале UserGate

Рисунок 13. Свойства опубликованного приложения RDP на веб-портале UserGate

Рисунок 14. Свойства опубликованного приложения SSH на веб-портале UserGate

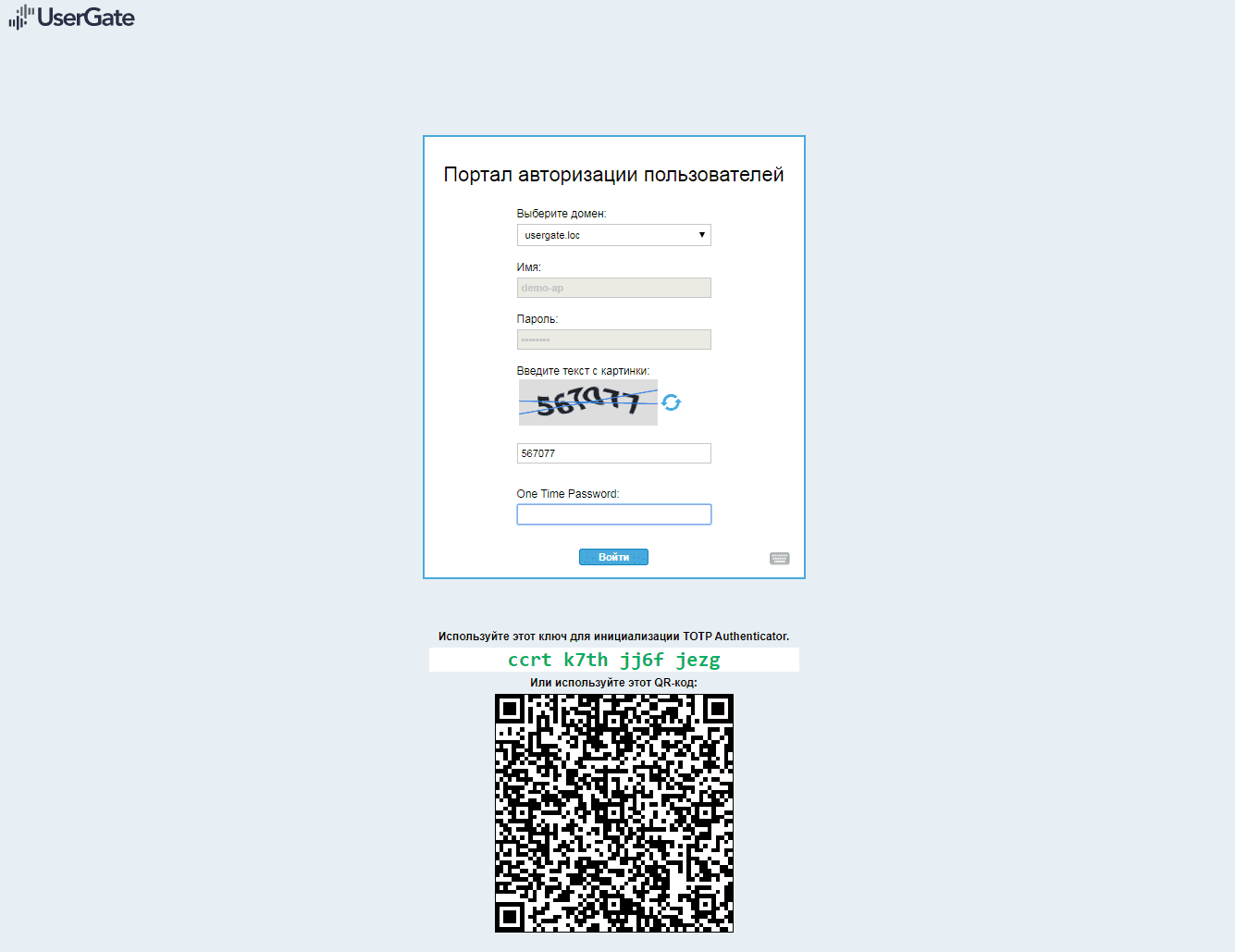

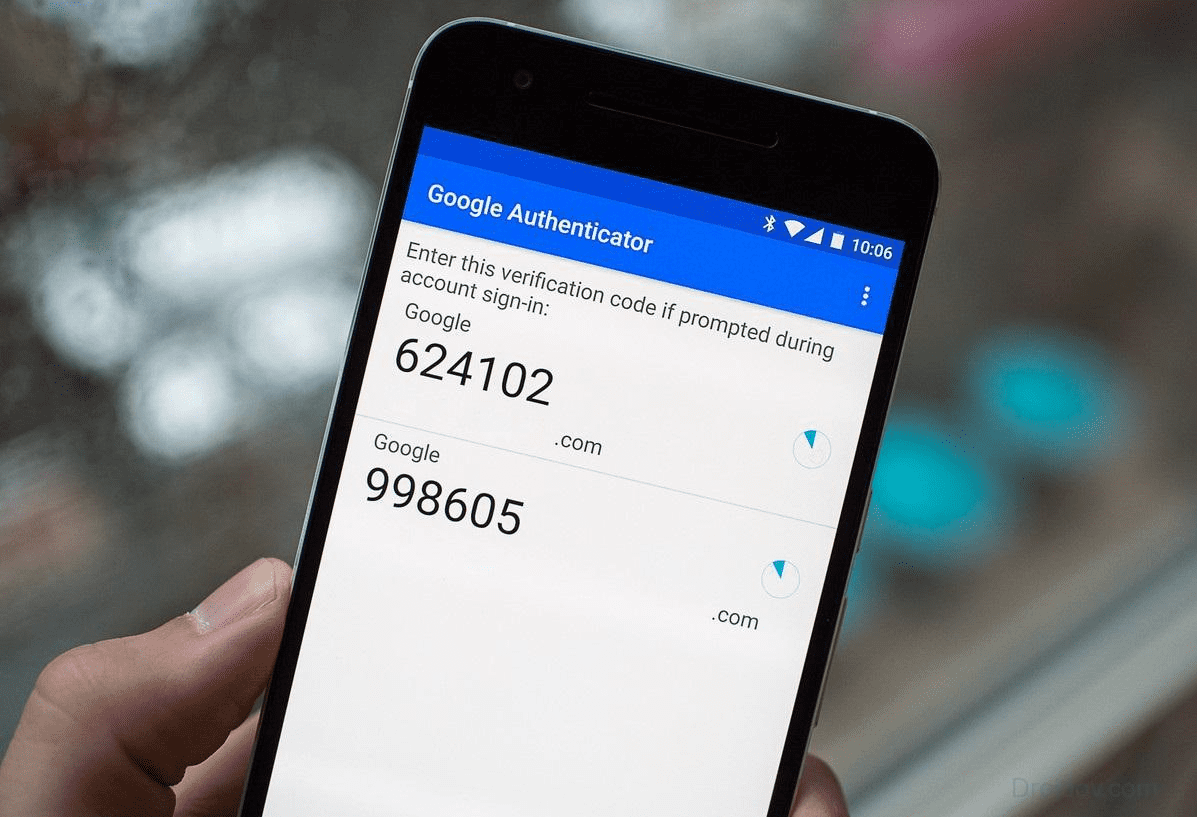

Теперь, после всех настроек, попробуем зайти на веб-портал UserGate и открыть опубликованные приложения, тем самым получив доступ к необходимым ресурсам корпоративной сети. Переходим на URL-адрес веб-портала, который мы указали в его настройках. В окне авторизации вводим логин и пароль, а также текст с CAPTCHA-картинки. Далее устанавливаем на смартфон приложение Google Authenticator.

Рисунок 15. Окно авторизации на веб-портале UserGate

После установки и успешной аутентификации с помощью пароля сканируем QR-код или вводим ключ, который отображается зелёным цветом в окне UserGate. Теперь мобильное приложение будет выдавать коды для двухфакторной аутентификации (TOTP) на веб-портале UserGate.

Рисунок 16. Окно приложения Google Authenticator на смартфоне

Полученный пароль вводим в поле One Time Password. После успешной авторизации мы попадаем на веб-портал UserGate.

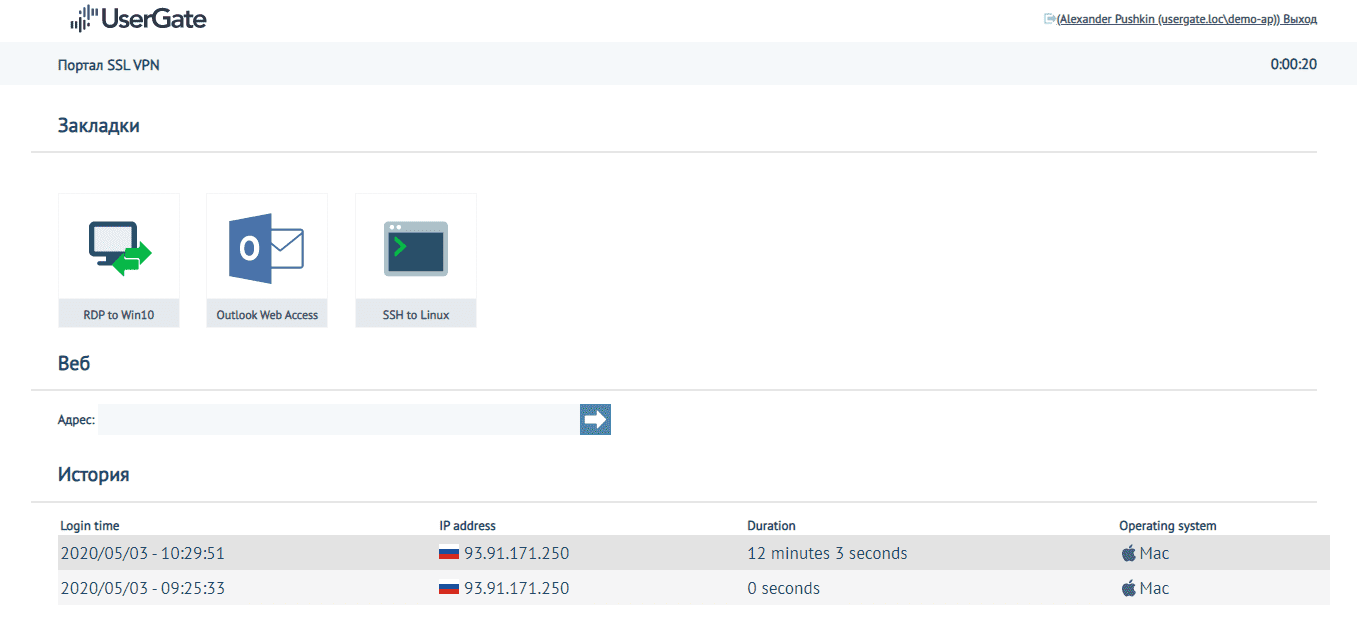

Рисунок 17. Опубликованные приложения на веб-портале UserGate

Для нас опубликованы ранее настроенные ресурсы:

- RDP-клиент для терминального подключения к машине под управлением Windows 10,

- SSH-клиент для подключения к соответствующему серверу на Linux-станции,

- клиент OWA для подключения к Exchange-серверу.

Пробуем воспользоваться каждым из этих ресурсов.

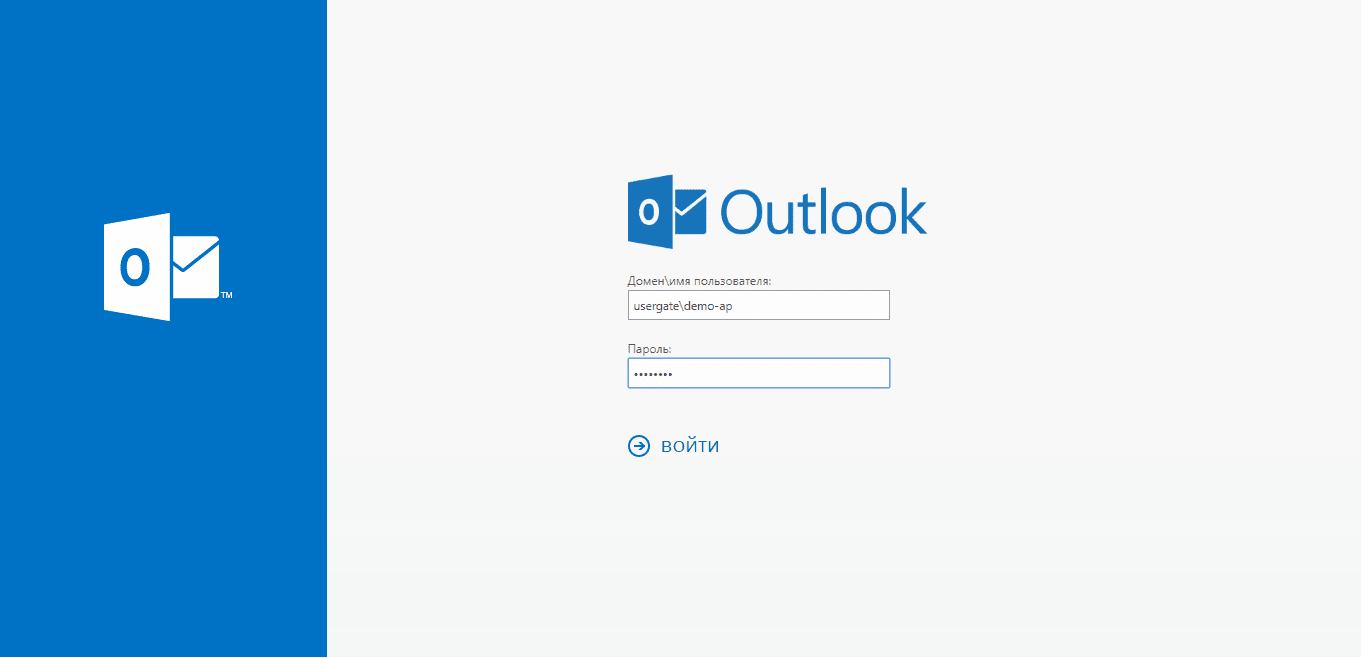

Запускаем опубликованный OWA для подключения к Exchange-серверу, вводим учётные данные в окне авторизации.

Рисунок 18. Окно авторизации в Outlook Web Access (OWA) на веб-портале UserGate

Получаем доступ к своему почтовому ящику.

Рисунок 19. Доступ к почтовому ящику в Outlook Web Access (OWA)

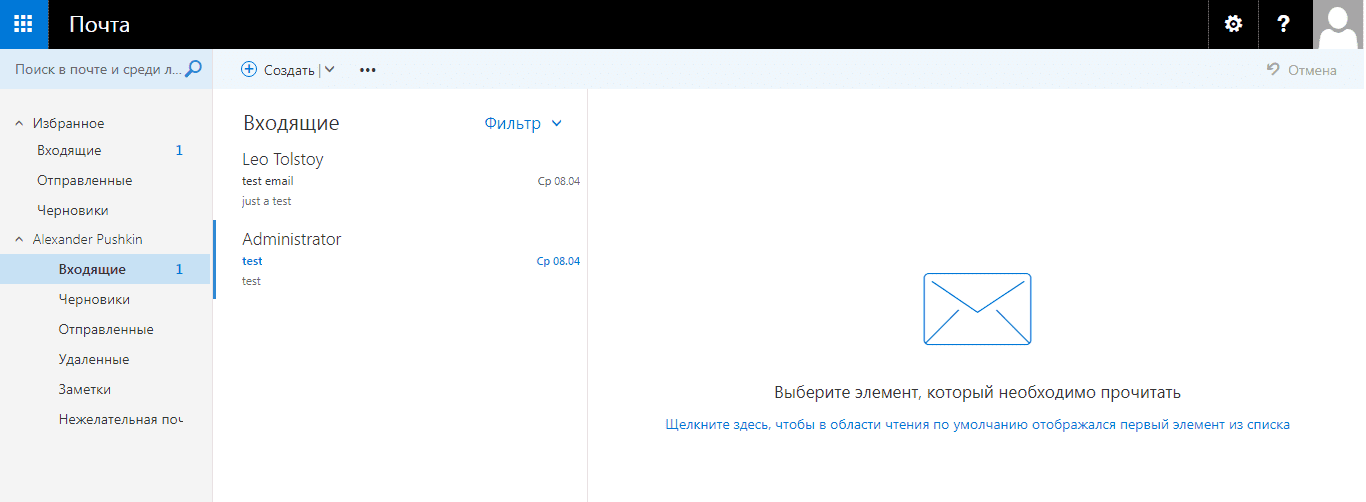

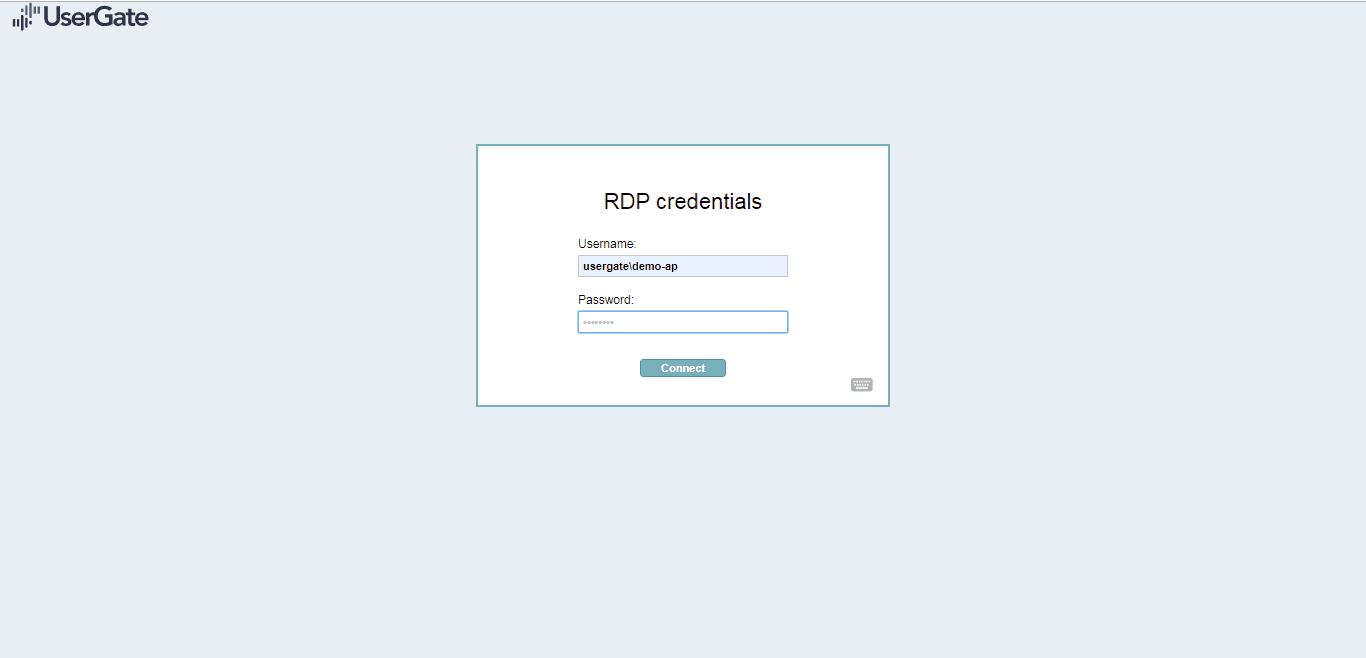

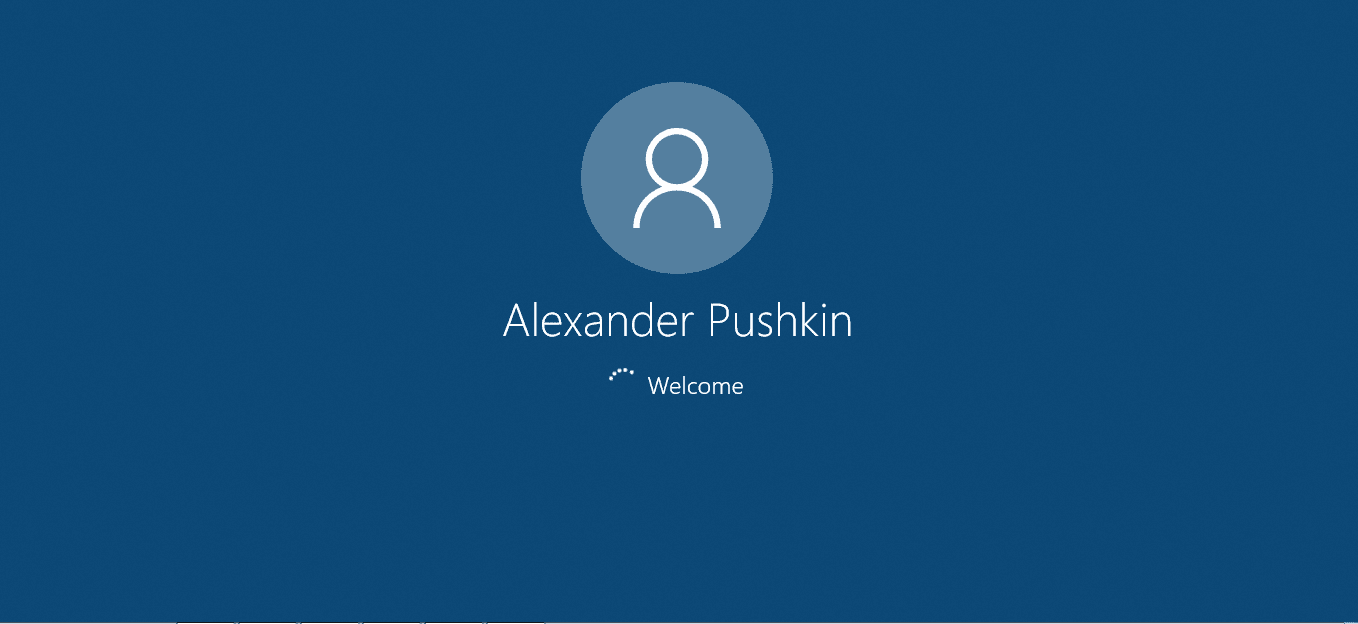

Запускаем опубликованный RDP-клиент для подключения к станции под управлением Windows 10. Вводим учётные данные в окне авторизации UserGate.

Рисунок 20. Ввод учётных данных в окне авторизации UserGate

После успешной авторизации появляется приветственная заставка Windows 10.

Рисунок 21. Приветственная заставка Windows в рамках RDP-сеанса

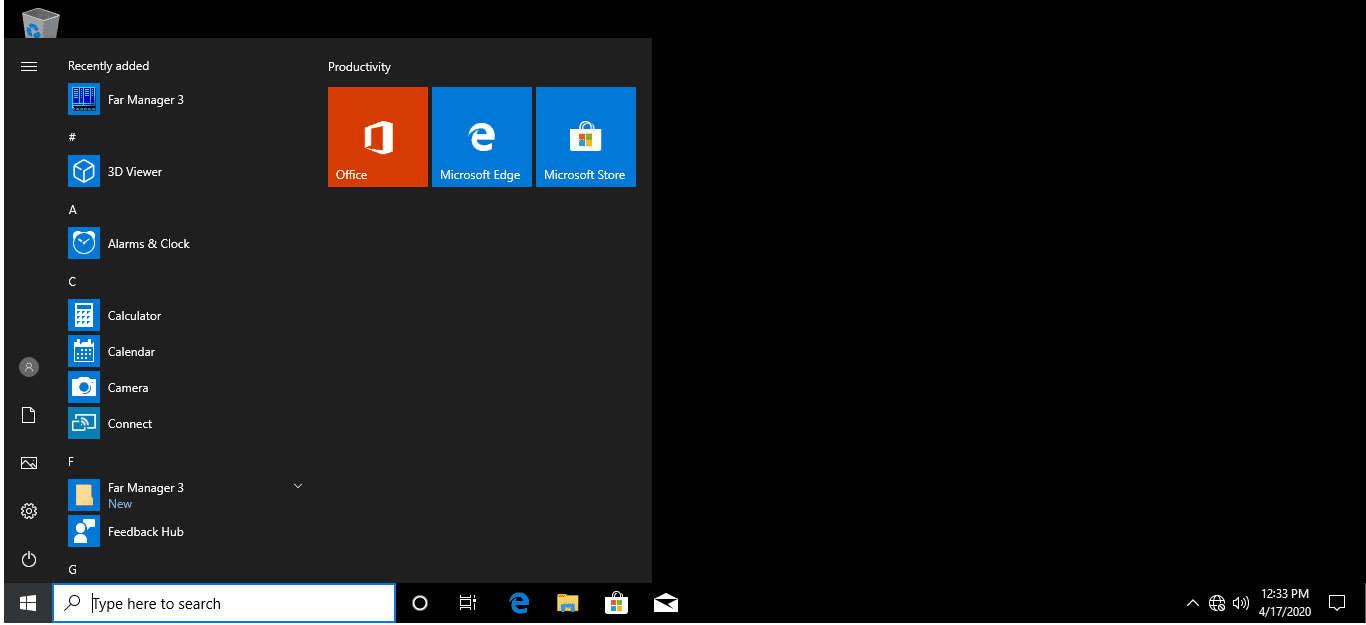

Осуществлён вход в Windows 10 по RDP c веб-портала UserGate.

Рисунок 22. Вход в Windows 10 по RDP c веб-портала UserGate

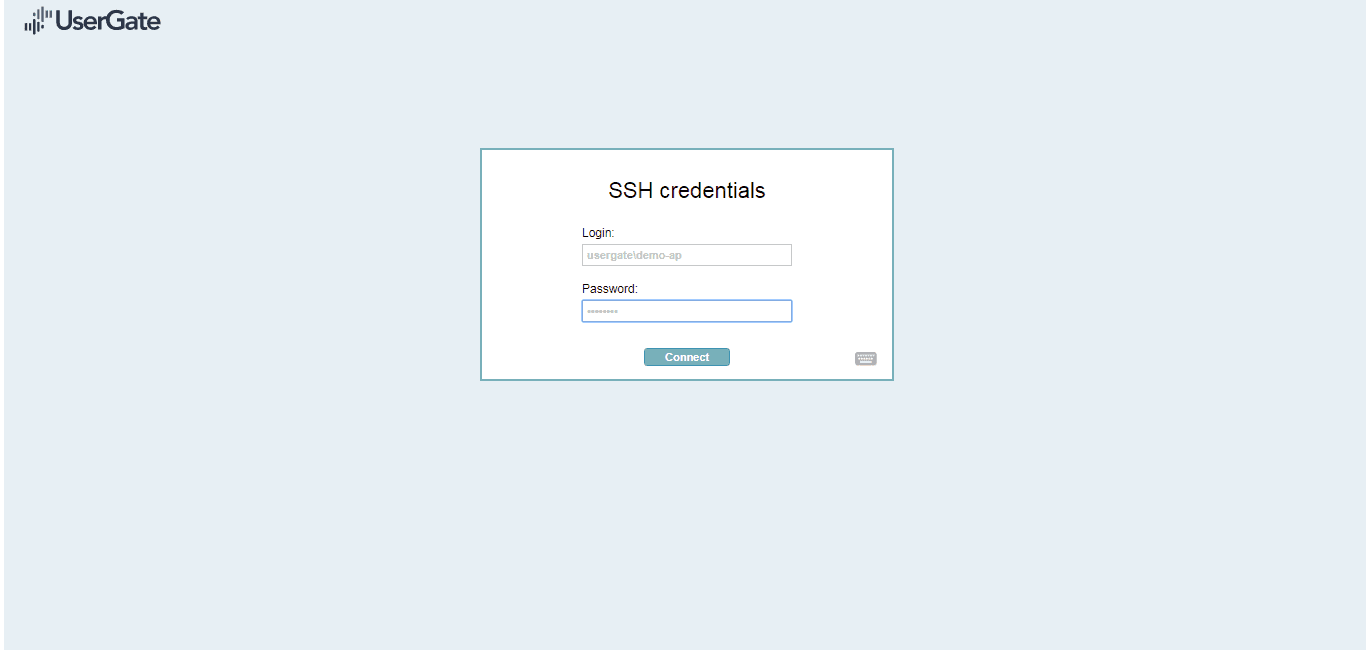

Далее тестируем вход на SSH-сервер на Linux-станции. Запускаем опубликованный SSH-клиент и вводим учётные данные в окне авторизации UserGate.

Рисунок 23. Ввод учётных данных в окне авторизации UserGate

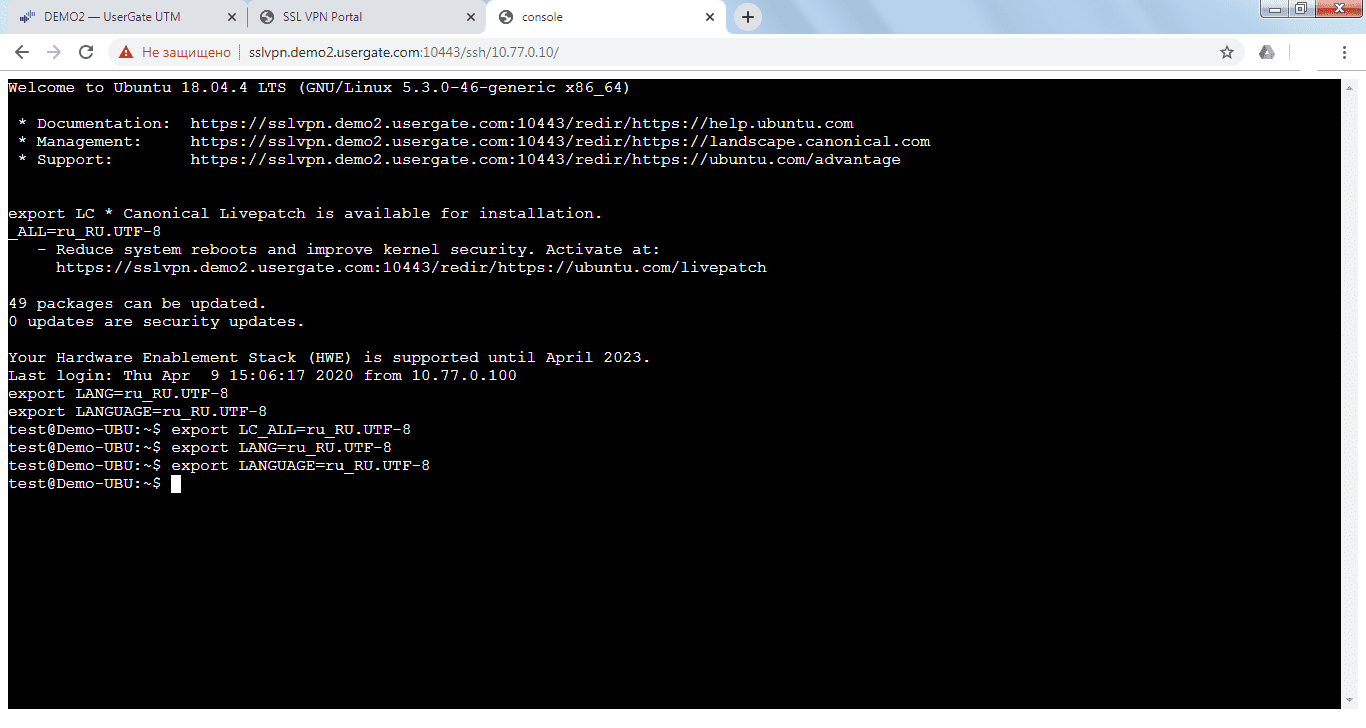

После успешной авторизации осуществлён вход на SSH-сервер Linux-станции c веб-портала UserGate.

Рисунок 24. Полученный доступ к SSH через веб-портал UserGate

Выводы

Пандемия коронавирусного заболевания поставила многие компании перед необходимостью организовать удалённую работу сотрудников. При этом в условиях глобальных изменений ИТ-специалистам требуются готовые и несложные решения для оперативного развёртывания.

UserGate предлагает несколько способов организовать защищённый удалённый доступ — DNAT, обратное проксирование, веб-портал и «классический VPN». О том, как организовать удалённую работу сотрудников с помощью веб-портала через SSL VPN c мультифакторной аутентификацией (MFA) без особо сложных настроек и дополнительных приложений, мы рассказали сегодня.

Механизм предоставления доступа к опубликованным на веб-портале UserGate приложениям в данной схеме работает весьма удобно, так как все вычисления происходят на серверах внутри корпоративного периметра и не требуется дополнительно разворачивать VPN-клиенты на домашних компьютерах сотрудников. Для более надёжной защиты может применяться многофакторная аутентификация с получением одноразового пароля по SMS, электронной почте или из генератора одноразовых паролей — например, мобильного приложения Google Authenticator.