Рассказываем о том, как компания «Сикрет Технолоджис» с помощью отечественного продукта Secret Cloud Enterprise построила процесс межконтурного обмена файлами на одном из крупных промышленных предприятий.

Введение

В конце 2022 года к нам обратилось крупное промышленное предприятие с запросом на создание системы по обмену файлами и их обработке, которая позволила бы сделать действующий процесс передачи файлов между различными контурами информационной безопасности более защищённым и удобным.

На этом предприятии в силу его специфики предъявляются повышенные требования к защите информации, вследствие чего реализовывается сегментирование информационных сетей на несколько контуров:

- Внешний, так называемый «открытый» контур безопасности, в котором возможен доступ пользователей к ресурсам в сети «Интернет», например ко внешним сервисам электронной почты (e-mail).

- Внутренний, он же «закрытый» контур безопасности, не имеющий доступа ко внешним информационным системам, сервисам и ресурсам.

При использовании такого типа сегментации передача конфиденциальных данных из закрытого контура в открытый не допускается, но возможна регулируемая и контролируемая передача информации из открытого контура в закрытый. Кроме того, в закрытом контуре создаётся и обрабатывается информация, которая не относится к категории ограниченного распространения и ограниченного доступа и предназначена для передачи в открытый контур.

До этого момента передача информации между контурами традиционно обеспечивалась путём физического переноса файлов с помощью USB-накопителя. Такой способ передачи связан с высокими рисками для информационной безопасности, поскольку:

- Процесс передачи данных слабо контролируется и потенциально может привести к утечке конфиденциальной информации.

- В рамках такой передачи не обеспечивается надёжной защиты от вредоносных программ.

- Процесс сильно подвержен влиянию человеческого фактора.

Учитывая описанные выше особенности, можно сделать вывод, что применяемый способ передачи данных мог привести к нарушению режима ИБ, утечкам данных и нарушениям как в технологических, так и в бизнес-процессах предприятия.

Реализация эффективной и удобной защищённой системы

Таким образом, перед проектной командой встала цель: реализовать эффективную и удобную защищённую систему обмена данными между различными контурами информационной безопасности.

Совместно с заказчиком мы сформулировали следующие задачи, которые требовалось решить в процессе достижения поставленной цели:

- Определить корреспондентов обмена и связанные с ними объекты обмена.

- Однозначно определить направление и характер информационных потоков.

- Определить и реализовать необходимые политики безопасности для контроля передаваемых данных.

- Реализовать мониторинг и протоколирование всех событий, связанных с процессом передачи данных.

- Разработать сценарии и регламенты оперативного реагирования на события в информационной безопасности.

- Исключить из процесса информационного обмена отчуждаемые носители информации.

Исходя из вышеперечисленных задач были сформулированы требования к процессу передачи данных между контурами безопасности.

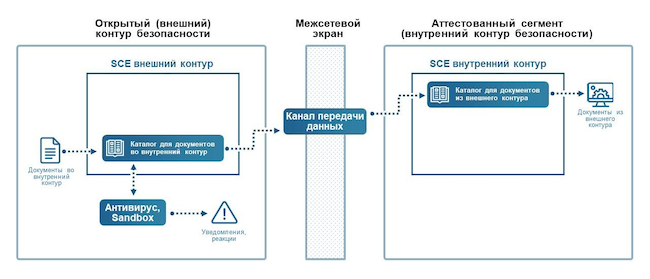

- Передача данных из внешнего контура во внутренний должна осуществляться с применением:

- Обязательной автоматической проверки на допустимость передачи определённых политиками безопасности типов файлов (проверка на грифы секретности и наличие информации ограниченного доступа).

- Обязательной антивирусной проверки для передаваемых файлов (в том числе и путём использования технологии песочниц).

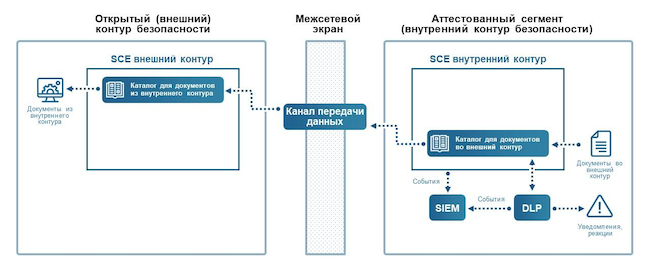

- Передача данных из внутреннего контура во внешний должна осуществляться с применением:

- Обязательной верификации со стороны службы информационной безопасности в ручном и автоматическом режимах с использованием системы контроля за утечками (DLP-системы).

- Функциональности протоколирования всех действий и событий, связанных с процессом передачи файлов из внутреннего контура во внешний (с последующей автоматической передачей в SIEM-систему).

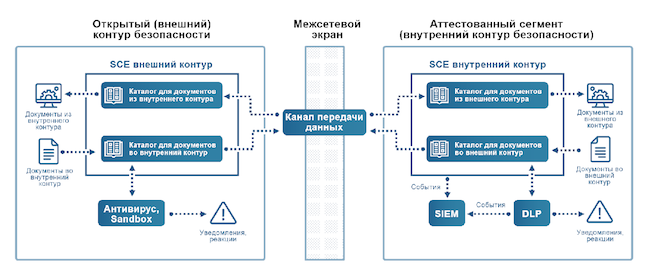

В качестве основного компонента мы использовали отечественное решение Secret Cloud Enterprise (SCE), реализовав его инсталляции в обоих контурах и интегрировав их с уже установленными у заказчика средствами защиты информации.

Процесс передачи данных в реализованной системе между контурами показан на рисунках далее.

Рисунок 1. Передача данных из внешнего контура во внутренний

Рисунок 2. Передача данных из внутреннего контура во внешний

Рисунок 3. Полный процесс передачи данных между контурами безопасности

Таким образом, все требования к процессу передачи данных между контурами безопасности, указанные выше, были реализованы.

Решение на базе программного изделия Secret Cloud Enterprise обеспечило защищённый и контролируемый двунаправленный обмен информацией между различными контурами безопасности в рамках информационного пространства предприятия, что позволило существенно повысить уровень защиты информации от несанкционированного доступа и возможных утечек, минимизировать риски связанные с человеческим фактором, а также сократить неконтролируемое использование внешних носителей информации для работы с файлами внутри корпоративной инфраструктуры.

Выводы

Для построения системы обмена информацией между различными контурами безопасности необходимо отдельное решение, комплексно обеспечивающее защищённый обмен файлами с учётом условий инфраструктуры, а также других особенностей процесса. Оптимальным для этой задачи является решение Secret Cloud Enterprise, в котором реализованы отдельная функциональность для межконтурного обмена и множество функций безопасности, обеспечивающих повышение уровня защиты информации.