В условиях, когда кибератаки становятся ежедневной реальностью для бизнеса, а злоумышленники всё чаще используют ИИ и готовые инструменты для взлома, традиционные методы защиты уже не обеспечивают нужного уровня безопасности. Мы рассмотрели новый подход к управлению киберугрозами и повышению киберустойчивости инфраструктуры на примере внедрения MaxPatrol Carbon — метапродукта компании Positive Technologies.

- Введение

- Аналитика

- Результаты первых внедрений

- 3.1. Ход пилотирования

- Избранные кейсы и «находки» по результатам внедрений

- 4.1. Минимальное ТТА для сценария с фишингом — внутренний нарушитель

- 4.2. Минимальное ТТА для сценария с эксплуатацией уязвимости на веб-сервере — внешний нарушитель

- 4.3. Статистика по количеству маршрутов и минимальному количеству шагов

- 4.4. Минимальное TTD на маршрутах

- 4.5. Оценка эффективности на примере приоритизации уязвимостей

- Пример описания маршрута атаки и типов рекомендаций

- Выводы

Введение

В текущих реалиях, когда организации ежедневно подвергаются кибератакам, а новости пестрят тревожными заголовками о новых жертвах взлома, необходимость построения эффективного процесса управления киберугрозами становится всё более актуальной. Ранее в статье Видеть инфраструктуру как хакер мы уже затрагивали основные трудности, с которыми сталкиваются организации на пути повышения уровня защищённости и описали, почему привычные методы проактивного усиления защиты не работают должным образом.

В то время как стоимость кибератаки для киберпреступника снижается за счёт использования ИИ и широкой доступности инструментария, далеко не каждая команда ИБ может похвастаться тем, что имеет полное представление о площади атаки и способна оценить текущий уровень защищённости и что команда ИТ своевременно выполнит свою часть работ по харденингу. И дело тут не только в квалификации специалистов.

Проблема лежит в плоскости получения актуальных данных как о защищаемой инфраструктуре (отсутствует процесс управления активами), которая может включать десятки и сотни тысяч активов, так и о всех её недостатках. Важным остаётся и то, насколько быстро и эффективно выявляются и устраняются критические недостатки, которыми могут воспользоваться злоумышленники, а также насколько компания достигает целевого уровня защищённости.

Уязвимых мест в инфраструктуре становится всё больше, тем самым процесс харденинга и патчинга становится всё более трудоёмким, а в итоге следующее тестирование на проникновение или инцидент показывает, что принятые меры не принесли желаемого результата и атакующий с лёгкостью смог получить доступ к целевой системе.

С учётом того, что количество уязвимостей непрерывно растёт, ошибки конфигурации никуда не денутся, а избыточные привилегии и права пользователей встречаются повсеместно, необходим другой подход, который направлен на достижение киберустойчивости — состояния, когда время реализации атаки (Time-to-Attack, TTA) будет значительно выше, чем время реагирования, а стоимость атаки и ресурсы, необходимые для этого, станут неприемлемыми для атакующего.

MaxPatrol Carbon позволяет комплексно анализировать все недостатки инфраструктуры с точки зрения атакующего и проактивно управлять киберустойчивостью, правильно расставив приоритеты. Он моделирует потенциальные маршруты кибератак до целевых систем, оценивает их уровень опасности и рекомендует в первую очередь именно те меры, которые позволят нейтрализовать потенциальные пути атакующих, закрыв их или усложнив, увеличив трудоёмкость и время потенциальной атаки.

Аналитика

Проанализировав данные проектов по тестированию на проникновение, проводимых Positive Technologies за последние полтора года, было установлено, что среднее количество шагов маршрута атаки от точки проникновения в инфраструктуру до реализации хотя бы одного из сценариев недопустимого события составляет всего 4 шага, а минимальное TTA всего несколько часов.

Статистика показала, что маршрут атаки до полной компрометации домена в 21% проектов имел низкую сложность, а в 38% случаев - среднюю. Маршруты атак, при которых хакеры получали доступ к целевой системе, в 60% случаев имели невысокую сложность, а это значит, что атакующие смогли довольно быстро и без особых сложностей реализовать недопустимое событие. В среднем атака по простому сценарию занимает от нескольких часов до недели, по сценарию средней сложности — от двух дней до полутора недель, а сложный маршрут требует как минимум недели выполнения.

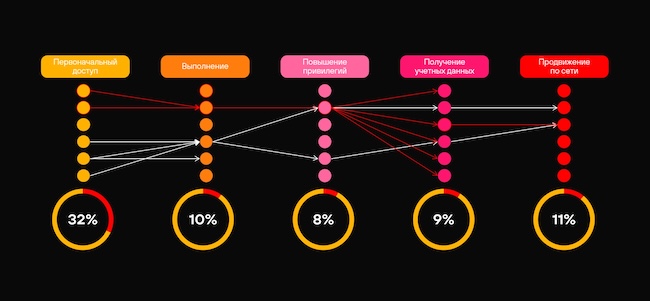

При этом важно отметить, что при реализации атаки злоумышленники используют не только уязвимости. По данным расследования инцидентов и проектов по тестированию на проникновение наблюдается интересная статистика — наибольший процент эксплуатации уязвимостей — это «пробив» периметра или Initial Access (около 30% за последние два года). На последующих этапах атаки, злоумышленники также используют эксплуатацию уязвимостей, но существенно реже. Это значит, что для организации превентивного процесса управления защищённостью инфраструктуры недостаточно устранять только уязвимости. Эту же аналитику подтверждают зарубежные источники (Splunk - macro-level-attack-trending).

Рисунок 1. Процент эксплуатации уязвимостей на разных этапах реализации атаки на основе аналитики Positive Technologies, CISA и M-Trends

Таким образом, для реализации большинства сценариев кибератак злоумышленникам не обязательно обладать серьезными ресурсами, квалификацией и временем, а при отсутствии уязвимостей внутри периметра можно использовать другие техники. Как результат, атакующие имеют возможность быстро перемещаться по инфраструктуре до цели, а специалисты SOC, скорее всего, не успеют вовремя обнаружить эту активность и принять меры.

Результаты первых внедрений

Основной целью проекта по внедрению MaxPatrol Carbon является:

- получение результатов динамической оценки киберустойчивости за счёт постоянного моделирования и анализа качественных и количественных метрик маршрутов кибератак;

- возможность существенного повышения эффективности принимаемых мер по устранению слабых мест в инфраструктуре за счет приоритизации рекомендаций на основе возможностей хакера на пути атаки.

О решаемых задачах и принципах работы метапродукта мы достаточно подробно рассказывали в первой и второй статье.

В данной статье расскажем о результатах первых внедрений.

Ход пилотирования

Продолжительность проектов по внедрению MaxPatrol Carbon составляет от 3 до 6 месяцев. На практике, длительность в большей степени зависит от выполнения предварительных требований и организационных вопросов.

Для работы MaxPatrol Carbon необходимо, чтобы на вход поступали данные об активах, сетевой достижимости, пользователях и их привилегиях, знания об актуальных уязвимостях, информация о соответствии конфигураций требованиям безопасности. MaxPatrol Carbon получает эти данные от системы выявления и устранения уязвимостей MaxPatrol VM с модулем для харденинга и комплаенс-контроля MaxPatrol HCC.

При наличии интеграции с MaxPatrol SIEM также можно получать информацию о настройках мониторинга источников на активах, это позволит выполнить оценку времени, которое потребуется специалистам SOC на обнаружение действий атакующего (Time-to-Detect, TTD). По результатам первых проектов, мы выяснили, что для успешного внедрения и максимально эффективного использования системы необходимо выполнение следующих требований:

- полноценное покрытие инфраструктуры аудитом в MaxPatrol VM; связность активов на карте сети — на уровне 80%.

- определены целевые системы, на которых возможна реализация сценариев недопустимых событий;

- выполнен базовый уровень сегментации сети, который предполагает хотя бы разделение на зоны с помощью VLAN-ов с фильтрацией доступа между сегментами, как пользовательскими, так и серверными, т.к. это существенно снижает вариативность потенциальных действий атакующего и количество связей, что влияет на ТТХ сервера, размер и скорость построения графа.

Рисунок 2. Руководство по сканированию и аудиту активов в MaxPatrol VM

По результатам внедрений мы вместе с экспертами разработали специальный гайд, чтобы каждый смог полноценно просканировать свою инфраструктуру и привести ее к состоянию Carbon-ready.

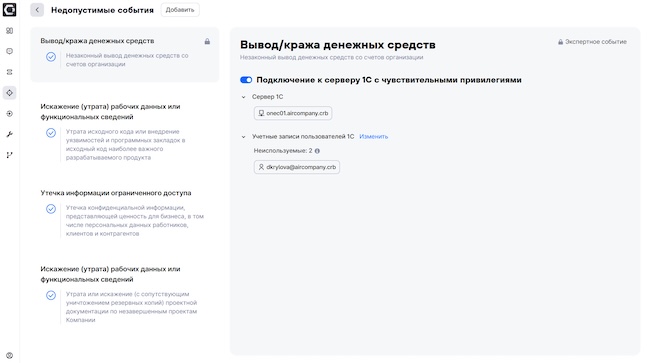

После установки MaxPatrol Carbon и интеграции с MaxPatrol VM, нам достаточно выбрать целевые системы, предложенные автоматически на основе экспертных сценариев и данных об активах, или задать их самостоятельно в виде FQDN, IP-адресов или учётных записей, а также указать потенциальные точки проникновения в инфраструктуру.

Рисунок 3. Пример заданных в интерфейсе MaxPatrol Carbon сценариев реализации недопустимых событий

При первом запуске продукта в подготовленных инфраструктурах время появления первых маршрутов составляло от 30 минут, а расчёт большинства маршрутов атак в системе занимал несколько часов и происходил непрерывно. Это связано с тем, что алгоритмы продолжают обходить цифровую модель инфраструктуры и находить все новые и новые маршруты. В итоге мы видели в системе маршруты, включающие несколько десятков шагов. Поэтому мы ограничиваем количество маршрутов искусственно, по умолчанию на отметке 500 тысяч.

Это наиболее короткие и быстрые маршруты, которые требуют наибольшего внимания. При этом расчёт новых маршрутов продолжается постоянно и после выполнения рекомендаций в системе будут отображаться более длинные маршруты, которые теперь станут самыми опасными. Процесс расчёта мы отслеживаем с помощью специальных дашбордов в Grafana, которая устанавливается вместе с MaxPatrol Carbon.

Рисунок 4. Скриншот виджетов службы Routes из интерфейса Grafana

На данном скриншоте можно видеть:

- Distribution of routes by number of steps - гистограмму распределения маршрутов по числу шагов, можно заметить, что больше всего маршрутов, которые включают 10-12 шагов;

- Routes count — суммарное число построенных маршрутов за выбранный интервал времени;

- Route finding speed, min — скорость нахождения новых маршрутов в минуту. Как можно заметить, в пике скорость составляла 4,1 тыс. маршрутов в минуту.

Избранные кейсы и «находки» по результатам внедрений

По результатам первых десяти проектов работы системы в подготовленных инфраструктурах нам удалось собрать статистику, которая не только подтвердила достижение всех поставленных в проектах целей, но и принесла полезные кейсы о потенциальных возможностях хакеров в инфраструктуре клиентов, а также много идей для дальнейшего развития продукта.

Минимальное ТТА для сценария с фишингом — внутренний нарушитель

Например, в одном из проектов был рассмотрен сценарий реализации недопустимого события, связанного с утечкой конфиденциальных данных, где атака начинается с успешного фишинга. Статистика показывает, что фишинг остаётся одним из основных методов получения первоначального доступа. В связи с этим мы совместно с клиентом выделили наиболее уязвимые учётные записи на основе результатов тестирования сотрудников на подверженность социальной инженерии.

По данным исследования, основным методом кибератак по-прежнему остаётся социальная инженерия, распространённость которой заметно возросла: доля успешных атак на организации с её использованием увеличилась с 49% в 2023 году до 60% в первой половине 2024 года. Такой рост объясняется активной деятельностью финансово мотивированных и кибершпионских группировок, которые, как правило, начинают свои атаки с фишинговых рассылок с целью компрометации систем жертв и дальнейшего развития атаки.

В этом случае минимальное время реализации атаки на одном из рассчитанных маршрутов составляло 3 часа 20 мин, без учёта времени на разведку и сбор данных об инфраструктуре.

Рисунок 5. Пример визуализации маршрута атаки в интерфейсе MaxPatrol Carbon

Более подробно про методику и нюансы расчёта времени атаки в MaxPatrol Carbon мы ранее рассказывали в статье Видеть инфраструктуру как хакер: рассчитываем время кибератаки.

Минимальное ТТА для сценария с эксплуатацией уязвимости на веб-сервере — внешний нарушитель

Если говорить о сценарии атаки, в котором атакующий начинает свой путь с получения доступа к веб-серверу, опубликованному во внешней сети через эксплуатацию уязвимости, то тут минимальное время реализации было немного больше — 4 часа 7 мин. При расчёте маршрута учитывались настройки реверс-прокси и WAF, а для первоначального доступа использовалась популярная RCE-уязвимость.

Статистика по количеству маршрутов и минимальному количеству шагов

В среднем же на проектах минимальное время реализации атаки обычно составляло около 3 часов. При этом стоит отметить, что минимальное количество шагов, которое требуется для реализации недопустимого события на всех проектах было равно трём. Реализация атаки за 1-2 шага в целом маловероятна, если целевая система не находится на периметре и на ней не присутствует критическая уязвимость с эксплойтом. Либо, если в процессе фишинга не была скомпрометирована учётная запись с достаточными правами и доступом к целевой системе. Это может говорить о том, что минимальные требования к безопасности в инфраструктурах наших клиентов всё-таки уже были реализованы.

Мы считаем маршруты до 4 шагов наиболее опасными, эта информация также подтверждается статистикой с проектов по пентестам. В результате мы убедились, что в каждой исследуемой инфраструктуре присутствуют маршруты до четырёх шагов, при этом их количество не всегда зависит от общего количества маршрутов и активов. Например, в инфраструктуре, в которой всего 500 активов, было найдено 30 трёхшаговых маршрутов и 1551 четырёхшаговый маршрут. А для инфраструктуры, в которой 1200 активов, всего 436 четырёхшаговых маршрутов. Ниже в таблице приведена статистика по количеству шагов с некоторых выбранных проектов.

Таблица 1. Статистика с проектов внедрения MaxPatrol Carbon

|

Сфера деятельности компании |

Активы |

Общее кол-во маршрутов* |

Кол-во коротких маршрутов |

1 шаг |

2 шага |

3 шага |

4 шага |

|

Финансы |

500 |

217527 |

1581 |

0 |

0 |

30 |

500 |

|

ФОИВ |

1200 |

6746613 |

436 |

0 |

0 |

0 |

436 |

|

Промышленность |

3000 |

741940 |

104209 |

0 |

0 |

1494 |

102697 |

|

Транспорт |

5000 |

500269 |

405 |

0 |

0 |

15 |

390 |

|

ФОИВ |

20 000 |

827248 |

224 013 |

0 |

0 |

132011 |

92002 |

* в более ранних релизах продукта не было ограничения на количество отображаемых маршрутов атак.

Некоторые маршруты включают большое количество однотипных действий атакующего для перемещения по сети, мы встречали маршруты по 50 шагов (максимум), но в этом случае мы уже упирались в лимит, установленный в настройках продукта и здравый смысл продолжения расчёта.

Маловероятно, что атакующий пошёл бы по такому длинному пути, но это позволило выявить проблемы с избыточным сетевым доступом и отсутствием контроля привилегий на рабочих станциях. Атакующий, получив доступ к любой рабочей станции в домене, мог перемещаться по RDP между другими рабочими станциями под одной доменной учётной записью рядового пользователя.

Минимальное TTD на маршрутах

В некоторых проектах, где помимо MaxPatrol VM клиент также использовал MaxPatrol SIEM, была возможность рассчитать время, которое потребуется для обнаружения активности злоумышленника на маршруте атаки. Для этого необходимо было настроить мониторинг источников в MaxPatrol SIEM, а также журналирование событий указанных служб на активах.

Чем ближе к началу маршрута мы сможем обнаружить действия атакующего, тем больше времени останется на реагирование. Для этого был настроен сбор событий, необходимых для обнаружения активности атакующего в виде подключения по RDP с почтового сервера к контроллеру домена. Нам удалось добиться времени обнаружения атаки (Time to Detect, TTD) равного 1 час 49 минут на третьем шаге.

Рисунок 6. Пример маршрута атаки в интерфейсе MaxPatrol Carbon, где нам удалось добиться низкого значения метрики TTD

Оценка эффективности на примере приоритизации уязвимостей

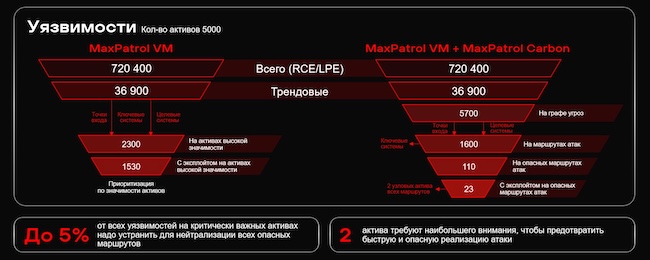

Мы провели оценку эффективности данного подхода с точки зрения процесса управления уязвимостями по сравнению с теми инструментами, которые доступны в MaxPatrol VM. Ниже на рисунке представлена статистика, на примере одного из проектов внедрений MaxPatrol Carbon.

Рисунок 7. Статистика по результатам работы MaxPatrol Carbon в инфраструктуре одного из клиентов

Левая воронка отражает текущий принцип приоритизации уязвимостей на основе значимости активов в MaxPatrol VM; правая— метод приоритизации в MaxPatrol Carbon с дополнительными критериями через проекцию уязвимостей на маршруты кибератак до целевых систем.

В качестве исходного состояния мы взяли в расчёт общее кол-во RCE/LPE уязвимостей, которые были выявлены с помощью MaxPatrol VM. Следующим шагом мы определили, сколько из них являются трендовыми — уже хорошо, но всё ещё много. Можно заметить, что не все трендовые уязвимости попали на граф угроз (граф возможностей хакера, который строит TME), так как на этом этапе проверяются условия, при которых возможна эксплуатация уязвимости, например, сетевая достижимость и наличие других компенсирующих мер.

Проекция на маршруты атак также снижает кол-во уязвимостей, которые могут быть использованы атакующим. На этом этапе также автоматически можно определить ключевые системы, через которые проходит большинство маршрутов. Первым делом стоит уделить внимание коротким и быстрым маршрутам, которые представляют наибольшую опасность и соответственно имеют высокий скоринг. На таких маршрутах лежит уже существенно меньше уязвимостей, а именно до 5% от всего числа, а те из них, которые имеют эксплойт, уже могут измеряться десятками.

Но это ещё не всё! Так как эти уязвимости часто находятся на так называемых «узловых активах» (jump-серверы, рабочие станции администраторов, контроллер домена и пр.), то устранив уязвимости на 1-2 активах зачастую можно нейтрализовать большинство маршрутов атак до целевых систем.

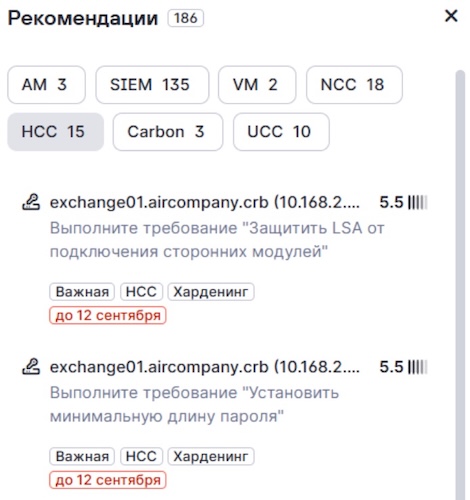

Пример описания маршрута атаки и типов рекомендаций

MaxPatrol Carbon помимо предоставления контекста для более фокусной приоритизации работ по устранению уязвимостей также автоматически формирует перечень рекомендаций по исправлению других возможных слабых мест в защите. В перспективе это дает кратное снижение затрат за счет повышения эффективности проактивных мер и снижения остаточного ущерба от инцидентов.

Например, решение позволяет получить статистику по самым популярным учётным записям, которые можно скомпрометировать при прохождении маршрутов атак, увидеть каким образом это можно сделать и на каких активах.

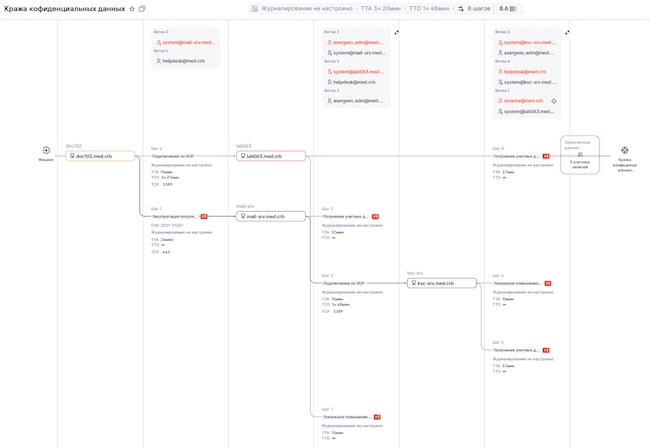

Ниже рассмотрим примеры визуализации потенциальных маршрутов кибератак, обнаруженных на проектах внедрения (все данные обезличены), и перечень рекомендаций по их нейтрализации.

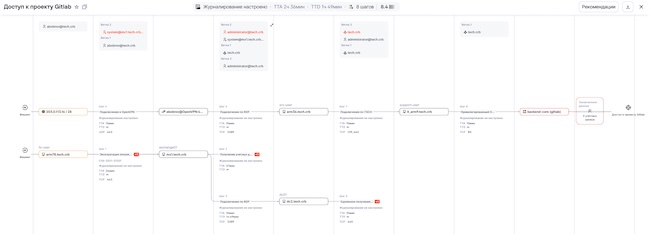

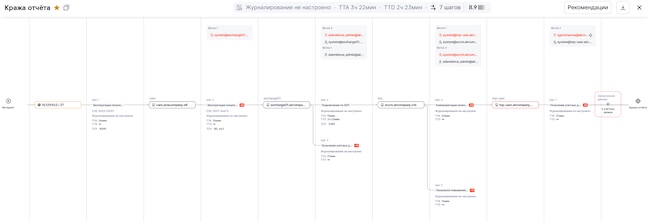

Пример. На рисунке ниже приведена визуализация маршрута атаки, который включает 7 шагов, время реализации атаки составляет 3 часа 22 мин. В качестве точки входа задана пограничная сеть (доступ из Интернета), а в качестве сценария недопустимого события в данном случае указана кража отчёта с рабочей станции ТОП-менеджера.

Рисунок 8. Пример визуализации в интерфейсе MaxPatrol Carbon одного из возможных маршрутов кибератак

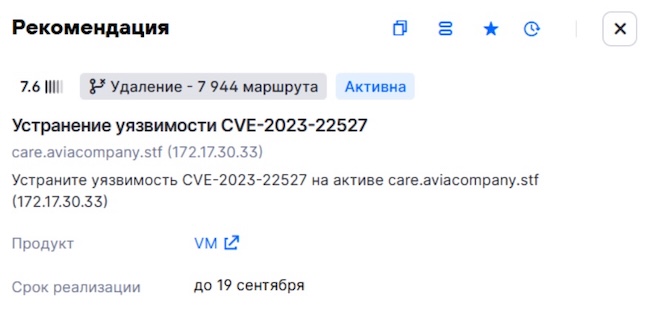

Шаг 1 - атакующий получает первоначальный доступ в инфраструктуру путём эксплуатации популярной уязвимости удаленного выполнения кода (CVE-2023-22527) на Unix-сервере care, т.к. его веб-интерфейс доступен из внешней сети по порту 8090.

Шаг 2 - получение доступа к серверу exchange (exchange01) с помощью эксплуатации другой RCE-уязвимости (CVE-2021-34473) на порту 80 или 443, этот шаг требует 24 мин. (Подробнее про расчёт времени рассказали в этой статье). При этом в процессе эксплуатации уязвимости атакующий также получает системную учётную запись (system).

Шаг 3 - используя полученную системную учётную запись, атакующий получает данные из памяти процесса LSASS и тем самым может захватить учётные данные пользователей, хранящиеся в памяти процесса и учётные данные доменных пользователей из кэша. В данном случае он может украсть УЗ ademidova_admin.

Шаг 4 — подключение по RDP к серверу с установленным System Center Configuration Manager (SCCM), используя доменную учётную запись ademidova_admin.

Шаг 5 — захват системной учётной записи на активе SCCM путём локального повышения привилегий. Для этого атакующий должен обладать некоторыми чувствительными привилегиями на Windows-активе и имеющаяся у атакующего учётная запись позволяет ему это сделать.

Шаг 6 — компрометация конечных устройств после захвата сервера SCCM. Благодаря тому, что SCCM позволяет настраивать параметры антивирусной защиты и выполнять задачи на конечных устройствах, атакующий может скомпрометировать учётные записи, которые доступны на конечных устройствах, и использовать их для перемещения внутри периметра. В данном случае атакующий получает доступ к системной учётной записи на рабочей станции ТОП-менеджера.

Шаг 7 — снова выполнение дампа учётных данных пользователей из памяти процесса LSASS для получения доменной учётной записи zgoncharova, под которой уже возможна кража отчёта.

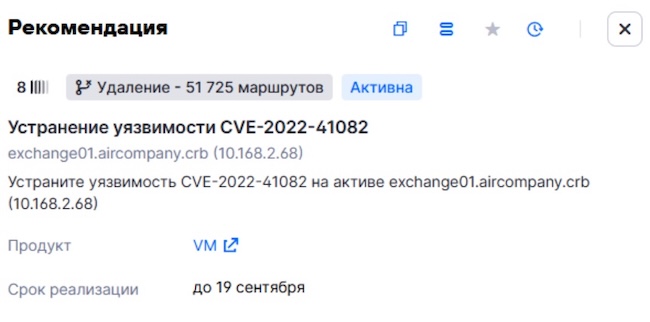

Пример рекомендаций:

Своевременное устранение уязвимостей на активах, которые доступны из внешней сети, а также на активах, которые являются ключевыми системами, в данном случае сервер exchange01.

Рисунок 9 и 10. Рекомендации по устранению уязвимостей в интерфейсе MaxPatrol Carbon

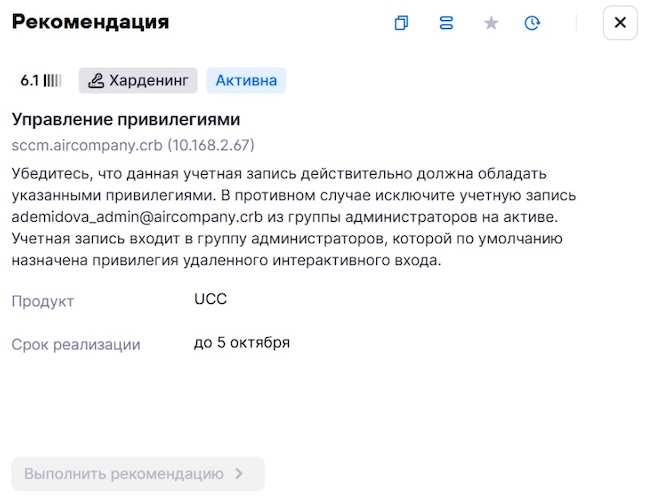

Использовать ролевую модель пользователей.

Рисунок 11. Рекомендации по управлению привилегиями пользователей в интерфейсе MaxPatrol Carbon

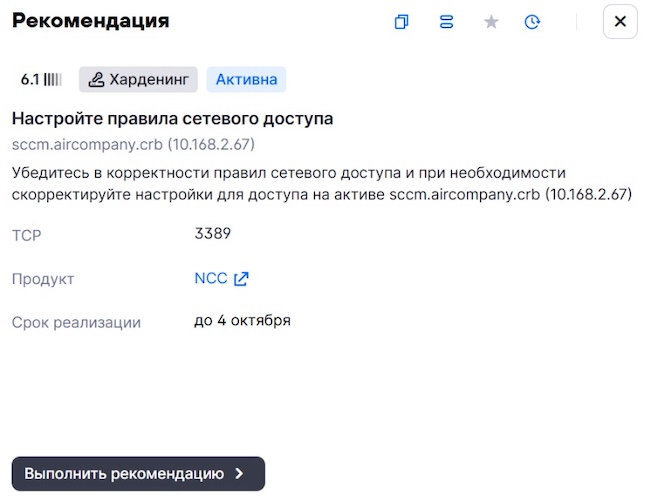

Настроить правила сетевого доступа, чтобы ограничить доступ только по необходимым TCP/UDP портам, изолировать отдельные сегменты сети с помощью VLAN-ов, при этом модуль NCC (Network Compliance Control) позволит контролировать и проверять соответствие политикам сетевого доступа.

Рисунок 12. Рекомендация в интерфейсе MaxPatrol Carbon по настройке политики сетевого доступа

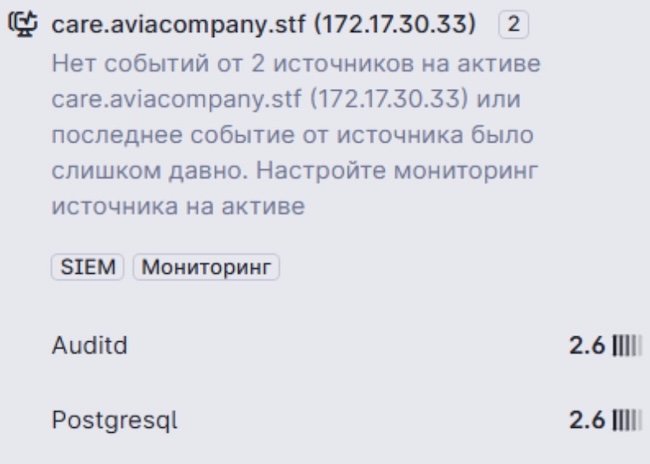

Настроить мониторинг источников событий на активах для возможности своевременного обнаружения действий атакующего на каждом шаге атаки.

Рисунок 13. Рекомендация в интерфейсе MaxPatrol Carbon по настройке мониторинга источников на активе

Также рекомендуется настроить эффективную политику паролей на активах Exchange01, KSC и top-user с использованием редактора групповых политик (Group Policy Editor), согласно информации, которую предоставляет модуль MaxPatrol HCC (Host Compliance Control), на активах не задана минимальная длина пароля.

Рисунок 14. Рекомендация в интерфейсе MaxPatrol Carbon по изменению конфигурации в соответствии требованиями безопасности

Система даёт рекомендации для возможности нейтрализации действий атакующего на каждом шаге атаки. Для каждой рекомендации рассчитывается своё значение скоринга. При этом, как уже упоминалось выше, выполняя наиболее важные рекомендации, которые находятся на вершине списка, можно существенно повысить эффективность принимаемых мер, устраняя сразу значительное количество маршрутов атак.

На одном из проектов в ФОИВ (~1000 активов) все маршруты с внешней точкой входа и условными 0-day уязвимостями на периметре проходили через один актив, т.к. у него были интерфейсы как в сети DMZ, так и во внутреннем сегменте. Выяснилось, что это был старый сервер для IP-телефонии, который вдобавок имел критические уязвимости. Отключение одного из интерфейсов, а также закрытие на нём уязвимости позволило нейтрализовать все маршруты до целевых систем из внешней сети на момент работы системы.

При устранении слабых мест в инфраструктуре и повторном аудите активов MaxPatrol Carbon получает обновлённую информацию и перестраивает граф; соответственно, может уменьшиться и количество маршрутов. При появлении новых активов или изменении конфигурации на известных ранее устройствах, обновлённые данные могут принести новые возможности для атакующего, что может привести к появлению новых опасных маршрутов.

Также на появление новых маршрутов может влиять постоянно расширяющийся набор поддерживаемых действий атакующих. Мы добавляем поддержку наиболее популярных действий на основании наших проектов по пентестам, которые нередко проводятся параллельно с пилотированием MaxPatrol Carbon, а также с проектов по расследованию инцидентов и из других источников.

Выводы

По результатам первых проектов уже можно сделать выводы, что наш подход к процессу проактивного управления киберугрозами, реализованный в метапродукте MaxPatrol Carbon, подтверждает его эффективность на практике в разных по составу и масштабу инфраструктурах. Переход от фрагментированных источников опасности к комплексному анализу всех недостатков инфраструктуры на едином графе возможностей хакера даёт дополнительный контекст и возможность прогнозировать маршруты атак до критичных бизнес-систем.

Первые внедрения показали, что основные источники угроз сконцентрированы на узловых активах, которые лежат на большинстве потенциальных маршрутов кибератак. А количество критических недостатков инфраструктуры составляет порядка 1-5% от всей площади потенциальной атаки, включая уязвимости, ошибки конфигурации, избыточные права пользователей и другие проблемы. Полученные на практике результаты показали, что за счёт автоматизации процессов и приоритизации мер защиты на основе опасности потенциальных путей атакующих — эффективность работы ИБ- и ИТ-специалистов, ответственных за укрепление инфраструктуры, увеличивается на 80%.

Такой подход помогает выявить ключевые недостатки, расставить приоритеты и рационально распределить ИТ‑ресурсы. По принципу «делай меньше — защищай больше» фокус смещается с бесконечного точечного устранения источников опасности к проактивным мерам, дающим максимальный эффект.

Во всех проектах нам удалось «приятно удивить» сотрудников подразделений ИТ и ИБ, наглядно продемонстрировав ключевые источники опасности, о которых они либо не знали, либо не придавали им значения, так как не подозревали, что они могут лежать на пути злоумышленника до критически важных систем. В одном из проектов команда продукта, внедрения и экспертов получила официальную благодарность от лица компании.

MaxPatrol Carbon будет полезен зрелым организациям в части процессов управления активами и уязвимостями в условиях большой инфраструктуры. Как уже упоминалось выше, он позволит повысить эффективность работы за счёт фокусной приоритизации мер защиты. Но также решение будет полезно и тем, кто только начинает свой путь в построении проактивного процесса управления киберустойчивостью.

Благодаря комплексному подходу к анализу всех недостатков инфраструктуры с точки зрения возможностей атакующего в ней, MaxPatrol Carbon поможет правильно расставить приоритеты — начать с построения процесса управления активами, а дальше возьмёт всю экспертную составляющую на себя, наглядно показав, что нужно сделать в первую очередь для эффективного повышения защищённости компании в условиях ограниченных ресурсов и времени.

Реклама, 18+. Рекламодатель: АО «Позитив Текнолоджиз» ИНН 7708668887.

ERID: 2VfnxwsJQJc