VPT (Vulnerability Prioritization Technology) — технология определения приоритетов среди уязвимостей в программном обеспечении, операционных системах, прошивках оборудования. От выбора важнейших уязвимостей и своевременного их устранения зависит риск наступления неблагоприятных событий. Расскажем о способах и методах приоритизации уязвимостей и о том, в каких инструментах они применяются.

- Введение

- Common Vulnerability Scoring System (CVSS)

- The Exploit Prediction Scoring System (EPSS)

- БДУ ФСТЭК России

- Рекомендации CISA

- Системы управления уязвимостями с технологией VPT

- Выводы

Введение

Согласно заключению компании FIRST, организации могут устранять от 5 до 20 % уязвимостей в месяц. На практике на закрытие брешей в системах влияют сразу несколько факторов: наличие исправлений, технологические окна, в которые можно установить обновления безопасности, доступность технических и человеческих ресурсов для установки патчей. При этом, согласно докладу Positive Technologies, в 2021 г. доля хакинга и эксплуатации веб-уязвимостей в атаках на организации суммарно составила 43 %, что на 8 п. п. больше, чем в 2020 году.

В связи с этим возникает проблема приоритизации уязвимостей для правильного распределения ресурсов и закрытия самых опасных брешей в системах предприятия. Для решения этой проблемы разрабатываются и пересматриваются различные методики, а в системах управления уязвимостями применяются технологии расстановки приоритетов (Vulnerability Prioritization Technology, VPT).

Common Vulnerability Scoring System (CVSS)

Долгое время приоритизация выявленных уязвимостей строилась на базе стандарта Common Vulnerability Scoring System (CVSS), первая версия которого была выпущена в 2005 г. В соответствии с ним каждой бреши присваивается рейтинг по шкале от 1 до 10. Расчёт рейтинга производится по особой формуле, учитывающей ряд факторов, таких как вектор атаки, сложность эксплуатации уязвимости, воздействие на систему и другие.

Стандарт CVSS имеет как плюсы, так и минусы. Среди достоинств выделяют лёгкость ранжирования уязвимостей по величине рейтинга и простоту для специалистов ИТ и ИБ при расстановке приоритетов перед началом работ по закрытию брешей. Недостатком стандарта считается его статичность, в результате чего первоначально присвоенный рейтинг в дальнейшем не пересчитывается, вне зависимости от публикации эксплойтов. Кроме того, важный изъян этого стандарта — отсутствие контекста, в соответствии с которым можно было бы оценить, насколько конкретная уязвимость опасна для той инфраструктуры, в которой находится.

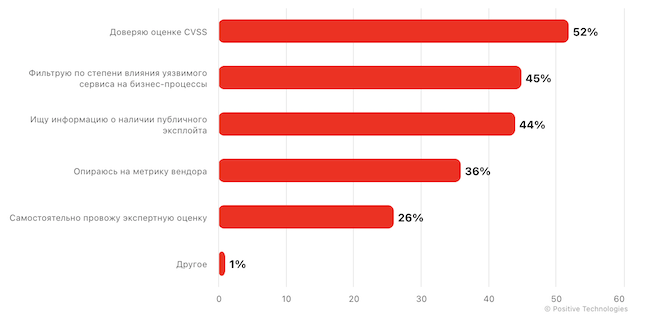

В соответствии с опросом, проведённым компанией Positive Technologies, всего 52 % респондентов при приоритизации уязвимостей используют именно CVSS, в то время как многие оценивают иные факторы: влияние уязвимости на бизнес-процессы, наличие публичных эксплойтов, метрики вендоров и другие.

Рисунок 1. Результаты опроса Positive Technologies о приоритетах при закрытии уязвимостей

The Exploit Prediction Scoring System (EPSS)

Система оценки на основе прогнозирования эксплойтов была впервые представлена на конференции Black Hat в 2019 г. Эта методология построена на анализе информации об опубликованных CVE и доказательств их использования в реальных условиях. Модель EPSS, разработанная организацией First.org, даёт вероятностную оценку от 0 до 1. Чем выше эта оценка, тем больше вероятность эксплуатации уязвимостей в течение ближайших 30 дней.

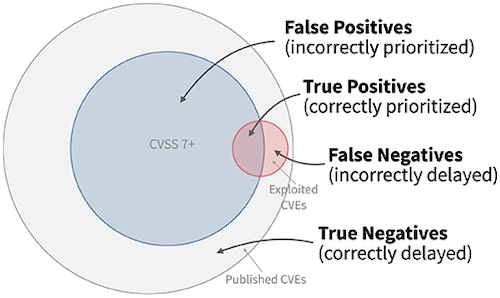

Стратегия EPSS объясняется следующим образом. Допустим, по результатам сканирования получено определённое количество уязвимостей с рейтингом CVSS 7.0 и выше (выделено синим цветом).

Рисунок 2. Концепция EPSS

Красной областью обозначены уязвимости, которые на практике эксплуатируются злоумышленниками. Как видно из рисунка, реально эксплуатируемые бреши могут как попадать в рейтинг CVSS 7+, так и быть вне этой категории.

Таким образом, для минимизации рисков надо в первую очередь закрывать уязвимости «True Positive», у которых высокий рейтинг и есть примеры эксплуатации, а также низкорейтинговые, но эксплуатируемые «False Negatives». Закрытие категорий «False Positives» и «True Negatives» приведёт к лишней трате человеческих и временных ресурсов.

В соответствии с EPSS процесс оценивается двумя метриками: эффективностью и охватом. Эффективность определяется по количеству устранённых эксплуатируемых уязвимостей (на диаграмме выше — красная область на синем фоне) и высчитывается как отношение TP к сумме TP и FP. Охват оценивается отношением TP к сумме TP и FN.

БДУ ФСТЭК России

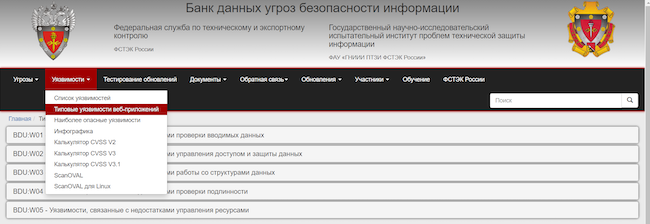

Для защиты инфраструктур отечественных предприятий Федеральная служба по техническому и экспортному контролю разработала банк данных угроз (БДУ) безопасности информации, где содержатся в т. ч. сведения об уязвимостях прикладного ПО и веб-приложений вкупе с инструментами оценки и выявления брешей.

Рисунок 3. Раздел, посвящённый уязвимостям, на сайте ФСТЭК России

Отдельно необходимо отметить разработанный ФСТЭК России сканер ScanOVAL для обнаружения уязвимостей на платформах Windows и Linux.

Рекомендации CISA

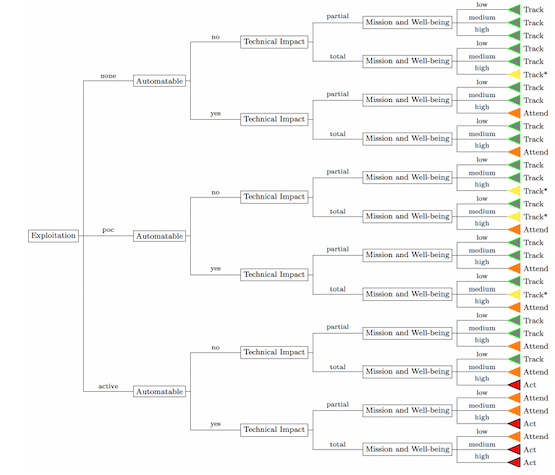

В ноябре 2022 г. Федеральное агентство по кибербезопасности и защите инфраструктуры США (Cybersecurity and Infrastructure Security Agency, CISA) выпустило рекомендации по приоритизации уязвимостей, в соответствии с которыми производится оценка по следующим параметрам: информация о наличии доступного эксплойта и о фактической эксплуатации уязвимости, технические последствия эксплуатации уязвимости, сложность автоматизации способов воспользоваться брешью, влияние на бизнес-процессы компании и воздействие взлома на людей. По итогам оценки производится выбор дальнейших действий с уязвимостью.

Рисунок 4. Алгоритм выбора действия в отношении уязвимости по версии CISA

Системы управления уязвимостями с применением VPT

Инструменты управления уязвимостями постоянно эволюционируют. Если несколько лет назад они представляли собой сканеры, позволяющие определить степень безопасности инфраструктуры только на основании рейтинга CVSS, то теперь это — средства экономии сил и времени сотрудников служб ИТ и ИБ.

Системы управления уязвимостями с VPT предоставляют пользователю возможность самому выбирать, какие проблемные участки закрывать в первую очередь: с высоким рейтингом CVSS, с доступными эксплойтами и т. п. Часть подобных решений обладает собственной системой приоритизации, построенной на нейронных сетях, искусственном интеллекте, обработке больших данных и других технологиях.

Подробно о подобных системах мы рассказывали в обзоре рынка систем управления уязвимостями (Vulnerability Management, VM).

Выводы

Количество угроз, выявляемых в инфраструктурах предприятий, растёт с каждым годом. Предпосылками к этому являются разнородность используемых программных и технических средств, новые технологии, выводимые на рынок компаниями-стартапами, которые не уделяют внимания безопасной разработке программных продуктов, консолидация хакерского сообщества и другие факторы.

Скорость закрытия выявленных уязвимостей определяет то, насколько эффективно компания может противостоять использованию этого вектора атак. Вероятно, в ближайшее время появятся дополнительные методики, помогающие закрывать выявляемые уязвимости максимально эффективно. Также ожидается, что будут расти количество и качество отечественных и зарубежных систем управления уязвимостями, использующих в своей работе VPT.