Аналитическая статья Вениамина Левцова, Директора по развитию направления информационной безопасности, LETA IT-company.

Не проходит недели, чтобы в новостных лентах не упоминалось об очередной зафиксированной утечке конфиденциальных данных. Это порождает повышенный интерес бизнес-сообщества и IT-специалистов к системам защиты от подобных действий злоумышленников. А от подразделений, отвечающих за обеспечение информационной безопасности, все активнее требуют построения системы отслеживания и блокирования несанкционированных утечек информации.

Однако у руководителей бизнеса, а порой и у сотрудников технических служб, нет четкого представления, что собой представляют решения по противодействию утечкам информации. Цель настоящей статьи — помочь разобраться, что понимается под системой защиты от утечек, рассказать о смежных системах, определить, какие задачи должны решать системы по борьбе с утечками и какие механизмы при этом используются.

I. Что такое DLP-системы?

Википедия (http://ru.wikipedia.org) дает следующее определение системы защиты от утечек:

Предотвращение утечек (англ. Data Leak Prevention, DLP) — технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек. DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При детектировании в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется.

Отметим, что на практике большое число компаний порой годами использует такие систе мы только в режиме слежения (аудита), а не блокирования.

Важным дополнением к определению является также и то, что DLP-система должна охватывать все основные каналы утечки конфиденциальной информации. Именно такой позиции придерживается сегодня большинство экспертов в этой области. Кроме того, DLP-система должна быть чувствительной по отношению к проверяемому содержанию (контенту) и обеспечивать автоматизированный механизм отслеживания нарушений заданных правил, то есть без привлечения существенного числа сотрудников-контролеров. С учетом сказанного автор предлагает следующее определение системы защиты от утечек данных:

автоматизированное средство, позволяющее распознавать и/или блокировать перемещение конфиденциальных данных за пределы защищаемой информационной системы по всем каналам, используемым в повседневной работе.

Итак, основная задача технической системы защиты от утечек:

- получить описание конфиденциальных данных;

- после чего уметь распознавать их в потоке, исходящем из внутреннего информационного поля организации вовне;

- реагировать на обнаруженные попытки. Именно этот функционал составляет ядро любого DLP-решения.

II. Близкие или смежные системы защиты

Прежде чем продолжить рассмотрение систем по противодействию утечкам, оценим близкие к ним или смежные по функционалу. Системы защиты конфиденциальной информации от утечки по техническим каналам служат для обнаружения разного рода жучков, «закладок», устройств прослушивания и т. д. У данных систем похожие названия, но на этом сходство заканчивается — задачи они решают разные. Пожалуй, единственный общий элемент схем внедрения таких систем и DLP-решений лежит в управленческой плоскости. В обоих случаях необходимо определить перечень сведений конфиденциального характера и сформировать процесс отнесения информации к этому разряду.

Существует класс систем слежения за действиями сотрудников, к возможностям которых порой относят и выявление каналов утечки конфиденциальной информации. Обычно функционал таких систем включает тотальное журналирование всех действий пользователя, в том числе открытие им страниц в Интернете, работу с документами, отправку документов на печать, клавиатурные нажатия и т. д.

Безусловно, использование подобных систем может принести определенную пользу в борьбе с утечками данных. Но, во-первых, искать в огромном объеме логов придется силами отдельной группы специально обученных «надзирателей». Во-вторых, это все же постконтроль нарушений— блокировать саму утечку такой продукт не сможет.

Системы управления правами (Rights Management Services) — позволяют ограничить число пользователей и множество разрешенных операций для документа. Контроль выполняется за счет централизованного управления правами, шифрования и специальных plug-in'oB к приложениям, работающим с документами.

Вероятно, системы разделения прав являются наиболее мощным конкурентом DLP, позволяя предотвратить многие из известных сценариев утечки информации. Разделение прав в первую очередь защищает не содержание документа, а его «контейнер». Так что если у пользователя нет прав на работу сдокументом, он попросту не сможет его открыть. Кроме того, такие системы обычно позволяют ограничивать и ряд других операций с защищаемым документом его печать, снятие экранной копии, копирование его фрагментов через Clipboard, отправку по каналам электронной почты и т. д. Вместе с тем, есть немало ситуаций, когда системы управления правами не позволяют перекрыть распространенные сценарии утечек. Посудите сами...

- Документ в его финальной редакции был отнесен к числу конфиденциальных, он попадает под защиту системы управления правами. Но на серверах и на компьютерах сотрудников продолжают храниться его черновики и предыдущие версии. Они могут быть очень похожи на окончательный вариант, но их передача вовне никак не ограничена.

- Пользователь, не авторизованный на отправку документа по электронной почте, открывает его и стенографирует содержание в другой, незащищенный документ. Никаких ограничений на перемещение вовне созданного им документа система не поддерживает.

- В большинстве случаев чувствительная для бизнеса информация содержится в записях баз данных. Автору неизвестно о том, как можно осуществить контроль доступа к таким данным средствами систем управления правами.

Существующие на рынке системы мониторинга и архивирования почтовых сообщений очень близки по своей идеологии к DLP-решениям. Как правило, они позволяют устанавливать некие ограничения на контекст (размер, тип, местоположение файла) и содержание информации, покидающей защищаемую информационную систему. Причем основной акцент делается на доступности и продуктивности почтового архива. А вот механизмы определения ключевых слов для распознавания конфиденциальных документов не отличаются гибкостью и удобством. Кроме того, обычно отсутствуют и механизмы контроля утечек с конечных устройств.

Есть также класс решений по контролю операций с внешними устройствами, самым распространенным примером которых является съемный USB-накопитель. Такие системы нечувствительны по отношению к содержанию. Устройство может быть заблокировано вообще, могут блокироваться попытки записи на него файлов определенного объема или заданного формата. Однако определить действия в зависимости от содержания невозможно.

III. От защиты информации к управлению рисками

К счастью, остались в прошлом времена, когда забота о за щите информации была одним из пунктов в длинном списке задач IT-службы Теперь, как правило, инициатива по построению системы борьбы с утечками принадлежит подразделениям, управляющим бизнесом компании и отвечающим за его безопасность Самым серьезным аргументом в пользу внедрения системы противодействия утечкам конфиденциальной информации является требование закона. Именно появление соответствующих нормативных актов в США, Японии и Западной Европе стало, наверное, главным катализатором возникновения DLP как класса решений. Можно нисколько не сомневаться, что и у нас интерес к ним немедленно вырос бы, появись в России императивные правовые нормы, однозначно обязывающие компании обеспечить наличие технических средств защиты от инсайдеров. Но пока основными мотивами для инициации процесса остаются либо желание отреагировать на факт уже случившейся утечки, либо намерение снизить вероятность наступления подобного события в будущем Как видите, вполне естественно мы перешли к разговору в терминах управления рисками.

Действительно, первый шаг процесса, ведущего к внедрению DLP-системы, — отнесение проблемы утечек информации к области риск-менеджмента.

Практически для любой организации сейчас существует немало данных, последствия несанкционированной утечки которых может нанести ей ощутимый ущерб. Заранее оценить размер этого ущерба почти невозможно. Но в большинстве случаев для того, чтобы осознать опасность, исходящую от утечек информации, достаточно представить даже общие последствия: снижение доверия и отток клиентов, проблемы в конкурентной борьбе, затраты на PR, утечка программного кода, технологий, ноу-хау и многое другое. База заемщиков среднего по размерам банка, который потратил немало средств на создание имиджа «надежного», попадает на «Горбушку». Интересно, у вас возникнет желание открыть в этом банке депозит? Внутренняя аналитика инвестиционного фонда попадает к конкуренту или к клиентам фонда (иногда неизвестно, что может иметь более серьезные последствия). Теперь конкурент лучше понимает вашу стратегию, а у клиента появляются неприятные вопросы. Как думаете, сколько потенциально может потерять этот фонд в такой ситуации? Крупная сеть супермаркетов добивается получения уникальных условий поставки товара. Разумеется, специальные цены предоставляются на условиях конфиденциальности. И вот они попадают к конкуренту, который работает с тем же поставщиком на гораздо менее привлекательных условиях. Как думаете, сохранятся для вас специальные цены? Не ухудшатся ли отношения с поставщиком после всего этого?

Продолжать можно очень долго, но не вызывает сомнения, что для любой организации существует множество ситуаций, связанных с утечками информации, ущерб от которых весьма чувствителен для бизнеса. Существует 4 классических подхода к управлению рисками: принятие, исключение, передача, снижение. Рассмотрим проблему через призму этих подходов.

■ Принятие. Предполагаем, что существует некоторая вероятность наступления события — утечки информации. Оцениваем убытки, готовим список мер на случай наступления, но не производим инвестиций во внедрение решения по борьбе с утечками. Этот подход едва ли применим — потери бизнеса могут поставить под вопрос само его существование.

■ Исключение. В нашем случае практически невыполнимо. Даже внедрение современной DLP-системы не спасет от ряда нетипичных сценариев. Например, почти невозможно защититься от переписывания текста секретного документа на бумагу или от телефона со встроенной камерой в руках инсайдера. Драконовские санкции в отношении персонала, допустившего утечку, также не гарантируют исключения риска.

■ Передача. Сложно представить, как можно транслировать риск утечки информации на внешнюю организацию. Насколько известно автору, подобные риски не страхуются. Трудно также предположить, что IT-аутсорсер сможет взять на себя часть возмещения последствий. Можно передать DLP-систему на аутсорсинг лишь в смысле ее технической эксплуатации, но как передать весь объем рисков — не вполне понятно.

■ Снижение. Предпринимаются меры по существенному снижению вероятности наступления нежелательного события. По сути, объем требуемых затрат связан с достижением приемлемого уровня риска. Именно этот подход ведет нас к внедрению DLP-системы. В реальности борьба с инсайдерами — далеко не единственная область, где можно лишь снизить риск, сделать его более управляемым. Представьте, что вы садитесь за руль своего автомобиля. Он исправен, прошел регулярное ТО, резина — по сезону. Ваши документы в порядке, вы трезвы, пристегнуты ремнем, знаете маршрут и никуда не спешите, у вас полная КАСКО. Итак, вы сделали все от вас зависящее, чтобы снизить риск возникновения препятствий вашему движению к цели. Но кто сказал, что за поворотом вас не ждет уставший водитель грузовика, вылетевшего на встречную? Вас не ждет гвоздь в колее дороги, по которой вы будете двигаться? Кстати, не истек ли срок службы огнетушителя в вашем багажнике? Итак, риски сохраняются. Но в подавляющем большинстве случаев при таких условиях вы благополучно доедете до пункта назначения.

Итак, принятие мер поможет существенно снизить риск, сделать управляемой реакцию на наступление негативных последствий. Но полностью исключить возможность утечки информации практически невозможно.

IV. Основные пути утечки информации

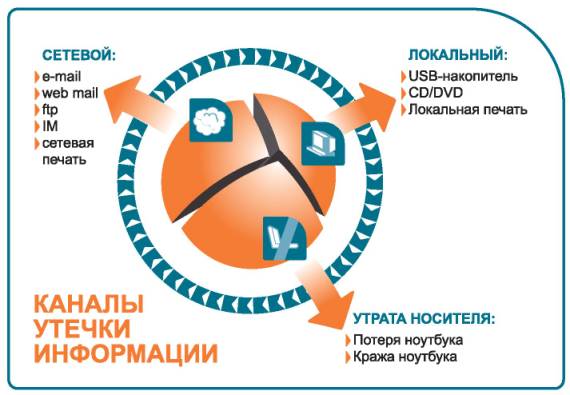

Можно выделить 3 основных сценария, приводящих к выведению информации за пределы информационной среды компании: сетевой, локальный и в связи с утратой носителя.

Рассмотрим эти сценарии более подробно.

Сетевой сценарий предполагает отправку информации за «периметр» контролируемого информационного поля средствами электронной почты, через системы передачи мгновенных сообщений (ICQ, MSN, AOL), посредством веб-почты (mail.ru, gmail.com), через использование ftp-соединения, путем печати документа на сетевом принтере. Для обнаружения конфиденциальной информации, передаваемой сетевыми средствами, требуются механизмы перехвата почтового и интернет-трафика, а также контроль за сетевыми принт-серверами.

Локальный путь вывода информации включает применение внешних USB-накопителей и съемных жестких дисков, запись на CD/DVD и локальную печать.

Очевидно, единственным способом отслеживания такого рода действий является установка на компьютере пользователя программы-агента, способной отслеживать потенциально опасные действия и реагировать на них в соответствии с централизованно управляемыми политиками.

Незаконное завладение носителем (переносным компьютером, смартфоном) в реальности является самым распространенным случаем, когда конфиденциальная информация становится доступной третьим лицам. Ноутбуки теряются и воруются — почти каждая компания сталкивается с этим риском, и свести его к нулю невозможно. Практически единственный действенный способ борьбы в данном случае — шифрование всего диска или отдельных файлов.

В настоящее время среди экспертов нет единой точки зрения по поводу того, относить ли шифрование переносных устройств к типичному функционалу систем борьбы с утечками данных. По мнению автора, поскольку этот сценарий утечки является весьма распространенным, полноценное решение должно предусматривать и криптографическую защиту. К слову, производители многих существующих DLP-систем (McAfee, Symantec, InfoWatch) уже включают в свои пакеты средства шифрования конечных устройств.

В рамках настоящей статьи не хотелось бы останавливаться на описании конкретных случаев утечек данных, ставших достоянием гласности, и обсуждать, какие из каналов

утечек используются чаще всего. В качестве источника предметной и наиболее актуальной информации по этому поводу можно порекомендовать разделы «Аналитка» и «Новости об угрозах» сайта компании InfoWatch (www. infowatch.ru), пионера и лидера российского рынка DLP-решений, а также сайт образованной в 2007 году компании Perimetrix (www. perimetrix.ru).

На этих сайтах можно найти множество примеров, убеждающих в серьезности опасности, которую несут в себе утечки конфиденциальной информации.

V. Методы распознавания защищаемой информации

Ядром любого DLP-решения является механизм, позволяющий распознавать в информации, покидающей защищаемую систему, конфиденциальные фрагменты. Рассмотрим 6 основных механизмов, которые используются для этих целей в DLP-продуктах.

Ручная разметка содержания

Этот подход называют еще контекстным и морфологическим. Определение конфиденциальной информации производится на основе выделения в ней множества значимых, определяющих содержание слов, называемых также ключевыми.

Для каждого из слов определяется некоторый вес, и каждое слово соотносится с некоторой предметной категорией. Например, в категорию «Бухгалтерский отчет» могут попасть общие бухгалтерские термины и какие-то слова, специфичные для бизнеса данной компании. Кроме того, для каждой категории обычно задается и свой порог чувствительности. Система на «боевом дежурстве» ищет в исходящих документах эти самые выделенные, ключевые, слова. Поскольку у каждого ключевого слова имеется некоторый вес и категория (слово может входить и в несколько категорий, в каждую — со своим весом), не составляет труда посчитать суммарный вес обнаруженных в документе ключевых слов для каждой категории. В результате документ может быть автоматически признан конфиденциальным по тем категориям, для которых был превышен порог чувствительности. Эффективность работы описанного механизма может быть существенно повышена за счет подключения внешнего ПО, позволяющего отслеживать не только заданные ключевые слова, но и их словоформы.

Плюсы

- Можно обеспечить очень тонкую настройку на отдельные документы, в результате будут отлавливаться даже их фрагменты.

- Возможен контроль и над вновь создаваемыми документами, если они содержат выделенные ранее ключевые термины.

Минусы

- Подготовка хорошей, тонкой настройки предполагает ручную работу квалифицированного специалиста. Это может занять немало времени.

- Такой специалист будет вовлечен в работу с конфиденциальной информацией.

- На практике трудно осуществим быстрый пилотный запуск системы.

- Относительно высок уровень ложных срабатываний.

Использование контекста хранения информации

Отслеживаются параметры, относящиеся не к содержанию, а к файлу с конфиденциальной информацией. Контролироваться могут формат (причем не по расширению файла, а по его сигнатуре), расположение, размер и т. д. Таким образом, можно задавать правила, препятствующие перемещению файлов, например, определенного формата, вовне.

Плюсы

- Простота реализации и настройки.

Минусы

- Хотя подобные технологии контроля реализованы практически во всех DLP-систе-мах, они могут быть использованы лишь как дополняющие основные методы, основанные на анализе содержания.

Использование меток и программы-агента

Этот метод основан на описанном выше подходе, но существенно его расширяет. Изначально необходимо каким-то образом пометить документ, вручную или путем размещения его в определенную папку в сети. После чего система начнет воспринимать его как конфиденциальный. Технически для осуществления такого механизма необходимо наличие на рабочем месте специальной

программы-агента, которая, собственно, и могла бы распознавать документ как конфиденциальный, «навешивать» признак конфиденциальности на все производные документы и блокировать отдельные действия пользователя с помеченными документами.

Плюсы

- Простота развертывания и возможность «быстрого старта» реального проекта.

- Контроль операций, когда компьютер вне сети.

- Минимальное время анализа проверяемых данных.

Минусы

- Нет контроля за черновиками.

- Не закрывается сценарий стенографирования документа.

Регулярные выражения

С помощью некоторого языка регулярных выражений определяется «маска», структура данных, которые относятся к конфиденциальным. На практике существует немало случаев, когда определение объектов слежения через их формат оказывается эффективным и надежным. В качестве примера можно привести номера кредитных карт, паспортные данные, регистрационные номера автомобилей, активационные коды программного обеспечения и т. д.

Плюсы

- Минимальное время анализа проверяемых данных.

- Высокая надежность обнаружения.

Минусы

- Разработка и отладка регулярного выражения требует привлечения квалифицированного специалиста.

- Может быть применено только к узкому классу данных.

Статистические методы

Использование статистических, вероятностных методов в DLP-системах представляет интерес в некоторых ситуациях. Например, при анализе больших объемов неструктурированных данных или при анализе неявного сходства. Можно предположить, что эти методы будут все активнее применяться на практике, но как дополнительные.

Плюсы

- Уникальная эффективность в некоторых случаях, например, для противодействия примитивным обратимым подменам символов.

Минусы

- Применимо только к небольшому классу сценариев.

- Непрозрачный алгоритм работы.

- Потенциально высокий уровень ложных срабатываний.

Снятие «цифровых отпечатков»

Этот метод основан на построении некоторого идентификатора исходного текста. Как правило, реализуется следующий автоматический алгоритм:

- Из документа, содержание которого считается конфиденциальным, выделяется текстовое содержание.

- Текст некоторым образом разбивается на фрагменты.

- Для каждого такого фрагмента система создает некий идентификатор, что-то вроде «хэша», «отпечатка» — как это называется в документации многих производителей.

- Конфиденциальный документ представляется в системе набором таких «отпечатков».

Для сопоставления проверяемого текста с множеством конфиденциальных документов для него «на лету» по аналогичному алгоритму строится аналогичный же набор «отпечатков». Если оба множества отпечатков демонстрируют некоторую схожесть, система диагностирует попытку утечки. Как правило, реализуется алгоритм «оцифровки» таким образом, что по «отпечаткам», создаваемым системой, восстановить исходный документ невозможно.

Плюсы

- Процесс определения конфиденциального документа полностью автоматизирован, не требуется привлечения консультанта для разметки текста.

- Быстрая настройка системы на новые документы.

- Отслеживание черновиков и фрагментов документа.

- Осуществление контроля утечек записей из баз данных.

- Минимальное время задержки при анализе исходящих документов.

- Низкий уровень ложных срабатываний.

Минусы

- Хранение «цифровых отпечатков» требует дополнительных ресурсов.

- Размер надежно распознаваемого фрагмента обычно составляет от половины страницы текста.

Необходимо отметить, что все DLP-системы поддерживают несколько механизмов идентификации, дополняющих друг друга в различных сценариях.

V. Как работает DLP-система

Рассмотрим схематично, как функционирует DLP-система, противодействующая сетевому и локальному сценариям утечки информации.

Стержневой функционал DLP-системы можно условно разделить на три блока:

- настройка системы на данные, определенные как конфиденциальные;

- распознавание действий, направленных на перемещение конфиденциальных данных;

- формирование доказательной базы для расследования инцидентов.

Настройка системы на данные

В первую очередь необходимо определить данные, перемещение которых будет контролироваться системой, «предъявить» их системе с использованием каких-либо методов, описанных в предыдущей главе и определить реакцию системы на обнаруженные инциденты. Важны также и параметры реакции на инцидент. Предполагает ли она блокирование какой-либо операции: отправки электронного письма, создания экранной копии защищаемого документа, записи данных на USB-накопи-тель. Независимо от блокирования практически всегда в журнал системы производится запись максимально подробной предметной информации об инциденте. Необходимо описать и правила информирования об инциденте

- сотрудника подразделения, отвечающего за обеспечение информационной безопасности;

- лица, являющегося владельцем информации;

- самого подозреваемого в попытке организации утечки.

Это лишь основные настройки базового функционала практически любой DLP-системы.

Распознавание подозрительных действий пользователей

В случае противодействия утечкам с использованием сетевого сценария, DLP- система осуществляет перехват (блокирование) или зеркалирование (только аудит) отправки, проводит анализ содержания отправки в соответствии с используемыми механизмами контроля. Затем, в случае обнаружения подозрительного содержания, происходит информирование ответственного сотрудника, а детали инцидента вносятся в журнал системы.

Сама же отправка может быть приостановлена, если схема подключения DLP-модуля позволяет это сделать. Надо отметить, что большинство DLP-сис-тем предполагает осуществление «досылки» задержанных ранее сообщений. Назначенный сотрудник оценивает, насколько адекватным был вердикт системы и, если тревога оказывается ложной, вручную отдает команду провести отправку задержанного сообщения.

Подобным образом ведет себя и DLP-система, контролирующая операции с данными на компьютере пользователя. Локальный агент

- отслеживает факт обращения к конфиденциальной информации (может использоваться механизм меток);

- блокирует все запрещенные действия (print screen, печать, формирование отправки через коммуникационные каналы и т. д.);

- блокирует обращение к файлу через программы, не внесенные в число разрешенных для работы с данным файлом;

- формирует «цифровые отпечатки» открытого документа и препятствует отправке конфиденциального содержания, «набитого» в другой файл;

- формирует журнал событий, который при очередном сеансе связи передается в консолидированную базу инцидентов.

Важно понимать, что при наличии локального агента с базой меток и «цифровых отпечатков» вердикт принимается на самой рабочей станции. Таким образом удается в онлайн-режиме оперативно блокировать запрещенные действия без потерь времени на обращение к сетевому хранилищу (в том числе, когда ноутбук находится вне сети — в дороге). Итак, сетевые механизмы перехвата оперируют с уже сформированными пакетами, в то время как агентское решение отслеживает сами действия на конечной рабочей станции. Надо отметить, что большинство DLP-решений использует комбинированный подход: и сетевой перехват отправки, и локальный агент.

VI. Основные игроки рынка

Представленные ниже оценки преимуществ отдельных продуктов составлены исходя из опыта работы над реальными проектами. Все цены приводятся лишь в качестве общих ориентиров и являются примерными. Они предполагают полную стоимость проекта, включая интеграционные и аналитические работы. Специфика проектов по внедрению систем противодействия утечкам такова, что реальная оценка их стоимости может быть подготовлена только по результатам исследования конкретной ситуации у заказчика.

InfoWatch

В настоящее время лидирующие позиции на российском рынке сохраняет компания InfoWatch, приложившая немалые усилия для популяризации идей борьбы с инсайдерами. В качестве основного механизма распознавания конфиденциальной информации в продуктах этой компании используется анализ содержания (на базе уникального лингвистического «движка») и формальных атрибутов отправки. Детальная проработка «тонкой» лингвистической разметки позволяет достичь высокого качества распознавания, но надо отметить, что этот процесс требует времени и предполагает оказание профессионального сервиса.

Решение InfoWatch предоставляет развитые средства контроля сетевых сценариев утечки с использованием корпоративной почты и веб-соединения. В этой связи можно упомянуть появление в составе решения универсального прозрачного прокси—сервера, осуществляющего фильтрацию данных. Применение этого подхода, наряду с использованием отдельных перехватчиков, позволяет выбрать наиболее оптимальную для заказчика схему работы решения.

Другая важная тенденция — включение средств шифрования в решение по защите от утечек — также не осталась без внимания вендора. В линейке уже появился продукт InfoWatch CryptoStorage, призванный решать эту задачу. Необходимо отметить, что в состав InfoWatch Traffic Monitor входит собственное хранилище теневых копий перехваченных данных. При этом данные хранятся в структурированном виде с указанием категории и с сохранением возможности полнотекстового поиска. Это позволяет проводить ретроспективный анализ данных и облегчает расследование отдаленных по времени инцидентов.

К явным преимуществам решения на базе продуктов InfoWatch можно также отнести интерфейс на русском языке, наличие лицензии российских контролирующих органов на ряд версий, солидный опыт по внедрению, накопленный самой компанией и ее партнерами, и, конечно же, близость команды разработчиков. Сложно назвать среднюю фиксированную цену проекта на базе InfoWatch, поскольку его реализация включает не только поставку программного обеспечения, но и аппаратное оснащение, а также работы консультанта по подготовке базы контентного анализа. В среднем внедрение всех компонент InfoWatch Traffic Monitor в сети на 1000 рабочих мест может составить от $300 тыс. до $500 тыс.

Websense

Компания Websense, мировой лидер решений по веб-фильтрации, приобрела в 2007 году фирму PortAuthority Technologies, что позволило ей занять ведущие позиции на рынке систем для предотвращения утечек конфиденциальных данных. Линейка продуктов Websense Data Security Suite (DSS), появившаяся на российском рынке во второй половине 2007 года, включает несколько модулей, которые могут приобретаться отдельно. Основным механизмом распознавания конфиденциальной информации в продуктах Websense DSS является «цифровой отпечаток», реализованный в запатентованной технологии PreciseID.

Поддерживаются и другие методы идентификации: правила, словари, статистический анализ. Технология устойчива к операциям вставки-копирования и частичного изменения содержимого документа, не зависит от языка документа и поддерживает русскоязычные кодировки. По опыту работы с этой технологией можно сказать, что она действительно показывает высочайшее качество распознавания и близкий к нулевому уровень ложных срабатываний, сохраняя эффективность даже при некотором изменении содержания. При этом настройка системы на вновь подключаемый документ занимает минуты. Важной и востребованной является возможность противодействовать утечкам содержания реляционных баз данных, также реализованная в технологии PreciseID.

Решение предоставляет широкие возможности по контролю данных отдельных полей, их комбинаций, позволяет задавать пороговые значения количества пересылаемых записей, отслеживать отправку этой информации в теле, теме или во вложениях письма и многое другое. Решение Websense DSS контролирует все основные каналы передачи данных, включая исходящую и внутреннюю электронную почту, исходящий веб-трафик, ftp, приложения обмена мгновенными сообщениями, сетевую печать. Необходимо отметить также реализованную в модуле Websense Data Discover возможность контроля данных на конечных станциях и в сетевых хранилищах.

Этот механизм позволяет осуществлять регулярные проверки на предмет обнаружения конфиденциальных документов, их фрагментов и «черновиков», используя возможности технологии PreciseID. Что касается защиты от локальных сценариев утечек, в настоящее время используется интеграция с решениями других производителей. Но уже до конца этого года компания планирует выпуск собственного агента Websense DSS, функциональность которого будет перекрывать практически все сценарии утечек с конечной рабочей станции. Затраты на проект внедрения решения по защите от утечек на базе линейки Websense DSS в сети на 1000 рабочих мест могут в среднем составить $100–150 тыс. при стоимости лицензий на полный набор модулей около $70 тыс. Продукт предоставляется на условиях подписки, то есть требуется ежегодное продление лицензий.

McAfee

Решение для защиты от утечек McAfee Host DLP появилось на российском рынке в конце 2007 года. Оно базируется на применении программы-агента, которая управляется с единой консоли McAfee ePolicy Orchestrator, устанавливается на компьютер и контролирует операции пользователя с конфиденциальной информацией. В настоящее время в линейку McAfee Data Protection наряду с DLP-функциональнос-тью включены также широкие возможности по шифрованию данных и контролю внешних устройств. Соответственно, McAfee Data Protection может успешно использоваться и для решения задачи по контролю политик использования внешних уcтройств, например, USB-накопителей.

По опыту использования этого продукта можно сказать, что он обеспечивает надежную защиту через механизмы тэггирования (по сути, установки меток) документов и снятия «цифровых отпечатков». Продукт демонстрирует удивительную чувствительность, реагируя даже на небольшие фрагменты защищаемых документов — вплоть до нескольких строк. Наряду с возможностями мониторинга и блокирования отправки информации через корпоративную почтовую систему, http, ftp, системы передачи мгновенных сообщений, продукт позволяет блокировать такие операции, как копирование фрагментов защищаемого документа через clipboard и снятие экранной копии.

Важно, что агент продолжает выполнять свои защитные функции даже когда ноутбук с данными находится вне сети предприятия — отключить процесс неподготовленному пользователю не под силу. Если заказчик выбирает продукты McAfee для построения полноценной защиты и от внутренних угроз, и от внешних (вирусы, сетевые атаки и т. д.), это открывает ему дополнительные возможности. В частности, упрощается управление системой информационной безопасности, появляются дополнительные сценарии контроля, минимизируются общие затраты и т. д.

Благодаря использованию системы управления McAfee ePolicy Orchestrator (одной из лучших в антивирусной индустрии) и удачной реализации программы-агента это решение подойдет для компаний с распределенной инфраструктурой и большим парком переносных компьютеров. А с учетом относительно демократичной политики лицензирования, продукт устроит и небольшие предприятия с парком от 50-ти компьютеров. Оценочная стоимость внедрения наиболее полного решения McAfee Total Protection for Data (TDA), включающего McAfee DLP, McAfee Endpoint Encryption и McAfee Device Control на 1000 пользователей может составить $100–130 тыс.

VII. С чего начать?

Этот материал не смог охватить еще очень много интересных вопросов использования систем противодействия утечкам информации. Как подойти к выбору DLP-системы? Как построить технико-экономическое обоснование ее использования? Что может быть включено в пилотное внедрение DLP-системы и на какие вопросы следует при этом обратить внимание? Как вплетаются работы по внедрению DLP-системы в общую схему управления информационной безопасностью? Каковы особенности проектов по внедрению таких систем?

Автор надеется продолжить изложение этих тем в последующих публикациях, а в завершение хотелось бы ответить на вопрос: «Так с чего же начать?» Практика показывает, что полноценное внедрение системы противодействия утечкам информации на базе одного из DLP-продуктов возможно только при активном участии специализированного системного интегратора. И первое, с чего, пожалуй, стоит начать, — обратиться к консультанту. Это может быть IT-компания, обладающая солидным опытом внедрения систем противодействия утечкам информации. Совместно вам предстоит пройти три начальных этапа.

Первое - обсудить с группой экспертов консультанта текущую ситуацию и цель внедрения DLP-системы на предприятии.

Второе - принять участие в «живой» демонстрации предлагаемых к внедрению DLP-систем. В рамках показа стоит попробовать системы, что называется, «на вкус» и совместно с экспертами выбрать одну из них для пилотного развертывания.

И, наконец, третье — согласовать с консультантом параметры пилотного запуска системы, зафиксировать ожидания от его реализации и провести развертывание На деле все эти стадии могут быть завершены в срок от двух до трех месяцев, после чего можно приступать к основному проекту по внедрению системы противодействия утечкам информации.

Вениамин Левцов

Директор по развитию направления ИБ

LETA IT-company

Журнал "IT Manager", август 2008 года