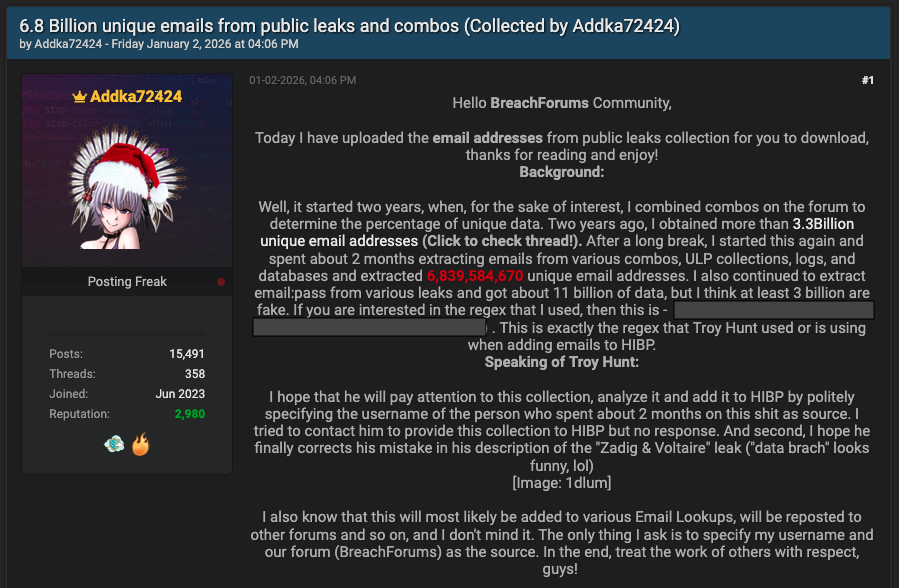

Затраты банков на кибербезопасность оказались выше прогнозов и нередко выходят за рамки ранее утвержденных бюджетов. Этот рост связывают с внедрением цифрового рубля и ожидаемым подорожанием ИТ-продукции вследствие сворачивания ряда льгот для ИТ-компаний.

Совокупные расходы российских банков на обеспечение информационной безопасности в 2025 году составят 330–390 млрд рублей. Такие данные привел «Коммерсантъ» со ссылкой на оценки интегратора «Информзащита».

По данным «Информзащиты», за 9 месяцев 2025 года траты крупных банков увеличились в годовом выражении на 8–10%, средних — на 10–12%, малых — на 12–15%. В среднем рост составил около 10%, подсчитали в компании Ideco.

Как пояснил изданию бизнес-консультант по информационной безопасности Positive Technologies Алексей Лукацкий, различия связаны с приоритетами организаций разного масштаба. Крупные банки инвестировали в создание инфраструктуры для расчетов с цифровым рублем.

Средние — направляли средства на импортозамещение, базовые инструменты защиты и интеграцию сервисов. Малые банки формировали минимальный уровень защиты, включающий антивирусы, файрволы, сертификацию оборудования и обучение персонала.

Ведущий аналитик отдела мониторинга ИБ компании «Спикател» Алексей Козлов отметил, что крупные банки в основном вкладывались в точечные проекты, так как основные системы уже внедрены. Средним и малым организациям, по его словам, приходится «догонять», чтобы соответствовать требованиям регуляторов.

При этом, по оценкам «Информзащиты», банки заметно превысили первоначальные ИБ-бюджеты. У крупных перерасход составил 3–5%, у средних — 5–7%, у малых — 7–10%.

Генеральный директор STCrypt Дарья Верестникова пояснила, что малым банкам приходится тратить больше, поскольку стоимость лицензии на ПО на единицу выше при меньших объемах закупок. Алексей Козлов добавил, что перерасход связан и с доработкой «сырых» отечественных решений, которыми приходится заменять зарубежные продукты.

Ещё один фактор — ускорение роста цен на ИТ-продукцию. По словам Алексея Лукацкого, при планировании бюджетов банки закладывали рост цен на уровне инфляции и удорожание оборудования не более чем на 7%. Фактически же рост составил 10–15%, а стоимость внедренческих услуг увеличилась на 20%. Кроме того, повлияли срочные проекты, связанные с цифровым рублем, доработкой отечественных систем и выполнением требований регуляторов. По данным Алексея Козлова, рост цен на серверное оборудование достигал 30%.

На 2026 год в «Информзащите» прогнозируют замедление роста ИБ-расходов: у крупных банков — 3–5%, у средних — 5–8%, у малых — до 10%.

Как отметила бизнес-архитектор департамента «Банки и финансы» компании «Рексофт» Елена Голяева, крупные банки уже сделали основные капитальные вложения, и теперь для них наступает фаза оптимизации. Директор центра противодействия мошенничеству «Информзащиты» Павел Коваленко добавил, что крупные организации будут уделять больше внимания автоматизации, внедрению ИИ и обработке цифрового рубля, тогда как инвестиции в импортозамещение сократятся.

Средние банки продолжат тратить на цифровой рубль, интеграцию сервисов и сертификацию, а малые — на закупку базового ПО, консультации и обучение сотрудников.