Телеграм-канал «Утечки информации», который принадлежит компании DLBI, специализирующейся на мониторинге данного типа инцидентов, сообщил об обнаружении в открытом доступе базы данных о сотрудниках и клиентах сети фитнес-центров WorldClass.

Резервная копия базы данных в формате 1С была обнаружена сотрудниками DLBI на одном из открытых форумов еще в конце августа.

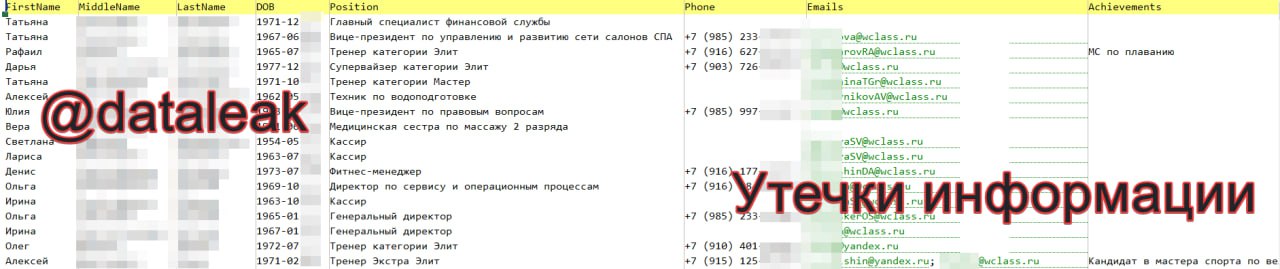

Она содержит данные о 2,2 млн физических и юридических лиц, нынешних, бывших и потенциальных клиентах сети, а также о более чем 10 тысячах сотрудников, предположительно, сети фитнес-центров WorldClass.

Помимо стандартных ФИО (или названия компании для юрлиц), даты рождения, пола, адреса, телефона, электронной почты, фотографий или ссылок на них, дат тренировок, фрагмент содержит также паспортные данные, частичные номера платежных карт и банковские реквизиты юрлиц.

Впрочем, паспортные данные и номера платежных карт представлены не во всех записях «утекшей» базы.

По данным DLBI, данные в «утекшем» фрагменте актуальны по состоянию на 16 октября 2023 года.