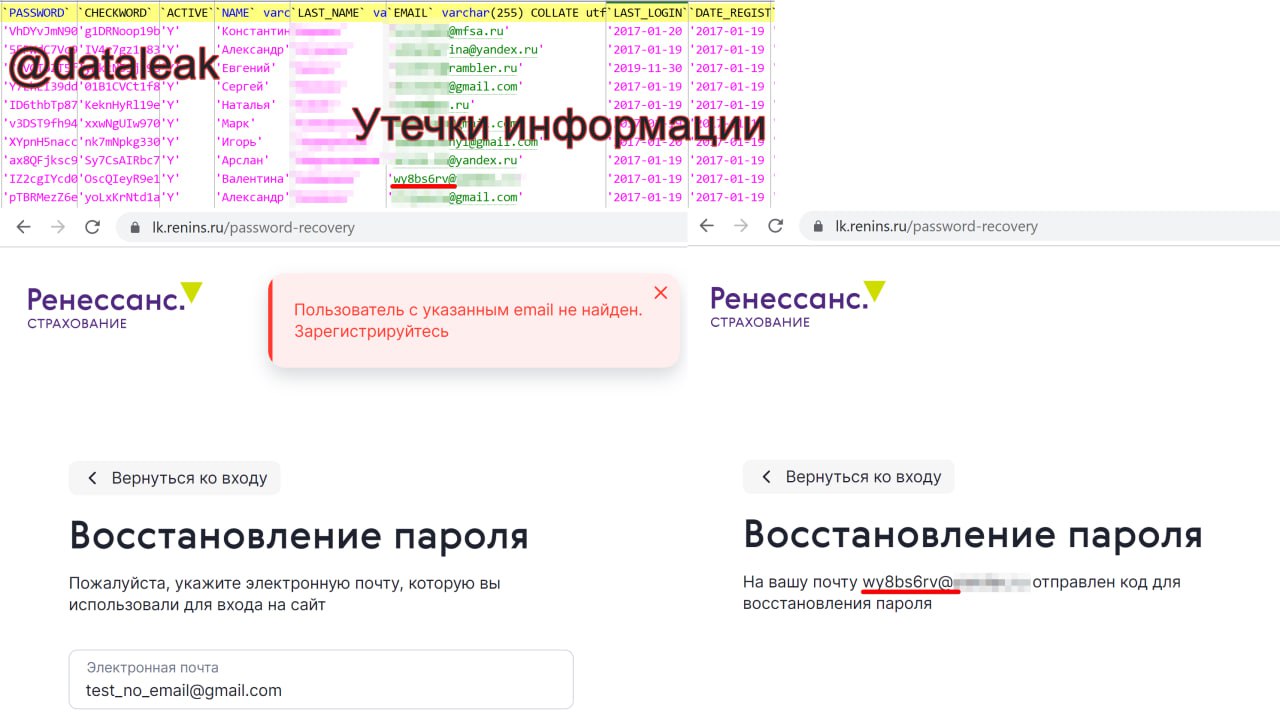

SQL-дамп, который, предположительно, снят с сайта renins.ru, попал в Сеть. Ресурс работает на CMS Bitrix и принадлежит компании «Ренессанс Страхование». Этот дамп содержит 737 665 строк информации о зарегистрированных пользователях.

Как пишет телеграм-канал «Утечки информации», среди скомпрометированных сведений можно найти:

- ФИО

- Адреса электронной почты (633,2 тысяч уникальных адресов)

- Номера телефонов (315,4 тысяч уникальных номеров)

- Хешированные (с MD5 и солью) пароли

- Даты регистрации и последнего входа (с 14.02.2015 по 31.05.2023)

Дамп был создан 31.05.2023.

Исследователи выборочно проверили случайные имейлы из базы, используя функцию восстановления пароля на сайте — lk.renins.ru/password-recovery. В результате выяснилось, что эти адреса являются действительными.