В дикой природе обнаружен не известный ранее инфостилер, которого интересуют только ключи от почтовых ящиков. Вредоносы этого класса обычно крадут данные из различных приложений — браузеров, FTP- и VPN-клиентов, криптокошельков, Steam. Новобранец с кодовым именем StrelaStealer ищет в системе лишь Outlook и Thunderbird.

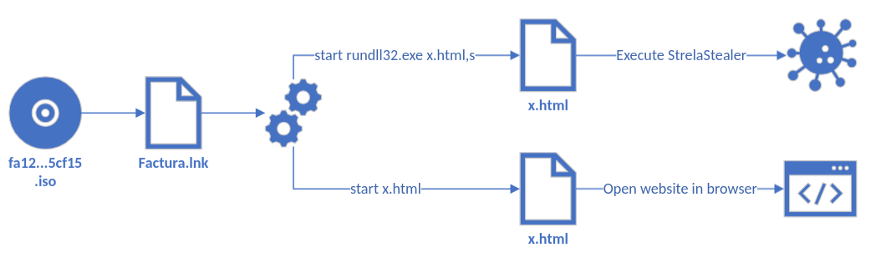

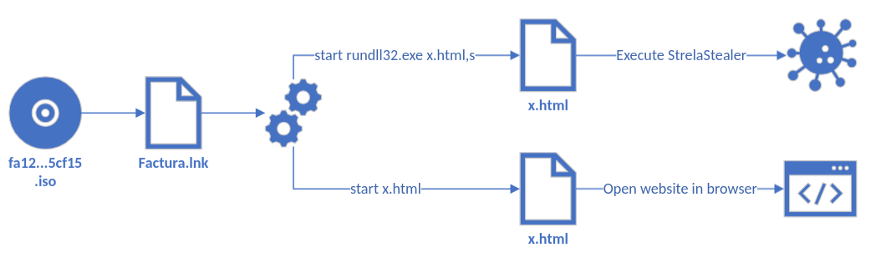

Кастомного Windows-зловреда раздают в ISO-файлах, вложенных в поддельные письма. Первый образец попал в поле зрения DCSO CyTec в начале этого месяца. Содержимое ISO-вложения может быть различным. Исследователи пока нашли два варианта — исполняемый файл msinfo32.exe, загружающий StrelaStealer подменой DLL, и связку файлов LNK и HTML.

Последний более интересен, так как x.html представляет собой полиглотный (многоформатный) файл, способный ввести в заблуждение антивирус. Сигнатурные анализаторы обычно выполняют извлечение функций, характерных для формата файлов; идентификация формата в данном случае затруднительна, а поведение файла зависит от того, в каком приложении его открыли.

Файл x.html, по словам экспертов, может вести себя как HTML (отображает маскировочный документ в дефолтном браузере) и как DLL-программа, загружающая StrelaStealer.

За активацию полиглота отвечает файл Fractura.lnk, который исполняет его дважды — для запуска встроенной DLL инфостилера (с помощью rundll32.exe) и для загрузки документа-приманки в браузер.

Целевой вредонос при запуске ищет в папке %APPDATA%\Thunderbird\Profiles\ файлы logins.json (имя аккаунта, пароль) и key4.db (ключи для шифрования паролей). Их содержимое извлекается и отправляется на C2-сервер.

В случае с Outlook инфостилер читает системный реестр в поисках ключа к почтовому клиенту, а затем выявляет значения IMAP User, IMAP Server и IMAP Password. Пароль в IMAP Password зашифрован; для его получения StrelaStealer использует Windows-функцию CryptUnprotectData и отсылает результат на свой сервер.

Закончив отправку краденых данных, вредонос проверяет успешность доставки (по особому ответу с C2) и завершает свой процесс. Если подтверждение не получено, StrelaStealer выжидает секунду и повторяет вывод данных.

Поскольку маскировочный документ выполнен на испанском языке, а сам зловред специфичен, исследователи предположили, что вредоносные рассылки проводятся в рамках целевых атак. Других свидетельств пока не обнаружено.