Утро вторника началось с глобального сбоя в WhatsApp. Мессенджер не работал у пользователей из России, Индии и США. Meta (включена в перечень террористов и экстремистов, запрещена в России) решила проблему за два часа, Telegram “подвисает” в России до сих пор.

“Мы знаем, люди столкнулись с проблемами при отправке сообщений в WhatsApp, — рассказал CNN представитель компании Meta (включена в перечень террористов и экстремистов, запрещена в России). — Мы устранили неполадки и приносим извинения за неудобства”.

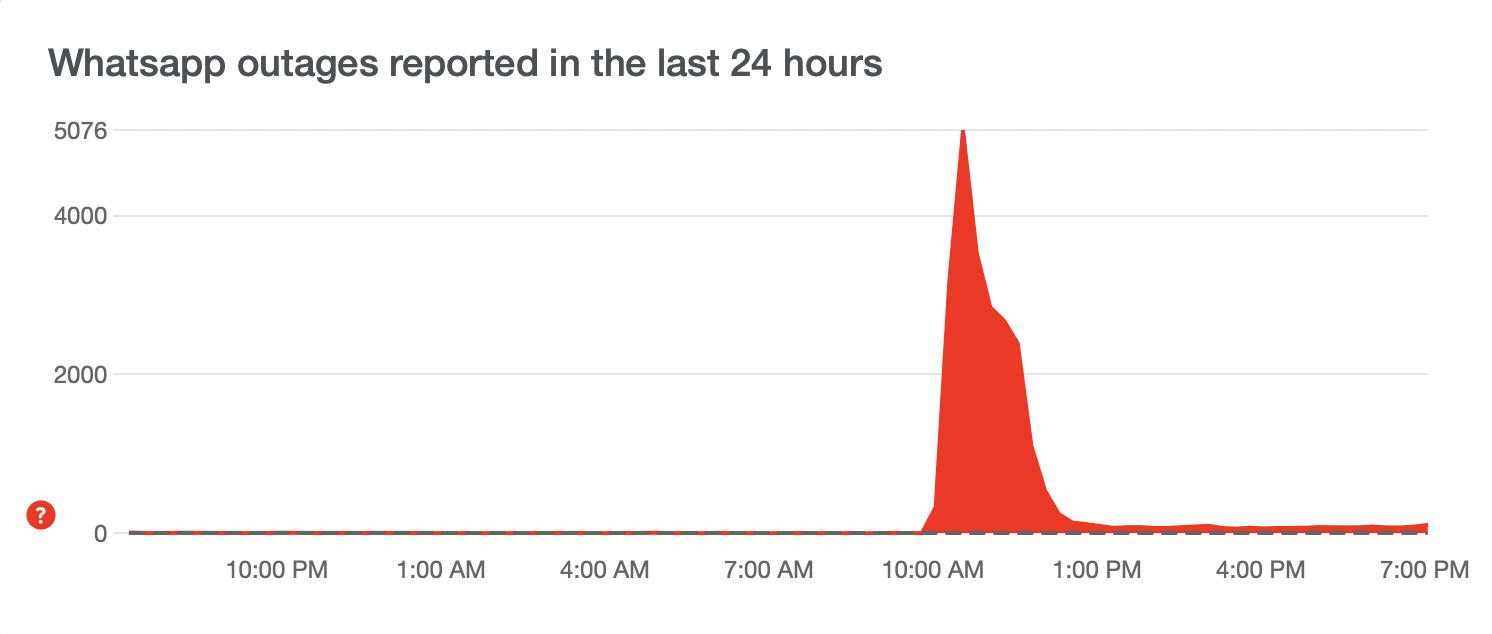

WhatsApp “упал” примерно в 9:30 по московскому времени, как раз в начале рабочего дня. Издание The Guardian уточняет, к 8:00 по Лондону (10:00 по Москве) на проблемы с отправкой сообщений в WhatsApp жаловалось почти 70 тыс. британских пользователей, 19 тыс. в Сингапуре и 15 тыс. в Южной Африке.

Затронула проблема и Европу, включая Россию, Германию и Францию. По статистике Downdetector, у 86% пользователей WhatsApp не получалось отправить сообщения, у 12% не работало приложение, у 3% “висел” сайт.

Сбой также “зацепил” работу запрещенных в России соцсетей Instagram и Facebook Messenger.

К полудню по Москве WhatsApp снова заработал. Причины неполадок официальные представители компании не раскрывают.

В России сегодня возникали сложности и в работе Telegram. Чаще всего проблемы фиксировали в Москве, Санкт-Петербурге, Екатеринбурге и Хабаровске. Жалобы на работу Telegram, согласно сайту, Downdetector приходили и в момент написания материала.

Последний крупный сбой в Telegram случился две недели назад. О проблемах в работе приложения сообщало 65% пользователей.