Разработчики поисковой системы Brave Search представили функцию, позволяющую пользователям создавать собственные фильтры и правила для отображения нужной выдачи. На основе этого специалисты компании Forces Unseen оперативно выпустили инструмент для поиска на проверенных сайтах ИБ-тематики.

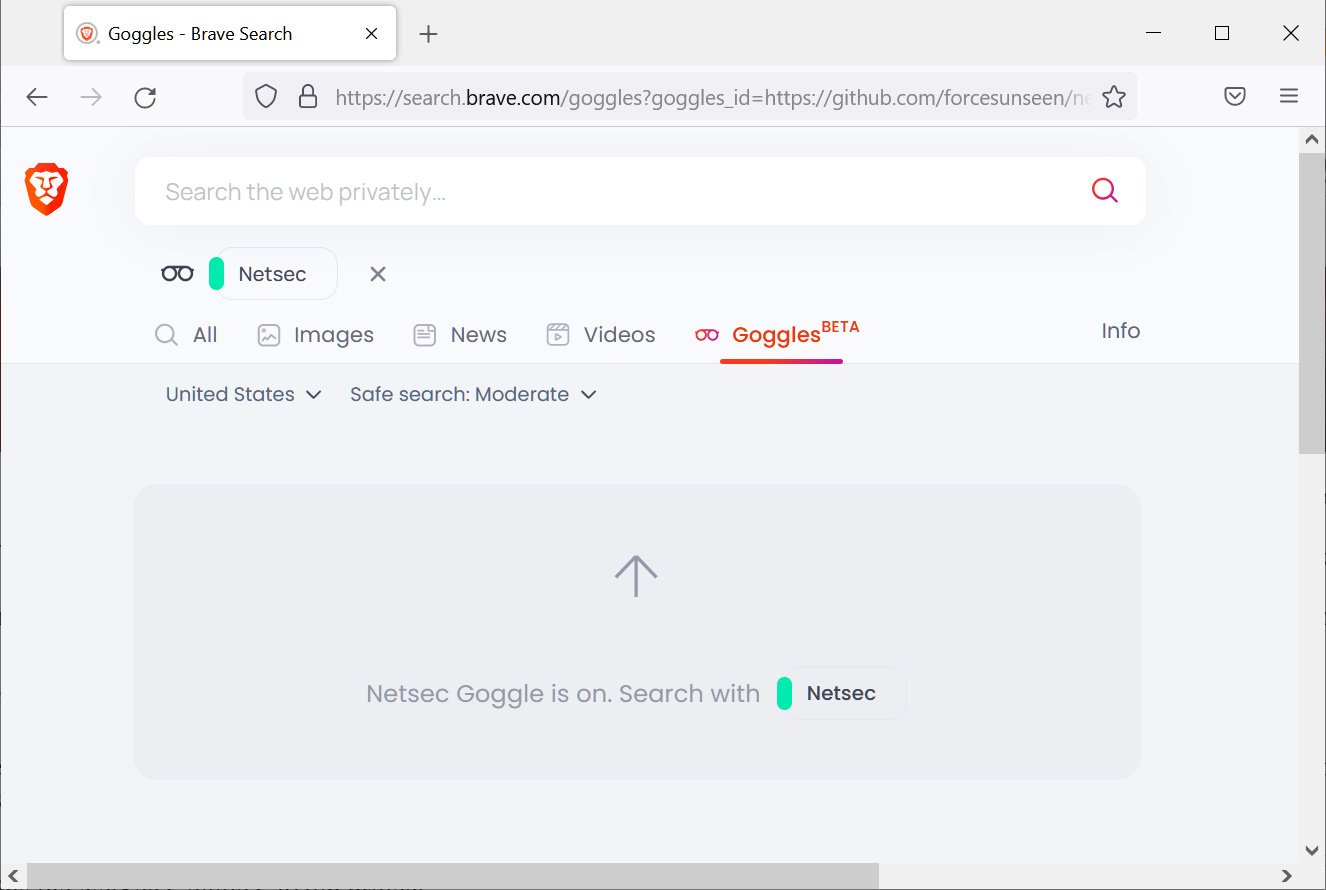

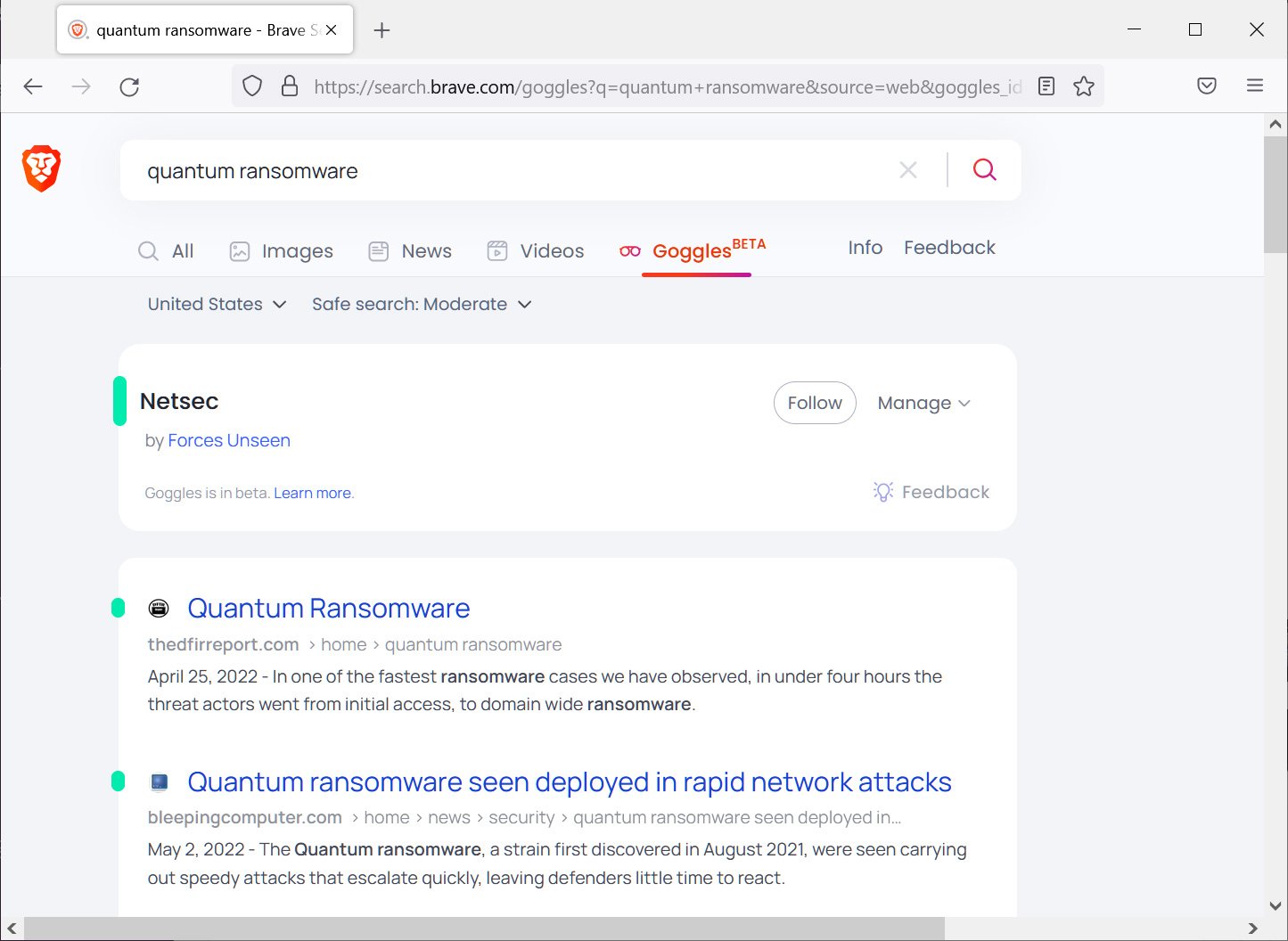

Разработка Forces Unseen получила имя “Netsec Goggle” и доступна в настоящее время на GitHub. С её помощью можно настроить поисковую выдачу Brave Search на отображение контента исключительно с проверенных сайтов, которые специализируются на кибербезопасности и ИТ.

«Нам было интересно узнать, поможет ли наш инструмент пробраться через весь этот SEO-мусор и спам, чтобы создать по-настоящему полезное пространство для поиска. На начальном этапе мы использовали информацию из /r/netsec для этого Goggle», — пишут авторы Netsec Goggle.

«Сейчас Goggle обновляется вручную, но мы хотим автоматизировать этот процесс, чтобы актуальность инструмента поддерживалась постоянно».

Воспользоваться Netsec Goggle достаточно легко, при этом даже не нужно использовать браузер Brave: просто пройдите по ссылке.

Даже если вы предпочитаете поисковик Google, всё равно можно параллельно использовать Brave Search Goggle для более точечного поиска.