Новые способы воровства связаны с пополнением счета в PlayStation Store и продажей игровой валюты в популярной мобильной игре Brawl Stars. Юные геймеры рискуют потерять деньги, данные банковских карт и “нахвататься” вредоносных программ.

Фишинговый сайт магазина PlayStation Store был обнаружен в конце мая, рассказали в компании Group-IB. Эксперты наткнулись на него, изучая мошеннические ресурсы, торгующие фейковыми виртуальными картами.

Проблема с официальной оплатой в PS Store возникла после 10 марта, когда Sony остановила продажи консолей и работу своего виртуального магазина в России. Аферисты быстро сориентировались и теперь предлагают российским геймерам подарочные карты-ваучеры, которыми якобы можно пополнить счета в заблокированном PlayStation Store.

Владельцы фейковых, созвучных сайтов вроде playstationcards[.]ru создают искусственный ажиотаж, публикуют отзывы «счастливых» геймеров и “гонят” трафик. Заманив пользователей, мошенники перенаправляют их на фиктивные шлюзы оплаты — похищают данные банковских карт и снимают деньги.

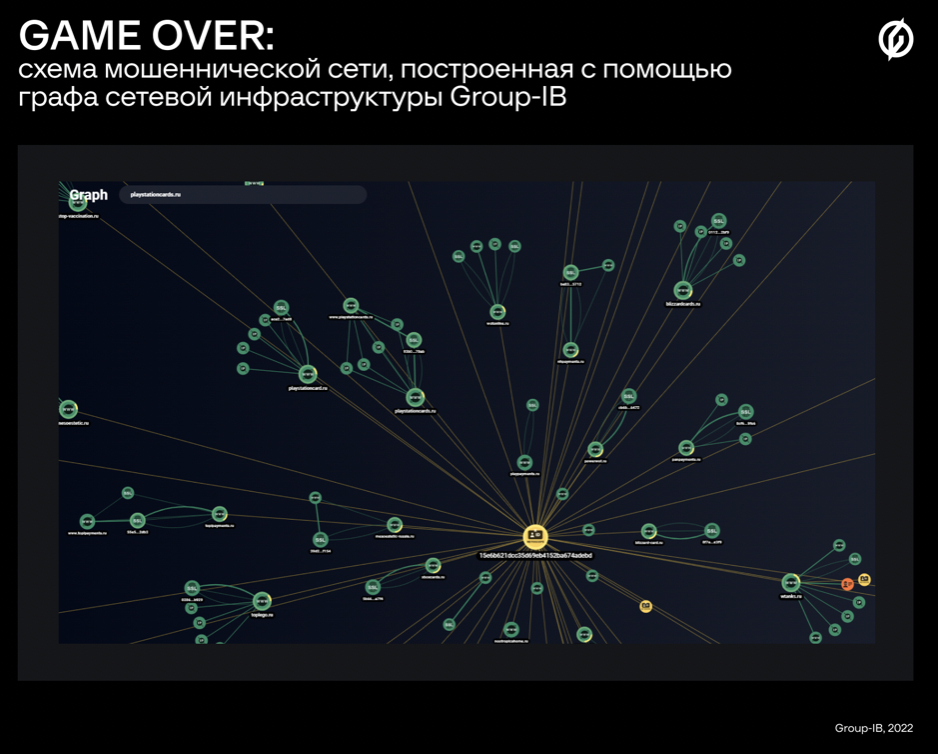

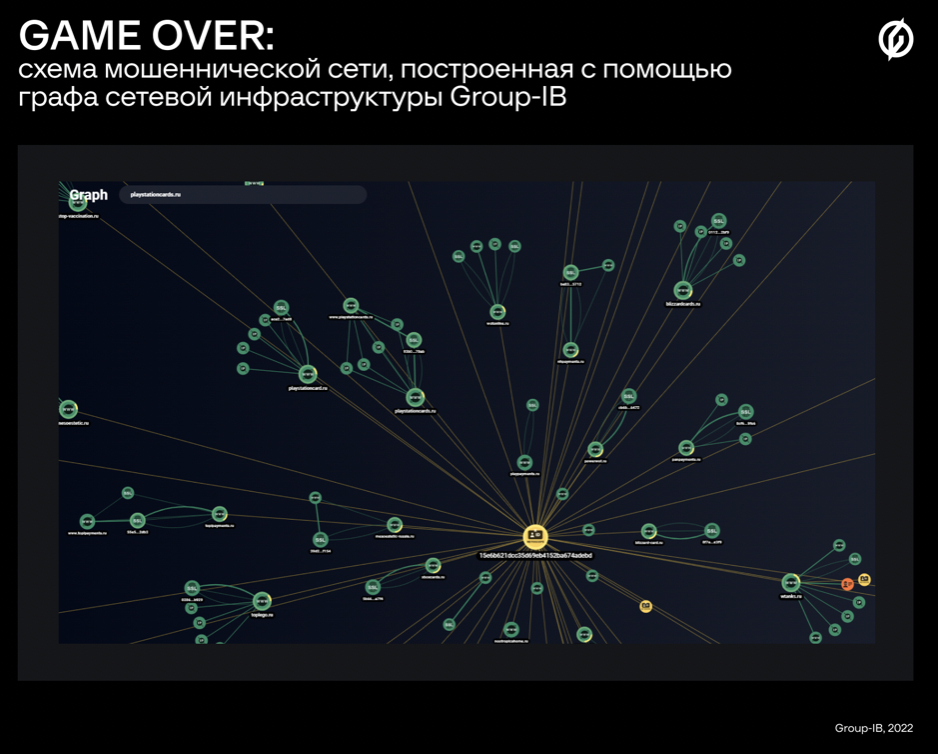

Анализ лишь одного подобного сайта с помощью графа сетевой инфраструктуры Group-IB выявил, что ресурс связан с сетью мошеннических сайтов, нацеленных на пользователей в России.

Всего эксперты Group-IB обнаружили 250 фишинговых ресурсов, имитирующих известные бренды и разработчиков игр, куда злоумышленники нагоняют трафик.

В топе мошеннических схем многопользовательская видеоигра — Brawl Stars. Мошенники предлагают купить со скидкой или получить бесплатно внутриигровую валюту — «кристаллы» или «гемы».

Из рекламного объявления или блога пользователь попадает на страницу, стилизованную под настоящий Brawl Stars. Геймера просят ввести игровой ник, выбрать операционную систему и бонусы для зачисления. Сайт имитирует подключение к службам сервиса или игры, проверку имени и генерацию бонусов. Очень часто для правдоподобности создаётся и фейковый чат довольных пользователей.

Последний шаг «успешной генерации» — геймера отправляют забрать бонусы на сайт-партнёр.

Пользователей из России обычно переводят на мошеннические сайты-опросники, рекламные баннеры, фишинг или сайты со встроенными вредоносными программами. Жителей Европы чаще «подписывают» на различные сервисы, розыгрыши призов или бонусные карты бытовых магазинов.

Траферы зарабатывают на трафике: суммарное количество посетителей фейковых сайтов — 2,2 млн человек в месяц, рассказывает Евгений Егоров, ведущий аналитик Group-IB Digital Risk Protection.

“Потраченное впустую время или принудительная подписка на спам-рассылку — это не самая главная проблема. Посещая мошеннические ресурсы, геймеры рискуют потерять деньги, данные банковских карт, занести на свое устройство нежелательное ПО», — предупреждает эксперт.

Азарт и детская доверчивость затуманивает и подменяет реальность.

Чек-лист чистоплотного геймера:

- пользоваться исключительно официальными ресурсами и игровыми магазинами

- не оплачивать покупки на незнакомых сайтах

- обращать внимание на доменные имена при переходе на сайты — мошенники часто используют созвучные с брендом названия

Минцифры накануне запустило систему мониторинга фишинговых сайтов. Она должна автоматически выявлять фейковые ресурсы и обошлась налогоплательщикам в 132 млн рублей. Система, правда, заточена больше на поиск фишинговых сайтов госпорталов, бизнесов, популярных маркетплейсов и соцсетей.

![APT28 атаковала UKR[.]NET: фишинг, PDF и прокси ngrok](https://www.anti-malware.ru/files/styles/adaptive-480/public/images/source/fancy_bear-news.png?itok=jcF8JHLv×tamp=1766255143)