Исследователь по кибербезопасности обнаружил странную и довольно неприятную уязвимость в Instagram (принадлежит Meta, признанной экстремистской организацией и запрещённой на территории РФ): в ряде случаев закрытые профили сливали фотографии, которые оказывались доступны без аутентификации.

Речь идёт о приватных аккаунтах, контент которых по идее должны видеть только одобренные подписчики.

В обычной ситуации неаутентифицированный пользователь видит стандартное сообщение «Этот аккаунт закрыт».

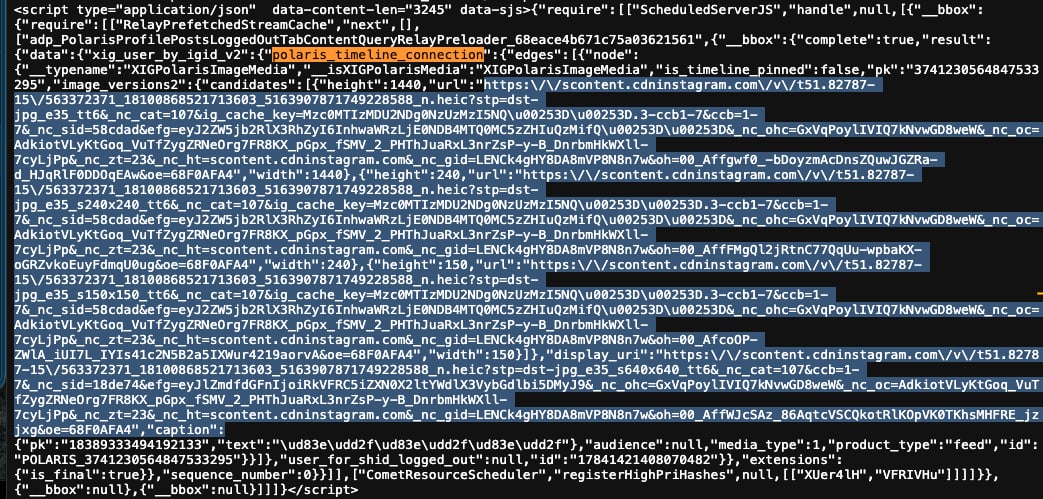

Но, как показало исследование, при заходе с некоторых мобильных устройств сервер Instagram всё равно возвращал в HTML-ответе ссылки на фотографии и подписи к ним — просто «прятал» их в коде страницы.

Об этом рассказал исследователь Джатин Банга. Он показал, что в HTML закрытых профилей появлялся объект polaris_timeline_connection, внутри которого были закодированные CDN-ссылки на изображения, доступ к которым не должен был открываться. Банга опубликовал видеодоказательство и репозиторий с подробным разбором, а также переписку с Meta (признана экстремистской организацией и запрещённой на территории РФ).

По его словам, он тестировал проблему только на собственных закрытых аккаунтах или профилях, на которые у него были права. Даже в таком ограниченном наборе около 28% профилей возвращали подписи и ссылки на закрытые фото. То есть это был не единичный сбой, а вполне воспроизводимая история — при определённых условиях и заголовках запроса.

Meta сначала назвала происходящее проблемой кеширования CDN, но Банга с этим не согласился и настаивал, что речь идёт о серверной ошибке аутентификации: бэкенд просто не проверял права доступа перед формированием ответа. Он подал повторный отчёт, однако после нескольких дней обсуждений баг был закрыт со статусом «неприменимо».