Google объявила о готовности активировать функцию Safe Browsing по умолчанию для компонента Android WebView, позволяющего встраивать веб-страницы для быстрого просмотра ссылок внутри приложений (некая урезанная версия браузера).

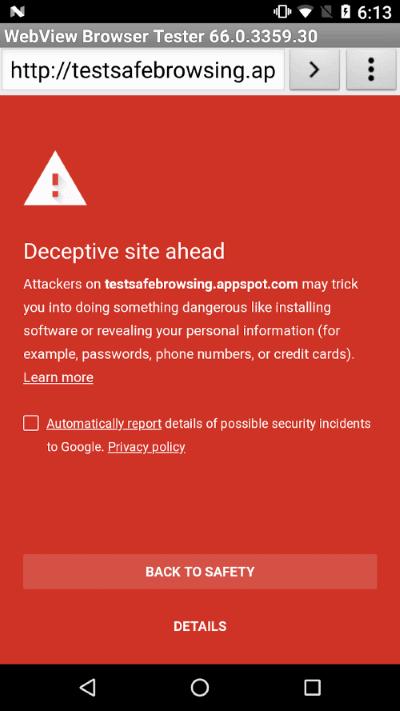

API Safe Browsing представляет собой некий черный список вредоносных ссылок, с помощью которых распространяются злонамеренные программы, а также фишинговых ссылок, которые пытаются заманить пользователей на поддельные сайты.

Напомним, что Google запустила Safe Browsing более десяти лет назад, интегрировав эту функцию в свой браузер Chrome.

Android использует WebView для рендеринга веб-страниц внутри сторонних приложений. Такие приложения, как Facebook, Twitter, Signal, VK и Telegram активно используют WebView для открытия ссылок и просмотра контента.

Однако на протяжении многих лет у экспертов вызывала вопросы безопасность компонента WebView, они считают, что он не настолько защищен, как Google Chrome, Firefox или другие мобильные браузеры.

В прошлом году Google добавила поддержку Safe Browsing в WebView, это было реализовано в Android Oreo (8.0). Однако по умолчанию она была отключена, разработчикам приходилось включать ее в каждом приложении, где они использовали компонент WebView.

Теперь же корпорация объявила, что с выпуском WebView 66 Safe Browsing будет включена по умолчанию во всех поддерживающих компонент приложениях.

«Разработчики приложений для Android, использующие WebView, больше не должны вносить какие-либо изменения для активации этой функции безопасности», — пишет ответственный за разработку программ Google Нейт Фишер.