60% российских компаний имеют стратегию по кибербезопасности. Это меньше, чем в Великобритании (64%), но больше, чем в Италии (55%), Франции (53%), Испании (51%) и Германии (45%), и ровно столько же, сколько в США.

Таковы результаты глобального опроса PwC, с которым ознакомились «Известия». При этом большинство российских компаний отмечают, что цифровая трансформация бизнес-процессов увеличила расходы на информационную безопасность, а выявить конечных виновников сбоев становится всё сложнее.

У 40% российских компаний нет стратегии по кибербезопасности, указано в отчете PwC, с которым ознакомились «Известия». Самыми серьезными рисками, связанными с хакерскими атаками, российский бизнес считает нарушение конфиденциальности данных (48%), нарушение нормального хода деятельности компании (47%), снижение качества продукции (27%) и создание угрозы жизни (21%). Лучше всего информационно защищены компании в Малайзии (74%), Японии (72%) и Индонезии (70%). В США 60% бизнеса имеют стратегии по кибербезопасности — как и в России, пишет iz.ru.

В нашей стране основное отличие состоит в том, что не все компании выбирают и используют на практике международные стандарты информационной безопасности и, как следствие, упускают отдельные ее области. За границей стандарты по противодействию таким угрозам часто являются обязательными.

Во всем мире наблюдается разное отношение к вопросам кибербезопасности в различных секторах, следует из опроса PwC. Если, к примеру, банки уделяют много времени и сил вопросам IT-рисков, то в фармацевтических корпорациях этот вопрос зачастую остается без должного внимания.

— При даже достаточно высоких показателях качества и защищенности в отдельных сегментах и направлениях бизнеса — в общей системе информационной безопасности у многих компаний могут быть недостатки, — пояснил «Известиям» директор практики информационной безопасности PwC Роман Чаплыгин.

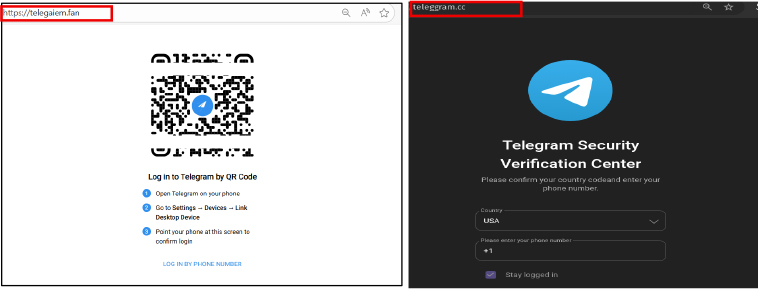

Примечательно, что сотрудники почти четверти опрошенных PwC российских компаний утверждают, что использование мобильных устройств является основной причиной инцидентов в области информационной безопасности. Этот фактор занял второе место после фишинговых атак, которые лидируют среди называемых угроз.

Традиционно в информационную безопасность больше вкладывается тот бизнес, у которого есть что защищать. Обычно это банки, нефтяные, газовые, энергетические, энергораспределительные компании, перечислил гендиректор Zecurion Алексей Раевский.

По словам руководителя направления Digital Security Андрея Гайко, больше всех средств на защиту от киберугроз тратит государственный сектор. Так, госструктуры в больших объемах закупают различные программные и программно-аппаратные средства защиты, реализуют крупные IT-проекты. Однако если говорить об эффективности, то банки в этом вопросе справляются лучше.

— На практике к вопросу информационной безопасности обращаются уже по факту случившихся инцидентов, — констатировал заместитель генерального директора Positive Technologies Борис Симис.

По его словам, в целом затраты компаний на кибербезопасность растут, но не все представители рынка готовы увеличивать инвестиции в этом направлении. Общая культура вывода новых технологий на рынок сегодня далека от того, чтобы сразу же обеспечивать их безопасность. Поэтому риски нередко возникают уже на этапе эксплуатации продуктов и технологий.

Расходы на кибербезопасность растут, потому что проблемы множатся, уверен Алексей Раевский.

— Сейчас, чтобы создать вирус, необязательно быть профессионалом, и чтобы организовать кибератаку, достаточно смешных денег. Поэтому затраты кибермошенников и киберпреступников уменьшаются. А вот количество и сложность атак растут, поэтому приходится тратить всё больше средств для борьбы, — отметил эксперт.

Добившись определенных успехов на рынке защиты от киберугроз, Россия вполне может экспортировать подобные продукты и услуги, уверены эксперты.

— В мире есть два общепризнанных лидера в этом направлении — США и Россия, кроме них активной разработкой технологий никто не занимался. Российские специалисты являются одними из лидеров в направлении предотвращения вторжений, безопасности облачных сервисов, мониторинге угроз, сканировании уязвимостей и многих других высокотехнологичных направлениях, — рассказал «Известиям» руководитель проектного департамента компании Bell Integrator Михаил Лапин.

По словам большинства представителей компаний, пострадавших от кибератак, они не в состоянии найти виновных. В своей способности установить личность правонарушителя полностью уверены только 19% участников российского исследования PwC. Также 48% респондентов в России отмечают, что цифровая трансформация бизнес-процессов увеличила расходы на информационную безопасность.