Количество вредоносных программ, способных заражать «умные» устройства под управлением ОС Linux, непрерывно растет. Значительная их часть предназначена для DDoS-атак и обеспечения анонимности в сети. Как показало проведенное специалистами «Доктор Веб» исследование, киберпреступники используют таких Linux-троянцев для массовых почтовых рассылок.

Речь идет о вредоносной программе Linux.ProxyM, о которой мы уже рассказывали в июне. Напомним, что этот троянец запускает на инфицированном устройстве SOCKS-прокси-сервер и способен детектировать ханипоты (от англ. honeypot — «горшочек с медом») — специальные ресурсы, созданные исследователями вредоносных программ в качестве приманки для злоумышленников. Соединившись со своим управляющим сервером и получив от него подтверждение, Linux.ProxyM загружает с этого сервера адреса двух интернет-узлов: с первого он получает список логинов и паролей, а второй необходим для работы SOCKS-прокси-сервера. Существуют сборки этого троянца для устройств с архитектурой x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 и SPARC. Иными словами, Linux.ProxyM может работать практически на любом устройстве под управлением Linux, включая роутеры, телевизионные приставки и другое оборудование, пишет news.drweb.ru.

Вирусные аналитики «Доктор Веб» выяснили, что с использованием Linux.ProxyM злоумышленники рассылают спам. С управляющего сервера на зараженное устройство поступает команда, содержащая адрес SMTP-сервера, логин и пароль для доступа к нему, список почтовых адресов и сам шаблон сообщения. В письмах рекламируются различные сайты категории «для взрослых». Типичное сообщение электронной почты, отправляемое с использованием зараженных Linux.ProxyM устройств, имеет следующее содержание:

Subject: Kendra asked if you like hipster girls

A new girl is waiting to meet you.

And she is a hottie!

Go here to see if you want to date this hottie

(Copy and paste the link to your browser)

http://whi*******today.com/

check out sexy dating profiles

There are a LOT of hotties waiting to meet you if we are being honest!

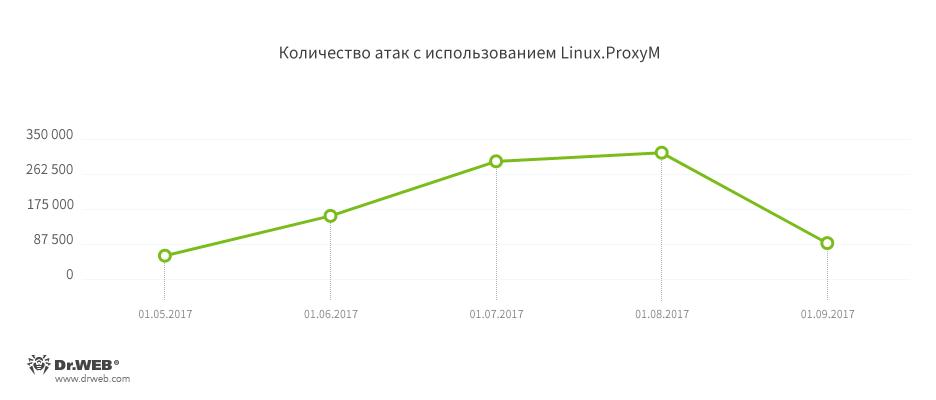

Согласно статистике, имеющейся в распоряжении компании «Доктор Веб», в среднем в течение суток каждое зараженное Linux.ProxyMустройство рассылает порядка 400 писем. График зафиксированного нашими специалистами количества атак троянца Linux.ProxyMпредставлен ниже.

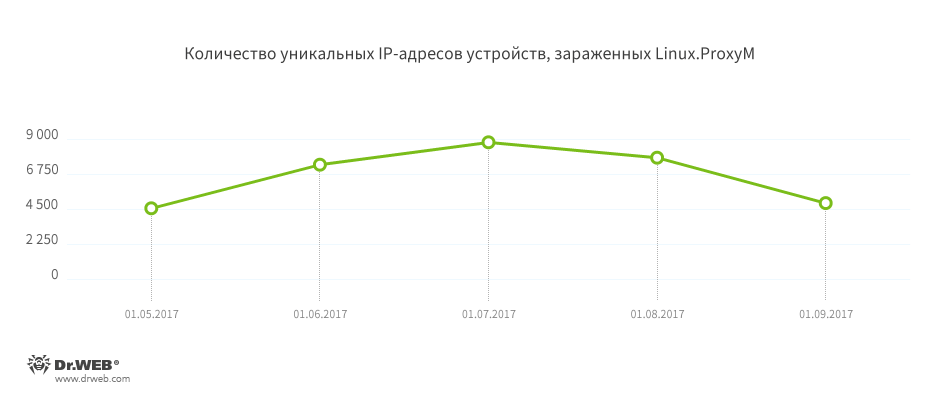

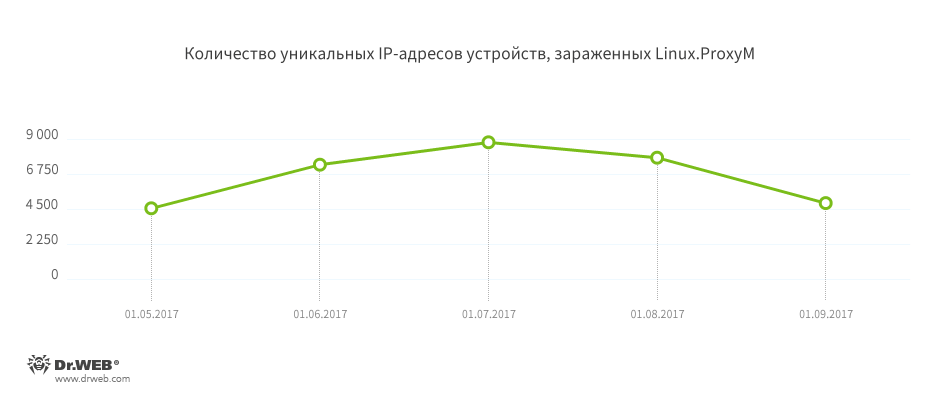

Количество уникальных IP-адресов зараженных устройств показано на следующей диаграмме. Следует отметить, что иллюстрация показывает только число наблюдаемых аналитиками «Доктор Веб» ботов, реальное же количество инфицированных устройств может быть больше.

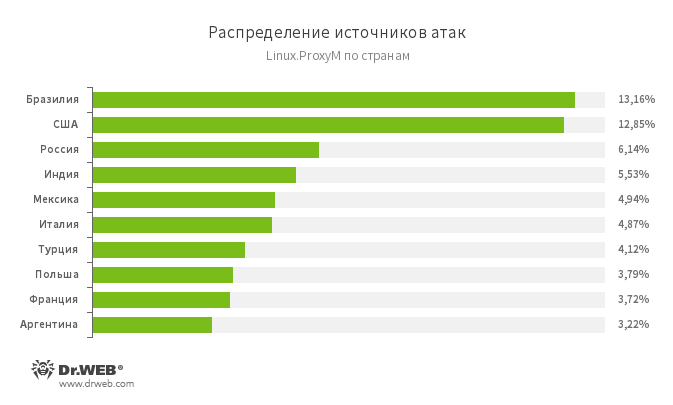

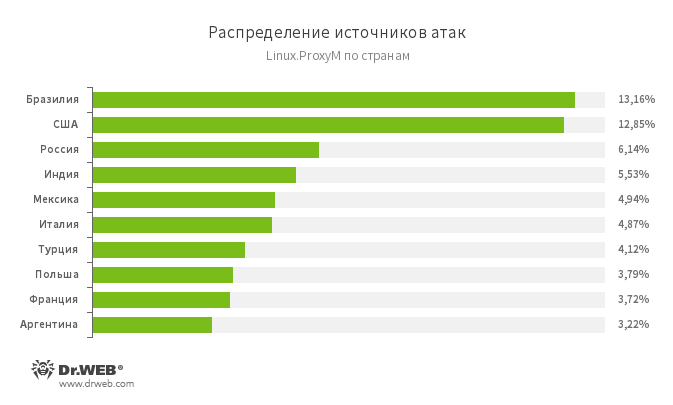

Распределение источников атак с использованием Linux.ProxyM по географическому признаку за минувшие 30 дней показано на следующей иллюстрации:

Можно предположить, что ассортимент реализуемых Linux-троянцами функций будет расширяться и в дальнейшем. «Интернет вещей» уже давно находится в фокусе интересов вирусописателей, о чем свидетельствует широкое распространение вредоносных программ для Linux, способных заражать устройства с различной аппаратной архитектурой.