Каждая пятая компания из финансового сектора в России имеет признаки присутствия профессиональных кибергруппировок в своей инфраструктуре. К таким выводам пришёл центр исследования киберугроз Solar 4RAYS группы компаний «Солар». Исследование подготовлено к ежегодному Уральскому форуму «Кибербезопасность в финансах», который организует Банк России.

Аналитика основана на данных сети сенсоров, размещённых по всей стране: они фиксируют активность зловреда из заражённых корпоративных сетей — от майнеров и RAT до шифровальщиков и ботнетов.

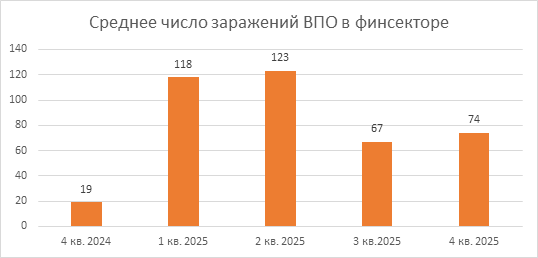

По итогам 2025 года в кредитно-финансовых организациях зафиксировали более 375 тысяч случаев заражения вредоносными программами. В среднем на одну компанию в четвёртом квартале пришлось 74 инцидента — это почти в четыре раза больше, чем годом ранее.

При этом доля финсектора в общем объёме заражений среди всех отраслей составляет около 3%. По оценке экспертов, это косвенно говорит о достаточно высоком уровне базовой защиты. Тем не менее интерес злоумышленников к отрасли растёт — и это заметно по динамике.

Чаще всего в 2025 году финансовые компании сталкивались со стилерами — на них пришлось 41% заражений. Эти программы предназначены для кражи данных. На втором месте — средства удалённого доступа (RAT) и бэкдоры (21%), которые позволяют злоумышленникам управлять взломанными устройствами и продавать доступ к инфраструктуре на теневых площадках. Ещё в 20% случаев специалисты фиксировали индикаторы присутствия профессиональных APT-группировок.

Отдельно аналитики отмечают рост доли стилеров: в четвёртом квартале их стало на 10 процентных пунктов больше по сравнению с аналогичным периодом прошлого года — показатель достиг 33%. Это указывает на повышенный интерес к хищению конфиденциальных данных.

«Несмотря на относительно небольшую долю финсектора в общем объёме ИБ-событий с вредоносными программами, серьёзную угрозу представляют профессиональные APT-группировки и киберпреступники, нацеленные на прямое хищение средств или вымогательство. Финансовая отрасль ожидаемо привлекает злоумышленников, которые хотят заработать», — отметил руководитель группы анализа вредоносных программ Solar 4RAYS Станислав Пыжов.

По его словам, уровень защиты в финсекторе остаётся высоким, а интенсивность атак ниже, чем, например, в ТЭК, где среднее число заражений на одну организацию превышает тысячу. Но именно точечные, профессионально подготовленные атаки сегодня представляют для банков и финансовых компаний наибольший риск.