Шифровальщик HDDCryptor, также известный под названием Mamba, совсем не новая угроза: малварь появилась еще в 2016 году. Вымогатель особенно «прославился» атакой на San Francisco Municipal Railway (буквально: муниципальная железная дорога Сан-Франциско, сокращено Muni) — организацию-оператора общественного транспорта города и округа Сан-Франциско.

Транспортная система включает в себя пять видов общественного транспорта: автобус, троллейбус, скоростной трамвай, исторический электрический трамвай и исторический кабельный трамвай.

В ноябре 2016 года малварь фактически парализовала работу Muni. 2112 систем организации из 8656 оказались заражены, пострадали платежные системы, системы, отвечающие за расписание движения, а также почтовая система. По всему городу перестали работать автоматы по продаже билетов, сотрудники были вынуждены писать расписание и выполнять другие автоматизированные процедуру вручную. В результате Muni несколько дней работала совершенно бесплатно, ведь иначе движение общественного транспорта пришлось бы останавливать, и город ждал бы неминуемый транспортный коллапс.

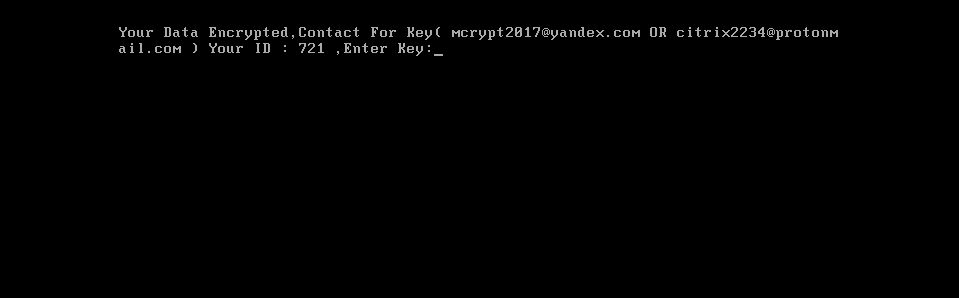

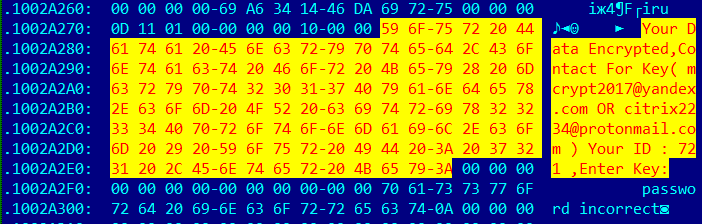

Ранее специалисты сообщали, что проникнув в систему, HDDCryptor сканирует локальную сеть в поисках сетевых дисков. Затем использует бесплатную утилиту Network Password Recovery, с помощью которой ищет и похищает учетные данные от общих сетевых папок. Когда данные этапы пройдены, вымогатель задействует другую опенсорсную утилиту, DiskCryptor, чтобы зашифровать файлы в системе жертвы. Причем утилита учитывает результаты предыдущих «изысканий» малвари и успешно использует найденные пароли для подключения к сетевым дискам, чтобы зашифровать данные и там тоже. Также HDDCryptor заменяет содержимое MBR кастомным бутлоадером, а завершив все операции, инициирует перезагрузку ПК.

Специалисты «Лаборатории Касперского» пишут, что в этом месяце им удалось вновь зафиксировать активность HDDCryptor. По данным исследователей, теперь операторы шифровальщика атакуют компании в Бразилии и Саудовской Аравии.

Исследователи предупреждают, что малварь по-прежнему использует DiskCryptor и подменяет MBR, и из-за этого до сих пор нет возможности спасти пострадавшие данные.