Банки, телекоммуникационные компании и правительственные учреждения в 40 странах мира, в том числе и в России, стали жертвами «незаметных» целевых атак, организаторы которых по своей тактике напоминают нашумевшие кибергруппировки Carbanak и GCMAN.

«Лаборатория Касперского» выяснила, что для проникновения в корпоративные сети по меньшей мере 140 организаций неизвестные злоумышленники использовали исключительно легитимное ПО, а любые вредоносные файлы хранили в памяти системы, не оставляя никаких следов на жестких дисках. Чаще всего атакующие применяют специализированное ПО для тестирования на проникновение, инструменты администрирования и утилиты для автоматизации задач в Windows, например, PowerShell.

На след новой неизвестной кибергруппировки эксперты «Лаборатории Касперского» вышли в конце 2016 года, когда один из банков в СНГ обратился в компанию с просьбой расследовать подозрительную активность в своей сети. В памяти сервера банка было обнаружено ПО для тестирования на проникновение Meterpreter, которое в настоящее время часто используется во вредоносных целях. Как выяснили аналитики «Лаборатории Касперского», код Meterpreter был загружен PowerShell скриптами из реестра операционной системы напрямую в память. Именно это позволило программе оставаться незамеченной и свободно собирать пароли системных администраторов. Конечной целью злоумышленников, скорее всего, было получение доступа к финансовым процессам банка.

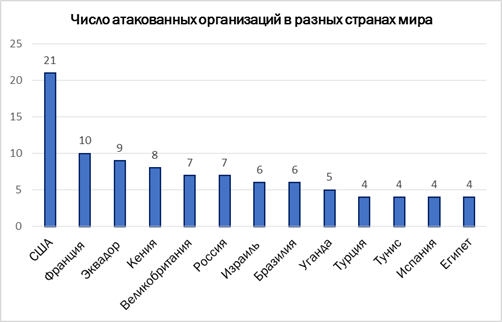

Расследование инцидента позволило экспертам «Лаборатории Касперского» установить, что подобные атаки осуществлялись по всему миру, и группировка до сих пор остается активной. «Упаковка» вредоносного кода в легитимные утилиты позволяет атакующим избегать детектирования методом «белых списков» (когда в системе можно запускать только официальные программы проверенных производителей), а присутствие лишь в памяти системы оставляет исследователей без каких-либо доказательств и артефактов, на основе которых можно провести расследование.

«Стремление атакующих сделать свою активность максимально незаметной и избежать детектирования – проявление последней тенденции в развитии киберугроз. Злоумышленники все активнее используют легитимное и базирующееся в памяти ПО, а также не замечаемые традиционными средствами защиты техники. Вот почему исследование системной памяти становится критически важным», – поясняет Сергей Голованов, ведущий антивирусный эксперт «Лаборатории Касперского».