Черви — это вредоносные программы, которые умеют самостоятельно распространяться, но не могут заражать исполняемые файлы. Вирусные аналитики компании «Доктор Веб» исследовали одного из таких троянцев, который инфицирует RAR-архивы, удаляет другие опасные приложения и использует для своего распространения систему удаленного доступа VNC.

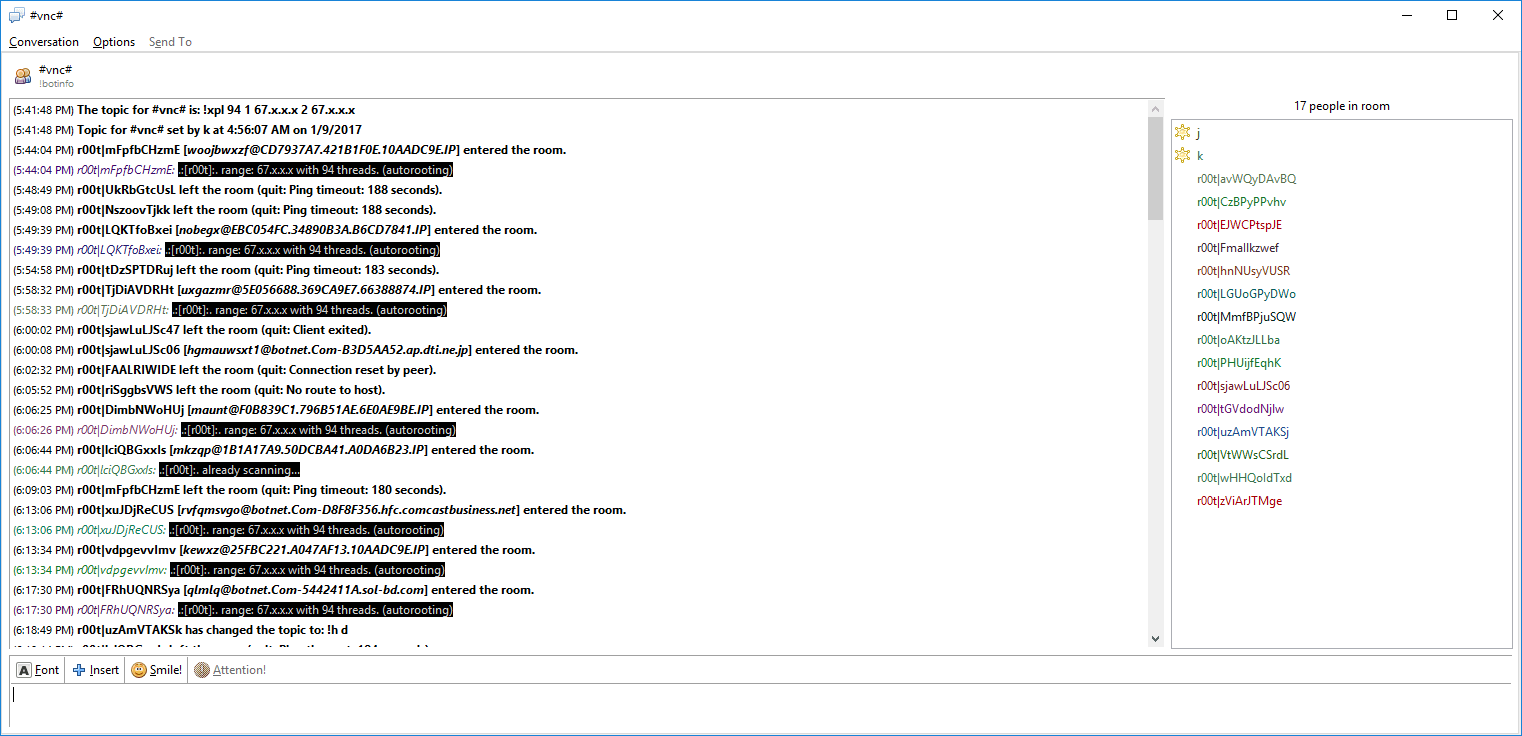

Червь, названный BackDoor.Ragebot.45, получает команды с использованием протокола для обмена текстовыми сообщениями IRC (Internet Relay Chat). Для этого он подключается к чат-каналу, по которому злоумышленники отдают троянцу управляющие директивы.

Заразив компьютер под управлением Windows, BackDoor.Ragebot.45 запускает на нем FTP-сервер, посредством которого скачивает на атакуемый ПК свою копию. Затем он сканирует доступные подсети в поисках узлов с открытым портом 5900, используемым для организации соединения при помощи системы удаленного доступа к рабочему столу Virtual Network Computing (VNC). Обнаружив такую машину, BackDoor.Ragebot.45 пытается получить к ней несанкционированный доступ путем перебора паролей по словарю,

Если взлом удался, червь устанавливает с удаленным компьютером VNC-соединение и отправляет сигналы нажатия клавиш, с помощью которых запускает интерпретатор команд CMD и выполняет в нем код для загрузки по протоколу FTP собственной копии. Так червь распространяется автоматически.

Еще одна функция BackDoor.Ragebot.45 — поиск и заражение RAR-архивов на съемных носителях. Обнаружив RAR-архив, червь помещает в него свою копию с именем setup.exe, installer.exe, self-installer.exe или self-extractor.exe. Для успешного заражения компьютера пользователь должен сам запустить извлеченный из архива исполняемый файл.

Кроме того, троянец копирует себя в папку ICQ-клиента, а также ряда программ, предназначенных для установки P2P-соединений. Получив от злоумышленников соответствующую команду, BackDoor.Ragebot.45 ищет в системе других троянцев, при обнаружении которых завершает их процессы и удаляет исполняемые файлы. Троянец располагает специальными «белыми списками», содержащими имена файлов (в основном системных файлов Windows), которые он игнорирует, позволяя им работать на инфицированной машине.

Образцы одной из старых версий BackDoor.Ragebot.45 некоторое время назад попали в свободный доступ. Можно предположить, что благодаря этому вредоносная программа будет активно распространяться и в дальнейшем. Антивирус Dr.Web обнаруживает и удаляет BackDoor.Ragebot.45, в связи с чем этот троянец не представляет опасности для наших пользователей.