VPN давно стали привычной частью цифровой жизни: они помогают скрывать трафик от провайдеров и рекламщиков, а заодно дают доступ к контенту из других регионов. Но когда дело доходит до выбора сервиса, многие автоматически смотрят в сторону бесплатных VPN. И делают это зря.

Эксперты по кибербезопасности предупреждают: если вы не платите за VPN деньгами, скорее всего, вы платите своими данными.

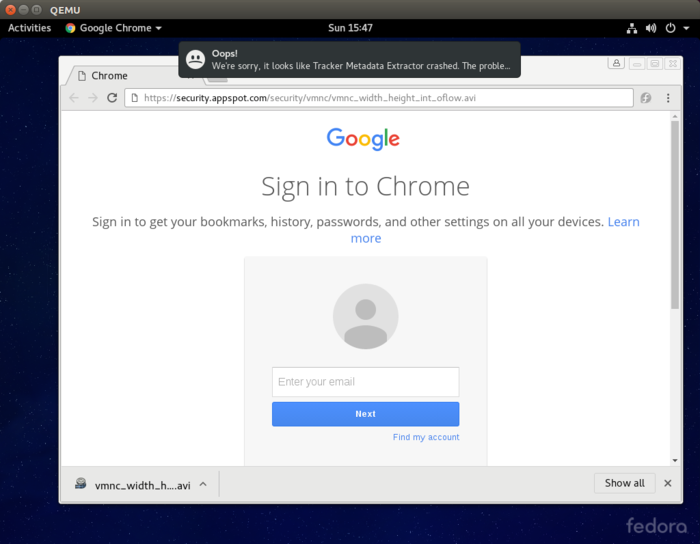

Достаточно открыть Google Play и вбить в поиск «VPN», чтобы увидеть десятки «бесплатных» сервисов. Они обещают анонимность, защиту и свободу от слежки, но на практике часто делают ровно противоположное.

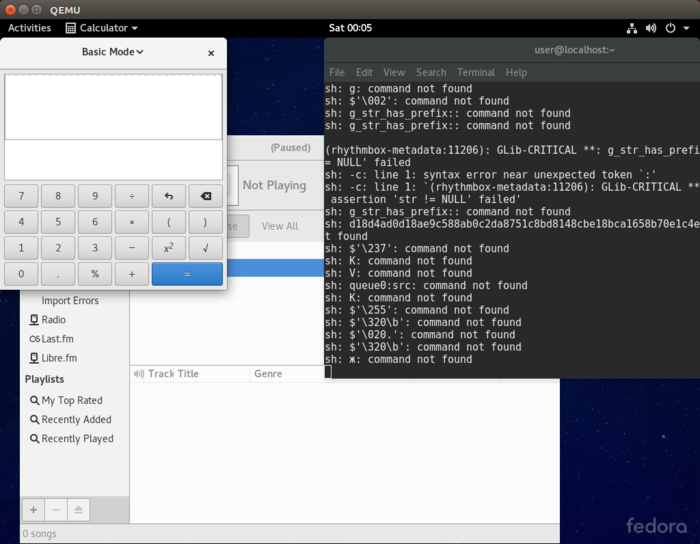

Многие такие VPN собирают пользовательские данные и продают их рекламодателям — тем самым, от кого пользователи как раз пытаются спрятаться. Получается парадокс: человек включает VPN, чтобы избежать трекинга, а в итоге добровольно отдаёт свои данные третьим лицам.

Даже если VPN нужен лишь для обхода региональных ограничений, риск утечки персональной информации вряд ли стоит просмотра эксклюзивного сериала.

Одна из главных причин, почему люди выбирают бесплатные VPN, — уверенность, что платные сервисы стоят дорого.

Пользователи часто идут ещё дальше: пользуются акционным тарифом пару лет, затем просто переходят на другой сервис с новой скидкой. Немного хлопот — и никакого риска для данных.

Если вы всерьёз задумываетесь о конфиденциальности, бесплатный VPN — не лучший выбор. Вместо того чтобы тратить время на проверку сомнительных приложений, эксперты советуют вложиться в недорогой платный сервис и забыть о проблеме на несколько лет.

Вопрос тут не в удобстве и даже не в скорости. А в том, кто именно получает доступ к вашим данным — вы сами решаете или это делают за вас.