Компания «Доктор Веб» представляет обзор вирусной активности в октябре 2008 года, который оказался богат на события. Прежде всего, это новые модификации уже привычных лже-антивирусов, разнообразные инструменты, применяемые авторами вирусов для скрытия от глаз пользователей признаков вредоносной программы в почтовых рассылках, новые модификации полиморфных файловых вирусов, а также виды социальной инженерии. Рассмотрим ниже некоторые из актуальных методов вирусописателей и способы противодействия им.

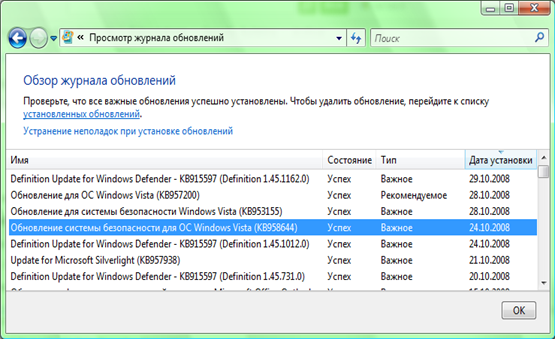

Критическое обновление Windows

Знаменательным событием октября стал выпуск компанией Microsoft внеочередного критического обновления, устраняющего уязвимость в операционных системах Windows 2000, Windows XP, Windows Vista, Windows Server 2003, Windows Server 2008, о необходимости срочной установки которого корпорация объявляла даже в письмах своим пользователям. Интересно, что данной уязвимости оказалась подвержена и только что представленная Microsoft ОС Windows 7, разработка которой находится в стадии Pre-Beta. В описании этой уязвимости указано, что проблема касается системы безопасности Windows, позволяющая удалённому злоумышленнику, прошедшему проверку подлинности, пробить защиту компьютера с системой Microsoft Windows и получить возможность управления им. Поводом для спешки с выпуском обновления явилось обнаружение эксплойта (вредоносной программы, эксплуатирующей уязвимость), который довольно активно действовал на благо его авторов. Данный эксплойт был внесён в вирусную базу Dr.Web под названием Win32.HLLW.Jimmy. Это событие в очередной раз напомнило, что отсутствие в используемой системе актуальных критических обновлений может серьёзно повлиять на уровень ее безопасности.

Файловые вирусы

Значительное число обращений от пользователей поступило в связи с очередной модификации файлового вируса семейства Win32.Sector – Win32.Sector.12. Пользователи антивируса Dr.Web с актуальной вирусной базой защищены от проникновения этого вируса в систему. Если же заражение данным вирусом уже состоялось, то с лечением могут возникнуть сложности, т.к. Win32.Sector.12 использует такие приёмы, как внедрение в память запущенных системных процессов, противодействие работе известных антивирусных продуктов, руткит-технологии. Также вирусы семейства Win32.Sector имеют возможность скачивать и устанавливать в систему вредоносные программы из Интернета, которые могут со временем обновляться на сайтах, содержащих это вредоносное ПО. В случае возникновения проблем с самостоятельным лечением зараженной системы, пользователи Dr.Web всегда могут рассчитывать на профессиональную техническую поддержку специалистов компании.

Почтовые рассылки

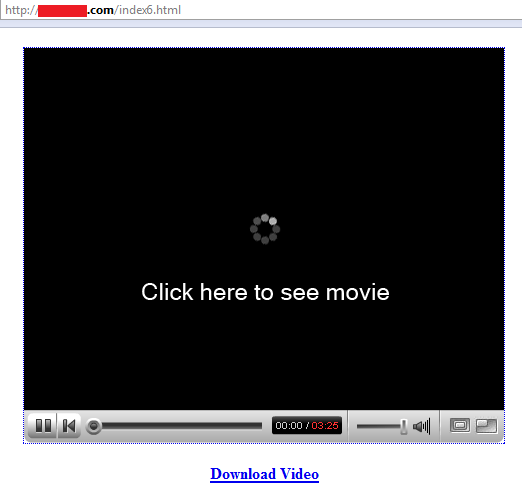

За прошедший месяц продолжали активно рассылаться письма с различными модификациями Trojan.DownLoad.4419. Этот троян уже подробно рассматривался в обзоре за сентябрь. Данные почтовые сообщения обычно немногословны и содержат ссылку на якобы порно-ролик. Причем, если ранее открывающиеся страницы представляли из себя подделку интерфейса популярного интернет-сервиса YouTube, то в октябре некоторые из рассылок ссылались на специально созданные страницы с другим, на этот раз более лаконичным, интерфейсом, внешний вид которого показан ниже. В любом случае, после завершения загрузки страницы начинается закачка вредоносного исполняемого файла. Многочисленность и схожесть различных модификаций Trojan.DownLoad.4419 позволила аналитикам компании «Доктор Веб» создать записи, с помощью каждой из которых может определяться множество экземпляров этого семейства. В октябре в вирусной базе Dr.Web появились такие записи как Trojan.Packed.1207, Trojan.Packed.1219 и другие.

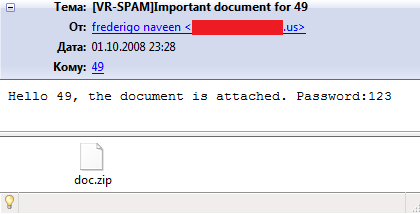

В октябре авторы вирусов вновь напомнили о том, что вредоносные программы могут рассылаться с помощью архива, защищённого паролем. Пароль при этом чаще всего находится в теле письма. В рассылке, содержимое которой показано ниже, есть запароленный архив с исполняемым файлом, который определяется Dr.Web как Trojan.PWS.GoldSpy.2268.

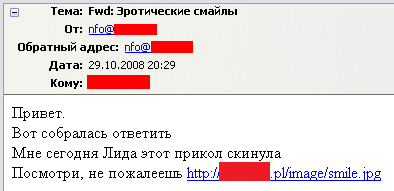

Антивирусные компании в последнее время часто напоминают пользователям о необходимости проверять, страницы с какими именно адресами открываются в браузере при переходе к ним со ссылок из почтовых сообщений. Дело в том, что вирусописатели зачастую используют технику подмены отображаемого в письме адреса страницы на другой. Trojan.Click.21207 продемонстрировал, что для проникновения в систему вируса можно обойтись и без метода подмены страниц, а ссылка, по которой предлагается перейти, может при этом выглядеть вполне безопасно. В данном случае ссылка вела на JPG-файл (якобы интересную картинку), который на самом деле являлся вредоносным скриптом, написанным на языке JavaScript. Внешний вид письма этой русскоязычной рассылки приведён ниже.

Из числа других значимых почтовых рассылок октября можно отметить Trojan.Packed.1198, который привлекал к себе внимание пользователей благодаря упоминания имени Анжелины Джоли в заголовке письма. Также прошла массовая рассылка спама на немецком языке с просьбой ознакомиться с важными финансовыми документами, которые на самом деле оказывались вредоносными программами с названиями Trojan.DownLoad.3735 или Trojan.DownLoad.8932. Подробнее об этих троянах можно прочитать в аналитической статье «Почтовые вирусы наступают».

Осторожно, мошенники

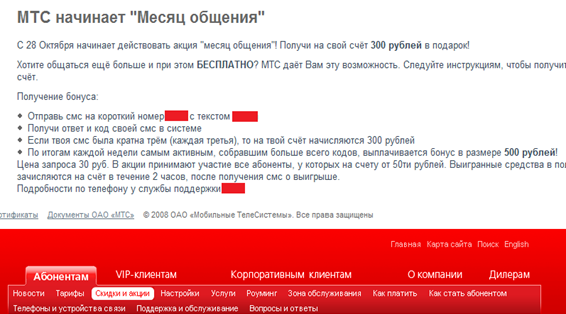

В октябре увеличилось число мошеннических рассылок, которые не содержат в себе вредоносные программы, но при этом тем или иным способом убеждают отсылать платные SMS-сообщения, в результате чего пользователи теряют денежные средства. Одна из таких рассылок, например, предлагала поучаствовать в «акции» по получения бонуса от компании МТС. Её содержание можно увидеть на рисунке ниже. На самом деле никакой акции этот оператор не проводил, а подозрения могли вызвать ее условия, более схожие с лотереей. Следует отметить, что в последнее время мошенники всё чаще прибегают к способу получения денег от своих жертв через отправку SMS-сообщений. Это связано с тем, что на данный момент мобильные телефоны есть практически у каждого пользователя Интернета, а оформить номер для приёма платных сообщений на данный момент тоже не составляет особого труда.

ICQ как транспорт для вредоносных сообщений

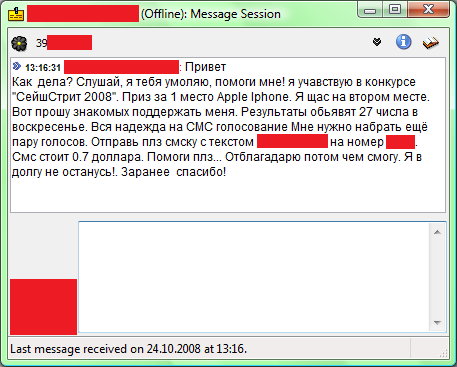

В последнее время участились случаи рассылки вредоносного спама по ICQ. Как и в почтовом спаме, в ICQ-спаме рассылаются ссылки на вредоносные объекты. В октябре это была, например, рекламная программа Adware.FieryAds.4, а также множество других. Через ICQ также передаются сообщения, убеждающие отправить платное SMS (одно из них показано ниже). Следует также отметить увеличение количества случаев рассылки спама через ICQ вредоносными программами, от имени пользователей заражённого компьютера. При этом на компьютере пользователя факт заражения никак внешне не проявляется. О нём можно узнать часто только из ответного сообщения пользователя, уже получившего спам-сообщение, которое навело его на подозрение.

Вирусописатели продолжает эксплуатировать популярность социальных сетей, количество которые в Интернете неизменно растет. В качестве примечательного способа распространения вредоносной программы, определяемой Dr.Web как Trojan.Packed.673, можно привести следующий: распространитель вируса создаёт себе специальный аккаунт на сайте odnoklassniki.ru, от имени которого потом ставит оценки фотографиям пользователей; когда пользователь переходит на страницу этого заранее созданного вирусописателем аккаунта, в информации «пользователя» указывается якобы его личный сайт, открыв который, он и «добьётся» цели автора, т.е. загрузки вируса на свой компьютер.

В целом в октябре можно отметить некоторое увеличение способов и активности распространения вредоносных программ. К сожалению, в большинстве случае пользователи сами запускают их у себя на компьютере, поддаваясь методам социальной инженерии. В связи с этим специалисты компании «Доктор Веб» регулярно информируют пользователей об основах информационной безопасности.

Вредоносные файлы, обнаруженные в октябре в почтовом трафике

| 01.10.2008 00:00 - 01.11.2008 00:00 | ||

| 1 | Trojan.Click.19754 | 29330 (15.85%) |

| 2 | Trojan.PWS.GoldSpy.2268 | 15475 (8.36%) |

| 3 | Win32.HLLM.MyDoom.based | 14635 (7.91%) |

| 4 | Win32.Virut | 13743 (7.43%) |

| 5 | Trojan.DownLoad.3735 | 11076 (5.99%) |

| 6 | Trojan.PWS.GoldSpy.2277 | 10715 (5.79%) |

| 7 | Trojan.Inject.3742 | 10262 (5.55%) |

| 8 | Trojan.MulDrop.17829 | 7002 (3.78%) |

| 9 | Win32.HLLM.Netsky.35328 | 6208 (3.35%) |

| 10 | Win32.HLLW.Autoruner.2640 | 5096 (2.75%) |

| 11 | Trojan.MulDrop.13408 | 4090 (2.21%) |

| 12 | Trojan.MulDrop.16727 | 3950 (2.13%) |

| 13 | Trojan.Copyself | 3484 (1.88%) |

| 14 | Win32.HLLW.Autoruner.1252 | 3376 (1.82%) |

| 15 | Win32.HLLM.Alaxala | 3321 (1.79%) |

| 16 | Trojan.PWS.Panda.31 | 3299 (1.78%) |

| 17 | Win32.HLLM.Beagle | 2646 (1.43%) |

| 18 | Trojan.MulDrop.18280 | 2622 (1.42%) |

| 19 | BackDoor.Bulknet.237 | 1985 (1.07%) |

| 20 | Trojan.PWS.GoldSpy.2278 | 1977 (1.07%) |

Вредоносные файлы, обнаруженные в октябре на компьютерах пользователей

| 01.10.2008 00:00 - 01.11.2008 00:00 | ||

| 1 | Win32.HLLW.Gavir.ini | 1336089 (17.58%) |

| 2 | DDoS.Kardraw | 402787 (5.30%) |

| 3 | Win32.Alman | 322084 (4.24%) |

| 4 | Trojan.MulDrop.18538 | 277195 (3.65%) |

| 5 | Win32.HLLP.Whboy | 239879 (3.16%) |

| 6 | VBS.Autoruner.10 | 224391 (2.95%) |

| 7 | Win32.HLLM.Lovgate.2 | 218691 (2.88%) |

| 8 | Win32.HLLM.Generic.440 | 190744 (2.51%) |

| 9 | JS.Click.22 | 172206 (2.27%) |

| 10 | Win32.HLLW.Autoruner.2255 | 152617 (2.01%) |

| 11 | VBS.Generic.548 | 144545 (1.90%) |

| 12 | Trojan.DownLoader.22881 | 110771 (1.46%) |

| 13 | VBS.PackFor | 106047 (1.40%) |

| 14 | Win32.HLLP.Jeefo.36352 | 104866 (1.38%) |

| 15 | Win32.HLLW.Autoruner.2339 | 81624 (1.07%) |

| 16 | Win32.HLLO.Black.2 | 77968 (1.03%) |

| 17 | Trojan.MulDrop.9985 | 77118 (1.01%) |

| 18 | Win32.HLLW.Autoruner.1020 | 70904 (0.93%) |

| 19 | Win32.Sector.20480 | 70541 (0.93%) |

| 20 | Win32.Sector.5 | 69635 (0.92%) |