На прошлой неделе через социальную сеть "ВКонтакте" под видом нового приложения, изменяющего тему оформления персональной странички, начал распространяться троян, модифицирующий на зараженном компьютере файл hosts ОС Widows.

Чтобы при открытии файла hosts данные, добавленные троянцем, не были видны сразу, они записаны в конец файла после пустой незаполненной области, получившейся в результате перевода строк. В измененном файле hosts прописано около 100 наиболее популярных у российских пользователей сайтов.

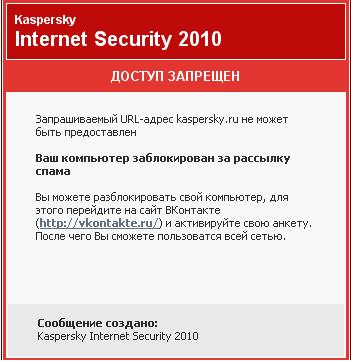

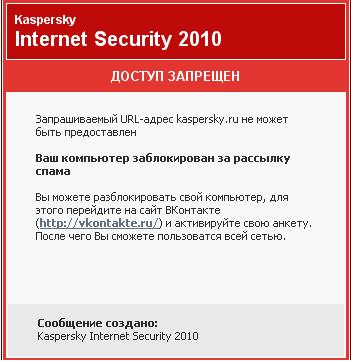

При попытке пользователя зараженного компьютера выйти на любой из этих сайтов (кроме vkontakte.ru), он перенаправляется на сервер, который выводит в браузере следующее сообщение, оформленное в стиле Web-антивируса Лаборатории Касперского:

При попытке пользователя зайти на сайт vkontakte.ru, он перенаправляется на фальшивую главную страницу социальной сети. Расположена она на том же сервере, который выдает фальшивое сообщение антивируса Касперскогго. Введенные логин и пароль отправляются злоумышленникам, после чего сервер возвращает информацию о якобы заблокированной странице пользователя — в связи с рассылкой с данного компьютера спам-сообщений. Для предоставления доступа к сайту пользователю предлагается отправить SMS на короткий номер.

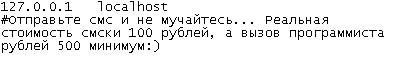

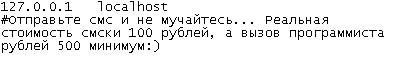

Многие пострадавшие пытаются самостоятельно справиться с проблемой и ищут помощи на форумах, где им советуют в первую очередь найти и проверить файл hosts. Этот файл троянец делает скрытым, но в той же папке создает файл hosts.txt, видимый пользователям. Текст, который в нем содержится, мошенники явно адресовали своим жертвам:

Если пользователь попадется на удочку мошенников и отправит платную SMS (цена которой, по свидетельству пострадавших, превышает указанные 100 руб.), полученный им код активации никак не изменит ситуацию: hosts файл на компьютерах жертв невозможно вернуть к исходному состоянию со стороны сервера.

Данный троян детектируется "Лабораторией Касперского" как Trojan.Win32.Qhost.ncw и представляет собой .NET-приложение.