Лаборатория Касперского продолжает серию исследований специфики киберпреступлений в разных странах мира. На очереди Бразилия, которая в 2014 году была признана самой опасной страной с точки зрения финансовых атак.

Бразильские киберпреступники обманывают и обворовывают в основном соотечественников, например, клонируют банковские карты. Данные для этого злоумышленники получают разными способами, в том числе с помощью скиммеров, устанавливаемых в банкоматах и платежных терминалах, фишинговых страниц и клавиатурных шпионов.

Хорошо развиты и широко распространены также операции по покупке и продаже услуг между киберпреступниками — от нелегального доступа к конфиденциальным данным до разработки вредоносного ПО на заказ. Инструмент для шифрования вредоносного кода, например, стоит в среднем 30 долларов США, а клавиатурный шпион — 300 долларов США.

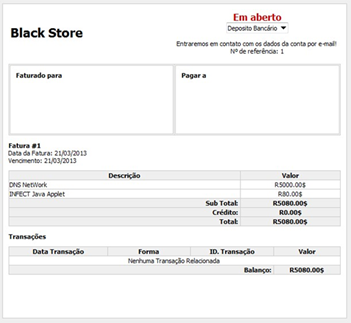

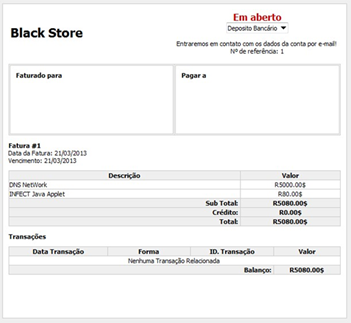

Киберпреступники чувствуют себя в Бразилии вольготно. Они продают свои товары и услуги практически в открытую, например, в специально созданных для этого интернет-магазинах, и используют для рекламы все возможные каналы, в том числе социальные сети.

Пример чека, выданного при покупке нелегального ПО в интернет-магазине

Они любят бравировать тем, сколько денег украли и какую красивую жизнь в результате ведут, — в Сети легко можно найти видео и фотографии с ними или получить доступ к их профилям в социальных сетях. Одной из причин разгула киберпреступности в Бразилии является отсутствие эффективного законодательства: как правило, даже если преступников арестовывают, затем их отпускают, так и не предъявив обвинения.

Бразилия известна как крупный источник банковских троянцев, в том числе зловреда из семейства ChePro, ставшего вторым по распространенности троянцем в мире после ZeuS. Вероятно, качество и уровень бразильского вредоносного ПО растет вследствие тесных контактов вирусописателей с группировками из Восточной Европы, ответственными за создание ZeuS, SpyEye и других банковских троянцев в этом регионе.

Еще одна излюбленная цель бразильских киберпреступников — это IT-ресурсы государственных учреждений и крупных компаний. От серьезных утечек данных уже пострадали крупные веб-сайты, базы данных правительства, Федеральной налоговой службы и других организаций. Например, в 2011 году две крупных уязвимости на сайте Министерства труда сделали доступными данные обо всех гражданах страны за шесть месяцев. Кроме того, часто мишенью атак фишеров и вирусописателей становятся «брокеры данных», то есть компании, занимающиеся сбором и продажей защищенных баз данных другим компаниям. Украденные учетные данные для доступа к таким базам высоко ценятся в среде киберпреступников.

Известен случай, когда мощная фишинговая атака на государственный ресурс сделала возможным проведение незаконной вырубки лесов Амазонии и нелегальную добычу древесины на 11 миллионов долларов США за 10 дней.

«Работа экспертов «Лаборатории Касперского» включает в себя не только анализ вредоносного кода, но и исследование «портрета» киберпреступников. Мы изучаем, как действуют мошенники в разных странах, стратегии нападения и ход их мыслей. Знание региональной специфики в сочетании с глубокой технической экспертизой помогает нам более эффективно бороться с киберпреступностью в каждой конкретной стране. Но этого недостаточно. Нужно, чтобы вся отрасль действовала сообща, чтобы производители средств информационной безопасности объединяли усилия с компаниями-клиентами и правоохранительными органами на местах», — уверен Фабио Ассолини (Fabio Assolini), ведущий антивирусный эксперт «Лаборатории Касперского».