Специалисты компании «Доктор Веб» исследовали опасную троянскую программу, способную инфицировать роутеры с архитектурой ARM, MIPS и PowerPC, работающие под управлением ОС Linux. Троянец получил наименование Linux.PNScan.1.

С помощью данной вредоносной программы и других загружаемых ею на атакованный маршрутизатор опасных приложений злоумышленники осуществляют взлом систем управления реляционными базами данных PHPMyAdmin, а также подбор логинов и паролей для несанкционированного доступа по протоколу SSH к различным устройствам и серверам.

Механизм распространения троянца Linux.PNScan.1 достаточно своеобразен: вирусные аналитики компании «Доктор Веб» предполагают, что изначально он устанавливался на атакуемые маршрутизаторы самим вирусописателем, например, с использованием уязвимости shellshock путем запуска сценария с соответствующими параметрами, а впоследствии его загружают и устанавливают на атакованные роутеры троянцы семейства Linux.BackDoor.Tsunami, которые, в свою очередь, распространяются с использованием самого Linux.PNScan.1. Единственным назначением Linux.PNScan.1 является взлом роутера и загрузка на него вредоносного скрипта, который устанавливает на маршрутизатор бэкдоры, собранные в соответствии с используемой роутером архитектурой, — ARM, MIPS или PowerPC. Если же с использованием уязвимости shellshock злоумышленникам удастся взломать компьютер с архитектурой Intel x86, в скрипте предусмотрена загрузка бэкдора и на такой случай.

При запуске Linux.PNScan.1 используются входные параметры, определяющие диапазон IP-адресов для последующего сканирования, а также тип атаки. При проведении атак используются RCE-уязвимости с целью запуска соответствующего sh-сценария: так, для роутеров производства компании Linksys применяется атака на уязвимость в протоколе HNAP (Home Network Administration Protocol) и уязвимость CVE-2013-2678, при этом с целью авторизации троянец пытается подобрать сочетание логина и пароля по специальному словарю. Кроме того, Linux.PNScan.1активно использует уязвимость ShellShock (CVE-2014-6271) и уязвимость в подсистеме удаленного вызова команд маршрутизаторов Fritz!Box.

Загружаемые троянцем Linux.PNScan.1 вредоносные приложения детектируются антивирусным ПО Dr.Web как Linux.BackDoor.Tsunami.133 и Linux.BackDoor.Tsunami.144. Данные вредоносные программы регистрируют себя в списке автозагрузки атакованного маршрутизатора, после чего, выбрав из списка адрес управляющего сервера, подключаются к нему с использованием протокола IRC. Это — многофункциональные бэкдоры, способные осуществлять DDoS-атаки различных типов (в том числе ACK Flood, SYN Flood ,UDP Flood), а также выполнять поступающие от злоумышленников команды. Одной из таких команд служит директива загрузки утилиты Tool.Linux.BrutePma.1, с использованием которой осуществляется взлом административных панелей систем управления реляционными базами данных PHPMyAdmin. В процессе запуска этот скрипт получает диапазон IP-адресов и два файла, в одном из которых расположен словарь для подбора пары login:password, а в другом — путь к административной панели PHPMyAdmin.

С использованием команд, отдаваемых злоумышленниками инфицированным роутерам, распространяется и троянец Linux.BackDoor.Tsunami.150, также предназначенный для организации DDoS-атак и способный выполнять другие вредоносные функции. Этот бэкдор обладает широким функционалом по подбору паролей для несанкционированного доступа к удаленным узлам по протоколу SSH. В случае успеха этой операции в зависимости от типа атаки на скомпрометированном устройстве Linux.BackDoor.Tsunami.150 либо выполняет сценарий для загрузки бэкдора Linux.BackDoor.Tsunami.133 и Linux.BackDoor.Tsunami.144, либо собирает информацию об ОС устройства и направляет ее злоумышленникам. Технически упомянутые бэкдоры семейства Linux.BackDoor.Tsunami могут использоваться для доставки жертвам любых троянских программ.

Вскоре специалисты компании «Доктор Веб» обнаружили новую модификацию данного троянца, добавленную в базы под именем Linux.PNScan.2. В этой версии вредоносной программы упор был сделан не на эксплуатацию уязвимостей, а на получение несанкционированного доступа к удаленным устройствам, на которых применяются стандартные пароли. Троянец генерирует список IP-адресов и пытается соединиться с ними по протоколу SSH, используя сочетание логина и пароля root;root; admin;admin; или ubnt;ubnt. В случае успеха он помещает в папку "/tmp/.xs/" атакованного устройства набор своих файлов (в зависимости от модели скомпрометированного устройства существуют наборы файлов для архитектур ARM, MIPS, MIPSEL, x86) и запускает их. Периодически Linux.PNScan.2вновь опрашивает устройства по списку, и, если они оказались вылеченными, заражает их снова.

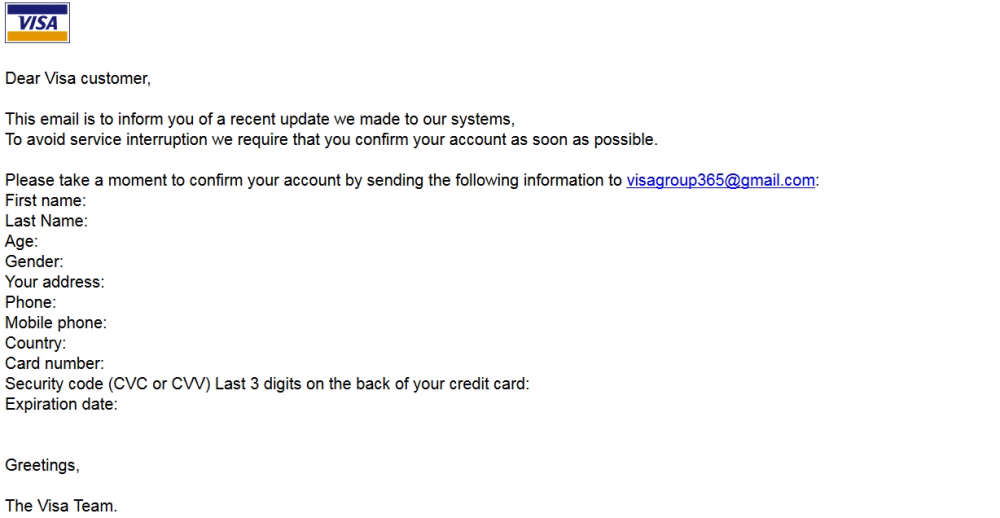

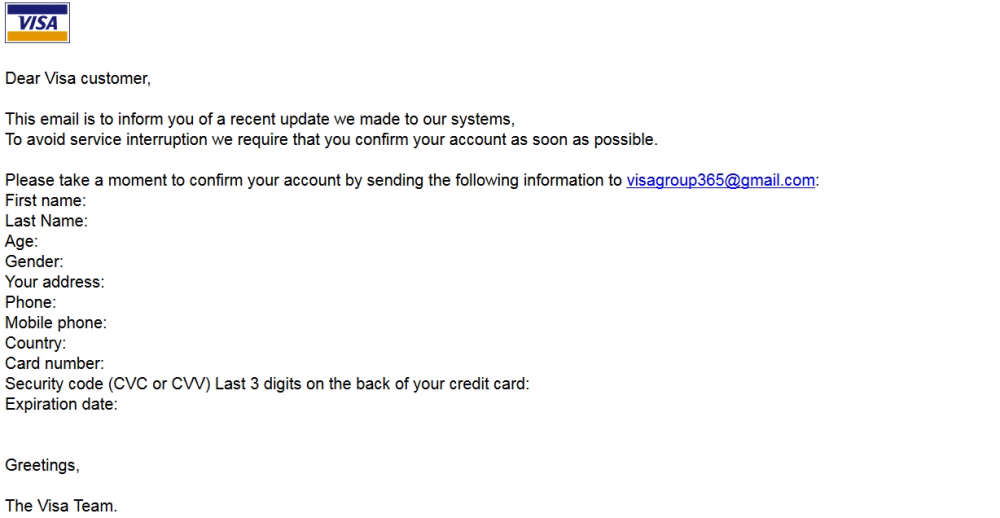

Также на используемом злоумышленниками сервере вирусные аналитики компании «Доктор Веб» обнаружили другие вредоносные программы, среди них — троянец Trojan.Mbot, предназначенный для взлома веб-сайтов, работающих с системами управления контентом WordPress, Joomla, а также использующих ПО для организации интернет-магазина osCommerce. Еще один троянец, обнаруженный там же, получил наименование Perl.Ircbot.13 — он предназначен для поиска уязвимостей на сайтах, работающих с системами управления контентом WordPress, Joomla, e107, WHMCS, а также использующих ПО для организации интернет-магазинов Zen Cart и osCommerce. Взломанные киберпреступниками сайты использовались в качестве прокси-серверов, а также для распространения применяемых в атаках инструментов. Еще одна обнаруженная аналитиками на принадлежащем злоумышленникам сервере программа предназначена для взлома серверов SMTP с использованием метода грубой силы (брутфорс), она получила название Tool.Linux.BruteSmtp.1. Кроме нее там же была найдена программа для массовой рассылки спама Perl.Spambot.2, которая использовалась злоумышленниками для отправки фишинговых сообщений якобы от имени международной платежной системы VISA.

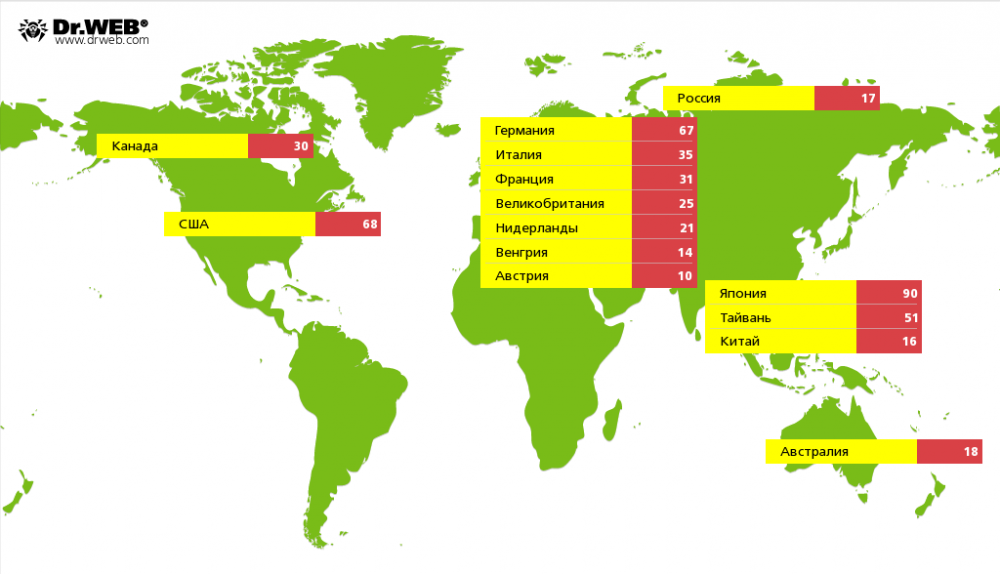

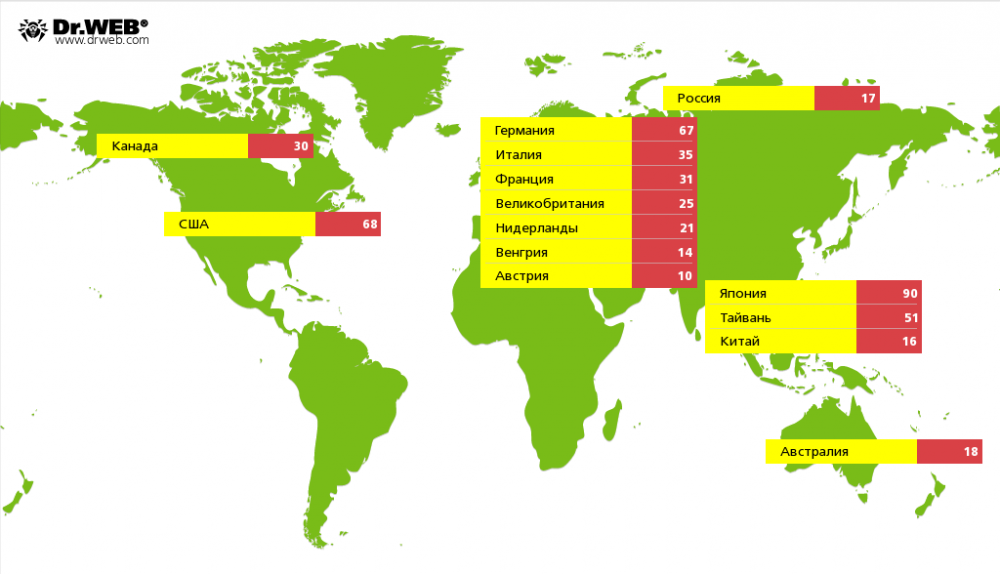

Всего вирусным аналитикам компании «Доктор Веб» известно о 1439 случаях заражения устройств с использованием перечисленных выше инструментов, при этом в 649 случаях выявлено географическое положение инфицированных устройств. Наибольшее их количество располагается на территории Японии, чуть меньше – в Германии, США и Тайвани. Распространение взломанных злоумышленниками устройств по странам мира показано на следующей иллюстрации: