Корпорация Symantec сообщает о множестве атак на аккаунты пользователей в социальной сети Twitter. Злоумышленники взламывали аккаунты ничего не подозревающих пользователей и публиковали от их имени сообщения, содержащие ссылки на вредоносные программы. При этом многие подобные сообщения были опубликованы на русском языке.

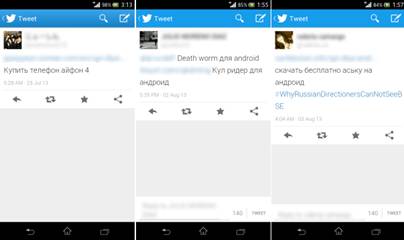

Рисунок 1. Взломанные аккаунты публикуют твиты со ссылками на вирусы

Серия взломов twitter-аккаунтов началась в начале июля и коснулась пользователей во всем мире. Множество аккаунтов уже несколько недель находятся под контролем злоумышленников, и, хотя с использованиемнекоторых из них уже опубликовано по несколько сотен твитов, многие владельцы аккаунтов пока этого не заметили.

Рисунок 2. Со взломанного аккаунта публикуются как обычные, так и вредоносные твиты

После того, как пользователь нажимает на ссылку в сообщении, в браузере открывается сайт с вредоносной программой. Вместе с загрузкой страницы стандартный браузер автоматически начинает загружать вредоносное приложение.

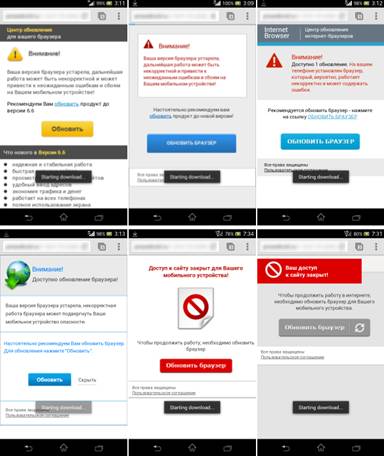

Рисунок 3. Вредоносные сайты открываются в браузере

И хотя приложение скачивается автоматически, его установка все равно инициируется пользователем.

Рисунок 4. Автоматически загруженное вредоносное приложение

Эксперты Symantec также заметили, что в этих вредоносных твитах пользователям, помимо всего прочего, предлагается скачать бесплатную версию игры Asphalt 7. Будучи установленной, так называемая бесплатная версия может начать рассылку в фоновом режиме смс-сообщений на платные номера, и потраченная пользователем в итоге сумма будет значительно превосходить стоимость настоящей игры.

Рисунок 5. Фальшивая страница загрузки Asphalt 7

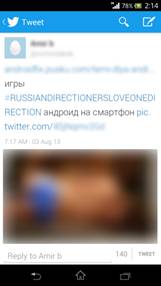

Другие подобные твиты содержат изображения, которые привлекают интерес пользователей и побуждают кликать по ссылкам, что также приводит к загрузке вредоносного ПО на их устройства.

Рисунок 6. Твиты с интригующими изображениями

Компания Symantec совместно с Twitter работают над тем, чтобы помочь пользователям, чьи аккаунты оказались взломаны.

Чтобы убедиться, что ваш аккаунт не взломан, эксперты Symantec рекомендуют проверить, не значатся ли среди ваших твитов такие, которых вы не публиковали, и не подписаны ли вы на аккаунты пользователей, которых вы не добавляли. Чтобы предотвратить взлом аккаунта, следует использовать сложные пароли, остерегаться фишинга, а также защищать свои устройства от вредоносного ПО, используя последние версии операционной системы, программ и антивирусного ПО. Для того чтобы оградить себя от посещения опасных сайтов, избегайте странных сообщений, даже если они приходят от знакомых вам людей. Эксперты Symantec советуютпользоваться такими антивирусными продуктами, как Norton Mobile Security или Symantec Mobile Security. Продукты Symantec определяют описанную выше угрозу как Android.Opfake.