Корпорация Symantec сообщает об обнаружении троянской программы, которая выводит пользователей на потенциально опасный контент и демонстрирует им рекламные сообщения в виде всплывающих в браузере окон. При этом сами открываемые сайты не заражены и вообще никак не связаны с содержимым всплывающего окна. Программа использует Sender Policy Framework (SPF) для обеспечения устойчивой связи между зараженными компьютерами и серверами злоумышленников и обходит типовые средства защиты.

Для вирусописателей очень важно иметь надежную связь между их вредоносной программой, оперирующей на зараженных компьютерах, и собственным сервером, так, чтобы вредоносная программа могла получать команды и обновления в любое время. Однако на пути взаимодействия между вредоносной программой и сервером управления может стоять шлюз или локальный брандмауэр, или их соединение может блокироваться системой предотвращений вторжений (intrusion prevention system, IPS). Поэтому авторы вредоносных программ пытаются обойти подобные средства защиты. Недавно эксперты Symantec обнаружили троянскую программу, которая использует для этих целей технологию SPF (Sender Policy Framework – среда политик отправителя), изначально созданную для подтверждения легитимности почтовых серверов с целью фильтрации спам-рассылок.

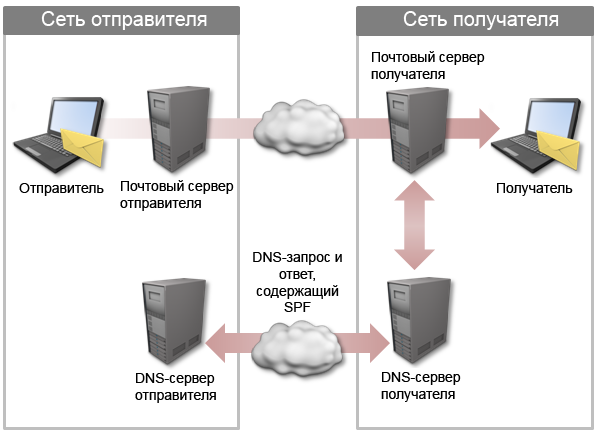

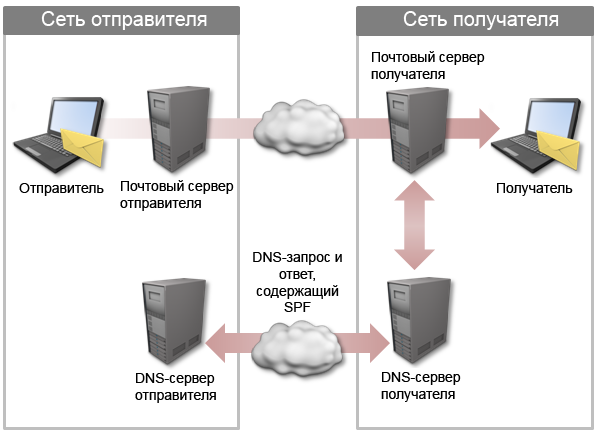

Принцип SPF – это отправка запроса к DNS-серверу и анализ его ответа. Если DNS-сервер отправителя настроен на использование SPF, DNS-ответ содержит SPF в виде текстовой (.txt) строки.

Рис. 1. Как работает SPF

Таблица ниже содержит ряд примеров SPF легитимных сайтов.

Таблица 1. Примеры SPF легитимных сайтов

Идея автора вредоносной программы состоит в том, что при использовании SPF домен или IP-адрес может быть получен через DNS-запрос, при этом сам запрос не обязательно должен исходить непосредственно от заражённого компьютера. Обычно в сети присутствует локальный кэширующий DNS-сервер, который отправляет запросы, полученные с локальных компьютеров, от своего имени.

Обнаружение троянской программы, использующей SPF

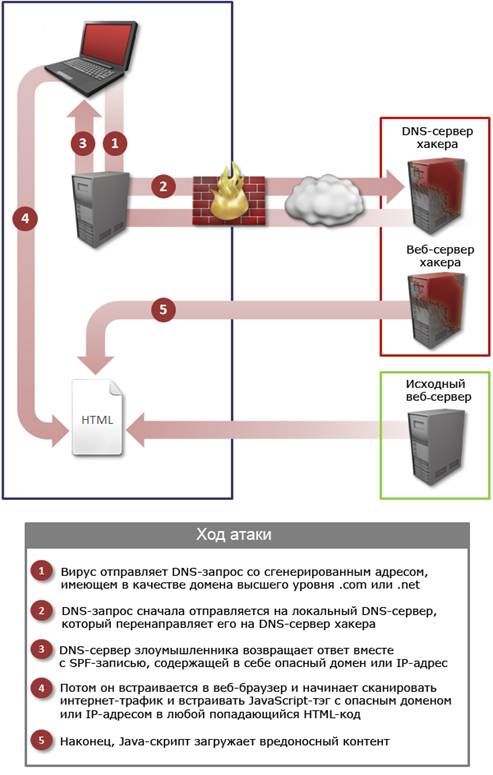

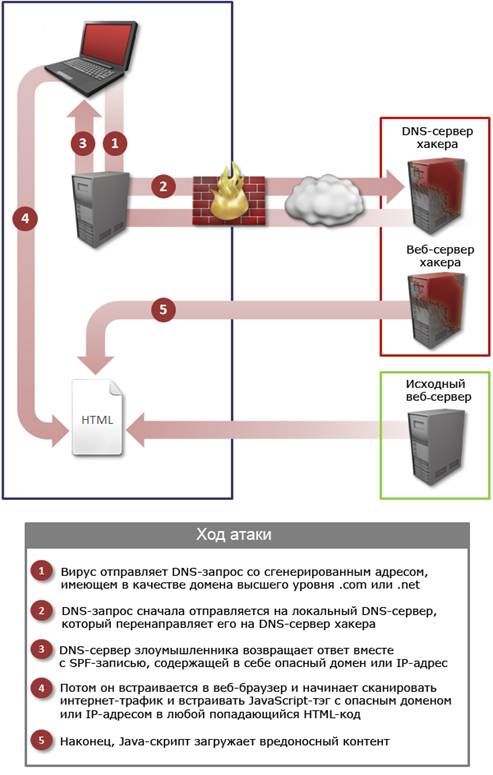

Недавно специалистами Symantec был обнаружен троянец (идентифицируемый продуктами Symantec как Trojan.Spachanel), который использует SPF. Вирус взламывает веб-браузер и встраивает вредоносный контент в каждую HTML-страницу. Схема, по которой осуществляется такая атака, представлена ниже.

Рис. 2. Сценарий атаки вируса Trojan.Spachanel

Для передачи вредоносных доменов и IP-адресов автор вируса решил использовать SPF, скорее всего для того, чтобы спрятать взаимодействие с ними в легитимных DNS-запросах. Если вредоносная программа пытается соединиться с сервером злоумышленника через порт с большим номером по стандартному протоколу, то она может быть заблокирована шлюзом, брандмауэром или системой предотвращения вторжений. В некоторых случаях определённые домены блокируются локальным DNS-сервером, однако этот вирус создает запрос к домену, который чаще всего проходит через большинство фильтров. Более того, DNS-запросы, как правило, отправляются не напрямую – обычно в сети присутствует кэширующий DNS-сервер, что сильно снижает вероятность блокировки данного запроса брандмауэром. Таким образом, злоумышленник получает возможность поддерживать стабильную связь между вредоносной программой и управляющим сервером.

Что происходит после инфицирования

Встроенный JavaScript-тэг загружает вредоносный контент, который создает всплывающее окно в нижнем левом углу окнабраузера. При этом сами открываемые сайты не заражены и вообще никак не связаны с содержимым всплывающего окна (на рис. 3 это показано на примере главной страницы сайта Symantec). Таким образом, поскольку Java-скрипт встраивается в браузер, а не в сам веб-сервер, всплывающие окна не будут отображаться на незараженных компьютерах.

Рис. 3. Кажется, что сайт отображает вредоносный контент

Пока экспертам встречаются следующие четыре типа всплывающих окон.

Согласно тестам Symantec, если кликать на кнопки окон «PC Speed Test» и «PC Performer Test», пользователь перенаправляется на сайт, предлагающий для загрузки потенциально опасное содержимое. Всплывающее окно«how fast can you build your muscle mass?» (как быстро вы можете набрать мышечную массу?) похоже на рекламный баннер, анажатие на ссылку на момент написания данного материала ни к чему не приводило. Всплывающее окно с captcha-изображением наблюдалось лишь в одной атаке, и пока не определено, какая атака за ним стоит.

Очевидно, что целью этих атак является зарабатывание денег за счёт предложения загрузки потенциально опасного контента и путем набора кликов по рекламным ссылкам.