«Лаборатория Касперского» опубликовала свой традиционный квартальный отчет по информационным угрозам. Анализируя второй квартал 2011 года, эксперты выявили развитие тенденций, которое прогнозировали ранее: увеличение числа вредоносных программ под мобильные платформы и их распространение через онлайн-магазины приложений, целевые атаки на компании и популярные интеренет-сервисы, всплеск «хактивизма». Однако были и неожиданные события.

Так, после снижения количества игроков на рынке лжеантивирусов в 2010 году во втором квартале 2011 года произошел новый виток их развития. Количество предотвращенных попыток установки FakeAV на компьютеры, входящие в Kaspersky Security Network (KSN), выросло на 300%. Появились фальшивые антивирусы под новую платформу — Mac OS X, которые распространяются с помощью партнерских программ. Это означает, что платформой заинтересовались профессиональные вирусописатели, и в ближайшем будущем стоит ожидать выхода более сложных и опасных вредоносных программ операционной системы Macintosh.

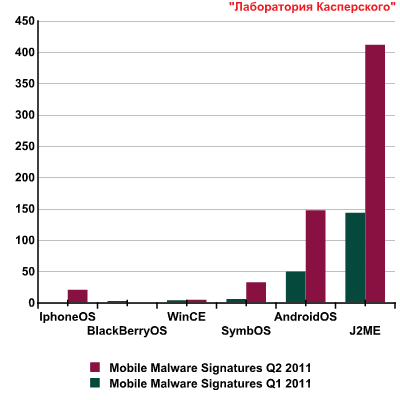

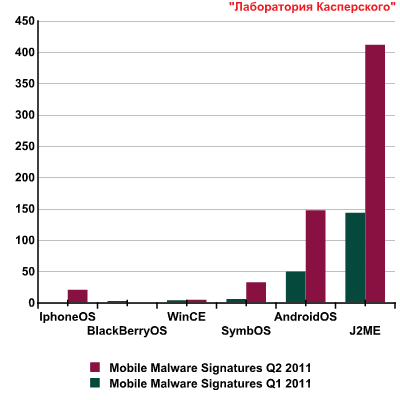

Весной и в начале лета экспертами «Лаборатории Касперского» был отмечен бурный рост количества вредоносных программ для мобильных платформ. По сравнению с первым кварталом количество модификаций зловредов под J2ME (ПО для телефонов и смартфонов начального уровня), увеличилось в два раза, а под Android OS – в три. Опасной тенденцией становится распространение троянцев через интернет-магазины приложений. В конце мая в официальном магазине Andoird Market были вновь обнаружены вредоносные программы. Это оказались большей частью перепакованные версии легитимных программ с добавленными троянскими модулями. Всего было выявлено 34 вредоносных пакета.

Второй квартал 2011 года оказался еще более насыщенным инцидентами, связанными со взломом крупных компаний, чем первый. В список пострадавших вошли такие компании, как Sony, Honda, Fox News, Epsilon, Citibank. В большинстве случаев были украдены данные клиентов компаний. Эксперты «Лаборатории Касперского» отмечают, что основной целью хакеров в подобных атаках была не финансовая выгода, а стремление навредить репутации корпораций.

В этот же период продолжила набирать силу волна «хактивизма» — взлома или вывода из строя каких-либо систем в знак протеста против действия государственных органов или крупных корпораций. Появилась новая группировка LulzSec, за 50 дней своего существования успевшая взломать множество систем и опубликовать личную информацию десятков тысяч пользователей. Под удар LulzSec попали как крупные корпорации, такие как Sony, EA, AOL, так и государственные органы: сенат США, ЦРУ, SOCA UK и т.д. Информация, которая попадала в руки LulzSec в результате атак, публиковалась на их сайте, а затем выкладывалась в torrent-сети. Кроме того, новая группировка активно использовала социальные медиа, в том числе Twitter, для оповещения мира о своих действиях.

Неожиданный поворот получил проект по созданию криптовалюты Bitcoin, которая сегодня активно используется при онлайн-оплате различных товаров и услуг, а также может быть конвертирована в реальные деньги. Русскоязычные киберпреступники воспользовались возможностью каждого пользователя участвовать в генерации биткойнов (Bitcoin Mining) и получать за это вознаграждение в виде созданных монет. В конце июня аналитиками «Лабаратории Касперского» была обнаружена вредоносная программа, состоящая из легальной программы по созданию монет (bcm) и управляющего троянского модуля. После запуска троянца зараженный компьютер начинает генерировать монеты для злоумышленников. Интересно отметить, что территория распространения этого троянца – преимущественно Россия (37%). Обман был замечен достаточно быстро автоматической системой биткойн-пула, и аккаунт злоумышленника в системе создания денег был заблокирован, а затем и удален.