8 февраля 2026 года израильским истребителям пришлось сопровождать рейс Wizz Air после ложного сообщения о «террористах» на борту. Его бортовая сеть напоминает обычную интрасеть, только в малом масштабе. Эксперты Яндекса предложили чек-лист рекомендаций, которые делают любую бизнес-сеть безопасней.

- 1. Введение

- 2. Доступ в интернет и неотъемлемое право граждан

- 3. Инцидент с рейсом Wizz Air W95301

- 4. От шутников надо тоже защищаться

- 5. Чек-лист для бизнеса: как уберечь данные и сохранить репутацию

- 5.1. Разделите права доступа к файлам

- 5.2. Ограничьте интернет-площадки, которые могут посещать сотрудники с рабочих устройств

- 5.3. Составьте политику информационной безопасности и зафиксируйте, как следует обращаться с информацией

- 5.4. Определите, кто управляет установкой и настройкой ПО

- 5.5. Следите за обновлениями ПО

- 5.6. Чек-лист: как обезопасить бизнес и защитить данные

- 6. Выводы

Введение

В воскресенье 8 февраля 2026 года самолёт Airbus A321 венгерской авиакомпании-лоукостера Wizz Air совершал регулярный рейс W95301, следовавший из Лондона в Тель-Авив. Полёт проходил в штатном режиме, никаких отклонений не наблюдалось. Однако этот рейс привлёк к себе внимание не только родственников пассажиров, но и спецслужбы, ВВС и службы безопасности ряда стран.

Причина инцидента — ложное сообщение о «террористе», следствие — паника пассажиров на борту и последовавшие спасательные действия, предпринятые службами, обеспечивающими безопасность авиаперелётов. Скрытая причина — предоставление слишком большой «свободы самовыражения» для пассажиров при пользовании бортовой сетью Wi-Fi.

Отметим, что бортовая сеть самолёта представляет собой очень упрощённую версию корпоративной интрасети, а та, в свою очередь, выстраивается на тех же технологиях, что и обычный интернет. Все варианты таких сетей объединяет общее — их пользователи, которые привносят свои привычки и манеру поведения. Некоторые из них учитывают правила и этикет той сети, в которой находятся в текущий момент, но многие не понимают разницы.

Как сделать такой интернет безопасней? Эксперты Яндекса предложили список рекомендаций, чтобы ИТ- и ИБ-службы могли идти к этой цели. Рекомендации могли бы пригодиться также и многим бизнес-компаниям, в частности, авиакомпаниям, потому что сети стали важной частью развития клиентского доверия. Бизнес не может игнорировать тот факт, что знать «гигиенические правила безопасности» должны не только ИБ-службы, но и весь менеджмент.

Доступ в интернет и неотъемлемое право граждан

Интернет задумывался совсем в других реалиях и при другом понимании границ поведения его пользователей. В 2009–2010 гг. BBC World Service опросила слушателей из 26 стран мира, предложив им ответить на вопрос «должен ли доступ в интернет быть признан как одно из неотъемлемых прав человека»: 79 % согласились, 15 % не согласились, 6 % не смогли определиться с ответом.

Ещё в 2000 году парламент Эстонии принял Закон о признании доступа к интернету неотъемлемым правом человека. В июне 2009 года Конституционный Совет Франции признал аналогичное право для своих граждан. Похожая законодательная норма отражена и в конституции Греции. В 2010 году Верховный суд Коста-Рики также закрепил это право как неотъемлемую часть набора личных прав человека. В 2014 году в Европарламент была направлена петиция, предлагающая сделать доступ к всемирной сети неотъемлемым правом человека во всех государствах ЕС. Этот список можно продолжать, но главное — процесс запущен.

Звучит, конечно, красиво, но возникает вопрос: «А если гражданин, пользуясь своим неотъемлемым правом, будет совершать преступные или вредоносные действия, то как государство и другие граждане смогут воспрепятствовать этому?» Ведь право на доступ в интернет закреплено за ним как неотъемлемое.

Можно наказать, если доказан вредоносный результат. Но лишить права совершать вредоносные (как выяснится потом) действия становится невозможным. Или надо устанавливать в законе «границы неотъемлемости»? Но в этом случае право становится ограниченным, и его «неотъемлемость» теряется.

В 2011 году в докладе ООН были перечислены 88 рекомендаций по продвижению и защите свободы слова в интернете. Рекомендации содержали в т. ч. и такие элементы: обеспечение постоянного доступа в сеть для каждого; защита онлайн-анонимности; защита личной информации и данных граждан; декриминализация преступлений, связанных с клеветой или нанесением вреда репутации посредством публикации ложной информации (диффамации), и др. Законодатели поняли, что «неотъемлемость» порождает хаос. Нужны другие правила, рекомендации, стандарты. Но какие?

В России право на доступ к информации через интернет закреплено в Федеральном законе № 149-ФЗ «Об информации, информационных технологиях и о защите информации». Он регулирует отношения, возникающие при:

- осуществлении права на поиск, получение, передачу, производство и распространение информации;

- применении информационных технологий;

- обеспечении защиты информации.

В российском праве закреплено, что государственные органы и органы местного самоуправления обязаны «обеспечивать доступ к информации о своей деятельности». Другими словами, у государства есть обязанность предоставить доступ к информации в интернете лишь по вопросам деятельности государственных органов. Но государство не обязано обеспечивать право граждан на иную информацию. Закрепление «неотъемлемого права» на доступ в интернет отсутствует в Конституции РФ.

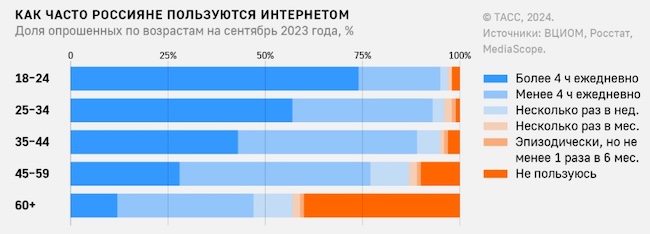

Рисунок 1. Россияне чаще всего используют интернет для общения (ТАСС, 2024)

Отвечает ли такой подход современным реалиям? Как видно на рисунке, отражающем статистические данные ВЦИОМ, Росстата и MediaScope, в России принята оценка, что интернет используется гражданами прежде всего для общения и коммуникаций. Признание, что он стал подчас единственным источником для получения любой информации, не только новостной, в России отсутствует.

В такой трактовке скрыт большой риск. Его отражение видно хотя бы по оценке угроз в банковской сфере, где главной сейчас принято считать телефонное мошенничество, т. е. форму нелегитимного общения. Более широкие угрозы от распространения ложной информации не рассматриваются как основные.

Инцидент с рейсом Wizz Air W95301

Вернёмся к рейсу Wizz Air W95301, который вылетел в воскресенье 8 февраля 2026 года из Лондона в Тель-Авив. Отметим сразу, что авиакомпания Wizz Air относится к числу лоукостеров, поэтому на борту её самолётов ранее не предоставлялась услуга in-flight WiFi для доступа к бортовой системе развлечений и ограниченного выхода в интернет.

Но в октябре 2025 года коммерческий директор Wizz Air Михаэль Делехант (Michael Delehant) объявил на пресс-конференции о запуске новой стратегии Customer First по развитию клиентоориентированности компании. Они предусматривали планы оснащения самолётов бортовой Wi-Fi системой Wizz Play. Благодаря ей пассажиры смогут получить доступ к некоторым функциям интернета во время полётов. Пассажирам будут также доступны обмен сообщениями, потоковая передача данных, опции для цифрового заказа на борту.

По словам Делеханта, эта «легковесная» система подключения уже проходила тестирование на 5 самолётах, базирующихся в Великобритании. «Если она окажется успешной, то может быть внедрена на всём флоте», — отметил Михаэль Делехант.

Рисунок 2. Пресс-конференция компании Wizz Air в Лондоне в октябре 2025 года

Рейс Wizz Air W95301, состоявшийся 8 февраля, проходил именно на таком оборудованном самолёте. Сначала полёт шёл штатно. Но это продолжалось до тех пор, когда пассажиры стали получать на свои подключённые к бортовой сети Wi-Fi телефоны и планшеты сообщения с угрожающим содержанием. Один из пассажиров заметил в процессе подключения к Wi-Fi «террористическое» название среди активных точек доступа и быстро уведомил экипаж.

Выяснилось, что сообщения приходили с бортовой точки доступа с названием «террорист», написанным на арабском языке. Мигом нашёлся и её источник. Им оказалась пара ультраортодоксальных евреев, вместе с которыми летел несовершеннолетний ребёнок. Он просто «пошутил».

Но силы безопасности не оценили шутку. После поступления сообщения о «террористах», находящихся на борту лайнера, в воздух были подняты истребители ВВС Израиля. Они сопровождали пассажирский самолёт до его посадки в международном аэропорту Бен-Гурион в Израиле. Появление самолётов в окнах иллюминаторов вызвало панику на борту лайнера.

По данным FlightAware, самолёт совершил несколько кругов над Средиземным морем, прежде чем смог приземлиться в Бен-Гурионе. Это было вызвано необходимостью проведения неотложных мер подготовки аэродрома на «непредвиденный случай». В результате инцидента аэропорт на короткое время приостановил все входящие и исходящие рейсы.

Рисунок 3. Траектория рейса Wizz Air W95301, включая петли перед посадкой в аэропорту Бен-Гурион

Когда самолёт приземлился, выяснилось, что «никакого реального инцидента не было», — сообщил представитель Управления аэропортов Израиля.

Добавим, что аналогичный инцидент произошёл в прошлом месяце в Стамбуле. Там рейс Turkish Airlines был вынужден совершить экстренную посадку после того, как пассажиры обнаружили в бортовой сети Wi-Fi точку доступа с названием «бомба на борту».

От шутников надо тоже защищаться

Предыдущий пример может служить иллюстрацией того, что предоставление на борту неограниченного доступа к сети подвержено многочисленным рискам. Угрозы могут быть не только вредоносными или мошенническими. «Угрожать» могут дети, взрослые, шутники, скучающие, стоящие на учёте в психиатрических лечебницах и многие другие. Люди могут также демонстрировать действия, которые являются неприемлемыми для других. Хотя условия похожи на доступ в интернет, но на борту люди не могут забанить или запретить присутствие тех, кто им неприятен.

Можно взять для примера обычный центр «Мои документы». Еще 8 лет назад в МФЦ не было ограничений на доступ к компьютерам, с которых можно было вручную выполнить операции, например, с сайтом «Госуслуги».

Помню, в 2018 году мне надоело ждать в многочасовой очереди при подаче документов на паспорт и ходить из угла в угол по МФЦ. Я сбросил заставку с терминала, который стоял в зале, спокойно вышел на сайт с футбольной трансляцией и включил просмотр. Заинтересованные граждане сразу собрались вокруг и стали проводить время в очереди «с интересом». Сотрудники МФЦ ходили вокруг, но ничего не могли сделать. Если бы вместо меня был злоумышленник, то возможностей для злоупотреблений у него было уйма.

Теперь такой возможности в МФЦ нет, потому что соблюдены гигиенические правила безопасной настройки публично доступных компьютеров. То же самое должен был сделать и лоукостер.

Безопасность не появляется сама собой. Если бизнес не защищает данные, то базы клиентов или конфиденциальная информация партнёров могут легко оказаться в открытом доступе или попасть в руки конкурентов. Чтобы снизить риски и не потерять наработанные годами данные, руководителю и сотрудникам требуется соблюдать разумные правила безопасности.

Когда вы работаете в онлайн-офисе, информация должна автоматически защищаться. Лучше всего, когда цифровая среда предоставляет закрытый контур, имеет встроенные механизмы защиты от мошеннических писем и соответствует требованиям федерального закона № 152-ФЗ и приказа № 21 ФСТЭК по УЗ-2 (второму уровню защиты).

Но это — лишь базовый минимум. Сотрудники нередко используют другие программы, поэтому важно помнить о главных правилах безопасности.

Эти правила распространяются не только на защиту офиса. Бортовая сеть Wi-Fi самолёта – это, по сути, ограниченный аналог корпоративной сети (интрасети), только в малом масштабе. Необходимо соблюдать правила безопасности при организации обмена данными в таких виртуальных пространствах, адаптируя правила и соотнося их с рисками применительно к месту эксплуатации.

Рисунок 4. Для большинства россиян интернет является важной частью их деятельности (ТАСС, 2024)

Чек-лист для бизнеса: как уберечь данные и сохранить репутацию

Эксперты Яндекс 360 составили краткий чек-лист из правил безопасности. Этот список рассчитан в первую очередь на руководителей бизнес-компаний, но перечитать его будет полезно многим. Они смогут ещё раз проверить на угрозы собственную сеть и оценить её защищённость.

Разделите права доступа к файлам

Если доступ ко всем файлам компании есть у каждого сотрудника, кто-то может случайно удалить или изменить их, а также получить доступ к той информации, которую не должен видеть. Поэтому каждому отделу или специалисту нужно оставить только обязательный для работы набор доступов.

Бухгалтерам в первую очередь нужны доступы к финансовым документам и отчётам, юристам — к договорам, а менеджерам — к базе клиентов. Если у специалиста меняются должностные обязанности, можно обновить доступы: открыть к другим файлам и закрыть к тем, которые стали ненужными.

Важно, чтобы в облаках можно было выбрать уровни доступа: закрыть папку, чтобы никто не мог просматривать её содержимое, установить режим просмотра или открыть полную возможность к редактированию. А при увольнении — отключить сотруднику сразу все доступы.

По возможности настройте централизованное управление доступами: когда оно сосредоточено в отдельном подразделении или у ответственного сотрудника. Так только назначенный человек сможет настраивать все рабочие устройства.

Ограничьте интернет-площадки, которые могут посещать сотрудники с рабочих устройств

Можно запретить посещать конкретные сайты. Например, ограничить доступ к площадкам с незащищённым соединением, к форумам, платформам с фильмами и сериалами, а также площадкам с небезопасным контентом.

Если компания пользуется Яндекс Браузером для организаций или похожим корпоративным решением, то можно самостоятельно задать список разрешённых и неразрешённых для посещения сайтов.

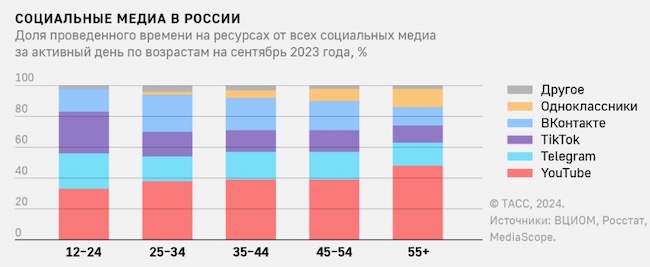

Рисунок 5. Доля ограничиваемых для россиян социальных медиа составляет около 60 % (ТАСС, 2024)

Составьте политику информационной безопасности и зафиксируйте, как следует обращаться с информацией

Правила о том, как сотрудникам работать с данными, файлами, техникой и программами, хранятся в политике информационной безопасности. Вот некоторые инструкции, которые стоит учесть в политике.

Проверять вложения от неизвестных пользователей во входящих

Сотрудники ежедневно получают десятки входящих сообщений по почте, в мессенджерах и социальных сетях компании. В их потоке можно не отличить клиента от мошенника и случайно загрузить на компьютер вирусный файл.

Чтобы этого не произошло, рассказывайте сотрудникам, как себя вести с такими письмами:

- Прежде чем открыть вложение, проверьте электронный адрес отправителя.

- В случае сомнений необходимо обратиться в службу информационной безопасности компании или напрямую к руководителю.

Снизить количество писем от мошенников помогает блокировка спама. У некоторых почтовых сервисов для этого есть встроенные механизмы. Например, в Яндекс Почте работает Спамооборона: за фильтрацию отвечают алгоритмы и нейросети, которые анализируют около 10 тысяч факторов — от адреса отправителя до структуры письма и вложений. Дополнительно письма проходят проверку с помощью встроенного антивируса.

Создавать уникальные пароли

Пропишите, что каждому сотруднику нужно придумать длинные, сложные и уникальные пароли для всех рабочих аккаунтов. Можно использовать сервисы для генерации паролей: они создают комбинации из разных символов, которые сложнее подобрать перебором.

Важно, чтобы логины и пароли не повторялись и у коллег внутри команды. Тогда, даже если мошенники методом социальной инженерии получат доступ к сервису одного человека, остальные данные останутся недоступными.

Соблюдать порядок резервного копирования файлов

Составьте регламент резервного копирования. Определите и пропишите в нём, каким файлам и с какой частотой создавать резервную копию, например:

- раз в год: архивировать все файлы компании;

- раз в месяц: договоры с клиентами, бухгалтерскую документацию;

- раз в неделю: сохранять файл с клиентской базой.

Настройте резервное копирование для критических данных, тогда бизнес не потеряет информацию в непредвиденном случае.

Блокировать экран, когда сотрудник уходит с рабочего места

Сотрудникам и руководству нужно выработать привычку: не отходить от компьютера, не заблокировав экран. Тогда в ваше отсутствие никто не сможет получить доступ к корпоративной почте, перепискам, документам и данным клиентов. Информация будет под защитой, а другие пользователи не получат доступ к устройству.

Просто описать требования недостаточно, важно грамотно их внедрить: объяснить персоналу, для чего нужны все перечисленные в политике варианты действий, проводить проверки и напоминать о правилах безопасности в разных ситуациях.

Определите, кто управляет установкой и настройкой ПО

Неважно, установлены программы на корпоративный сервер или на локальные компьютеры, откройте сотрудникам доступ только к необходимым функциям и настройкам.

Лучше, когда устанавливать обновления и управлять настройками ПО может только один отдел или специалист. Но если в компании принято, что каждый сотрудник устанавливает свой набор программ самостоятельно, расскажите, что искать программу в поисковике и сразу загружать установочный файл — не лучшая идея. Нужно выбрать проверенную компанию и перейти на официальный сайт. Там можно найти все нужные и безопасные ссылки.

Следите за обновлениями ПО

Часто мошенники находят лазейки именно в устаревшем программном обеспечении. В нём больше уязвимых точек, которые можно использовать для внедрения в систему и запуска вредоносных программ.

Руководитель или системный администратор компании должен следить за устройствами сотрудников:

- включить автоматические обновления ПО, где это возможно;

- если у ПО нет автообновления, следить за выходом новых версий и вовремя устанавливать их на всех устройствах в системе.

Важно также обновлять роутеры, которые подключены к корпоративной системе. Тогда в их прошивке не будет слабых мест и уязвимостей, через которые можно запустить вирус.

Рисунок 6. Интернет ещё не стал для россиян существенным источником информации (ТАСС, 2024)

Чек-лист: как обезопасить бизнес и защитить данные

Существуют простые правила «гигиены» безопасности при работе с данными, применение которых следует довести до автоматизма. Необходимо добиться, чтобы их использование было интуитивным. Тогда вы сможете обращать внимание на другие уловки, которые используют мошенники, когда не могут проникнуть внутрь корпоративной сети «в лоб».

- Разграничивайте права доступа для разных команд.

- Прежде чем открывать вложение в почте, проверяйте электронный адрес отправителя.

- Следите за обновлениями ПО и вовремя обновляйте системы.

- Не покидайте рабочее место, пока не заблокировали компьютер.

Все эти пункты важно описать в политике ИБ и внедрить её в работу сотрудников. Так у каждого специалиста под рукой будут важные правила безопасности, регламенты и инструкции для защиты корпоративной информации.

Выводы

10 февраля во всём мире праздновали день защищённого интернета. Буквально за 2 дня до этого произошёл инцидент в воздухе на борту венгерского лоукостера. Вряд ли те, кто пережил этот инцидент, согласны, что шалости ребёнка на борту не требуют внимания. Речь идёт не о наказании, а о необходимости принятия предварительных мер, соблюдения правил безопасности, чтобы предотвратить подобное в виде массового повторения.

Бортовая интрасеть — это мини-сеть, во многом напоминающая корпоративную. Эксперты Яндекса предложили свой вариант чек-листа правил безопасности, который можно применить для повышения защищённости любой интрасети.