Регуляторный долг в области информационной безопасности стал системной проблемой для российского бизнеса. Наложение требований 152-ФЗ, 187-ФЗ, утверждение новых отраслевых стандартов и политика импортозамещения создали неподъёмную нагрузку для отечественных компаний.

- 1. Введение

- 2. Что такое регуляторный долг в кибербезопасности?

- 3. Структура долга: ключевые законы и подзаконные акты

- 4. Типичные зоны «рисованного» соответствия в инфраструктуре

- 5. Почему подход проверки по чек-листам окончательно устарел

- 6. Технические противоречия: как ИТ-архитектура блокирует выполнение требований

- 7. Как кадровый и финансовый дефицит влияет на долг

- 8. Прогноз по проверкам и ответственности на 2026–2027 годы

- 9. Стратегия управления и сокращения регуляторного долга

- 10. Выводы

Введение

Российские регуляторы в сфере информационной безопасности постоянно расширяют список норм к бизнесу, для соответствия которым компаниям приходится вкладывать огромное количество средств и человеко-часов. Поток регуляторных требований, включая 152-ФЗ, 187-ФЗ, приказы ФСТЭК, ФСБ и стандарты ЦБ, накладывается на задачи полного импортозамещения, создавая для бизнеса неподъёмную ношу.

Ситуация станет особенно острой в 2026–2027 годах, поскольку именно сейчас регуляторы выставляют более строгие требования и ужесточают проверки. Вдобавок к этому всеобщий тренд на импортозамещение ПО также оказывает давление на инфраструктуру КИИ, генерируя новые дыры в защите.

Результат — катастрофическое накопление «регуляторного долга», когда обязательства перед государством формально выполняются на бумаге, но игнорируются в реальной ИТ-архитектуре. Этот долг стал бомбой замедленного действия: пока аудиторы проверяют кипы отчётов, инфраструктура остаётся уязвимой для атак, а руководство — под угрозой многомиллионных штрафов за несоответствие, которое, согласно актам, давно устранено.

Что такое регуляторный долг в кибербезопасности?

По аналогии с техническим долгом в разработке ПО, регуляторный долг в ИБ — это совокупность отложенных, невыполненных или формально выполненных обязательств перед регуляторами. Он накапливается лавинообразно: новые требования 152-ФЗ по локализации данных и обезличиванию накладываются на нерешённые задачи по защите объектов КИИ согласно 187-ФЗ. Необходимость срочного импортозамещения лишь усугубляет разрыв между документацией и реальностью

Этот долг создаёт скрытые, но критичные издержки: риск крупных штрафов, постоянная уязвимость инфраструктуры к атакам и необходимость экстренных правок. Проявляется он в разных формах:

- Документарный — политики есть, контроля нет.

- Архитектурный — требования несовместимы с текущей унаследованной ИТ-архитектурой.

- Операционный — не хватает ресурсов на поддержание соответствия.

- Кадровый — в штате есть формальные роли, но отсутствуют реальные компетенции.

Любая разновидность регуляторного долга — это большой риск для любого бизнеса, поскольку исправление уязвимостей в последний момент стоит значительно дороже, чем планомерное и своевременное закрытие дыр в системе защиты.

Структура долга: ключевые законы и подзаконные акты

Долг формируется из нескольких законодательных пластов, за соблюдением которых следят конкретные регулирующие органы. Фундаментом остаются 152-ФЗ (персональные данные) и 187-ФЗ (КИИ). В 2025–2026 годах оба закона претерпели серьёзные изменения: ужесточились требования к локализации и форме согласия на обработку ПДн, а круг объектов КИИ расширился, поэтому теперь требования распространяются не только на компанию, но и на её подрядчиков или поставщиков.

Над законами надстраивается массив подзаконных актов. Ключевые среди них — приказы ФСТЭК:

- Акт №239: устанавливает детальные требования к защите значимых объектов КИИ на всех этапах жизненного цикла.

- Акт №117: с 1 марта 2026 года ужесточает требования к защите государственных информационных систем (ГИС), вводя, среди прочего, жёсткие правила для облачных технологий и интернета вещей.

Отдельно действуют приказы ФСБ в области криптографии:

- Приказ №66: основное положение о разработке, эксплуатации и реализации шифровальных средств.

- Приказ №196: регламентирует требования к обеспечению безопасности ПДн при их обработке в информационных системах с использованием СКЗИ.

- Приказ №524: устанавливает требования к защите информации в ГИС с применением криптографии.

- Приказ №171: о порядке разработки и эксплуатации СКЗИ.

Стандарты Банка России действуют в области финансового сектора:

- ГОСТ Р 57580.1-2017: базовый национальный стандарт по защите информации финансовых организаций (обязателен для большинства участников рынка).

- ГОСТ Р 57580.3-2022: регулирует управление риском реализации информационных угроз.

- Положение 683-П: требования к защите информации для кредитных организаций (банков).

- Положение 757-П: аналогичные требования для некредитных финансовых организаций (НФО).

- СТО БР ИББС: комплекс отраслевых стандартов (многие заменены на ГОСТ, но часть методик сохраняет актуальность).

- СТО БР ФАПИ: стандарты безопасности прикладных интерфейсов (OpenID Connect и др.) для финансовых сервисов.

Роскомнадзор устанавливает собственные требования в сфере защиты данных:

- Приказ №140: утверждает актуальные требования и методы обезличивания персональных данных.

- Приказ №178: устанавливает требования к оценке вреда, который может быть причинён субъектам данных в случае нарушения закона «О персональных данных».

- Приказ №179: регламентирует порядок уничтожения персональных данных и форму акта об уничтожении.

- Приказ №180: определяет форму уведомления о намерении осуществлять трансграничную передачу данных.

Задача импортозамещения, поддержанная регуляторами, накладывается на все эти требования. Запрет на использование несертифицированного иностранного ПО в критически важных системах и рекомендации перехода на российское ПО для обработки ПДн многократно увеличивают сложность погашения регуляторного долга. Компании вынуждены не просто защищать инфраструктуру, а параллельно мигрировать в новую, совершенно новую программную среду, что почти неизбежно ведёт к накоплению долга.

Типичные зоны «рисованного» соответствия в инфраструктуре

Ужесточение законодательных требований в области кибербезопасности приводит к массовым зонам формального, или «рисованного», соответствия, когда компании вынуждены лишь создавать вид удовлетворения требований регуляторов, чтобы избежать штрафов и наказаний. В области 152-ФЗ это часто проявляется в назначении ответственного за обработку ПДн без реальных полномочий и ресурсов, а также в создании нерелевантных, шаблонных моделей угроз и политик безопасности, которые не работают на практике.

Например, когда при аттестации объектов КИИ типичным нарушением становится внедрение средств защиты информации (СЗИ) «вхолостую»: сертифицированный продукт устанавливается, но не интегрируется в технологические процессы и не настраивается для отражения реальных угроз. В системах АСУ ТП требования по защите зачастую игнорируются из-за технологических ограничений и риска нарушить работу чувствительного промышленного оборудования.

Ещё один яркий пример — импортозамещение «для галочки». Установка отечественного межсетевого экрана без его правильной интеграции в сетевую архитектуру, настройки правил сегментации и подключения к системе мониторинга лишь создаёт иллюзию защиты, оставляя дыры в инфраструктуре.

Почему подход проверки по чек-листам окончательно устарел

Традиционная модель комплаенса, построенная на чек-листах, усугубляет проблему регуляторного долга. Ранее действовала классическая схема, при которой компания получает список требований, собирает доказательства и проходит проверку, создаёт у руководства ложное чувство безопасности.

В 2025 году фокус стал смещаться с реальной безопасности на навык умения красиво оформить документы, которые позднее передаются регулятору. Однако регуляторы меняют этот подход. Если раньше проверялись в основном документы, то сейчас регуляторы обращают внимание на практическую сторону: анализ логов систем защиты, тестирование сегментации сети, проверку реальных процессов реагирования на инциденты.

Чек-листы неспособны учесть взаимосвязь сложных угроз, цепочки современных кибератак и человеческий фактор — они фиксируют статичное состояние системы безопасности на момент проверки, в то время как реальные угрозы носят динамический характер.

Технические противоречия: как ИТ-архитектура блокирует выполнение требований

Главный источник регуляторного долга — конфликт между устаревшей ИТ-архитектурой и современными регуляторными требованиями. Требования жёсткой сегментации и изоляции, особенно для контуров КИИ или платёжных данных (PCI DSS), вступают в противоречие с плоскими, слабо сегментированными сетями, построенными десятилетия назад.

Внедрение новых СЗИ в устаревшие, замкнутые технологические процессы АСУ ТП часто технологически невозможно или требует остановки производства, на что бизнес чаще всего не готов. Интеграция отечественных решений в гибридные инфраструктуры, где глубоко вшито иностранное проприетарное ПО, становится титанической задачей, ведущей к «рисованному» внедрению.

Наконец, принцип нулевого доверия (Zero Trust), подразумевающий постоянную проверку любого типа доступа, категорически противоречит унаследованной архитектуре, построенной на принципе «крепостной стены» — сильном периметре защиты и доверии внутри него. Модернизация такой архитектуры — это не расходы на софт, а затратное и рискованное преобразование всей ИТ-экосистемы компании, которое создает массу новых уязвимостей и требует значительного количества ресурсов на внедрение.

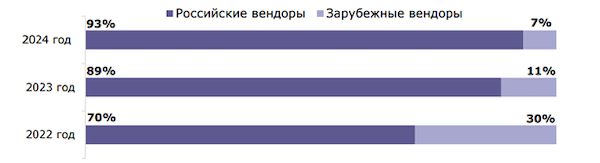

Рисунок 1. Рост доли российских вендоров и снижение доли зарубежных вендоров средств защиты информации с 2022 по 2024 год. Источник: ЦСР.

Как кадровый и финансовый дефицит влияет на долг

Проблему регуляторного долга усугубляет острый дефицит ресурсов, причём как финансовых, так и кадровых. На рынке катастрофически не хватает квалифицированных специалистов по ИБ, особенно с экспертизой в КИИ и АСУ ТП.

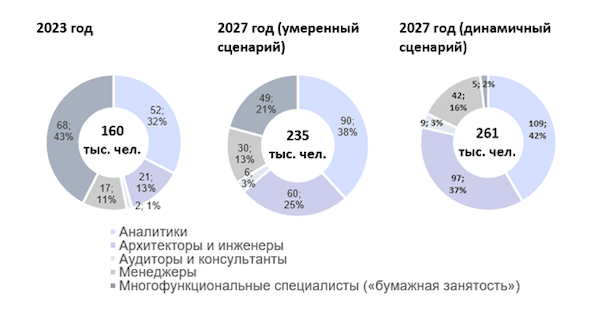

По данным ЦСР (Центр Стратегических Разработок) «Северо-Запад» и компании Positive Technologies, нехватка кадров на российском рынке ИБ к 2027 году может достигнуть 60 000 человек. Одновременно с этим растёт стоимость сертифицированных отечественных СЗИ и услуг по аттестации и аудиту: по прогнозам экспертов и участников рынка, в 2026 году цены на российское ПО, включая системы ИБ, вырастут в диапазоне от 10 % до 40 %. В результате доля бюджета ИБ, и без того невысокая (в среднем от 5 % до 12 % от общего ИТ-бюджета), распыляется между формальными тратами на «бумажный» комплаенс и экстренными закупками оборудования.

Ограниченный бюджет вынуждает бизнес делать противоестественный выбор между формальным соответствием (чтобы избежать штрафа сейчас) и реальным укреплением безопасности (чтобы избежать инцидента в будущем). Зачастую побеждает первый, краткосрочный вариант. Кроме того, значительные операционные расходы уходят на поддержание морально устаревших, но ещё работающих систем, не оставляя средств на их планомерную модернизацию и сокращение архитектурного долга.

Рисунок 2. Потребность рынка труда в сфере ИБ в разрезе функциональных групп работников. Источник: Positive Technologies.

Прогноз по проверкам и ответственности на 2026–2027 годы

В ближайшие 2 года давление регуляторного долга на бизнес будет только нарастать. Можно с уверенностью прогнозировать переход регуляторов от аудита документов к практическому тестированию защищённости, что является закономерным ответом на рост киберинцидентов и утечек данных, которые происходят вопреки формальным актам о соответствии.

Ожидается рост внеплановых проверок по факту инцидентов с привлечением сразу нескольких надзорных органов (ФСТЭК, Роскомнадзор, ЦБ, ФСБ). Размеры административных штрафов будут увеличены, а их применение станет более частым. Самое серьёзное последствие — риски переквалификации грубых формальных нарушений в реальные основания для уголовной ответственности по статье 274.1 УК РФ («Неправомерное воздействие на критическую информационную инфраструктуру»). Когда из-за «рисованного» соответствия произойдёт серьёзный инцидент с объектом КИИ, у регуляторов будут все основания возбудить уголовное дело против руководителей отдела ИБ.

Стратегия управления и сокращения регуляторного долга

Для выживания в новых условиях бизнесу необходим системный переход от тактики формального устранения уязвимостей к стратегии управления регуляторным долгом.

- Первый шаг — честный аудит. Необходимо провести инвентаризацию всех применимых регуляторных требований и сопоставить их с реальным состоянием ИТ-инфраструктуры и процессов. Результатом должна стать «дорожная карта» с приоритизацией рисков, где учтены и техническая сложность, и степень регуляторных рисков.

- Второй шаг — отказ от точечных решений. Вместо покупки отдельных «коробок» под каждый новый приказ нужно двигаться к выбору платформенных решений, способных гибко закрывать комплекс требований (например, по защите периметра, управлению доступом и мониторингу инцидентов).

- Третий шаг — интеграция ИБ и ИТ. Безопасность нельзя проектировать постфактум. Службы ИБ и ИТ должны совместно работать над проектированием новой, безопасной архитектуры с самого начала каждого проекта. Это позволит избежать архитектурного долга.

- Четвёртый шаг — проактивный диалог с регуляторами. В случае технологических сложностей (например, при модернизации АСУ ТП) следует не скрывать проблемы, а заранее согласовывать с регуляторами сложные и поэтапные пути достижения соответствия.

- Пятый шаг — инвестиции в автоматизацию. Ручной контроль в современных сложных инфраструктурах неэффективен. Внедрение систем для постоянного автоматизированного мониторинга защищённости (управление уязвимостями, контроль конфигураций, SIEM) позволит перейти от периодических «штурмов» к непрерывному комплаенсу.

Только соблюдение этой стратегии позволит бизнесу снизить влияние регуляторного долга или полностью устранить его в долгосрочной перспективе, освободив ресурсы для совершенствования инфраструктуры и методов защиты от киберинцидентов.

Выводы

Регуляторный долг в сфере информационной безопасности перестал быть технической проблемой ИТ-департамента и превратился в один из главных стратегических рисков для бизнеса в России. Накопленные формальности и архитектурные противоречия создают идеальную среду для масштабных киберинцидентов, за которые компаниям придётся отвечать по всей строгости нового законодательства.

Единственным устойчивым выходом является сознательный отказ от неэффективной практики «рисованного» соответствия. Бизнес, который уже в 2026 году начнёт планомерное сокращение своего регуляторного долга через глубокую модернизацию архитектуры, интеграцию процессов ИБ и ИТ и внедрение автоматизации, получит не просто одобрение от регулятора, а долгосрочное конкурентное преимущество.

Это даёт реальную устойчивость, способность защитить свои активы и непрерывность бизнес-процессов в условиях растущих угроз. Пора сменить парадигму: соответствие требованиям — это не цель, а естественный результат грамотно выстроенной и реально работающей системы безопасности.