Инженеры Cloud Networks провели аудиты ИБ в промышленных системах, а эксперты Positive Technologies проанализировали актуальные угрозы для этого сектора. Мы детально разобрались в проблемах и недочётах безопасности промышленных систем. Теперь подробнее рассмотрим статистику и комплекс мер по защите.

- Введение

- Киберугрозы для промышленных предприятий в 2022 году

- Атаки на производственные объекты

- Самые распространённые проблемы безопасности на промышленных предприятиях

- Профилактика и предотвращение нарушений

- Технические средства защиты промышленных систем

- Выводы

Введение

Эксперты Cloud Networks по информационной безопасности АСУ ТП провели аудиты на 28 предприятиях разных профилей: химических, нефтехимических, горнодобывающих, угольных, а эксперты Positive Technologies выполнили анализ киберугроз, относящихся к промышленной сфере.

Их целью было выявить самые распространённые нарушения, чтобы составить перечень рекомендаций по их устранению и предотвращению на других промышленных предприятиях.

Над этим материалом работали:

- Дмитрий Кузин, начальник управления ИБ АСУ ТП Cloud Networks;

- Игорь Лим, ведущий инженер ИБ АСУ ТП Cloud Networks;

- команда экспертов Cloud Networks;

- Дмитрий Даренский, руководитель направления развития продуктов промышленной кибербезопасности Positive Technologies.

Проведя объёмные исследования, мы детально разобрались в проблемах и недочётах безопасности промышленных систем. Теперь подробнее рассмотрим статистику и комплекс мер по защите.

Киберугрозы для промышленных предприятий в 2022 году

По оценке экспертов Positive Technologies, во II квартале 2022 года доля атак на промышленные предприятия составила 13 % среди организаций — на 5 п. п. больше, чем в предыдущем, — а общее количество атак на промышленный сектор увеличилось на 53 % вследствие возросшей активности шифровальщиков.

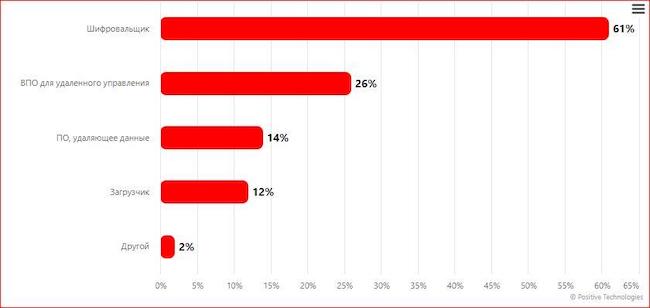

Доля атак с использованием вредоносных программ составила 76 %. Лидерами оказались программы-вымогатели (61 % от общего количества).

Рисунок 1. Основные типы вредоносных программ в атаках на промышленные организации

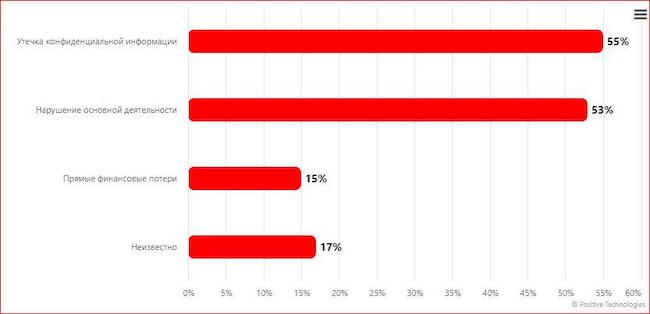

Более половины (53 %) случаев кибератак оказывали влияние на стабильное функционирование предприятий промышленного сектора.

Рисунок 2. Последствия атак на промышленные организации

Во II квартале 2022 года выделяется крупная атака злоумышленников Gonjeshke Darande на три иранских сталелитейных завода. В результате были нарушены технологические процессы производства, а на одном из заводов злоумышленникам удалось обрушить ковш с жидким чугуном, что вызвало пожар в цехе.

По некоторым сведениям, в атаке использовалась вредоносная программа для удаления данных, что является одним из трендов предыдущего квартала.

Атаки на производственные объекты

Открытыми уязвимостями и нарушениями в безопасности производственных систем с лёгкостью могут воспользоваться злоумышленники. Как правило, атаки на крупные предприятия планируются заранее, поэтому им трудно противостоять.

Выделяют следующие этапы кибератаки:

- поиск места проникновения;

- проникновение в сеть;

- сканирование сети — определение хостов, версий ПО (включая ОС) и оборудования, поиск сетевых устройств;

- первичный сбор информации;

- подготовка информационной базы — выбор вредоносных программ, эксплойтов, инструментов на основании собранных сведений;

- атака и эксплуатация.

Наличие незакрытых уязвимостей и слабая парольная политика приводят к 80 % нарушений. Саму парольную безопасность начали обеспечивать относительно недавно. До сих пор на каких-то предприятиях нет паролей, а на других используют стандартные кодовые слова или оставляют пароли в открытом доступе.

Практика показывает, что большинство инцидентов в ИБ являются следствием халатности и неосведомлённости сотрудников в этом направлении, а не целенаправленными атаками.

Согласно опросу на Habr.ru, 66 % российских сотрудников в случае обнаружения флешки на парковке предприятия забрали бы её и проверили на личном или рабочем ПК. Иначе говоря, ваш сотрудник с большой долей вероятности подключит неизвестную флешку к сети компании.

Вдобавок производственный объект может пострадать от действий «из любопытства». Так, например, флоридский школьник взломал ради интереса базу персональных данных 38 тысяч жителей штата.

Злоумышленнику, в свою очередь, интересны ресурсы компании — пользователи, учётные записи, приложения, а также то, как они связаны с точки зрения безопасности: где авторизовываются сотрудники и какие у них права, кто является локальным администратором, какие политики распространяются на компьютеры и т. д.

Атакующий преследует единственную цель: заполучить легитимный пароль для попадания внутрь сети и закрепления там. Атака может не развиться и не привести к последствиям. Хакер может просто оставить бэкдор, чтобы потом вернуться для получения финансовой выгоды. Согласно исследованиям Positive Technologies, атакующим удаётся закрепляться в сети и оставаться там без обнаружения в среднем на срок от 10 месяцев до 1 года.

Разберём далее распространённые уязвимости информационной безопасности на производственных объектах, благодаря которым злоумышленник может внедриться в сеть.

Самые распространённые проблемы безопасности на промышленных предприятиях

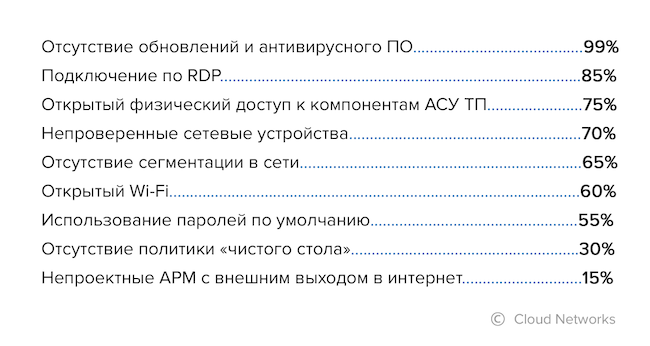

Согласно аудитам информационной безопасности АСУ ТП, проведённым Cloud Networks, в среднем на предприятии выявляется от 1 до 5 грубых нарушений, каждое из которых может включать в себя 10 взаимосвязанных проблем. Представим наиболее часто встречающиеся из них.

- Непроектные автоматизированные рабочие места (АРМ) со внешним выходом в интернет. В одной технологической сети мы обнаружили непроектное АРМ для работы с базами данных с подключённым USB-модемом. Доступа к машине инженеры Cloud Networks не получили, а следовательно, не могли проанализировать, есть ли на ней лицензированное ПО или пароль, обновлена ли она и у кого ещё есть к ней (а соответственно, и к технологической сети) доступ. С непроектного АРМ сотрудник мог подключаться к сети не только в рабочее время. Подобные машины представляют угрозу для всей технологической сети предприятия.

- Открытый Wi-Fi. Используется для удобного подключения к серверам с инженерной станции. С его помощью злоумышленник может получить доступ к технологической сети без проникновения в закрытые серверные помещения.

- Подключение по RDP. При неограниченном доступе к компьютеру нарушитель может легко подключиться через рабочую станцию к остальным АРМ. Злоумышленнику необязательно повышать свои права на узле, к которому он получил доступ, потому что в этих ярлыках уже прописаны логины и пароли администраторов для подключения. Хакер может получить их по RDP-соединению без физического доступа к месту, а уже потом закрепиться в сети.

- Непроверенные сетевые устройства. Во время наладочных работ подрядчик подключил непроектный коммутатор с LTE-модемом к технологической сети программно-аппаратного комплекса управления экскаватором. После проведения работ коммутатор остался подключённым к технологической сети. В ходе проверки в коммутаторе обнаружилась открытая уязвимость в виде возможности удалённого доступа через облачный сервис.

Следующий случай связан с USB-подключением личного GSM-модема для удалённого устранения проблем и исправления прикладного ПО подрядчиками. Злоумышленник в подобном случае сможет отключить подстанции и «заморозить» всё производство.

Отметим и практику обслуживания АСУ ТП иностранными подрядчиками с организованным удалённым доступом через интернет. Любые непроектные сетевые устройства подвергают технологическую сеть рискам.

- Отсутствие сегментации в сети. В ходе аудитов инженеры Cloud Networks часто обнаруживали прямые подключения корпоративных сетей к серверам приложений в обход межсетевых экранов. Технологическая и корпоративная сети должны быть разделены, физически и логически.

Если нет разделения на сегменты, сотрудник из корпоративной части сети может случайно что-то «поломать» в технологической. Поэтому необходимо сразу настроить разделение, чтобы в случае нарушения работы одного сегмента другой мог функционировать без проблем.

Многие промышленные предприятия пострадали от шифрования Petya в 2017 году. Попав в выделенную корпоративную сеть, вредоносная программа не сможет заразить сеть технологическую.

- Использование паролей по умолчанию. У всех вендоров есть свои стандартные кодовые слова для интеграторов. На предприятиях используются одинаковые или взятые из инструкций по эксплуатации пароли. Пугающе часто последние встречаются в открытом виде, в том числе и в файле на рабочем столе. Поэтому, в том числе, так важно соблюдение политики «чистого стола», о которой будет сказано далее.

Если на предприятии нет политики смены паролей, следующий подрядчик может легко получить полный доступ к системе. Подобрав пароль, злоумышленник запросто взломает и другие системы.

- Отсутствие политики «чистого стола». Наличие информационного «мусора» в критической ситуации затрудняет оперативное реагирование. Представим, что у оператора появляется подозрение на взлом, подмену картинки или отсутствие обновлений. Для сверки динамики он обращается к журналу регистрации. Поиск недостоверных параметров будет затруднён лишними предметами. Структурированность же позволит сэкономить драгоценное время.

- Открытый физический доступ к компонентам АСУ ТП. Ограничение физического доступа к компонентам АСУ ТП подразумевает запирание помещений, контроль допуска на объект, а также пломбирование шкафов с оборудованием. В ходе проверок оказалось, что к части помещений с КТС АСУ ТП (комплекс технических средств АСУ ТП) есть бесконтрольный доступ, а некоторые даже не запираются. Инженер АСУ ТП Cloud Networks мог подойти в спецодежде и белой каске к начальнику смены или ответственному службы КИПиА (контрольно-измерительные приборы и автоматика) с просьбой открыть серверную. В 70 % случаев это делалось без наряд-доступов и каких-либо вопросов.

Угроза становится актуальнее в период плановых ремонтов, модернизаций и пр. К 10 % помещений у инженера Cloud Networks был открытый доступ. И лишь в 20 % случаев осуществлялись фиксирование в журналах, выдача ключей под подпись или сопровождение.

- Отсутствие обновлений и антивирусного ПО. Несмотря на наличие антивирусных программ, на 90 % производств они не обновляются. В ходе аудитов были обнаружены необновлённые операционные системы, РСУ (распределённая система управления), ПАЗ (противоаварийная защита) и др. Каждая система РСУ / ПАЗ гарантированно работает на конкретной версии ОС, а следовательно, для обновления последней нужно обновить и первую. Это, в свою очередь, влечёт за собой огромные вложения в модернизацию системы, так как поднятие ревизии — это платная услуга, которая порой требует и обновления контроллеров. Как следствие, РСУ / ПАЗ и операционная система остаются необновлёнными. Аналогичная ситуация — и с антивирусным ПО. Наличие антивируса и своевременные обновления закрывают выявленные новые уязвимости.

Рисунок 3. Самые распространённые проблемы безопасности среди промышленных компаний

Проблема невыполнения нормативных требований

Рассмотрим одну из основных проблем производственных объектов — необходимость соответствовать федеральному закону № 187-ФЗ, а также приказам ФСТЭК России № 235, № 239 и другим.

Предприятия обязаны принимать меры по аутентификации, идентификации и управлению доступом. К сожалению, требования выполняются лишь формально. Аудиты показали, что операторы работают под одной учётной записью и даже не меняют роли в среде визуализации и диспетчеризации АСУ ТП.

Зачастую на объектах не выполняются требования к подразделениям и специалистам по обеспечению ИБ:

- На 87 % предприятий либо нет соответствующих подразделений, либо обязанности возложены на сотрудников без должной квалификации и должных навыков.

- В 8 из 10 организаций члены комиссии по категорированию объектов КИИ не имеют должных знаний для проведения работ и подписывали акты без ознакомления с ними.

Эксперты Cloud Networks зафиксировали случаи, когда сотрудники даже не знали, что они назначены приказом ответственными за обеспечение информационной безопасности.

Аналогичная ситуация — с обязательными регламентами, различными журналами регистрации, выдачи накопителей и паролей: несмотря на их наличие, в аудируемых объектах не было записей и подписей.

Согласно проекту постановления Правительства РФ «О порядке перехода субъектов критической информационной инфраструктуры на преимущественное применение доверенных программно-аппаратных комплексов на принадлежащих им значимых объектах критической информационной инфраструктуры», объекты КИИ обязаны перейти на отечественное ПО и сетевое оборудование. Однако на предприятиях продолжают использовать иностранное оборудование, небрежно относясь к возможным последствиям.

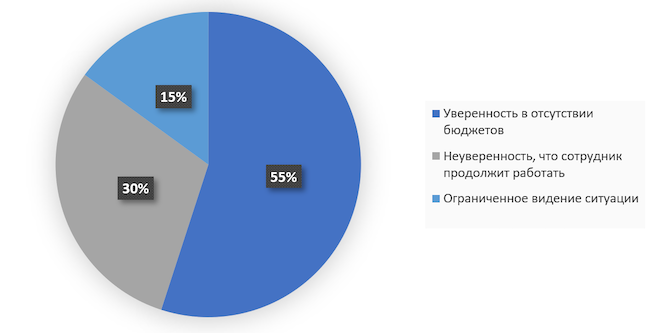

Рисунок 4. Основные причины нежелания менять оборудование

Проблема отношения руководства к категорированию ОКИИ

В рамках аудитов мы общались с начальниками цехов, главными технологами и топ-менеджерами.

- Около 60 % считают, что их предприятия не представляют интереса для взломщиков и поэтому они «защищены» от кибератак.

- Практически 100 % считают, что взлом никак не повлияет на работу предприятия, исключая репутационные и финансовые риски.

- Часть руководителей, ответственных за обеспечение информационной безопасности, не осведомлены или не имеют представления об угрозах ИБ.

- Около 50 % имеют понимание уровней защиты и знают нормативную базу.

- Несмотря на выпуск регламентов, на 50 % предприятий сотрудников не знакомят с ними; на других — знакомят, но не следят за соблюдением. Учения и отработку согласно регламентам не проводят на 90 % предприятий.

- Практически все считают, что «ИБ-инцидент» — это собственно атака.

- 98 % подают сведения не по всем объектам КИИ.

Инженеры Cloud Networks также заметили тенденцию «ухода» от процесса категорирования. Был даже случай попытки изменения ОКВЭД, чтобы уйти от необходимости категорирования. Проведя исследование, мы поняли, что большинство руководителей не осознают потенциальный ущерб от атак, а также не имеют представления о работе средств защиты.

Так, необновлённое антивирусное ПО и ненастроенный межсетевой экран не защищают предприятия. Однако топ-менеджеры не связывают отсутствие обновлений ОС, антивирусов и АСУ ТП с уязвимостью системы и не осознают опасность заражения шифровальщиками и прочими вредоносными объектами.

Руководители боятся потратить бюджеты на средства защиты и при этом не подвергнуться атакам. Разумеется, такая вероятность есть, но затраты на обеспечение безопасности соизмеримы с рисками.

На 10 % проверяемых Cloud Networks объектов происходили атаки незадолго до аудита или во время работы. Одна из атак была направлена на жизненно важные узлы. Благодаря оперативной работе команды удалось быстро нейтрализовать её последствия. После инцидента на предприятии обеспечили защиту каналов связи и подняли VPN-серверы.

Профилактика и предотвращение нарушений

Выделить конкретные меры и средства для предотвращения нарушений крайне трудно. Для каждого производства и типа архитектуры — свои меры. Любой составленный перечень будет актуален для одного предприятия и не подойдёт для другого.

Понимание развивающихся киберугроз и возможного ущерба от них фундаментально важны для любого руководителя. В ходе аудитов стало понятно, что организации зачастую не видят рисков для ИБ и не осведомлены в вопросах кибербезопасности. При каждом аудите эксперты Cloud Networks доносили до руководителей информацию о факторах и последствиях угроз и давали советы, как сделать информационную безопасность частью внутренней культуры компании.

В процессе аудитов мы поняли, что подавляющее большинство считает меры безопасности излишними и крайне негативно реагирует на регламенты в части ИБ. Разумеется, технологический процесс важен, но несоблюдение норм и правил может привести ко критическим последствиям, штрафам и потере репутации.

Для защиты своих активов нужно мыслить более широко и разбираться в методах и средствах, которые применяют хакеры для взлома и проникновения в промышленные системы. Необходимо обучить сотрудников теории информационной безопасности и развить у них соответствующие навыки, чтобы они реже поддавались социальной инженерии, фишингу и другим уловкам злоумышленников.

Технические средства защиты промышленных систем

В качестве примера комплексного решения для защиты промышленных предприятий приведём платформу промышленной кибербезопасности от компании Positive Technologies — PT Industrial Cybersecurity Suite (PT ICS).

PT ICS — это крупнейший в мире стек технологий и сервисов кибербезопасности для OT- / IIoT- / IPLTE- / IT-инфраструктур промышленных предприятий.

Платформа построена по принципу единого портфеля сервисов и продуктов для корпоративных и технологических ИТ-инфраструктур, то есть одни и те же её компоненты могут одинаково эффективно применяться для решения задач по защите и построению процессов управления кибербезопасностью как в типовых корпоративных ИТ-инфраструктурах, так и в производственно-технологических, построенных в том числе на базе проприетарных технологий производителей средств промышленной автоматизации.

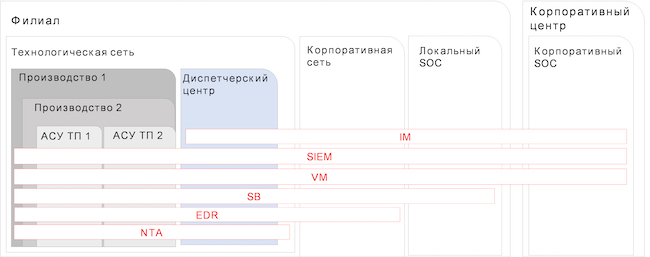

Рисунок 5. Базовая архитектура платформы PT ICS

PT ICS включает в себя такие классы продуктов, как SIEM, Vulnerability Management, NTA, EDR, Sandbox, Incident Management. Платформа решает следующие прикладные задачи по кибербезопасности:

- Обнаружение целевых и сложных угроз на конечных точках и реагирование на них.

- Контроль изменений конфигураций, настроек безопасности, пользовательских политик доступа.

- Обнаружение и анализ SCADA-специфичных вредоносных программ, инструментов APT.

- Глубокий анализ трафика технологических сетей, выявление атак и аномалий, проактивный поиск угроз (Threat Hunting).

- Управление уязвимостями индустриальных систем, построение процессов патч-менеджмента.

- Обнаружение и управление инцидентами из области безопасности в промышленной инфраструктуре.

- Автоматизация взаимодействия специалистов отдельных служб при управлении инцидентами, информировании, реагировании, расследовании, а также взаимодействия с НКЦКИ.

Ключевой особенностью и технологическим преимуществом PT ICS является применение кросс-продуктовых пакетов экспертизы, которые позволяют использовать все компоненты платформы даже на прикладном уровне АСУ ТП, где встречается весьма большое количество проприетарных технологий и компонентов.

Кросс-продуктовые пакеты экспертизы ориентированы на поддержку продуктов и технологий отдельных производителей средств промышленной автоматизации (вендор-ориентированность) и включают в себя:

- скрипты сканирования SCADA и прошивок;

- роботы поиска уязвимостей компонентов АСУ ТП;

- транспорты к проприетарному ПО и прошивкам для сбора событий;

- нормализацию событий SCADA и прошивок;

- кейс-ориентированные корреляции;

- поддержку промышленных сетевых протоколов;

- технологии обнаружения цепочек инцидентов в технологическом трафике;

- эмуляторы технологических сред для выполнения поведенческого анализа файловых объектов;

- сигнатуры для обнаружения вредоносных программ, специфичных для SCADA или прошивок;

- подтверждение технической и функциональной совместимости с программным обеспечением SCADA и проприетарным системным ПО, прошивками.

Выводы

Ситуация с безопасностью на производственных объектах не так уж плачевна. Многие из наших клиентов стараются следовать требованиям регуляторов, пусть и не всегда в полной мере.

Руководители осознают угрозы ИБ и стараются защитить свои структуры. Для реализации защиты они формируют новые подразделения и нанимают экспертов для построения правильной и надёжной системы безопасности. Зная топологию технологической сети, специалисты могут разобрать слабые места и минимизировать потери в случае атаки.

Для определения внутренних проблем безопасности мы рекомендуем провести внешний аудит.

Аудит от других специалистов позволит посмотреть на защиту производственных процессов с новой стороны. В ходе своих аудитов эксперты Cloud Networks выявляли недочёты и нарушения, о которых не знала служба эксплуатации заказчика: недемонтированные линии связи, незаблокированные порты, открытые каналы, оставленные подрядчиками «следы» и др.

Сама тенденция к обращению за проведением аудитов информационной безопасности АСУ ТП обнадёживает. Всё больше предприятий задумываются о защите своей технологической инфраструктуры. Всё больше сотрудников проходят курсы по повышению квалификации в ИБ, а также посещают конференции по повышению грамотности и осведомлённости в вопросах кибербезопасности.

Работая в таком ключе, нам удастся достигнуть высокого уровня информационной безопасности на объектах КИИ и свести к минимуму количество инцидентов в ИБ.