Проект Tor был разработан для обеспечения децентрализованной, устойчивой к цензуре сети, которая предоставляет пользователям анонимность в интернете с помощью простых в использовании средств. Мы рассмотрим методы деанонимизации Tor, доступные на сегодняшний день.

- Введение

- Ошибки боевой безопасности (Operational Security, OPSEC)

- Атаки на аффилированные системы, связанные с сетью Tor

- Атаки на скрытые службы

- Атаки с привязкой к трафику и времени

- Выводы

Введение

Учитывая тот факт, что в сети Tor есть спорный контент, например, сайты, продающие наркотики и распространяющие детскую порнографию, правоохранительные органы используют множество методов для деанонимизации некоторых пользователей. Эти методы могут варьироваться от использования человеческого фактора, до сложных математических, которые эксплуатируют недостатки программного обеспечения.

Ошибки боевой безопасности (Operational Security, OPSEC)

Самым известным примером такого подхода является то, как была раскрыта личность Росса Ульбрихта (Ross Ulbricht), идейного вдохновителя «Шелкового пути» (Silk Road). В этом случае атакующие собирают важную кумулятивную информацию для деанонимизации цели. Ульбрихт использовал несколько псевдонимов: frosty, Dread Pirate Roberts (DPR) и altoid для общения со своими клиентами посредством онлайн-форума.

Правоохранительные органы использовали несколько техник наблюдения за поведением Росса в Сети и сопоставляли их результаты, чтобы раскрыть его личность и обвинить в управлении darknet-рынком Silk Road:

- 11 октября 2011 года учетная запись под именем altoid разместила на bitcointalk.org тему под названием «предприятие, нуждающееся в стартап-компании биткойн», целью которой был поиск партнеров для стартапа. В качестве контактных данных был указан адрес rossulbricht@gmail.com, кроме этого, в топике упоминалась площадка Silk Road. Вскоре после этого Silk Road была анонсирована на форуме shroomery.org пользователем, также имеющим имя altcoin.

- На Youtube-канале и странице Google Plus Росса были указаны ссылки на Mises Institute, австрийский блог, в котором публикуется контент, связанный с экономической теорией. На форуме Silk Road пользователь DRP также ссылается на Mises Institute. Благодаря этому удалось обнаружить часовой пояс Росса — временная зона Тихоокеанского побережья США и Канады (PT).

- Росс опубликовал на площадке Stakoverflow вопрос «Как подключиться к скрытой службе Tor с помощью curl в PHP?». Изначально он опубликовал эту запись под настоящим именем, но менее чем через минуту псевдоним учетной записи был изменен на frosty.

- Росс купил 9 поддельных документов, удостоверяющих личность, во всех была его настоящая фотография, но разные имена. Таможня США перехватила пакет, который был отправлен из Канады в квартиру Росса в Сан-Франциско.

Эти связанные между собой события позволили ФБР выйти на Росса, который был арестован в общественной библиотеке. Изъятый ноутбук предоставил неопровержимые доказательства того, что именно это человек является администратором торговой площадки Silk Road.

Атаки на аффилированные системы, связанные с сетью Tor

Tor представляет собой службу, которую может запускать сервер или пользователь, это значит, что системы, связанные с сетью Tor, по-прежнему уязвимы для традиционных кибератак. В зависимости от специальных конфигураций системы можно использовать различные методы, чтобы выявить личность веб-пользователя или скрытую службу в сети Tor. Процесс деанонимизации происходит после того, как злоумышленник получает соответствующую информацию или даже полностью контролирует систему, связанную с Tor.

Видимость службы повышает вероятность проведения успешной кибератаки. Типичные атаки на уровне приложений включают обработку сеанса, проверку ввода и контроль доступа, а на уровне операционной системы атаки обычно нацелены на неправильную конфигурацию. Более того, производительность системы может быть подорвана с помощью DDoS-атак, что может привести к сбою системы.

Как правило, атаки проверки ввода основываются на инъекциях и обычно используют переполнение буфера, межсайтовый скриптинг (XSS) и загрузку вредоносных файлов. Атаки обработки сеанса основаны на получении токенов, благодаря которым гарантируется правильное состояние на двух конечных точках связи. Атаки на управление доступом сосредоточены на повышении привилегий, то есть обычный пользователь будет повышен до пользователя с правами администратора.

В августе 2013 года ФБР обнаружило уязвимость в браузере Tor, которую они использовали для атаки сайтов, хостером которых была компания Freedom Hosting. Freedom Hosting отличалась тем, что размещала на своей площадке сайты с детской порнографией. ФБР удалось получить доступ к серверам Freedom Hosting и внедрить вредоносный код Javascript, который ищет имя хоста и MAC-адрес, а затем передает их обратно как HTTP-запросы на серверы в Вирджинии, таким образом раскрывая реальный IP-адрес пользователя.

Атаки на скрытые службы

Такие формы атак используют уязвимости, которые могут раскрыть критическую информацию о веб-сайте Tor или скрытом сервисе. SSH-службы обычно используются для обеспечения удаленного входа в Linux-машины для получения адреса onion.

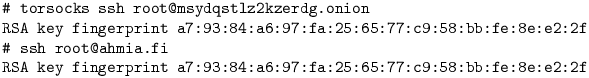

Если одна и та же служба SSH предлагается как по общедоступному IP-адресу, так и по onion-адресу, это приведет к обнаружению IP-адреса скрытой службы Tor. Ниже приведена демонстрация этого метода деанонимизации:

Рисунок 1. Атака на скрытую службу Tor

Tor прослушивает соединения SOCKS через локальный порт. Таким образом, любое приложение, взаимодействующее с Tor, будет подключаться к localhost. В связи с тем, что приложение действует так, будто соединения маршрутизируются с локального хоста, возникает новый риск для анонимности, поскольку многие онлайн-структуры считают localhost безопасной зоной.

Прекрасным примером является часто используемый HTTP-сервер Apache и модуль Apache Server Status, который по умолчанию активируется для подключения localhost http://127.0.0.1/server-status/. Как правило, такая конфигурация безопасна, так как localhost — это, в основном, безопасная зона, только пользователи, имеющие учетные данные для входа на сервер, могут иметь доступ к этой странице.

Тем не менее в случае Tor соединения с этой страницей маршрутизируются с локального хоста, и Apache покажет посетителям страницу http://somehsaddress.onion/server-status/, что может деанонимизировать скрытую службу Tor.

Атаки с привязкой к трафику и времени

Tor не защищен от сквозных атак, основанных на тайминге. Отслеживающий трафик злоумышленник может использовать статистический анализ, чтобы определить, что достигающий первого узла ретрансляции, а затем конечного адресата (скрытая служба) трафик принадлежит к одной и той же схеме. Таким образом, Tor не способствует абсолютной анонимности.

Адрес пользователя, как и адрес назначения отслеживаемого трафика, может получить злоумышленник, который успешно деанонимизирует цель с помощью корреляционных атак. Следует отметить, что злоумышленнику совсем не обязательно иметь полный контроль над первым и последним маршрутизатором в схеме Tor, чтобы иметь возможность коррелировать потоки трафика, контролируемые в этих ретрансляционных узлах. Все, что ему нужно — контролировать трафик.

Иногда деанонимизация не требует выполнения сложных форм статистического анализа. Например, студент Гарвардского университета был арестован за отправку ложных сообщений о минировании через Tor, чтобы выйти с экзамена. Согласно данным ФБР, электронные письма этого студента были отправлены с помощью сервиса Guerilla Mail, позволяющего создавать временные электронные письма.

Guerilla внедряет IP-адрес отправителя во все исходящие письма, и в этом конкретном случае это указывало на IP-адрес выходного узла пользователя Tor. ФБР заявило, что студент отправил электронные письма через Tor из беспроводной сети университета. Корреляция помогла ФБР вычислить студента, который признался во всем во время допроса.

Такие атаки легко осуществить, когда количество клиентов, использующих Tor, относительно невелико. Другими словами, если существует небольшое число людей, использующих Tor, в контексте конкретной сети, то деанонимизировать их относительно несложно.

Более сложные формы атак требуют более сложных методов статистического анализа как трафика, так и тайминга. Недавние исследования показали, что эти методы могут деанонимизировать значительную долю пользователей Tor и скрытых служб.

Выводы

Это был краткий обзор доступных в настоящее время методов деанонимизации пользователей Tor и скрытых служб. Как вы могли заметить, самым слабым звеном в цепочке анонимности является пользователь. Проект Tor предлагает пользователям подробные руководства и обширные рекомендации, которые помогут им защитить свою анонимность в интернете.

Однако, как мы могли убедиться, даже самые технически подкованные люди иногда могут не выполнять простые принципы или просто совершать глупые ошибки, которые приводят к раскрытию их реальной личности.