В конце календарного года, подводя его итоги и сопоставляя их с результатами прежних лет, можно обнаружить тенденции развития угроз и борьбы с ними. Эти тренды, в свою очередь, позволят заранее увидеть вероятные проблемы будущего и подготовиться к ним. Мы взяли серию недавних отчетов Cisco по кибербезопасности и выделили из нее актуальные тенденции, которые будут влиять на рынок ИБ в 2020 году, чтобы увидеть перспективу борьбы со злоумышленниками и их инструментами с точки зрения крупного глобального вендора.

- Введение

- Планируйте бюджет на информационную безопасность, отталкиваясь от целей бизнеса

- Укрепляйте сотрудничество и взаимопонимание между ИТ и ИБ

- Повышайте осведомленность — и свою, и чужую

- Используйте продуманный подход к выбору защитных решений: меньше поставщиков, больше единообразия

- Используйте специализированные продукты для управления предупреждениями

- Оценивая качество защиты, опирайтесь не на время обнаружения, а на время устранения инцидента

- Расставляйте приоритеты: главная угроза — вредоносные программы

- Боритесь с вредоносной нагрузкой в электронной почте

- Используйте проактивный поиск угроз (Threat Hunting)

- Выводы

Введение

Cisco Systems опросила 3 200 специалистов, координирующих информационную безопасность в средних и крупных организациях (нижняя граница — 250 сотрудников, верхняя — более 10 000) из 18 стран мира, интерпретировала полученную статистику и сравнила ее с итогами прошлого года. Пожалуй, самое ценное в «Отчете об опросе директоров по информационной безопасности» — не столько сами данные, сколько представление о том, как работает типичный директор по ИБ в мировом масштабе. Это отличная возможность перенять опыт коллег.

Один из важных тезисов отчета — неизменно лидирующая позиция электронной почты как вектора распространения киберугроз. Логично, что «в комплекте» с исследованием идет особая публикация «Вредоносные ссылки в электронных письмах» о борьбе с вирусным и фишинговым содержимым цифровой переписки. Cisco предлагает рассмотреть типовые актуальные атаки и еще раз задуматься над тем, как можно противостоять им.

Также отдельно оформлен документ «Активный поиск скрытых угроз», связанный с еще одним, на сей раз — сквозным, тезисом: сейчас основополагающей задачей директора по ИБ можно считать борьбу с неизвестным. «Неизвестность», конечно, понимается широко (например, специалист сталкивается порой с непрозрачностью собственной инфраструктуры, когда у него есть устройства или активы, нигде не видимые и не описанные), но в первую очередь ассоциируется с потенциальным злоумышленником и с его инструментами. Конечно, здесь нужны активные действия, и Cisco дает советы о том, как интегрировать в систему обеспечения безопасности разные методы и средства охоты на угрозы (Threat Hunting).

По мнению аналитиков, в общем случае директор по ИБ сталкивается с рядом универсальных проблем, которые не зависят от специфики организации. Помимо негативного влияния кибератак на работу бизнеса в целом (возникают репутационные проблемы, замедляются процессы, снижается качество обслуживания) и неизбежных финансовых потерь от них, координатору борьбы с угрозами приходится учитывать следующие нюансы.

- Многообразие защитных решений создает горы разнотипных предупреждений и уведомлений. Специалистам приходится тратить много времени на то, чтобы найти среди них признаки по-настоящему опасных атак.

- Устройства и активы организации часто представляют собой не единую систему, а конгломерат самостоятельных групп: корпоративная сеть — одно множество, облачная среда — другое, гаджеты сотрудников — третье. Охватить всё это средствами обеспечения безопасности трудно.

- То, что все вакансии в компании или отделе ИТ / ИБ закрыты, еще не значит, что все проблемы и задачи будут решены успешно. Директор вынужден всё время искать на рынке труда новые компетенции, даже если персонал уже набран.

- С каждым днем становится всё труднее уследить за угрозами: их сложность растет, а заметность, наоборот, уменьшается. В этом контексте важно решить задачу централизации — и обнаружения инцидентов, и их урегулирования.

При этом стоит отметить, что в сравнении с 2018 годом респонденты снизили свои оценки того, насколько сильно облегчают их труд машинное обучение, искусственный интеллект и автоматизация. Впрочем, в целом ИБ-директора сейчас более оптимистичны: ущерб от нарушений режима безопасности стал немного ниже, инвестиции в защиту слегка возросли, защищать облачные среды в текущем году оказалось чуть проще, а главное — на 16 процентных пунктов уменьшилась доля тех, кто убежден в бесперспективности попыток опередить злоумышленников. «Мы движемся в правильном направлении, — уверены аналитики Cisco. — Дело стоит затраченных усилий».

Рассмотрим основные рекомендации, которые можно выделить из названных выше аналитических исследований.

1. Планируйте бюджет на информационную безопасность, отталкиваясь от целей бизнеса

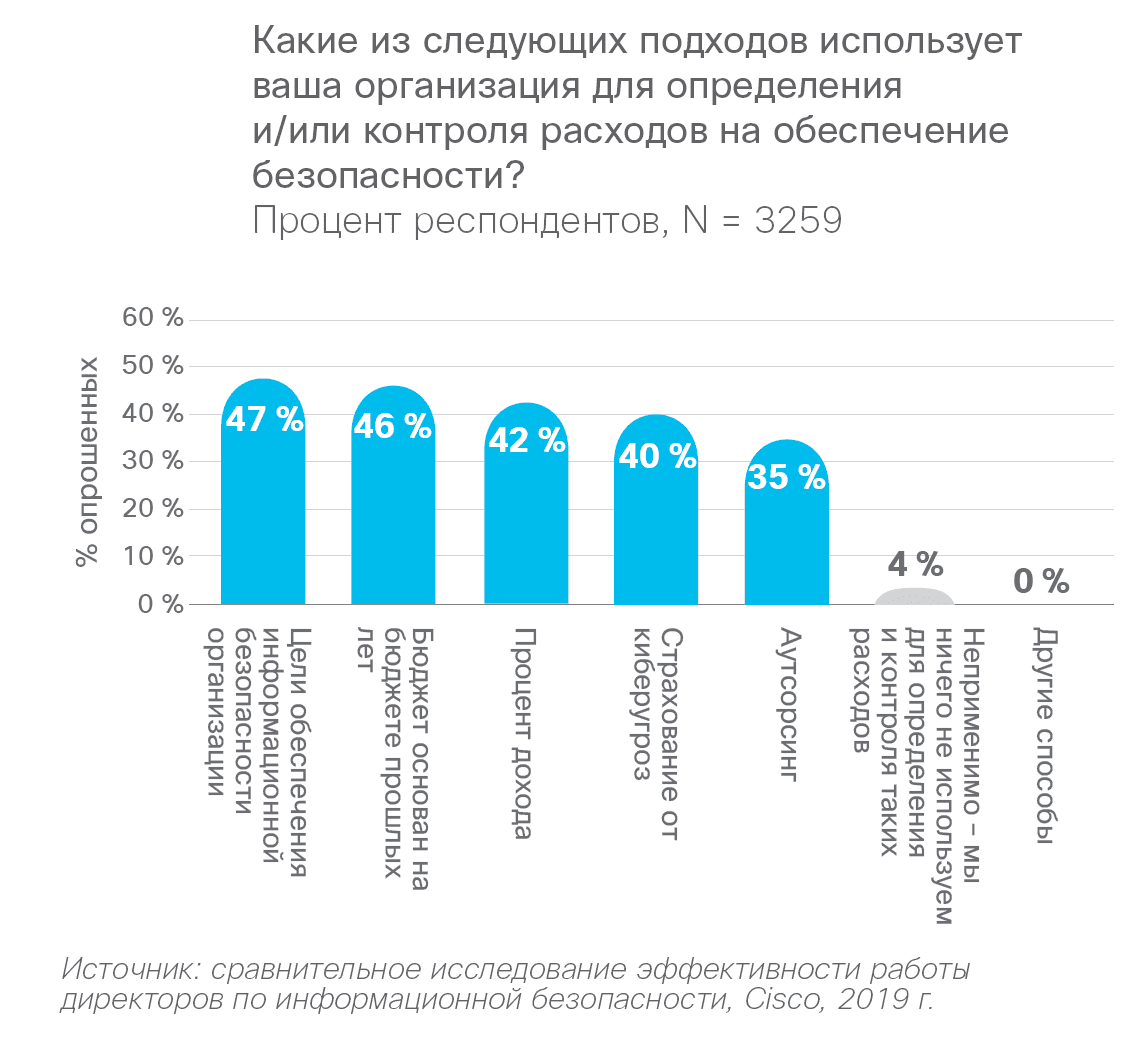

Чтобы не отставать от «продвинутых» коллег, нужно использовать модель, где бюджет ИБ определяется целями обеспечения безопасности. При этом по каждой цели должны быть подготовлены четкие и конкретные показатели, которые позволяли бы оценить успешность ее достижения. Тогда можно будет легко увидеть, какой результат принесло выделение денежных средств на ту или иную задачу. Обладая подобной картиной, компания сумеет выправить перекосы и направить ресурсы на самые эффективные операции. Этот подход использует большинство участников опроса.

Рисунок 1. Популярность разных подходов к финансированию ИБ

2. Укрепляйте сотрудничество и взаимопонимание между ИТ и ИБ

Если ваше подразделение, ответственное за кибербезопасность, не ладит с отделом, который занимается информационной инфраструктурой компании, то вы в абсолютном меньшинстве: 53% респондентов оценили свой уровень взаимопонимания с коллегами как чрезвычайно высокий, а 42% — как просто высокий. Сотрудничество между ИТ и ИБ имеет, по данным опроса, явный финансовый эффект. По словам большинства (59%) представителей организаций с таким опытом, самый серьезный и разрушительный инцидент в области безопасности, какой они только смогли вспомнить, причинил ущерб на сумму не более 100 000 долларов США.

3. Повышайте осведомленность — и свою, и чужую

Типовой директор по ИБ очень хорошо осведомлен о рисках и о нормативных требованиях, которые нужно соблюдать, а также раз в полгода (61% респондентов) или в год (33%) устраивает учения или упражнения по кибербезопасности для сотрудников своей организации. Если вы хотите быть лучше большинства специалистов в этой области, то вы можете догнать и перегнать их с помощью обучения персонала: в 2019 году только 39% координаторов защиты информации занимались этим важным делом. Не стоит забывать и о себе самом: например, каждый четвертый из числа отвечавших мог бы знать больше о порядке реагирования на инциденты (а с этим порядком, согласитесь, должен быть отлично знаком и CIO, и CISO).

4. Используйте продуманный подход к выбору защитных решений: меньше поставщиков, больше единообразия

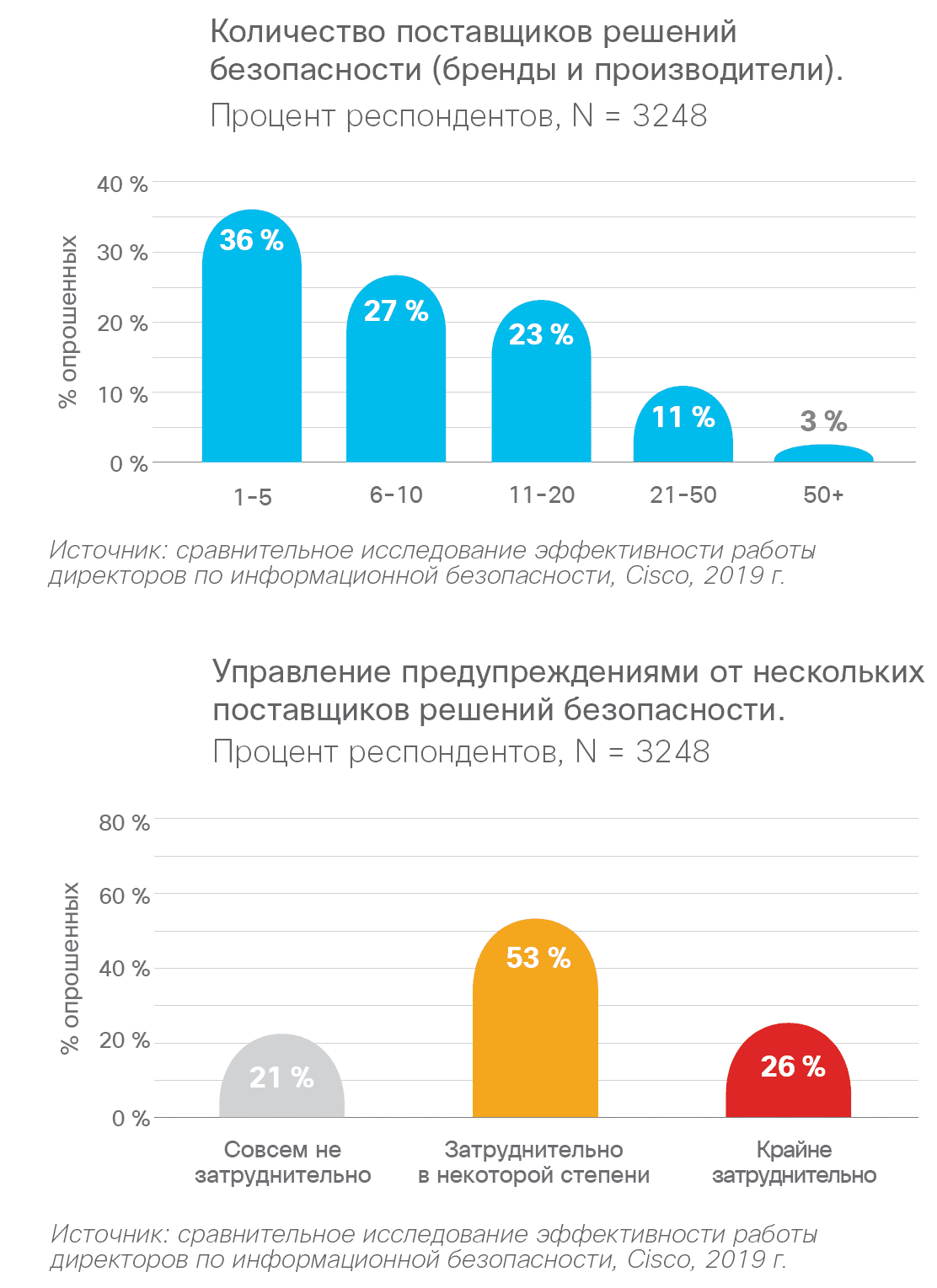

По данным аналитиков Cisco, средняя организация сначала набрала множество отдельных решений и поставщиков, а теперь постепенно избавляется от них. Повторять этот путь не обязательно, а вот уподобиться текущему состоянию вполне можно: 63% участников опроса сказали, что они сейчас работают не более чем с 10 разными брендами и производителями средств обеспечения безопасности, причем 36% из них имеют от 1 до 5 поставщиков. Причина вполне очевидна: «разношерстные» решения хуже интегрируются, а информационные уведомления от них тяжело координировать между собой. Заметим, что количество недовольных вторым обстоятельством только растет: на 5% больше, чем в прошлом году.

Рисунок 2. Количество поставщиков и его влияние на работу с уведомлениями

Соответственно, стоит заранее планировать систему защиты, стараясь не увлекаться избытком поставщиков и подбирая, например, совместимые архитектуры. Если планирование — этап давно пройденный, то полезно будет внедрить средства автоматизации (в том числе основанные на машинном обучении и искусственном интеллекте) или всё-таки попытаться сделать информационную среду более однородной: отчет свидетельствует, что чем меньше у организации поставщиков, тем быстрее и эффективнее она работает с инцидентами. Отчасти это связано с обработкой предупреждений и снижением их количества.

5. Используйте специализированные продукты для управления предупреждениями

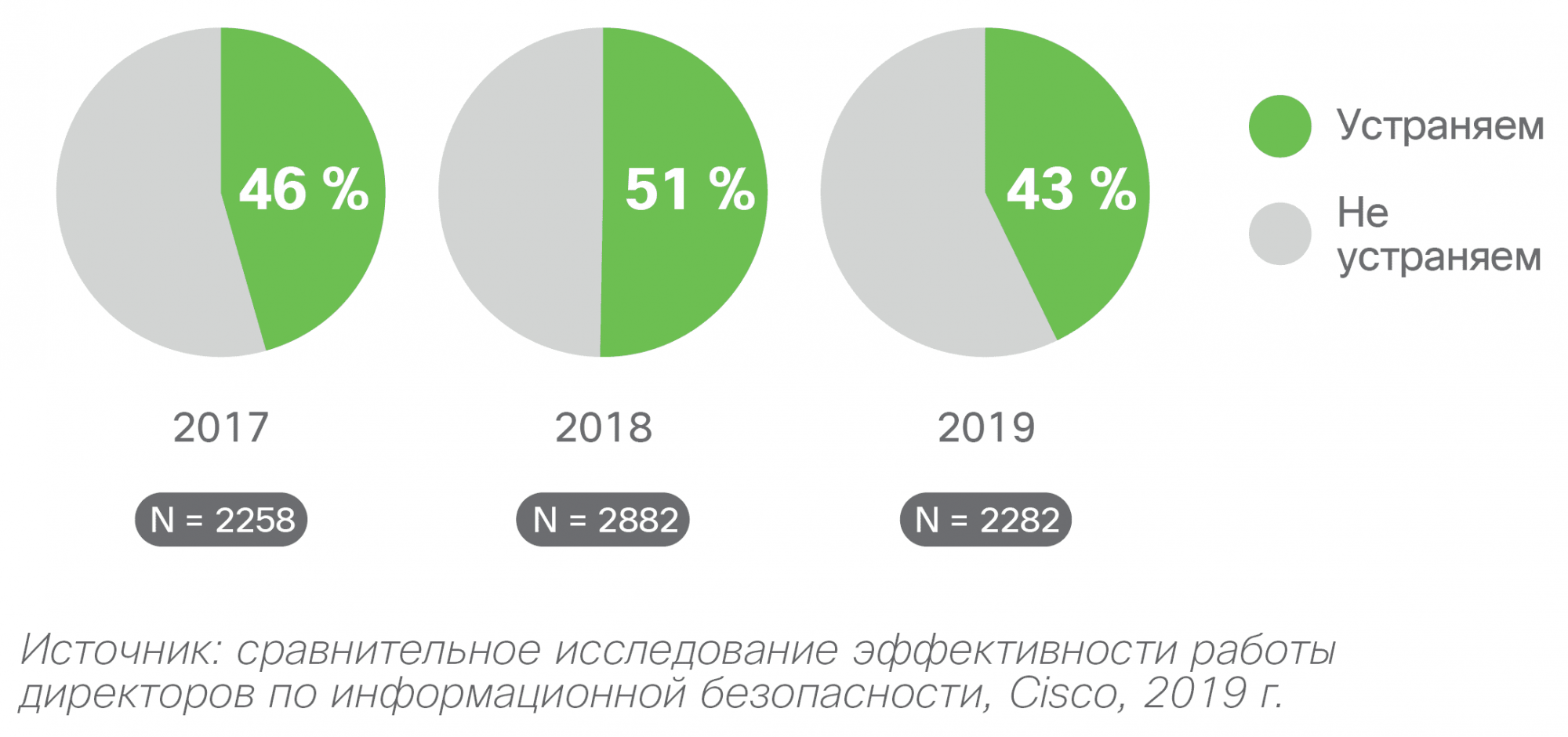

В типовом случае ИБ-директор и его отдел получают до 10 000 предупреждений в день и реагируют примерно на половину поступивших уведомлений. При этом в 2019 году, по словам респондентов, менее четверти (24%) предупреждений были связаны с реальными угрозами. Примерно 43% таких обоснованных сообщений стали поводом для мер по устранению или исправлению проблемы; получается, что в среднем где-то 1 000 — 1 500 уведомлений, свидетельствующих об угрозе безопасности, каждый день остаются без внимания (не считая той половины «алертов», которую специалисты вообще не успевают исследовать). В связи с этим Cisco рекомендует применять специальные инструменты для обработки событий и предупреждений.

Рисунок 3. Доля устраняемых инцидентов, относительно которых поступили предупреждения

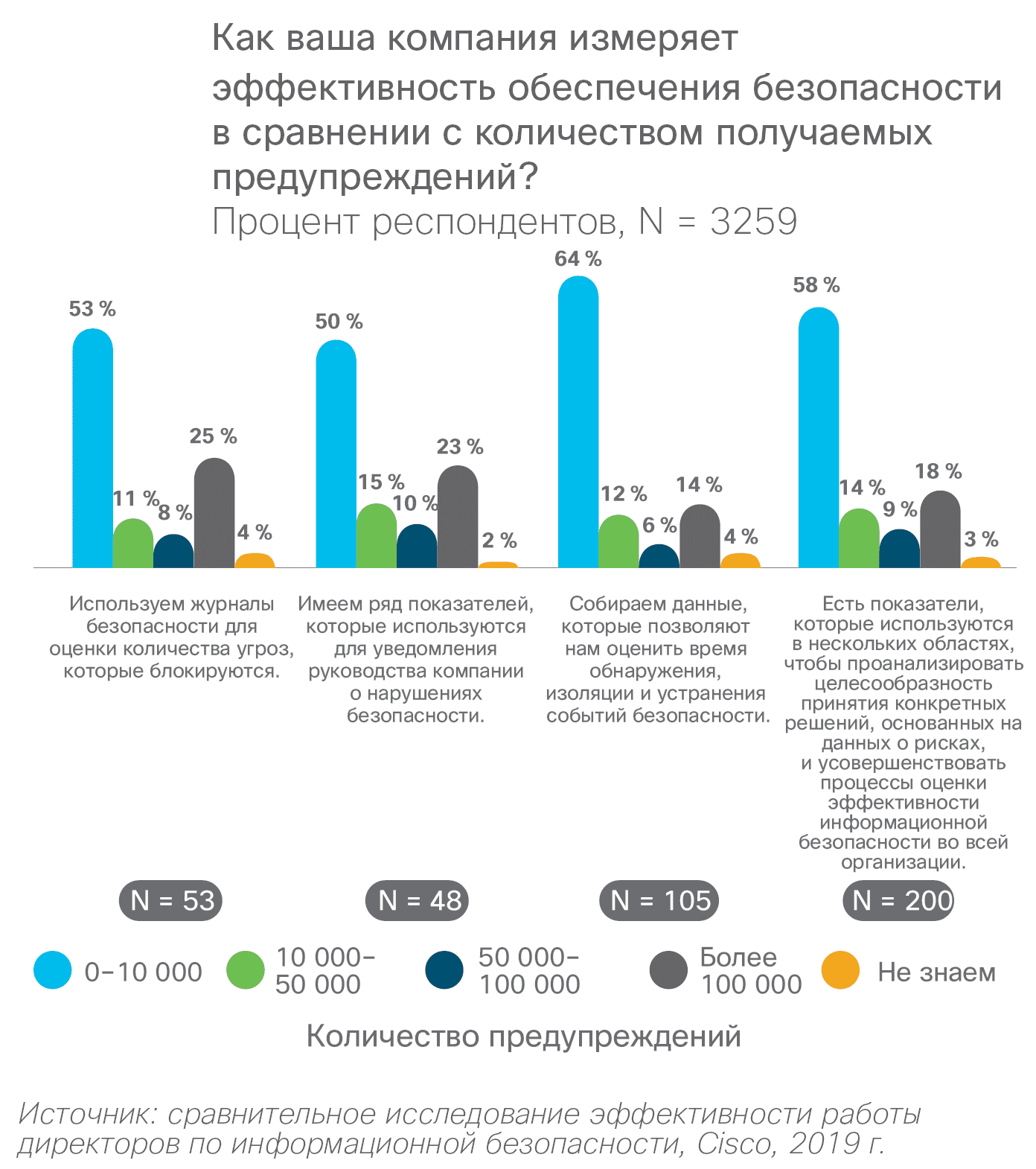

6. Оценивая качество защиты, опирайтесь не на время обнаружения, а на время устранения инцидента

Систему обеспечения безопасности можно измерить самыми разнообразными способами, но не все из них одинаково репрезентативны. Выберешь неудачный критерий — не сможешь понять, оправдывает ли защитный механизм вложенные в него средства и усилия. Аналитики обращают внимание на одну интересную перемену в этой области: в сравнении с прошлым годом участники опроса стали заметно чаще опираться на время устранения инцидента. Раньше этот показатель явно проигрывал среднему времени обнаружения (30% против 61%), но сейчас тот и другой почти сравнялись: 48% — 51%. Действительно, выявить угрозу — это только половина дела, нужно еще и нейтрализовать ее, и именно избавление от проблемы постепенно выходит на передний план, когда директора по ИБ оценивают свою оборону. Впрочем, большинство респондентов всё-таки ответило, что они собирают разные показатели из нескольких областей сразу, анализируют с их помощью принятые решения и далее совершенствуют оценку эффективности защиты в масштабе всей организации.

Рисунок 4. Используемые методы оценки защиты

7. Расставляйте приоритеты: главная угроза — вредоносные программы

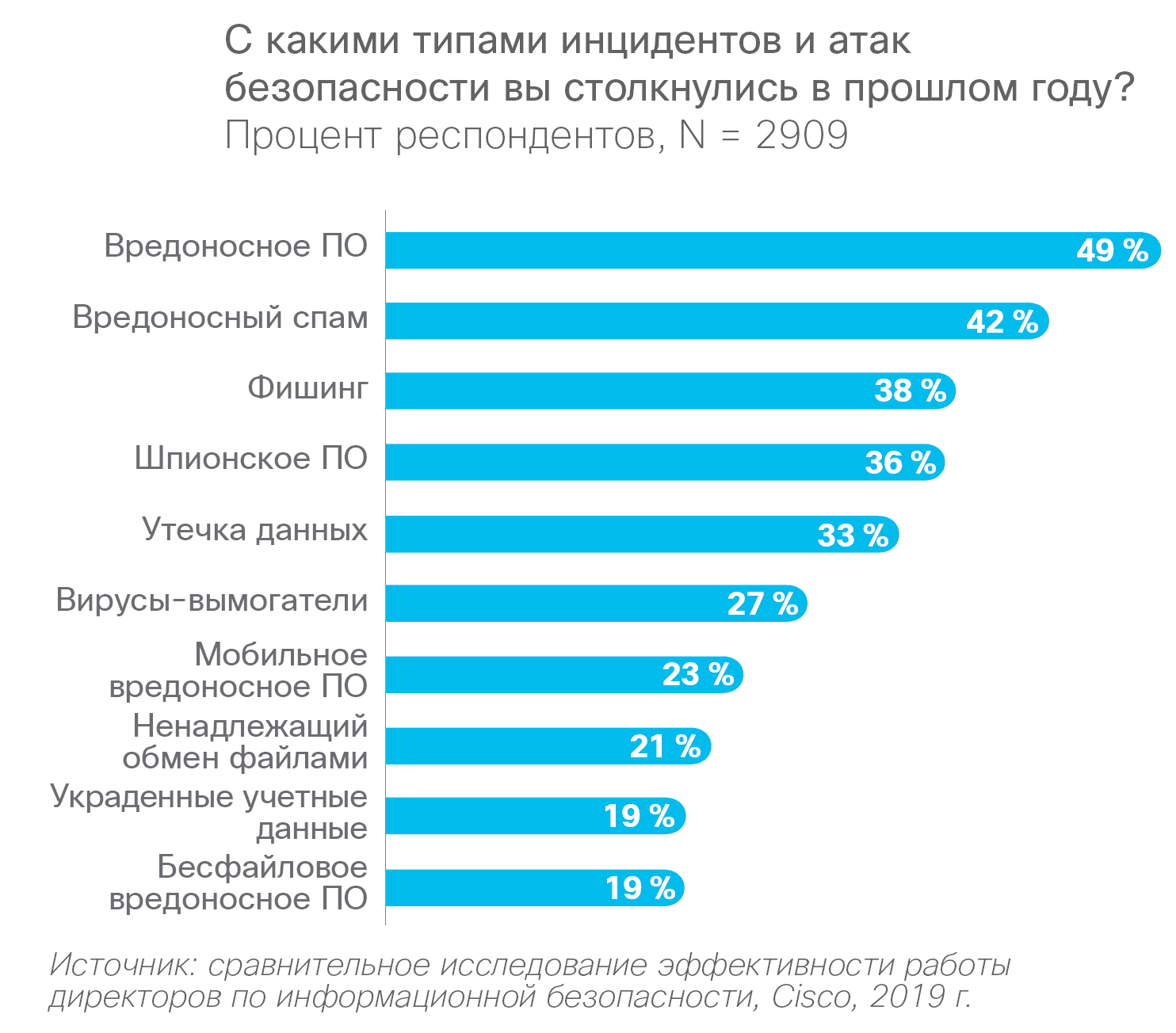

Составляя анкету, эксперты предложили участникам опроса взглянуть на угрозы с двух сторон: распространенность и уровень опасности. Наглядным примером того, что эти параметры стоит разделять, оказался вредоносный спам: с ним столкнулись 42% отвечавших, но при этом к нарушениям режима безопасности или потерям данных этот тип атаки привел лишь в 13% случаев.

Безоговорочным лидером стало программное обеспечение с вредоносной нагрузкой, занявшее первую строку по обоим критериям (распространенность — 49% респондентов, опасность — 20% успешных атак). При этом в особые категории были дополнительно выделены шпионское ПО (36% участников / 14% нарушений ИБ) и разнообразные программы-вымогатели (27% / 13%). В статистику часто встречавшихся инцидентов попали также инфекции для мобильных операционных систем (23%) и бесфайловый вредоносный код (19% ИБ-директоров упомянули о встрече с ним). Отдельного упоминания заслуживают утечки данных: затронув 33% участников, они оказались ответственны за 19% происшествий, в которых защита организации была преодолена.

Рисунок 5. Частота атак разных типов

Аналитики отмечают, что основным вектором распространения угроз остается электронная почта, а главной причиной для беспокойства, которая озадачивает координаторов кибербезопасности, — действия пользователей. Контролировать поведение людей по-прежнему трудно: они всё так же склонны откликаться на фишинговые письма или переходить по неблагонадежным ссылкам.

8. Боритесь с вредоносной нагрузкой в электронной почте

Итак, электронная почта — главный источник вредоносного кода и фишинга, а те, в свою очередь, являются основной проблемой для типового директора по ИБ, потому что связаны с человеческим фактором, от которого тяжело защищаться. Поэтому Cisco посвящает отдельный отчет актуальным угрозам и возможным контрмерам, относящимся к этому вектору атак.

В части фишинга и мошенничества стоит опасаться писем, в которых:

- предупреждают об «отключении вашей учетной записи» (той же электронной почты или облачной офисной системы вроде Microsoft Office 365) и предлагают авторизоваться, чтобы предотвратить это;

- от лица вышестоящего руководства требуют совершить какой-нибудь денежный перевод;

- шантажируют пользователя записями и протоколами его визитов на порносайты (т.н. sextortion) — как правило, несуществующими;

- сообщают о посылке или подписке на услуги, которых человек не приобретал или не заказывал («Вам пришел груз через компанию UPS. Откройте PDF-файл, чтобы узнать подробности»);

- предлагают внести небольшой аванс, чтобы получить большое вознаграждение (современная разновидность классических «нигерийских писем»).

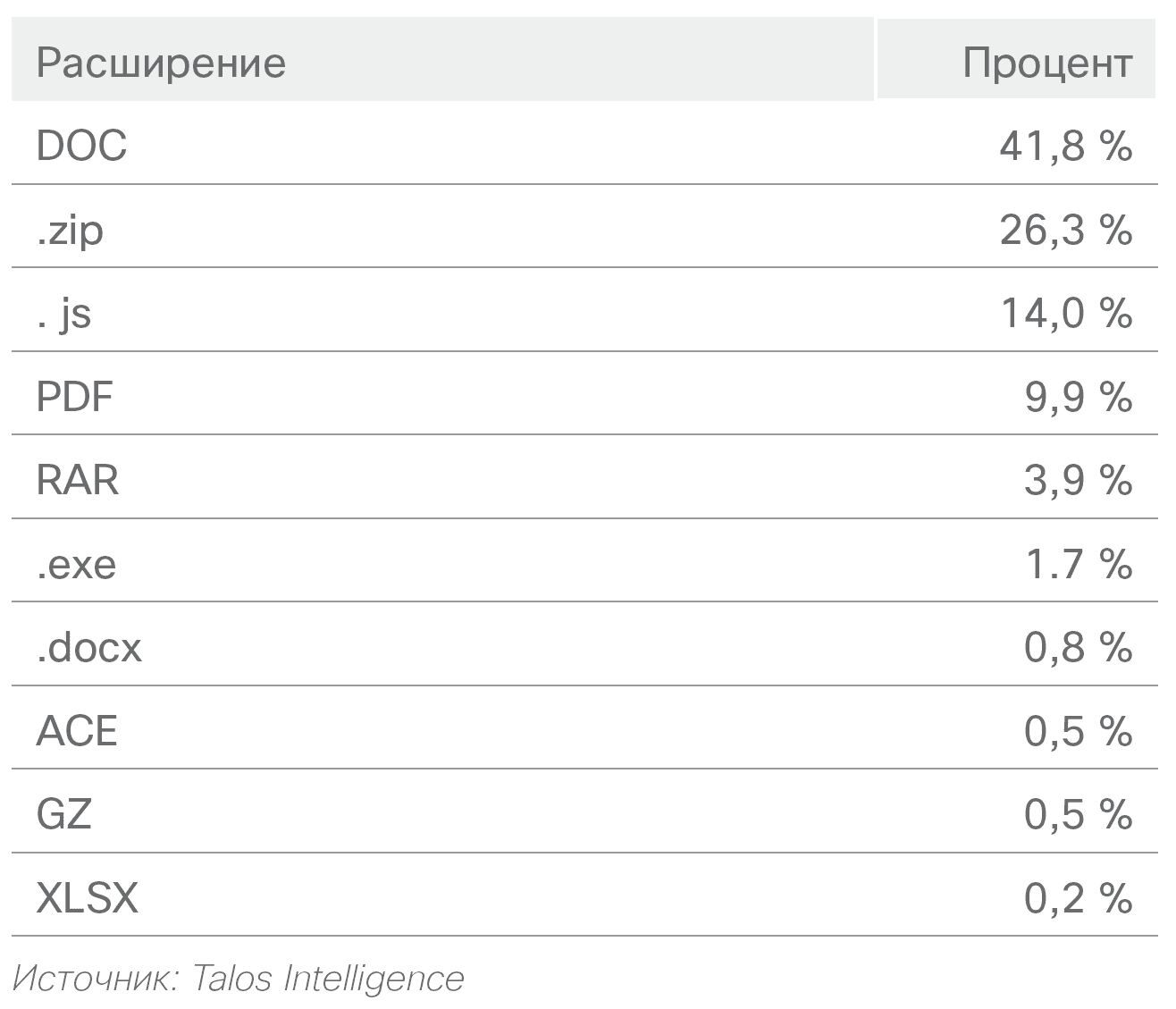

В том, что касается вредоносных программ и эксплойтов, аналитики напоминают: времена, когда инфекцию рассылали в виде исполняемых файлов, давно прошли. Злонамеренное вложение сегодняшнего дня — это файл в формате DOC (примерно 42% случаев). Стоит также остерегаться формата PDF и других разновидностей офисных документов. Вторыми по распространенности оказались архивы (в первую очередь — ZIP, по понятным причинам), но, к сожалению, в отчете не указано, какие данные находились внутри.

Таблица 1. Самые распространенные вредоносные расширения

Для борьбы с угрозами в электронной почте эксперты Cisco рекомендуют ряд мер; вот те из них, которые можно применить на организационном уровне.

- Проводите тренировки и обучение (что, кстати, актуально и для других векторов атак). Нужно постараться добиться того, чтобы рядовой пользователь относился с подозрением ко всему, что он получает в свой ящик. Эффективно применять именно смычку из двух методов: сначала устраиваются «учения», когда сотрудникам тайно рассылают имитацию мошеннических писем, а на следующем этапе всех коллег, которые провалили тест, тут же отправляют на учебные курсы.

- Внедряйте многофакторную аутентификацию. Скомпрометировать два пароля труднее, чем один.

- Введите дополнительные подтверждающие процедуры для денежных переводов за пределы компании (например, для отправки денег исполнитель должен получить согласование у двух должностных лиц).

Есть, конечно, и рекомендуемые меры технического свойства.

- Автоматизируйте обновление программного обеспечения. Пусть у пользователя всегда будет самая свежая версия веб-браузера, даже если сам сотрудник об этом и не подозревает. Разумеется, нужно поддерживать в актуальном состоянии и средства защиты.

- Внедряйте и используйте средства для защиты электронной почты. По данным Cisco, в последние годы предприятия и ведомства почему-то стали отказываться от подобных решений. Одна из вероятных причин — переход на облачные почтовые сервисы: часто кажется, будто их не нужно дополнительно защищать. Базовая безопасность там действительно есть, но существуют сценарии, от которых она не спасает.

- Рассмотрите возможности блокировки URL-адресов в сообщениях электронной почты, чтобы пользователь не переходил куда попало. Есть много защитных решений, например, с репутационными фильтрами для веб-узлов.

- Воспользуйтесь защитой почтового домена (DMARC), чтобы злоумышленник не смог использовать доменное имя вашей организации во вредоносных и мошеннических рассылках.

- Задумайтесь о применении интеллектуальных систем борьбы с фишингом, основанных на возможностях машинного обучения. Автоматика обратит внимание на все нюансы, в том числе и на те, которые человеку трудно заметить.

- Добавьте в систему ИБ корпоративную песочницу и отправляйте туда все файлы, которые приходят в виде вложений.

9. Используйте проактивный поиск угроз (Threat Hunting)

Возможно, вы не видите злоумышленника, но он всё-таки есть. Соответственно, полезно поискать его самого и следы его деятельности, не дожидаясь, пока оппонент перейдет к активным действиям. В конце концов, даже если команда защитников никого не обнаружит, то это всё равно принесет пользу: система безопасности будет лишний раз проверена, а отдел ИБ освежит навыки. Кроме того, как отмечают аналитики Cisco, после охоты на угрозы ускорится и улучшится реагирование на инциденты.

«Команда» — не оговорка: поиск признаков вредоносной активности требует участия нескольких специалистов, причем желательно, чтобы они были не теми, на ком держится вся повседневная работа. У участников такого «отряда» должны иметься некоторые важные компетенции: им надо уметь обеспечивать безопасность сети, понимать принципы анализа данных, а главное — любить расследования и иметь творческое мышление.

Эксперты подчеркивают: если вы хотите создать хорошую основу для проактивного поиска угроз в организации, то вам нужно озадачиться журналированием. Скорее всего, понадобятся ресурсы и инвестиции, потому что протоколы нужно хранить, а их объем порой весьма велик. Пригодятся и программные средства, облегчающие работу с журналами (SIEM). После нескольких первых упражнений станет ясно, какой именно должна быть конфигурация всего описанного.

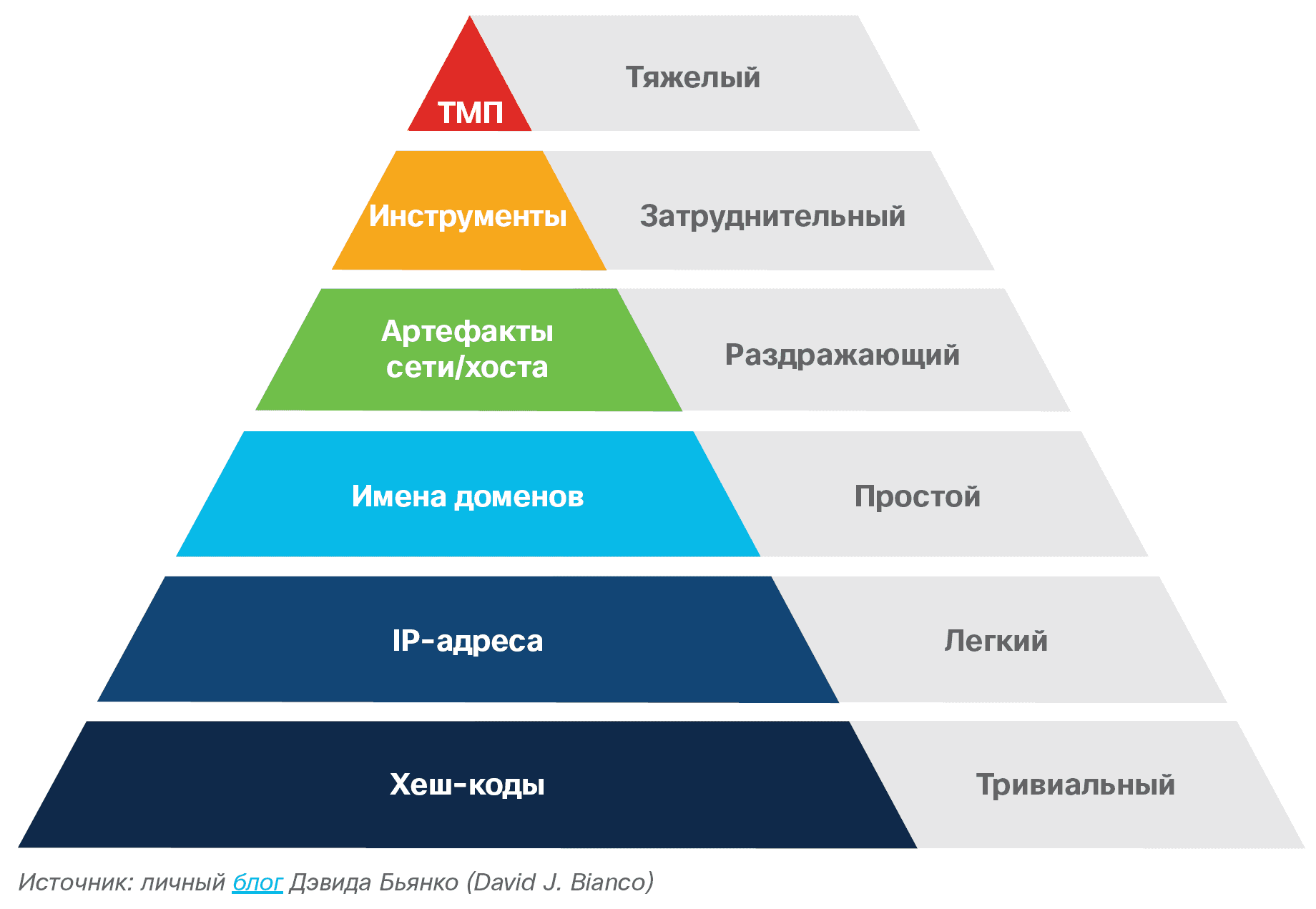

С методологической точки зрения в публикации дан следующий совет: когда вы охотитесь на угрозы, вашей основной целью должны быть тактики, методы и процедуры, которыми пользуются киберпреступники. Причина проста: именно эту часть вредоносной деятельности злоумышленникам труднее всего изменить, поэтому если вам удастся выстроить эффективное противодействие их арсеналу, то ваша сеть станет для них слишком сложной мишенью. Бороться же, например, с IP-адресами или доменными именами противника почти бесполезно: ему не составит никакого труда поменять их на другие.

Рисунок 6. «Пирамида боли»: активы злоумышленника по уровням проблематичности их замены (ТМП — тактики, методы и процедуры)

Сам процесс охоты на угрозы может включать различные действия, в зависимости от ресурсов организации и навыков ИБ-специалистов:

- анализ журналов и поиск индикаторов компрометации;

- формирование и проверку гипотез;

- выявление инфраструктуры киберпреступников и нанесение контрударов (например, путем сотрудничества с правоохранительными органами).

В той части, которая касается гипотез, аналитики Cisco рекомендуют следить за новостями о кибербезопасности, чтобы иметь возможность предположить, в какой части сети можно было бы увидеть признаки вредоносных действий. Также полезной частью процесса можно назвать поиск подозрительного поведения и других аномалий. Охотник на угрозы должен хорошо представлять, что нормально для его организации, и обращать внимание на отклонения. Конечно, далеко не каждое подозрительное событие будет признаком атаки, так что важно анализировать и сопоставлять его с данными из других источников.

Наконец, следует помнить: даже если угрозы найдены и устранены, завершать работу преждевременно. Результаты охоты требуют обсуждения: что было слабым местом, как злоумышленник преодолел защиту, где оборону нужно укрепить. Стоит также подумать об автоматизации проактивного поиска или о развертывании сенсоров либо ловушек, извещающих о нетипичной активности самостоятельно.

Выводы

Серия публикаций Cisco о кибербезопасности показывает достоинства и недостатки среднего директора по ИБ. Он понимает, чего должен достичь, планирует и распределяет ресурсы, налаживает взаимодействие с коллегами, старается оптимизировать свою систему обеспечения безопасности, но, увы, всё еще не справляется с потоком событий, поступающих от этой системы, и как будто испытывает скепсис по поводу автоматизации, которая могла бы ему помочь. Хотя координатор киберзащиты не всегда успевает уследить за самыми актуальными тенденциями в мире нормативов и регуляторных требований, он хорошо знает, с какими угрозами и инцидентами сталкивается его компания, и направляет ресурсы на контроль самых потенциально опасных каналов. Это, в частности, стимулирует его искать ответы на вопросы о том, как бороться с неизвестным противником и чем защищаться от самого страшного компьютерного вируса — любопытного и доверчивого сотрудника своей организации.