Утечка данных может случиться в компании любого размера и в любой индустрии. По данным отчета 2019 Verizon Data Breach Investigations Report, 34% таких инцидентов в 2018 году произошли по вине внутренних нарушителей. В сравнении с операциями внешних злоумышленников их сложнее отследить, так как инсайдеры большую часть времени ведут себя как обычные работники. Отечественный производитель DLP-решений StaffCop разбирает характерные случаи атак изнутри организации.

- Введение

- 5 реальных случаев утечек данных и их последствия

- 2.1. Waymo и их бывший сотрудник

- 2.2. Allen & Hoshall и их украденные секреты

- 2.3. Anthem и поставщики

- 2.4. Fresenius Medical Care и их слабая политика безопасности

- 2.5. AMSC и их китайские конкуренты

- Выводы

Введение

Угроза инсайдеров заключается в том, что сотрудник может неправильно использовать свои права или злоупотребить ими, получив в результате доступ к охраняемой информации и приняв решение использовать ее в неподобающих целях.

Инсайдерами бывают не только текущие и бывшие сотрудники. Ими также могут стать и третьи лица — контрагенты и деловые партнеры, предоставляющие услуги или физические товары. Такие люди имеют доступ к данным в вашей компании и знают больше, чем внешние нарушители, о ваших способах защиты информации, инфраструктуре и уязвимостях. Внутренние нарушители могут украсть ваши данные для личной выгоды, для конкурентов или же просто назло работодателю. Третьи лица тоже имеют свои причины для воровства.

Возможные последствия утечек данных:

- Стоимость утечки, организованной инсайдером, может быть огромной и будет только увеличиваться до тех пор, пока не будет обнаружена.

- Ваша компания будет наказана штрафами, в зависимости от тяжести нарушений, обнаруженных регуляторами (например, ФСТЭК или ФСБ России), даже если от утечки никто не пострадал.

- Конкурентоспособность вашей компании может упасть по причине утраты доверия ваших клиентов.

- Ваши конкуренты могут использовать ваши наработки в своих продуктах, выпустив ноу-хау раньше вас.

- Ваши клиенты могут пострадать, если были украдены их личные данные.

Мы рассмотрим 5 реальных случаев утечки данных по вине внутреннего нарушителя и действия, которые можно было предпринять во их избежание.

5 реальных случаев утечек данных и их последствия

Waymo и их бывший сотрудник

Энтони Левандовски был ведущим инженером в Waymo, автомобильном проекте Google. В 2016 году он покинул компанию и организовал свое предприятие Otto, в рамках которого разрабатывались самодвижущиеся грузовики. Через несколько месяцев стартап был приобретен фирмой Uber, и Левандовски назначили ответственным за отдел беспилотных автомобилей. Похоже, это было не внезапным шагом, а тщательно спланированными действиями.

Левандовски украл у Google и передал в Uber следующие секреты:

- диаграммы и рисунки симуляций, технологии радаров и методику LIDAR (обнаружение и определение дальности света);

- фрагменты исходного кода;

- конфиденциальные PDF-документы;

- видео о тестовых поездках;

- маркетинговую информацию.

Uber уже был готов закрыть сделку по Otto, когда Google наконец обнаружила, что Левандовски подключал свой ноутбук к серверу, где хранилась ценная информация, загрузил около 14,000 файлов и скопировал их на свой диск.

Как такая утечка могла произойти?

Похоже, что служба безопасности не вела мониторинг привилегированных пользователей. Левандовски загрузил файлы на свой ноутбук, и никто этого не обнаружил вплоть до проведения расследования.

Как эта утечка повлияла на компанию?

В рамках проекта Waymo c 2009 по 2015 годы Google потратила 1,1 млрд долларов США, чтобы разработать технологию, которой впоследствии едва не лишилась. Компании удалось доказать, что ее данные были украдены, и получить компенсацию в размере 245 млн долларов от Uber. Также стороны договорились, что Uber не будет использовать данные Waymo в своих разработках.

Как можно было вовремя обнаружить утечку данных?

Особенностью DLP (Data Leak Prevention) является то, что утечку данных можно предотвратить еще до самой попытки воровства.

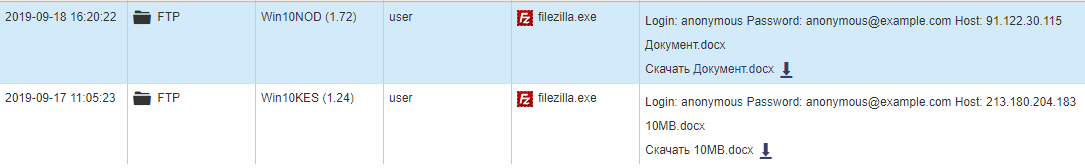

Рассмотрим ситуацию на примере StaffCop — системы мониторинга и защиты информации от ООО «Атом безопасность». В данном случае пользователь являлся привилегированным и использовал личный ноутбук. Но что было бы, если агент DLP работал непосредственно на сервере с конфиденциальной информацией? Сотрудники службы безопасности смогли бы получить уведомление уже во время копирования этой информации на сторонний носитель.

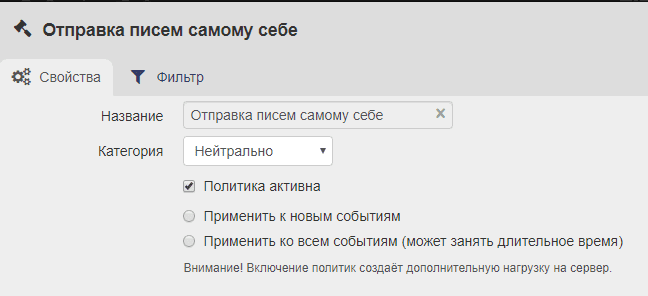

Рисунок 1. Просмотр определенных событий за конкретный период

Allen & Hoshall и их украденные секреты

В данном примере не будет миллиардных оборотов или инновационных технологий. Однако он показывает характерный вариант развития событий в маленьких компаниях.

Джейсон Нидхем, который покинул компанию Allen & Hoshall в 2013 году, организовал предприятие HNA Engineering. Вместе с тем он продолжил поддерживать отношения с одним из бывших коллег. Это дало Нидхему возможность периодически обращаться к сетевым дискам и почте своего прежнего места работы, загружая оттуда информацию о проектах, финансовые документы и проекты инженеров (в общей сложности — 82 документов AutoCAD и около 100 PDF-документов). A&H не смогла отследить его действия, и, возможно, они бы продолжались до сих пор — но в 2016 году потенциальный клиент получил от HNA Engineering предложение, подозрительно схожее с интеллектуальной собственностью Allen & Hoshall. Тогда компания обратилась в ФБР, которое отследило злоумышленника и предъявило ему обвинение в апреле 2017 года.

Как такая утечка могла произойти?

Allen & Hoshall имела неплохую систему раздачи прав доступа. Эти права выдавались только тем людям, которым действительно нужно было работать с той или иной информацией. Кроме того, учетные данные Нидхема были удалены после его увольнения. Однако Нидхем получил доступ к почте бывшего коллеги, который всё еще работал в компании, а также к его FTP-аккаунту, учетные данные для которого нашел в том же почтовом архиве.

Как эта утечка повлияла на компанию?

Суд подсчитал, что стоимость украденных данных варьировалась от $250 000 до $550 000. Нидхема признали виновным и обязали выплатить компании Allen & Hoshall 172 тысячи долларов США.

Как можно было предотвратить утечку данных?

Компания не использовала двухфакторную аутентификацию, что позволило использовать аккаунт сотрудника без дополнительной авторизации.

StaffCop в этом примере тоже мог бы помочь обнаружить утечку. Одной из функций DLP-решения является контроль файловых операций на FTP-серверах. Сразу после появления аномальной активности на FTP-ресурсе сотрудники службы безопасности смогли бы получить не только данные о подключении, но и IP-адрес злоумышленника.

Рисунок 2. Журналы StaffCop, где виден IP-адрес злоумышленника

Anthem и поставщики

В 2017 году вторая по размеру страховая медицинская компания в США пострадала от утечки информации через стороннего поставщика.

Фирма LaunchPoint, занимающаяся координацией страховых услуг, сообщила о том, что один из сотрудников отправил файл с персональными данными клиентов на свой личный ящик. Неизвестно, были ли эти данные использованы не по назначению. В общей сложности пострадало около 18 580 клиентов. Были отправлены их номера договоров, даты рождения и другая (медицинская) информация.

LaunchPoint предоставила жертвам два года бесплатного мониторинга по утечкам личных данных.

Как такая утечка могла произойти?

LaunchPoint допустила утечку данных, так как их сотрудник имел доступ к персональной информации и мог отправить ее на свою личную почту. Anthem должна была выбрать страхового координатора с более высоким уровнем безопасности персональных данных.

Как эта утечка повлияла на компанию?

Все финансовые убытки понесла компания LaunchPoint, но Anthem столкнулась с репутационным ущербом.

Как можно было предотвратить утечку данных?

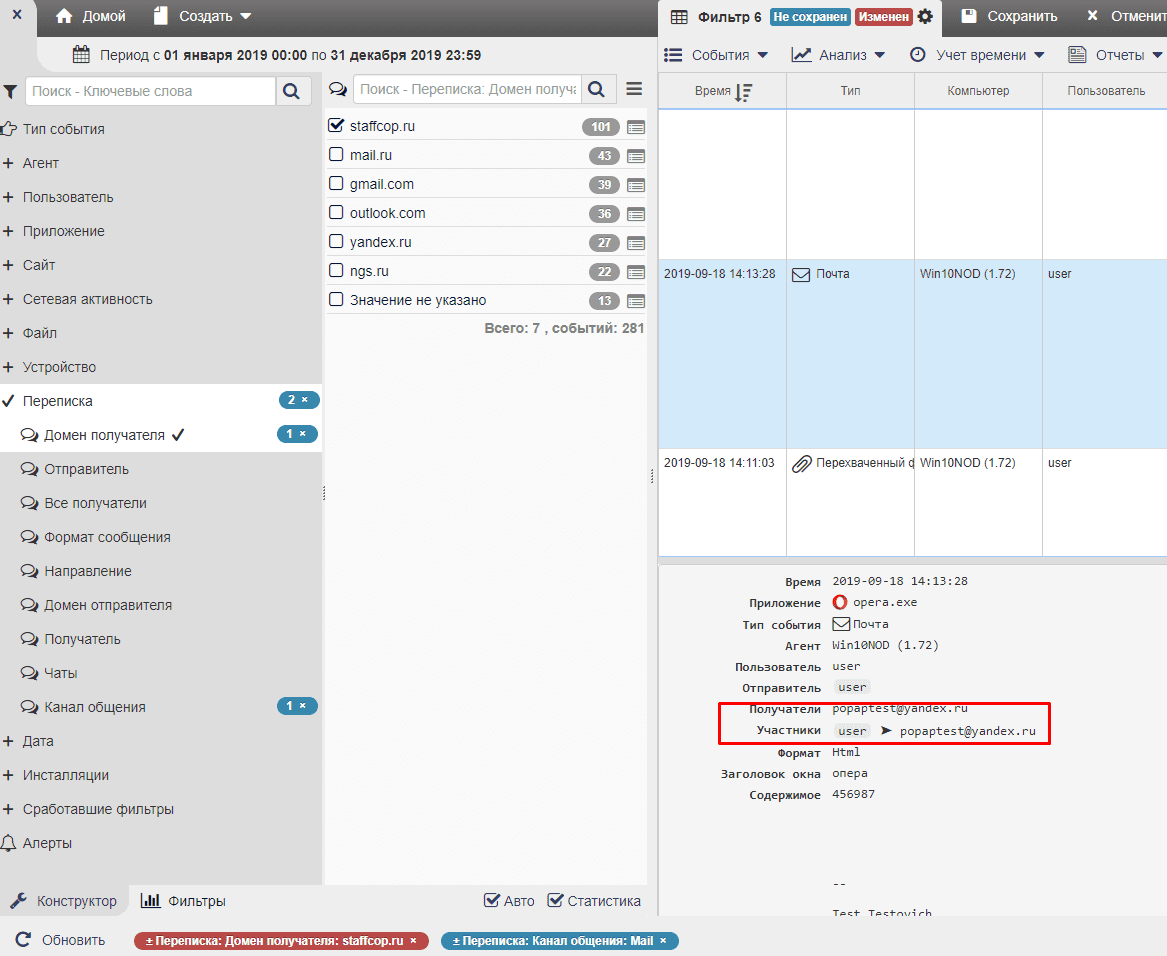

Средства мониторинга и DLP обеспечивают полный контроль почтовых каналов утечки информации. Например, можно получать уведомления об отправке писем самому себе или некорпоративным адресатам.

Рисунок 3. Настройка уведомлений об отправке писем самому себе

Рисунок 4. Настройка уведомлений об отправке писем на некорпоративные адреса

Данные политики позволяют не только оперативно получать информацию о фактах отправки таких сообщений, но и замечать передачу конкретных персональных данных благодаря поиску по ключевым словам и регулярным выражениям.

Fresenius Medical Care и их слабая политика безопасности

Компания Fresenius Medical Care, поставщик продуктов и услуг для людей с хронической почечной недостаточностью, пострадала от серии небольших утечек данных из-за несоблюдения инструкций по безопасности. В данном примере пострадал 521 человек, и при этом в течение всего лишь одного года было обнаружено 5 утечек. Применение политик информационной безопасности по защите персональных данных клиентов оказалось провальным:

- личные данные пользователей хранились на компьютерах в незашифрованном виде;

- у одного сотрудника украли из машины ноутбук с персональными данными;

- у другого работника похитили флеш-накопитель с персональными данными 245 клиентов;

- жесткий диск с персональными данными 35 клиентов был украден во время технического обслуживания в компании.

Все эти кражи произошли в 2012 году. Информация об утечке появилась только в 2018 году.

Как такая утечка могла произойти?

Сотрудники могли свободно копировать персональные данные на личные ноутбуки и флешки, использовать их бесконтрольно. Сведения не были зашифрованы.

Как эта утечка повлияла на компанию?

Fresenius Medical Care заплатила пострадавшим три с половиной миллиона долларов США.

Как можно было предотвратить утечку данных?

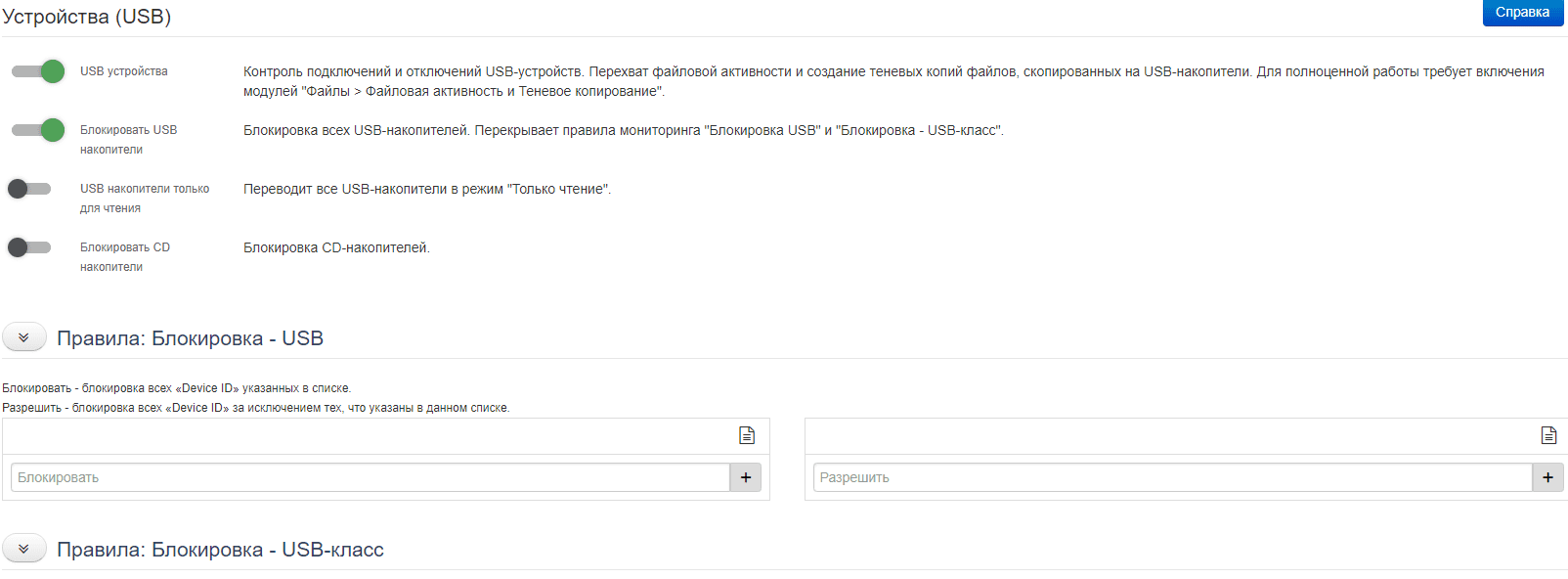

В российском законодательстве нет требований об обязательном шифровании персональных данных пользователей. Однако можно снизить риски, управляя правами сотрудников и их обращением с персональными данными, ограничивая бесконтрольную передачу информации на съемные носители — например, настроить белый список USB-устройств, создать отдельную категорию документов с ограниченным доступом и выдать права только определенной группе ответственных работников.

Реализация таких политик безопасности возможна при помощи StaffCop.

Конфигурация агентов позволяет настроить белый список USB-устройств или же заблокировать USB-устройства как класс.

Рисунок 5. Настройка USB-устройств

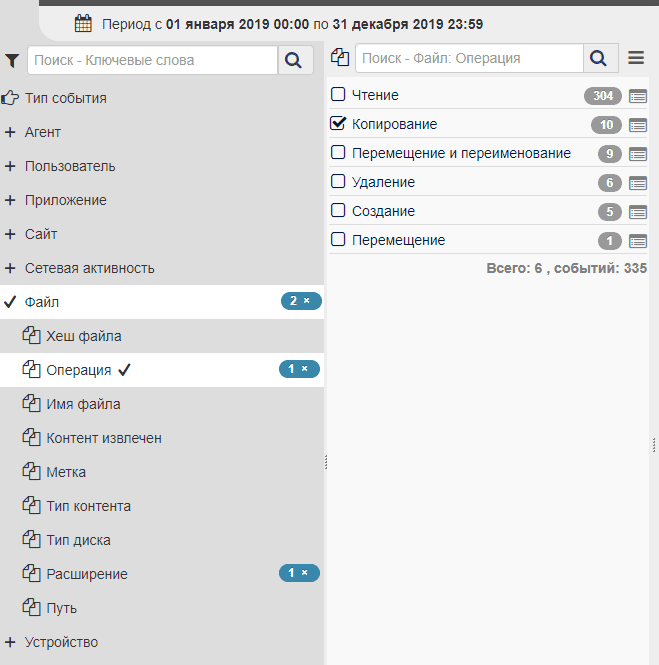

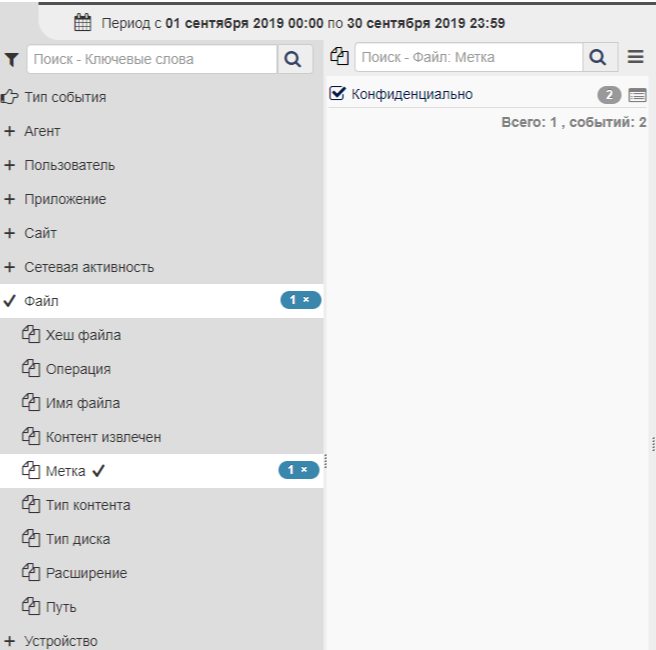

Выделить документы в отдельную категорию, например «Конфиденциально», позволяет другой модуль — «Метки и контроль доступа».

Рисунок 6. Выделение документов в отдельную категорию

Сгруппировав защищаемую информацию и настроив полноценный надзор за такими группами документов, можно снизить риск утечки данных и, что еще более важно, вовремя получить сведения о подобном инциденте.

AMSC и их китайские конкуренты

Очень интересный пример, который раскрывает тенденцию китайских компаний воровать коммерческие секреты и использовать их в своих разработках и технологиях — иногда при поддержке правительства.

Бывший сотрудник AMSC Деян Карабасевич украл сведения, составлявшие коммерческую тайну, и продал их в китайскую компанию Sinovel за $20 000. Также ему пообещали шестилетний контракт на 1,7 миллионов долларов.

Карабасевич был главой инженерно-технического отдела компании и часто ездил по делам в Китай, где однажды принял предложение от конкурентов о передаче им исходных кодов программного обеспечения турбины AMSC.

В марте 2011 года Карабасевич подал заявление об уходе из фирмы, но на протяжении еще нескольких месяцев у него оставался доступ к серверам AMSC. Позднее, во время расследования, выяснилось, что Карабасевич переписывался по электронной почте с китайскими конкурентами, обсуждая исходные коды. Sinovel собрали турбины с программным обеспечением на основе разработок AMSC и продали их в Массачусетс; к счастью, компания, которая занималась сборкой, заметила совпадения в коде и сообщила в AMSC. Это сильно помогло в расследовании.

Как такая утечка могла произойти?

Карабасевич имел привилегированный доступ, мог бесконтрольно вести переписку с конкурентами и часто путешествовал в Китай.

Как эта утечка повлияла на компанию?

После того как данные были украдены, компания потеряла своего самого крупного клиента — Sinovel Wind Group. Китайское предприятие отказалось от разработок AMSC, стоимость акций которой упала на 84% за несколько месяцев. Финансовые потери составили более 1 миллиарда долларов США.

Только через 6 лет, в январе 2018 года, суд наложил на Sinovel штраф в размере 1,5 миллионов долларов США, а также предписал ей выплатить 57,5 миллионов долларов компании AMSC и 850 тысяч долларов — другим жертвам.

Как можно было предотвратить утечку данных?

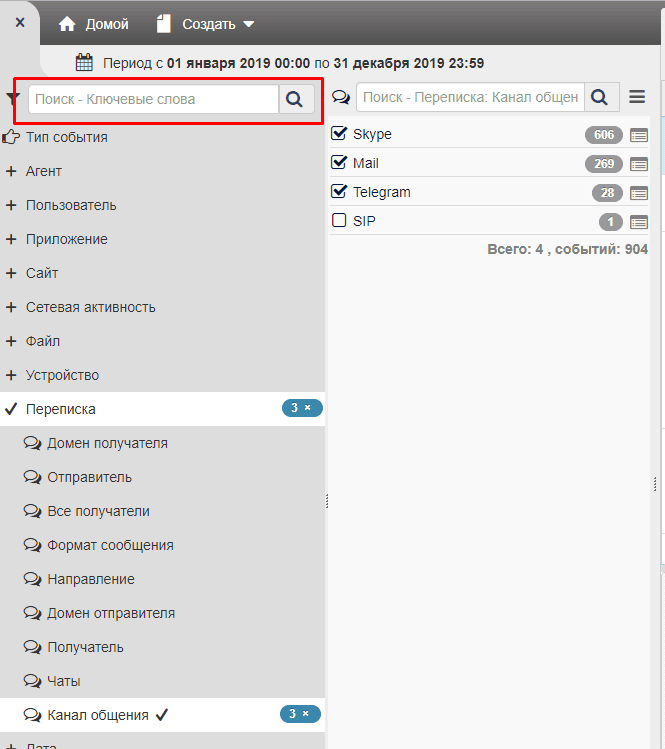

Контроль всей переписки пользователей, особенно той части, которая ведется с конкурентами, — одна из ключевых составляющих информационной безопасности. Отслеживание корпоративных и личных мессенджеров, почты, поиск ключевых слов, связанных с вашей интеллектуальной собственностью, — наилучший способ не допустить такую утечку информации.

Рисунок 7. Поиск по ключевым словам

Выводы

Утечки информации, спровоцированные инсайдерами, грозят любой компании, но вы можете минимизировать свои риски, построив комплексную систему защиты информации.

Лучшей практикой является мониторинг прав пользователей и сторонних компаний. Убедитесь в том, что ваши бывшие сотрудники не могут авторизоваться под своими учетными записями после увольнения.

Используйте для этого специализированные программные комплексы — например, StaffCop, — а также будьте готовы провести расследование и правильно отреагировать на нарушения безопасности.