Системы контроля доступа к неструктурированным данным (Data Access Governance, DAG) повышают их защищённость: классифицируют их, анализируют права доступа к ним, уведомляют администратора о неправомерных действиях. Рассмотрим специфику и область применения этих решений. В качестве примера используем Solar DAG.

- Введение

- Основные сценарии использования DAG-систем

- Контроль неструктурированных данных и управление доступом к ним

- Выводы

Введение

Большая часть данных, которыми мы оперируем каждый день, не имеют фиксированной структуры. Практически в каждой компании, где есть системы хранения, накапливаются огромные объёмы разнородных файлов, лежащих вперемешку без какой-либо системы, а доступ к ним имеют сразу все или очень многие работники.

По оценке Gartner, 80 % корпоративных данных являются неструктурированными. В 2023 году четверо из восьми опрошенных ею членов совета по исследованиям в области данных и аналитики заявили, что стали свидетелями увеличения объёма неструктурированных данных на 25 % в период с января 2022 года по январь 2023-го.

Хранение защищаемой информации (персональные данные, коммерческая тайна и пр.) в таких условиях увеличивает количество рисков её разглашения.

Неструктурированные данные нельзя анализировать или обрабатывать традиционными способами, поэтому на рынке продолжают появляться специализированные решения для их контроля и управления доступом к ним — DAG-системы.

Основные сценарии использования DAG-систем

Представим, что в организации используется сетевое хранилище, где содержатся данные размещаемые различными подразделениями (отдел кадров, бухгалтерия, финансовый отдел, отдел по защите информации и т. д.). Там могут встречаться как общедоступные файлы (например, скачанные из интернета), так и данные ограниченного доступа: финансовые отчёты и бухгалтерские документы, являющиеся коммерческой тайной, скан-копии документов сотрудников, полученные при приёме на работу и необходимые для ведения личного дела, которые являются персональными данными. Утечка чего угодно из перечисленного создаёт определённые риски и влечёт за собой ответственность, предусмотренную законодательством РФ.

При таком хранении данных могут возникнуть, в частности, следующие риски:

- сотрудники ответственных подразделений могут намеренно или по ошибке расположить файлы с информацией ограниченного доступа в каталоге, который для этого не предназначен;

- сотрудники могут получить доступ к информации, которую не должны видеть;

- сотрудник может намеренно изменить или удалить содержимое файла назло работодателю или коллегам;

- может произойти утечка информации ограниченного доступа.

В первом случае DAG-система просканирует файловый сервер, выявит места хранения файлов с конфиденциальной информацией, а администратор ИБ сопоставит полученные данные с политикой безопасности, утверждённой в организации. Кроме того, администратор сможет узнать, кто поместил эти данные в неподходящее место и какие действия с ними уже производились. В рамках смоделированной ситуации это может позволить сохранить в тайне финансовую информацию, которую непосвящённый работник мог бы иначе принять за общедоступную и распространить вовне.

Во втором случае DAG-система может быть использована следующим образом. Она производит сканирование иерархии прав доступа и предоставляет администратору информацию. Администратор, в свою очередь, сопоставляет полученные данные с установленными политиками и должностными обязанностями, затем производит их корректировку при необходимости. В случае если кто-то изменит права доступа, администратор будет своевременно об этом уведомлён. В рамках смоделированной ситуации это может помочь избежать разглашения конфиденциальной информации.

В случае если инцидент уже произошёл, DAG-система поможет провести расследование. Так, например, в третьем гипотетическом случае из списка выше администратор информационной безопасности сможет при помощи журнала регистрируемых событий выяснить, кто и когда внёс изменения в файл или удалил его. В общем случае решение позволяет проследить действия с файлом в долгосрочной перспективе. При появлении конфиденциальной информации компании в общем доступе это позволит провести ретроспективный анализ и выявить причину утечки.

Контроль неструктурированных данных и управление доступом к ним

Несмотря на повсеместность неструктурированных данных, компании сталкиваются с рядом проблем при их обработке. Сюда относятся плохая организация доступа к разрозненным данным, несоблюдение нормативных требований в области информационной безопасности, снижение удобства обработки данных и повышенная уязвимость к кибератакам. Управление доступом играет важную роль в обеспечении надлежащего использования данных и в защите от их утечки.

При организации доступа к неструктурированным данным первым шагом является классификация, которая включает в себя обнаружение и категоризацию. Это определяет специфику инструментов, предназначенных для решения соответствующих задач.

Назначение и задачи систем контроля доступа к неструктурированным данным

Системы класса DAG позволяют классифицировать неструктурированные данные для выявления критически важной для компании информации, анализировать и контролировать действия с ними, тем самым обеспечивая управление доступом.

Объектами контроля могут быть файловые хранилища (файловые серверы), в том числе размещённые в облаке, и службы каталогов с учётными записями пользователей.

Системы класса DAG позволяют решать следующие задачи:

- анализ существующих прав доступа пользователей;

- автоматизация процессов выдачи / изменения прав доступа к ресурсам;

- выдача наименьших возможных привилегий в области прав доступа к ресурсам;

- контроль за действиями пользователей с данными, в том числе за доступом к ним и их распространением;

- мониторинг исполнения политик по разграничению прав доступа пользователя к ресурсу;

- уведомление о подозрительных действиях;

- получение актуальной матрицы доступа в разрезе пользователя и ресурса.

Таким образом, системы контроля доступа к неструктурированным данным позволяют понять, какая информация обрабатывается в организации, где расположены наиболее важные для организации данные, какие политики разграничения доступа к ним реализованы, кому выделены права доступа к информации и не являются ли они избыточными, кто, когда и к каким данным имел доступ и т. д.

Основные функциональные возможности DAG-систем

DAG-решения могут обладать множеством дополнительных модулей, упрощающих их использование и расширяющих функциональность, но среди основных возможностей выделяются управление правами доступа к ресурсам, контроль активности и реагирование на события (в том числе построение отчётности). Рассмотрим более подробно, что в общем случае могут включать в себя эти модули.

В рамках управления доступом система в первую очередь осуществляет анализ прав пользователей, чтобы выявить возможную избыточность. Доступ к ресурсам всегда должен назначаться с соблюдением принципа наименьших привилегий. На основе результатов такого анализа строится матрица доступа пользователей к ресурсам относительно учётных записей. Дальше система должна предоставить возможность автоматизированной выдачи прав доступа и их пересмотра на периодической и / или событийной основе. Кроме того, DAG также могут предоставлять рекомендации по оптимальному разграничению прав доступа.

В рамках контроля действий с данными осуществляется поиск информации в выбранных хранилищах с учётом различных параметров, а также категоризация. Зачастую применяется контентный анализ. После того как данные будут классифицированы, выбираются группы данных, действия с которыми будут контролироваться и фиксироваться; это позволит выявить аномальную активность пользователей в случае её возникновения.

Функциональность реагирования на события в DAG-системах в первую очередь предназначена для облегчения расследований инцидентов, в том числе ретроспективного анализа. Это достигается благодаря возможности логировать все произошедшие события, представлять их в удобном для восприятия виде (графики, диаграммы, отчёты), а также уведомлять администратора об аномальных событиях в режиме реального времени.

Функциональные возможности и области применения Solar DAG

Решение Solar DAG предназначено для выделения критических ресурсов из огромного объёма данных, хранимого и обрабатываемого в неструктурированном и полуструктурированном видах в различных системах хранения, а также для управления ими и контроля доступа к ним.

Solar DAG оперирует учётными записями, которым предоставляются определённые полномочия, и объектами доступа, такими как файлы и каталоги, обеспечивая двунаправленное представление данных. Поэтому объектами контроля системы являются файловые серверы на базе Microsoft Windows Server, а также службы каталогов на базе Microsoft Active Directory.

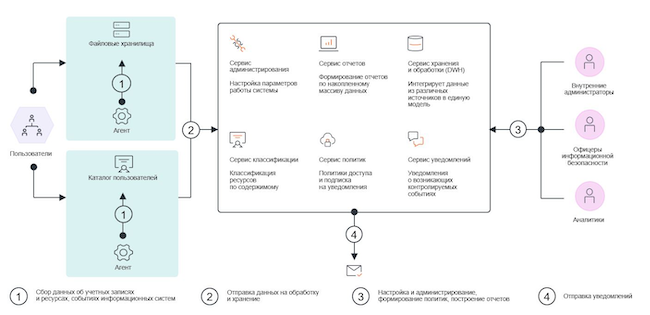

Рисунок 1. Схема работы Solar DAG

Основными функциональными возможностями Solar DAG являются поиск и классификация информации, аудит прав доступа, мониторинг изменения прав доступа, аудит событий, настройка политик доступа.

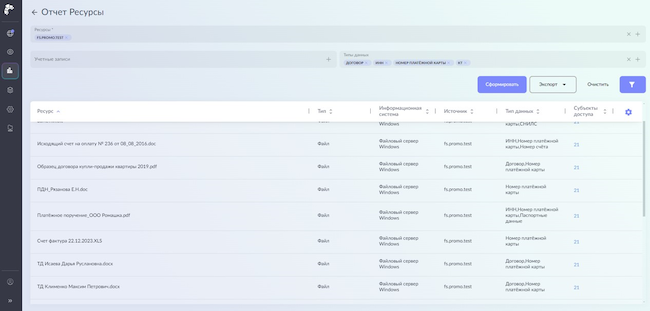

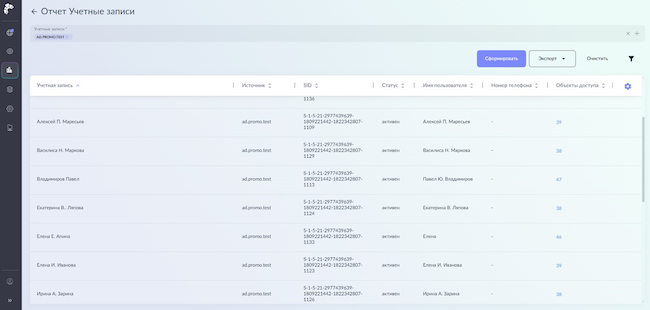

Поиск и классификация информации осуществляются с использованием инструментов контентного анализа. При первом запуске система производит полное сканирование информации в подключённых системах хранения с последующим инкрементным сканированием при регистрации необходимых типов событий. Результаты классификации предоставляются администратору в виде отчётов «Ресурсы» и «Учётные записи», отображающих информацию в режиме реального времени.

Аудит прав производится за счёт вывода полного списка учётных записей, имеющих доступ ко всей структуре хранения данных, к конкретному каталогу или файлу, а также полного списка каталогов и файлов, доступ к которым имеет конкретная учётная запись, с указанием уровней доступа. Также для каждого ресурса отображаются данные контентного анализа. Списки тоже выводятся в виде отчётов, которые при необходимости могут быть отсортированы и выгружены в формат CSV.

Отчёты «Ресурсы» и «Учётные записи» подробно описывают характер доступа аккаунтов к ресурсам: разрешительные и запретительные полномочия, индивидуальные, групповые и наследуемые права, включая наследование через последовательность групп.

Рисунок 2. Отчёт «Ресурсы»

Рисунок 3. Отчёт «Учётные записи»

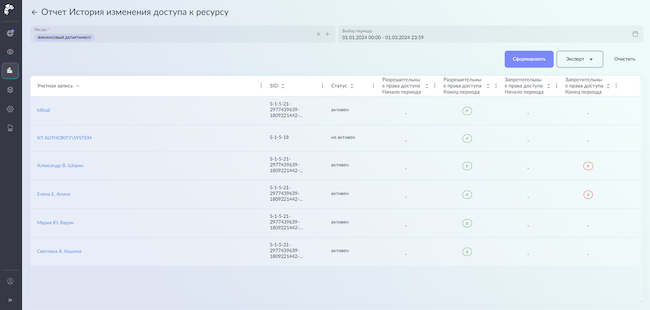

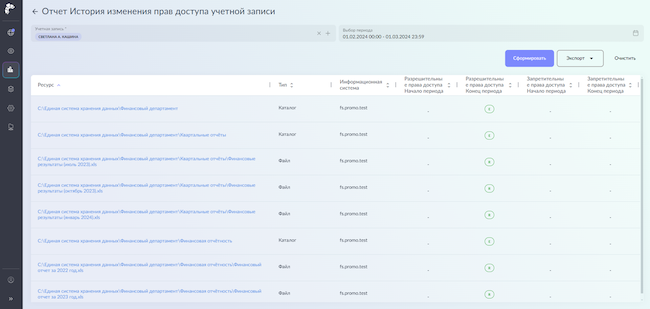

Мониторинг изменения прав доступа реализовывается за счёт регистрации изменений в полномочиях / эффективных правах на уровне файловой системы. Регистрация событий производится как со стороны ресурса (объекта доступа), так и со стороны учётной записи (субъекта доступа). Как следствие, формируются два вида отчётов: «История изменения доступа к ресурсу» и «История изменения прав доступа учётной записи». Они тоже могут быть отсортированы и выгружены в формат CSV.

Рисунок 4. Отчёт «История изменения прав доступа к ресурсу»

Рисунок 5. Отчёт «История изменения прав доступа учётной записи»

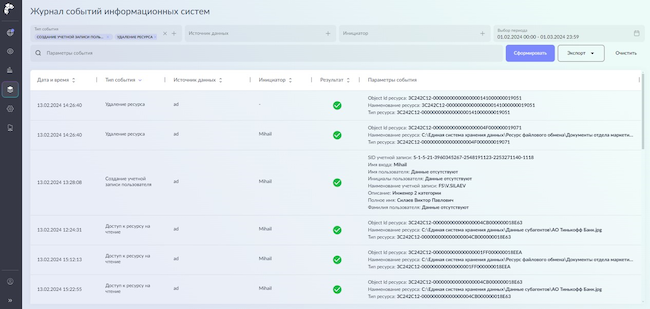

Аудит событий осуществляется за счёт журналирования операций конкретной учётной записи над файлами и каталогами. Например, в рамках учёта событий Microsoft Active Directory собираются те из них, которые приводят к изменениям каких-либо атрибутов различных объектов: создание и удаление учётной записи пользователя, изменение членства в группах. Кроме того, регистрируются действия с ресурсами, такие как чтение, запись, создание и удаление, переименование и т. д.

Рисунок 6. Отчёт «Журнал событий информационных систем»

Политики доступа предназначены для своевременного оповещения администратора при регистрации определённых событий в отношении важных данных. Solar DAG поддерживает следующие типы политик: включение учётной записи в группу, исключение учётной записи из группы, изменение прав доступа к ресурсу, отслеживание событий доступа к ресурсу.

Solar DAG может быть интегрирован с системами бизнес-аналитики (BI) и управления доступом (IdM / IGA).

Реализация требований регуляторов в Solar DAG

Solar DAG позволяет удовлетворить требования по защите информации, сформулированные в федеральных законах «О персональных данных» и «О безопасности критической информационной инфраструктуры Российской Федерации». Также он обеспечивает соответствие стандарту по защите банков РФ (СТО БР ИББС), международному стандарту безопасности данных платёжных систем (PCI DSS) и европейскому регламенту по защите персональных данных (GDPR).

Выводы

DAG-решения — специализированные системы, позволяющие не только реализовать политики контроля и управления доступом, но и выявить конфиденциальную информацию среди огромного объёма данных, хранящихся в неструктурированном виде. DAG существенно облегчают работу специалистов по информационной безопасности, исключая необходимость вручную искать конфиденциальную информацию в огромных файловых хранилищах, а также выполняя мониторинг действий пользователей. Системы DAG могут быть полезны абсолютно любой организации вне зависимости от рода деятельности и объёма обрабатываемых данных.

При виде тенденции к увеличению объёма именно неструктурированных данных (особенно с учётом специфики их обработки) становится очевидным, что отечественный рынок DAG будет активно развиваться, предлагая всё более функциональные и удобные для администраторов решения.