Современные кибератаки бьют по сотрудникам через фишинг, вишинг и социальную инженерию. Эксперты AM Live разобрали реальные кейсы взломов и дали практические рекомендации по построению эффективной системы безопасности. Узнайте, как превратить персонал из «слабого звена» в главный щит компании.

- Введение

- Реальные кейсы атак на сотрудников

- Блиц: чему бы вы научили сотрудников за единственный урок на всю компанию?

- Какие есть подходы к использованию Security Awareness?

- Критерии выбора продукта для обучения киберграмотности

- Выводы

Введение

В современном цифровом мире киберугрозы становятся всё более изощренными, а человеческий фактор остаётся одним из ключевых рисков для организаций. Фишинг, вишинг, целевые атаки через мессенджеры и социальную инженерию — злоумышленники постоянно ищут новые способы обойти технические средства защиты.

Как показывают реальные кейсы, даже один клик на «коммерческое предложение» или разговор с «сотрудником Роскомнадзора» могут привести к масштабным последствиям: от утечки данных до полной остановки бизнеса. При этом традиционные подходы к обучению часто оказываются неэффективными — сотрудники воспринимают их как формальность.

Как же превратить команду из потенциальной уязвимости в первый рубеж обороны? Эксперты рынка обсудили практические шаги по созданию культуры кибербезопасности, поделились реальными примерами атак и предложили варианты ответа на главный вопрос: как сделать обучение осознанным и по-настоящему работающим инструментом защиты.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Олеся Власенко, руководитель отдела аудита и консалтинга, «ЛИНЗА».

- Алексей Горелкин, генеральный директор Phishman.

- Харитон Никишкин, генеральный директор и сооснователь Secure-T (ГК «Солар»), преподаватель Высшей школы бизнеса МГУ им. М.В. Ломоносова.

- Светлана Калашникова, менеджер по продукту, «Лаборатория Касперского».

- Артём Мелёхин, руководитель направления повышения киберграмотности, RED Security.

- Юрий Другач, генеральный директор StopPhish (по видеосвязи).

Ведущий и модератор эфира — Денис Батранков, директор по развитию бизнеса, группа компаний «Гарда».

Реальные кейсы атак на сотрудников

Олеся Власенко рассказала о примере нового подхода злоумышленников, которые используют многоуровневые атаки. Этот кейс — атака на рожениц. Злоумышленники заранее знали дату родов и ФИО женщин. Как это работает: поступает звонок, сообщается о заказе цветов и необходимости сказать код из СМС-сообщения для подтверждения заказа. Далее звонок прерывается, звучит сообщение «голосового робота Роскомнадзора» о том, что зафиксировано мошенничество. После этого звонок обрывается, и перезванивает «сотрудник Роскомнадзора» и предлагает обезопасить аккаунт «Госуслуг». Далее атака может развиваться по-разному. Мошенники ищут новые способы.

Олеся Власенко, руководитель отдела аудита и консалтинга, «ЛИНЗА»

Светлана Калашникова рассказала об атаках на сотрудников. Мошенникам важно получать доступ, в частности, к аккаунтам ИТ-специалистов. Один из инцидентов был вызван тем, что инфраструктура компании была скомпрометирована через личное устройство ИТ-администратора. Его рабочая станция отслеживалась центром мониторинга (SOC), но при этом у него имелось личное устройство, на котором был RDP-доступ. Удалённо взломали RDP, получили доступ к личному компьютеру и установили программу мониторинга — собирали пароли, скриншоты, все введённые данные. Далее — компрометация рабочей учётной записи и проникновение в инфраструктуру компании.

Алексей Горелкин рассказал о ситуации, когда злоумышленники написали одному из инженеров интегратора, представившись представителями государственной организации. Они потребовали предоставить информацию о внедрении средств безопасности для проведения расследования. Таким образом они пытались выманить информацию, но выбрали не того инженера — он не имел к этому отношения. Сейчас актуальны многоуровневые атаки, поэтому важно обучать персонал не простым правилам, а общему концепту.

Алексей Горелкин, генеральный директор Phishman

Харитон Никишкин привёл пример кейса центра экспертизы Solar 4RAYS, который занимается форензикой. Они делали разбор атаки группировки Shedding Zmiy. Сначала сотруднику по почте пришло вирусное вложение, которое он открыл, что позволило злоумышленникам закрепиться. Сработала система защиты, сотрудники службы ИБ зачистили всё, кроме одного доступа. Злоумышленники пытались из оставшегося доступа развить атаку, но у них ничего не получалось. Тогда они нашли в LinkedIn ИБ-инженера этой компании, сделали его фейковый аккаунт в Telegram и с него написали тому же сотруднику, убедили его предоставить OTP-коды от VPN. Они развили атаку, получили доступ к почтовому серверу в тестовом контуре и отправили более 150 фишинговых сообщений по заказчикам.

Харитон Никишкин, генеральный директор и сооснователь Secure-T (ГК «Солар»), преподаватель Высшей школы бизнеса МГУ им. М.В. Ломоносова

Юрий Другач объяснил, какие современные методы используют злоумышленники. Фишинг — отправка вложений, ссылок через почту. Аналогично работает фишинг в мессенджерах. Вишинг — это голосовой фишинг, когда сотруднику звонят, чтобы украсть данные или побудить к каким-то действиям. Атаки от поставщика — когда взломали подрядчика и от его имени пишут сотрудникам компании-партнёра. Здесь ситуация осложняется тем, что поставщики находятся в белом списке организации. Социальная инженерия — любого рода обман сотрудников.

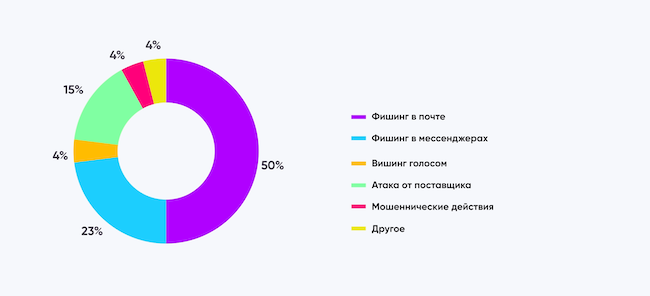

В первом опросе зрители ответили, какая угроза, связанная с навыками рядовых сотрудников, является для них наиболее значимой:

- Фишинг в почте — 50%.

- Фишинг в мессенджерах — 23%.

- Атака от поставщика — 15%.

- Вишинг — 4%.

- Мошеннические действия — 4%.

Рисунок 2. Какая угроза, связанная с навыками рядовых сотрудников, наиболее значима?

Какие практики помогают заказчикам лучше решать проблемы социальной инженерии?

Юрий Другач считает, что перед началом обучения нужно отправить предупреждающее письмо сотрудникам. Нужно проводить учебные атаки от простых к сложным. Мотивировать сотрудников тем, что знания пригодятся для личного применения. Сводные отчёты для работников — как мелкий элемент геймификации для демонстрации результатов. Проводятся интерактивные промежуточные задания в курсах, это обязательно использовать для регулярного практического применения.

Юрий Другач, генеральный директор StopPhish

Харитон Никишкин напомнил, что купить решение класса «повышение осведомлённости» (Security Awareness) — не значит выстроить процесс обучения сотрудника и киберкультуру. Можно выделить три этапа зрелости в организации: первый — «бумажная» безопасность, второй — базовый процесс повышения осведомлённости сотрудников по ИБ (обучение и проведение имитаций), третий — полноценная киберкультура. Она необходима для правильного позиционирования функций ИБ внутри организации, чтобы люди сами обращались с проблемой и ретранслировали эту информацию внутри организации.

Денис Батранков рассказал о результатах из отчёта одной компании, которая протестировала сотрудников. Выяснилось, что только 24% работников закончили проходить обучающие курсы. Остальные открывали курс в среднем на 10 секунд. Насколько часто такая ситуация возникает в компаниях и как с ней бороться?

Денис Батранков, директор по развитию бизнеса, группа компаний «Гарда»

Артём Мелёхин привёл пример своего внутреннего заказчика, у которого проводились фишинговые рассылки и обучения. Сотрудников делили по несколько групп. Та группа, которая обучалась по принципу «кнута», в жёстком формате, хуже запоминала материал и была больше подвержена атакам, чем та группа, в которой обучение преподносилось в более мягкой форме.

Олеся Власенко рассказала о проблеме, которая часто выясняется во время аудита — более 50% работников компании не знают, что у них внедрён корпоративный файлообменник. Это некорректное выстраивание процесса Security Awareness. Важно говорить про актуальные атаки, но также нужно решать проблему знаний актуальных правил поведения работника — как передавать информацию, через какие системы.

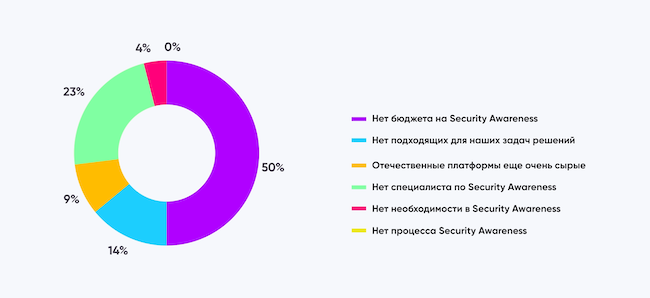

Во втором опросе зрители назвали основную причину, по которой их компания не пользуется платформами Security Awareness: нет бюджета — 50%, нет специалиста — 23%, нет подходящих решений — 14%, отечественные платформы ещё очень сырые — 9%, нет необходимости — 4%.

Рисунок 3. Основная причина, по которой ваша компания не пользуется Security Awareness

Блиц: чему бы вы научили сотрудников за единственный урок на всю компанию?

Артём Мелёхин:

«Терпению. Не спешить, вдумываться в то, что сотрудник видит перед собой. Обращать внимание на детали».

Светлана Калашникова:

«Критическому мышлению, это поможет не только в ИБ. Если что-то нужно срочно сделать — остановиться и подумать. Спешка всегда вредит. Если есть вопросы, обращаться к ИБ, особенно, если есть что-то подозрительное».

Харитон Никишкин:

«Всегда связываться с контактом иным способом, чтобы проверить информацию. Везде, где можно, включить второй фактор аутентификации. Проверять почтовые вложения на VirusTotal».

Алексей Горелкин:

«Мир изменился: цифровой и физический миры больше не разделяются. Физическая безопасность важна, так же нужно относиться и к цифровой безопасности».

Олеся Власенко:

«Что такое манипуляции, как не попадаться на них, как их распознавать — все эти знания применять в ситуациях с фишингом».

Юрий Другач:

«Личная информационная безопасность — как подготовиться к утере своего телефона, парольная политика, менеджер паролей, двухфакторная аутентификация, атаки в мессенджерах, обновление ПО, опасность куар-кодов. Корпоративная безопасность — политика чистого стола, безопасность работы с почтой, признаки фишинговых ссылок и файлов, дипфейки».

Какие есть подходы к использованию Security Awareness?

Артём Мелёхин объяснил преимущества поставщиков услуг по управлению ИБ (Managed Security Service Providers, MSSP). Это сервис-провайдер, который сделает всю работу: компании не нужно выделять отдельного сотрудника, который будет управлять ПО, создавать рассылки, шаблоны, добавлять пользователей и администрировать их. В MSSP этот процесс построен проще, при этом он включает обучение, фишинговые рассылки, отчётность, рекомендации. MSSP даёт возможность быстро попробовать, стартовать и получить результат, не тратя много ресурсов.

Артём Мелёхин, руководитель направления повышения киберграмотности, RED Security

Алексей Горелкин считает, что лучше идти к своему интегратору, который подберёт подходящее решение, поможет попробовать поработать с продуктом.

Олеся Власенко считает, что сначала нужно понять, что подходит заказчику, какой у него бюджет и что последний позволяет сделать. Интегратор может познакомить с продуктами, помочь с выбором и внедрением, в дальнейшем — с развитием процесса.

Харитон Никишкин добавил, что всегда стоит классический вопрос — «инхаус или аутсорс». MSSP даёт быстрый старт, освобождает от необходимости найма сотрудника. Это получение готовой экспертизы, и что для многих важно, оперативный (OPEX) бюджет. Приобретение продукта — капитальный бюджет (CAPEX), лицензия оформляется сразу на длительный срок (как правило, год).

Светлана Калашникова рассказала о разных подходах: для компаний, которые готовы выделять собственных сотрудников, ответственных за обучение внутри, и для тех, кому удобнее пользоваться услугами внедрения обучения (этот вариант больше подходит для маленьких компаний, у которых нет ресурсов и отдельного человека).

Светлана Калашникова, менеджер по продукту, «Лаборатория Касперского»

Юрий Другач отметил, что StopPhish реализует классический подход — в качестве вендора продаёт своё решение как инструмент для подразделения ИБ. Также может оказываться сервис со своей экспертизой — вместе с лицензией на ПО идёт техподдержка, когда всё делается за заказчика.

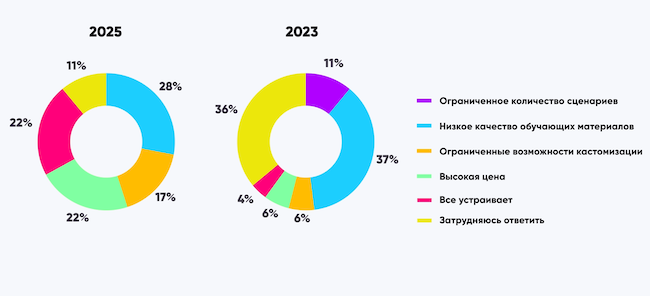

В третьем опросе зрители поделились, что их не устраивает в российских платформах и сервисах Security Awareness: низкое качество обучающих материалов — 28%, высокая цена — 22%, ограниченные возможности индивидуализации — 17%. Всё устраивает — 22%. В сравнении с 2023 годом картина существенно изменилась, однако претензии к качеству материалов как лидировали, так и продолжают лидировать.

Рисунок 4. Что вас не устраивает в российских платформах и сервисах Security Awareness?

Критерии выбора продукта для обучения киберграмотности

Алексей Горелкин:

«Соответствие продукта целям компании, стоимость, возможность решать проблемы психологического характера — умеет ли работать с человеком (методология, контент, подход)».

Харитон Никишкин:

«Возможность адаптировать материалы решения с учётом внутренней специфики; стоимость; нативность, понятная как администратору, так и пользователям».

Светлана Калашникова:

«Должны быть широкие возможности кастомизации, особенно для крупных заказчиков, где важно внедрить и донести до сотрудников свои особенности, политики безопасности, проинформировать о существующих информационных базах по ИБ. Важна методология обучения, чтобы оно было эффективным и можно было оценить результат».

Артём Мелёхин:

«Атака, фишинг, отчётность. Удобство создавать атаку, запускать её, смотреть на результат».

Юрий Другач:

«Разнообразие актуальных для конкретной организации векторов атак, подходящий контент, техподдержка».

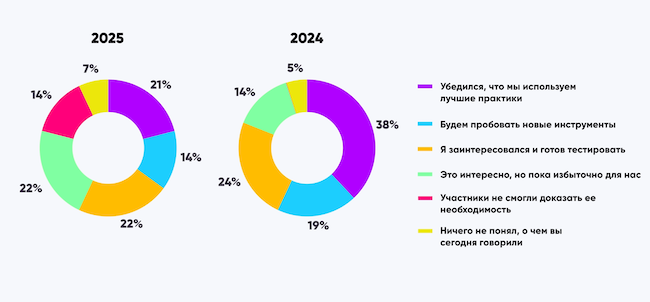

В четвёртом опросе выяснилось, каково мнение зрителей относительно Security Awareness после эфира: заинтересовались и готовы тестировать — 22%, считают пока избыточным — 22%, убедились, что используют лучшие практики — 21%, будут пробовать новые инструменты — 14%. Здесь не произошло существенных изменений по сравнению с прошлым годом, однако стоит отметить, что скептиков среди зрителей в нынешнем году заметно больше.

Рисунок 5. Каково ваше мнение относительно Security Awareness после эфира?

Выводы

В современной парадигме безопасности сотрудник является не «слабым звеном», а ключевым элементом защиты. Многоуровневые атаки, вишинг и целевой фишинг требуют не разовых инструктажей, а формирования непрерывной культуры кибербезопасности. Ключ к успеху — не запугивание, а практическое обучение, развивающее критическое мышление и внимание к деталям.

Выбор инструментов — вопрос второстепенный. Независимо от того, выбирает компания внутреннего специалиста или сервис MSSP, главное — изменить поведение сотрудников. Важны актуальность контента, регулярность учёбы и вовлечение. Как показала дискуссия, даже одна выученная привычка — «остановись и перепроверь» — способна сорвать большинство атак. Инвестиции в киберграмотность команды — это не затраты, а прямая инвестиция в устойчивость бизнеса.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!