SIEM-платформы (Security Information and Event Management) — зрелый класс решений рынка информационной безопасности. На AM Live эксперты обсудили проблемы современных систем сбора и корреляции событий, расширенные функциональные возможности SIEM, вопросы сертификации, интеграции, производительности, масштабирования, раскрыли методики уменьшения количества ложных срабатываний.

- Введение

- Состояние рынка SIEM

- Технические особенности современных SIEM

- 3.1. Как связаны коммерческий SIEM и личные самописные наработки?

- 3.2. Кто пишет контент для обнаружения в платном SIEM?

- 3.3. Как лицензируется SIEM?

- 3.4. Как решается задача масштабирования SIEM?

- 3.5. Борьба с ложными срабатываниями и обогащение контента SIEM

- 3.6. Центр компетенций вендоров

- 3.7. Как заказчику протестировать SIEM перед покупкой?

- Ответы на вопросы слушателей

- Выводы

Введение

Очередной прямой эфир из студии Anti-Malware.ru состоялся 15 сентября 2021 г. Встреча продолжалась более трёх часов и была посвящена системам SIEM (Security Information and Event Management, управление информацией и событиями по ИБ).

На наших страницах можно найти ряд публикаций и исследований, посвящённых системам SIEM. Наши авторы провели обзор мирового и российского рынков SIEM, показали практическую сторону применения этих платформ.

Мы постарались взглянуть на SIEM с нестандартного ракурса, приглашённым экспертам был задан ряд острых вопросов о текущем эволюционном состоянии рынка SIEM в России и мире.

Системам управления информацией и событиями в сфере ИБ, по разным оценкам, от 10 до 15 лет. В контексте быстроразвивающихся процессов ИБ это огромный период, за который SIEM созрели и зарекомендовали себя как база для построения SOC (Security Operations Centers, центров мониторинга и оперативного реагирования на инциденты в ИБ). SIEM становится доступнее молодым компаниям, обрастает специфическими функциями. Крупные вендоры ощущают прессинг со стороны новых игроков рынка.

Каким заказчикам рекомендован SIEM? Мигрирует ли SIEM в облако? Насколько эффективны самописные и бесплатные решения SIEM? Как выбрать SIEM, которая будет подходить заказчику и закрывать его риски, как оценить компетенции вендора? Какие бывают лицензии и подходы к лицензированию? Может ли SIEM выполнять функции SOAR (Security Orchestration, Automation and Response, координации и автоматизации процессов реагирования на инциденты)?

Для ответов на эти и многие другие вопросы были приглашены следующие эксперты SIEM-рынка России:

- Антон Фишман, технический директор RuSIEM.

- Евгения Лагутина, технический эксперт Micro Focus в России, СНГ и Восточной Европе.

- Алексей Дрозд, начальник отдела информационной безопасности «СёрчИнформ».

- Евгений Бударин, руководитель отдела предпродажной поддержки «Лаборатории Касперского».

- Олег Бакшинский, ведущий советник по вопросам информационной безопасности IBM в России и СНГ.

- Павел Кузнецов, заместитель управляющего директора по технологиям кибербезопасности Positive Technologies.

- Максим Жевнерев, ведущий аналитик отдела развития технологий и перспективных услуг Solar JSOC, «Ростелеком-Солар».

Модератором выступил Алексей Лукацкий, бизнес-консультант по безопасности Cisco.

К прямому эфиру подключались слушатели: задавали вопросы в чате, участвовали в опросах, результаты которых формировали текущую картину понимания обсуждаемой темы.

Предлагаем ознакомиться с ключевыми моментами прошедшей встречи в текстовом обзоре.

Состояние рынка SIEM

Рынок SIEM в стагнации?

Встреча началась с вопроса о стагнации рынка SIEM-решений согласно аналитике компании IDC. Эксперты согласились, что есть определённое замедление, но это не стагнация, а устойчивое развитие. Такие зрелые решения, как SIEM, которые предоставляют ключевые функции (мониторинг и автоматическая корреляция поступающих событий по ИБ в режиме реального времени), продолжают развиваться и наращивать дополнительные возможности, ориентированные на потребности заказчика.

Всё это подогревает интерес к настоящим SIEM-системам, потому что есть куда расти и развиваться, запросов от заказчиков очень много.

Олег Бакшинский:

— Не только SIEM, любые сформированные за десятилетия решения рынка информационной безопасности впитывают всё новое, что актуально для современного процесса ИБ. Это необходимо для вендоров, чтобы оставаться в лидерах. И мы это видим на примерах различных компаний.

«Мы не можем сказать, что это стагнация, — добавил Антон Фишман. — SIEM — это некий стандарт, чего пока нельзя сказать о том же XDR. Мы прошли взрывной рост, когда крупные клиенты внедрили SIEM. Текущая фаза — это устойчивое развитие продукта вендорами».

Чем обусловлен интерес к самописным SIEM-решениям?

SIEM — не универсальное решение, отметили спикеры, оно не может охватывать задачи вообще любого клиента. Всегда требуется уникальная индивидуализация, потому что узкоспециализированные задачи у каждого заказчика свои.

Решения крупных вендоров могут заказчику не подходить, быть избыточными, и здесь выигрывают самописные или бесплатные аналоги SIEM, которые решают проблемы заказчика эффективнее. По сути это — некие миниSIEM, которые тоже требуют поддержки, доработки, дополнительных экспертиз извне. И рынок фрагментируется, появляются новые игроки.

Евгений Бударин:

— В России появились вендоры, которые способны обеспечить необходимую доработку и поддержку бесплатных SIEM под цели клиента, предоставить надлежащую экспертизу.

Количество задач, которые можно решать с помощью SIEM, намного больше, чем при обеспечении защиты на основе классического лог-процессинга, и многим заказчикам эти узконаправленные функции интересны, добавил Павел Кузнецов.

Отвечая на вопрос о том, есть ли давление на крупных вендоров со стороны новых игроков рынка, эксперты отметили, что оно есть, чувствуется не первый год, и это полезно, потому что стимулирует развивать и уже состоявшиеся решения.

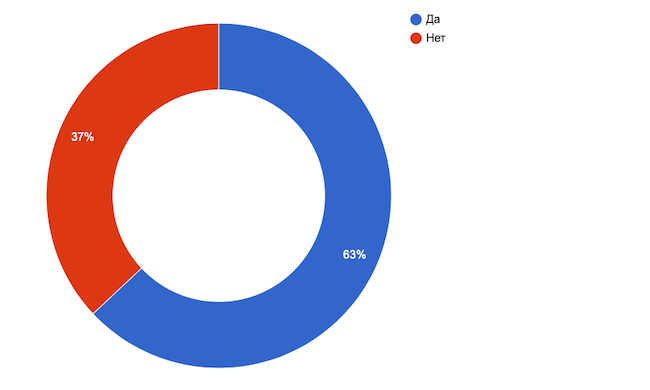

Рисунок 1. Используете ли вы в настоящий момент систему сбора событий по безопасности?

Почти две трети опрошенных в настоящий момент применяют SIEM.

SIEMaaS в России

Спикеры не сталкивались с запросами на приобретение SIEMaaS (SIEM-as-a-Service, SIEM как услуги), пока нет понимания того, насколько это интересно заказчикам. Вендоры разрабатывают это направление, продумывают работу такой платформы и видят в этом перспективу. На данном этапе спикеры отметили только зарождение потребности в такой услуге в России, в то время как на западном рынке это уже полноценно практикуется.

Если SIEM как услугу будет легко внедрить, если заказчик сможет ощутить результат от покупки и вообще доверить инфраструктуру третьей стороне, то это будет удобно всем участникам рынка. Вопрос доверия — очень острый, не все готовы на данный момент переместить что-то важное в облако. Чем активнее облачные сервисы (в том числе и локальные) будут использоваться крупными компаниями, тем больше заказчиков будет приходить за SIEMaaS.

До тех пор пока мышление в построении инфраструктуры не станет облачным, говорить о полноценном качественном SIEMaaS рано, подчеркнула Евгения Лагутина.

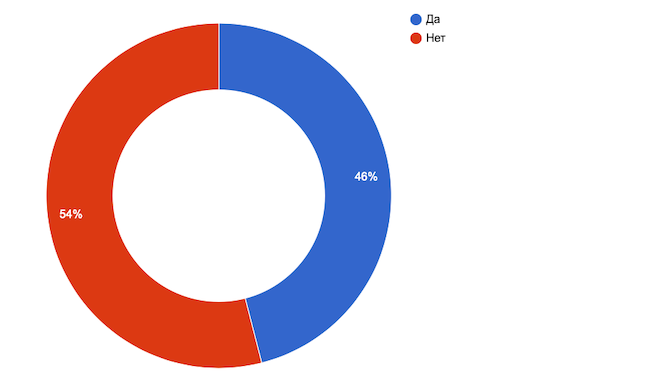

Рисунок 2. Готовы ли вы использовать SIEM-as-a-Service?

Мнения разделились почти поровну, но большинство (54 %) ещё не готово к SIEMaaS.

При обсуждении проблем появления SIEMaaS в России был затронут вопрос регулирования, который предстоит решить. Требования ФСТЭК России к лицензированию мониторинга выработаны, но никаких требований к отправке и обработке третьей стороной логов (которые могут содержать важные данные) пока нет.

Подобную эволюцию можно увидеть на примере DLP, последние 2–3 года популярность DLPaaS растёт, доверие к вендорам укрепляется. В будущем мы можем прийти к SIEMaaS, подвёл итог Алексей Дрозд.

В студии прозвучал вопрос о том, есть ли в России услуга по профессиональной работе с SIEM. Эксперты отметили актуальность услуги Managed SIEM. В России есть заказчики, которые пользуются внешним профессиональным управлением SIEM. Это полезно тем клиентам, которым не хватает специалистов или у которых есть специфические задачи.

Евгения Лагутина:

— Здесь как раз тот вариант, когда заказчик приобрёл SIEM, но не обладает достаточной квалификацией для работы с платформой. Платформа может простаивать, работать не в полную силу. Тогда приглашается внешний специалист, который помогает кастомизировать и настроить результативную работу SIEM. Но любая компания, конечно же, стремится вырастить своего специалиста.

Сценарии применения SIEM не для обеспечения безопасности

Один из таких сценариев — управление цифровыми активами. Зачастую сами сотрудники компании теряются от количества цифровых продуктов и решений в компании. Система отчётности о состоянии ИТ-инфраструктуры крайне полезна — особенно сейчас, в силу повсеместной цифровизации экономики, бизнеса и нашей жизни в целом.

Эксперты предложили и другие сценарии применения SIEM:

- мониторинг подключаемых накопителей данных и прочего «железа»;

- выявление аномалий в обработке данных;

- обогащение собранных данных другими системами;

- хранение событий и доступ к их архиву;

- анализ работоспособности систем.

Антон Фишман:

— ИТ и ИБ всё больше и больше пересекаются в задачах, и это взаимодействие необходимо организовать. Активы, управление уязвимостями, мониторинг — есть множество задач, которые SIEM решает и может помочь решить.

Многих заказчиков волнует вопрос о том, какой SIEM выбрать: самописный, опенсорсный или коммерческий. Здесь эксперты отметили профессиональную подготовку специалистов, которые готовы писать и развивать свой продукт с нуля или изменять открытый исходный код под себя. Вопрос сводится к зрелости заказчиков и их способности вкладывать время в развитие SIEM-решений.

Коммерческие SIEM сформировались из самописных и опенсорсных. Это реальный опыт, это усилия многих специалистов, и такой продукт стоит денег. Впрочем, как платные, так и бесплатные SIEM могут одинаково хорошо работать и выполнять свои базовые функции.

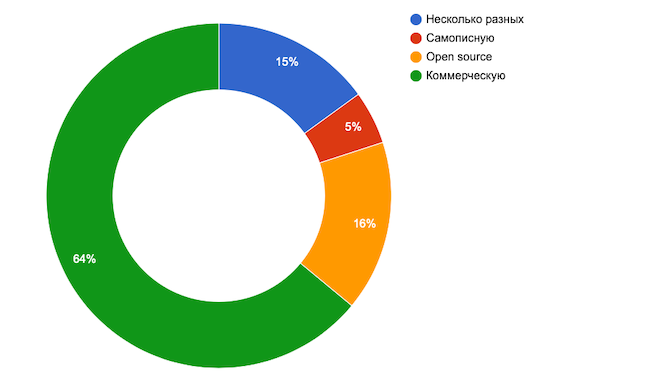

Рисунок 3. Какой тип системы сбора событий вы используете?

Коммерческий тип SIEM установлен у 64 % участников опроса. Открытый исходный код интересен 16 %, а 15 % выбрали несколько разных решений. Самописная SIEM работает только у 5 % респондентов.

Технические особенности современных SIEM

Как связаны коммерческий SIEM и личные самописные наработки?

Все зрелые поставщики SIEM умеют работать со всеми современными протоколами, коннекторами и стандартами. Архитектура качественного SIEM-продукта позволяет как заказчику, так и интегратору обеспечить необходимые связки. В редких случаях требуется что-то написать с нуля.

Дискуссия не привела к однозначному вердикту, кто именно должен делать эту связку. Вендоры готовы помогать заказчику, но не всегда бесплатно. Однако заказчик способен и самостоятельно настроить все коннекторы, единогласно подчеркнули эксперты.

Олег Бакшинский:

— Здесь важнее ориентировать заказчика на то, зачем это необходимо. Это уже другой уровень клиентов. Но если клиент настаивает, то, как правило, «за ваши деньги сделаем всё».

Кто пишет контент для обнаружения в платном SIEM?

Правила «из коробки» важны как база, далее поставщик SIEM помогает заказчику до момента, когда тот самостоятельно понимает, какие правила и каким образом должны быть добавлены для эффективного обнаружения аномалий. Многие вендоры предлагают передовые практики по написанию правил в том числе.

Это совместная работа аналитиков вендора и аналитиков заказчика, правила постоянно обновляются и добавляются новые, подчеркнул Антон Фишман.

Павел Кузнецов:

— Это вопрос тюнинга на этапе внедрения, мы помогаем клиенту закрыть те недопустимые события, которых он опасается. Наши эксперты участвуют в написании правил, которые эти риски закрывают. Мы всегда обучаем работе с продуктом.

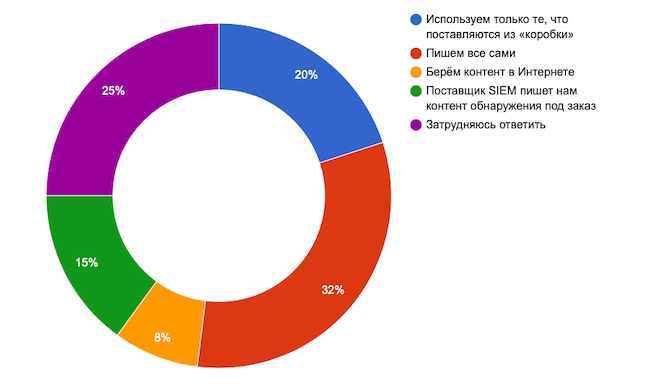

Рисунок 4. Чей контент для обнаружения (правила) вы используете?

Треть респондентов пишет правила своими силами, четвёртая часть затруднилась дать ответ. 20 % довольствуются правилами по умолчанию, 15 % обращаются к поставщику, и только 8 % берут контент для обнаружения из интернета.

Одним из интересных сопутствующих вопросов был следующий: какие сценарии использования можно применять для быстрого старта SIEM? Таких кейсов действительно не очень много; как правило, это всегда базовая инфраструктурная безопасность — аутентификация, изменение прав и групп пользователей, отслеживание перемещений по периметру, выявление атак на Active Directory, использование матрицы MITRE, детектирование подключений и т. д.

Набор правил с маркетплейса или из какого-то внешнего репозитория не обязательно будет работать надлежащим образом для заказчика, отметил Максим Жевнерев.

Олег Бакшинский рассказал практический случай: заказчик добавил свои правила, но не стал выключать набор правил от вендора по умолчанию. После анализа отчёта обнаружилось, что именно правила «из коробки» помогли выявить заражённые хосты.

Зрелые SIEM-платформы предоставляют набор правил, которые вполне эффективны и могут показать результаты уже через несколько часов после запуска.

Другой вопрос касался того, работает ли SIEM с потоками помимо дискретных событий. Спикеры ответили утвердительно: анализ сетевых потоков в режиме реального времени на признаки присутствия подозрительных программ важен и необходим, должен поддерживаться.

Евгений Бударин:

— Чем универсальнее будет система по части сбора событий из других источников, тем точнее и качественнее результат. В том же «пилоте» это позволяет продемонстрировать работу продукта, увидеть интересную картину происходящего на периметре.

Как лицензируется SIEM?

Если брать классическую схему, то используются EPS (количество событий в секунду) и FPS (количество потоков в секунду), ответила Евгения Лагутина.

Олег Бакшинский обозначил движение в сторону инфраструктуры — лицензирование на основе хостов: заказчику такой подход более удобен для прогнозирования дальнейшего роста. Большинство заказчиков выбирает именно его при приобретении лицензии и отказывается от классического.

Эксперты сошлись во мнении, что становится популярнее практический, более гибкий подход к лицензированию — ведь расчётные показатели EPS / FPS всегда отличаются от реальной производительности, которая зависит от конкретной инфраструктуры и целей заказчика.

Каждый вендор вырабатывает свои пути: например, лицензия SIEM может быть приобретена навсегда, без ограничения времени, могут быть поставлены полезные заказчику бесплатные модули.

В случае пиковой нагрузки на SIEM, когда наблюдается краткосрочное превышение EPS / FPS, лицензия не накладывает ограничений, никакие события не теряются. Если превышение становится длительным, например когда изменилась инфраструктура заказчика, то вопрос изучается и может потребоваться расширение лицензии.

Максим Жевнерев:

— Мы, наоборот, пришли от источников к EPS / FPS, и это — нормальная честная метрика, которая позволяет отлично взвесить наши ресурсы и увидеть аномалии в случае превышения лимитов со стороны заказчика.

Комментируя вопрос о том, какие жёсткие диски рекомендуются для SIEM, Евгений Бударин отметил, что необходимая конфигурация оборудования формируется под каждого заказчика индивидуально после постановки задач. Учитываются количество правил корреляции, глубина ретроспективы, количество панелей мониторинга и т. д. На основе анализа этих данных будут выдвинуты требования и к жёсткому диску.

Как решается задача масштабирования SIEM?

Спикеры ответили, что всё, как всегда, зависит от аппетитов и целей заказчика. Задача построения центра компетенций может быть решена по-разному. Возможно создание отдельных точек сбора данных, которые могут находиться на разных уровнях и иметь свои уникальные идентификаторы, позволяющие понимать, откуда поступило событие.

Антон Фишман:

— Здесь [релевантны] и гранулированное распределение доступа, и зависимость от локации хранения данных (на местах или удалённо), и зависимость от того, где заказчик планирует коррелировать данные. И таких запросов по запуску территориально распределённой инфраструктуры поступает всё больше.

Эксперты обсудили также возможности SIEM по реагированию на инциденты. Поставляя комплексное решение, вендор предлагает полноценную интеграцию со всеми SOAR, которые представлены на рынке. Не всем заказчикам требуется такая функция — как правило, только крупным. В базовой поставке реагирование поддерживается, прописаны соответствующие сценарии (плейбуки).

«Мы идём в сторону универсального предложения для заказчиков разной степени зрелости. Автореагирование сейчас — требование многих. И такая функция SIEM “из коробки” добавляет продукту вес», — отметил Евгений Бударин.

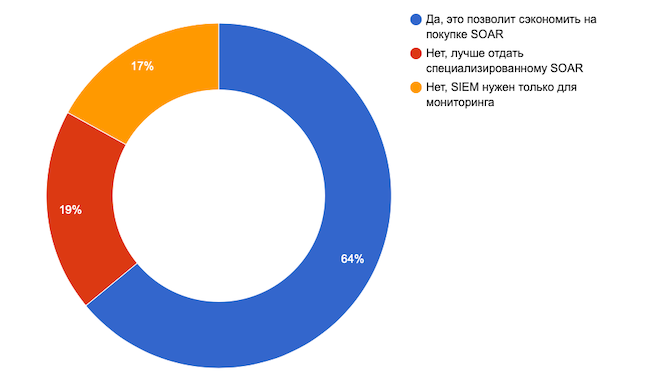

Рисунок 5. Хотели бы вы иметь в SIEM встроенные возможности по реагированию?

Две трети опрошенных видят во встроенном реагировании экономию на SOAR. 19 % предпочитают специализированный SOAR. Почти столько же (17 %) считают, что SIEM — это только мониторинг.

Борьба с ложными срабатываниями и обогащение контента SIEM

В этой борьбе эффективно применение машинного обучения в сочетании с ручной доработкой правил. Машинное обучение помогает фильтровать легитимную активность и профилировать пользователей и сущности в сети заказчика, а также обеспечивает тюнинг на этапе внедрения.

Павел Кузнецов:

— Вендор в процессе внедрения SIEM помогает настроить эти правила, сделать профилирование, наполнить белые списки легитимного поведения, и с этим можно дальше работать.

Специалисты также отметили, что бывает очень полезно проверить ложные срабатывания вручную, открыть и посмотреть правила, особенно когда данных не хватает. Нехватку данных помогает компенсировать связь SIEM с SOAR и другими источниками.

Обогащение контента по активам, уязвимостям, меткам для событий и т. д. позволяет наложить недостающие правила корреляции.

Алексей Дрозд:

— Основная методика борьбы — это возможность уточнения правил. Должен быть представлен богатый инструментарий, который позволит уточнять критерии корреляции, отбора, реагирования. Здесь же важно обучение специалистов этой методике вендором.

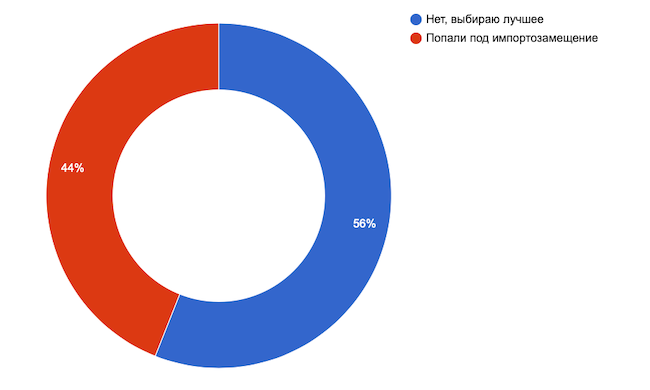

Рисунок 6. Значима ли для вас страна происхождения SIEM?

Для большей части респондентов (56 %) страна происхождения SIEM не важна. Остальные (44 %) попали под импортозамещение.

Центр компетенций вендоров

Помимо компетенции поставщика SIEM крайне важна квалификация отдела исследований. Он помогает наполнить продукт вендорским контентом — например, написать те же корреляционные правила. Подобное подразделение исследует новые векторы атак, угрозы и т. д. Отдел может быть как своим, так и партнёрским.

Павел Кузнецов положительно охарактеризовал наличие у вендора своих команд защиты и атаки (Blue Team и Red Team), которые вместе запускают процесс Purple Teaming и далее, обмениваясь знаниями, повышают качество контента, развивают и постоянно актуализируют продукт.

Явно подтвердить компетенции вендора какими-то документами, скорее всего, не получится. Увидеть их можно на этапе «пилотирования» продукта. Алексей Дрозд предложил другой путь оценки компетенций: отзывы о продукте от состоявшихся клиентов, общение между заказчиками.

Иногда предлагается только практический опыт поставщика SIEM, без центра компетенций. Этот опыт также стоит денег, а продукт всё равно будет эффективен. Компетенция может быть международной или территориальной, добавил Олег Бакшинский.

Как заказчику протестировать SIEM перед покупкой?

В логическом продолжении предыдущего вопроса спикеры единогласно рекомендовали «пилотирование» и в очередной раз подчеркнули важность целей заказчика. Клиенту необходимо подготовить свои сценарии, продумать программу испытаний, чтобы отработать конкретные задачи, увидеть, как выбранный SIEM будет закрывать именно его риски за разумные деньги в рамках бюджета.

Некоторые вендоры предлагают бесплатные версии продукта, которые может установить любой желающий. Можно использовать чек-листы угроз, чек-листы сравнения SIEM, которые помогут обзорно оценить возможности и функции продуктов на рынке. Внешний аудит (например, в виде услуги Red Team Assessment) набирает обороты и предоставляет комплексную оценку текущего состояния процессов ИБ в компании, в том числе и оценку эффективности SIEM.

Алексей Дрозд:

— Мы относимся к «пилоту» как к «боевой» продаже за деньги, у нас разницы нет. За клиентом закрепляется не менеджер по продажам, а технический специалист, полноценная поддержка. Клиенту нравится, когда с ним говоришь честно, когда одинаковое внимание уделяется и сильным, и слабым сторонам продукта.

Чтобы «пилотирование» прошло успешно, вендор и заказчик должны определить критерии успеха. Процесс тестирования сформирует сценарии использования, и далее будет понятно, насколько эффективен и удобен продукт для заказчика, для конкретных специалистов, которые будут далее работать с платформой, подвёл итог Максим Жевнерев.

Рисунок 7. Каково ваше мнение относительно SIEM после эфира?

Почти половина (49 %) убедились, что их выбор SIEM верен. 20 % заинтересовались и готовы к тестам. Для 11 % SIEM на данный момент избыточен. 10 % так и не поняли, о чём была насыщенная трёхчасовая встреча. 9 % считают, что спикеры не были достаточно убедительны.

Ответы на вопросы слушателей

Существуют какие-то альтернативы для тех, кто не использует SIEM?

Часть заказчиков по ряду причин не нуждается в SIEM или обходится текущими решениями. Нехватка финансовых ресурсов, кадров в компании — тоже частая проблема. В таком случае это может быть аутсорс, когда кто-то извне обеспечивает безопасность с помощью того же SIEM, закрывает часть рисков.

Компания не может пользоваться услугами только одного вендора, потому что вычислить и закрыть все современные векторы атак таким образом крайне сложно, подчеркнул Антон Фишман.

Максим Жевнерев:

— Сейчас достаточно много решений, которые закрывают основные риски в ИБ. Например, если уже стоит EDR, то пользы от SIEM в большинстве случаев немного, аналогично — с NTA и так далее. Если взять какого-то гипотетического заказчика, которому необходимо с чего-то начать выстраивать процессы ИБ, я бы рекомендовал начать с EDR, а не с SIEM.

Как синхронизировать SIEM между часовыми поясами?

Это решается с помощью меток времени на коллекторе или на источнике. Если компания географически распределена, то в событии учитывается поправка на соответствующий часовой пояс.

Что можно сказать о контейнеризации SIEM и оптимизации ядра?

Все вендоры к этому идут, многие уже поставляют «SIEM в контейнере». Производительность, гибкость, возможность вертикального и горизонтального масштабирования — это базис, приоритет всех разработчиков.

Евгения Лагутина:

— Всегда удобно, когда продукт легко разворачивается, а в случае отказа самовосстанавливается и работа не нарушается, что и дают контейнеры. Это — уже настоящее, и за этим будущее. Современные SIEM и многие их модули уже оптимизированы, упакованы в контейнеры и работают с колоночным типом БД.

Выводы

Рынок SIEM-платформ сегодня находится в устойчивом развитии, продукт постоянно обрастает дополнительными функциями, которые требуются заказчику. Наблюдается фрагментация рынка: появляются новые игроки, которые стимулируют крупных вендоров к развитию продуктов.

Самописные и опенсорсные решения полезны тем заказчикам, которые видят избыточность платных SIEM-платформ и готовы самостоятельно поддерживать и дорабатывать свой продукт или приглашать внешних специалистов. Услуга Managed SIEM востребованна и предоставляется ряду заказчиков в России.

Потребность в SIEMaaS только только зарождается в России; требования регулятора к тому, как должны передаваться и обрабатываться данные третьей стороной, ещё не выработаны.

SIEM «из коробки» умеет работать со всеми протоколами, коннекторами и стандартами, анализирует сетевые потоки и имеет готовый набор правил, который эффективен и показывает результаты уже на этапе индивидуализации платформы. Контент для обнаружения настраивается заказчиком, обучение предоставляет вендор. Помимо стандартных EPS / FPS вендоры предоставляют и более гибкие схемы лицензирования.

Современные SIEM могут применяться и за пределами стандартных сценариев обеспечения безопасности, что полезно ИТ-подразделению компании в целом.

Автоматическое реагирование на инциденты поддерживается в SIEM и является требованием многих клиентов. Задача масштабирования SIEM всегда решается по-разному в зависимости от целей заказчика.

Машинное обучение помогает в борьбе с ложноположительными срабатываниями, но всегда полезно провести ручной анализ и более тонкую настройку правил самостоятельно.

Отзывы клиентов, наличие центра компетенций, публичные доклады, процесс Purple Teaming, чек-листы, демоверсии и, конечно же, личное «пилотирование» продукта помогут заказчику правильно выбрать SIEM-платформу и закрыть все риски.

Подписывайтесь на наш канал, участвуйте в тематических опросах и дискуссиях. Выигрывайте призы, задавая вопросы спикерам в чате. Получайте актуальную информацию по самым современным направлениям в информационной безопасности на AM Live!