Исследователи из Южной Кореи обнаружили вредоносный модуль, мимикрирующий под адаптер производительности WMI и реализовывающий технику DLL Side-Loading с шифрованием пути расположения содержимого. Цель — затруднить детектирование со стороны EDR. Модуль связывают с деятельностью APT-группировки Lazarus.

- Введение

- Техника DLL Side-Loading

- Усовершенствование DLL Side-Loading

- Кибератака через подмену адаптера производительности WMI

- Выводы

Введение

Южнокорейская компания AhnLab раскрыла новый приём вредоносной активности, который удалось обнаружить при целевом мониторинге и анализе активности северокорейской APT-группировки Lazarus Group. Новинка связана с развитием техники неявной параллельной загрузки, внесённой в матрицу MITRE под названием DLL Side-Loading. Такие методы активно применяются APT-группировкой начиная с 2022 года.

Техника DLL Side-Loading

Параллельная загрузка библиотек часто встречается в арсенале подготовленных APT-группировок. Идея вполне проста: используются встроенные механизмы загрузки, которые инициализируются при работе прикладных программ. В настоящее время последние не являются монолитными и представляют собой по сути костяк (основную архитектурную часть) приложения, а служебные функции, часто используемые в разных системах, специализированных или разрабатываемых отдельной группой программистов, вызываются из дополнительных DLL.

Ссылки на дополнительные DLL-модули, как и сами файлы, обычно относятся ко «внутренней кухне» разработки. О них редко упоминается в общих руководствах, а сведения о них встречаются в техническом описании ПО или в комментариях внутри кода. Иногда упоминания отсутствуют вообще, если разработчик не считает нужным упоминать их (например, дав общую ссылку на подключение какого-либо внешнего механизма).

Такая ситуация идеальна для хакеров. Однако использование техники DLL Side-Loading обычно встречается только в арсенале передовых APT-группировок. Для её применения требуются хороший уровень программирования и понимание алгоритма работы атакуемых прикладных систем.

Итак, обычно, получив от приложения ссылку на запуск определённого DLL-модуля, Windows запускает встроенный механизм поиска ссылок по имени. Он жёстко определён и не может быть изменён. Сначала файл с запрошенным именем ищется в текущей папке, откуда поступил запрос и где расположен основной модуль, затем перебирается (в строгой последовательности) набор служебных папок до нахождения первого соответствия.

Заражение происходит, если взамен легитимного файла система сначала «встретит» одноимённый вредоносный DLL-модуль. При атаке DLL Side-Loading он обычно помещается в папку с основным модулем легитимной программы.

Усовершенствование DLL Side-Loading

Казалось бы, всё прекрасно (для хакеров). Если им удалось разместить DLL-наживку, то её срабатывание произойдёт при первом же запуске приложения. Но исследователи команд защиты (Blue Team) тоже не дремлют. Чтобы избежать распознавания вредоносных функций, хакерам приходится применять, например, шифрование.

Как пишут исследователи AhnLab, им удалось обнаружить интересные нововведения в инструментах APT-группировки Lazarus Group.

Сначала несколько слов о самой группировке. Считается, что её корни находятся в Северной Корее. Группировка противостоит в первую очередь южнокорейским компаниям. Она активно использует целевой фишинг, известна своими кибератаками на цепочки поставок, список применяемых ею векторов атак отличается большим разнообразием.

Как сообщается в блоге AhnLab, 12 января 2024 года в поле зрения системы AhnLab Smart Defense (ASD) попала программа для реализации техники «Hijack Execution Flow» (T1574.002 по классификации MITRE). Она представляла собой DLL-модуль, внедряемый по принципу DLL Side-Loading, но необычным способом.

Кибератака через подмену адаптера производительности WMI

Обнаруженная атака осуществляется через служебную утилиту Microsoft WMI Performance Adapter (wmiapsrv.exe), которая собирает информацию о производительности системы. Служебный файл «wmiapsrv.exe» всегда расположен в папке «%WinDir%\system32». Среди рекомендаций для ИБ существует правило: если этот файл обнаружен в другом каталоге, то его следует немедленно удалить. Однако до недавнего времени о существовании вредоносных программ с именем «wmiapsrv.exe» не было широко известно.

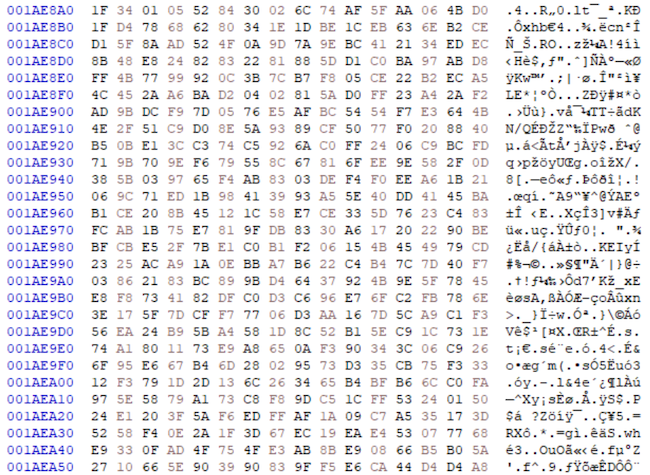

Рисунок 1. Часть ресурсной области вредоносного файла «wbemcomn.dll»

Один из модулей, которые в норме должен загружать процесс «wmiapsrv.exe», — библиотека «wbemcomn.dll». Как сообщают исследователи AhnLab, им удалось обнаружить модифицированный «wbemcomn.dll» с вредоносным контентом. Вместе с ним (по тому же адресу) был обнаружен ещё один модифицированный DLL-модуль — «netutils.dll». Оба файла работают как бэкдоры.

Реверс-инжиниринг позволил установить, что в результате вызова функции «GetSystemFirmwareTable» происходит получение данных, используемых для расшифровки строк в области ресурсов «wbemcomn.dll». Вредоносные действия реализовываются при загрузке DLL-модуля.

Как показала проверка, в алгоритме кибератаки было жёстко прописано, что ключ расшифровки подходит только в том случае, если DLL-модуль находится по определённому адресу. При обращении по другому адресу или из другого приложения вредоносный контент не запускается.

Выводы

Техника атаки DLL Side-Loading остаётся в числе активно используемых APT-группировками. Приведённый выше пример указывает на то, что злоумышленники пробуют применять для реализации кибератак легитимные средства диагностики Windows. При этом расшифровка и анализ содержательной части вредоносных модулей осуществимы только при определённой конфигурации ссылок, что затрудняет диагностику с помощью EDR.