Компания Positive Technologies обнаружила артефакты вредоносной деятельности с почерком известной киберпреступной группировки Cobalt, считавшейся разгромленной. Они были найдены в ходе расследований, которые проводили эксперты PT ESC в 2023 году в российских организациях из секторов энергетики, образования и телекоммуникаций.

- Введение

- Пакет Cobalt Strike ≠ группировка Cobalt

- История взлёта группировки Cobalt

- Техника кибератак группировки Cobalt на банкоматы

- Данные Европола

- Расследование деятельности группировки Cobalt

- Арест предполагаемого лидера Cobalt

- Новая жизнь группировки Cobalt

- Финал или новый виток?

- Cobalt снова в строю

- Выводы

Введение

О группировке Cobalt заговорили в 2016 году, когда были обнаружены кражи денежных средств из банкоматов по всему миру. У группировки был свой характерный почерк. Они действовали технично и умело. После краж не оставалось следов вредоносной деятельности. Более того, группа мимикрировала под «красные команды» (Red Team), используя «официальные» инструменты, характерные для тестов на защищённость.

Дерзость и масштаб краж привели к тому, что их расследованием занимались многочисленные специалисты по всему миру. В России это делали компании Kaspersky и Positive Technologies. Тем не менее злоумышленникам долго удавалось уходить от «погони».

В итоге их поймали и осудили. Но недавние исследования показывают, что их дело живёт. Кто такие группа Cobalt? Какие инциденты связаны с этим именем? Чего можно ожидать от них в будущем? Речь об этом пойдёт далее.

Пакет Cobalt Strike ≠ группировка Cobalt

Слово «Cobalt» знают все, кто связан с ИБ. Конечно, речь идёт о Cobalt Strike — одной из популярных платформ для тестирования на проникновение и работы «красных команд». У этого продукта есть свой официальный разработчик — компания Fortra. Однако после того как нелегальная его копия разошлась по Сети, системой Cobalt Strike стали активно пользоваться злоумышленники. Пакет завоевал у них широкую популярность благодаря богатому набору функций: расширенные средства для реализации социальной инженерии, возможности постэксплуатации поражённого хоста, средства управления и контроля и др. Согласно последнему докладу Sophos, нелегальные копии Cobalt Strike так или иначе имеют отношение почти к половине инцидентов с программами-шифровальщиками в мире.

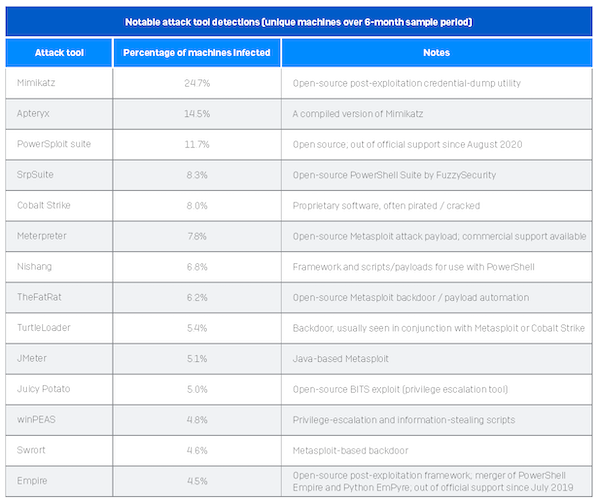

Рисунок 1. Основные инструменты атак злоумышленников (Sophos, 2023)

В итоге Cobalt Strike вошёл в число основных хакерских инструментов, соседствуя с Mimikatz / Apteryx для сбора учётных данных и PowerSploit / Meterpreter для атак через PowerShell-команды.

ИБ-отрасль пыталась противостоять этому нашествию. Компания Fortra объединилась с Microsoft для борьбы с серверами, на которых обнаруживаются пиратские версии Cobalt Strike. В марте 2023 года суд Восточного округа Нью-Йорка издал даже специальное постановление, которое разрешает конфисковывать доменные имена и IP-адреса серверов, на которых размещены нелегальные копии этого ПО.

Однако группировка Cobalt имеет опосредованное отношение к пакету Cobalt Strike. Они не являются его разработчиком, а именование «Cobalt» ввели исследователи из компании Group-IB, которые стали активно изучать деятельность новой группировки в середине 2010-х гг. Они обнаружили, что группировка использовала Cobalt Strike во время своих ограблений.

История взлёта группировки Cobalt

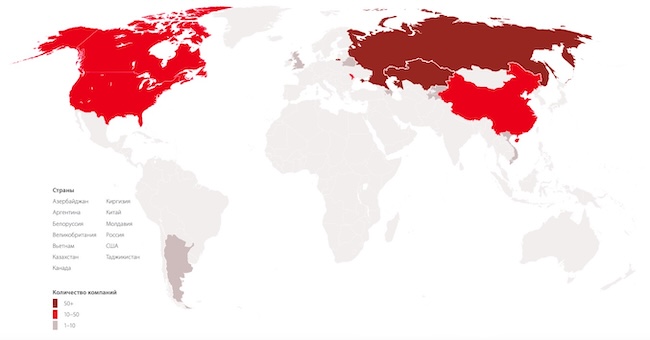

Хакерская группа Cobalt попала под пристальное внимание правоохранительных органов в 2015–2016 гг. после того, как устроенные ею кибератаки прокатились по всей Европе. Злоумышленники занимались взломом банкоматов, и в число пострадавших попали банки 14 стран: Армении, Беларуси, Болгарии, Эстонии, Грузии, Кыргызстана, Молдовы, Нидерландов, Польши, Румынии, России, Испании, Великобритании и Малайзии.

Расследованием занялся Европол. Поскольку по почерку сразу стало понятно, что работают русскоязычные злоумышленники, к техническому расследованию присоединилась российская команда Group-IB. Об этом стало известно благодаря публикации в Reuters. Тогда же официальные заявления о кибератаках сделали два крупнейших мировых производителя банкоматов: NCR и Diebold Nixdorf. Они заявили, что знают об учащении кибератак против их оборудования и оповестили своих клиентов для минимизации угроз.

Рисунок 2. География деятельности группировки Cobalt за период 2013–2017 гг. (Европол, 2018)

Как сообщала Group-IB, атаки на банкоматы проводились с применением новой техники, получившей название «touchless jackpotting». Она исключала необходимость физического контакта с банкоматами и оборудованием. Все операции выполнялись с применением вредоносных программ, которые обеспечивали манипулирование работой механизма для выдачи наличных.

Как рассказал Николас Биллетт, старший директор Diebold Nixdorf по основному ПО и безопасности банкоматов, исследователям удалось заснять процесс кражи с помощью камер наблюдения. «На записях было видно, что, подойдя к банкомату, человек совершал звонок по мобильному телефону. После этого банкомат автоматически отсчитывал деньги, открывал лоток, а злоумышленник просто забирал купюры из приёмника».

Техника кибератак группировки Cobalt на банкоматы

Как позднее выяснили исследователи, всё начиналось с атаки на офисы банка. В случае успеха злоумышленники получали доступ к локальной сети и уже из неё устанавливали полный контроль над банкоматами. Применяемая тактика позволяла выбирать дни и время, когда банкоматы были загружены по максимуму, что многократно усиливало результативность кражи.

С технической точки зрения для проведения кибератаки использовались следующие программные средства: пакет Cobalt Strike, средство удалённого администрирования Ammyy Admin, сетевой сканер SoftPerfect, утилиты Mimikatz, встроенные функции ОС (PowerShell, PsExec, RunAs).

Высокий технический уровень совершения кибератак вызывал у исследователей недоумение. Было понятно, что работали опытные злоумышленники. Но кто?

По оценкам Group-IB, на получение полного доступа к контроллеру домена для проникновения в локальную сеть банкоматов и захвата управления у злоумышленников уходило от 10 минут до 1 недели. При этом максимальный размер зафиксированной кражи из одного банка составил 7,3 млн долларов США.

Позднее исследователи выяснили, что во время ранних кибератак группировки Cobalt применялась система анонимной рассылки писем «йаПосылалка», разработанная русскоговорящими специалистами. Исследователи также обратили внимание на то, что использованная группировкой Cobalt техника доставки фишинговых писем и захвата управления контроллером домена очень сильно напоминала методы, которыми до этого пользовалась группировка Buhtrap.

В мае 2016 года произошло задержание группы лиц, занимавшихся обналичиванием денежных средств, похищенных членами группировки Buhtrap. Позднее стало известно, что бот-сеть Buhtrap была продана другим лицам, которые продолжили атаки против компаний России и Украины. Это могло указывать на то, что как минимум некоторые участники Buhtrap перешли в группу Cobalt. Скорее всего, они сформировали её костяк.

Данные Европола

Только за первый год своего существования группировка Cobalt атаковала 50 российских финансовых учреждений и пять платёжных систем. Им удалось похитить в общей сложности более 1 млрд рублей (17 млн долларов).

Ограбления совершались с использованием вредоносной программы под названием Anunak. Позднее появилась усовершенствованная версия под названием Carbanak, но в итоге злоумышленники перешли на пиратскую копию Cobalt Strike. Украденные средства конвертировались в криптовалюту.

Понимание, что правоохранители столкнулись с чем-то новым, пришло уже к осени 2014 года. В октябре Кейт Гросс, председатель группы кибербезопасности европейского банковского лобби, созвал экстренную встречу с экспертами из Citigroup, Deutsche Bank и других крупных европейских кредитных организаций. В конференц-зале штаб-квартиры Европола в Гааге присутствовали и исследователи из Kaspersky, которые проинформировали собравшихся о том, что они нашли на Украине.

«Я никогда раньше не видел ничего подобного», — сказал Троэльс Эртинг, тогдашний глава центра по киберпреступности в Европоле. — Это хорошо спланированная вредоносная атака, она очень сложная и глобальная».

Как позднее сообщил Европол, преступная деятельность Cobalt велась как минимум с августа 2013 года. По его данным, именно тогда началось тестирование разработанной техники кибератаки. Первые следы активности Cobalt ведут в Испанию, первые жертвы их киберкраж появились весной 2014 года. С июня 2014 года начался основной поток краж.

Первый зарегистрированный инцидент, который был расследован и позволил службам ИБ понять, как именно совершаются хищения из банкоматов, произошёл в Киеве. Название банка не разглашается, но известно, что к расследованию привлекли команду из «Лаборатории Касперского».

Сама техника кражи из банкомата была раскрыта быстро. Но исследователям было непонятно, как в руки злоумышленников попали данные для доступа к сети банкоматов. Эти данные являются секретными, но найти «крота» не удавалось. Более того, массовый характер однотипных краж делал невероятным параллельное существование такого огромного числа «кротов» в банках. Злоумышленники явно пользовались чем-то другим.

Исследователи из Kaspersky рассматривали также версию заражения сети через мобильное устройство. Изучая записи видеонаблюдения, они узнали о параллельном расследовании в том же банке, которое велось по факту заражения компьютера одного из сотрудников трояном Carberp, доставленным с помощью фишингового документа Microsoft Word. В итоге они поняли, что в обоих случаях действовали одни и те же злоумышленники. Целью заражения был перехват трафика с видеокамер, установленных в офисах банка.

С их помощью злоумышленники могли наблюдать, что выводилось на экранах сотен дисплеев сотрудников в офисах банков. Они восстанавливали данные, вводимые сотрудниками с клавиатуры.

Расследование деятельности группировки Cobalt

Шквал взломов банкоматов в 2016 году позволил исследователям набрать необходимые данные, досконально изучить применявшиеся группировкой Cobalt техники атак через фишинговые письма, чтобы подготовить контрмеры. На почтовых серверах появились соответствующие дополнения для спам-фильтров. В это же время к расследованию деятельности группировки подключились специалисты центра PT Expert Security Center компании Positive Technologies.

В ответ злоумышленники сменили тактику. В 2017 году они перенаправили вектор кибератак в сторону поставщиков и контрагентов банков (атаки на цепочку поставок), чьи инфраструктуры и учётные записи стали применяться для нападений на сторонние организации. В поле зрения злоумышленников попали не только банки, но и биржи, страховые компании, инвестиционные фонды, другие организации, напрямую связанные с финансами.

Расширилась и география кибератак. К прежнему списку целей Cobalt в 2017 году добавились компании из Северной Америки, Западной Европы и Аргентины. Характерным признаком их новой тактики стало использование ссылок на тему ИБ и названий регуляторов в фишинговых письмах.

Рисунок 3. География кибератак группировки Cobalt после 2017 г.

Расширились и цели кибератак. Например, сотрудников бирж провоцировали на покупку или продажу акций определённых компаний или на конкретные операции на рынке. По всей видимости, злоумышленники пытались извлечь выгоду из этих манипуляций. Оценить масштабы их «дохода» в этом направлении невозможно без инсайдерской информации.

Злоумышленники стали также заниматься компрометацией ИТ-инфраструктур компаний. Среди их целей стали встречаться организации из самых разных областей: госучреждения, телеком и интернет, сфера услуг, промышленность, сфера развлечений, медицина. Атаки проводились как против головных предприятий, так и в отношении компаний-контрагентов, расположенных в странах Северной и Южной Америки, Европы, СНГ, Центральной и Юго-Восточной Азии.

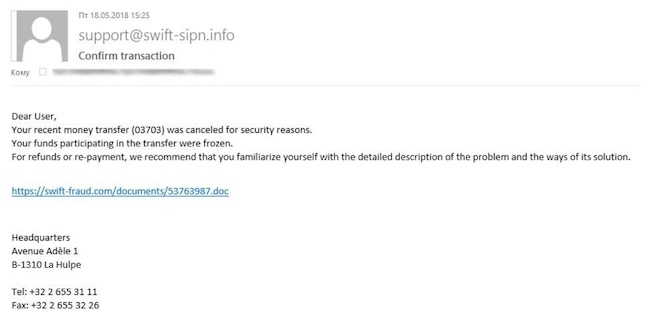

С технической стороны характерным признаком действий группировки было использование трояна Beacon из состава пакета Cobalt Strike для удалённого доступа к компьютеру работника целевой организации. Группировка также использовала вредоносные документы Microsoft Office для загрузки дропперов, которые создавались с помощью эксплойт-наборов Ancalog и Microsoft Word Intruder (MWI). Они также распространяли документы эксплуатирующие критически опасную уязвимость CVE-2017- 0199.

Рисунок 4. Вредоносное фишинговое письмо, созданное группировкой Cobalt

Арест предполагаемого лидера Cobalt

26 марта 2018 года Европол объявил об аресте в испанском городе Аликанте человека, которого они назвали «лидером группировки, ответственной за разработку сложных банковских вредоносных программ, включая Cobalt и Carbanak». Арест проводился национальной полицией Испании и являлся результатом масштабной операции, проведённой при поддержке Европола, ФБР, правоохранительных органов Румынии, Тайваня и Беларуси.

Имя лидера группировки официально не разглашалось, но Bloomberg назвал его «гражданин Украины Денис К.». Другие называли его «Денис Катана» или «Денис Токоренко», а иногда просто «выходец из Восточной Европы».

Арестованному инкриминировалось участие в кибератаках на более чем 100 финансовых учреждений по всему миру и причинение им ущерба в размере более 1 млрд евро.

Рисунок 5. Арест гражданина Украины Дениса К. в Аликанте

Испанские детективы сделали тогда заявление, что арестованный является «архитектором преступной организации, охватившей три континента».

Детективам удалось выяснить, что в группировку входили ещё три человека из России и Украины. Один из них занимался рассылкой вредоносных писем, другой — изучением содержимого баз данных, третий подчищал цифровые следы, которые оставались после атаки группировки.

По мнению следователей, на Дениса К. были возложены наиболее важные и сложные функции: он проводил разведку банковских систем и организовывал перемещение денег по сети. По словам исследователей, это требовало прежде всего не технических знаний, а креативности и ловкости. «В мире мало людей, которые способны сделать это так, как он», — писали СМИ.

Новая жизнь группировки Cobalt

Спустя шесть месяцев после ареста Дениса К. исследователи из компании Palo Alto Networks (Unit 42) сообщили, что группировка Cobalt продолжила деятельность. Специалисты PT Expert Security Center (PT ESC) также сообщали, что её активность была снова заметна уже в 2019 году.

В течение 2019 года группировка Cobalt модифицировала свои основные инструменты кибератак — CobInt и дроппер COM-DLL в связке с JavaScript-бэкдором «more_eggs». Они стали применять новые способы доставки кода и новые техники для обхода средств защиты на начальном этапе кибератаки.

На тот момент уже ни для кого не было секретом, что активность группировки находится под прицелом у детективов. Для реализации атак злоумышленникам приходилось совершенствовать методы, чтобы обходить устанавливаемые против них ловушки и средства защиты.

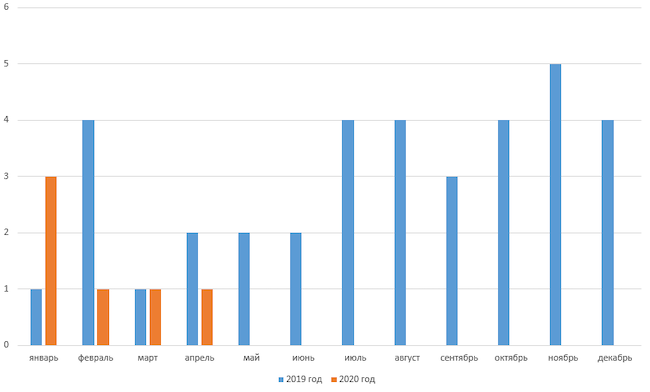

Рисунок 6. Количество атак Cobalt за 2019–2020 гг.

Финал или новый виток?

В июне 2021 года власти Казахстана объявили о завершении следствия в отношении ещё двоих неназванных членов группировки Carbanak (Anunak, Cobalt). Anti-malware-ru также сообщали об этом. Они были приговорены к восьми годам лишения свободы по обвинению в краже примерно 4,7 млн долларов из двух банков страны в период с 2016 по 2017 год, а также в попытке украсть 18,5 млн долларов.

Тогда же стало известно, что для обналичивания украденных средств они использовали метод «криптовалютной карусели» с привлечением «российской и молдавской мафий». Украденные в Казахстане деньги были «разбросаны» в общей сложности на 250 платёжных карт, после чего обналичены в банкоматах по всей Европе. Было доказано обналичивание денежных средств в банкоматах Бельгии, Чехии, Эстонии, Франции, Германии, Нидерландов, России, Испании и Швейцарии.

В приговоре сообщалось, что «остальные члены преступной организации установлены и находятся в международном розыске». Но сколько именно участников составляют сейчас группировку Cobalt, осталось неназванным.

Cobalt снова в строю

Казалось бы, деятельность группировки Cobalt должна была пойти на спад. Основные участники попали под следствие, «явки» раскрыты, точки онлайн-присутствия заблокированы, все потенциальные жертвы оповещены.

Однако 15 ноября текущего года компания Positive Technologies опубликовала новый доклад по этой группировке. В нём сообщается, что после периода отсутствия громких кампаний (с 2020 года) в поле зрения исследователей снова стали регулярно попадать фишинговые рассылки с вредоносными файлами, вложенными в архив, с последующим запуском модуля CobInt — «визитной карточки» группировки Cobalt.

Появились также и другие свидетельства восстановления активности.

Исследователи PT ESC отмечали, что группировка продолжает запускать фишинговые рассылки вредоносных файлов. Эти кибератаки были направлены против российских компаний «в сферах энергетики, образования и телекоммуникаций», как показали расследования инцидентов в 2023 году.

Исследователи PT ESC сделали вывод: группировка Cobalt или некоторые из её участников до сих пор активны. Они используют актуальные уязвимости CVE-2023-38831 и CVE-2023-3519, а также руткит Facefish. Главной целью проводимых ими кибератак является сейчас компрометация узлов под управлением ОС Linux.

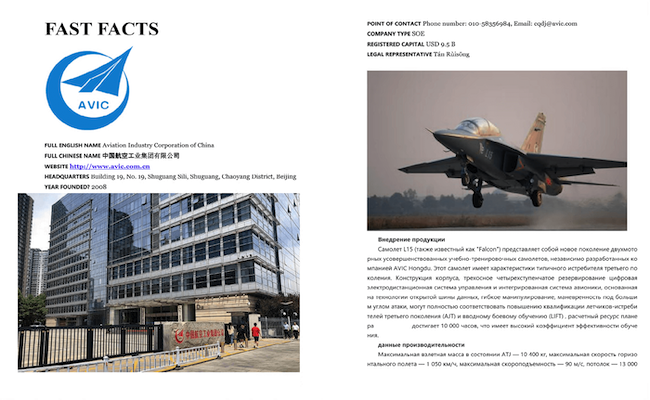

Рисунок 7. Содержимое PDF-приманки из следов активности возрождённой группировки Cobalt

Среди новых примет деятельности Cobalt — переход на распространение вредоносных приманок в RAR-архивах. По содержимому приманок видна направленность кибератак: предприятия российской промышленности, ВПК, финансовые организации. На почерк группировки указывает характерное применение фишинговых ссылок с последующим «приземлением» вредоносных пакетов с помощью открытого (open source) установщика NSIS.

Эксперты PT ESC отмечают, что в процессе тестирования им не удалось получить файлы-ключи с управляющих серверов, через которые инициализируется активная фаза кибератаки. По всей видимости, злоумышленники занимаются выстраиванием вредоносной экосистемы для будущих кибератак.

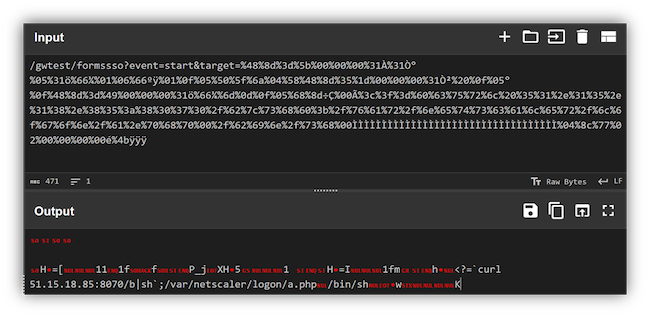

Авторы доклада рассказали о расследовании инцидента в неназванной российской энергетической компании, где злоумышленникам удалось скомпрометировать шлюз удалённого доступа Citrix NetScaler Gateway путём эксплуатации известной уязвимости CVE-2023-3519.

Рисунок 8. Следы Cobalt при эксплуатации уязвимости в Citrix NetScaler Gateway

Откуда известно, что это следы именно группировки Cobalt?

Во-первых, об этом говорит характерный почерк подготовки кибератаки. Но важным является также то, что средства защиты детектируют обнаруженные артефакты как PwShell.Carbanak — т. е. злоумышленники применяют те же техники написания вредоносного кода, которые были раскрыты ранее в отношении Cobalt.

Анализ WHOIS-записей контрольных серверов злоумышленников, подготовленных для кибератак и выявленных в ходе расследования PT ESC, связаны с доменами, которые зарегистрированы в Киеве. Это может свидетельствовать о том, что данная территория является сейчас «комфортной» для дислокации хакеров.

Выводы

Хотя активная борьба против группировки Cobalt ведётся с 2016 года, созданные ею техники атак и инструментарий до сих пор применяются. Несмотря на достигнутые успехи правоохранительных органов, группировка, похоже, сумела сохраниться.

Кто сейчас стоит за громким брендом Cobalt? Ответа на этот вопрос пока нет. Официально никто даже не определил, сколько человек входит в состав группы: оценки варьируются от «4–6 человек» до «80–100 человек». Не способствует ясности и то, что часто о Cobalt упоминают под совсем другими именами: FIN7, Navigator Group, Gold Kingswood, Carbanak, Anunak и др. Очевидно одно: тема деятельности Cobalt не закрыта.

Мы планируем продолжить развитие этой темы. В дальнейшем рассмотрим, как исследователи определяют, что имеют дело с активностью группы Cobalt. В публичном пространстве нет также единых рекомендаций для бизнеса, как строить защиту против её специфических атак.