Сертификат AM Test Lab

Номер сертификата: 393

Дата выдачи: 02.10.2022

Срок действия: 02.10.2027

- Введение

- Функциональные возможности «Континента TLS»

- Архитектура «Континента TLS»

- Системные требования «Континента TLS»

- Изменения и новые возможности «Континента TLS»

- Сценарии использования «Континента TLS»

- 6.1. Настройка TLS-сервера

- 6.2. Настройка приложения «Континент ZTN Клиент»

- 6.3. Консоль администрирования «Континента TLS»

- 6 4. Настройка портала приложений «Континента TLS»

- 6.5. Настройка доступа клиентов через HTTPS-прокси

- 6.6. Настройка доступа клиентов через TLS-туннель

- 6.7. Управление сертификатами безопасности в «Континенте TLS»

- 6.8. Просмотр журналов регистрации событий и отчётов в «Континенте TLS»

- Выводы

Введение

Долгое время при безопасном удалённом доступе к инфраструктурам организаций с российскими криптоалгоритмами применялась схема с созданием защищённых VPN-туннелей на сетевом уровне. Для этого необходимо было разворачивать VPN-клиенты на рабочих местах пользователей и организовывать сетевые соединения до шлюза. Эта модель трудна в развёртывании и эксплуатации.

Поскольку основными целями удалённого доступа являются корпоративные веб-приложения, развёртывание VPN-туннелей для таких задач видится избыточным. В данном случае можно использовать защищённый доступ по протоколу TLS. На рынке уже представлено несколько таких продуктов, которые предлагают возможности организации TLS-соединений с шифрованием по ГОСТам.

Одним из таких продуктов является система «Континент TLS» версии 2.2 от разработчика «Код Безопасности». Этот продукт был первым на рынке и участвовал в таких масштабных проектах, как, например, организация безопасного доступа к сервисам Федерального казначейства. Система «Континент TLS» предоставляет возможности по шифрованию HTTP- / HTTPS-трафика с использованием российских криптоалгоритмов, туннелированию TCP-трафика через протокол TLS, публикации корпоративных приложений через специализированный портал.

Предыдущая версия «Континента TLS» фигурировала в нашей статье «Сравнение сертифицированных ФСБ России TLS-криптошлюзов (TLS-gateway)».

Функциональные возможности «Континента TLS»

Система «Континент TLS» предлагает следующие функциональные возможности:

- Криптографическая защита HTTPS-трафика по протоколу TLS с использованием российских криптоалгоритмов (ГОСТ 28147-89, ГОСТ Р 34.11-2012, ГОСТ Р 34.10-2012).

- Идентификация и аутентификация пользователей по сертификатам открытых ключей стандарта x.509v3.

- Анонимный доступ к ресурсам.

- Возможность выпуска и выдачи сертификатов, созданных собственным удостоверяющим центром, согласно запросам.

- Обеспечение обоюдной аутентификации пользователя и сервера в процессе установки защищённого соединения.

- Интеграция с Active Directory при работе сервера удалённого доступа в режиме портала приложений.

- Возможность работы системы в режиме кластера с балансировкой нагрузки.

- Туннелирование произвольного TCP-трафика через протокол TLS.

- Создание портала приложений, предоставляющего единую точку входа для доступа к веб-ресурсам защищаемой сети.

- Интеграция с SIEM-системами по протоколу Syslog.

Архитектура «Континента TLS»

Архитектурно «Континент TLS» представляет собой взаимосвязанную систему, состоящую из TLS-сервера и клиентского программного обеспечения. В качестве последнего могут быть использованы перечисленные ниже приложения и СКЗИ:

- «Континент TLS Клиент» версии 2;

- «КриптоПро CSP» версий 4.0, 5.0;

- «Валидата CSP» версий 5.0, 6.0;

- «Яндекс.Браузер»;

- «Континент ZTN Клиент» для ОС Windows, Linux, Android, «Аврора»;

- любой другой сертифицированный по требованиям ФСБ России TLS-клиент, поддерживающий протокол TLS версий 1.0 и 1.2.

Для предотвращения несанкционированного доступа к ресурсам TLS-сервера он функционирует совместно с предустановленным средством защиты — ПАК «Соболь» версии 3.0 / 3.1 / 3.2.

TLS-сервер работает в трёх режимах: HTTPS-прокси, TLS-туннель, портал приложений.

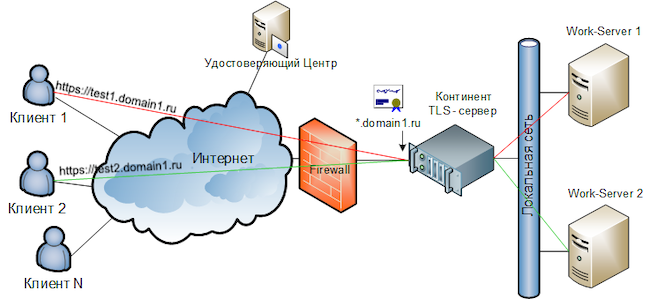

В режиме HTTPS-прокси с помощью возможностей «Континента TLS» создаётся защищённый HTTPS-канал между TLS-клиентами и TLS-сервером. Для каждого защищаемого ресурса используется отдельный сертификат сервера. Для защиты нескольких веб-ресурсов одновременно применяется wildcard-сертификат.

В режиме TLS-туннеля создаётся защищённый туннель для приложений использующих TCP-протокол, в том числе SSH.

Рисунок 1. Схема работы системы с использованием wildcard-сертификата

В режиме портала приложений используются один сертификат сервера и одна точка входа для доступа к защищаемым ресурсам, разграничение доступа к которым может осуществляться с помощью протокола LDAP. После проведения аутентификации и авторизации пользователю будет предложен список доступных защищаемых ресурсов, из которых он сможет выбрать необходимый ему.

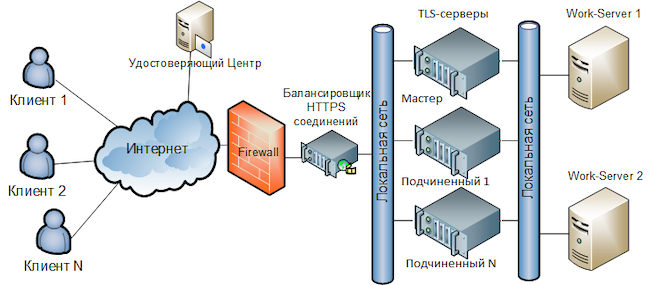

Для увеличения производительности одиночные серверы можно объединять в кластер с архитектурой «ведущий — ведомый». Распределение нагрузки на элементы кластера выполняют с помощью стороннего балансировщика. При этом один сервер становится основным (master) и управление кластером производится через него. Другие серверы остаются подчинёнными (slave). У них локально настраиваются только параметры сетевых интерфейсов и IP-адрес основного сервера, остальные настройки они наследуют.

Между собой серверы в кластере могут обмениваться только служебной информацией. Для того чтобы серверы работали в кластере, необходимо использовать сторонний балансировщик трафика или применять DNS-балансировку.

Если основной TLS-сервер вышел из строя, теряется только управление кластером. Это не сказывается на работоспособности остальных серверов, поскольку они работают в соответствии с конфигурацией полученной с основного сервера до его отказа. Восстановить основной TLS-сервер после сбоя можно из резервной копии.

TLS-сервер позволяет средствами удалённого управления выключать или перезагружать отдельные серверы кластера или весь кластер целиком. Однако удалённое включение кластера в системе не реализовано.

Рисунок 2. Схема работы системы с использованием кластера и балансировщика

TLS-сервер и TLS-клиент имеют сертификаты ФСБ России (№ СФ/114-4082 и № СФ/114-3862) на соответствие требованиям к средствам криптографической защиты информации класса КС1 / КС2.

Стоимость системы «Континент TLS» зависит от нескольких факторов: модели устройства TLS-сервера, количества одновременных подключений, вида технической поддержки. В отношении последней вендор предлагает несколько вариантов (базовый, стандартный, расширенный, VIP), различающихся условиями предоставления поддержки.

Системные требования «Континента TLS»

Таблица 1. Основные характеристики аппаратных платформ «Континент TLS»

Параметр / Платформа | IPC-R50 | IPC-500 | IPC-1000 | IPC-3000 |

Формфактор | Настольный с комплектом для крепления в стойки 1U | 1U | 1U | 1U |

Сетевые интерфейсы | 4 × 1000BASE-T RJ45 1 × 1G SFP | 6 × 1000BASE-T RJ45 | 8 × 1000BASE-T RJ45 8 × 1G SFP | 1 × 1000BASE-T RJ45 4 × 10GB SFP+ |

Пропускная способность в режиме HTTPS-прокси | До 350 Мбит/с | До 800 Мбит/с | До 1300 Мбит/с | До 4000 Мбит/с |

Максимальное количество соединений в режиме HTTPS-прокси | До 9 000 | До 9 000 | До 15 000 | До 45 000 |

Изменения и новые возможности «Континента TLS»

В «Континент TLS» версии 2.2 было добавлено несколько новых функций и возможностей. Большое количество изменений связано с повышением удобства и оптимизацией работы. Это касается процессов связанных с удалённой настройкой, отказоустойчивостью, контролем доступа пользователей к защищаемым ресурсам и управлением сертификатами с помощью удостоверяющего центра.

Далее перечислим изменения и новые возможности «Континента TLS» версии 2.2:

- Разработчики встроили в систему удостоверяющий центр TLS-сервера для выпуска неквалифицированных сертификатов. УЦ позволяет выпускать, перевыпускать и отзывать корневые, серверные и пользовательские сертификаты, экспортировать их, управлять списком отозванных сертификатов (CRL).

- Было реализовано разграничение прав доступа к ресурсам на основе правил, использующих значения параметров сертификата пользователя для более быстрого и простого предоставления доступа.

- Появилась возможность настройки сетевых параметров при удалённом управлении сервером TLS.

- Добавлена поддержка актуальных криптографических алгоритмов ГОСТ Р 34.10-2012 (512 бит) и ГОСТ Р 34.12-2015.

- Появилась возможность использования протокола SSH в защищённом туннеле.

- Добавлена функция удалённой перезагрузки кластера TLS-серверов с помощью консоли администратора.

- Появилась возможность подключения к серверу TLS по специальному технологическому сертификату до окончания настройки полной рабочей конфигурации на сервере.

- Добавлена вспомогательная опция резервного копирования базы данных сервера TLS без сетевых параметров.

- Появилась английская локализация интерфейса.

Сценарии использования «Континента TLS»

Настройка TLS-сервера

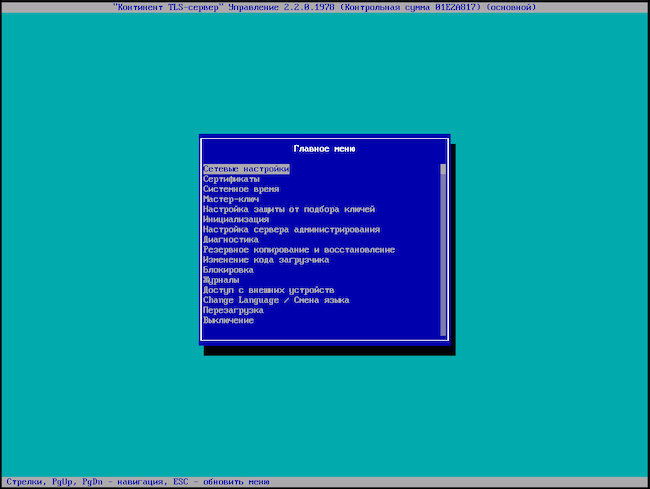

Перед тем как ввести в эксплуатацию «Континент TLS», необходимо настроить сам сервер. Часть манипуляций производится на сервере с помощью графической оболочки внутренней операционной системы. Все остальные действия можно производить с помощью рабочего места администратора после того, как TLS-сервер окажется доступен по сети.

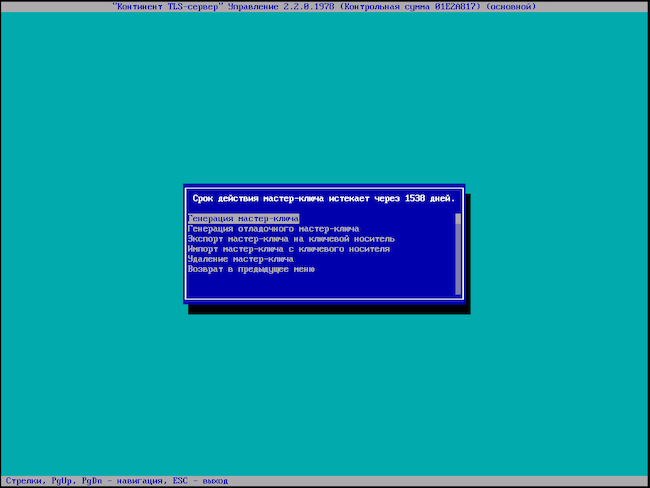

Рисунок 3. Настройка TLS-сервера на «Континенте TLS»

На сервере можно настроить сетевые соединения и параметры, установить системное время, настроить администрирование и произвести инициализацию системы, которая позволит сформировать первоначальную базу данных и организовать веб-управление. Также нужно сгенерировать мастер-ключ и записать его на внешний носитель. Он потребуется для таких задач, как шифрование закрытых ключей серверных сертификатов, подписывание обновлений сервера, обеспечение защищённого соединения между элементами кластера.

Рисунок 4. Генерация мастер-ключа на «Континенте TLS»

Из дополнительных возможностей главного меню можно выделить опцию диагностики TLS-сервера, полезную для выявления проблем при работе системы, и функцию резервного копирования, которая позволяет сохранить всю базу данных сервера и сетевые настройки либо только базу данных.

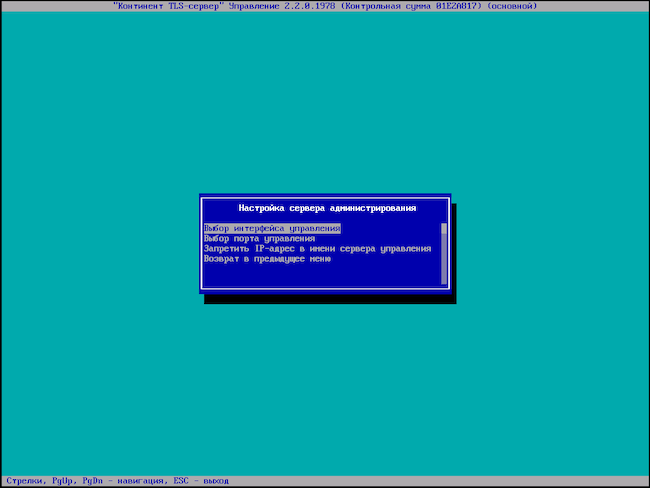

Также необходимо отметить, что многие параметры, которые есть в главном меню, можно настраивать удалённо с помощью веб-консоли администрирования после получения сетевого доступа к серверу.

Рисунок 5. Настройка сервера администрирования

После того как будет настроен сервер администрирования и будут установлены все необходимые для его доступности сетевые настройки, а также произойдёт инициализация системы, появится возможность подключиться к серверу удалённо. Для этого понадобится запустить браузер и ввести адрес сервера. Также можно использовать сертификат администратора на основе алгоритмов ГОСТ для обеспечения более защищённого доступа. Однако для того чтобы задействовать эту опцию, необходимо предварительно установить криптопровайдер «КриптоПро CSP» на рабочую станцию администратора.

Для корректной работы TLS-сервера требуются следующие сертификаты:

- не менее одного корневого сертификата удостоверяющего центра;

- не менее одного сертификата сервера;

- не менее одного сертификата администратора сервера.

Генерация закрытого ключа и создание запроса на сертификат открытого ключа производятся с помощью приложения «Континент TLS Клиент». Корневой сертификат и сертификат администратора, выданные удостоверяющим центром, можно загрузить на TLS-сервер локально или удалённо.

Проверка валидности пользовательских и корневых сертификатов осуществляется сервером по спискам отозванных сертификатов, загруженным в его локальную базу данных. Проверка валидности сертификата пользователя выполняется в ходе его аутентификации при обращении к защищаемому ресурсу.

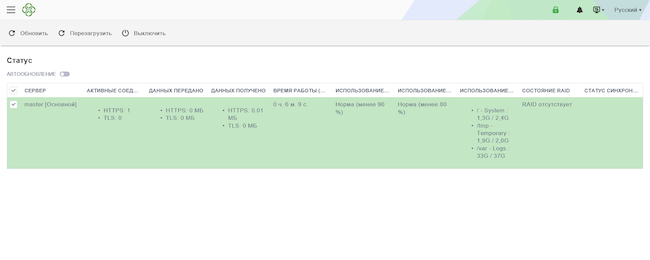

Рисунок 6. Консоль администрирования «Континента TLS»

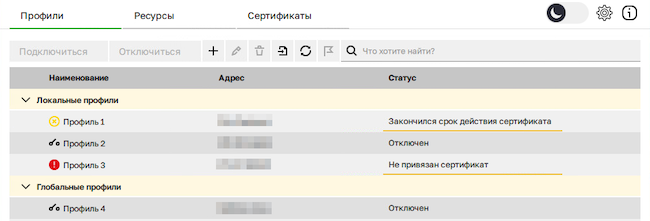

Настройка приложения «Континент ZTN Клиент»

Для того чтобы пользователь мог подключаться к ресурсам организации, ему необходимо установить на рабочее место программное обеспечение «Континент ZTN Клиент». Оно может работать в режимах VPN и TLS.

В приложении можно настроить различные параметры подключения, например используемые профили, целевые ресурсы, применяемые сертификаты. Для более оперативного развёртывания клиентского приложения можно пользоваться процедурой экспорта / импорта конфигурации через раздел «Конфигурация» окна «Настройки».

Рисунок 7. Окно с основными настройками в приложении «Континент ZTN Клиент»

При настройке профиля подключения можно выбирать используемый тип аутентификации (вход по логину и паролю или по сертификату), выбрать хранилище сертификатов и указать параметры сервера доступа.

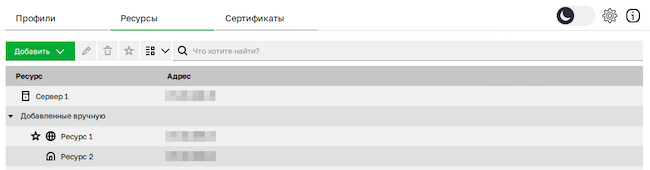

Помимо этого можно настроить список ресурсов, к которым у пользователя будет доступ, а также загрузить все необходимые для работы сертификаты — пользовательские, серверные и корневые. Также можно импортировать список отозванных сертификатов. «Континент ZTN Клиент» позволяет также создавать запросы на получение сертификата пользователя и записывать закрытые ключи на съёмный носитель или в операционную систему.

Рисунок 8. Окно настройки сертификатов в приложении «Континент ZTN Клиент»

Необходимо учесть, что для корректного подключения к ресурсам необходимо установить по каждому из них точные параметры: адрес ресурса, порт, тип подключения (прокси или TLS) и другие.

Рисунок 9. Управление защищёнными ресурсами в приложении «Континент ZTN Клиент»

После выполнения вышеуказанных манипуляций приложение «Континент ZTN Клиент» будет готово к работе.

Аутентификация для входа на портал приложений для ZTN-клиентов возможна через связку «логин — пароль», сертификат либо через их комбинацию. При использовании логина и пароля можно дополнительно настроить многофакторную аутентификацию с помощью внешних сервисов auth.as и Multifactor.

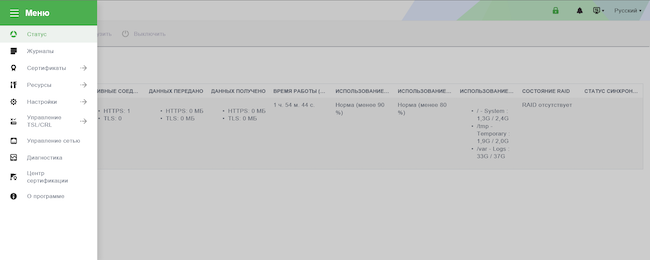

Консоль администрирования «Континента TLS»

Консоль администрирования «Континента TLS» представляет собой веб-страницу с настройками. Как уже было сказано ранее, многие параметры сервера можно задавать локально на самом сервере, однако гораздо удобнее управлять конфигурацией именно в веб-версии. Кроме того, многие параметры доступны только в веб-интерфейсе, например настройка подключений или управление лицензиями.

Рисунок 10. Разделы консоли администрирования «Континента TLS»

Управление параметрами системы осуществляется в левой части страницы через кнопку «Меню». Имеется 10 разделов, некоторые из них включают в себя дополнительные подразделы. Например, можно просматривать информацию о статусе сервера или серверов (если организован кластер), в том числе о трафике данных, используемых аппаратных ресурсах, наличии RAID и т. д., через раздел «Статус». Также доступна работа с различными журналами — системным, по доступу, архивным.

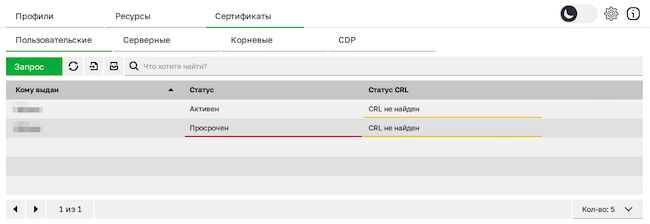

Управление сертификатами, включая администрирование удостоверяющего центра на сервере, можно осуществлять через вкладки «Сертификаты», «Управление TLS и CRL». «Центр сертификации» позволяет просматривать сведения о сертификатах (серверных, сертификатах администраторов и УЦ), а также управлять настройками работы TLS и CRL-файлов, включая их обновление.

Весьма важным разделом является вкладка «Ресурсы», которая позволяет настраивать подключения. В частности, можно управлять порталом приложений, поднимать TLS-туннели и настраивать HTTPS-прокси.

Рисунок 11. Настройка подключений через вкладку «Ресурсы»

Вкладка «Настройки» обеспечивает управление параметрами TLS-сервера. Многие из них дублируют опции на локальном сервере. Также можно управлять сетевыми настройками, в т. ч. для физических и виртуальных интерфейсов. Раздел «Диагностика» позволяет, например, проверять доступность узлов.

Настройка портала приложений «Континента TLS»

Система предоставляет возможность создать портал приложений на TLS-сервере для обеспечения единой точки доступа к нескольким веб-сайтам или приложениям (в том числе внешним). Пользователи организации после подключения и прохождения процедуры аутентификации попадают на страницу портала с каталогом корпоративных ресурсов, которые доступны для использования.

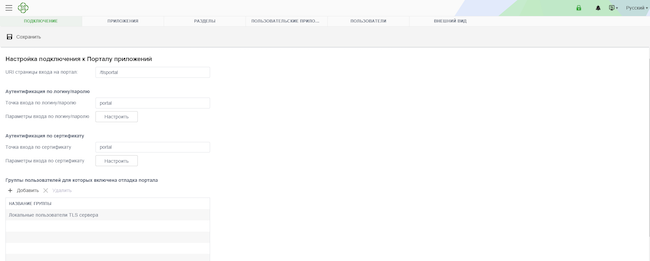

Рисунок 12. Настройка параметров подключения к порталу приложений

Настройка портала приложений доступна в разделе «Ресурсы». Страница состоит из пяти вкладок, каждая из которых имеет своё предназначение. Например, на вкладке для настройки параметров подключения пользователей можно указать адрес страницы для подключения и тип аутентификации (по логину и паролю, сертификату), добавить группы пользователей, которым будет доступна отладка портала.

Стоит отметить, что здесь при аутентификации пользователя по логину и паролю тоже можно выбрать опцию двухфакторной аутентификации с использованием сервисов auth.as или Multifactor.

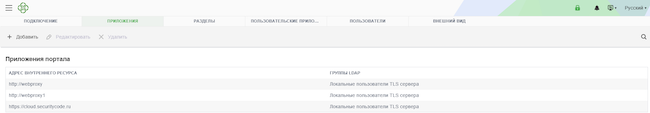

Рисунок 13. Настройка приложений на портале

Вкладка «Приложения» позволяет указывать список приложений, которые увидят подключающиеся к порталу пользователи. На странице можно добавлять новые приложения и устанавливать дополнительные параметры подключения к ним — например, настроить особый тип аутентификации (не такой, как для самого портала приложений), задать адрес и тип защищаемого ресурса, указать то, для каких пользователей он будет доступен. Также можно указать опции обработки соединения — к примеру, где хранить идентификационные файлы (cookie) — или настроить SSO.

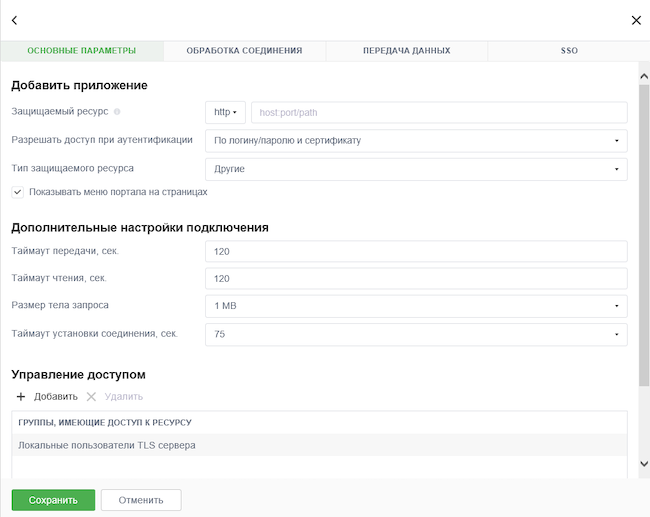

Рисунок 14. Настройка подключения к приложениям на портале

Также можно настроить разделы портала, т. е. указать часть URI, которая будет транслироваться напрямую от портала к приложению без добавления префикса. Вкладка «Пользовательские приложения» позволяет настроить домашнюю страницу портала для определения списка приложений, которые пользователь увидит при входе.

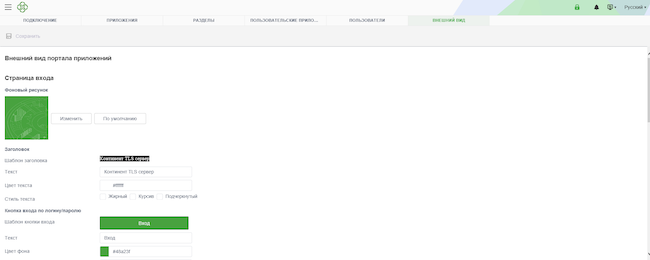

Рисунок 15. Настройка внешнего вида портала приложений

В этом же разделе можно настроить внешний вид портала, например установить фоновый рисунок, выбрать заголовок, цвет, стиль и тип текста. Помимо заголовка настраиваются индивидуальные параметры для кнопки входа по логину и паролю, ссылки входа по сертификату и области перечня ресурсов для подключения.

Со стороны пользователя подключение выглядит следующим образом: сначала запускается клиентское приложение, затем с помощью браузера вводится адрес портала приложений и производится подключение с помощью логина и пароля и / или сертификата в зависимости от настроенного способа аутентификации.

Рисунок 16. Окно с доступными ресурсами на портале приложений

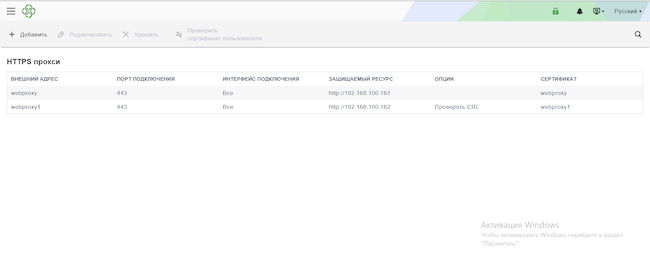

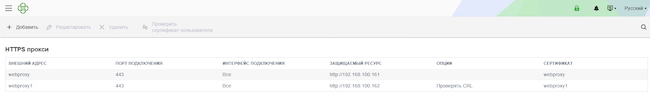

Настройка доступа клиентов через HTTPS-прокси

Клиенты могут подключаться к защищаемым ресурсам по HTTPS-прокси либо через TLS-туннель. Для этого предназначены две строки в разделе «Ресурсы». Рассмотрим для начала вариант с HTTPS-прокси.

Необходимо учесть, что для настройки HTTPS-прокси необходимо задать правила трансляции внешних адресов TLS-сервера во внутренние адреса веб-серверов внутренней корпоративной сети. Правила должны запрещать веб-серверу перенаправлять пользователей на другие ресурсы внутренней сети.

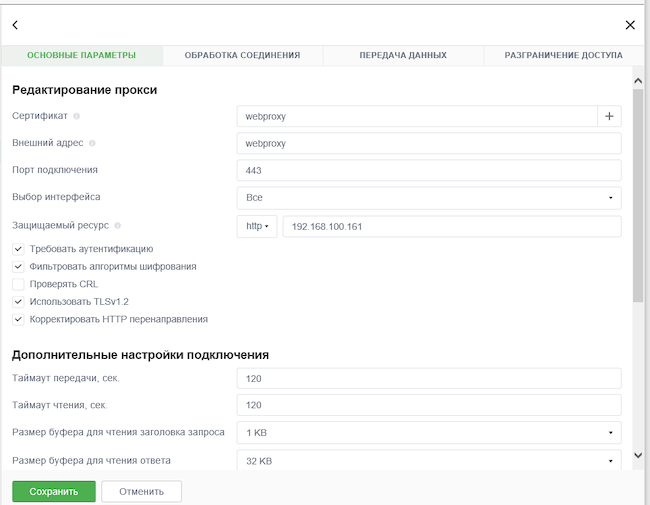

Рисунок 17. Настройка доступа к ресурсам через HTTPS-прокси

Страница работы с HTTPS позволяет управлять ресурсами, к которым будут подключаться пользователи. Можно добавлять или редактировать ресурсы из списка, в том числе настраивать подключение к этим ресурсам. Система предлагает настроить основные параметры, такие как сертификат безопасности, внешний адрес прокси, адрес защищаемого ресурса, порт, сетевой интерфейс. Дополнительно можно настроить политики безопасности, например требование аутентификации, проверку CRL, обязательное использование TLS 1.2.

Рисунок 18. Настройка параметров HTTPS-прокси

Помимо этого доступна настройка дополнительных параметров, таких как обработка соединения (куда входят возможность использования NTLM-аутентификации и замена заголовков «Host»), передача данных в HTTP-заголовках и разграничение доступа по параметрам сертификата.

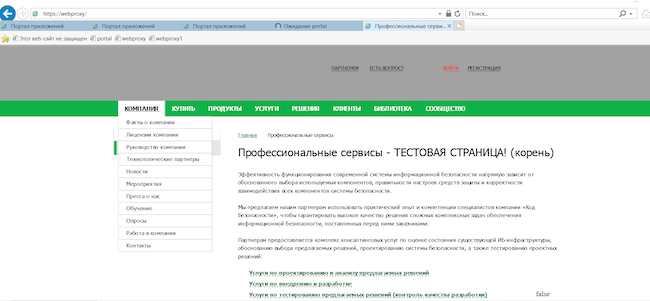

После осуществления этих настроек пользователь может подключаться к корпоративным ресурсам с помощью TLS-клиента. Для этого следует запустить клиентское приложение, если оно ранее не было запущено, и открыть браузер. В адресной строке вводится адрес приложения и осуществляется подключение к нему с использованием сертификата.

Рисунок 19. Подключение к ресурсу с помощью HTTPS-прокси

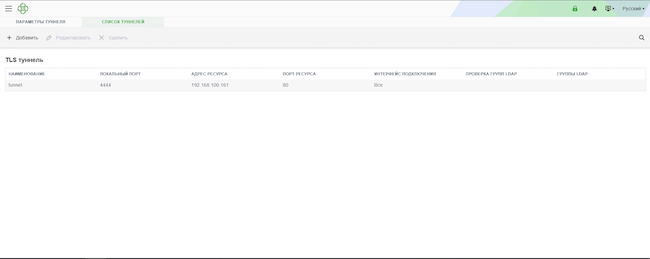

Настройка доступа клиентов через TLS-туннель

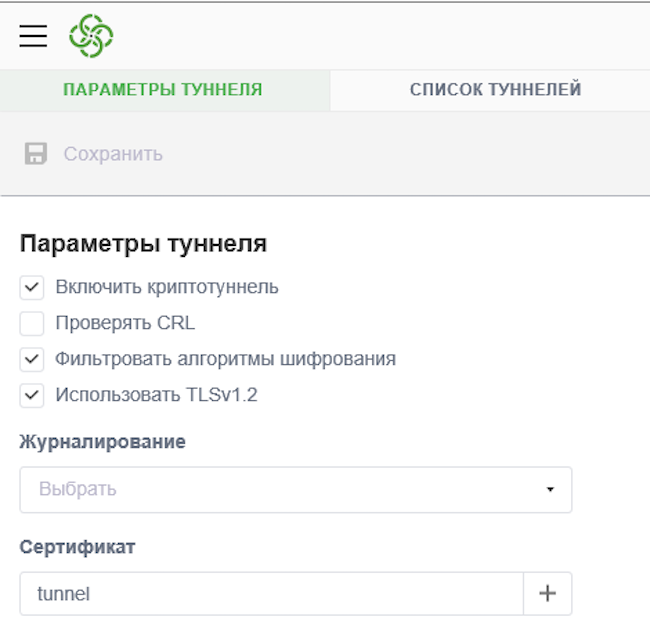

Ещё одним способом защищённого доступа пользователей к ресурсам организации является подключение через TLS-туннель. Для того чтобы приступить к настройке TLS-туннеля, необходимо задать требуемый сертификат сервера, а также настроить параметры туннеля для каждого защищаемого ресурса сети.

Рисунок 20. Просмотр списка TLS-туннелей в «Континенте TLS»

В отличие от настройки доступа к порталу приложений и HTTPS-прокси, здесь система предлагает не так много возможностей для конфигурирования. Помимо добавления и удаления туннелей можно внести в них изменения — например, поменять наименование соединения, задать адрес ресурса, локальный и внешний порт, сетевой интерфейс, установить взаимодействие с группами из LDAP.

Рисунок 21. Настройка параметров TLS-туннелей

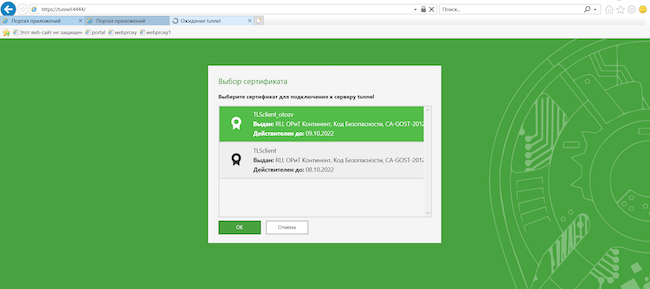

Также можно установить параметры туннеля с помощью дополнительной одноимённой вкладки. Доступна установка опций по использованию криптотуннеля, применению TLS 1.2, фильтрации алгоритмов шифрования и проверке CRL. На этой же вкладке можно выбрать тип журналирования событий и сертификат безопасности туннеля.

Для того чтобы проверить подключение, пользователю необходимо в адресной строке браузера ввести наименование туннеля (в нашем случае — «tunnel») и выбрать необходимый сертификат, после чего произойдёт подключение к требуемому ресурсу с помощью TLS-туннеля.

Рисунок 22. Выбор сертификата для подключения с помощью TLS-туннеля

Управление сертификатами безопасности в «Континенте TLS»

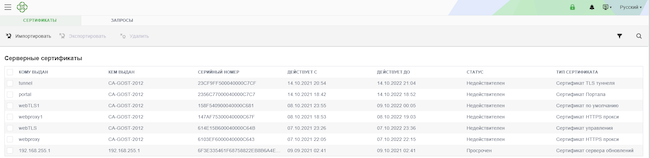

«Континент TLS» предлагает несколько способов управления сертификатами. Например, средствами локального или удалённого управления на сервере (через вкладку «Сертификаты») можно осуществлять действия по замене сертификатов и управлению параметрами их проверки и использования.

Рисунок 23. Просмотр сертификатов в «Континенте TLS»

Всего доступно четыре типа сертификатов: серверные, удостоверяющего центра, головного удостоверяющего центра и администраторов (для удалённого управления). В списках сертификатов отображается вся необходимая информация по ним: кому и кем выдан, номер, срок действия, статус и тип. Все сертификаты можно импортировать, экспортировать или удалить.

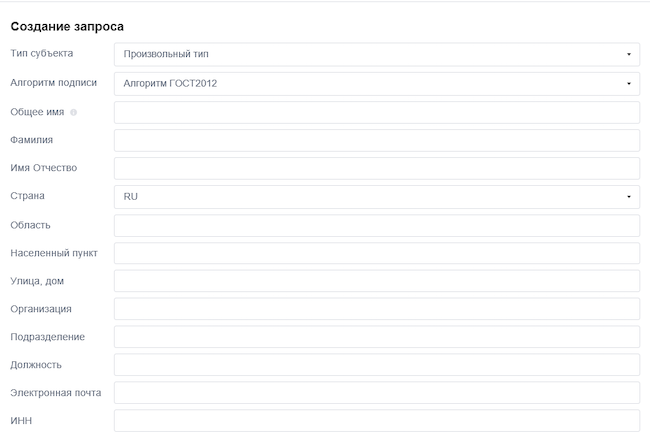

Рисунок 24. Создание запроса на выпуск нового сертификата в «Континенте TLS»

На вкладке с серверными сертификатами также доступно создание запросов на их выпуск. В запросе можно указать общее имя, алгоритм подписи и остальные сведения. Для того чтобы сертификат был выпущен, его необходимо предварительно подписать. Это делается в разделе «Центр сертификации». Однако для успешного подписания запроса необходимо, чтобы был ранее выпущен корневой сертификат. Выпуск корневого сертификата производится там же.

После подписания запроса новый сертификат отобразится на вкладке «Выпущенные сертификаты», откуда его можно экспортировать.

Рисунок 25. Подписание запроса на сертификат в «Континенте TLS»

Просмотр журналов регистрации событий и отчётов в «Континенте TLS»

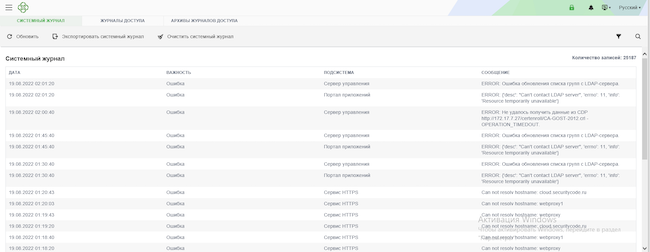

Просмотр логов и управление ими осуществляются через вкладку «Журналы». Доступны следующие журналы: системный, доступа пользователей HTTPS-прокси (access.log), событий доступа по криптотуннелю (sctunnel.log), авторизации (https_login.log).

Рисунок 26. Управление журналами в «Континенте TLS»

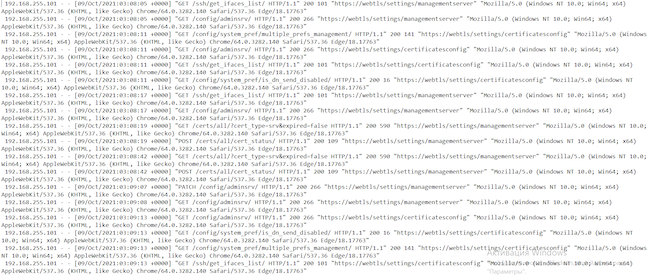

Любой журнал можно экспортировать для просмотра в более удобном для этих целей приложении. Стоит отметить, что просмотр журналов доступа возможен только после их экспорта и открытия в приложениях, которые позволяют читать формат LOG.

Рисунок 27. Просмотр журнала доступа пользователей HTTPS-прокси

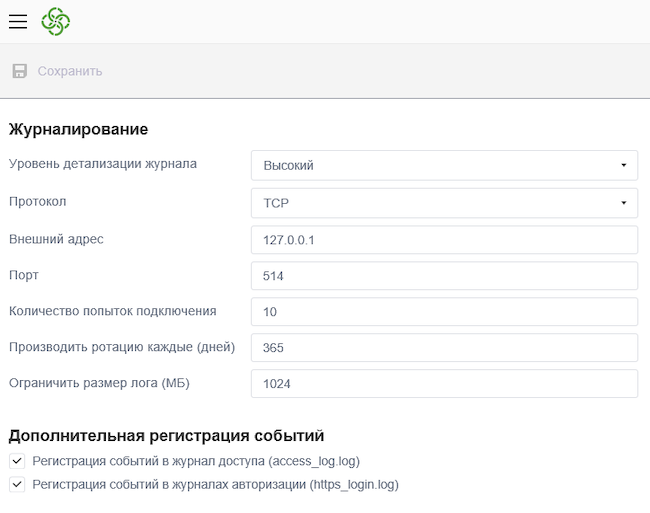

Дополнительно можно настроить отправку всех журналов (системных и по доступу) на определенный Syslog-сервер, после чего передавать их в SIEM. При этом все вновь регистрируемые события будут продолжать храниться и локально, на сервере.

Эти параметры задаются удалённо через вкладку «Журналирование» в настройках системы. Здесь можно указать степень детализации журнала, адрес и порт Syslog-сервера, срок хранения данных, максимальный размер логов.

Рисунок 28. Настройка отправки журналов на Syslog-сервер

Выводы

Система «Континент TLS» представляет собой вполне простое и удобное для развёртывания, но при этом многофункциональное решение для предоставления защищённого доступа к корпоративным ресурсам. Стоит отметить возможность использования облегчённого клиентского приложения, которое не применяет дополнительного криптопровайдера и не требует установки сетевых настроек для подключения. В качестве клиента также может выступать криптопровайдер «КриптоПро CSP» или «Валидата CSP», равно как и любой интернет-обозреватель с поддержкой криптоалгоритмов ГОСТ, например «Яндекс.Браузер».

«Континент TLS» предлагает три варианта подключения к инфраструктуре организации: HTTPS-прокси, TLS-туннель и портал приложений. Стоит отметить, что страницу портала можно максимально индивидуализировать в соответствии с потребностями заказчика. Также стоит отметить наличие встроенного удостоверяющего центра для удобства выпуска сертификатов.

Система поддерживает работу со всеми современными криптоалгоритмами, включая ГОСТ Р 34.10-2012 (512 бит) и ГОСТ Р 34.12-2015. Доступны опции по организации отказоустойчивости путём объединения устройств в кластер.

В заключение можно сказать, что «Континент TLS» позволяет удобно и быстро настроить удалённый доступ к веб-ресурсам организации, не создавая при этом дополнительных трудностей для пользователей.

Достоинства:

- Простое и быстрое развёртывание системы.

- Наличие собственного удостоверяющего центра.

- Несколько вариантов подключения к ресурсам организации.

- Наличие собственного облегчённого клиентского ПО.

- Наличие сертификатов ФСБ России.

Недостатки:

- Неудобный устаревший интерфейс для локальной настройки сервера, не всегда понятно, где находится тот или иной пункт меню.

- Отсутствие поддержки зарубежных криптографических алгоритмов в версиях продукта ниже 2.4.

- Отсутствие на данный момент полноценной поддержки Apple macOS.