В новом UTM-продукте корпоративного уровня «Континент 4» от российской компании «Код Безопасности» была полностью переработана система управления, на одном устройстве могут функционировать одновременно межсетевой экран с глубоким анализом трафика, система обнаружения вторжений, L3VPN с поддержкой ГОСТ, L2VPN, сервер доступа, модуль поведенческого анализа и модуль репутации URL. Решение гибко распределяет трафик по компонентам защиты, может использовать для создания политики безопасности объекты LDAP и более 2600 сетевых приложений. С точки зрения производительности продукт обеспечивает пропускную способность в режиме межсетевого экрана до 80 Гбит/с, а в режиме UTM — до 11 Гбит/с.

Введение

Межсетевой экран — передовая линия обороны между внешними угрозами и корпоративной сетью. Он должен постоянно развиваться, чтобы отражать новые угрозы и обеспечивать безопасность сложных и высокопроизводительных инфраструктур.

Границы современных сетей размываются, и поэтому некоторые специалисты предсказывают закат эпохи корпоративных межсетевых экранов. Среди причин называют миграцию инфраструктуры и приложений в публичные облака, что делает «периметровый» подход к безопасности бесполезным. Однако опыт показывает, что массовая миграция в облака, особенно в России, — дело отдаленного будущего. Сейчас корпоративный межсетевой экран остается «точкой приземления» множества облачных сервисов ИБ, и он продолжит быть критически важной частью корпоративной системы защиты информации.

Другой особенностью российского рынка является расширение требований к сертификации средств борьбы с угрозами, поддержке алгоритмов ГОСТ, а также к их санкционной устойчивости.

Существующие иностранные сертифицированные UTM-решения корпоративного уровня не могут в полной мере обеспечить необходимую защиту по нескольким причинам:

- сертифицированы версии ПО и аппаратные платформы, которые заканчивают свой жизненный цикл;

- в процессе сертификации из продуктов вырезается ключевая функциональность, например, глубокий анализ трафика или SSL-инспекция;

- продукты нельзя сертифицировать по требованиям к системам обнаружения вторжений, так как их сигнатуры обновляются из-за рубежа;

- для реализации шифрования с использованием алгоритмов ГОСТ необходимо использовать отдельное устройство.

Комплекс «Континент» затронули значительные изменения. Версию 3.9 мы обозревали в декабре 2018 года, сравнительно недавно. Но уже всего через полгода ей на смену пришла радикально новая четвертая версия, с иной архитектурой и набором функций.

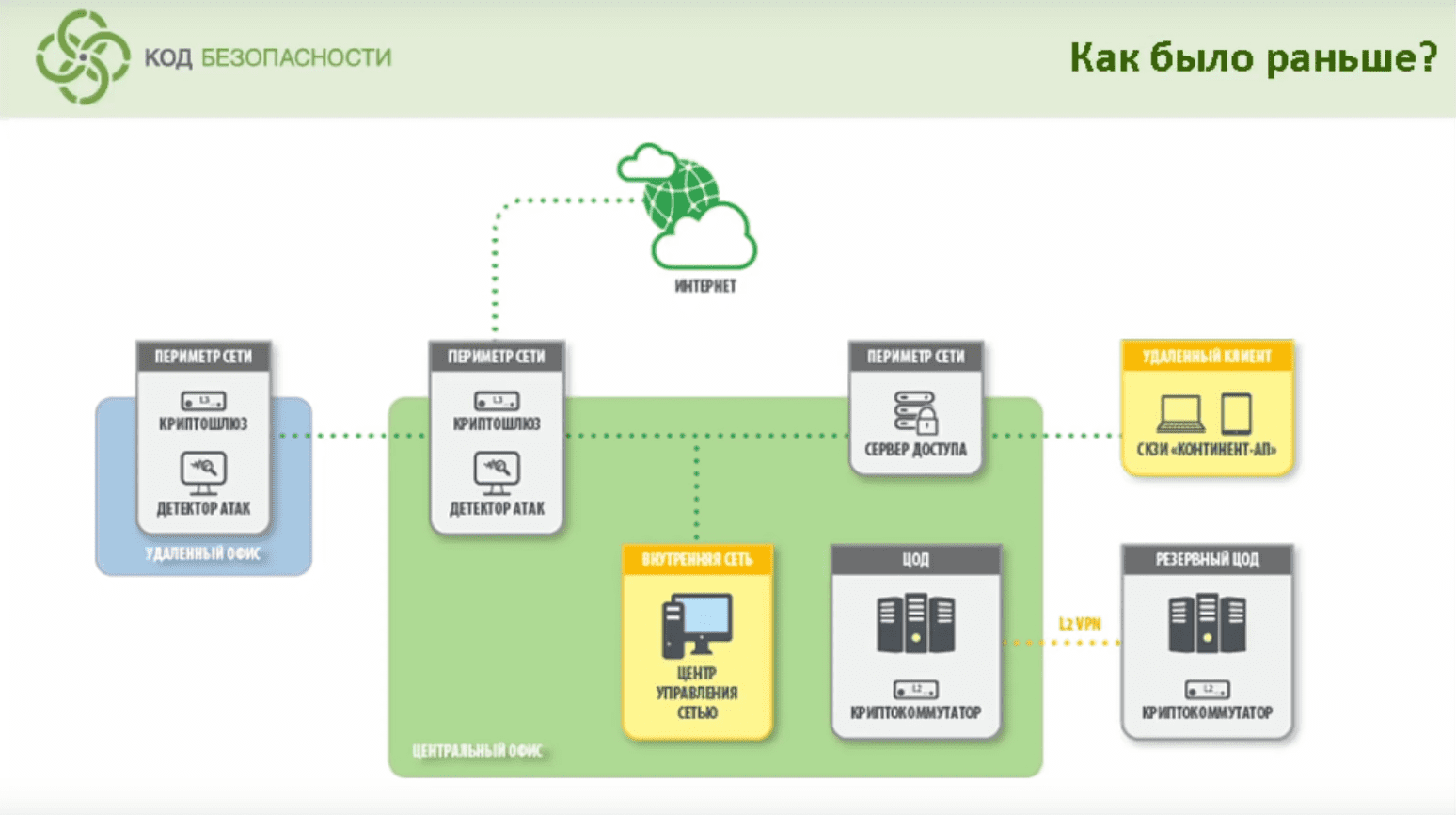

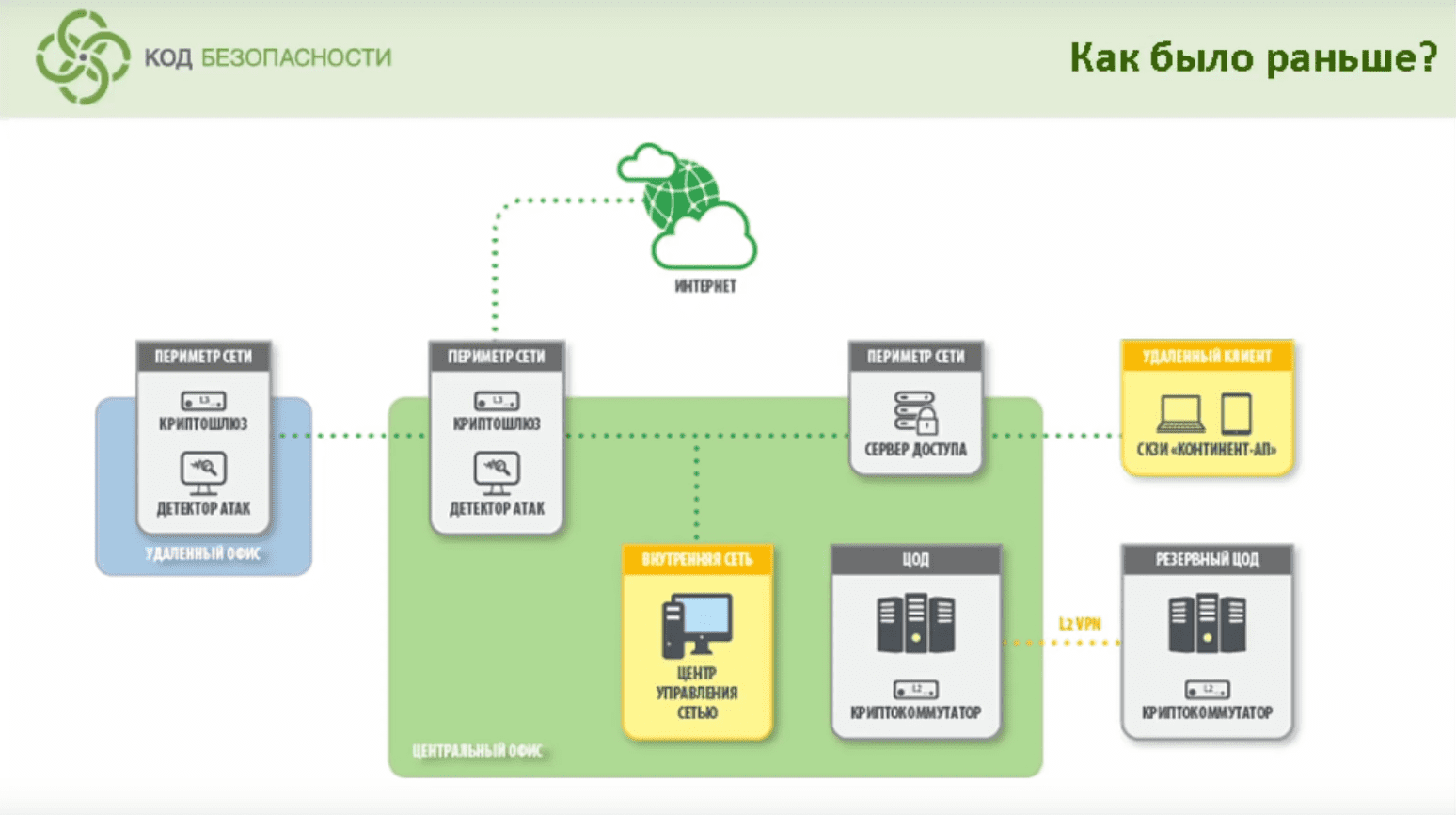

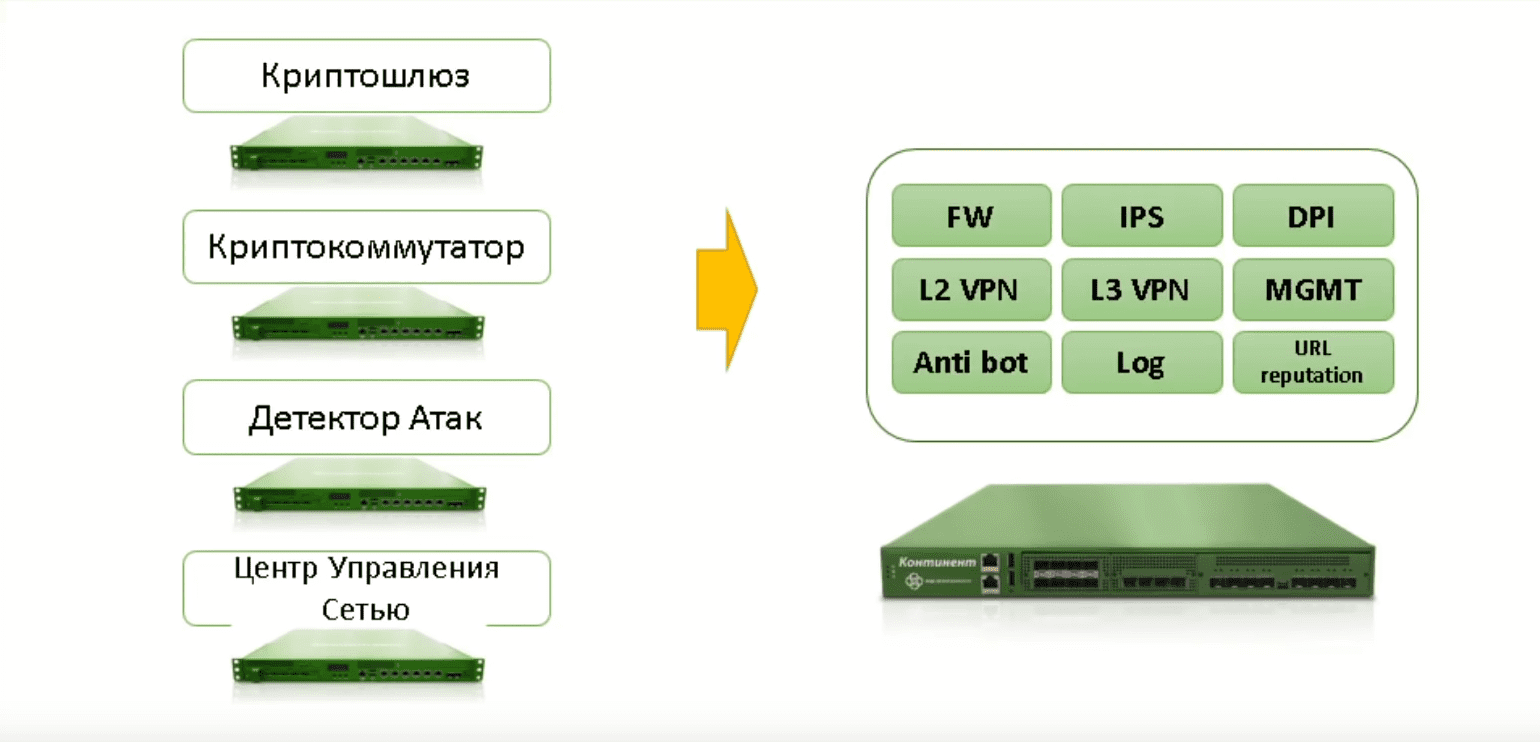

Для начала посмотрим, как решение было устроено раньше (рисунок 1). Каждый компонент (межсетевой экран, система обнаружения вторжений, L2 VPN) требовал отдельной аппаратной платформы. Решить эти проблемы только лишь увеличением вычислительной мощности уже не представлялось возможным. Именно поэтому команда «Кода Безопасности» взялась за сложную и крупномасштабную задачу принципиального улучшения «Континента».

Рисунок 1. Как был устроен «Континент 3.9»

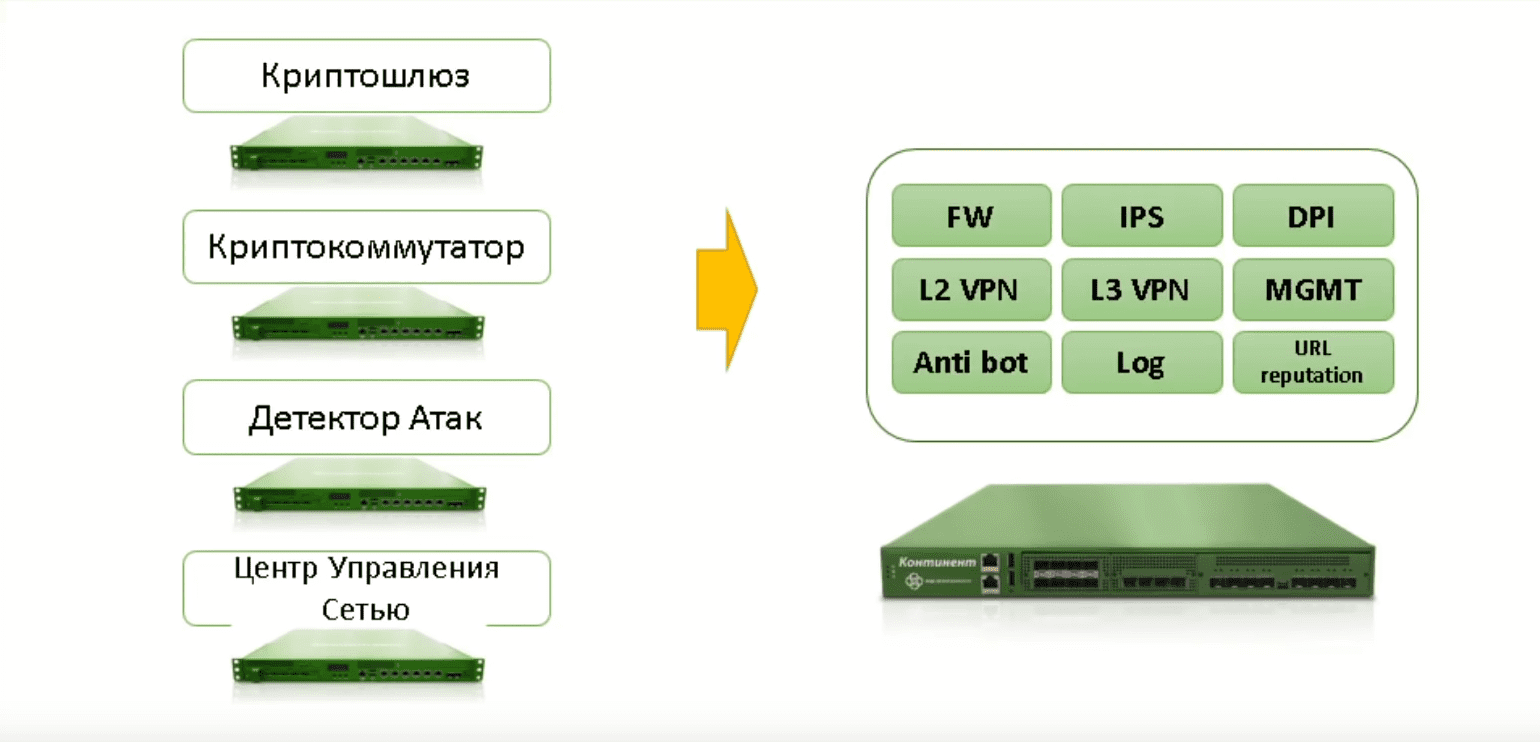

В результате получился обновленный продукт, отличающийся не только графическим интерфейсом, как иногда бывает. Теперь все актуальные механизмы безопасности консолидированы (рисунок 2) на едином устройстве, по принципу UTM — Unified Threat Management, универсальное решение в сфере компьютерной безопасности, обеспечивающее мощную комплексную защиту от сетевых угроз.

Рисунок 2. Объединение механизмов безопасности в «Континент 4»

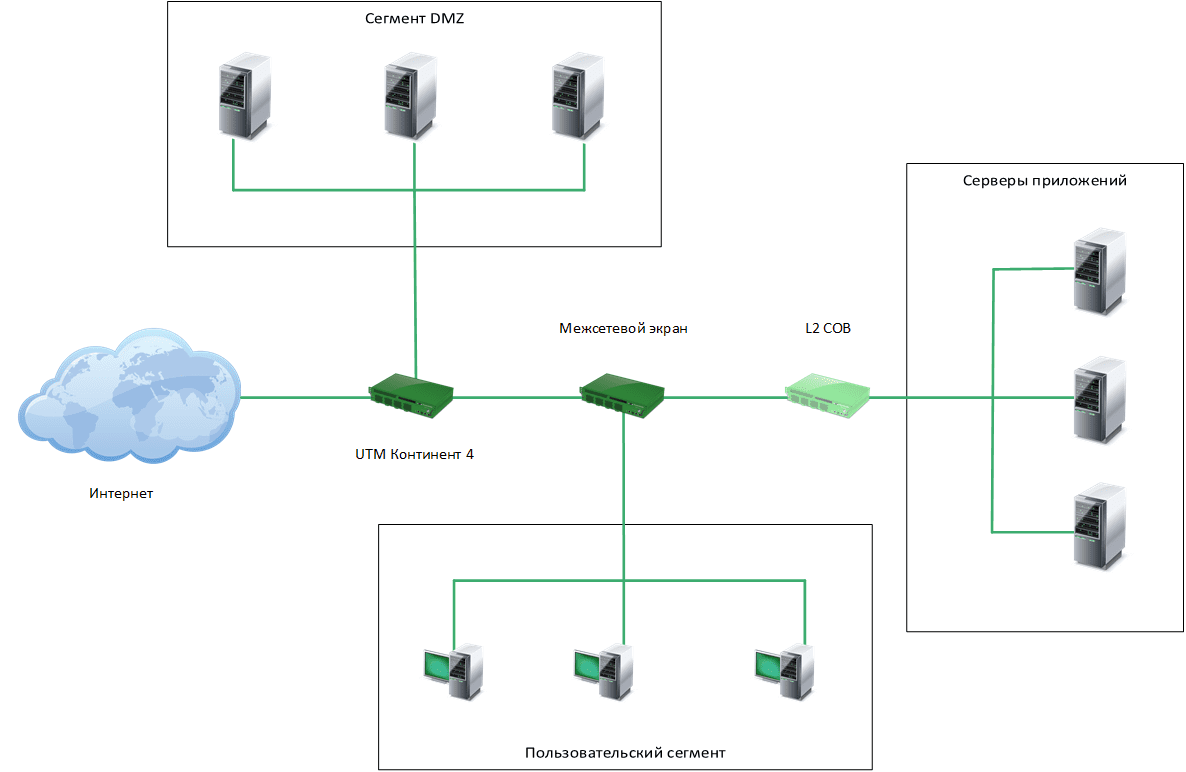

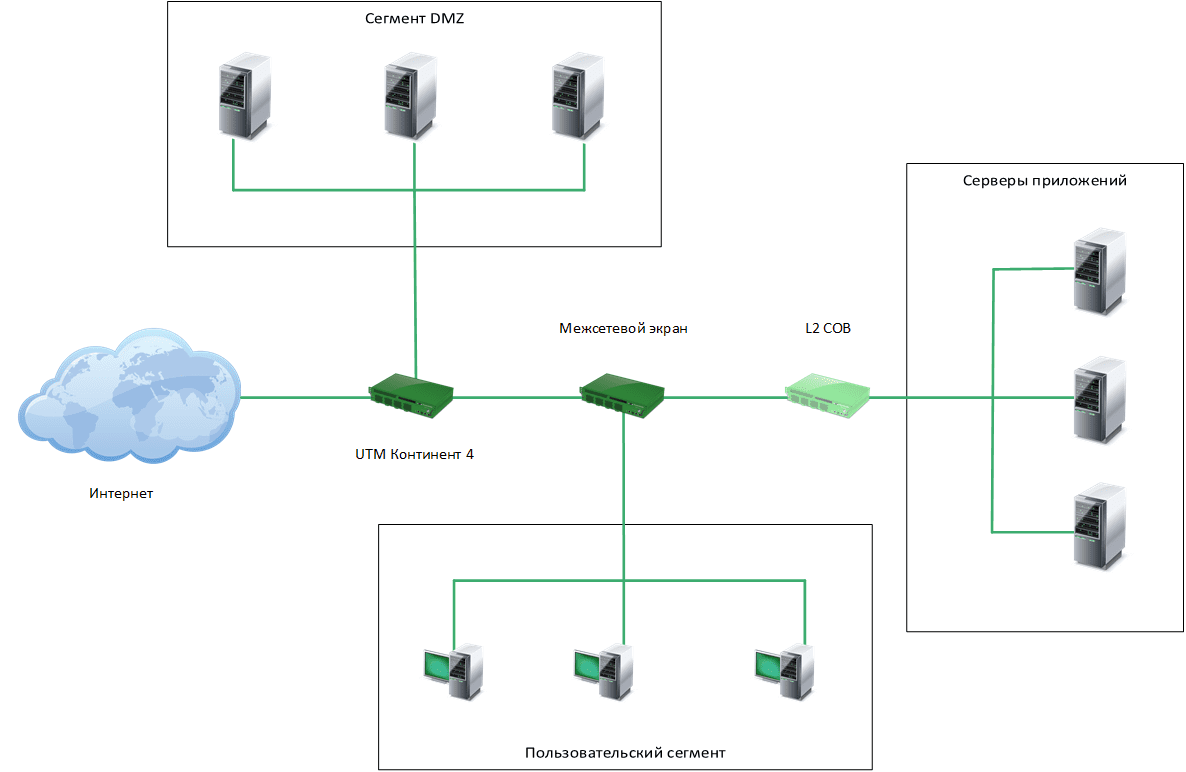

Во всех необходимых точках присутствия ставится одна аппаратная платформа, на которой доступны все механизмы защиты, но активируются только те из них, что нужны в этой конкретной точке сети. Использование UTM значительно упрощает администрирование и сетевую топологию, так как вместо управления несколькими физическими устройствами (брандмауэр, система обнаружения вторжений, VPN и т. д.) можно сконцентрироваться на работе с одним. Типовой вариант развертывания «Континент 4» представлен на рисунке 3.

Рисунок 3. Вариант развертывания «Континент 4»

Gartner — исследовательская и консалтинговая компания, специализирующаяся на рынках информационных технологий — выделяет три больших сценария использования межсетевых экранов: пограничный, внутренний и для частного облака.

От пограничного межсетевого экрана требуется обеспечить защиту взаимодействия с интернетом. В рамках этой задачи необходимы механизмы:

- идентификации пользователей при доступе в интернет;

- обнаружения вторжений;

- глубокого анализа трафика;

- защиты от доступа к вредоносным сайтам;

- подключения удаленных пользователей;

- создания защищенных каналов связи.

Это — главный сценарий, который поддерживают все устройства «Континент 4».

Внутренний межсетевой экран сегментирует корпоративную сеть. Для решения этой задачи требуются:

- высокая пропускная способность при любых характеристиках трафика;

- возможность работать с большой политикой фильтрации;

- высокий уровень отказоустойчивости.

Для реализации этого сценария был создан специализированный брандмауэр. Разработка потребовала кардинальной смены подхода к архитектуре, но заложила существенный запас производительности на будущее.

Виртуальный межсетевой экран обеспечивает микросегментацию сети частного облака, и для него характерны следующие задачи:

- разграничение трафика между виртуальными машинами;

- поддержка миграции виртуальных машин на другой сервер;

- автоматизация создания и изменения политик безопасности;

- минимальное влияние на работу виртуальной среды.

«Континент 4» совместно с vGate 4 закрывает все эти сценарии. Таким образом, обеспечивается комплексное решение всех проблем, связанных с сетевой безопасностью.

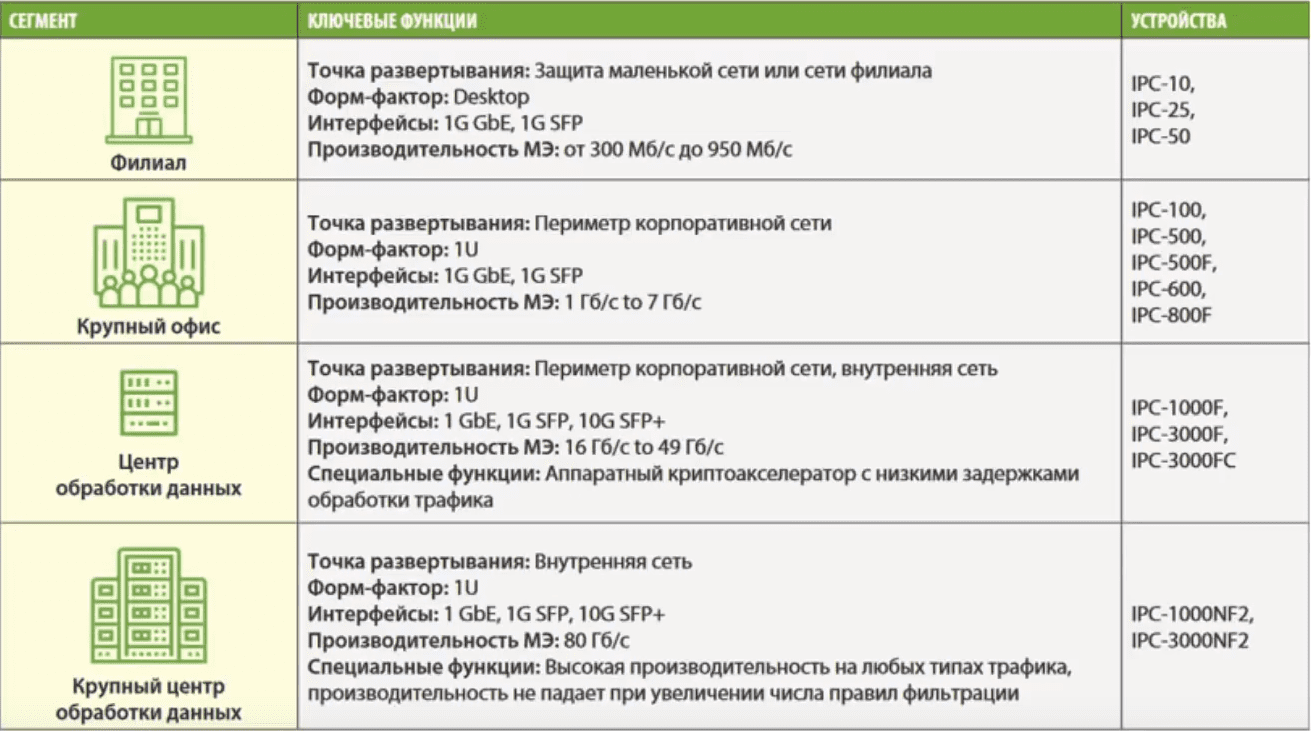

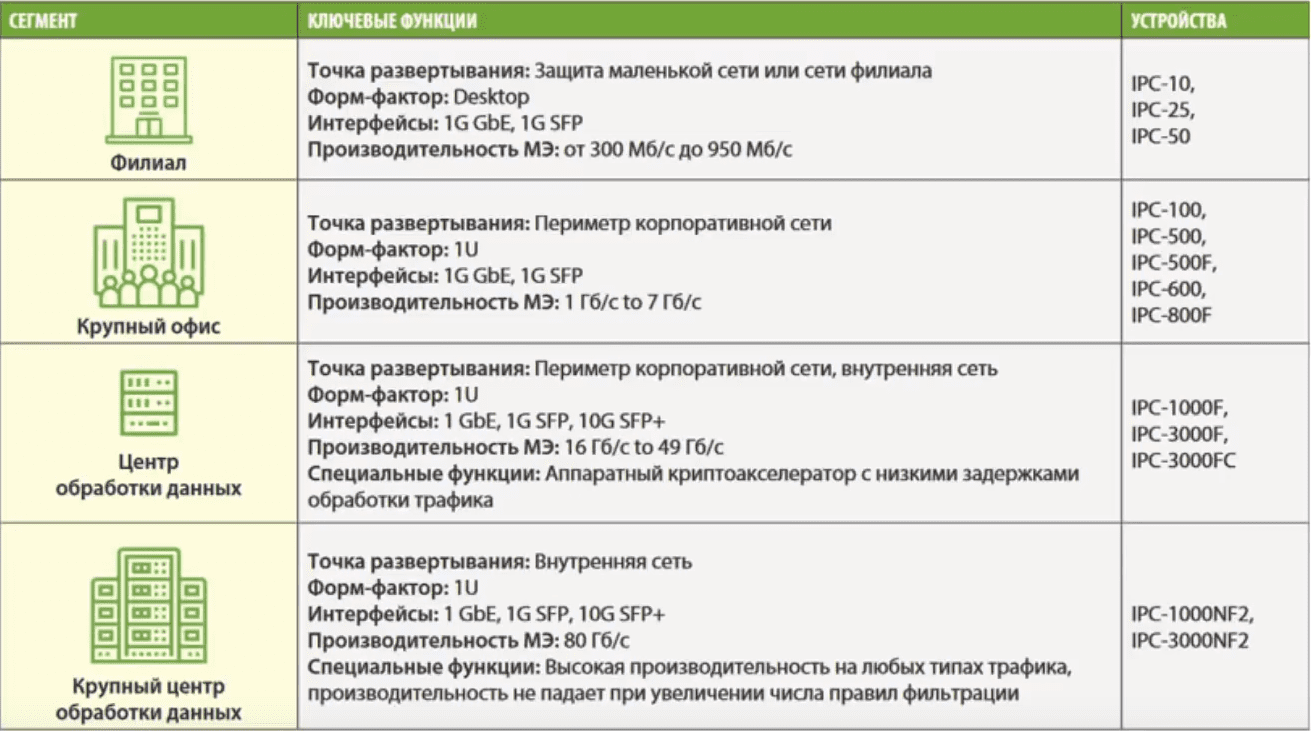

Модельный ряд «Континент 4» позволяет компаниям выбрать решение, подходящее по масштабу защищаемой сети и, соответственно, по бюджету, так как один из критериев лицензирования — производительность аппаратной платформы.

Таблица 1. Производительность линейки устройств «Континент 4» в режиме UTM, МЭ и VPN

| | IPC-10 | IPC-50 | IPC-500/500F | IPC-600 | IPC-800F | IPC-1000F | IPC-3000F |

| Производительность межсетевого экрана, лабораторный трафик | 600 | 1200 | 2600 | 6200 | 11500 | 22300 | 50000 |

| Производительность межсетевого экрана, Real-world mix | 400 | 600 | 1200 | 3000 | 4900 | 14500 | 25000 |

| Производительность UTM, лабораторный трафик | 500 | 700 | 1400 | 2900 | 6000 | 7200 | 11680 |

| Производительность UTM, Real-world mix | 280 | 300 | 730 | 1500 | 3000 | 4500 | 6000 |

| VPN | 150 | 320 | 550 | 1300 | 2500 | 4400 | 7200 |

Таблица 2. Линейка устройств «Континент 4» по сегментам

Что нового в «Континент 4»

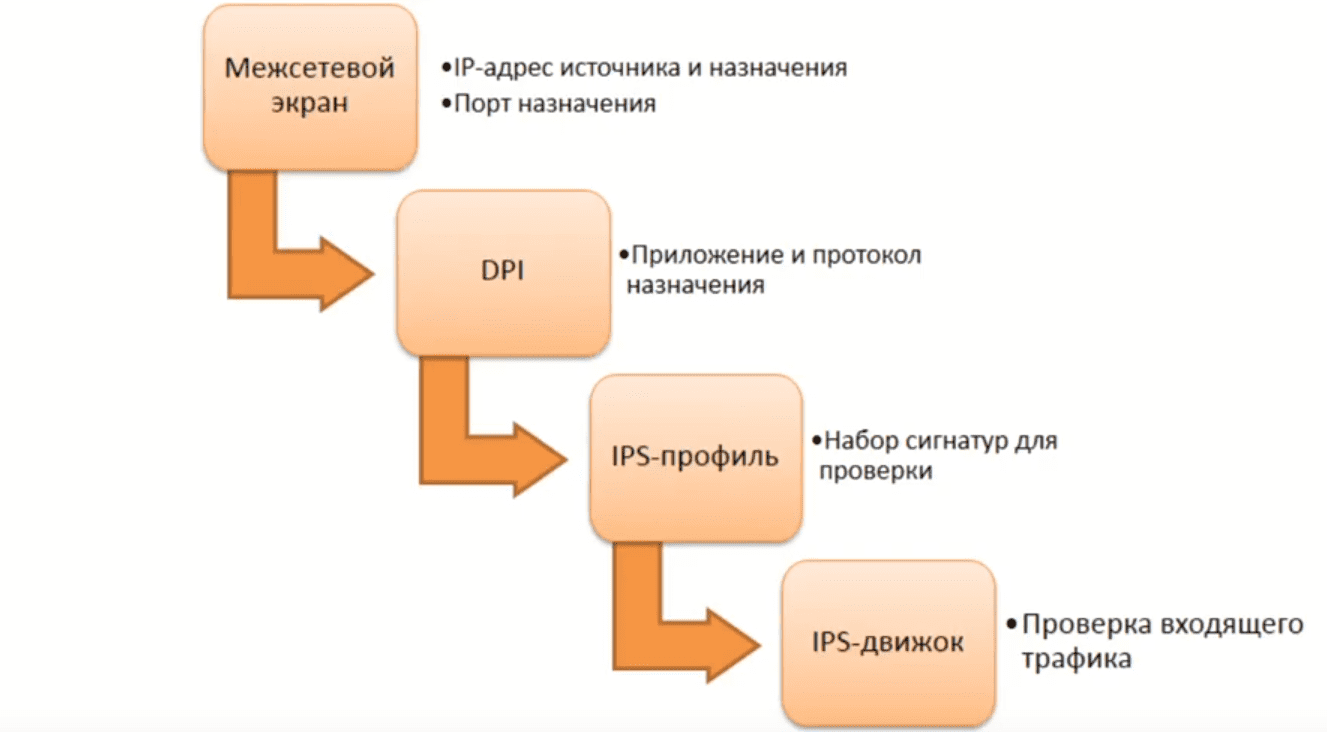

Разработано ядро UTM — межсетевой экран с гибким распределением трафика по механизмам безопасности

Новая система работы с передачей данных является главным архитектурным нововведением. Дополнительные подсистемы (DPI, IPS, URL reputation) включаются только для релевантного трафика. Это значительно экономит ресурсы и обеспечивает высокую пропускную способность без снижения уровня защиты.

Обновлена система управления

Стоит также обратить внимание на измененную систему администрирования, которая ориентирована на создание и поддержание единой инфраструктуры (таблица 3).

Таблица 3. Централизованное управление инфраструктурой «Континент 4»

| Наименование функции | Описание и возможности функции |

| Централизованное управление | Новая система позволяет единообразно управлять:- сетевыми узлами;

- VPN-сообществами;

- криптографическими ключами;

- правилами фильтрации трафика;

- настройками маршрутизации.

|

| Пользователь как основа политики | Управление пользователями как одним из объектов инфраструктуры. Происходит привязка к пользователю различных правил фильтрации и других политик. Также есть возможность интеграции с LDAP и Captive-порталом. |

| Единая база сетевых объектов для политики безопасности | Удобная функция, если в компании имеется большая корпоративная сеть со множеством удаленных филиалов и разнообразной серверно-сетевой инфраструктурой. |

| Ролевое управление доступом | Позволяет реализовывать гибкие и динамически изменяющиеся правила разграничения доступа. |

| Удобный веб-интерфейс мониторинга | Веб-интерфейс для мониторинга вынесен отдельно: теперь есть Центр управления сетью (в виде толстого клиента) и Центр мониторинга. |

Расширен набор механизмов безопасности

В сравнении с предыдущим поколением заметно дополнен арсенал используемых способов проверки трафика:

- контроль использования сетевых приложений: в базовой версии — 100 приложений, в продвинутой — более 2600 программных продуктов в 20 различных категориях;

- обнаружение и предотвращение сетевых вторжений на базе сигнатурного анализа с возможностью обработки трафика как на сетевом, так и канальном уровнях;

- блокировка доступа к вредоносным сайтам на основе репутационного сервиса «Лаборатории Касперского», а также локального черного списка сайтов;

- обнаружение аномалий в сетевом трафике с использованием технологий машинного обучения.

Разработан специализированный межсетевой экран для сегментации внутренней сети

Для задач сегментации внутренней сети был с нуля создан новый модуль фильтрации трафика. За счет применения технологии Intel DPDK удалось добиться производительности в 80 Гбит/с и 45 млн пакетов в секунду, причем благодаря патентованной технологии трансляции политики фильтрации трафика в префиксные деревья производительность устройства не падает при увеличении числа правил. Произведены доработки в части возможностей построения виртуальных частных сетей и межсетевого экранирования:

- автоматическая смена ключей;

- динамическая маршрутизация (OSPF, BGP);

- L2 и L3 VPN, с возможностью шифрования по ГОСТ-алгоритмам;

- возможность настроить выставление приоритета обслуживания по разным типам трафика (QoS) и ограничение пропускной способности канала для определенных узлов (traffic shaping);

- поддержка Jumbo-frame.

Запущена процедура сертификации по требованиям ФСТЭК России и ФСБ России

«Континент 4» пройдет сертификационные испытания по требованиям ФСТЭК (МЭ тип «А», 4 класс, и СОВ уровня сети 4 класса) и ФСБ (4 класс по Руководящему документу МЭ, средства криптографической защиты информации КС2\КС3).

Если суммировать вышеизложенное, новый «Континент 4» поможет эффективно защитить периметр сети и обеспечить сегментацию, оптимизировать затраты на безопасность, сэкономить время администратора.

Характеристики комплекса «Континент 4»

Ранее было отмечено, что характеристики комплекса были значительно доработаны и улучшены. Для начала разберемся, что же было предпринято и чего стоило добиться заявляемой производительности. Затем мы, конечно, детально рассмотрим практические примеры настройки новой версии.

Оптимизация сетевой архитектуры

В процессе разработки эксперты «Кода Безопасности» провели объемную исследовательскую работу. Без такого подхода, возможно, не получилось бы достичь значительных результатов.

По словам представителей компании, перед отделом исследований было поставлено несколько приоритетных задач:

- разработать платформу, способную обрабатывать трафик со скоростью до 100 Гбит\с;

- оптимизировать прохождение трафика;

- для высокопроизводительных решений вынести криптографические функции на отдельный чип.

Для начала нужно понять, в чем, собственно, состояла проблема. Заключалась она в последовательной обработке правил, что часто приводило к деградации производительности при значительном возрастании их количества. Ввиду этого невозможно было сделать сверхмощную платформу без оптимизации подсистем обработки трафика и других компонентов. Например, то же добавление процессоров с большим количеством ядер, узлов для распараллеливания обработки трафика или применение интегральных схем специального назначения (ASIC) и FPGA-модулей просто привело бы к удорожанию и плохой масштабируемости. Средние и младшие платформы «Континент» стали бы неконкурентоспособными. Поэтому вариант с модернизацией уже и так достаточно мощной платформы от версии 3.9 признали нецелесообразным.

Такие выводы были сделаны не на пустом месте. Разработчики провели нагрузочное тестирование:

- на HTTP-трафике пропускная способность составила порядка 55 Гбит\с;

- на пакетах UDP 64 байта (считается самым тяжелым трафиком) пропускная способность падала на 98% и составляла всего 1,5 Гбит\с.

Такие результаты явно указывали, что нужно искать иные подходы и совершенствовать программную часть комплекса «Континент». Рассматривались три возможных варианта, отраженные в таблице 4; по результатам их сравнения был избран третий подход, заключающийся в собственной разработке внутренней логики. В основу подхода легли упомянутые ранее средства: технология Intel DPDK и алгоритм префиксных деревьев.

Таблица 4. Варианты доработки программной части комплекса «Континент»: достоинства и недостатки

| Варианты | Достоинства | Недостатки |

| Настроить ядро ОС | Минимальные трудозатраты | - Не универсальный вариант;

- прирост будет несущественным

|

| Поменять логику работы ОС | Потенциально высокий прирост производительности | - Много трудозатрат;

- сложно интегрировать и поддерживать

|

| Вынос всей логики в пользовательское пространство (user space) — Intel DPDK | - Высокий прирост производительности;

- ошибки приводят к менее критичным последствиям

| Всю логику нужно писать с нуля |

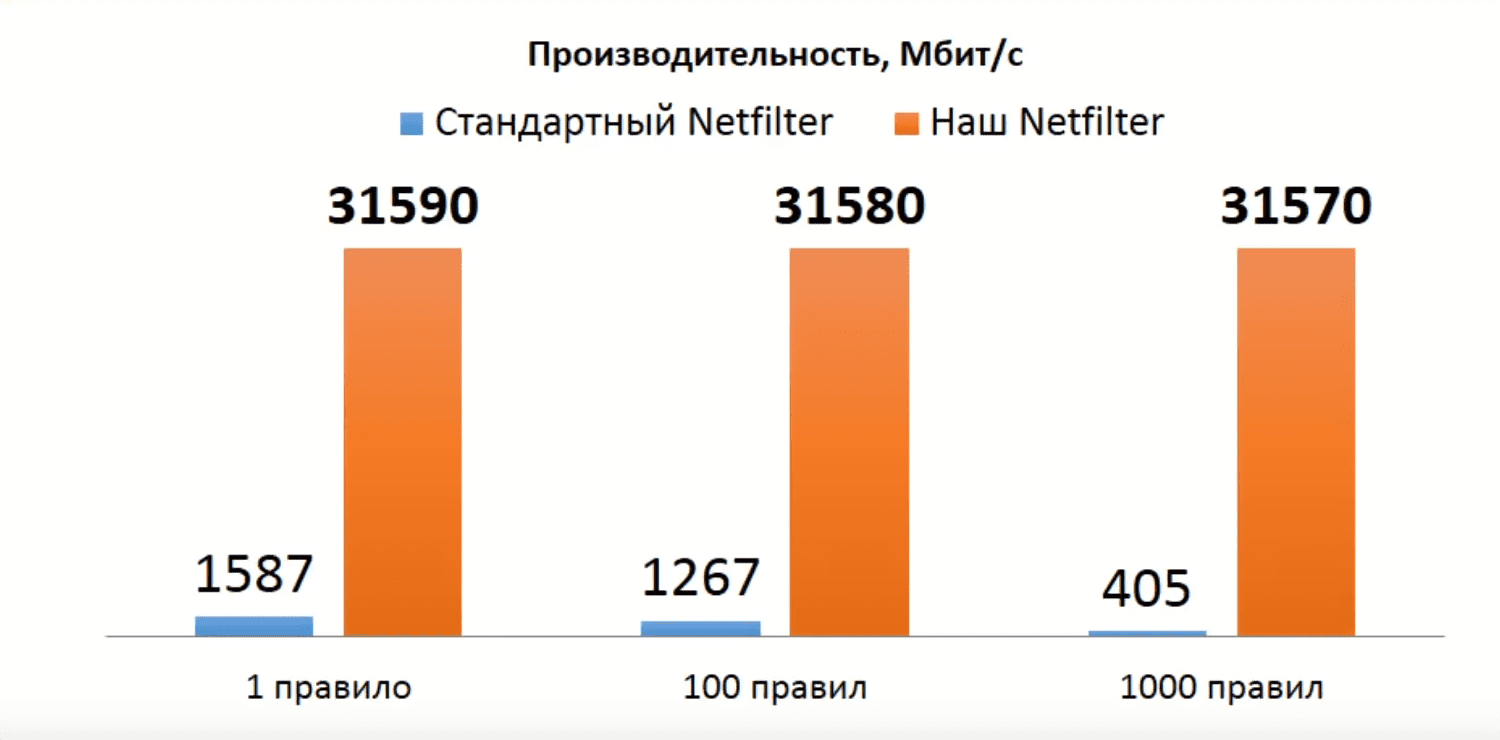

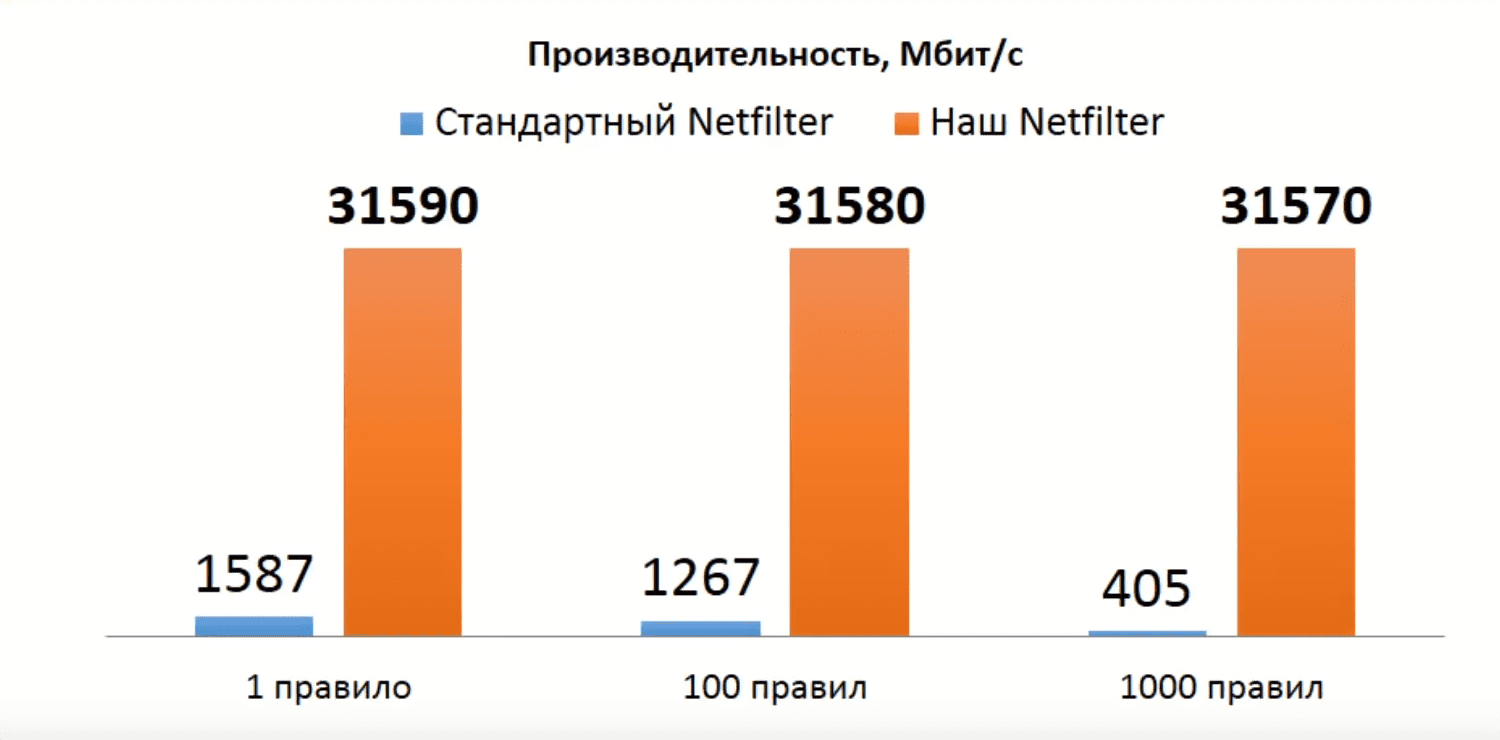

Эффективность третьего варианта подтверждается проведенными тестами на стандартной версии межсетевого экрана Netfilter и доработанной версии с применением Intel DPDK и алгоритма префиксных деревьев.

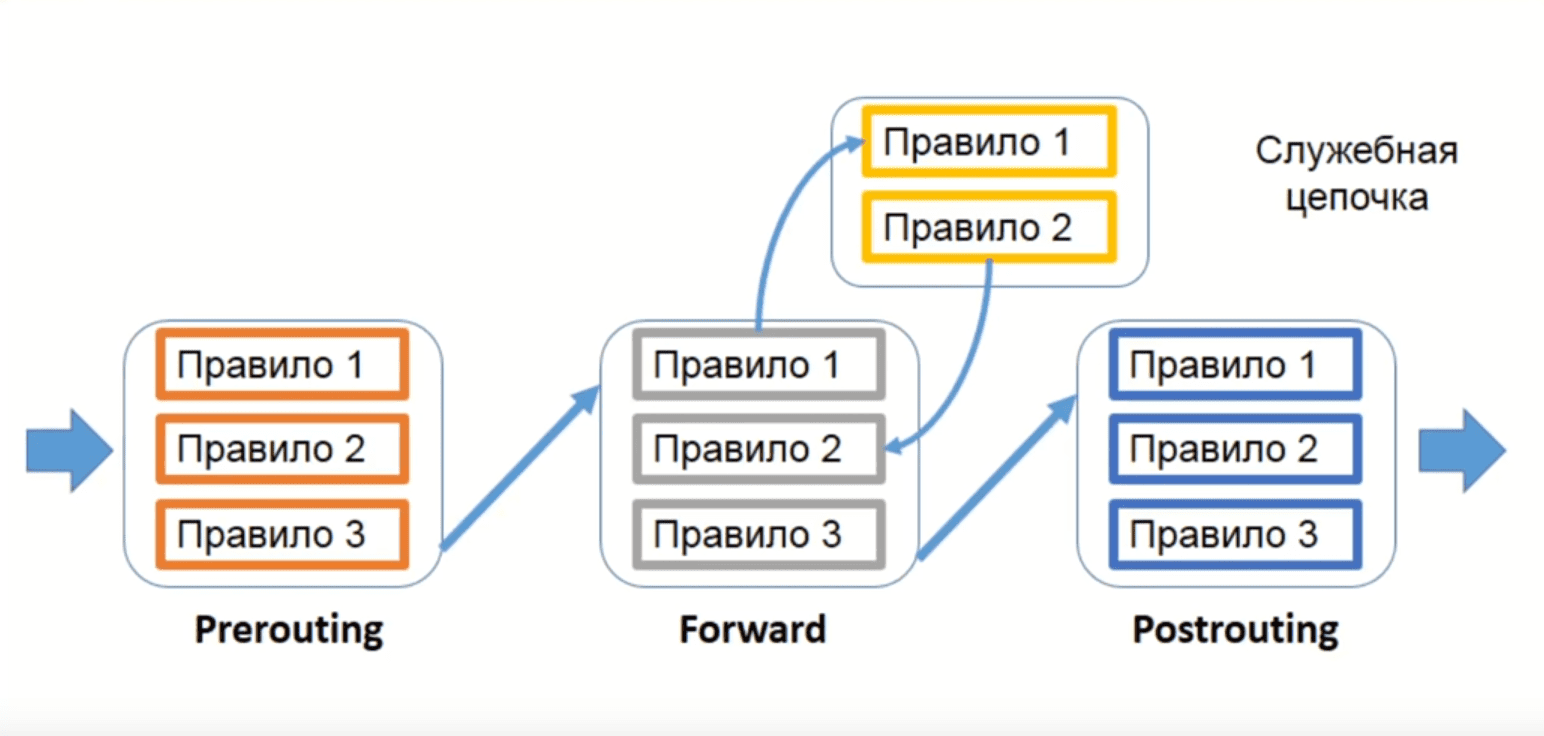

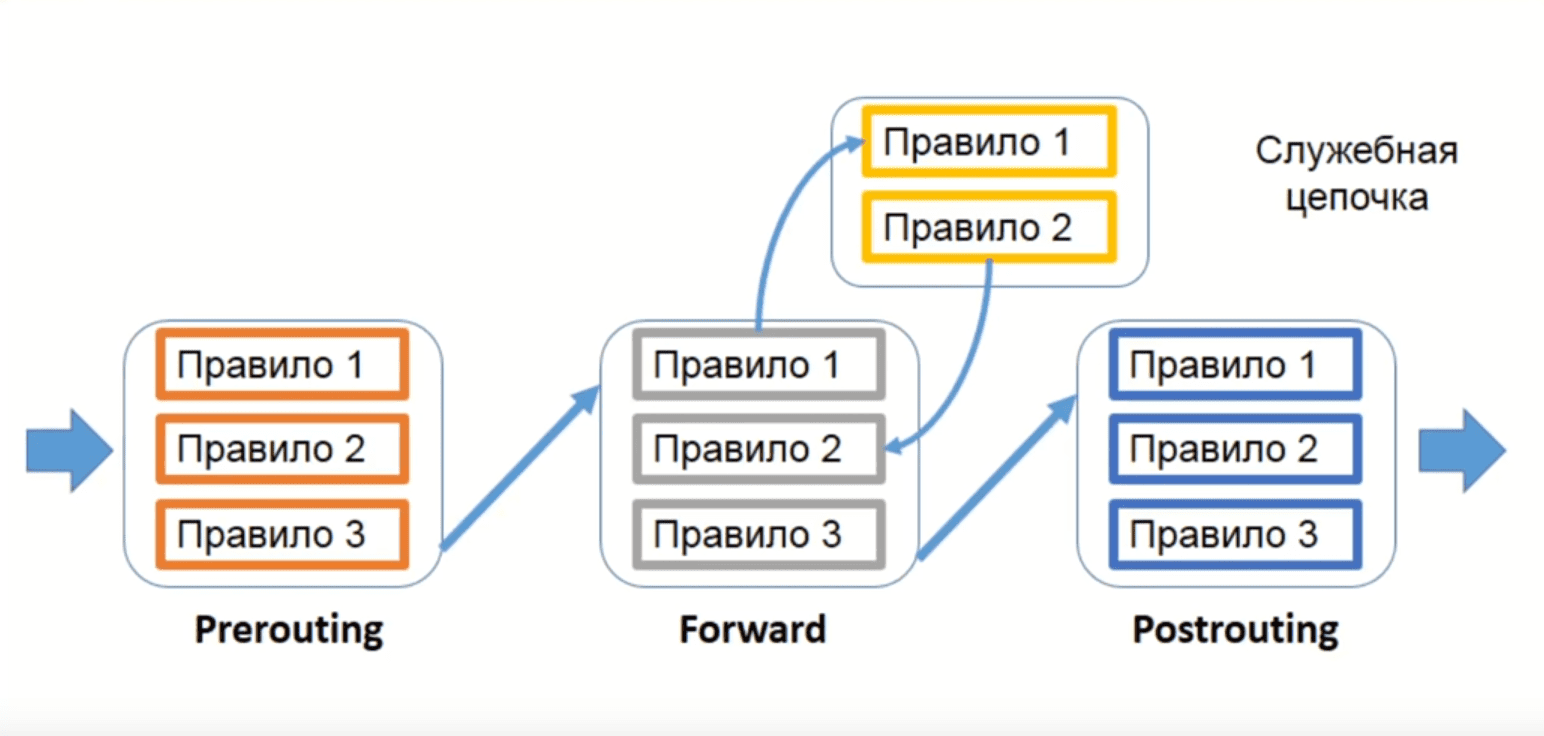

Стандартный Netfilter: 1 правило — скорость 1,5 Гб\с, 100 правил — 1,2 Гб\с, 1000 правил — 405 Мб\с (падение производительности на 75%). Такие результаты связаны с методами обработки, применяемыми в стандартном межсетевом экране (рисунок 4), суть которых состоит в прохождении пакета по всем имеющимся правилам в блоке сверху вниз.

Рисунок 4. Стандартный алгоритм обработки пакетов в межсетевом экране

Новый вариант обработки правил с применением префиксных деревьев отличается тем, что в момент получения пакета просчитывается путь, по которому он может пойти, учитывая его характеристики. Также просчет нужно производить при изменениях правил (и только после этого отправлять на узлы безопасности обновленные политики).

После внедрения Intel DPDK и алгоритма префиксных деревьев были произведены повторные замеры на UDP-трафике с размером пакета 64 байта (рисунок 5).

Рисунок 5. Повторные замеры «Кода Безопасности» на новой программной основе в сравнении с предыдущими результатами

В конечном итоге оказалось, что на любом количестве правил и на любых пакетах достигается производительность до 30 Гбит\с, даже при снижении аппаратной мощности с 14 ядер сначала до 8, а потом и до 4 ядер. Такие показатели для разработчиков «Кода Безопасности» означали то, что можно использовать одну и ту же аппаратную платформу сразу для нескольких функций безопасности. Поэтому следующим логичным шагом была оптимизация архитектуры системы обнаружения и предотвращения вторжений.

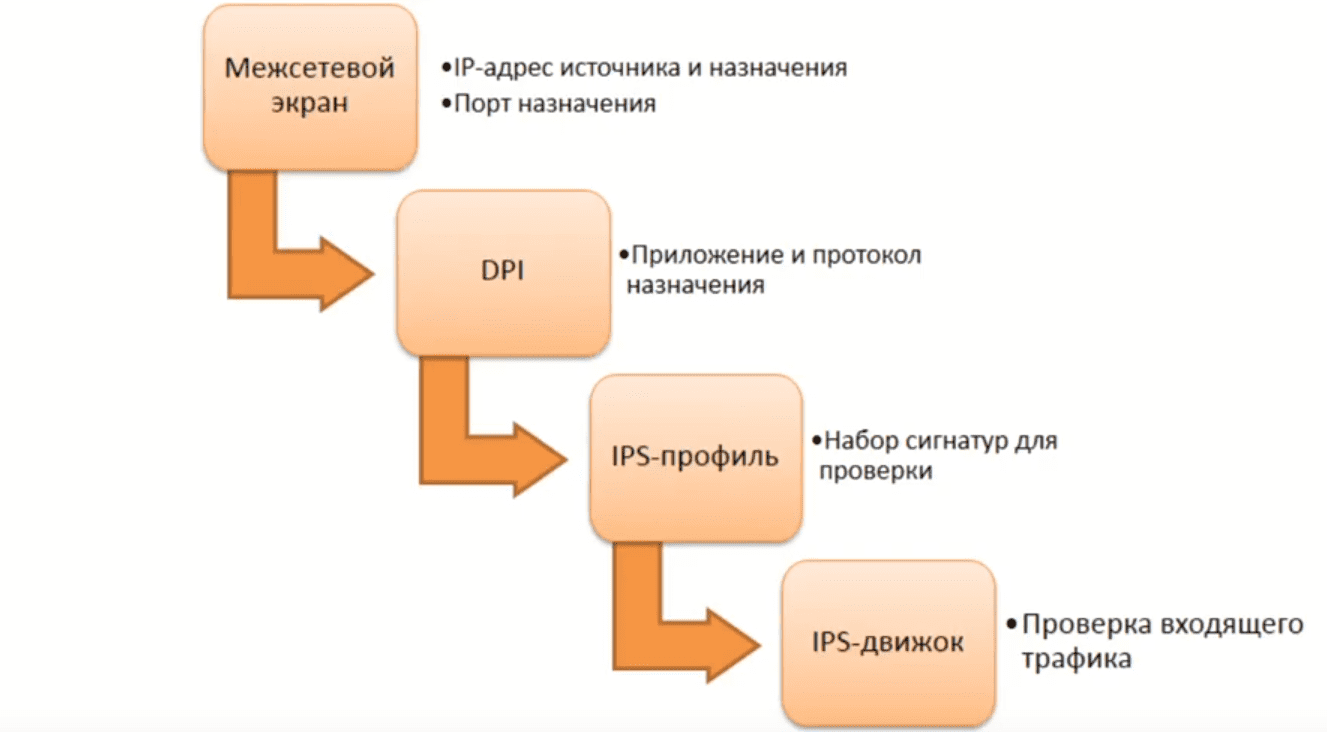

Оптимизация архитектуры IDS\IPS (СОВ)

Система обнаружения и предотвращения вторжений (далее — СОВ) — один из самых ресурсоемких механизмов защиты. Помимо того, что приходится тратить ресурсы на экранирование трафика, нужно еще его обрабатывать и проверять на наличие потенциально вредоносной активности. Рассмотрим ключевые проблемы СОВ и подходы, которые применили для их решения в «Континент 4» (таблица 5).

Таблица 5. Ключевые проблемы СОВ и способы их решения

| Проблема | Описание проблемы | Способы решения |

| Проседание производительности UTM-устройства при включении модуля СОВ | - дополнительные затраты на более мощную аппаратную платформу;

- деактивация (частично или полностью) механизма защиты для экономии ресурсов;

- снижение пропускной способности при включении механизма защиты

| - оптимизировать архитектуру;

- оптимизировать сигнатуры;

- вынести ресурсоемкие сигнатуры за пределы модуля СОВ (создание отдельного модуля поведенческого анализа)

|

| Большое количество ложных срабатываний | - снижение доверия к срабатываниям модуля СОВ;

- расход ресурсов на изучение и разбор ложных срабатываний

|

Видно, что некоторые следствия ключевых проблем могут привести к снижению уровня безопасности: например, отключение групп правил или всего механизма в целом создает риск пропустить атаки злоумышленников.

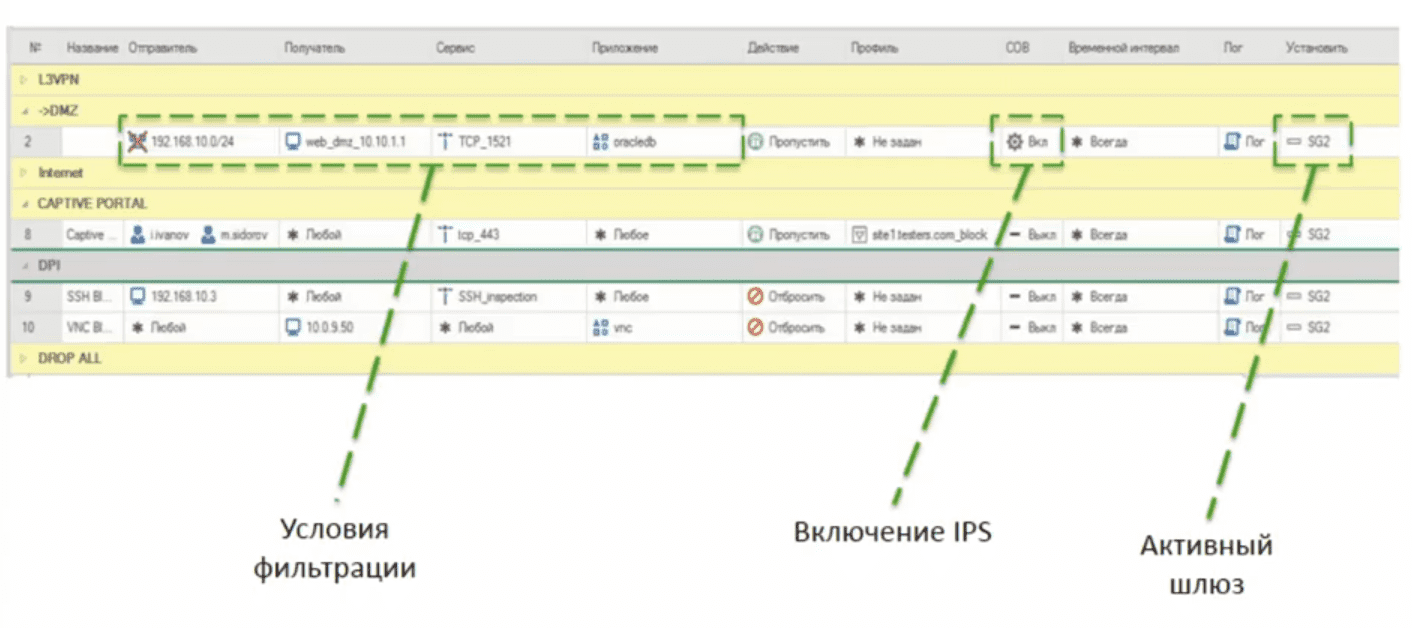

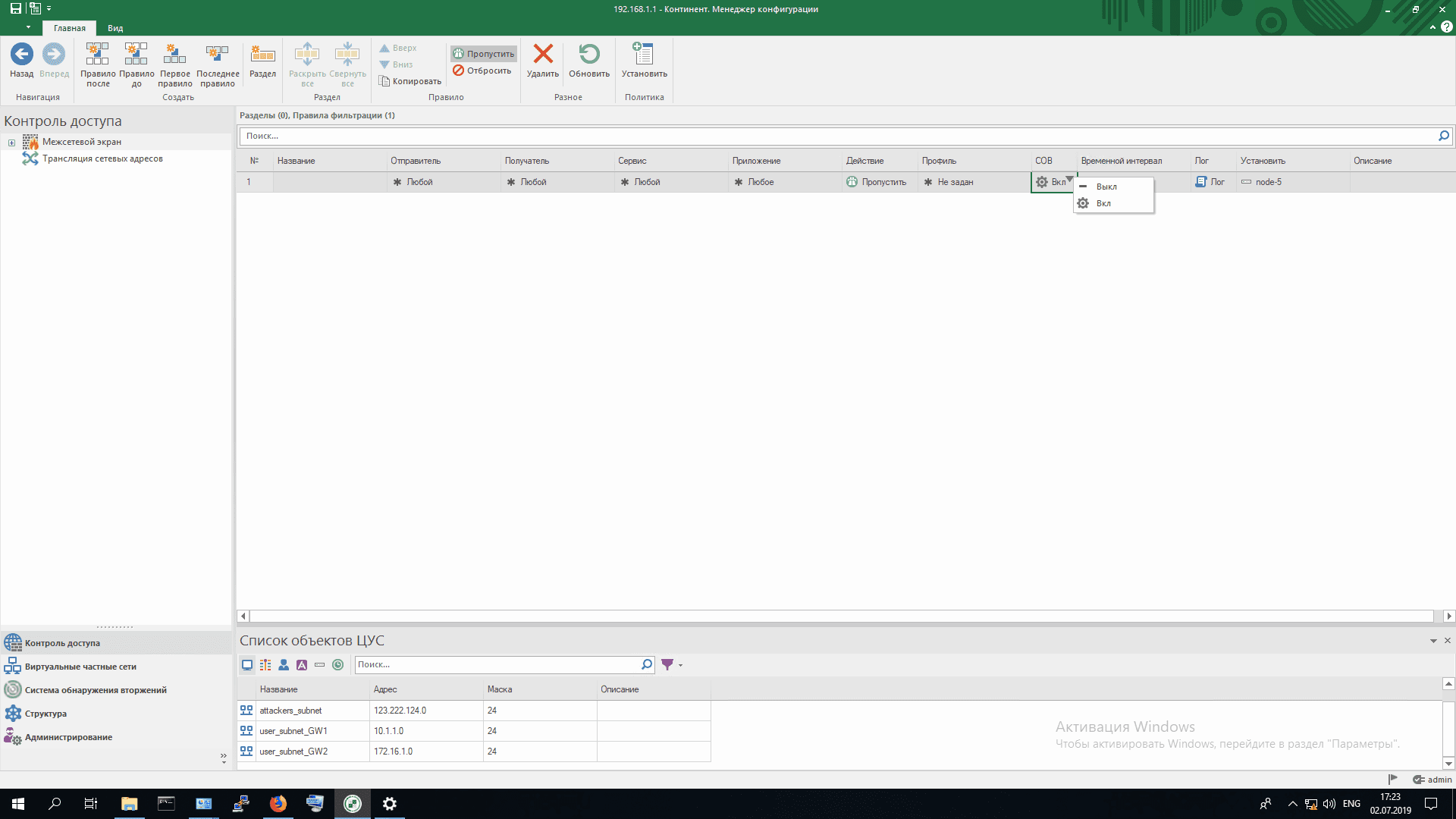

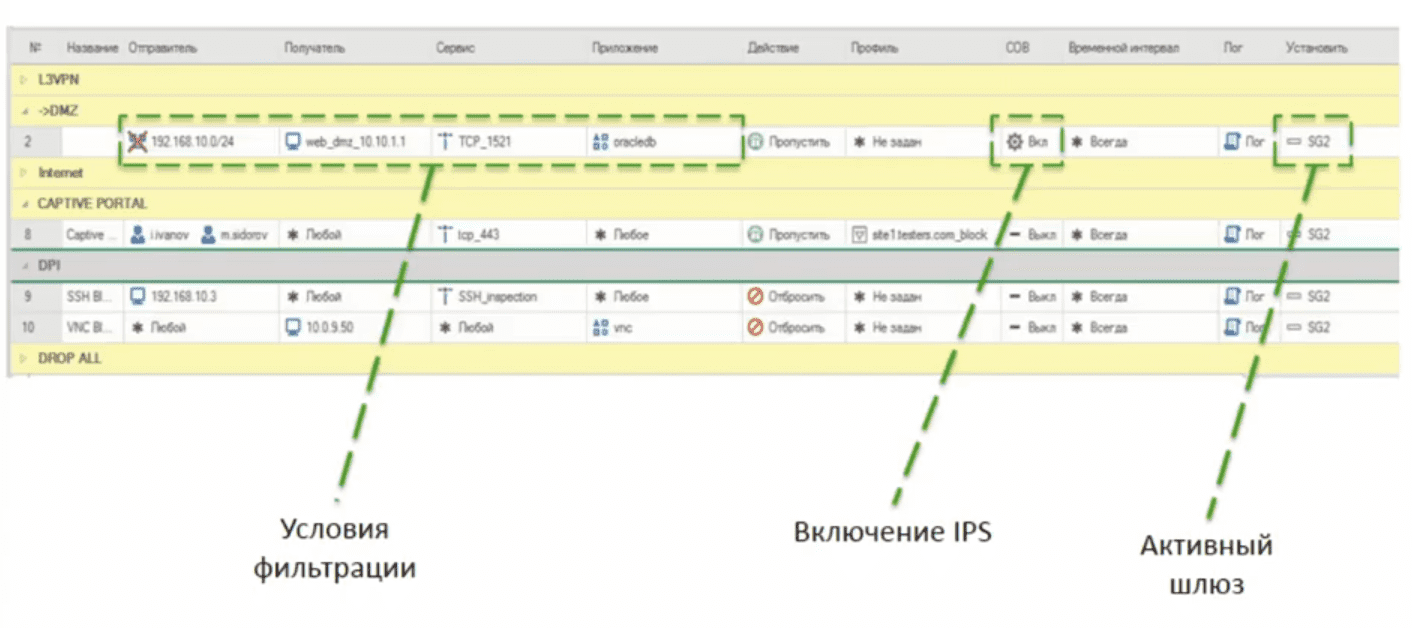

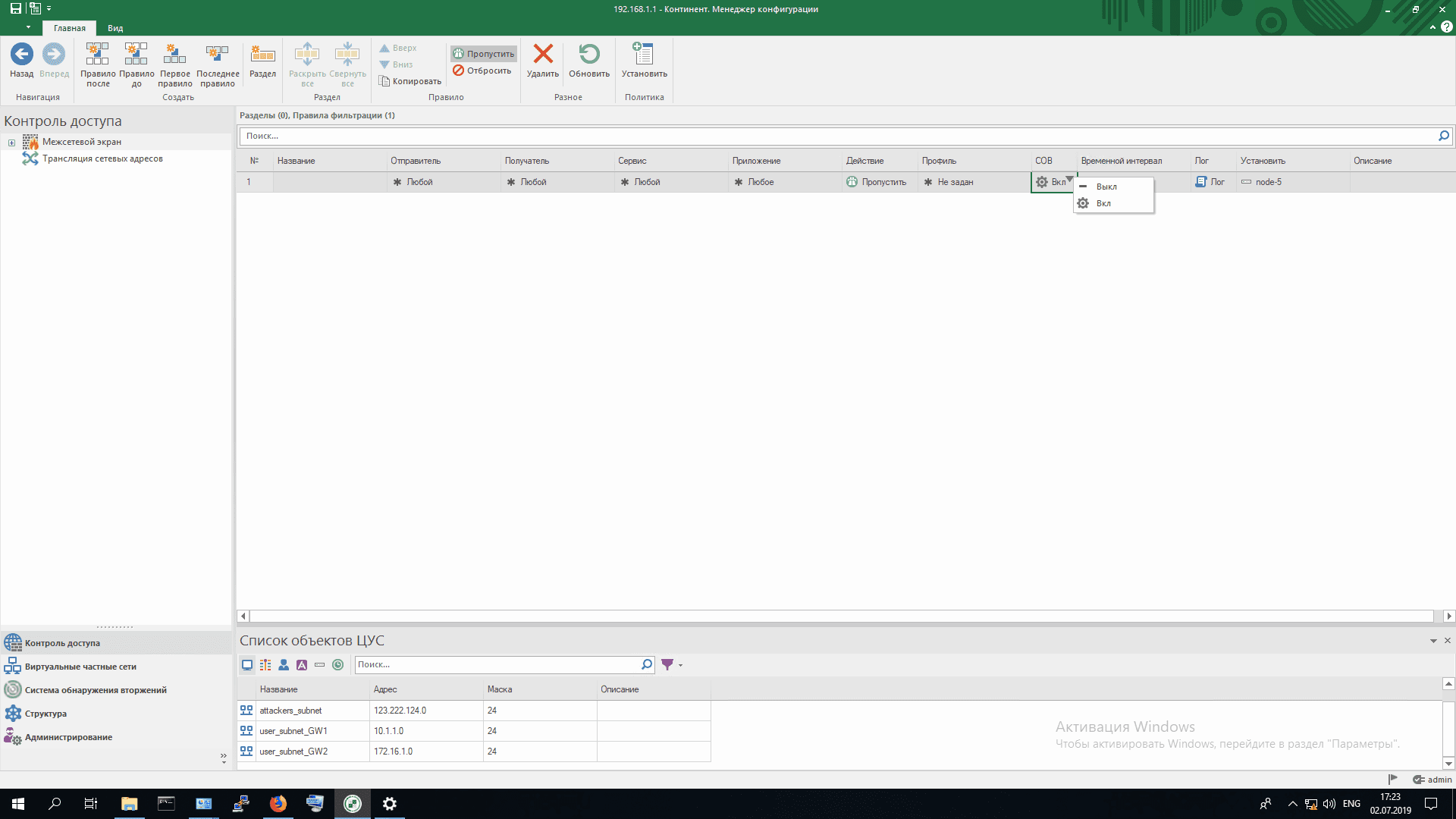

Для оптимизации данного механизма разработчики «Континент 4» пошли следующим путем: вынесли подключение сигнатур во вполне удобное для администраторов системы место, а именно — непосредственно в политики фильтрации. Достоинствами такого подхода являются высокая гибкость настройки и гранулярность — точечное включение или отключение СОВ для конкретного типа трафика (рисунок 6).

Рисунок 6. Включение СОВ непосредственно в политиках фильтрации

Подход работы с профилями зарекомендовал себя в СОВ, в том числе и в «Континент 4». На самую ресурсоемкую проверку приходит только тот трафик, который действительно нужно проверять.

Такой подход решает ключевую проблему комплексных систем защиты информации в формате UTM: значительное падение производительности при активации СОВ, множество ложных срабатываний. Этим могут воспользоваться хакеры, вынудив администраторов безопасности перестать обращать на них внимание или вообще на время отключить систему обнаружения и предотвращения вторжений. В момент такого отключения может быть проведена реальная атака, вероятность фиксирования которой уже будет меньше.

Впрочем, недостаточно только лишь повысить удобство работы. Более значимым изменением можно считать, например, оптимизацию сигнатур (правил обнаружения). У «Кода Безопасности» есть аналитический отдел, который постоянно занимается этой задачей; работа сигнатур проверяется на стенде еще до их отправки заказчику, и в случае выявления высокой загрузки ресурсов срабатывает скрипт, который отправляет информацию о ресурсоемкой сигнатуре аналитикам. Заслуживает упоминания и то, что специалисты усовершенствовали типовые профили СОВ.

Другое важное улучшение — это вынесение обработки типовых атак за пределы модуля СОВ, для чего применяется поведенческий анализ. На его основе происходит отброс части трафика еще до отправки в сигнатурный модуль (рисунок 7).

Рисунок 7. Оптимальная обработка трафика системой обнаружения и предотвращения вторжений

Модуль поведенческого анализа, или «Детектор атак», отсекает примерно 98% мусорной активности, которая идет со стороны интернета (в случае установки на границе сети). При этом включение Детектора атак не влияет на пропускную способность канала. В поведенческом анализе есть обучаемые шаблоны по известным сетевым атакам, среди которых выделены 4 профиля с высокой долей вероятности ложных срабатываний:

- SYN scan;

- FIN\RST scan;

- SYN flood;

- FIN\RST flood.

Для снижения риска некорректной работы применяются методы машинного обучения.

Подводя промежуточный итог по данному разделу, можно сказать, что решение проблемы производительности СОВ — задача комплексная. Оптимизация сигнатур для СОВ возможна и необходима для эффективной работы конечных устройств. Вынос части механизмов защиты от атак за пределы системы обнаружения вторжений имел обоснование, и его реализация, несомненно, сыграла положительную роль в улучшении показателей «Континент 4».

Работа с комплексом «Континент 4»

Комплекс «Континент 4» включает:

- Менеджер конфигурации — программное средство, устанавливаемое на одном или нескольких компьютерах (рабочих местах администратора) для удаленной работы с центром управления сетью.

- Узел безопасности, который может работать в разных режимах, активируя при этом только необходимые функции и модули (таблица 6).

Таблица 6. Возможные сценарии применения узла безопасности

| Тип узла безопасности | Программные модули, доступные в различных режимах работы |

| Центр управления сетью | Межсетевой экран | Модуль L2VPN | Модуль L3VPN | Детектор атак | Сервер доступа | Модуль идентификации пользователей | Модуль поведенческого анализа |

| UTM | + | + | + | + | + | + | + | + |

| Высокопроизводительный межсетевой экран | | + | | + | | | | |

| Детектор атак | В данном режиме поддерживается работа узла безопасности только в качестве детектора атак (может работать «в разрыв» (inline) и режиме мониторинга). |

В ходе эксплуатации комплекса «Континент 4» мы опробовали некоторые сценарии настройки, а заодно проверили, как он может справляться с нагрузкой (трафик генерировался при помощи системы нагрузочного тестирования межсетевых экранов и средств сетевой защиты Ixia BreakingPoint). В целом тестирование показало, что «Континент 4» выдерживает заявленные нагрузки до 80 Гбит\с на старших версиях IPC1000-NF2 и IPC3000-NF2. Впрочем, кроме производительности, изменились в лучшую сторону интерфейс и способы настройки — о которых мы и хотим поговорить далее.

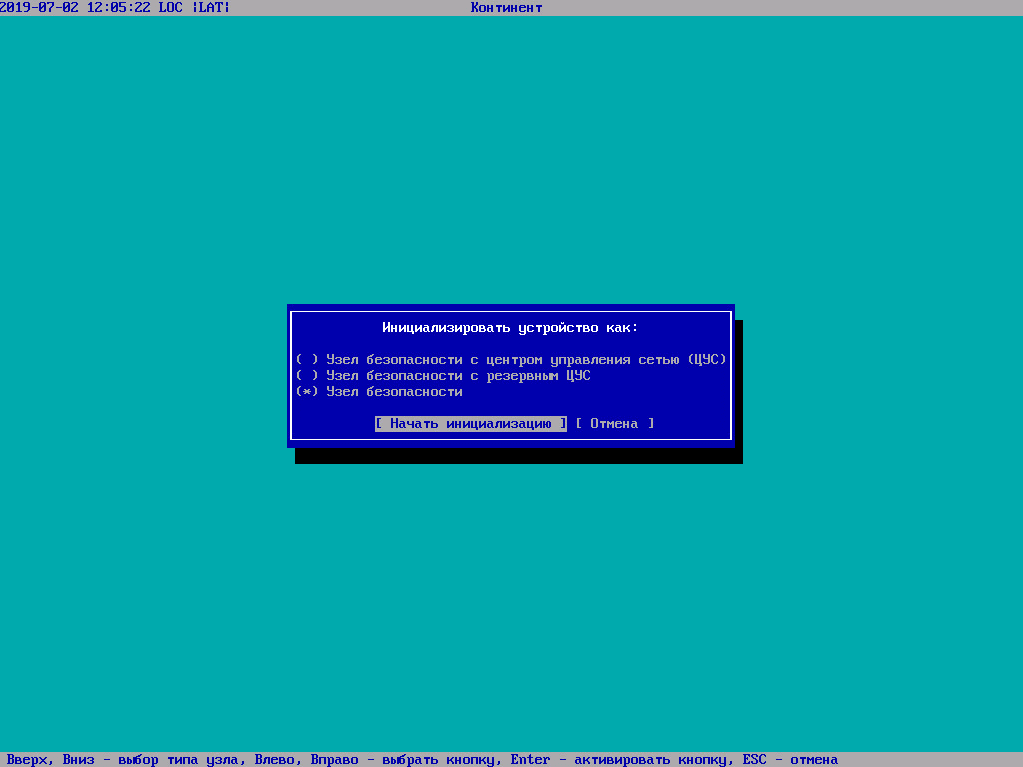

Базовые настройки комплекса «Континент 4»

Базовые настройки и инициализация аппаратно-программного комплекса вполне просты, поэтому будут рассматриваться без детализации и углубления. Отметим к слову, что эксплуатационная документация стала удобнее в использовании: описание настроек разведено по конкретным задачам, модулям и продуктам.

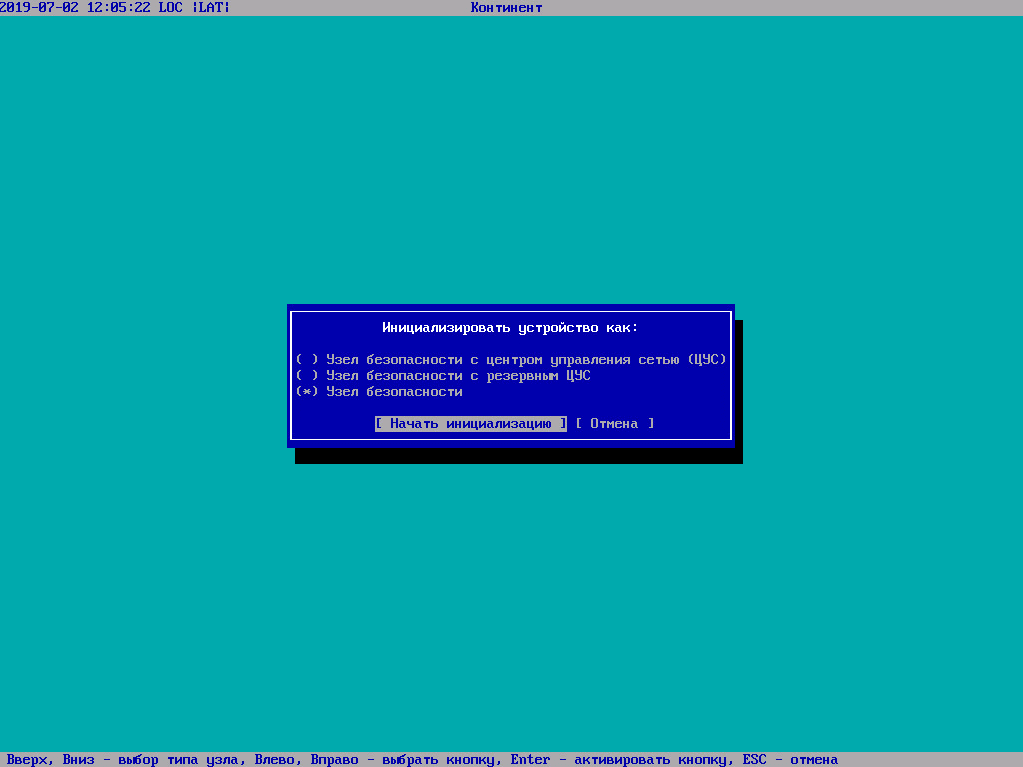

Инициализировать аппаратно-программный комплекс можно в 3-х вариациях (рисунок 8).

Рисунок 8. Инициализация комплекса «Континент 4»

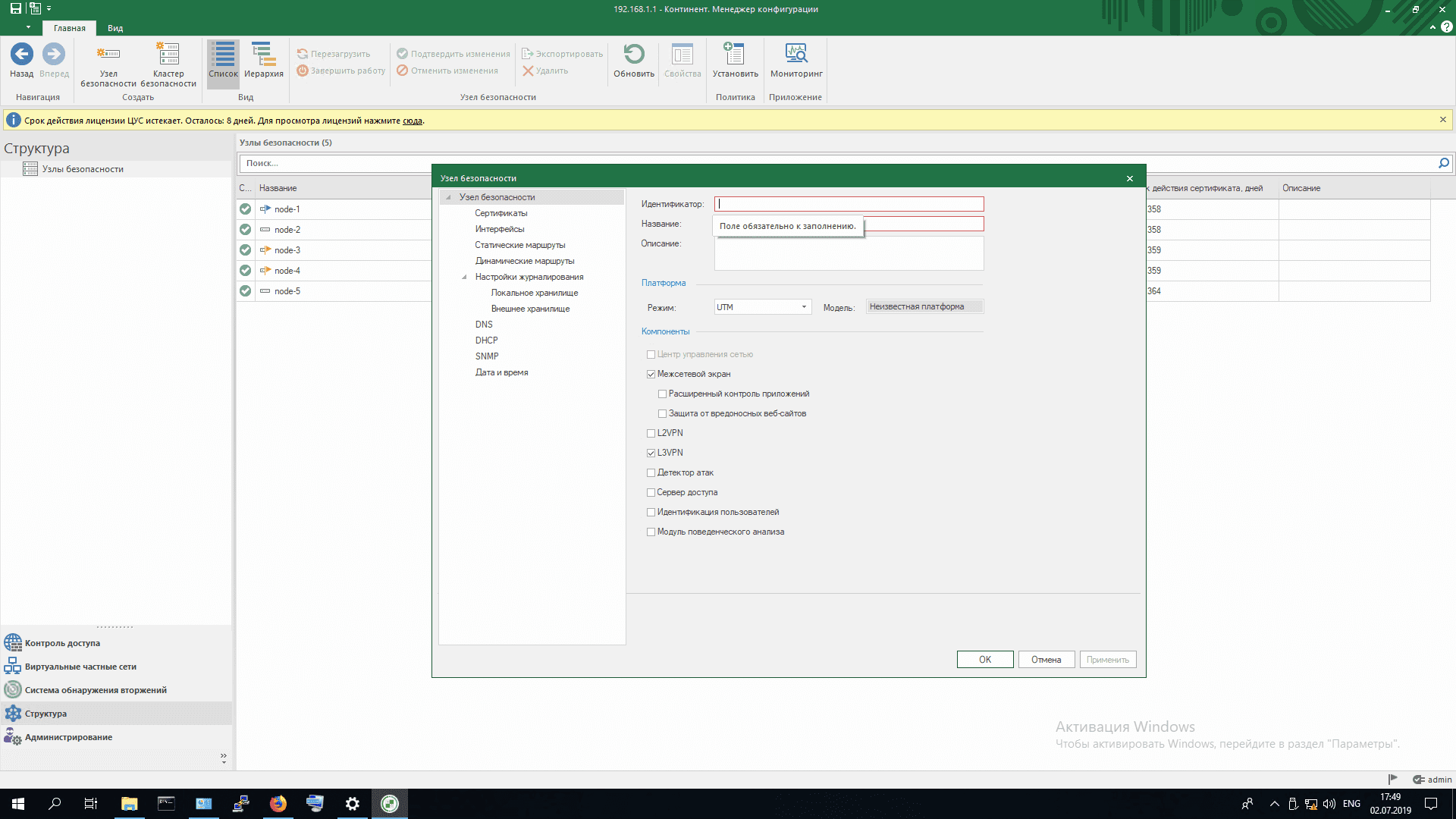

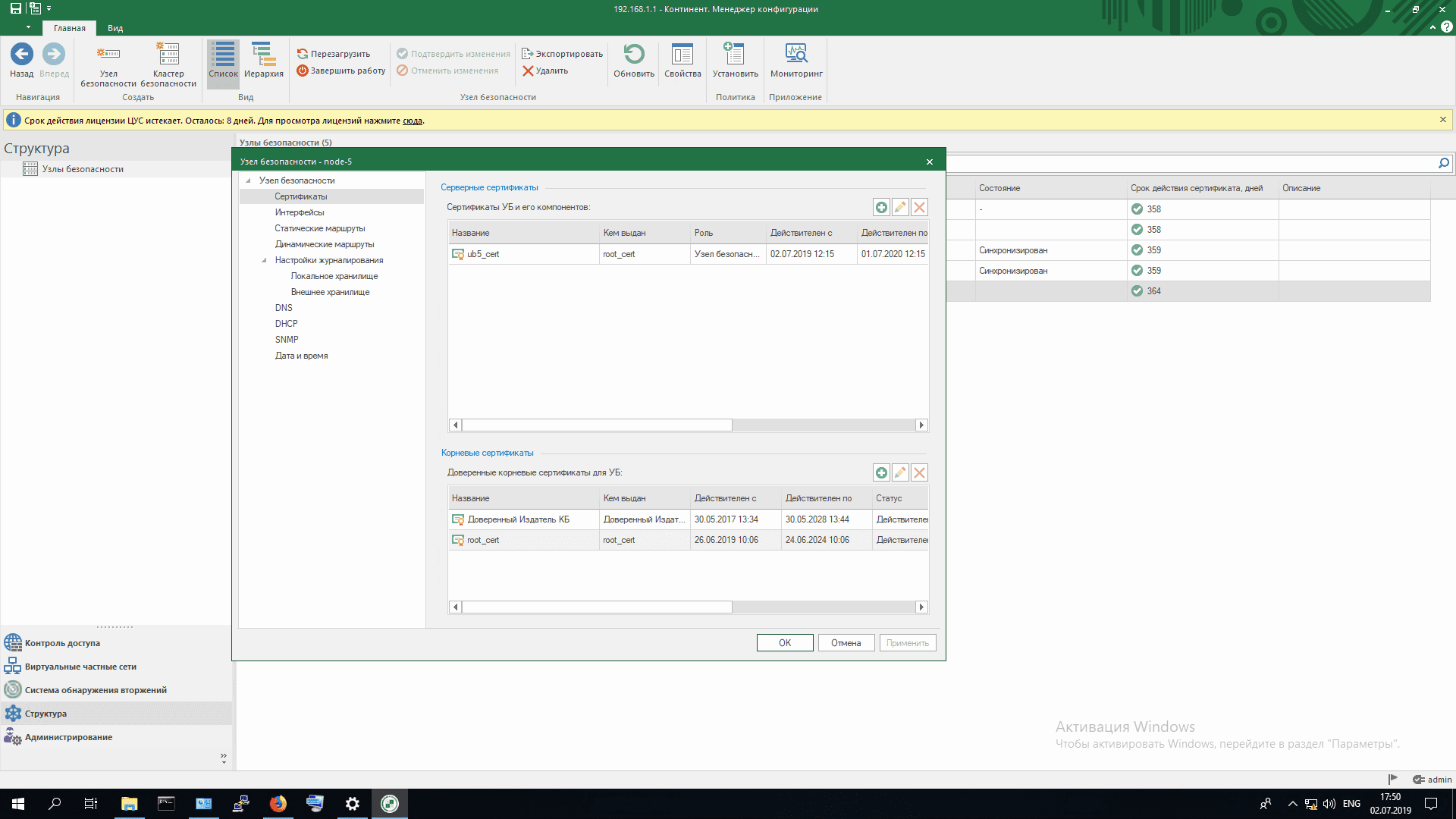

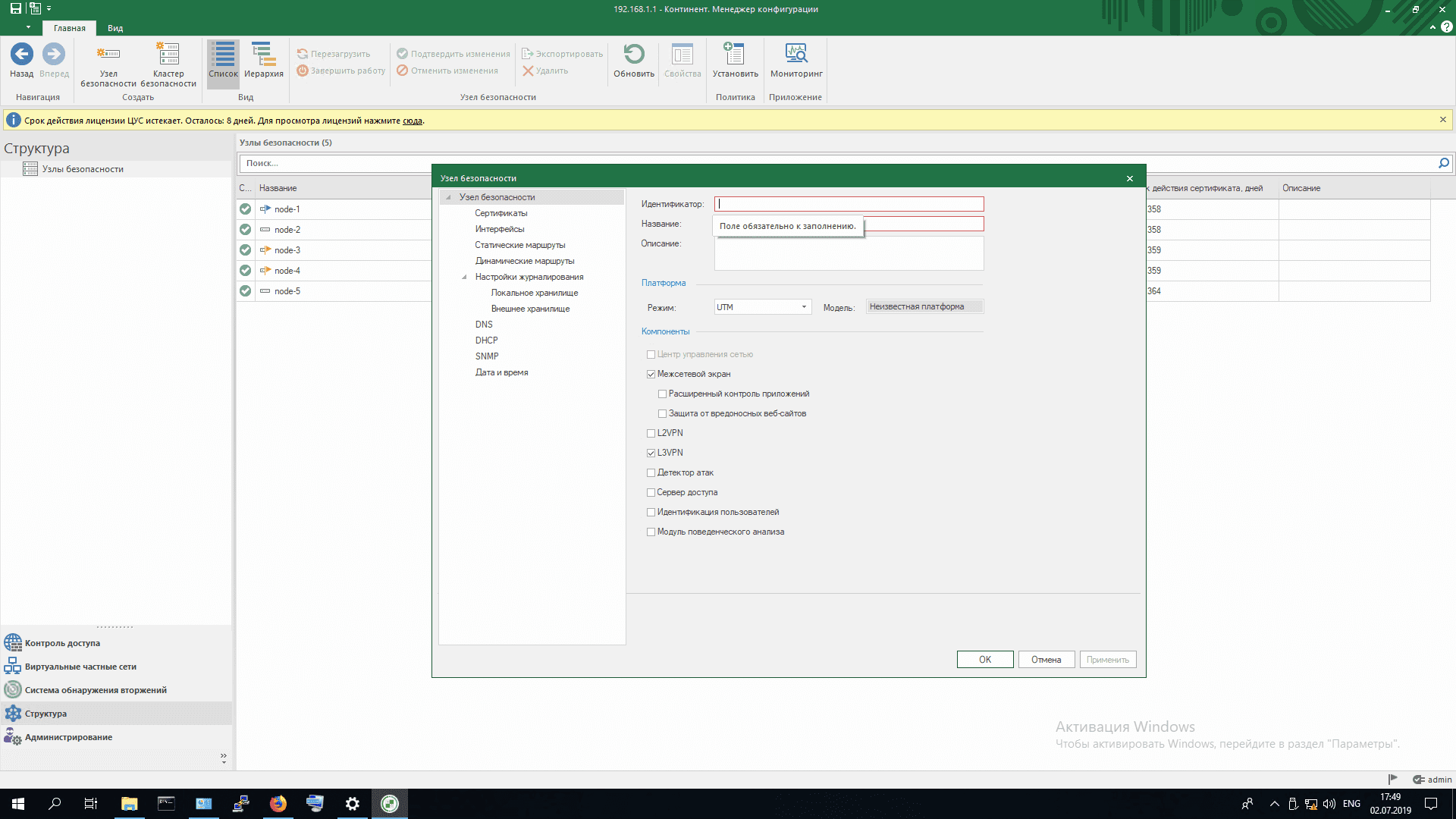

Ряд событий в процессе инициализации происходит на заранее развернутом рабочем месте с установленным программным обеспечением «Менеджер конфигурации». Там присваиваются дополнительные роли, которые определяют функциональность, создаются правила фильтрации трафика и сертификат для SSL\TLS-инспекции (рисунки 9, 10, 11).

Рисунок 9. Создание узла безопасности в «Менеджере конфигурации»

Для создания узла безопасности необходимо перейти в раздел «Структура».

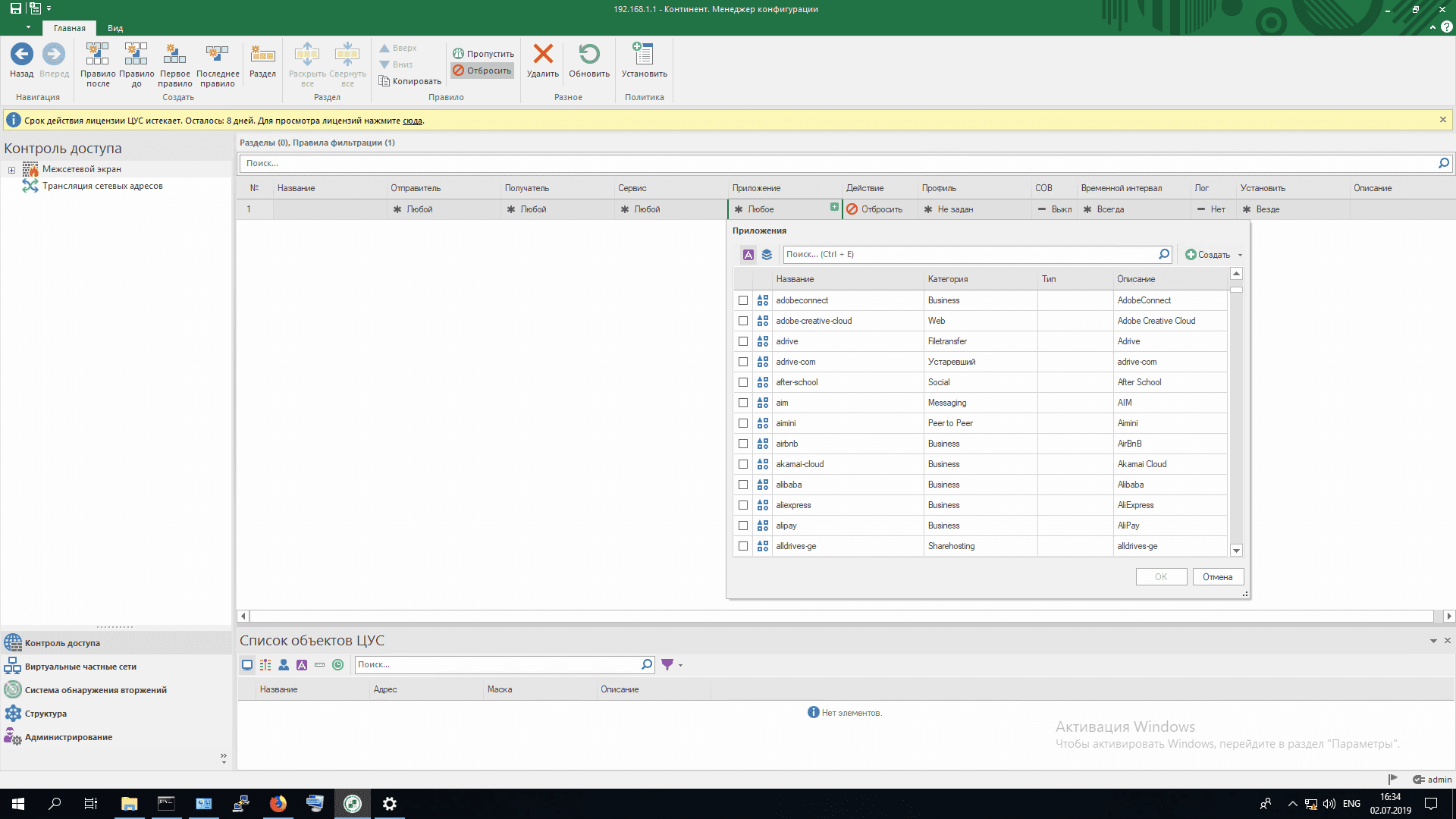

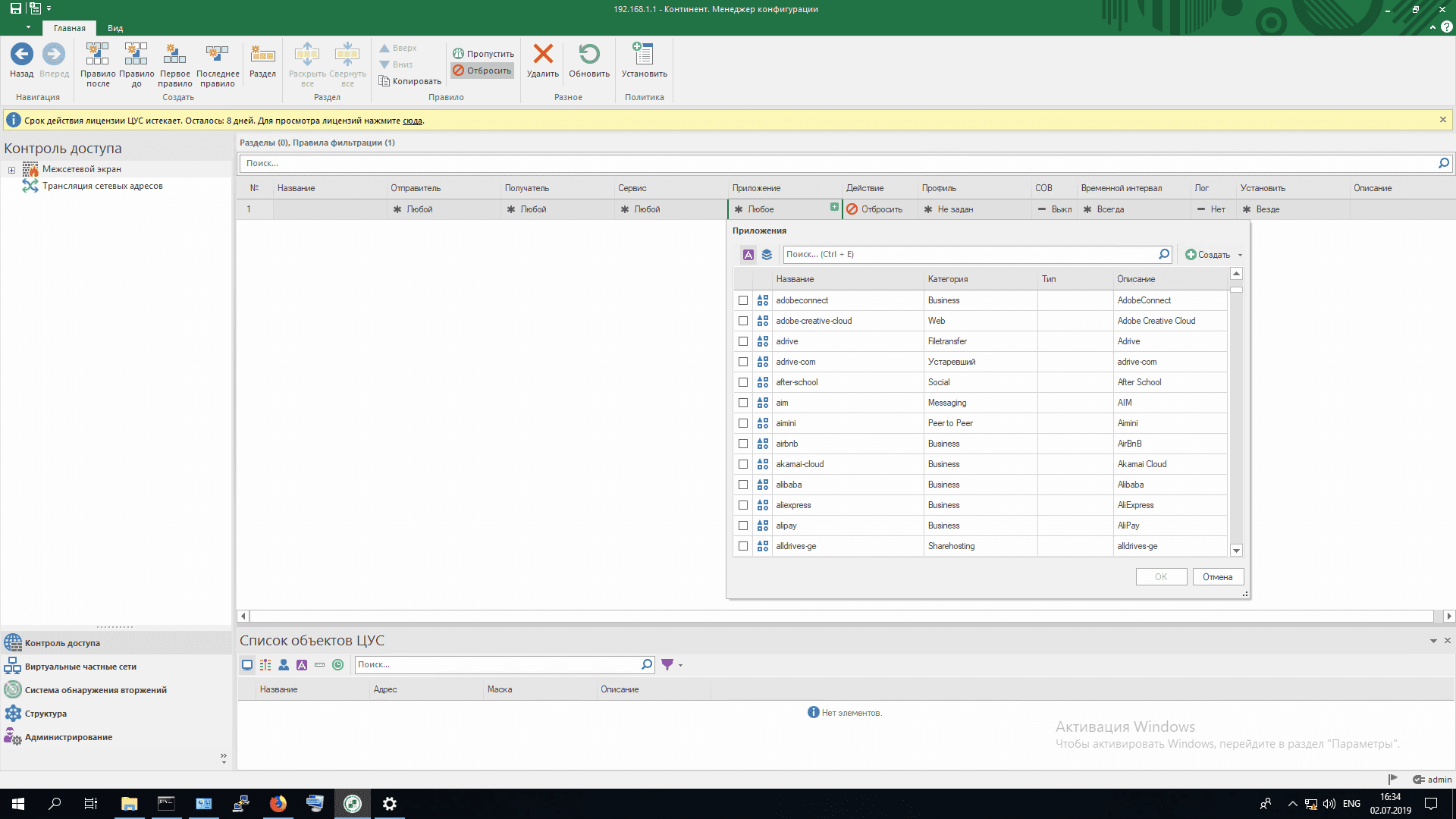

К созданным узлам будут применяться политики безопасности и контроля доступа, создаваемые в одноименном разделе. На рисунке 10 отражена возможность фильтрации на уровне приложений, что на сегодняшний день приоритетно для устройств класса NGFW и UTM.

Рисунок 10. Настройка параметров узла безопасности, фильтрация на уровне L7 (приложений) в «Континент 4»

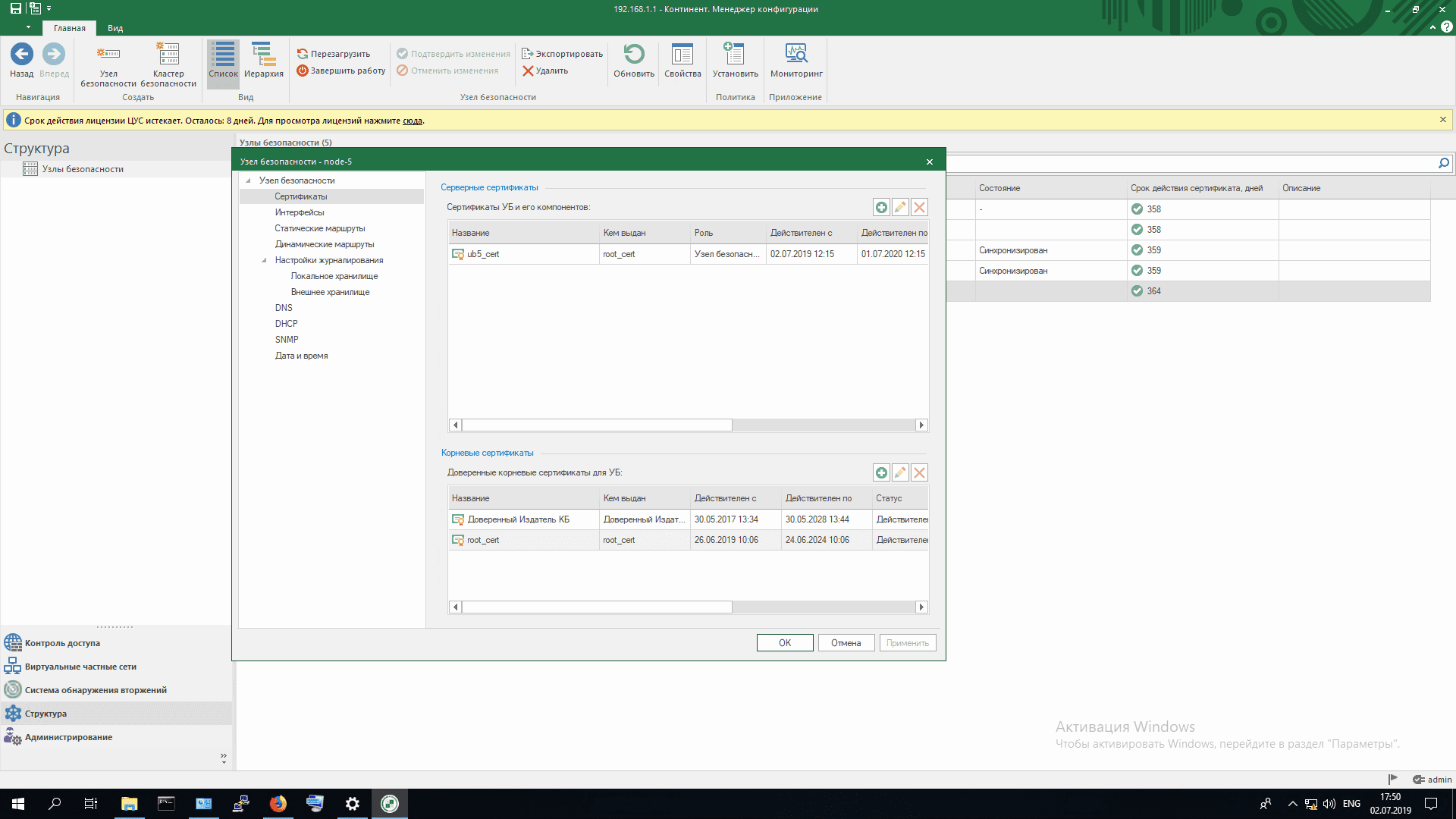

Далее рекомендуется создать сертификат для узла безопасности, что позволит производить SSL-инспекцию зашифрованного трафика.

Рисунок 11. Создание сертификата узла безопасности в «Континент 4»

Первое впечатление от интерфейса — положительное. Рассмотрим на примерах, что и как можно настроить в обновленной версии.

Работа с системой обнаружения и предотвращения вторжений «Континент 4»

Как было отмечено ранее, система обнаружения и предотвращения вторжений может работать в режиме мониторинга при подключении на SPAN-порт, анализируя зеркалируемый трафик, и «в разрыв», когда СОВ работает бок о бок с межсетевым экраном, модулем глубокого анализа трафика и другими функциями «Континент 4».

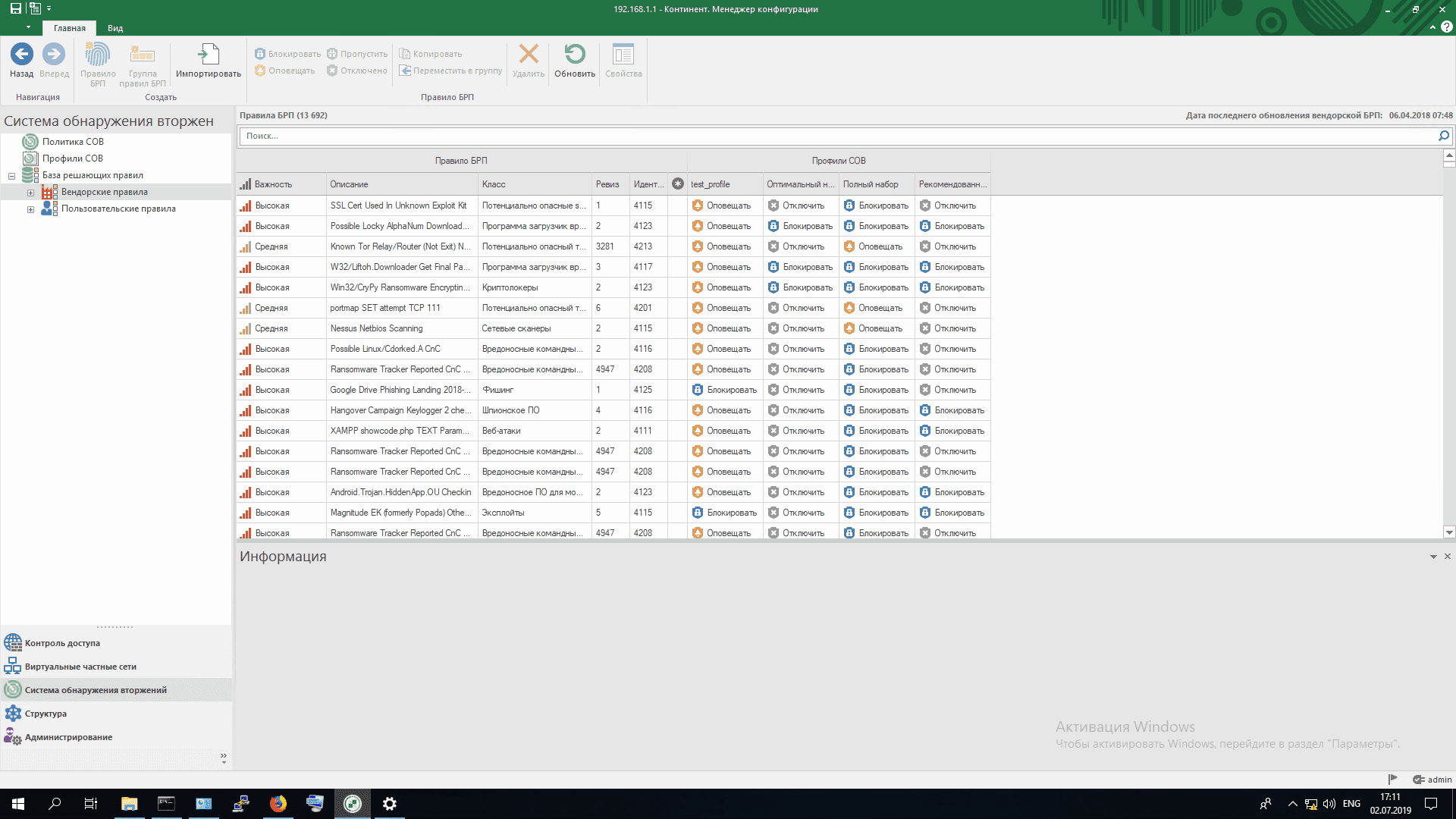

В данном примере мы включили СОВ на конкретном правиле межсетевого экрана, при этом далее предлагается рассмотреть варианты используемых сигнатур (рисунок 12).

Рисунок 12. Включение СОВ в правилах межсетевого экрана в «Континент 4»

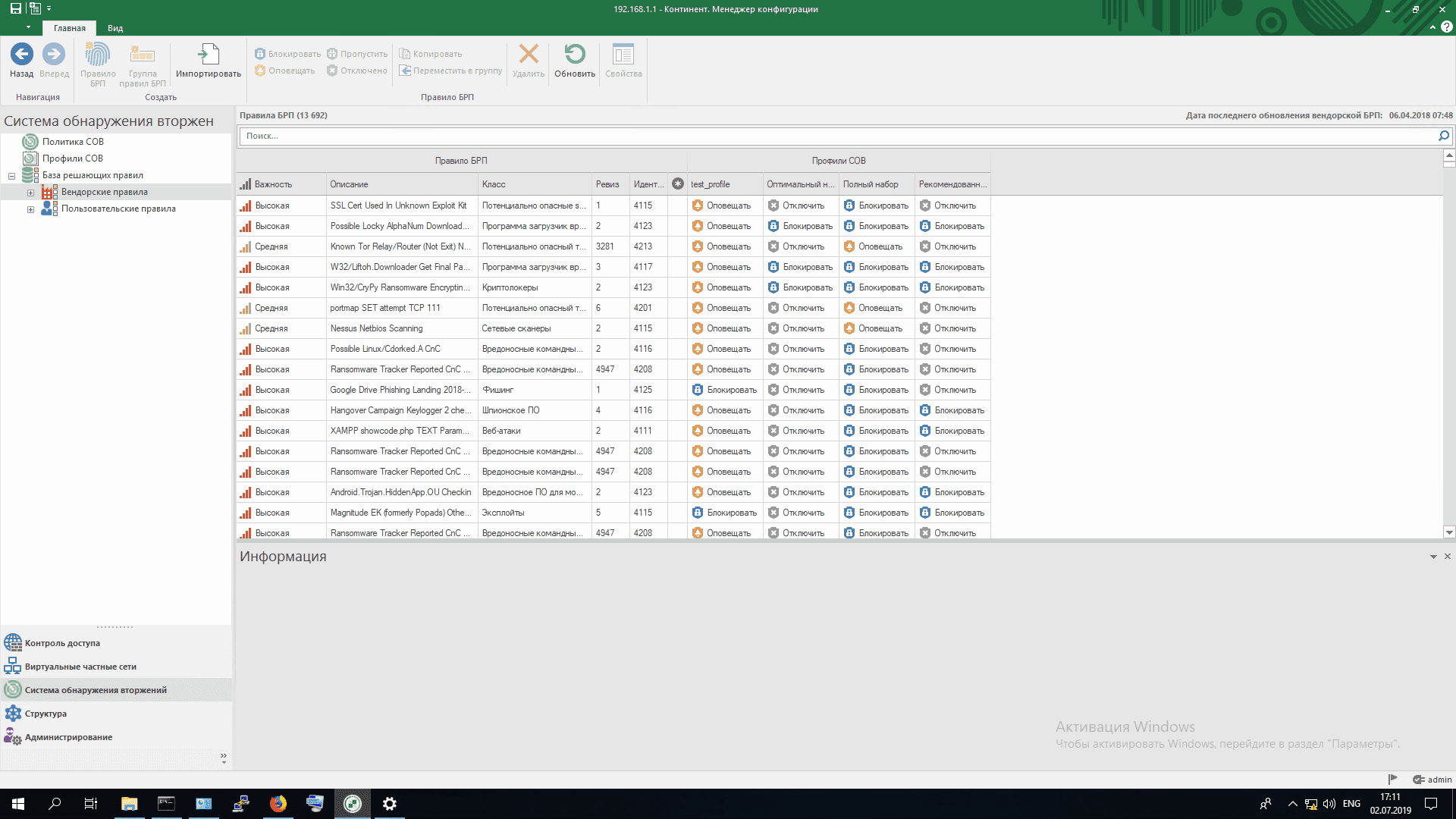

Рекомендуется использовать сигнатуры, разработанные и оптимизированные производителем (рисунок 13), так как чаще всего в организации нет специалистов достаточной компетенции, которые смогли бы создать и отладить правила срабатывания СОВ самостоятельно.

Рисунок 13. Правила обнаружения от разработчика «Континент 4»

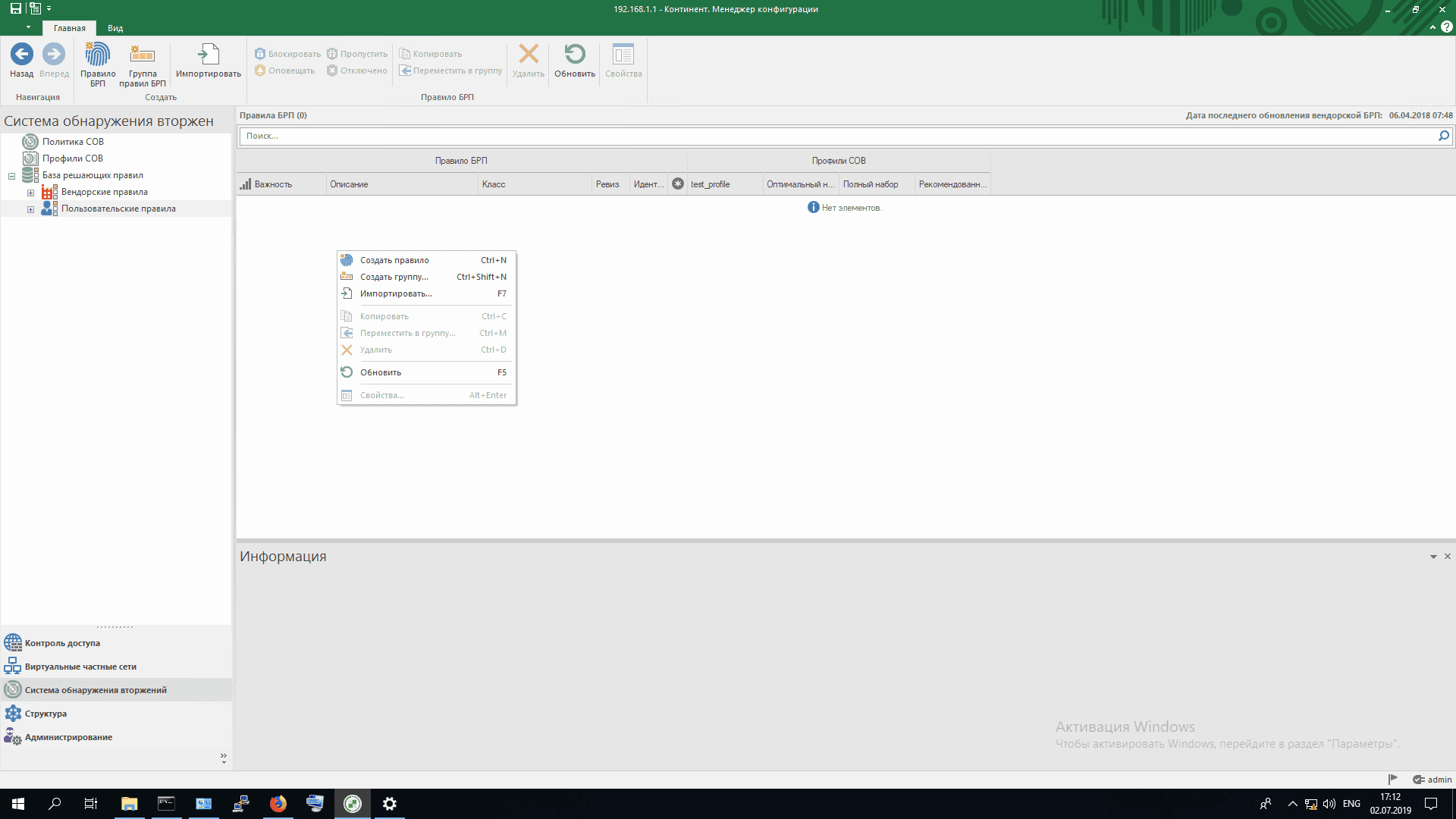

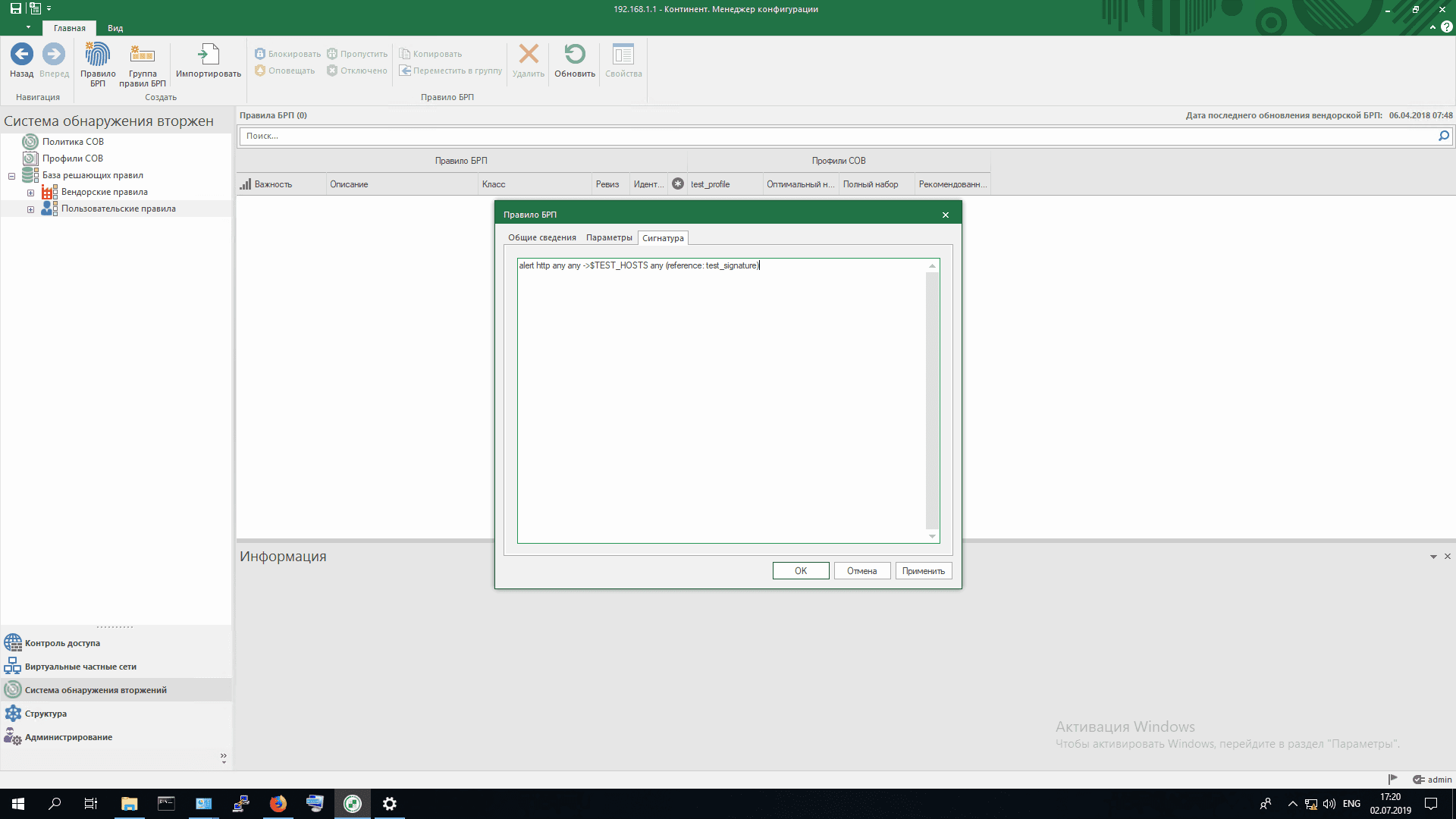

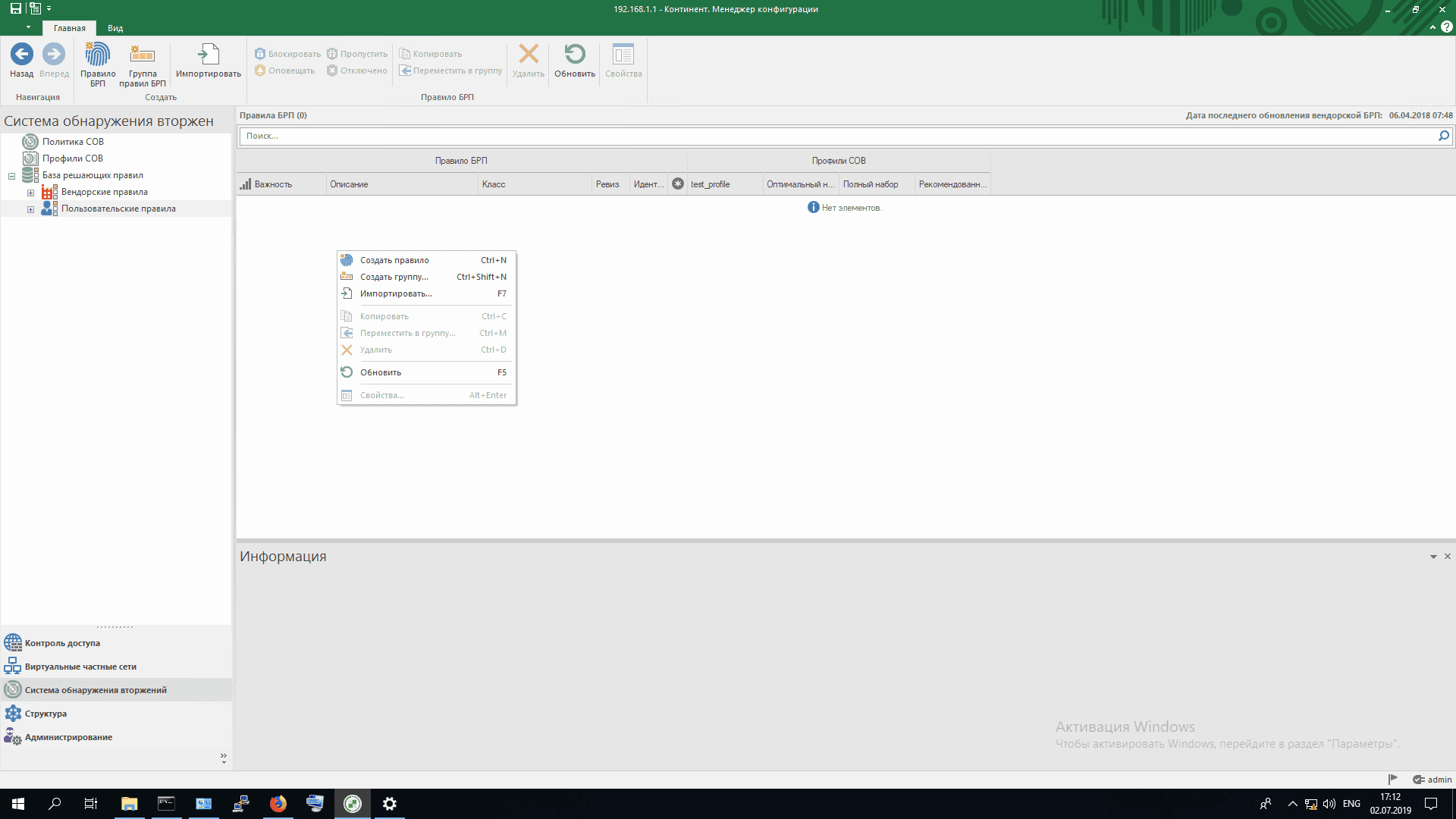

Но, тем не менее, стоит понимать, как создаются правила с нуля (рисунок 14). Может сложиться такая ситуация, при которой пригодится подобный навык. Конечно, здесь не освещены все нюансы и тонкости синтаксиса сигнатуры и методов отладки — иначе пришлось бы готовить отдельную статью по этой теме.

Рисунок 14. Пользовательские правила обнаружения в «Континент 4». Часть 1. Создание

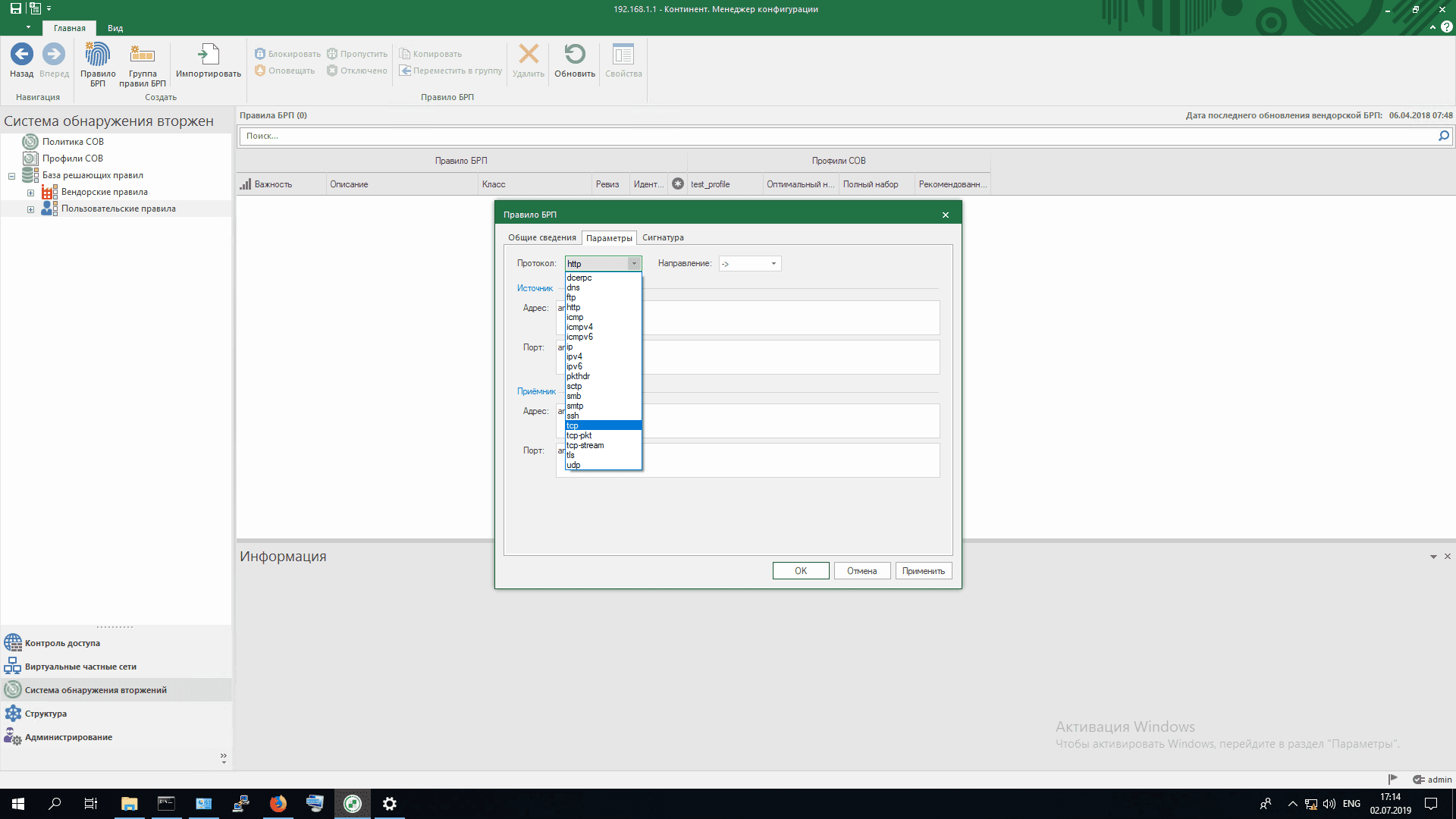

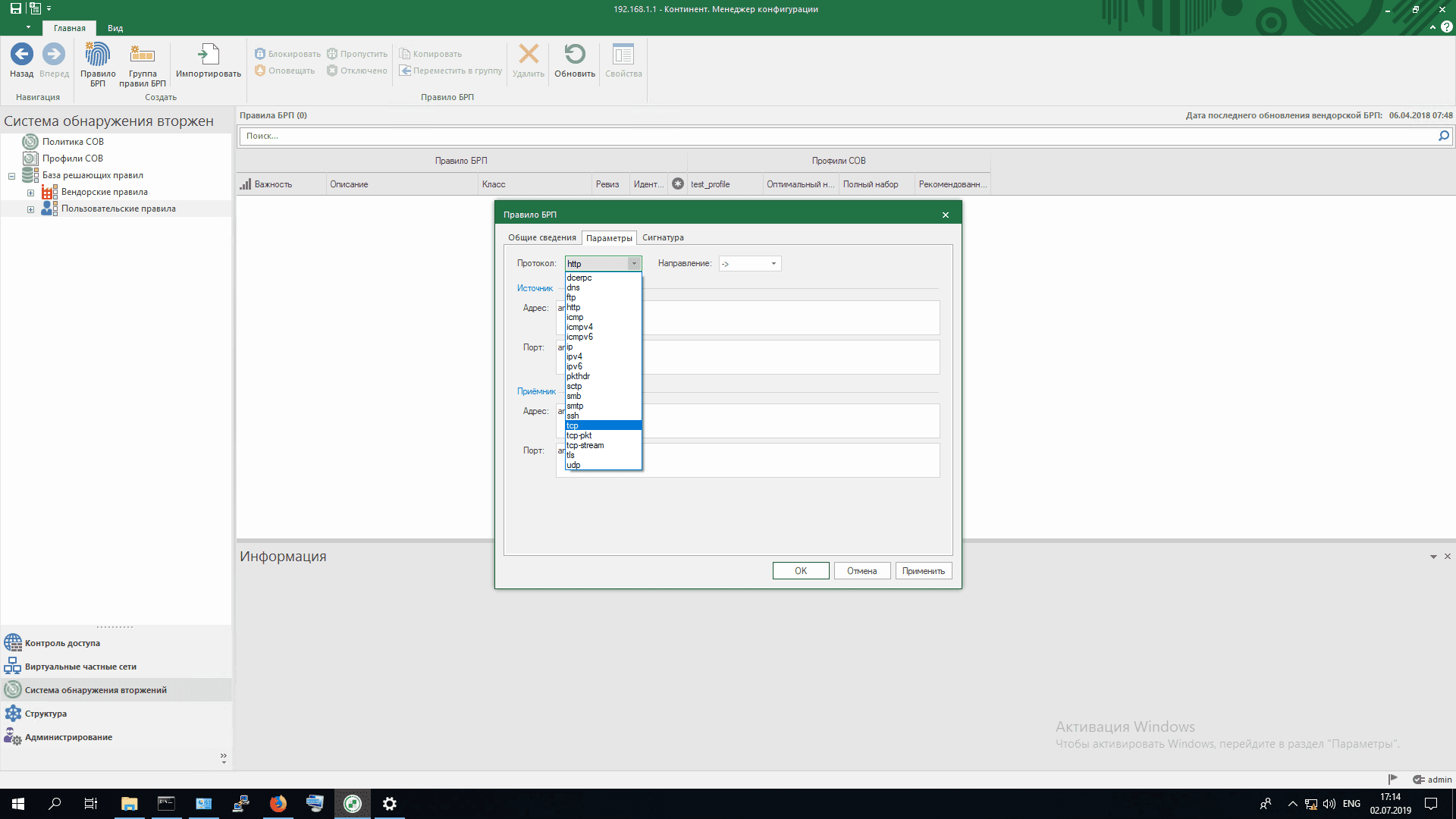

После создания необходимо выбрать протокол, для которого будет производиться анализ, чтобы правило срабатывало точечно и не тратило ресурсы на весь проходящий трафик по разным протоколам (рисунок 15). Также здесь можно конкретизировать информацию об источниках и приемниках трафика — например, когда известно, что какой-то конкретный ресурс может распространять вредоносные программы, или когда периодически с него осуществляются атаки.

Рисунок 15. Пользовательские правила обнаружения в «Континент 4». Часть 2. Заполнение свойств

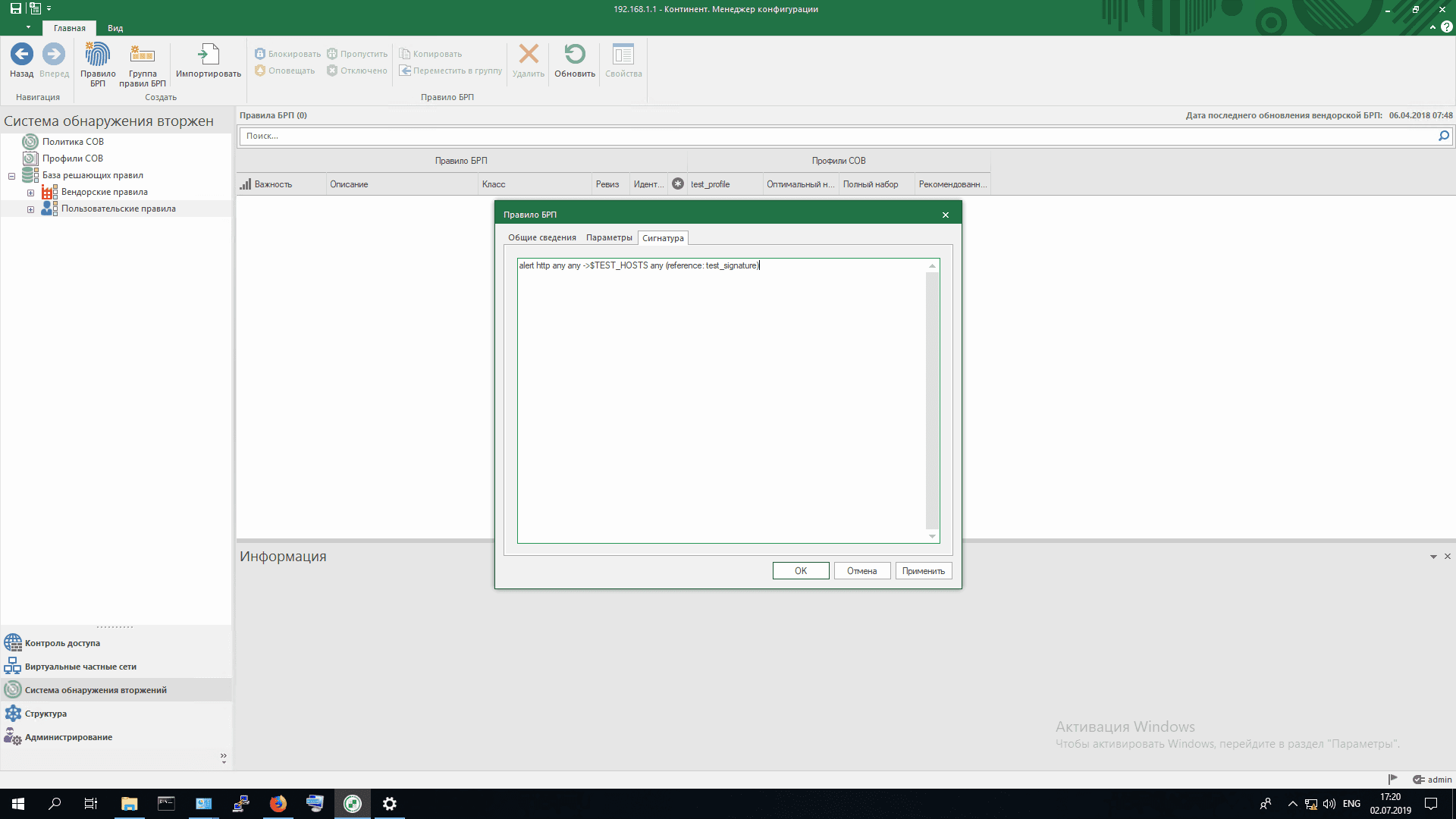

И самое интересное, но и сложное, — это формирование сигнатуры. В данном случае обходимся простейшими формулировками, так как это — тестовое правило (рисунок 16). На деле же «боевые» сигнатуры более громоздки и имеют множество условий и параметров, что позволяет снизить риск ложных срабатываний.

Рисунок 16. Пользовательские правила обнаружения в «Континент 4». Часть 3. Формирование сигнатуры

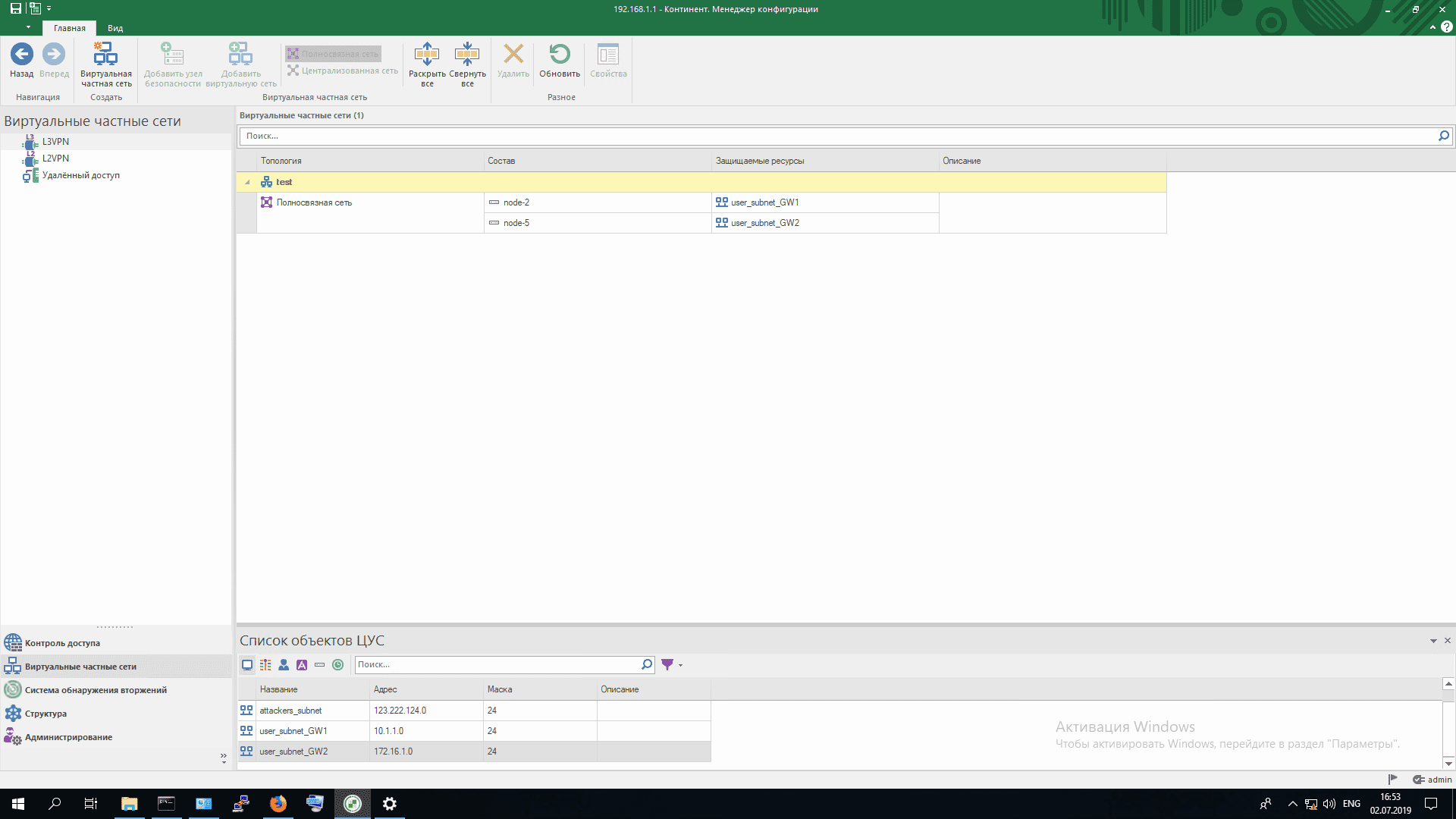

Настройка виртуальных частных сетей «Континент 4»

Еще одной часто применяемой функцией является настройка виртуальных частных сетей (VPN). В новой версии «Континент 4» в этой части также были произведены доработки, и теперь есть возможность использовать так называемые VPN-сообщества, что значительно упрощает администрирование инфраструктуры.

Нередко требуется реализовывать защищенные каналы на разных уровнях — канальном (L2) и сетевом (L3).

Настройка L2VPN «Континент 4»

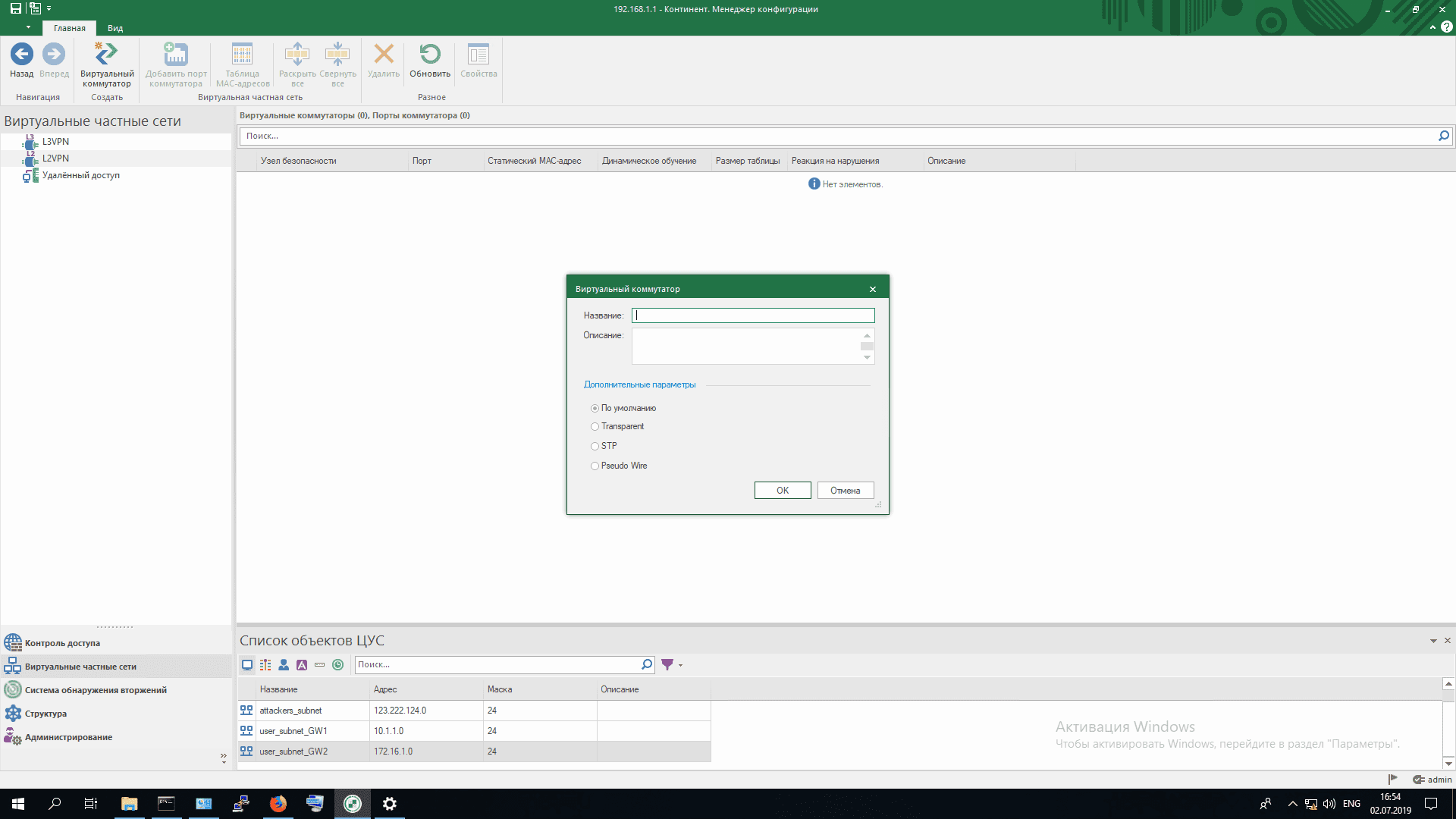

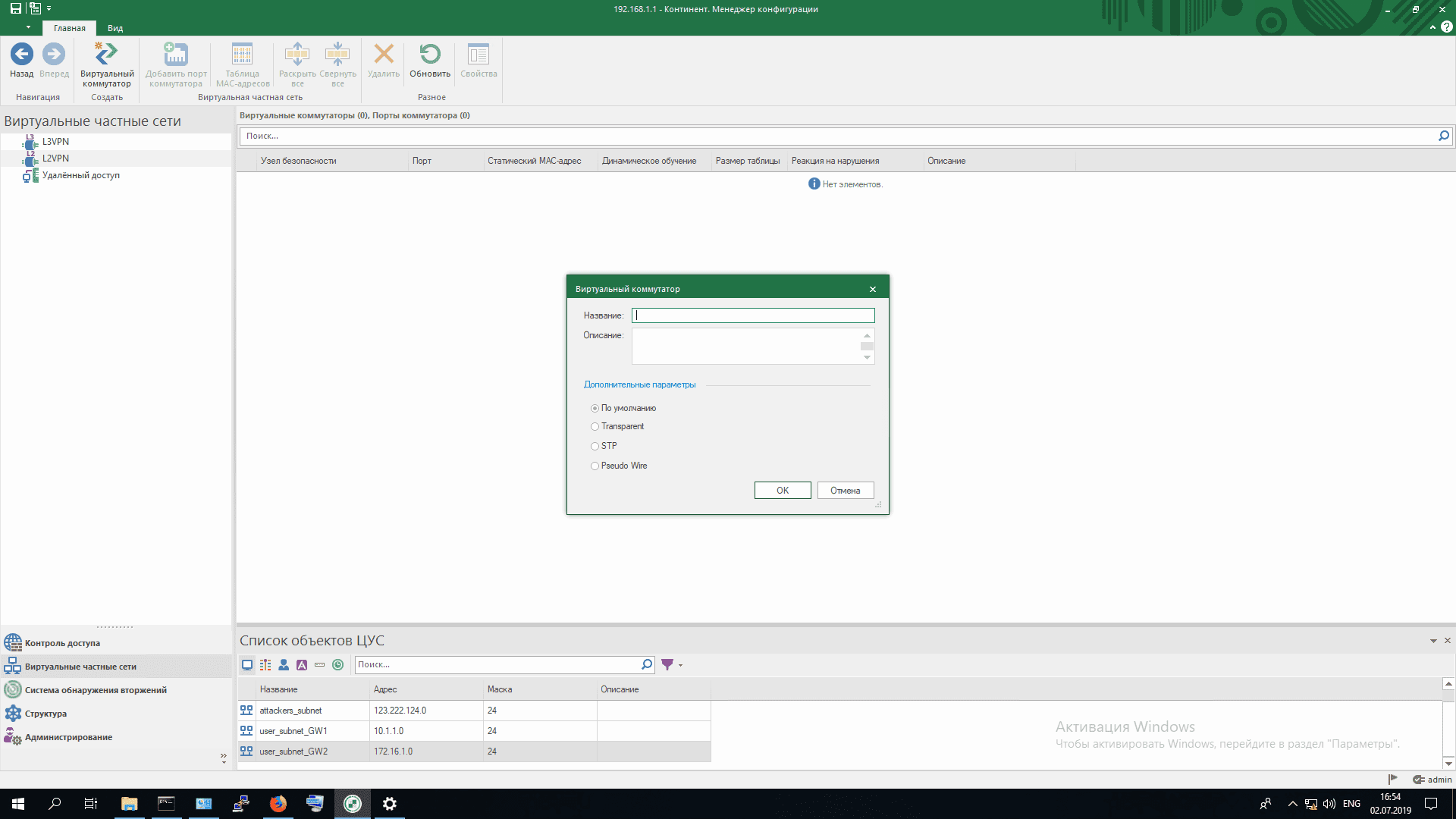

Настройка L2VPN начинается с создания виртуального коммутатора (рисунок 17), основная задача которого — принимать и передавать между узлами безопасности «Континент 4» Ethernet-кадры через VPN-туннель. Виртуальный коммутатор объединяет создаваемые порты в сетевой мост.

Рисунок 17. Создание виртуального коммутатора в «Континент 4»

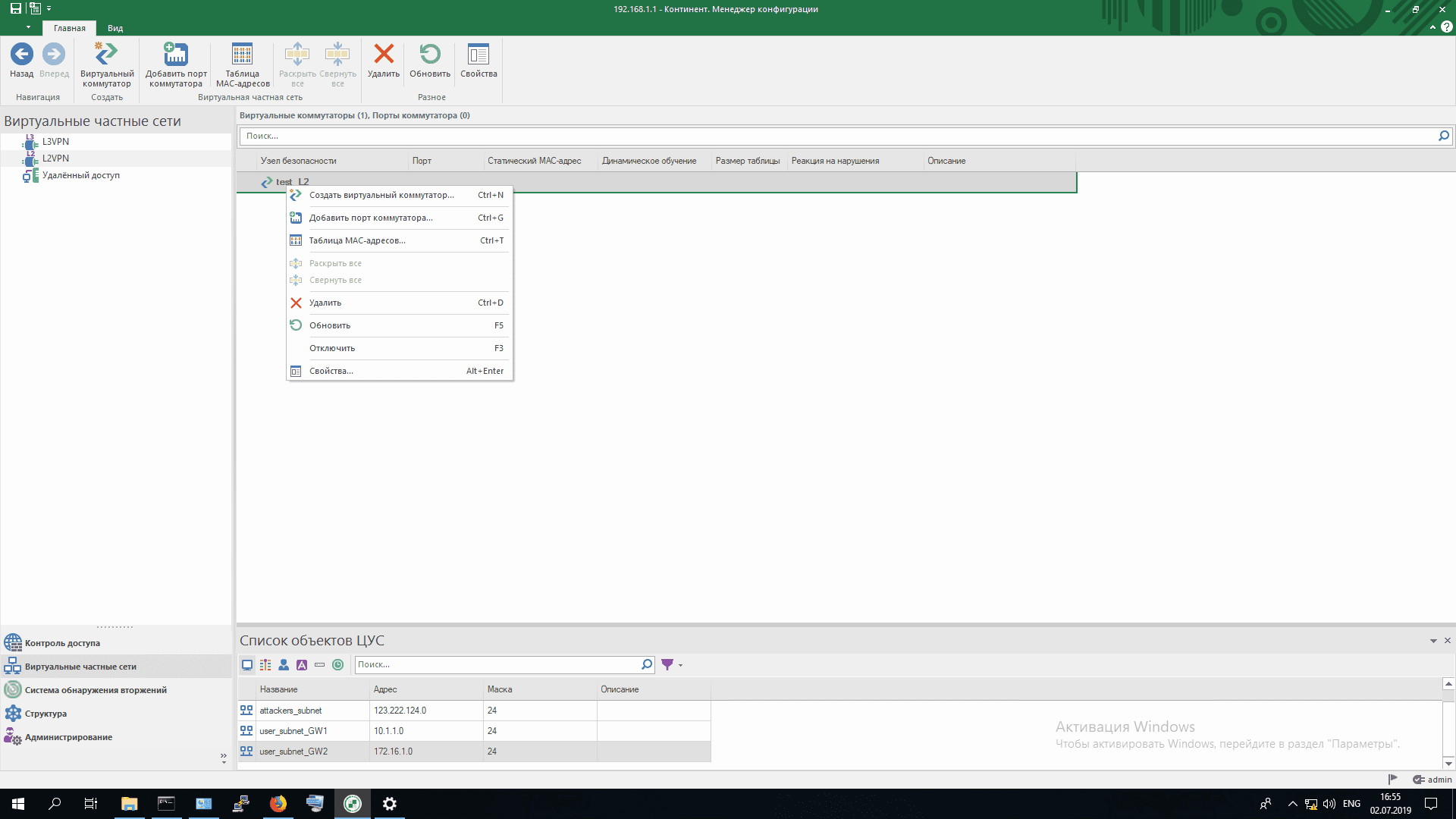

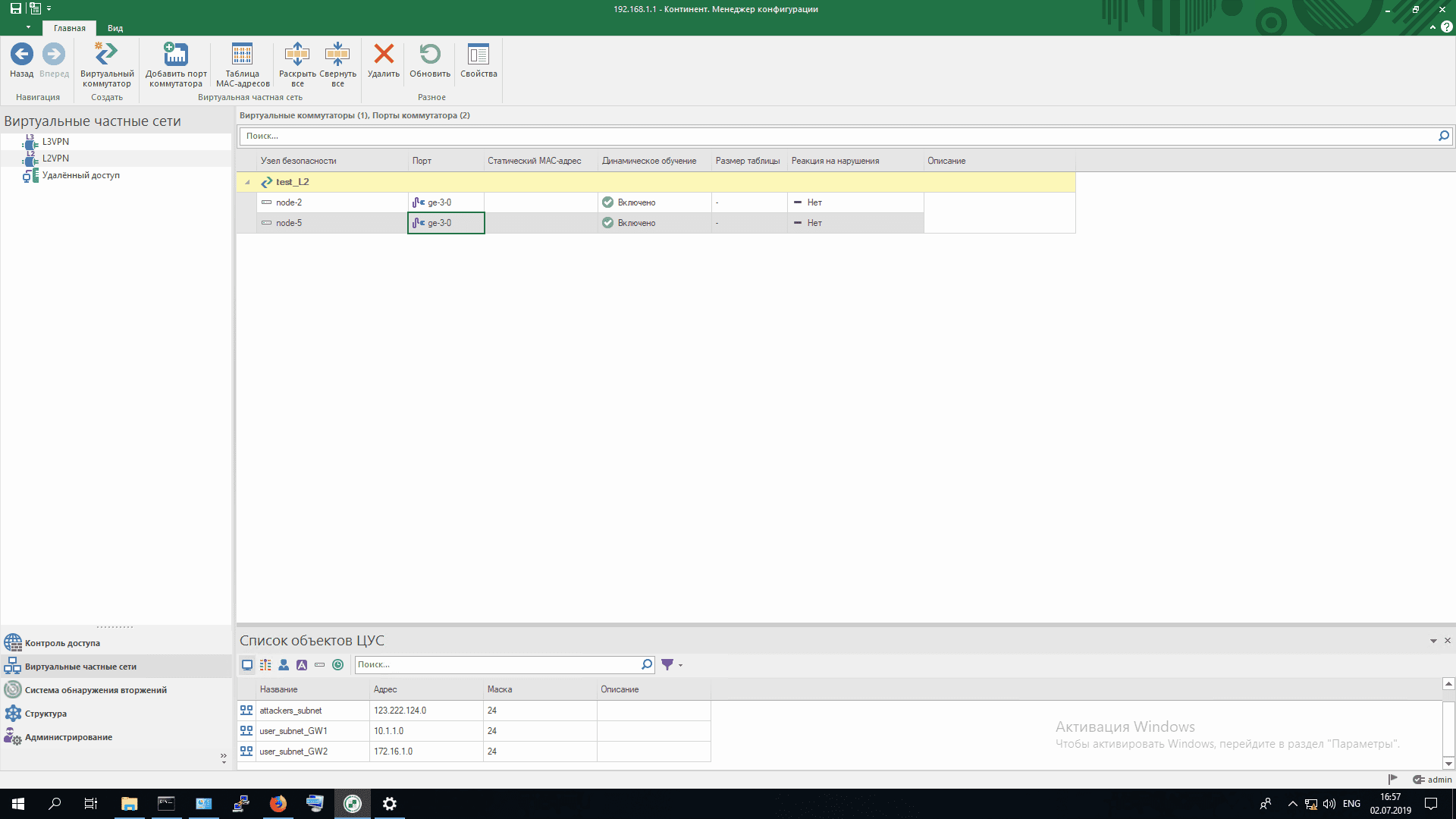

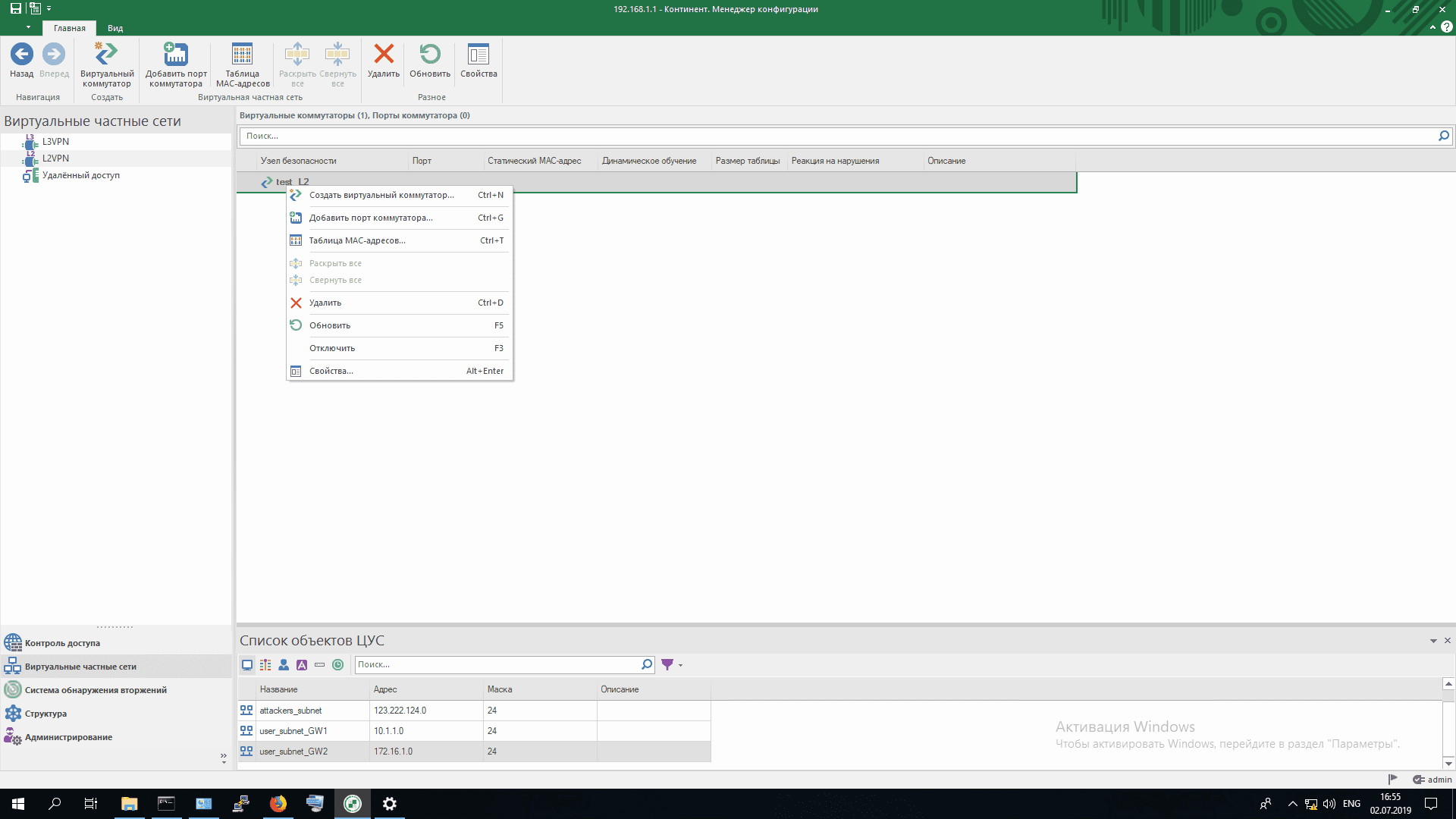

После создания виртуального коммутатора через режим редактирования (рисунок 18) вносится перечень входящих портов коммутации с указанием узла безопасности, к которому относится данный порт.

Рисунок 18. Редактирование свойств виртуального коммутатора в «Континент 4»

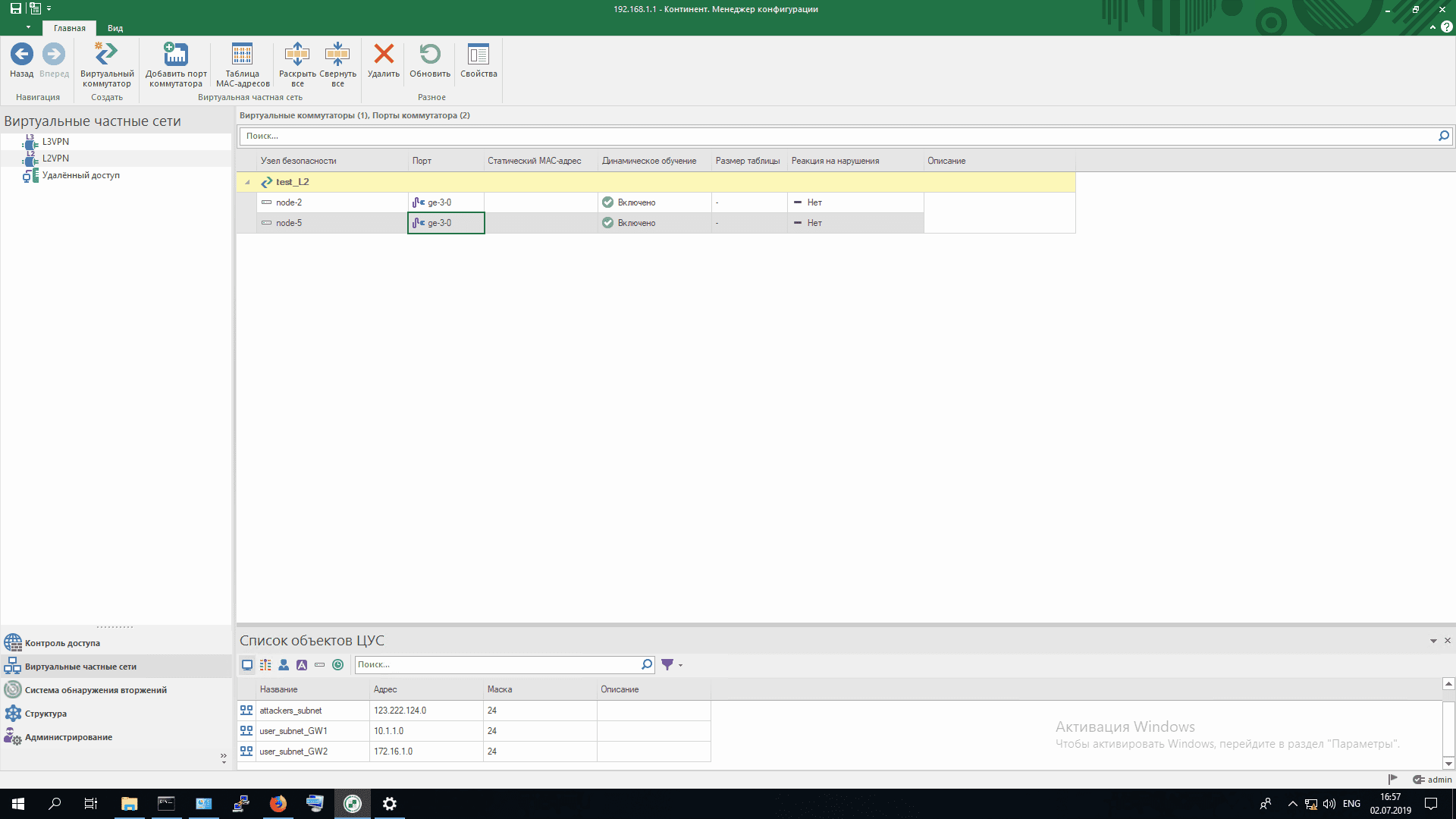

Для каждого порта можно настроить параметры: режим динамического обучения, размер таблицы коммутации, реакции на нарушения безопасности и описание. В нашем случае мы добавили два порта и оставили настройки по умолчанию.

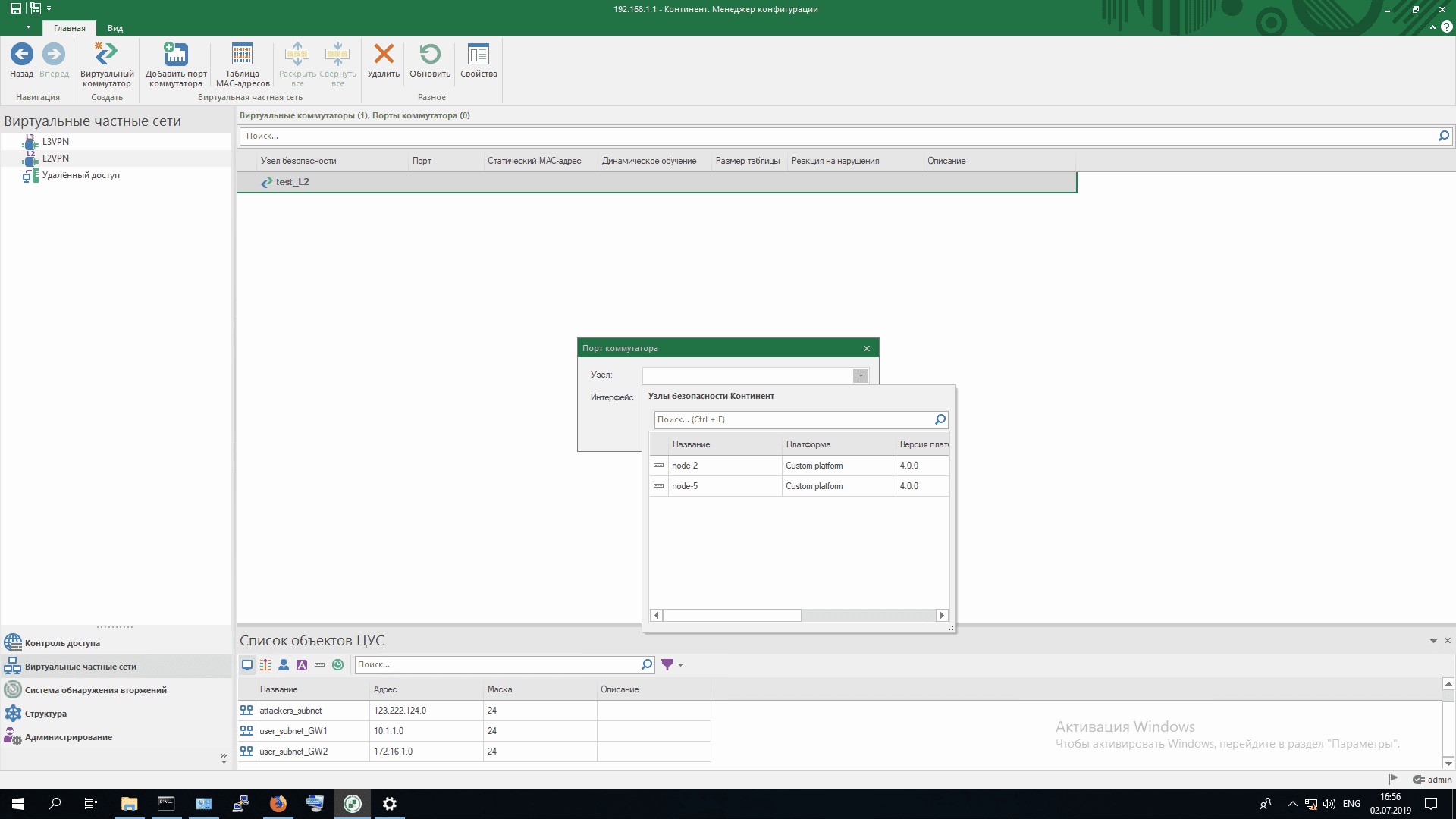

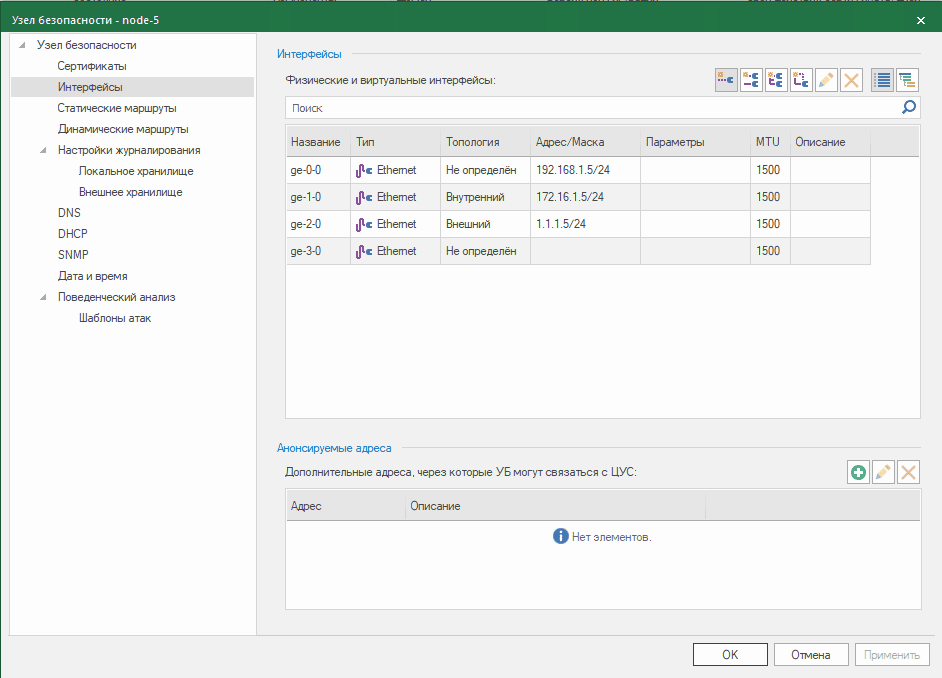

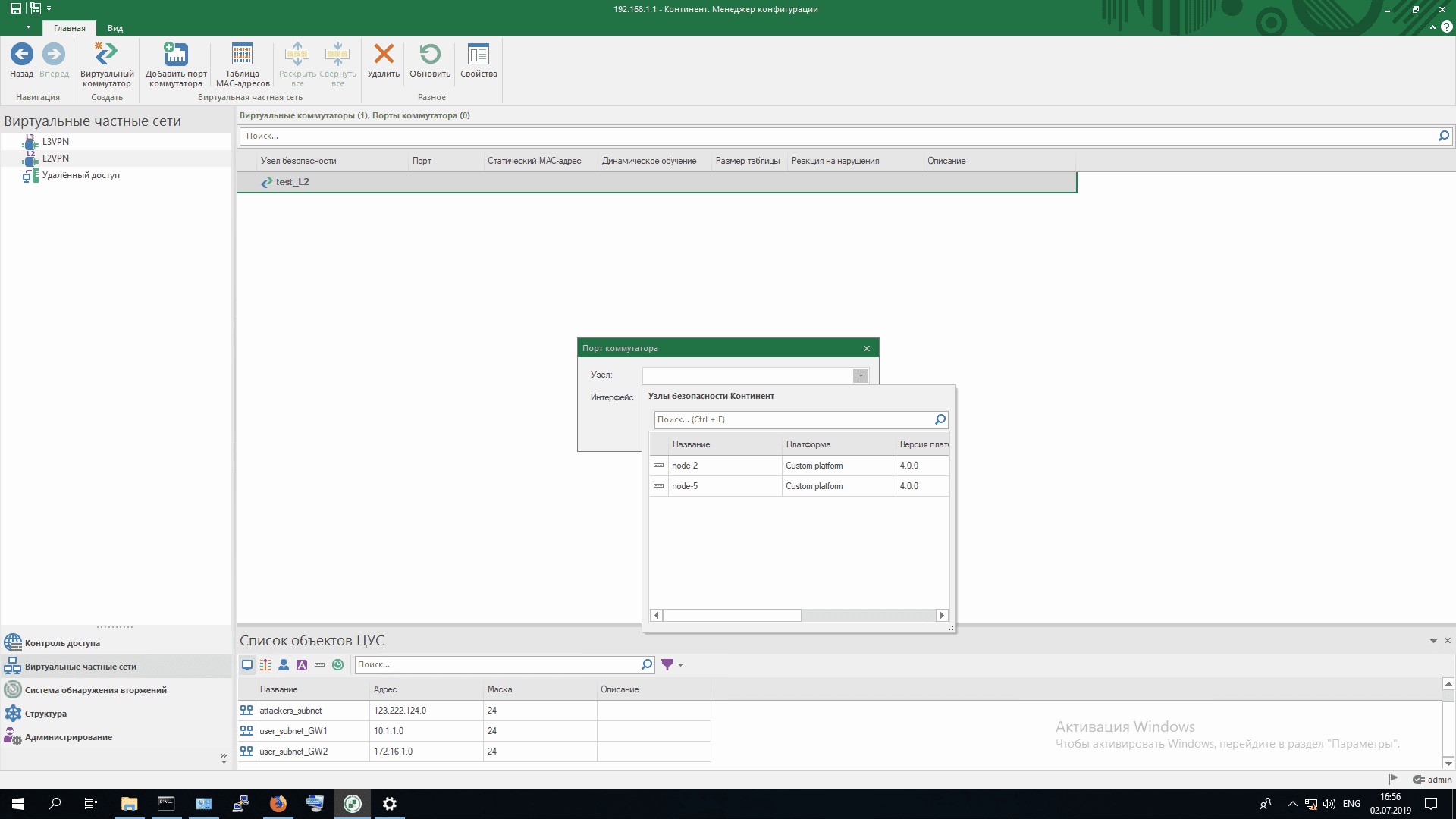

Чтобы возможно было добавить порты на виртуальный коммутатор, необходимо в свойствах узлов безопасности, которые будут связываться по L2VPN, включить одноименный компонент (рисунок 19). Только после этого мы перешли к данному шагу.

Рисунок 19. Добавление портов на виртуальный коммутатор в «Континент 4»

В результате проведенных настроек на выходе получили настроенный L2VPN (рисунок 20).

Рисунок 20. Финальный вид сконфигурированного виртуального коммутатора в «Континент 4»

Настройка L3VPN «Континент 4»

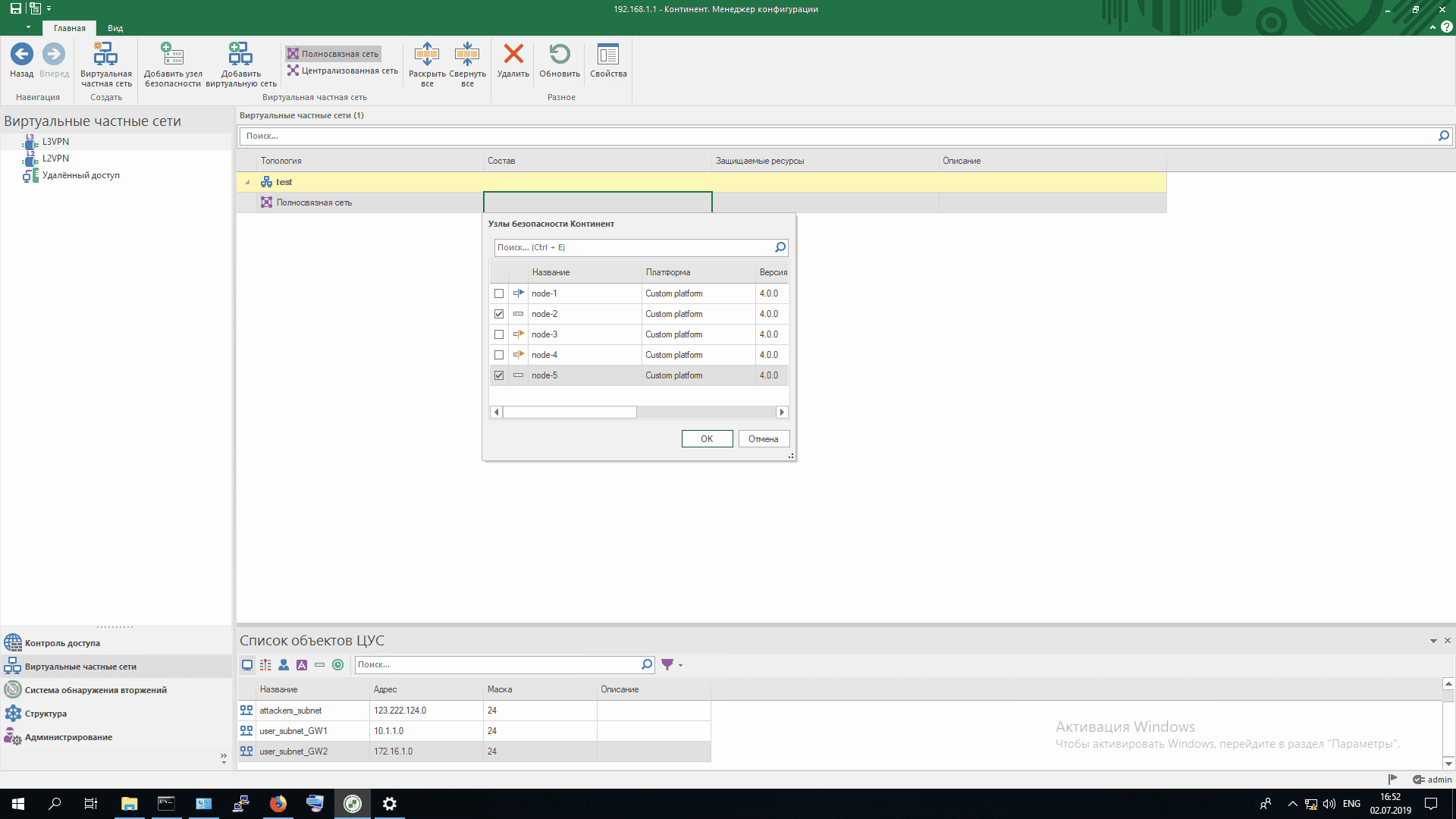

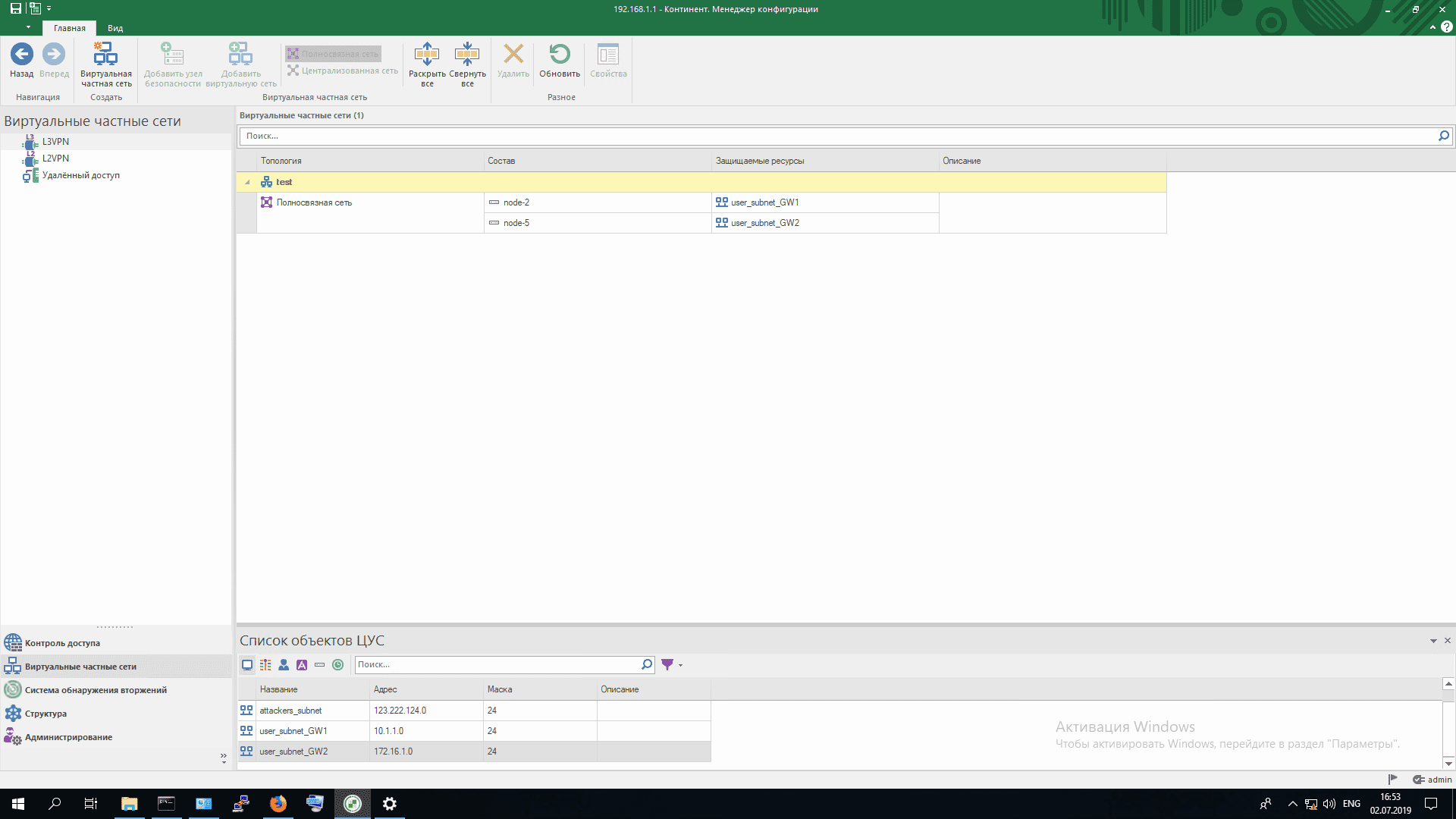

Настройка L3VPN на первых шагах почти не отличается от L2VPN в части создания. Но, само собой, есть нюансы, на которые стоит обратить внимание. Во-первых, нужно определить, будет ли это полносвязная сеть или централизованная. Во-вторых, здесь не требуется создавать виртуальный коммутатор.

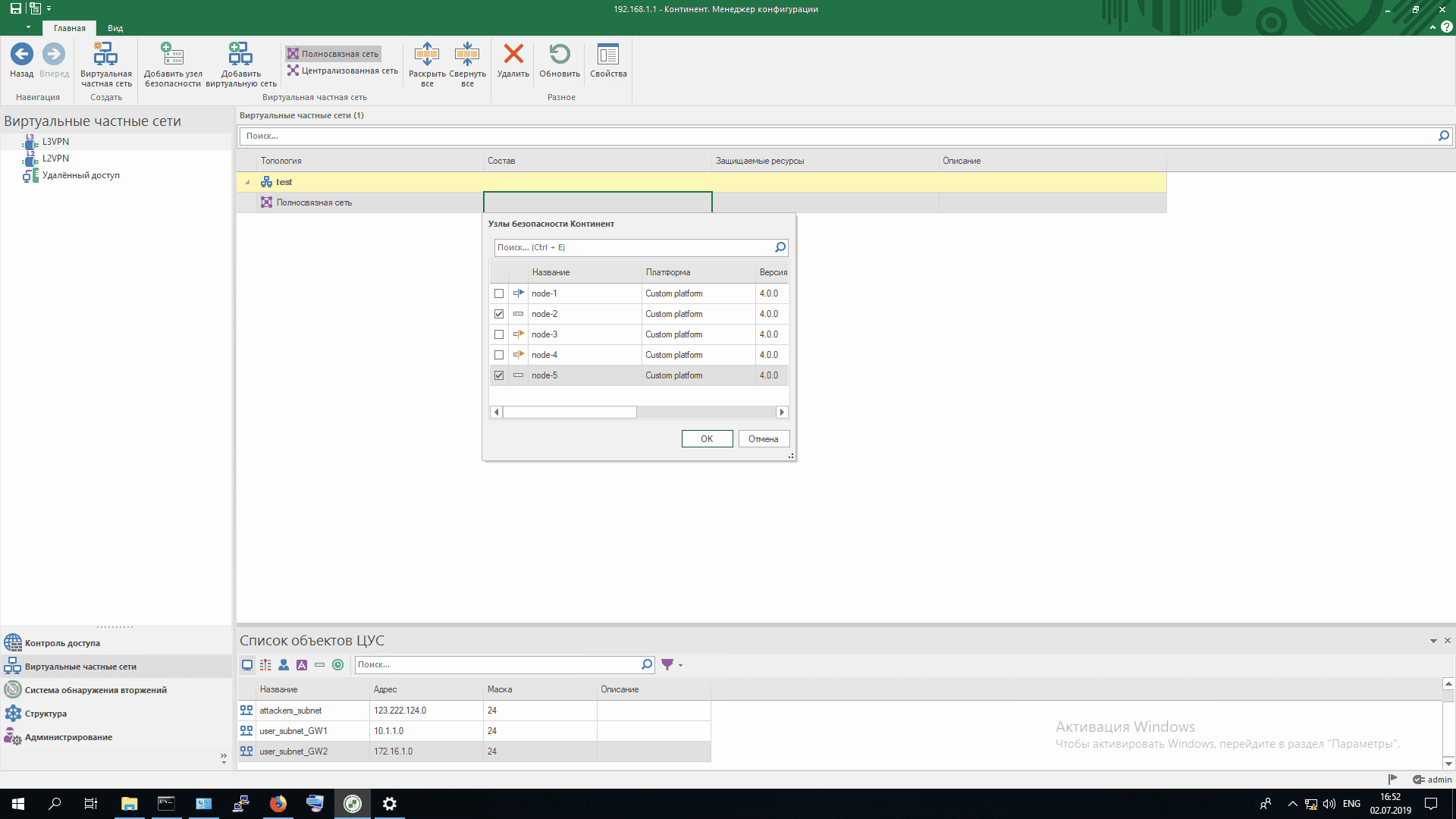

Рисунок 21. Добавление в L3VPN узлов безопасности, которые должны взаимодействовать

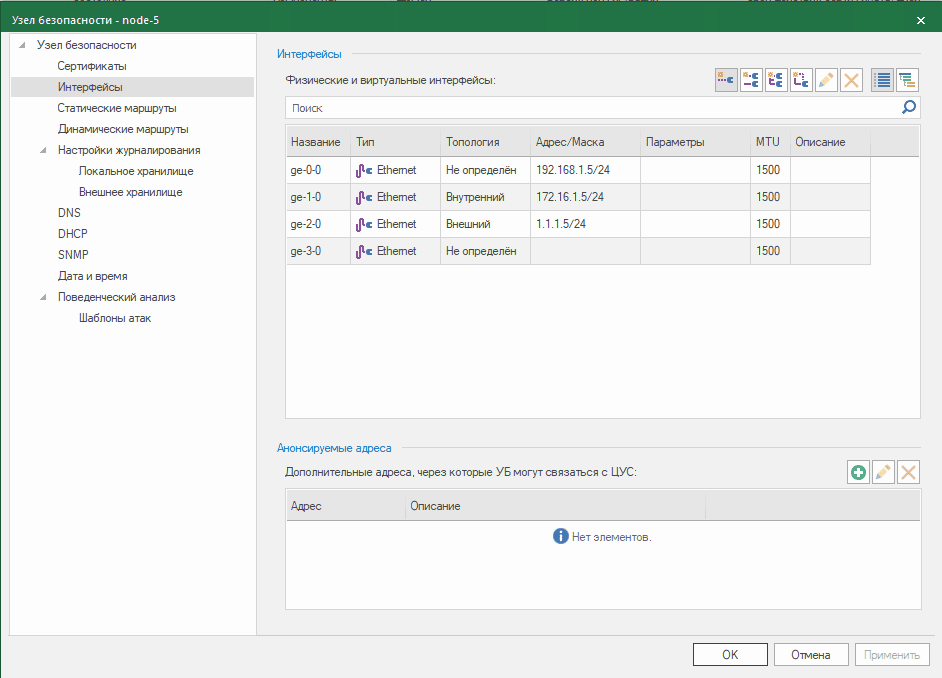

На следующем шаге выбираем интерфейсы узлов безопасности, через которые они будут взаимодействовать (рисунок 22).

Рисунок 22. Выбор интерфейса для взаимодействия

Таким же образом добавляем интерфейс для второго узла безопасности.

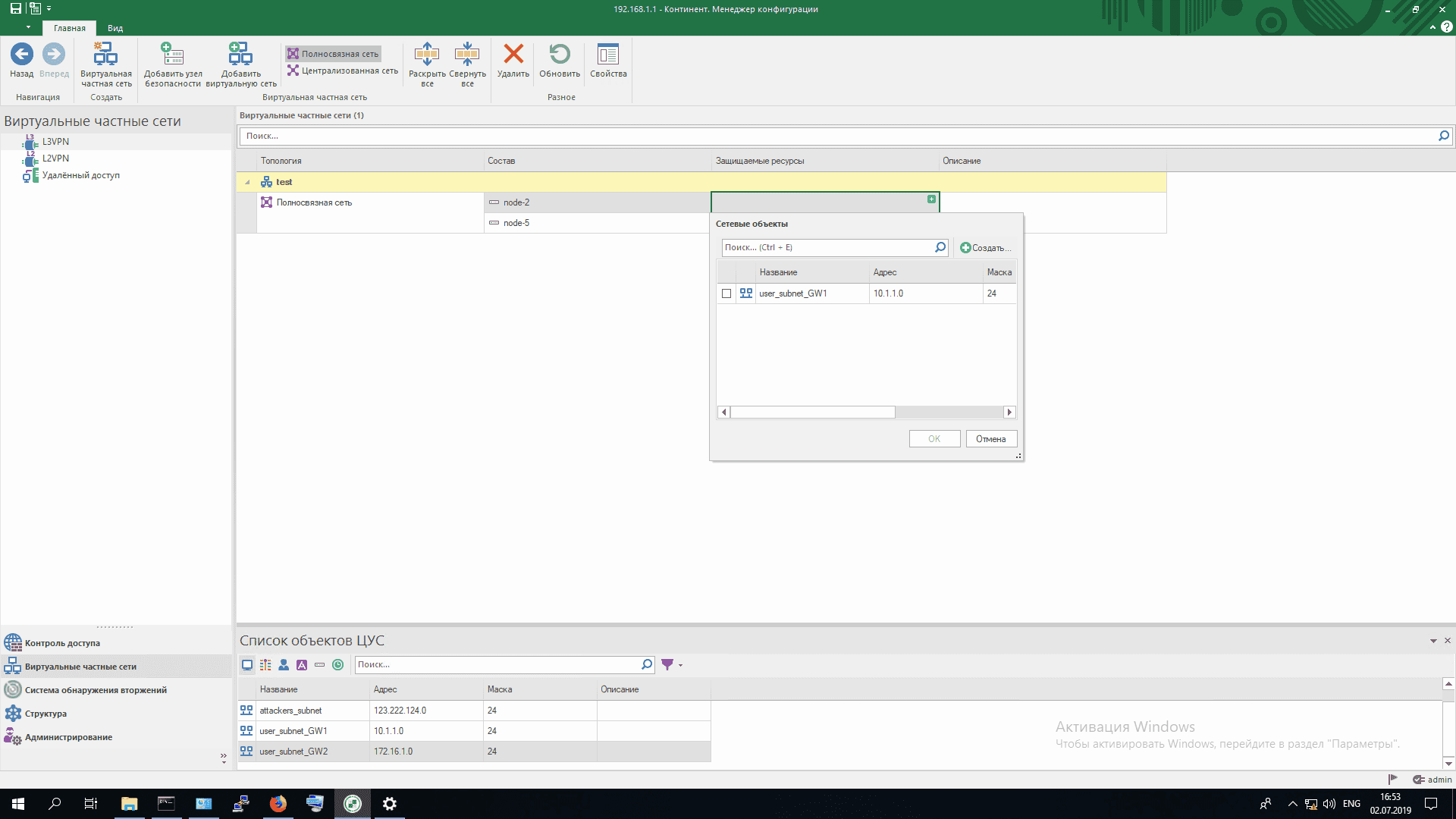

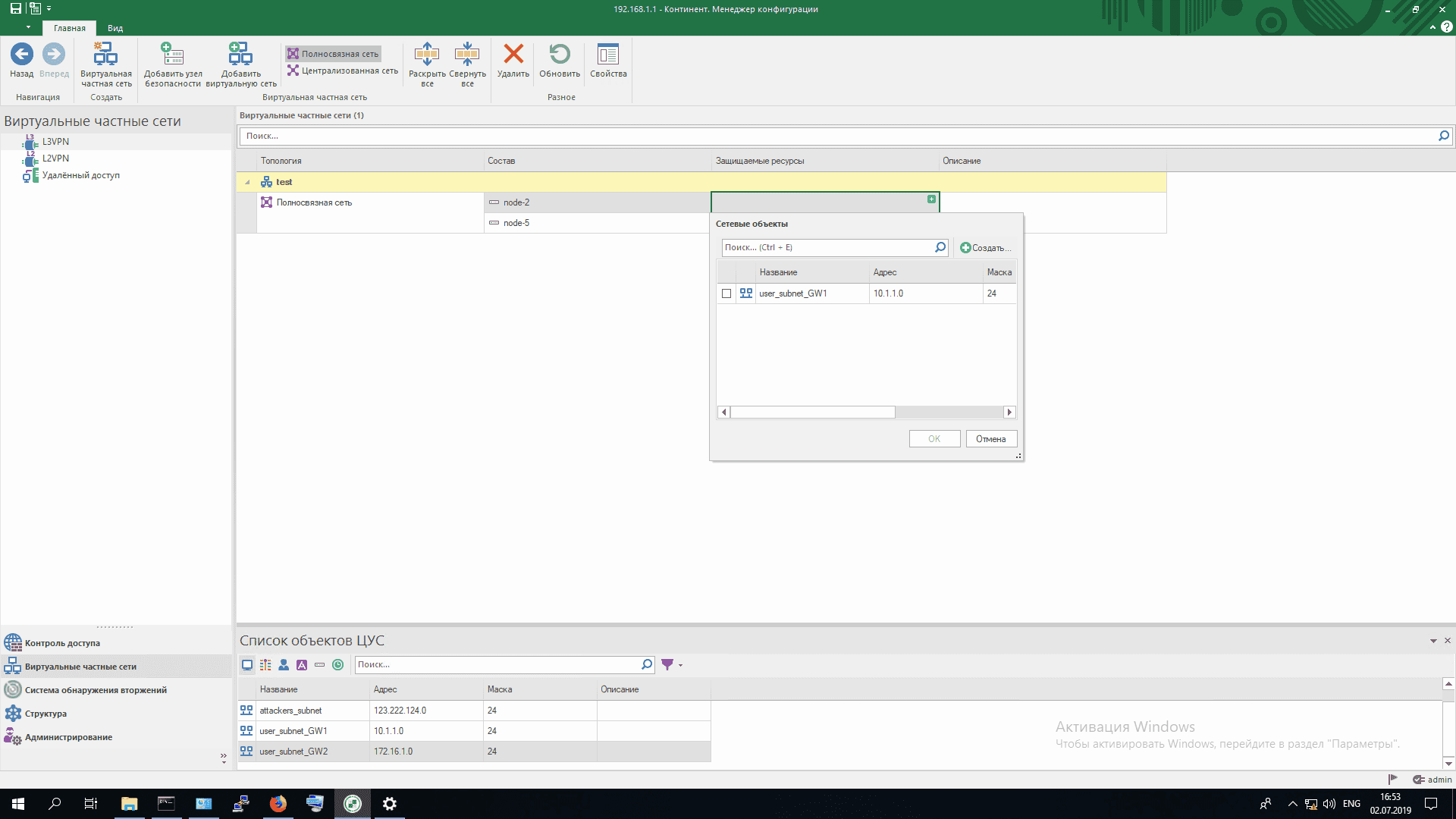

Далее нужно определить в свойствах создаваемой сети т.н. защищаемые ресурсы (рисунок 23).

Рисунок 23. Добавление защищаемых объектов в L3VPN-сеть

По завершении настроек необходимо разослать информацию с ними на узлы безопасности. После обновления информации на узлах можно приступать к работе (рисунок 24).

Рисунок 24. Заключительный шаг настройки с отображением созданной топологии L3VPN в «Континент 4»

Следующая опробованная в процессе тестирования функция позволяет обнаруживать атаки сканирования, атаки на основе корректности протоколов и отказы в обслуживании.

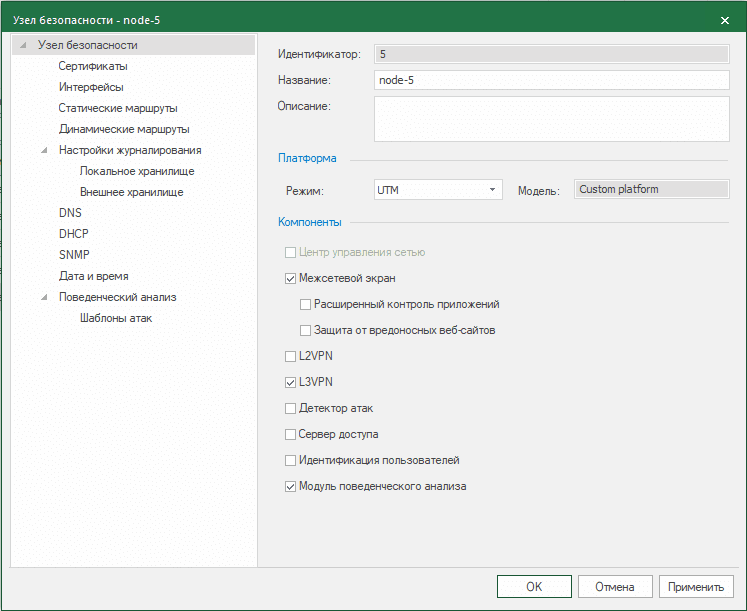

Поведенческий анализ сетевого трафика «Континент 4»

Модуль «Поведенческий анализ» представляет собой самообучаемый программный компонент. В основе его работы находятся методики анализа характеристик сетевого трафика с учетом их изменений во времени в соответствии с наборами шаблонов. Конечному заказчику функция позволит отсечь лишний потенциально вредоносный трафик, что снизит нагрузку на само устройство.

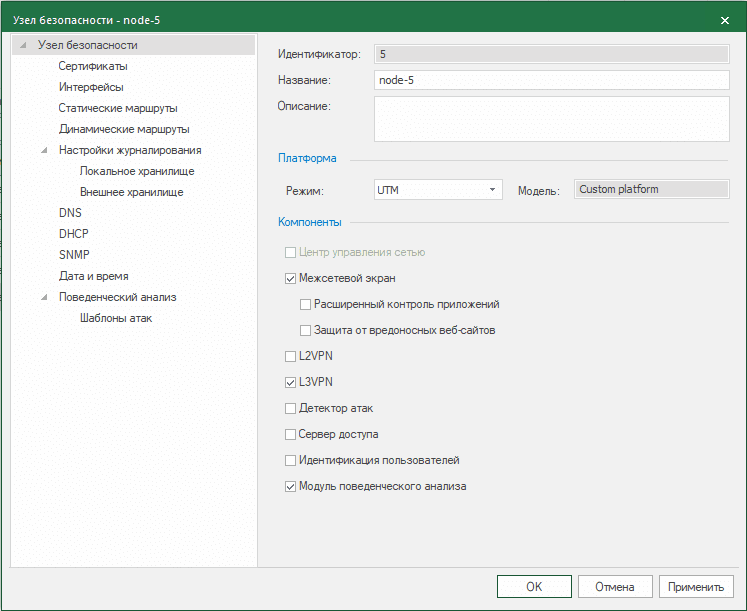

Для настройки необходимо зайти в свойства интересующего нас узла безопасности и активировать его в разделе «Компоненты» (рисунок 25).

Рисунок 25. Включение на узле модуля «Поведенческий анализ»

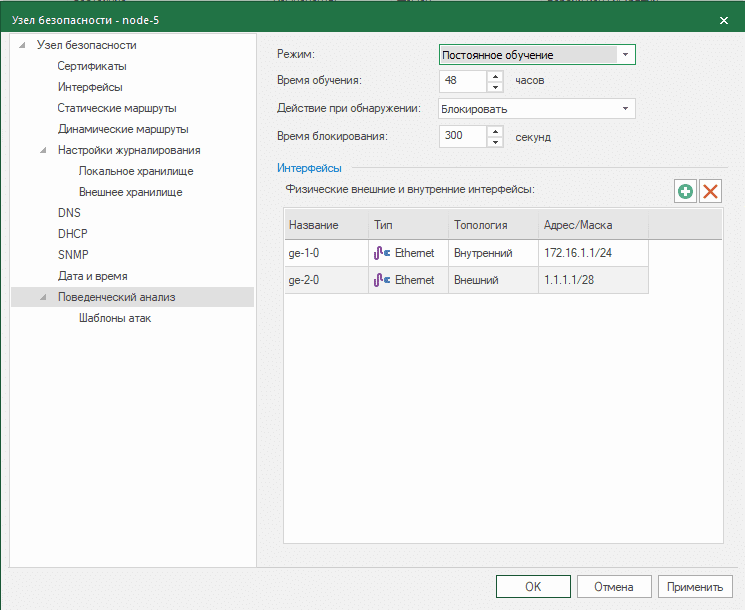

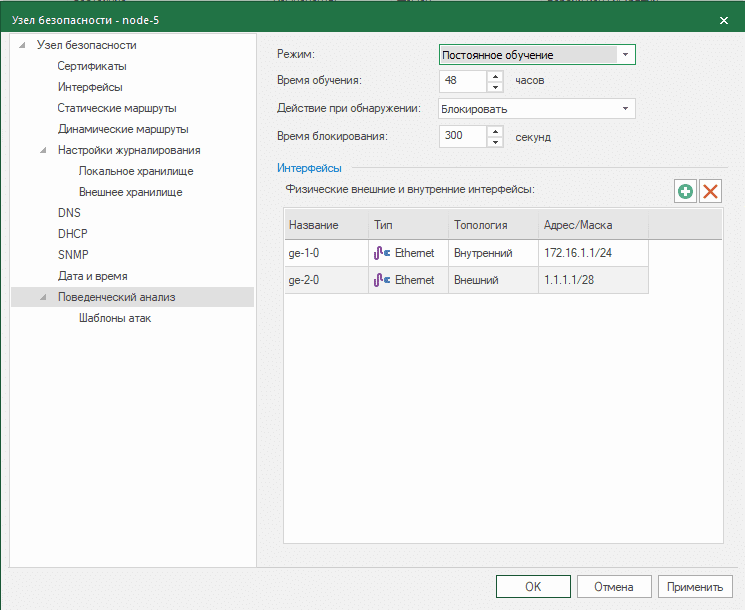

На следующем шаге мы произвели настройку режима обучения и определили, на каких интерфейсах активируется данный компонент.

Рисунок 26. Настройка режима работы модуля «Поведенческий анализ»

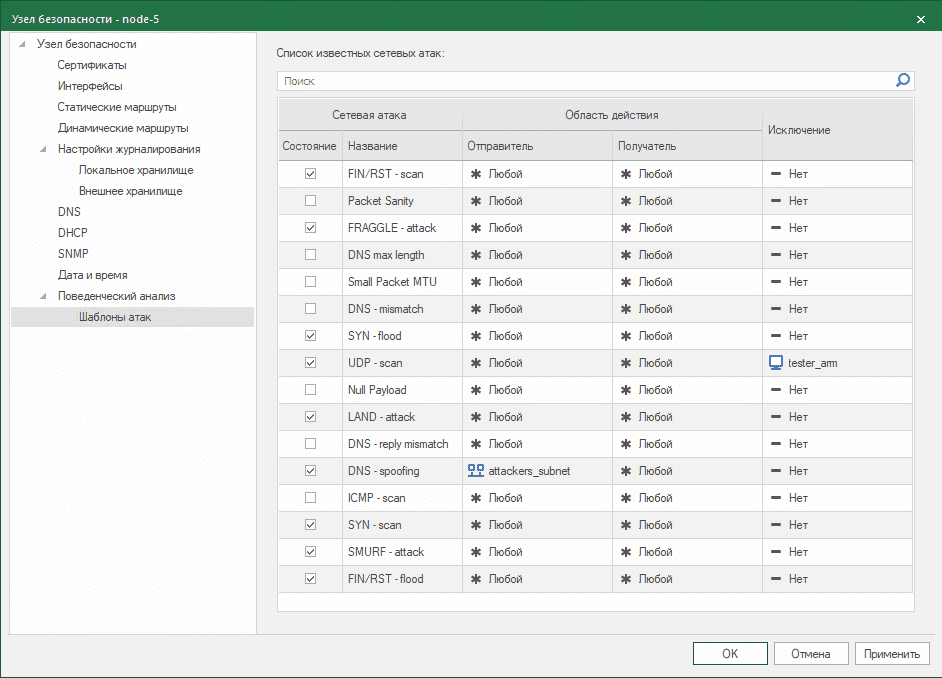

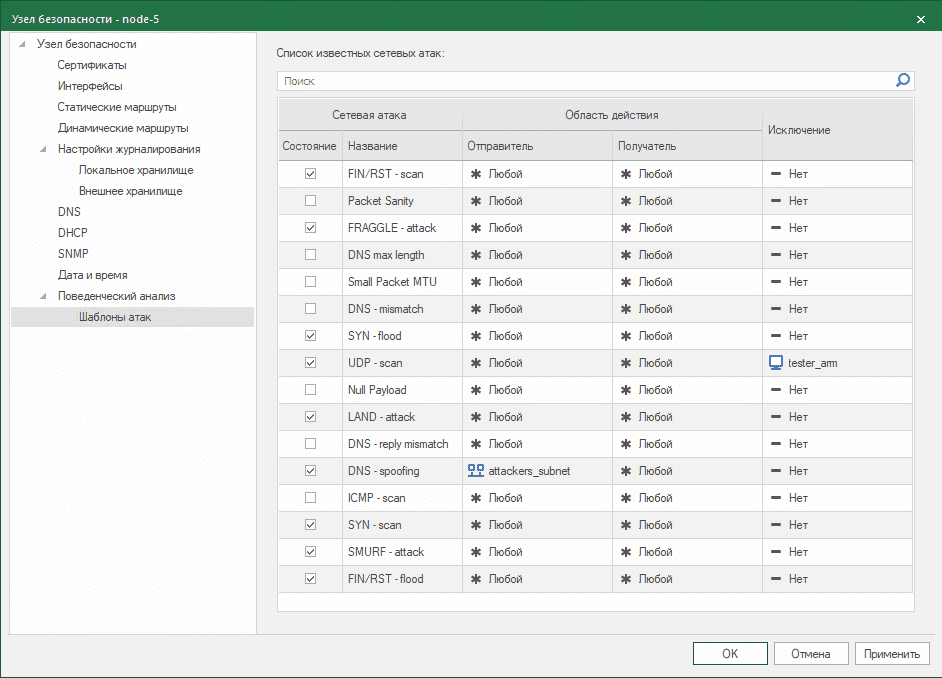

После настройки режима определяем список шаблонов атак. Включать их все, без учета специфики инфраструктуры и приложений, находящихся за узлом безопасности, не имеет особого смысла.

Рисунок 27. Выбор шаблонов из списка известных атак в «Континент 4»

В случае с модулем поведенческого анализа стоит обратить внимание на гибкость его работы и возможность выбора из многочисленных профилей известных сетевых атак, равно как и модификации этих профилей.

Веб-фильтрация «Континент 4»а

Средства межсетевого экранирования чаще всего умеют дополнительно фильтровать сетевой трафик на уровне приложений для защиты от вредоносных сайтов. Соответственно, для этих целей мы попробовали настроить в «Континент 4» веб-фильтры.

Непосредственно перед включением механизма защиты от вредоносных сайтов в свойствах узла безопасности был прописан IP-адрес сервера DNS, содержащего доменные имена и адреса всех серверов получателей. Также мы создали корневой сертификат на этапе развертывания, после чего привязали созданные сертификаты к узлам безопасности, на которых настраивается фильтрация, и распространили корневые сертификаты и списки отозванных сертификатов на клиентские АРМ.

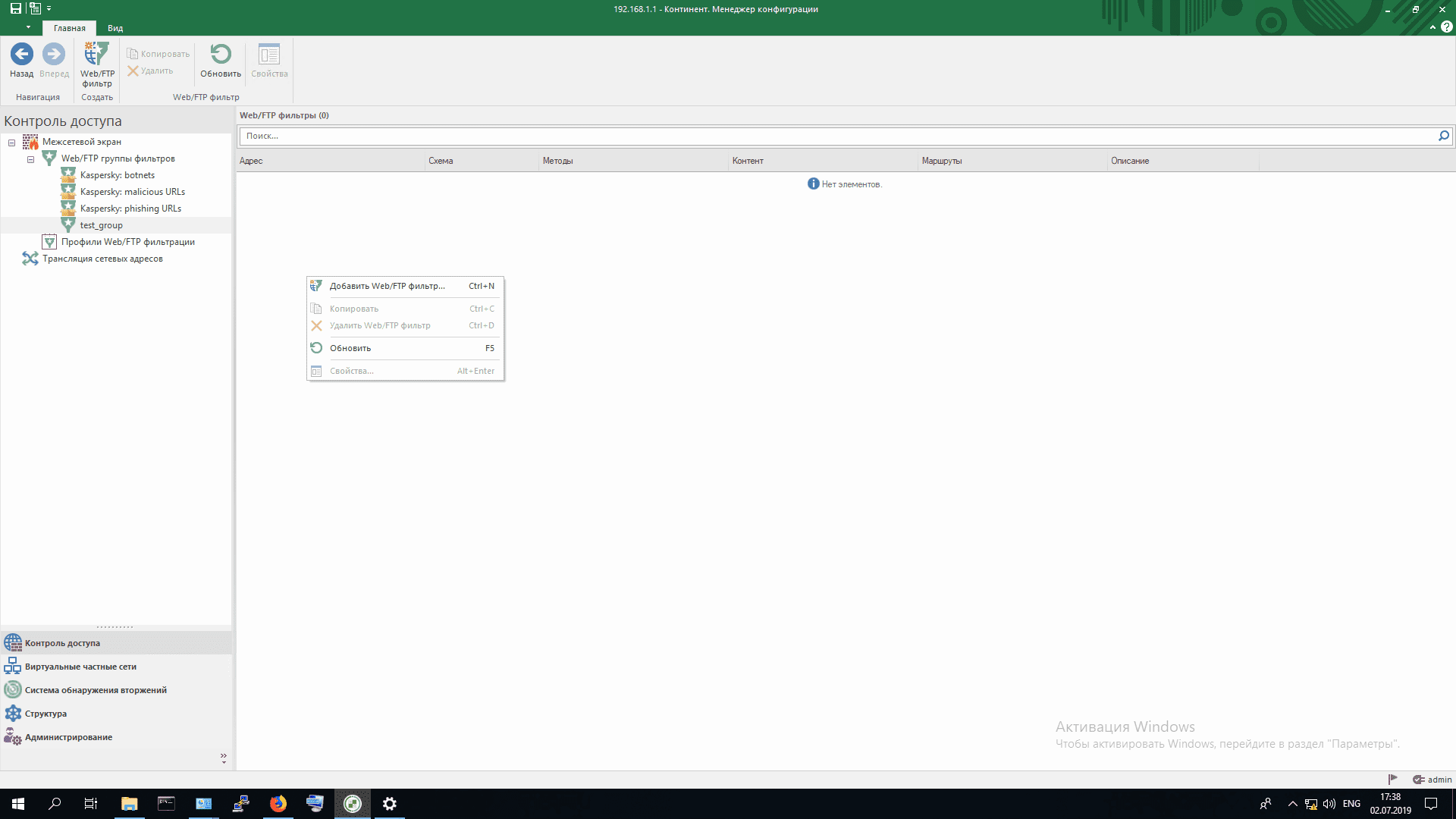

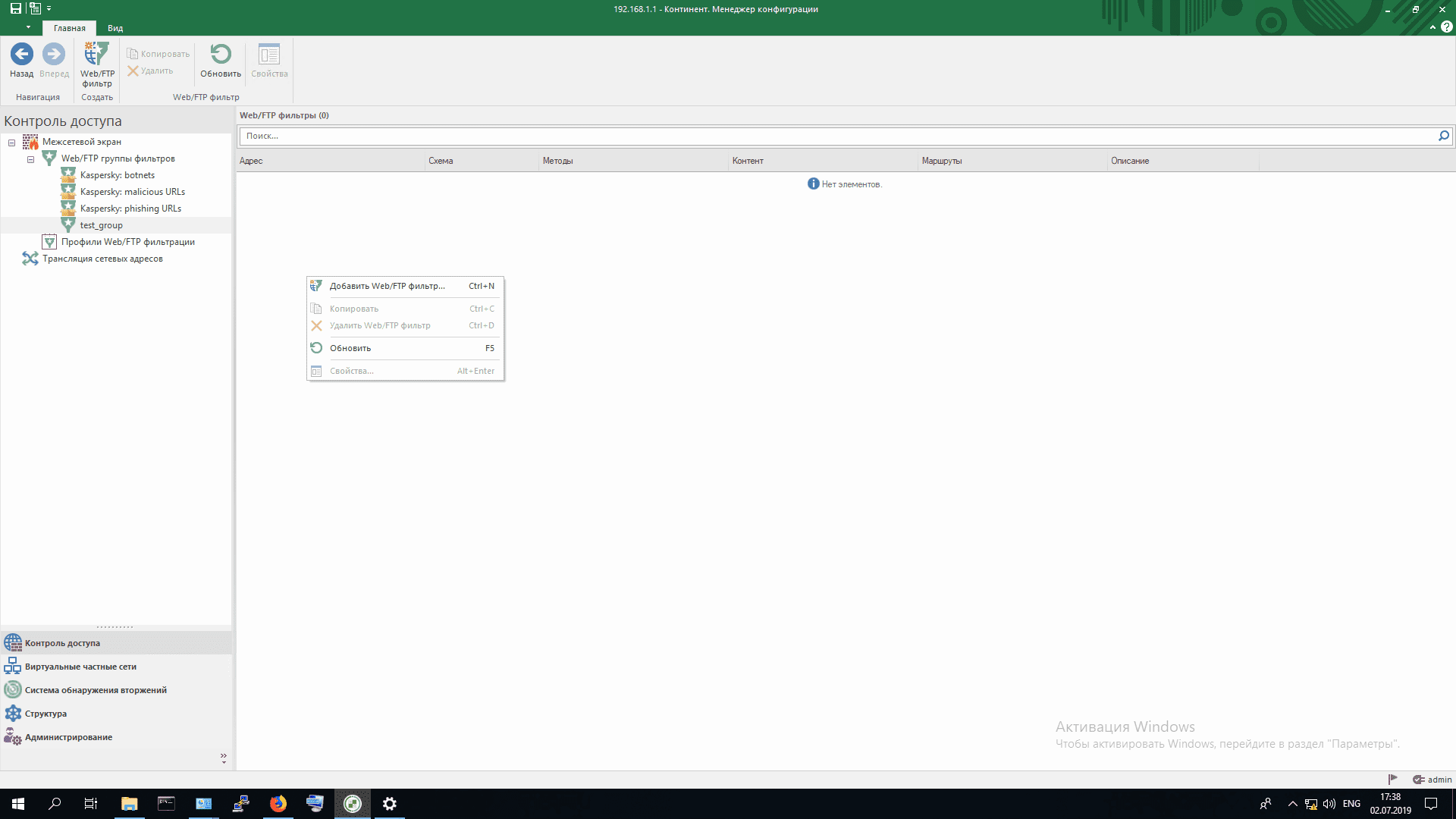

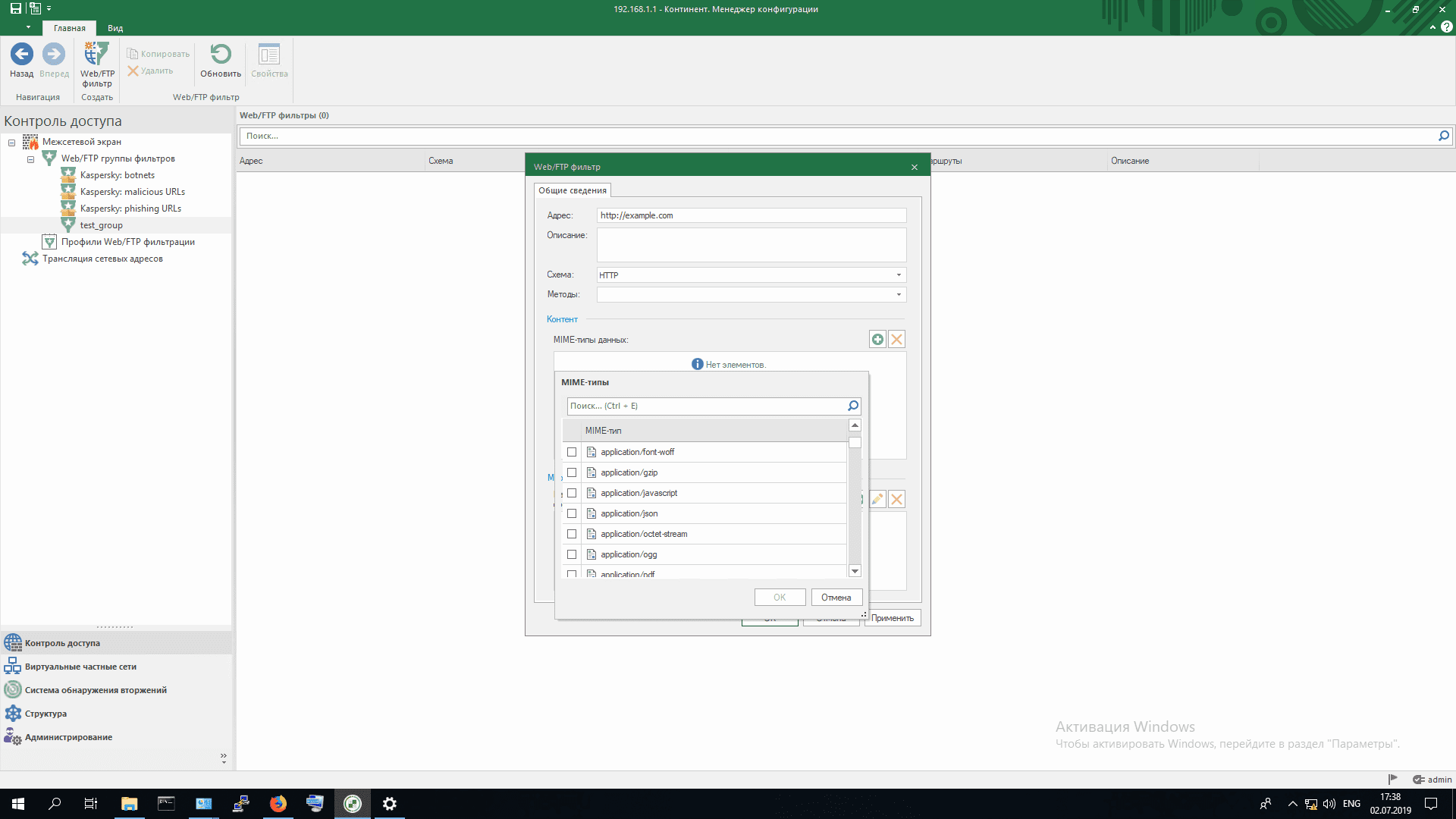

После этого можно добавлять фильтры (рисунок 28).

Рисунок 28. Добавление фильтра в оснастку

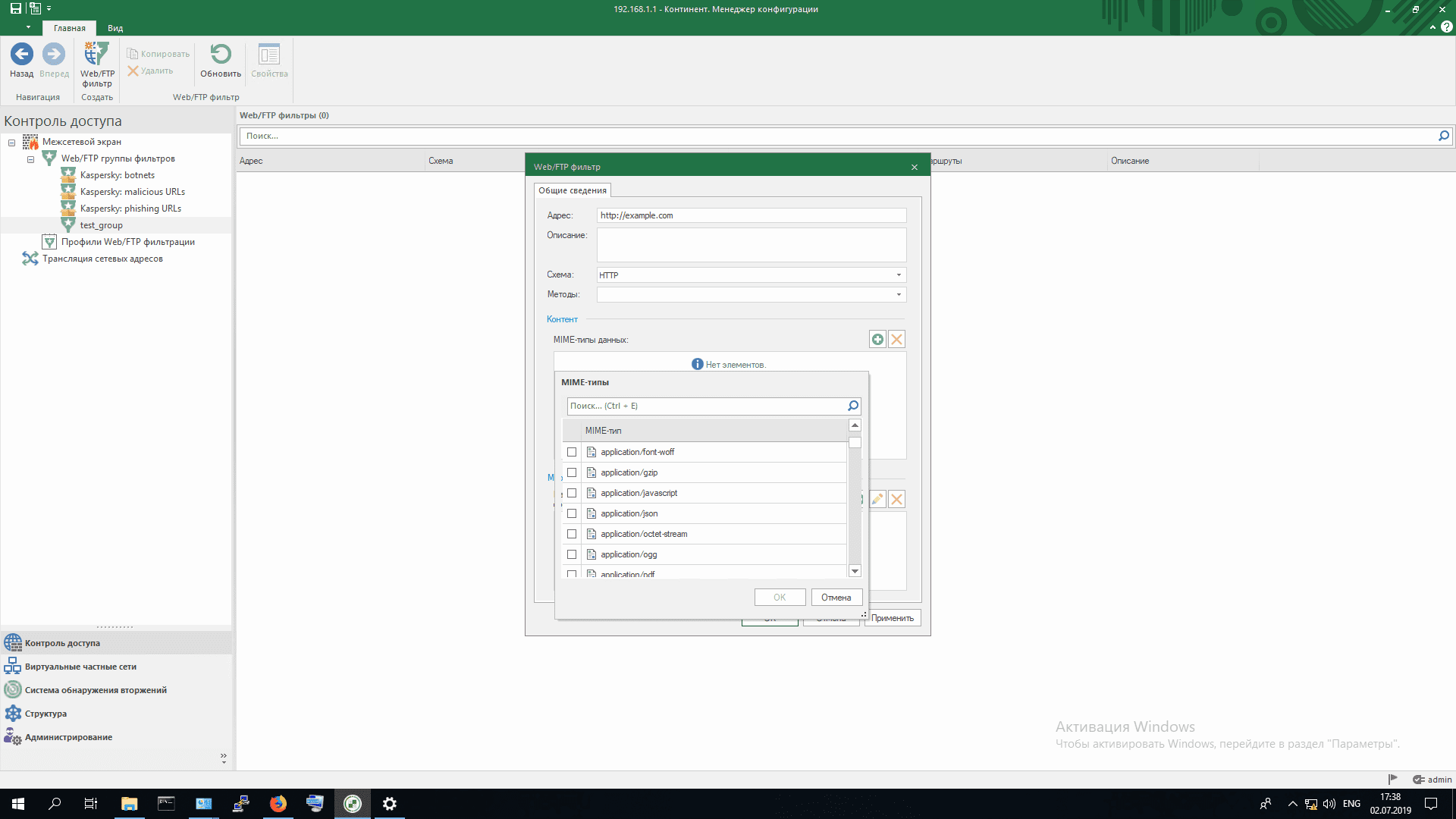

Необходимо заполнить описание, назначить адрес, который будет являться недоверенным, и указать контент, при обнаружении которого необходимо применить созданный фильтр (рисунок 29).

Рисунок 29. Наполнение фильтра свойствами в «Континент 4»

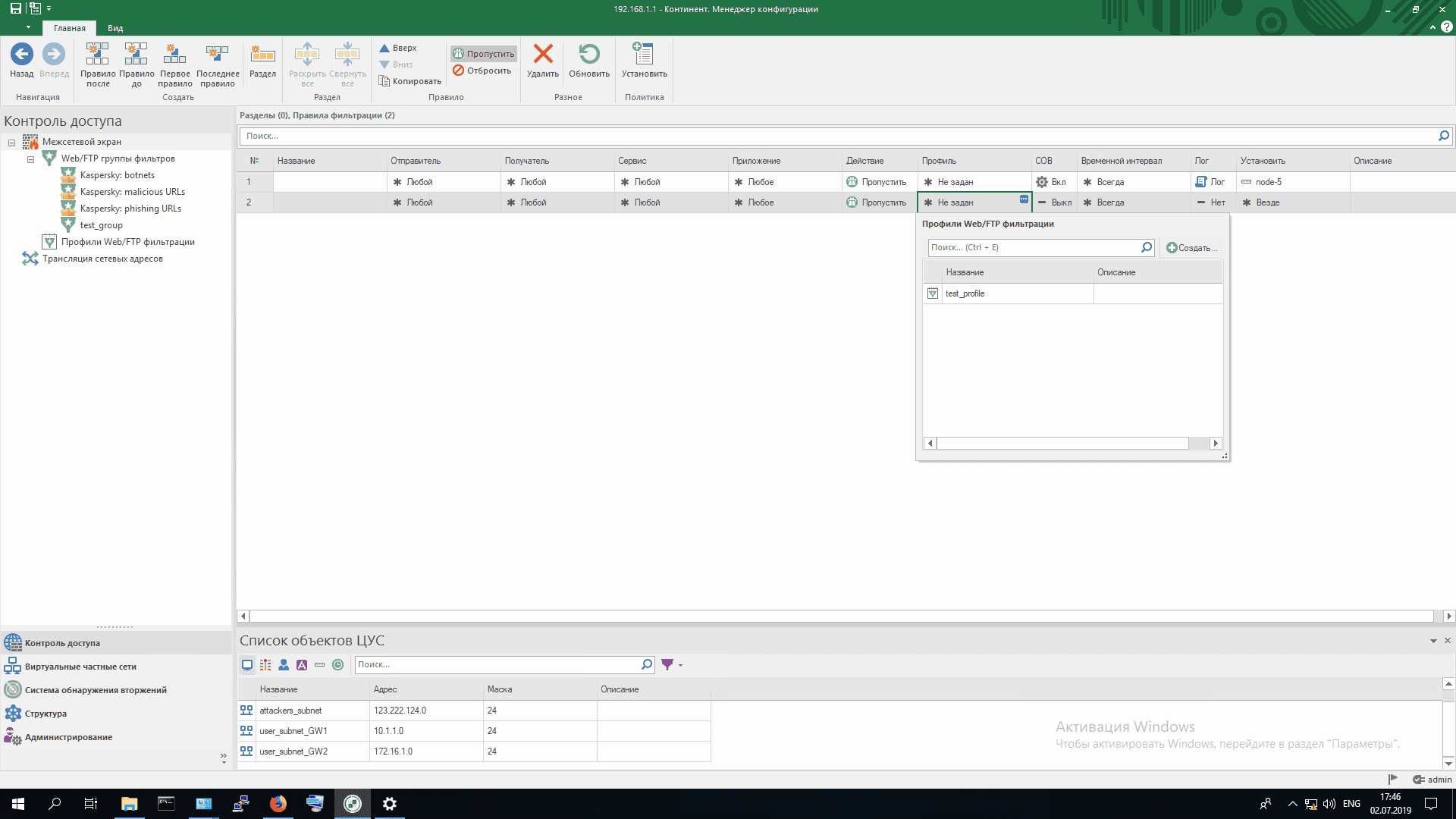

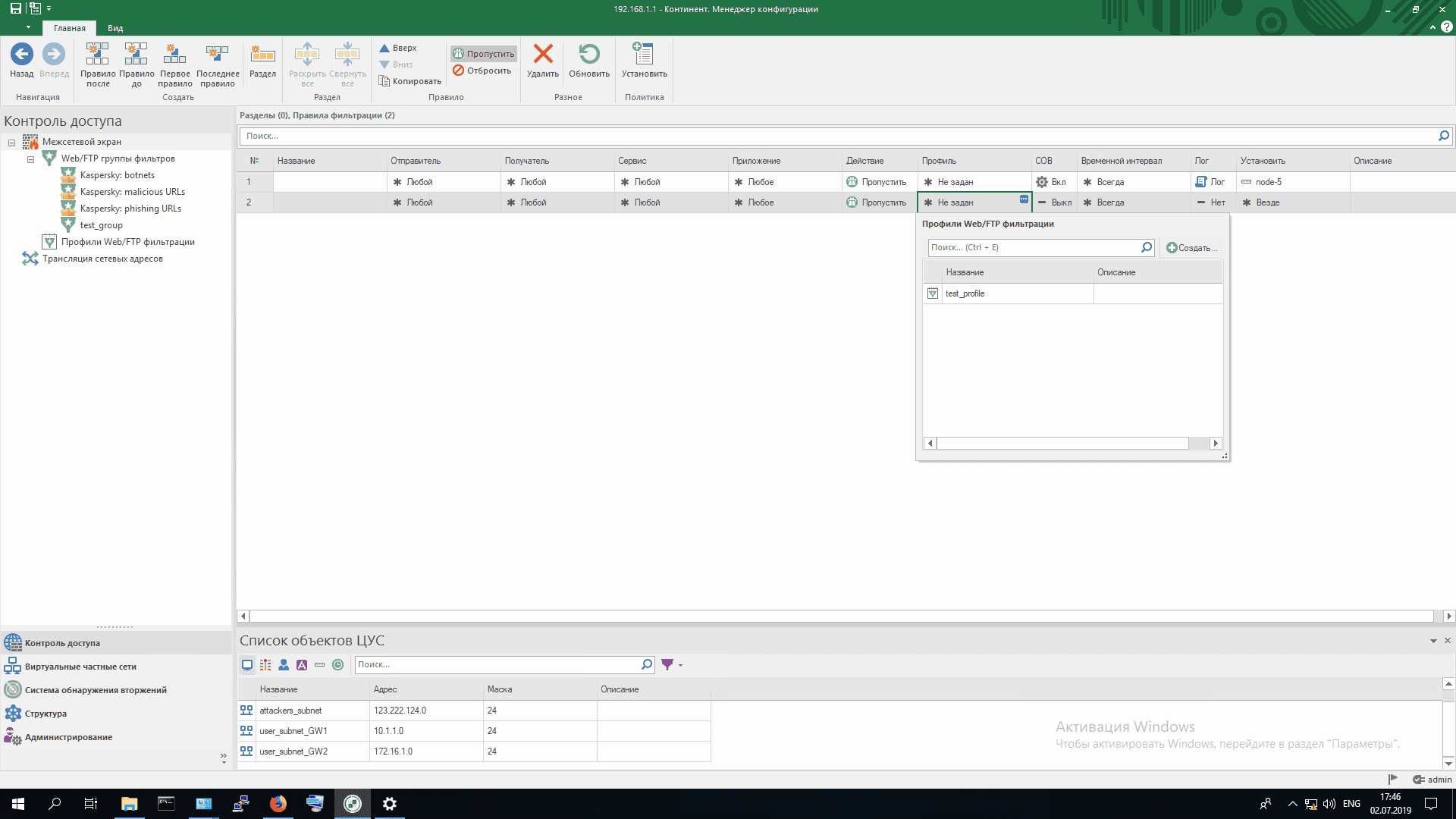

После наполнения свойств URL-фильтра его можно применять в правилах межсетевого экрана (рисунок 30).

Рисунок 30. Установка профиля URL-фильтрации в «Континент 4»

При работе с правилами фильтрации подобного рода нужно учитывать, что по умолчанию на узлах безопасности «Континент 4» включен базовый контроль приложений (с ограниченным перечнем).

Выводы

Новый комплекс «Континент 4» выдержал проверки и подтвердил заявленные характеристики. Несомненно, производителю еще есть над чем работать, но взят курс в верном направлении. Посмотрим, как себя покажет «в бою» вся линейка продуктов.

В числе новых возможностей можно выделить следующие:

- расширенный контроль приложений (100 приложений в базовом комплекте и контроль более 2600 программных продуктов в расширенной подписке);

- полноценный межсетевой экран корпоративного уровня с возможностью выбирать только то, что нужно, при этом аппаратная платформа не потребует замены;

- принципиально новая система управления, дополненная в части работы с виртуальными частными сетями и другими объектами сети через группы или сообщества;

- значительное увеличение производительности на всех версиях, в том числе до 80 Гбит\с — на старших платформах.

Если вспомнить прошлогодние прогнозы, в которых заявлялось, что «Континент 4» будет обладать еще большим набором функций и соответствовать концепции UTM (универсальное устройство корпоративного уровня, обеспечивающее мощную комплексную защиту от сетевых угроз), можно резюмировать, что обещание было сдержано.

Преимущества:

- Новая модульная архитектура, добавлен сервис репутации URL на основе данных от «Лаборатории Касперского».

- Межсетевой экран с поддержкой DPI (глубокий анализ пакетов) и правилами фильтрации на уровне L7.

- Обновленная система обнаружения вторжений с модулем поведенческого анализа «Детектор атак».

- Достигнута высокая гибкость и гранулярность комплекса.

- Заметно переработана программно-аппаратная часть, что позволило увеличить производительность межсетевого экрана до 80 Гбит\с, а шифрования трафика — до 20 Гбит\с.

- Возможность отключать работу системы обнаружения вторжений непосредственно в конкретных правилах безопасности и для определенного типа трафика.

- Реализация в виде виртуального устройства (вопрос сертификации остается открытым).

Недостатки:

- Первичная доставка ключей для активации криптошлюзов требует физического присутствия.

- Нет возможности настроить веб-страницу, на которую будет происходить перенаправление в случае блокировки потенциально опасного или запрещенного сайта.

- Нет полноценной веб-фильтрации по категориям сайтов.

- Сертификация по требованиям ФСТЭК России и ФСБ России — в процессе прохождения.

Первая в России SGRC-платформа нового поколения с ИИSecurity Vision NG SGRC консолидирует ресурсно-сервисную модель и десятки методик для моделирования угроз, оценки рисков, непрерывности бизнеса, аудита и комплаенса. Сделайте вашу безопасность прозрачной и автоматизированной→ Ознакомиться

Первая в России SGRC-платформа нового поколения с ИИSecurity Vision NG SGRC консолидирует ресурсно-сервисную модель и десятки методик для моделирования угроз, оценки рисков, непрерывности бизнеса, аудита и комплаенса. Сделайте вашу безопасность прозрачной и автоматизированной→ Ознакомиться