Сертификат AM Test Lab

Номер сертификата: 295

Дата выдачи: 13.07.2020

Срок действия: 13.07.2025

- Введение

- Архитектура АПК «Гарда Монитор»

- Основные функциональные возможности АПК «Гарда Монитор»

- Системные требования АПК «Гарда Монитор»

- Выполнение требований действующего законодательства и стандартов по ИБ

- Применение АПК «Гарда Монитор»

- 6.1. Поиск данных в разделе «Трафик»

- 6.2. Факты сетевой разведки и угрозы безопасности

- 6.3. Журнал авторизации

- 6.4. Политики информационной безопасности

- 6.5. Аномалии в сетевом трафике

- 6.6. Карта сети

- 6.7. Журнал пользовательской активности

- 6.8. Диагностические данные

- 6.9. Настройки

- Выводы

Введение

Безопасность корпоративной сети включает в себя две большие категории задач: первая — безопасность периметра, вторая — контроль внутренней сети. Для защиты периметра используют различные программно-аппаратные межсетевые экраны, но не менее важно не допустить «слепых зон» во внутреннем сегменте сети. Как определить, что злоумышленник проник во внутреннюю сеть и закрепился в ней? Каким образом расследовать путь хакерской атаки или обнаружить нарушение корпоративной политики информационной безопасности? С помощью каких средств получить мгновенное оповещение для оперативного реагирования на инцидент? Ответы на эти вопросы дают системы класса NTA (Network Traffic Analysis).

Не так давно мы опубликовали обзор таких систем. С их помощью можно проводить ретроспективное изучение сетевых событий, обнаруживать и расследовать действия злоумышленников, реагировать на инциденты.

Согласно определению аналитического агентства Gartner, системы NTA анализируют «сырые» сетевые данные на уровне пакетов в режиме реального времени. Они обладают возможностью мониторинга и анализа всего сетевого трафика, «подсвечивая» аномальные потоки данных с помощью технологий поведенческой аналитики.

Сегодня мы рассмотрим одно из решений класса NTA — «Гарда Монитор» от российской компании «Гарда Технологии» (входит в «ИКС Холдинг»). Система представляет собой аппаратно-программный комплекс (АПК) для выявления и расследования сетевых инцидентов. Решение позволяет осуществлять непрерывный мониторинг и запись всего трафика предприятия с последующей индексацией, быстрым поиском и воспроизведением событий за любой период времени. При этом система автоматически выявляет попытки вторжения в сеть предприятия и нарушения политик ИБ, отправляя уведомления об этом офицеру безопасности.

Архитектура АПК «Гарда Монитор»

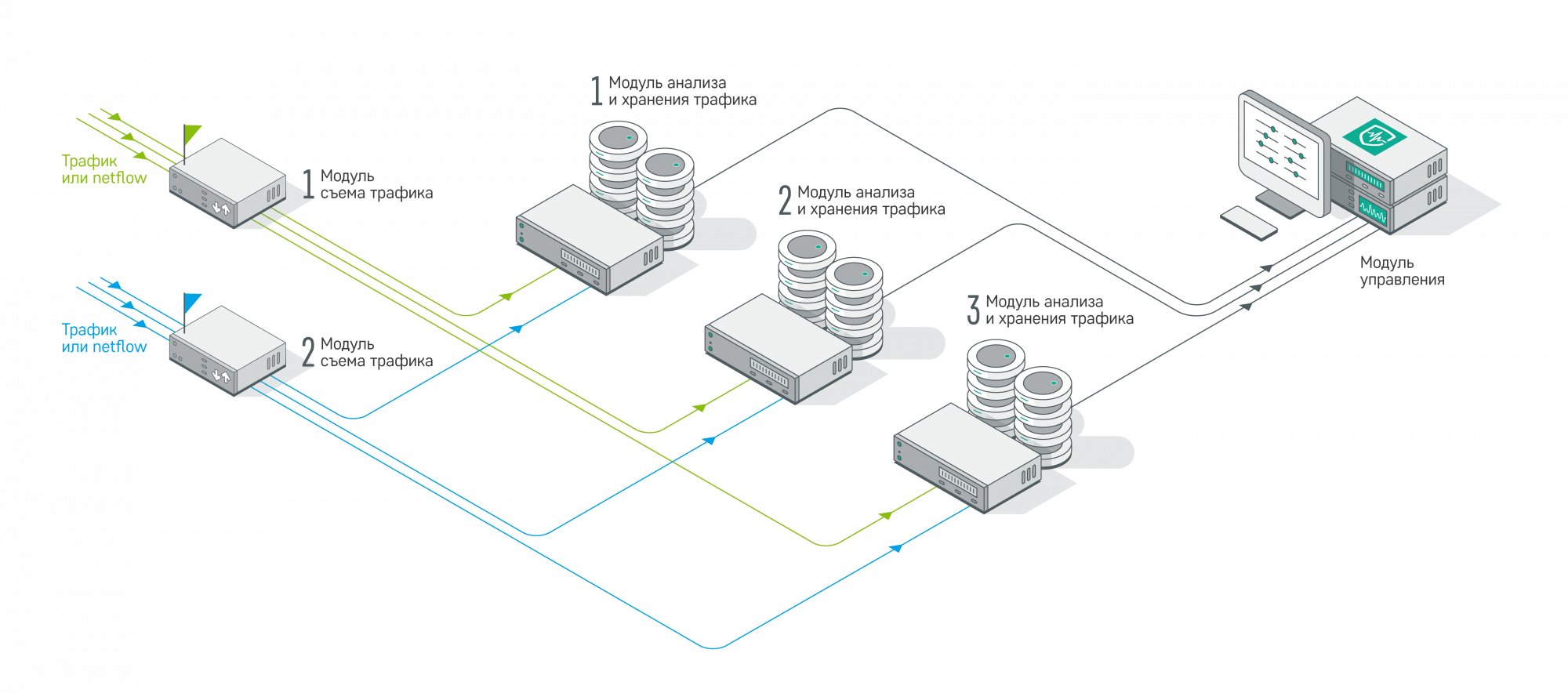

АПК «Гарда Монитор» состоит из следующих функциональных модулей:

- Модуль съёма трафика — выполняет отбор передаваемых данных из выделенного сегмента сети.

- Модуль анализа и хранения трафика — обрабатывает и хранит полученный трафик.

- Модуль управления — выполняет агрегацию пользовательских запросов, предоставляет единый интерфейс для работы со всеми модулями съёма и хранения.

Рисунок 1. Схема информационных потоков между функциональными модулями в «Гарда Мониторе»

Комплекс поддерживает различные варианты комплектаций, позволяющие контролировать как отдельный сегмент, так и всю сеть: совмещённый, когда все модули находятся на одном сервере, и разнесённый, где модули располагаются на разных серверах, связанных между собой информационной вычислительной сетью.

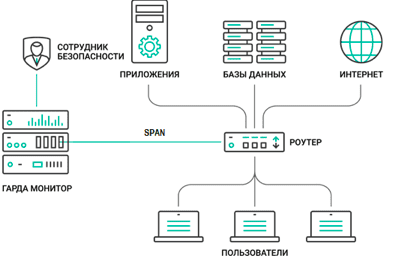

Рисунок 2. Типовая схема интеграции «Гарда Монитора» в сети

Для записи и анализа сетевого трафика АПК «Гарда Монитор» подключается к сети пассивным образом и позволяет вести мониторинг сетевых взаимодействий в режиме, приближённом к реальному времени.

Процесс мониторинга сетевых взаимодействий осуществляется следующим образом: весь объём перехватываемых IP-потоков анализируется и помещается в хранилище, откуда пользователь системы в любое время может извлечь информацию об интересующих его потоках, а также их «сырые» данные с помощью фильтрации по заданным параметрам — времени перехвата, IP-адресам инициатора или назначения, используемому протоколу, размеру потока и т. п.

Комплекс «Гарда Монитор» не только легко масштабируется в рамках одного дата-центра, но и поддерживает территориально-распределённый режим работы с единым центром администрирования и мониторинга.

Основной способ подачи трафика в комплекс — технология зеркалирования (SPAN). Также возможно подать статистику с маршрутизаторов в формате NetFlow / IPFIX и копию потоков данных с помощью GRE- или ERSPAN-туннеля. Кроме того, доступна возможность получения копии трафика от агентов зеркалирования сетевых подключений с рабочих станций.

Система функционирует полностью автономно: наблюдение и сбор данных ведутся постоянно, независимо от того, работают в системе пользователи или нет.

Основные функциональные возможности АПК «Гарда Монитор»

АПК «Гарда Монитор» можно отнести к двум классам ИБ-решений — Network Traffic Analysis (анализ сетевого трафика использует сочетание сигнатурного подхода, машинного обучения и расширенной аналитики для обнаружения подозрительной активности в корпоративной сети) и Network Forensics (криминалистика, а именно комплекс мер для выявления и расследования внутрикорпоративных киберпреступлений и случаев мошенничества, а также для поиска уязвимостей в сетевой инфраструктуре компании).

Уточним, какие классы решений NTA включает в себя «Гарда Монитор». В первую очередь это — DPI-система (Deep Packet Inspection, глубокое исследование пакетов), выполняющая анализ сетевого трафика со второго уровня модели OSI и выше. Система выделяет метаинформацию о свойствах сетевых соединений, такую как типы транспортных и прикладных протоколов, IP- и MAC-адреса, имена хостов и логины пользователей, а также декодирует команды из потоков некоторых прикладных протоколов, например SMB. При этом содержимое данных, передаваемых по сети, сохраняется в системе и доступно для критериального поиска по свойствам, выделенным из трафика. Также комплекс включает в себя систему обнаружения вторжений (IDS, Intrusion Detection System), предназначенную для выявления вредоносной активности с помощью сигнатурного анализа сетевого трафика на базе Suricata- и Snort-совместимого набора решающих правил. Кроме этого система строит профили поведения устройств и находит отклонения от нормального поведения, то есть содержит функциональность поведенческой аналитики (EBA, Entity Behavior Analytics).

«Гарда Монитор» решает следующие задачи по обеспечению безопасности: долгосрочное хранение сетевого трафика и его категоризация, построение отчётов по различной метаинформации, извлечённой из трафика, наглядное представление схемы информационных потоков, обнаружение попыток вторжения в информационную сеть предприятия и эксплуатации уязвимостей, детектирование нарушений политик информационной безопасности, обнаружение аномального поведения устройств, а также выявление потоков, содержащих обращения к скомпрометированным ресурсам.

При этом комплекс подразумевает территориально-распределённую установку, что позволяет выполнять администрирование и анализ данных во всех филиалах (как бы далеко друг от друга они ни находились) из единого центра мониторинга. Центр даёт возможность непрерывно контролировать ситуацию на всех участках сети, детектировать атаки и принимать оперативные меры по противодействию киберугрозам.

Перечислим основные функциональные возможности «Гарда Монитора»:

- Выполняет классификацию трафика по протоколам транспортного и прикладного уровней (TCP, UDP, HTTPS, SSL, POP3, FTP, SSH, YOUTUBE, VK и ещё более 250 типов).

- Позволяет выгрузить содержимое интересующей сессии в формате PCAP для повторного воспроизведения в лаборатории или «песочнице».

- Даёт возможность просмотреть декодированное содержимое сессии без использования сторонних средств.

- Для некоторых протоколов позволяет извлекать текст (HTTP, почта, TELNET).

- Обнаруживает попытки осуществления сетевой разведки.

- Детектирует попытки эксплуатации уязвимостей с целью вторжения или влияния на сеть предприятия.

- Уведомляет службу безопасности о наступлении событий, удовлетворяющих пользовательским фильтрам.

- Выявляет в сетевом трафике признаки вредоносных программ.

- В режиме реального времени обнаруживает «аномальное» поведение сетевых служб и устройств и уведомляет ИБ-подразделение, наглядно демонстрируя при этом профиль поведения аномального устройства и позволяя перейти оттуда непосредственно к трафику.

- Определяет географическое положение внешних информационных ресурсов.

- Позволяет наглядно отобразить взаимодействие сегментов сети на карте.

В АПК «Гарда Монитор» обеспечено автоматическое обновление баз сигнатурных правил, территориальной принадлежности IP-адресов, индикаторов компрометации, а также их распространение на всю инфраструктуру системы через единый интерфейс управления.

«Гарда Монитор» осуществляет быстрый поиск содержимого перехваченных данных по следующим критериям: IP- и MAC-адреса, порты, учётные записи и доменные имена источника и получателя; версия IP; тип протокола транспортного уровня, прикладного протокола; страна источника и получателя; адреса почты отправителя и получателей; метаданные протокола HTTP (URL, хост, метод, тип содержимого, код ответа и т. п.); размер передаваемых данных; направление потока; доменные имена, запрашиваемые посредством DNS.

Предусмотрены широкие возможности экспорта данных из «Гарда Монитора», в том числе интеграция в SIEM-систему. Благодаря стандартизованным форматам отправки данных (LEEF, CEF) поддерживаются все популярные на рынке SIEM.

Системные требования АПК «Гарда Монитор»

Рекомендуемые требования к выделяемым ресурсам платформы при установке ПО «Гарда Монитор» в случае обработки трафика до 1 Гбит/с в режиме «всё на одном узле»:

- ЦП — 2 x Intel Xeon Silver 4116 (кеш 16,5 МБ, 2,1 ГГц, 12 ядер, 85 Вт);

- объём оперативной памяти (ОЗУ) — 64 ГБ;

- логическая ёмкость дискового пространства — не менее 4 ТБ.

Если объём сетевого трафика превышает 300 Мбит/с, то необходимо использовать сетевые адаптеры с чипсетом Intel.

Возможна установка АПК «Гарда Монитор» в виртуальной среде. Требования к ресурсам платформы виртуализации аналогичны. При таком внедрении необходимо обеспечить наличие выделенных физических Ethernet-портов для приёма трафика.

«Гарда Технологии» поставляет решение с возможностью неограниченного горизонтального масштабирования в зависимости от пропускной способности.

Выполнение требований действующего законодательства и стандартов по ИБ

Решение «Гарда Монитор» позволяет обеспечить соответствие требованиям следующих документов:

- Приказы ФСТЭК России № 489 и ФСБ России № 416 от 31 августа 2010 года «Об утверждении Требований о защите информации, содержащейся в информационных системах общего пользования» (в части пунктов 17.1 и 17.2).

- Федеральный закон № 187-ФЗ от 26 июня 2017 года «О безопасности критической информационной инфраструктуры Российской Федерации».

- Федеральный закон № 152-ФЗ от 27 июля 2006 года «О персональных данных».

- Федеральный закон № 8-ФЗ от 09 февраля 2009 года «Об обеспечении доступа к информации о деятельности государственных органов и органов местного самоуправления».

- Положения Банка России 683-П\684-П и ГОСТ Р 57580.1-2017.

- GDPR (General Data Protection Regulation, постановление Европейского союза «Генеральный регламент о защите [персональных] данных») от 27 апреля 2016 года.

- Международный стандарт (руководство) по работе с инцидентами в сфере компьютерной безопасности NIST-800-61.

Применение АПК «Гарда Монитор»

Работа с АПК «Гарда Монитор» начинается с авторизации на сервере. В веб-браузере необходимо набрать URL сервера. После ввода появляется стартовая страница. В комплексе предусмотрена возможность авторизации как по локальной, так и по доменной учётной записи.

Рисунок 3. Авторизация в «Гарда Мониторе»

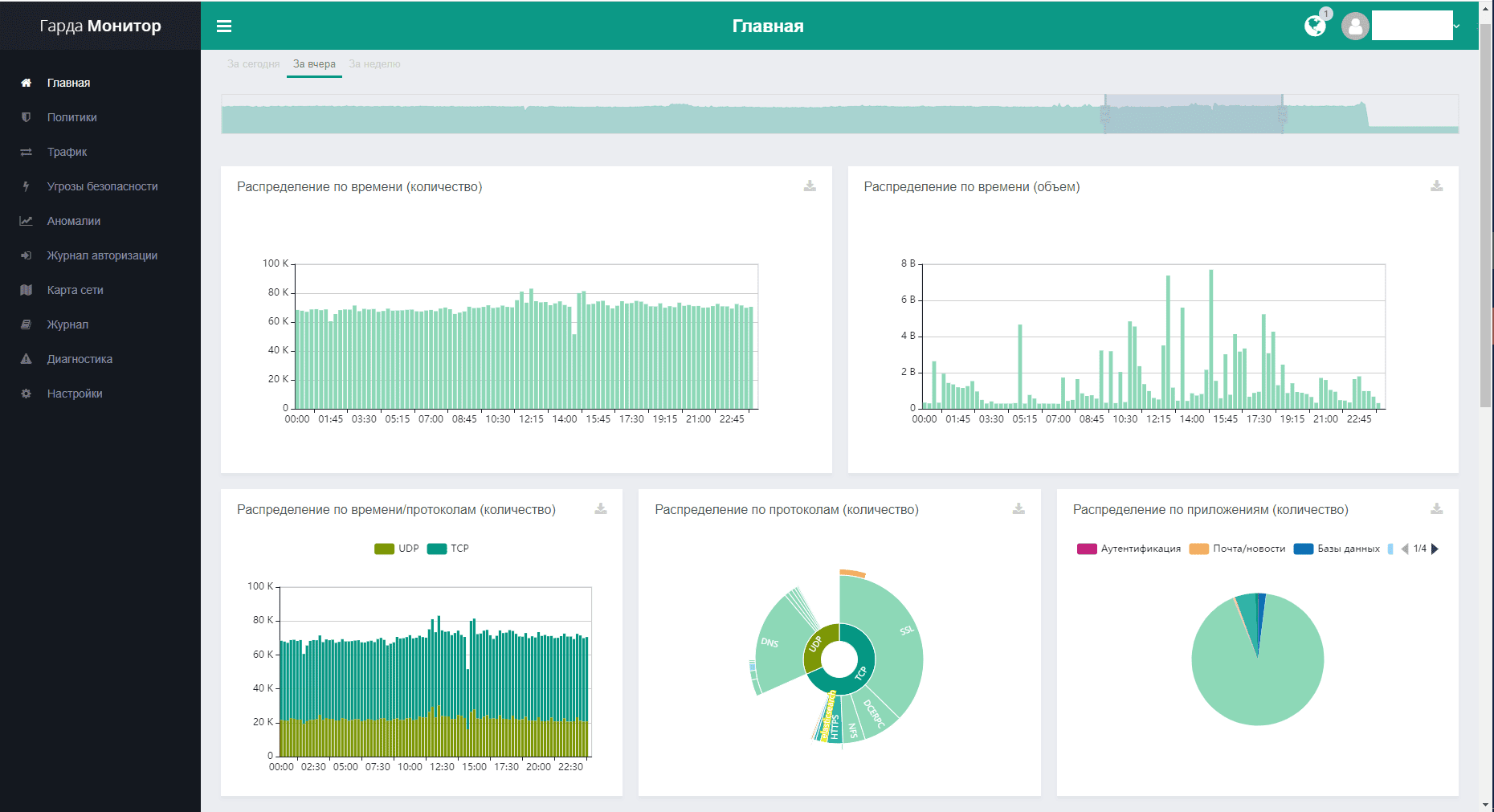

При входе в систему пользователь попадает на главную страницу (панель мониторинга, «дашборд»), где отображаются статистические отчёты по различным показателям за выбранный промежуток времени — сегодня, вчера, за неделю, за установленный вручную интервал.

Рисунок 4. Главная страница в «Гарда Мониторе»

Панель содержит графики и диаграммы с информацией о количестве объектов и об объёмах данных, передаваемых по сети с использованием протокола TCP / UDP либо приложений, а также список последних инцидентов. Все графики интерактивны — поддерживается принцип «drill-down», когда по нажатию на элемент можно получить детализированные сведения.

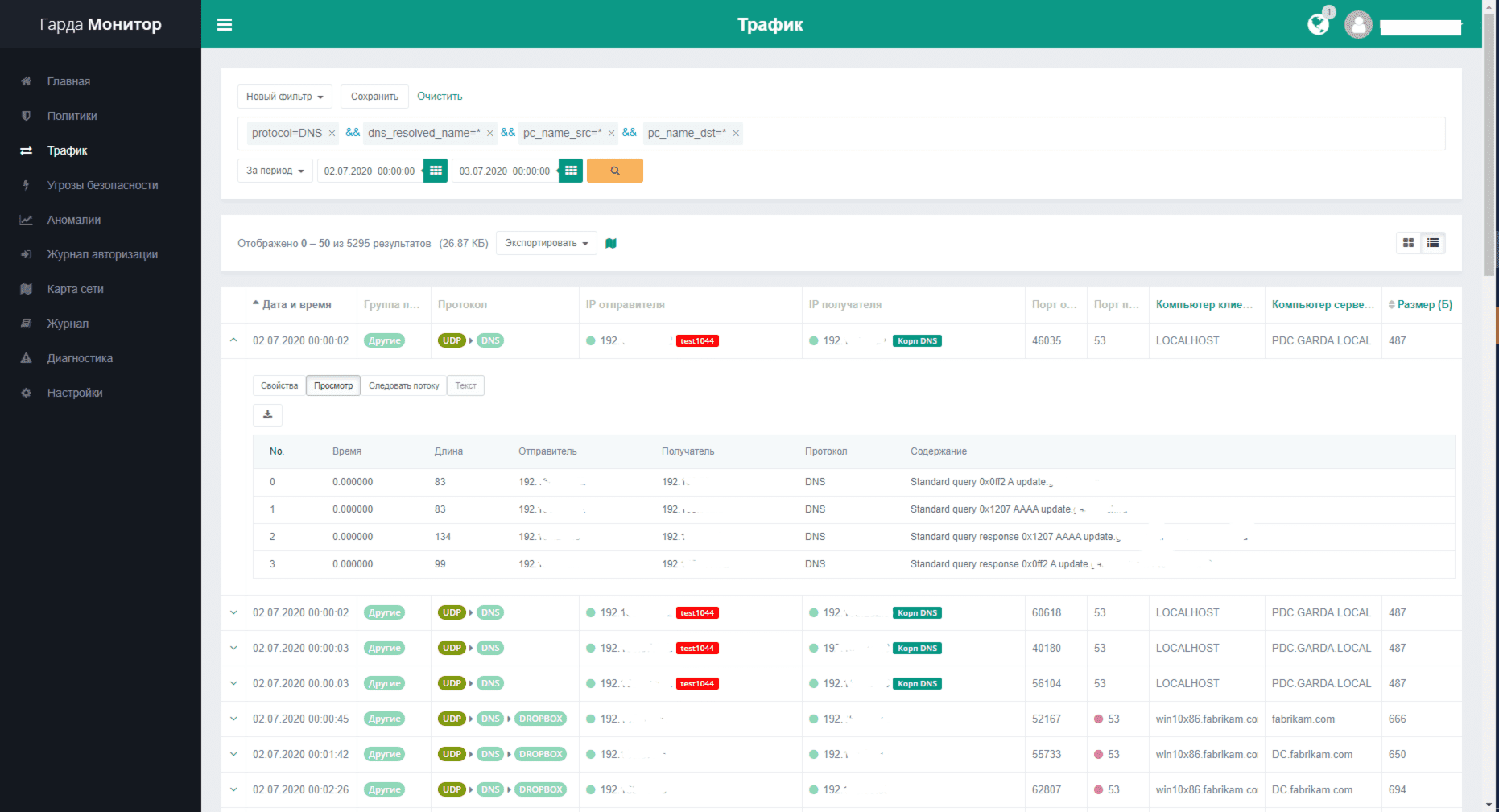

На графике «Распределение по протоколам (количество)» нажмём на сектор DNS. Система перейдёт в раздел «Трафик» и предоставит информацию обо всех DNS-потоках за указанный интервал времени. На скриншоте ниже представлено отображение списка потоков, удовлетворяющих заданному фильтру, и пакетов одного из них. На вкладке «Свойства» отображаются атрибуты, извлечённые из этого потока, а вкладка «Просмотр» предоставляет возможность сохранить исходный «сырой» поток в формате PCAP. Перейдя на вкладку «Следовать потоку», увидим декодированное содержимое в текстовом формате.

Рисунок 5. Детальная информация о потоках, удовлетворяющих фильтру «protocol=DNS»

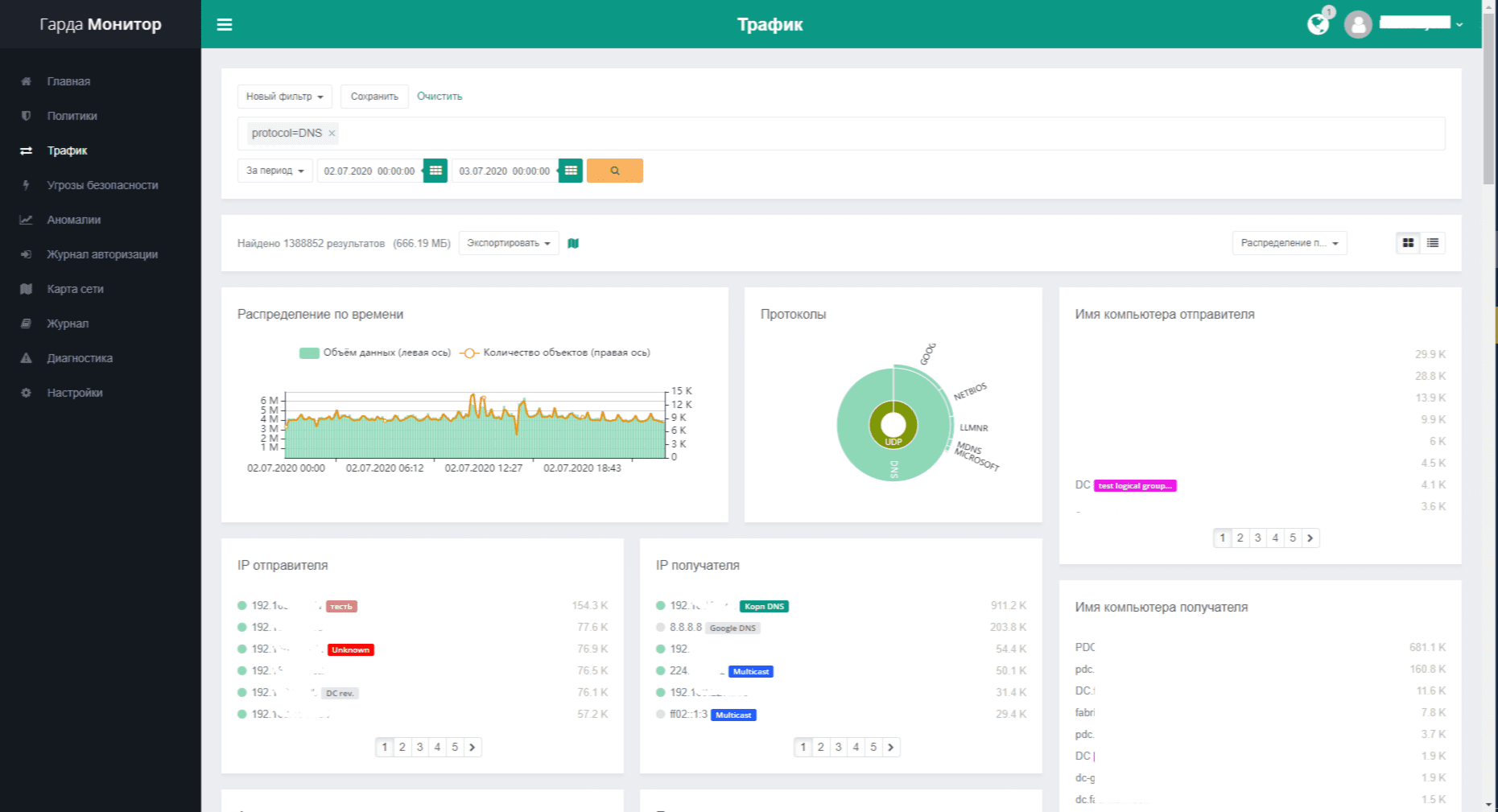

В разделе «Трафик» помимо таблицы с потоками есть режим отображения сводной статистики в виде графических отчётов, представленный для примера на следующем скриншоте.

Рисунок 6. Сводная статистика о потоках, удовлетворяющих фильтру «protocol=UDP»

В данном режиме отображается сводная статистика в виде графиков по всей метаинформации, извлекаемой из сетевых соединений. В частности, на графике «Распределение по времени» видим информацию о количестве и объёме данных, поступающих в систему за выбранный временной промежуток, которые удовлетворяют пользовательскому фильтру. На виджете отображаются сведения об используемых протоколах в виде диаграммы: транспортный протокол → прикладной протокол → приложение (надстройка над прикладным протоколом), например UDP → DNS → LLMNR.

Из виджета «IP получателя» видим, что есть значительное количество подключений в обход корпоративного DNS. Каким образом определить список узлов, использующих постороннюю службу? Расширим наш критерий поиска, указав направление потока: «protocol=DNS && direction=”Внутренний → внешний”». В результате увидим список всех отправителей, использующих некорпоративный DNS, и перечень всех внешних DNS-серверов.

Предположим, что, обнаружив подобное небезопасное поведение, служба ИБ приняла меры и настроила инфраструктуру таким образом, что все компьютеры во внутренней сети используют корпоративный DNS. Как быть уверенным, что нарушение этой политики не произойдёт вновь? Сохраним выбранные критерии и построим на их основе политику ИБ. В данном случае политика — это фильтр, на соответствие которому проверяются все потоки в момент поступления в систему. Если объект удовлетворяет указанному фильтру, то, во-первых, он отмечается соответствующим значком, а во-вторых, для каждой политики может быть настроен способ реагирования: уведомление на почту или экспорт в SIEM-систему. Более детально о механизме политик расскажем в особом разделе обзора.

Поиск данных в разделе «Трафик»

Примеры того, как можно выполнять поиск в разделе «Трафик», уже приводились выше. В этом пункте отметим, что поиск возможен по любым метаданным, извлечённым из потоков. При этом для IP-адресов есть возможность указывать маску подсети в поисковом запросе. Для текстовых свойств, таких как почтовый адрес, тип содержимого HTTP, хост, URL и т. п., доступен поиск с поддержкой символа «*». Например, запрос «http_host=*video*» покажет все сетевые потоки, содержащие обращения к HTTP-ресурсам, в названии которых присутствует «video». Кроме того, в комплексе предусмотрена возможность поиска объектов, входящих в списки хостов и IP- / email- / URL-адресов; эти списки могут быть составлены пользователем, а также автоматически доставляются в систему с помощью сервера обновлений компании «Гарда Технологии».

Отметим, что любой поисковый фильтр может быть сохранён для последующего использования в интерактивном поиске или политиках.

Результаты можно экспортировать в форматах CSV, PDF, XML. В режиме отчётов пользователю доступно графическое представление результатов поиска, которое выгружается в формате PDF. При этом можно добавлять и удалять интересующие отчёты, а также располагать их в удобном порядке и изменять их размер.

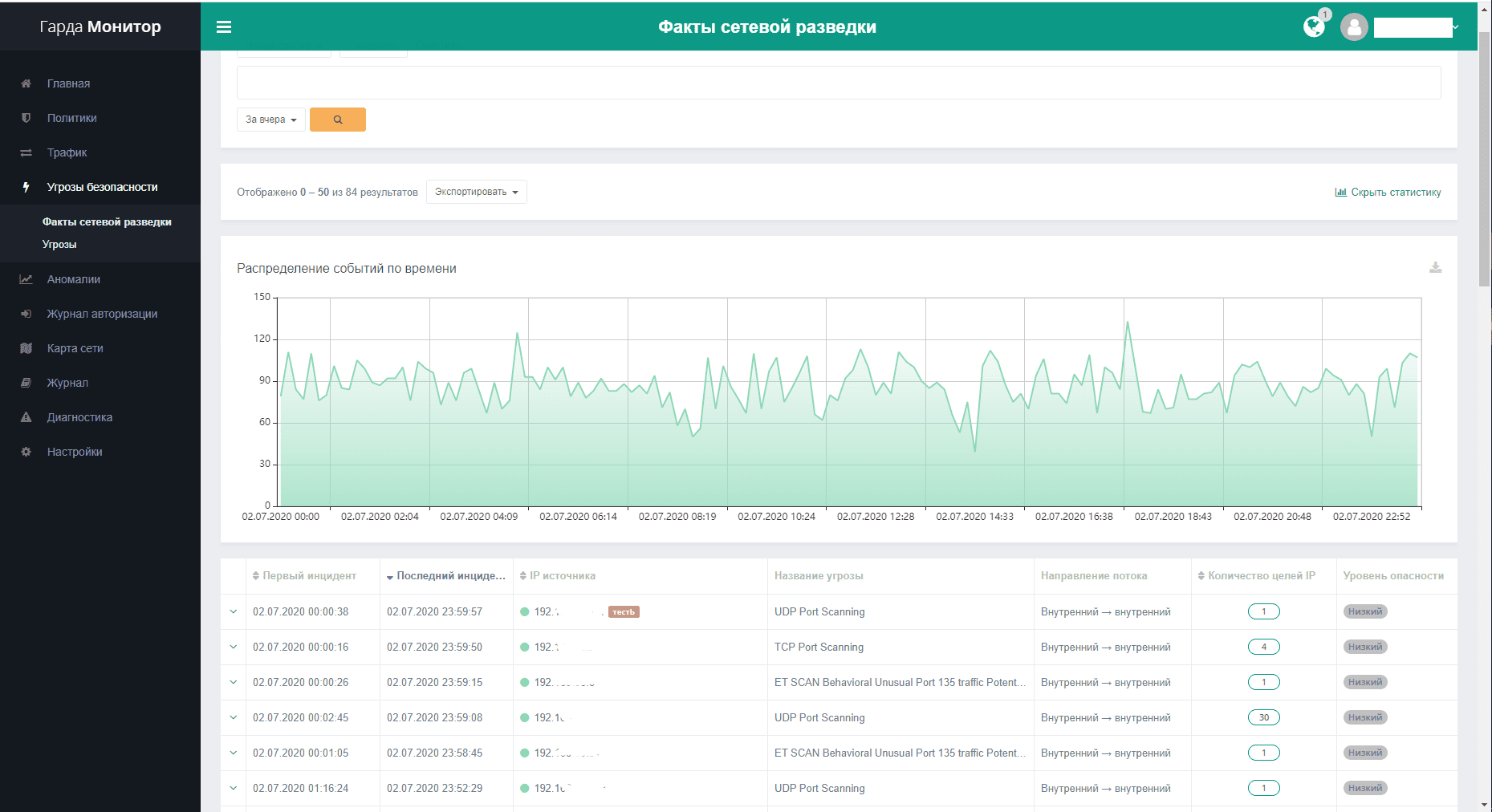

Факты сетевой разведки и угрозы безопасности

Раздел «Угрозы безопасности» содержит функциональность обнаружения вторжений с помощью сигнатурного анализа трафика на основе набора решающих правил и состоит из двух подразделов: «Факты сетевой разведки» и «Угрозы».

«Факты сетевой разведки» — это информация об инцидентах сканирования сети с целью получения данных, которые могут быть использованы злоумышленниками для организации атак.

Рисунок 7. Раздел «Факты сетевой разведки» в «Гарда Мониторе»

Здесь доступны поиск информации о попытках сетевой разведки и создание фильтров, на основе которых работают политики информационной безопасности. Есть возможность фильтрации фактов по времени и по параметрам, которые соответствуют их свойствам.

Факты отображаются в таблице, которая содержит дату и время первого / последнего инцидента, IP-адрес источника, название угрозы, количество целей, уровень опасности.

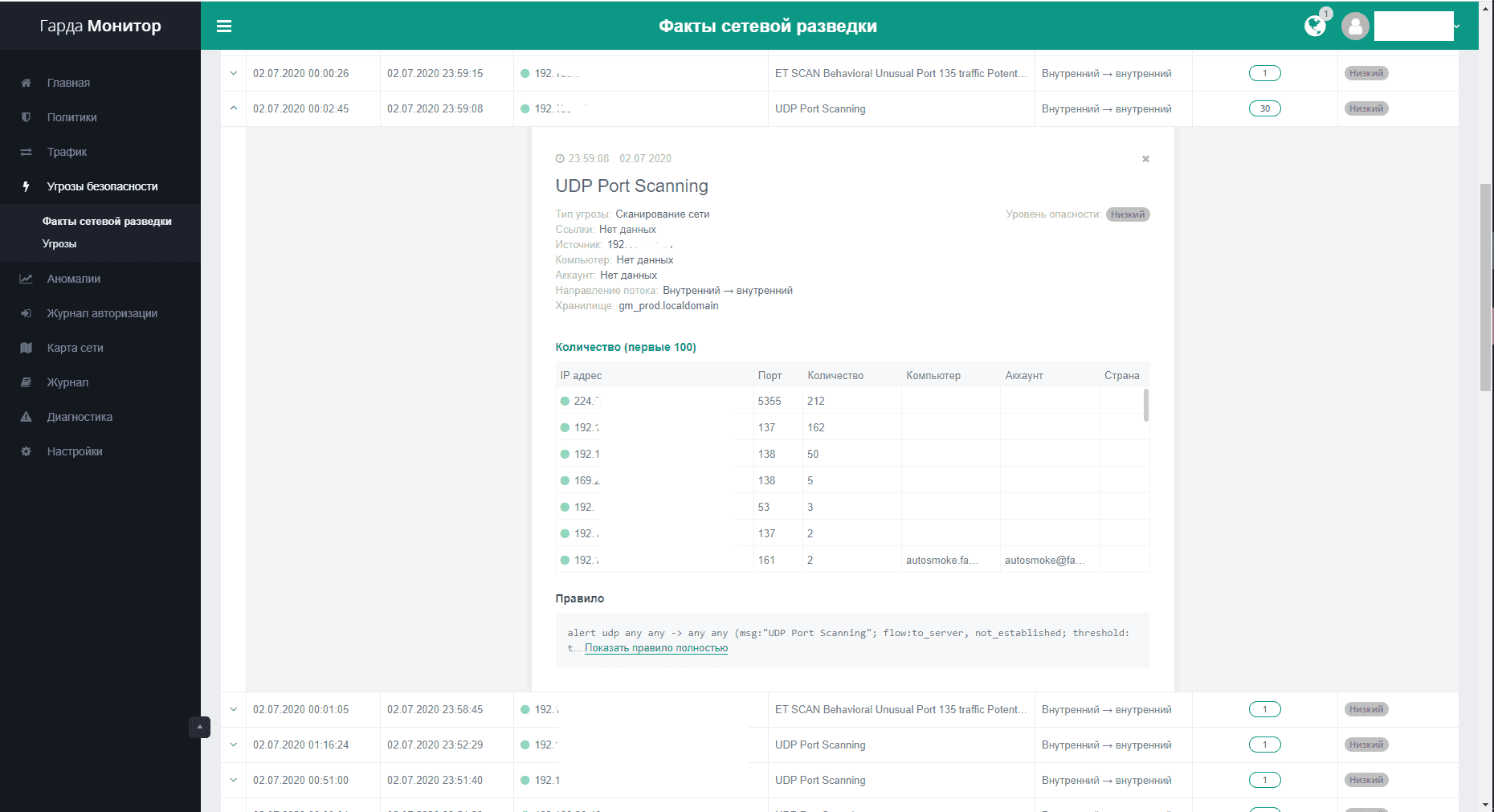

Рисунок 8. Карточка факта сетевой разведки в «Гарда Мониторе»

В карточке факта сетевой разведки отображаются данные об инциденте, включая дату и время обнаружения, название и тип угрозы, набор условий, позволяющий её детектировать, и другие сведения.

Факты сетевой разведки также можно экспортировать в форматах CSV, PDF, XML.

Подраздел «Угрозы» содержит данные о сетевой активности, которая может быть опасной для информационной системы предприятия (попытки эксплуатации уязвимостей, повышения привилегий или осуществления DoS-атак, троянские программы и прочее). В этом разделе пользователь тоже может вести поиск метаданных об угрозах и создавать фильтры, на основе которых работают политики ИБ.

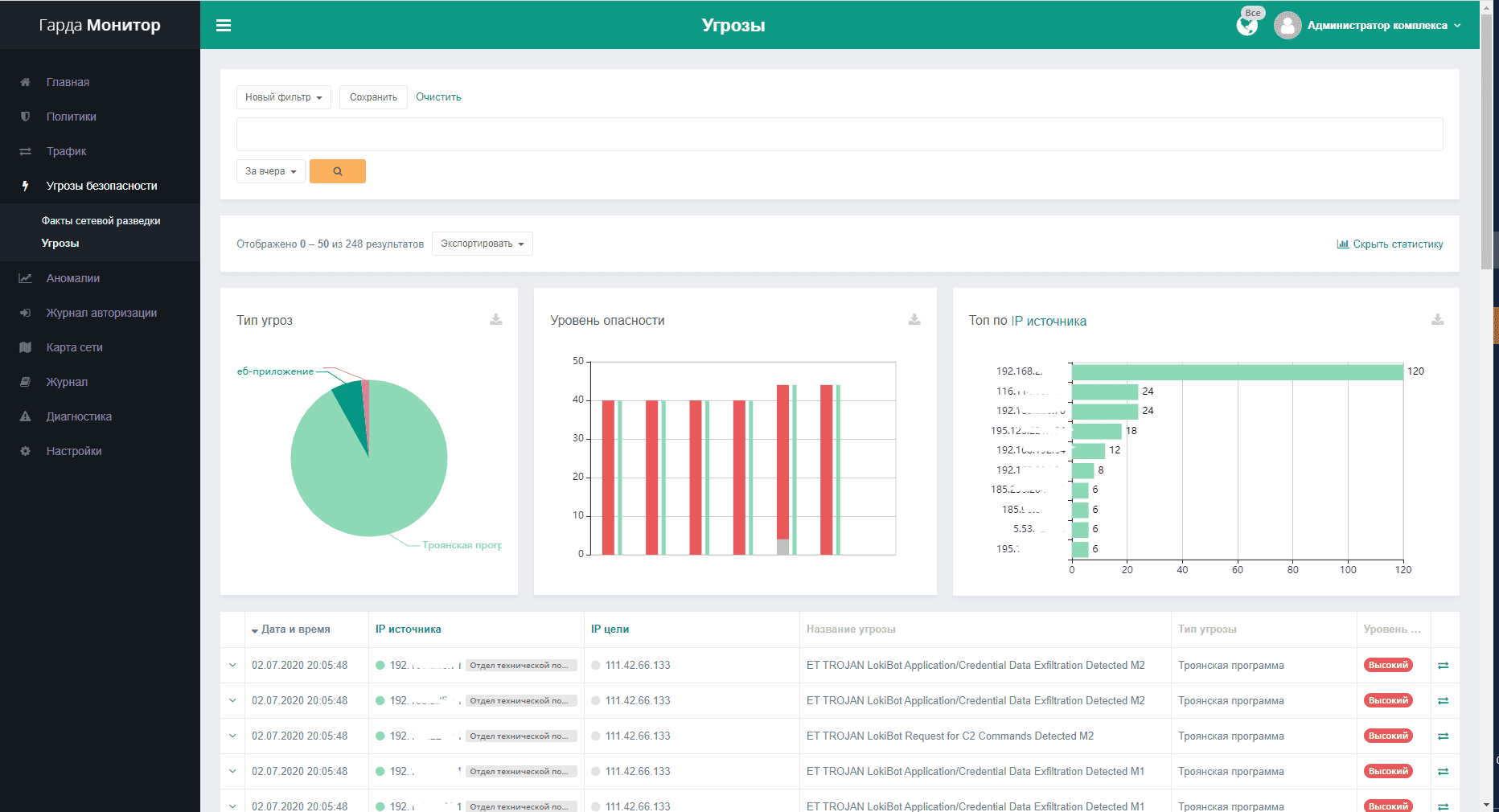

Рисунок 9. Раздел «Угрозы» в «Гарда Мониторе»

Аналогично фактам угрозы отображаются в таблице, которая содержит дату и время события, идентификаторы источника и цели, название и тип угрозы, а также уровень её опасности.

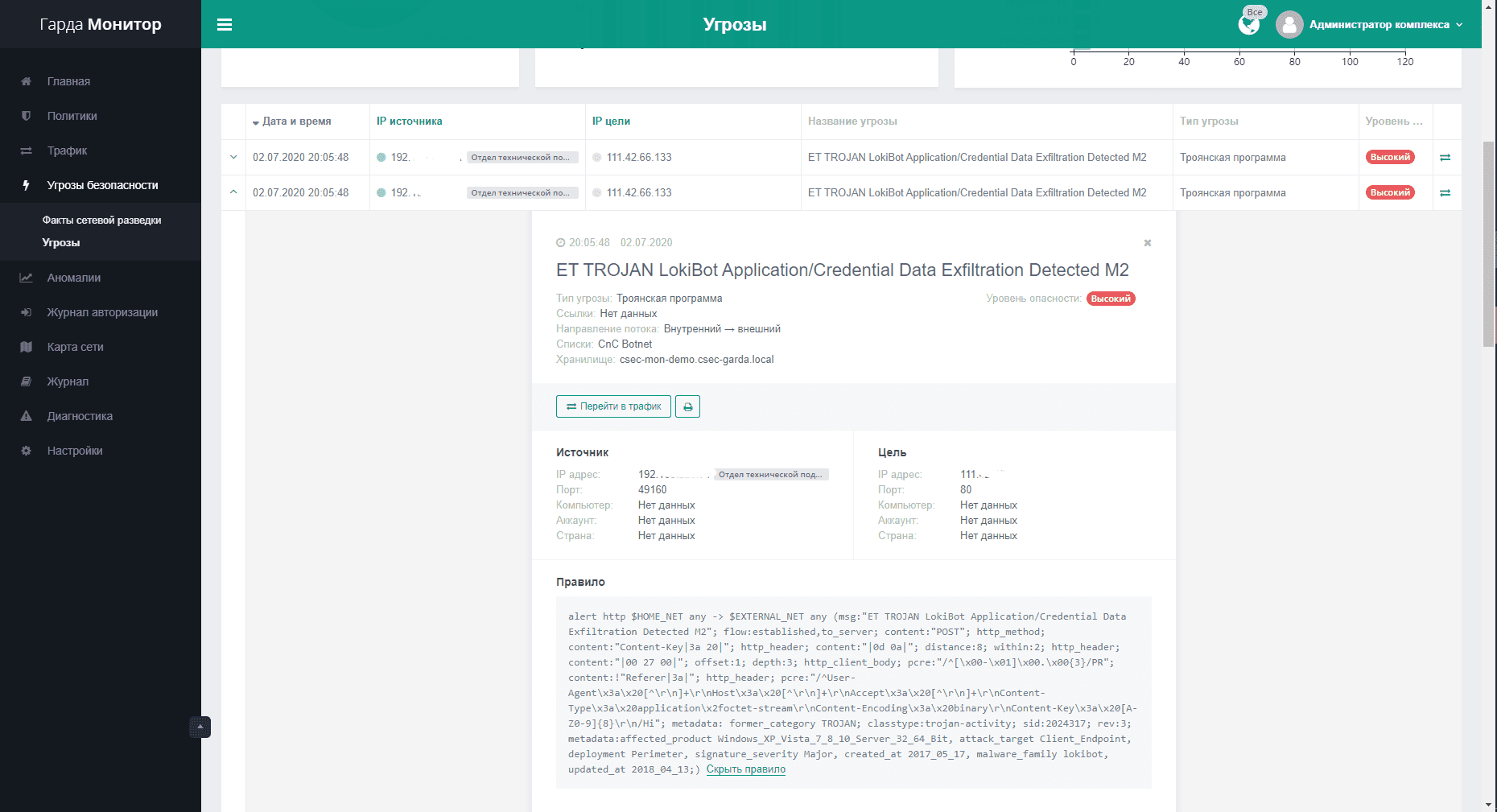

Рисунок 10. Карточка угрозы в «Гарда Мониторе»

В карточке, как видно по рис. 10, доступны дата и время выявления угрозы, её название и тип, направление потока, списки IP-адресов, в которые входит источник проблемы, набор условий для обнаружения и другие сведения. Пользователю предоставляется возможность перейти из карточки угрозы непосредственно к потоку, содержащему эту угрозу.

Журнал авторизации

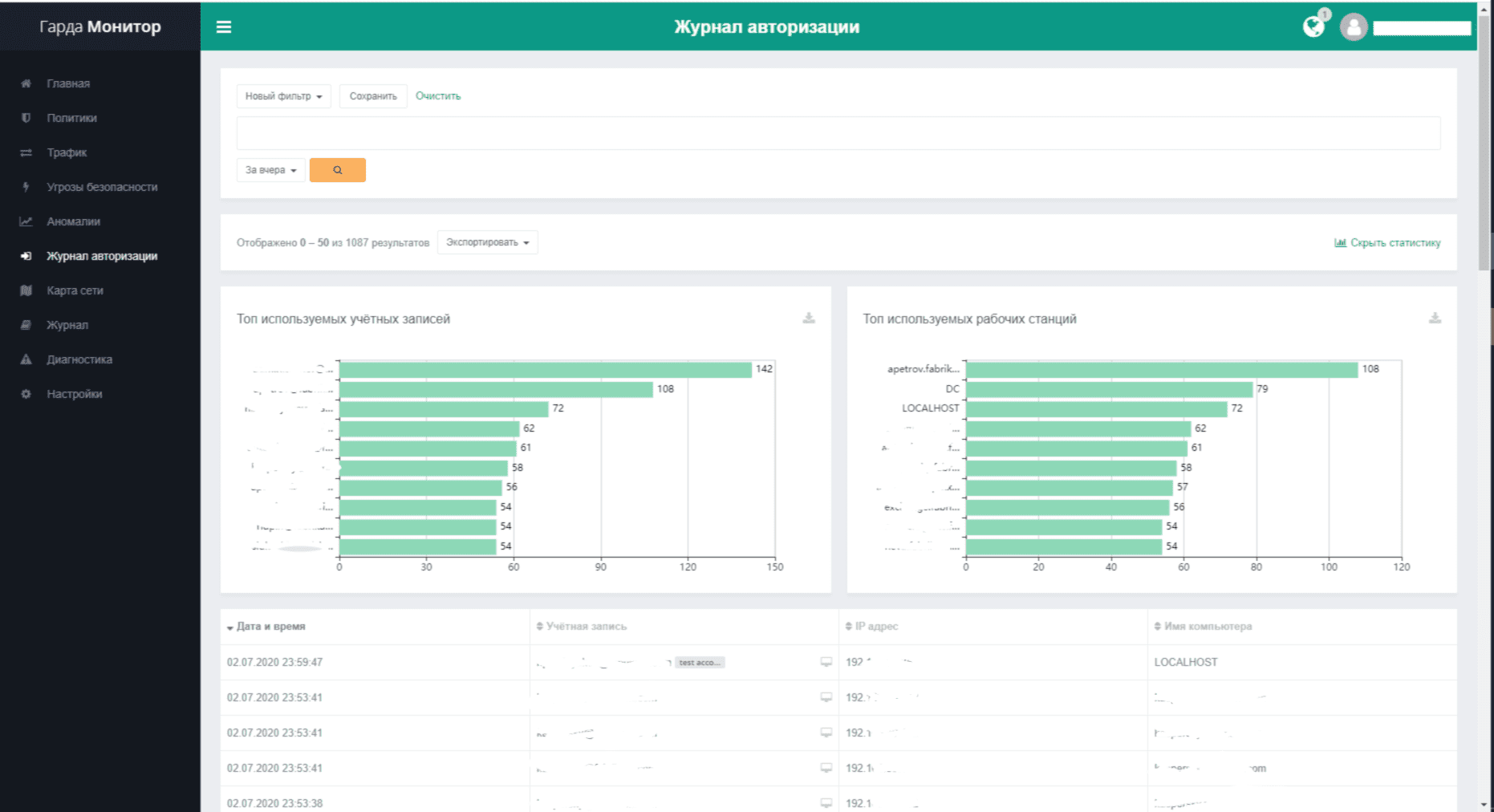

Раздел «Журнал авторизации» содержит данные о соответствующих событиях на компьютерах предприятия. Здесь доступна возможность фильтровать авторизации по времени и по параметрам, сопряжённым с их свойствами. Работа с параметрами фильтрации аналогична той, что выполняется в разделе «Трафик».

Рисунок 11. Раздел «Журнал авторизации» в «Гарда Мониторе»

Доступен просмотр статистики по отфильтрованным авторизациям в виде графиков «Топ используемых учётных записей» и «Топ используемых рабочих станций». Предоставляется возможность увидеть историю авторизации пользователя на рабочих станциях — например, кто кроме администратора выполнял вход на контроллер домена.

Политики информационной безопасности

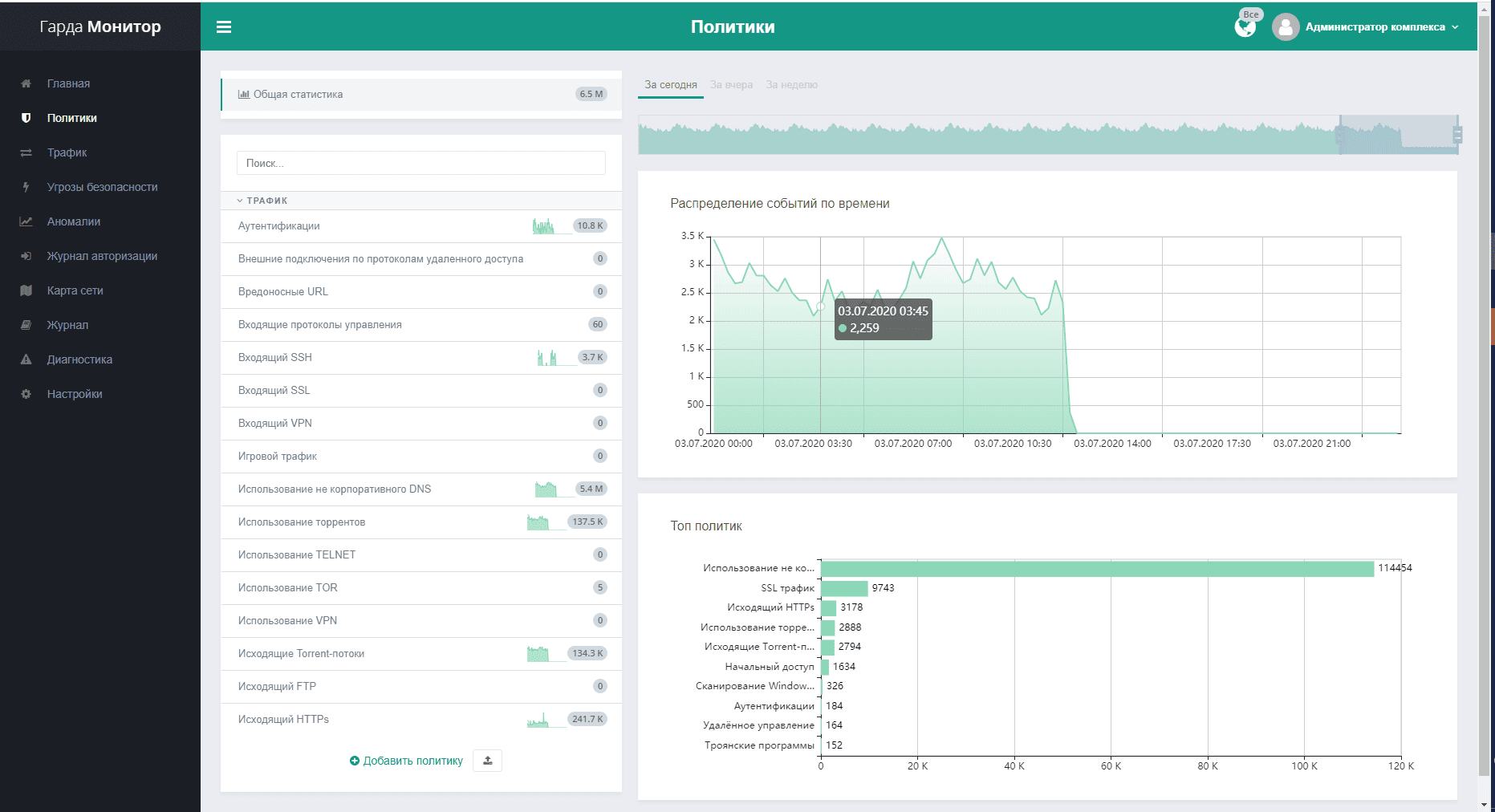

Один из особо полезных разделов — это «Политики». Он позволяет службе ИБ автоматизировать работу с комплексом, превращая настроенные фильтры по любому из разделов в регистрацию инцидентов в режиме реального времени. Здесь отображаются список созданных политик ИБ и общая статистика по ним за выбранный промежуток времени. Политики предназначены для выявления сетевой активности, нарушающей правила информационной безопасности компании. Политики строятся на основе сохранённых фильтров из разделов «Трафик», «Факты сетевой разведки», «Угрозы», «Журнал авторизации».

Рисунок 12. Раздел «Политики» в «Гарда Мониторе»

В случае выявления таких событий «Гарда Монитор» может в автоматическом режиме оповещать пользователя по электронной почте и отправлять информацию о событии в SIEM-систему. Предусмотрен переход из карточки политики к объектам, которые удовлетворяют условию фильтра.

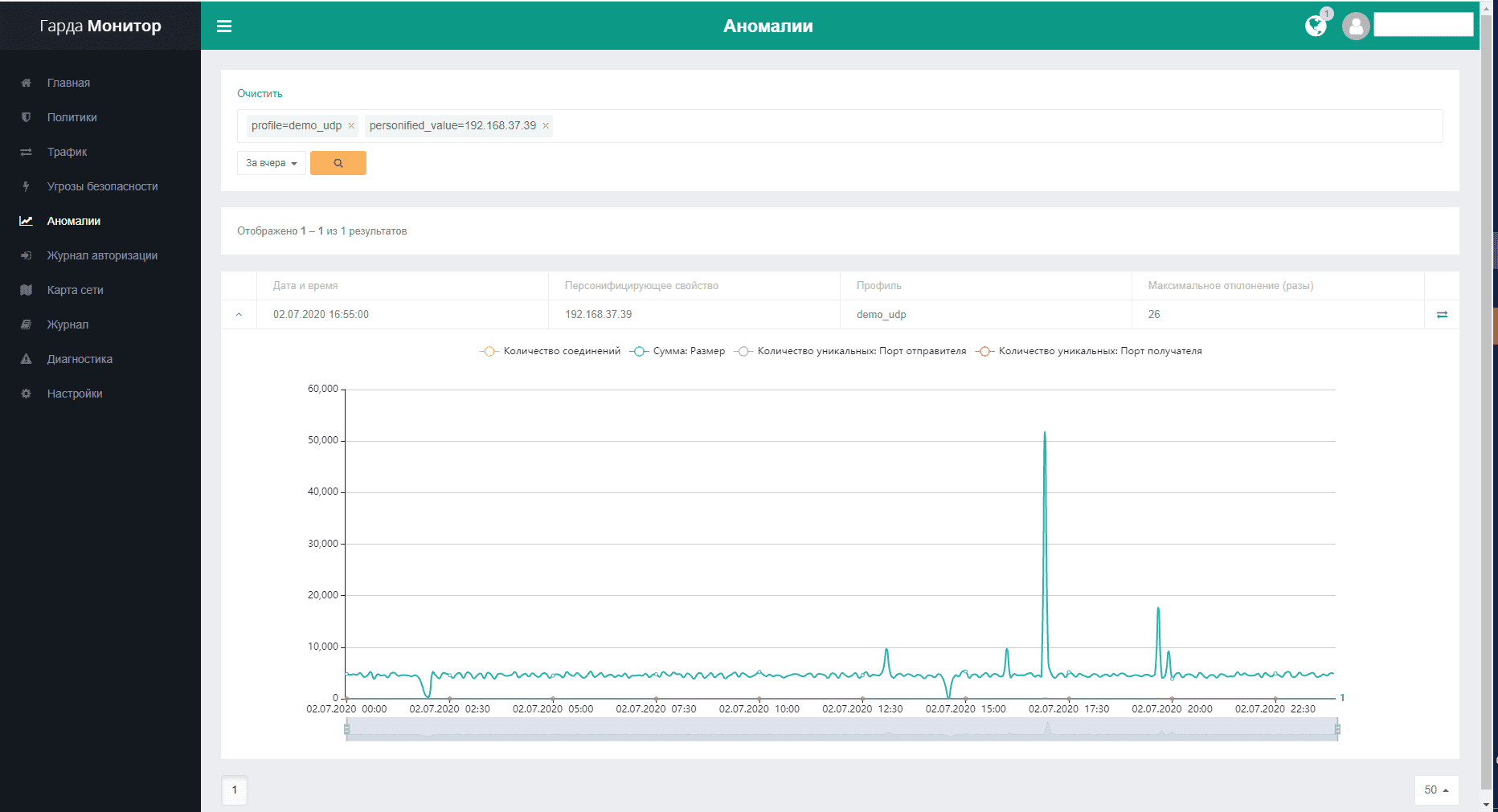

Аномалии в сетевом трафике

В разделе «Аномалии»доступен список выявленных существенных отклонений от нормального поведения устройств в сети. Для обнаружения аномалий в сетевом трафике систему нужно настроить и обучить. Для этого офицеру безопасности понадобится указать наблюдаемые сегменты сети и свойства, по которым требуется выявление отклонений. Система отображает профиль поведения устройства за исследуемый период времени для всех обнаруженных аномалий.

Рисунок 13. Раздел «Аномалии» в «Гарда Мониторе»

Аномалии представлены в таблице, содержащей дату и время, идентификатор участника сети, политику, в рамках которой состоялось обнаружение, и максимальное отклонение от ожидаемого значения.

В карточке аномалии есть график распределения данных по времени, где отображаются значения параметров, по которым были зафиксированы отклонения. Эти параметры перечислены над графиком. Также в карточке предусмотрена возможность перехода непосредственно к трафику устройства.

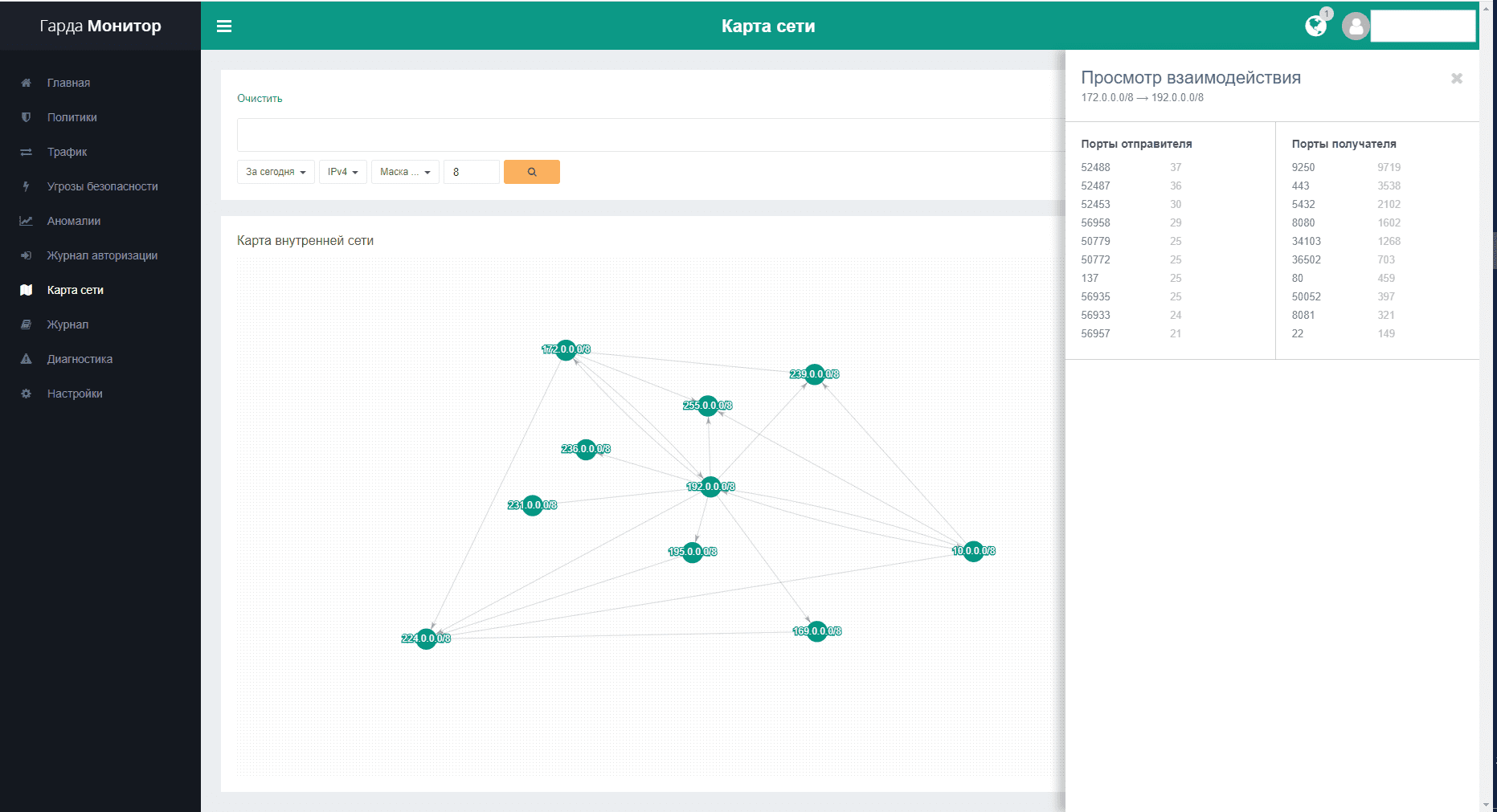

Карта сети

Визуализировать информационные потоки можно с помощью «Карты сети». Она представляет собой граф, на котором отображены подсети и взаимодействия между ними. По умолчанию в разделе строится карта внутренней сети. При этом есть возможность отобразить на карте результаты фильтрации из раздела «Трафик». Доступны выбор версии отображаемого протокола — IPv4 или IPv6 — и указание маски отображаемых подсетей либо для всей карты, либо для конкретного узла. Для выделенной связи между узлами отображаются список портов и количество соединений, используемых при взаимодействии подсетей за выбранный промежуток времени.

Рисунок 14. Раздел «Карта сети» в «Гарда Мониторе»

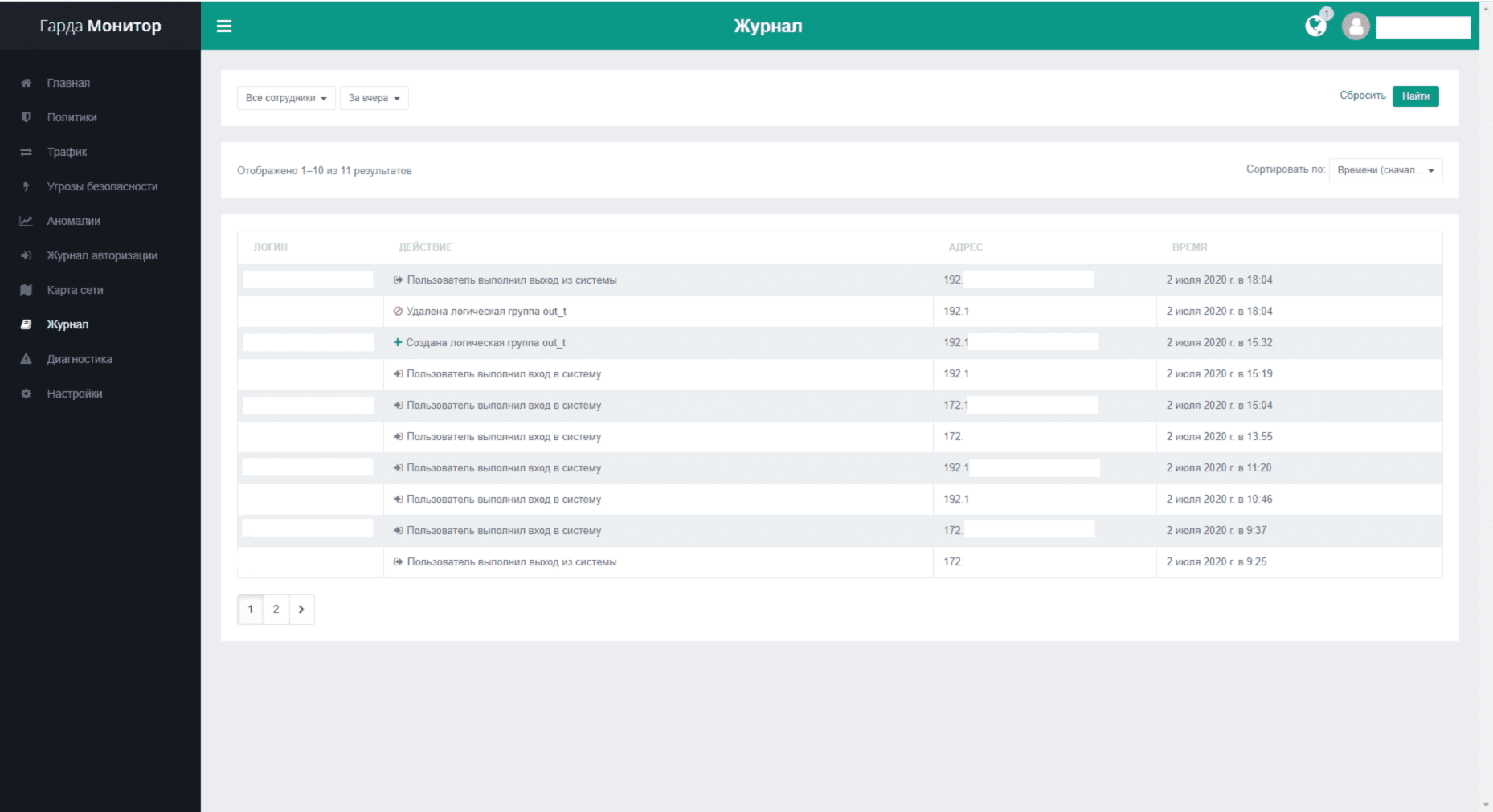

Журнал пользовательской активности

Просмотр протокола действий пользователя осуществляется в разделе «Журнал». В частности, здесь фиксируются все изменения в настройках комплекса.

Рисунок 15. Раздел «Журнал» в «Гарда Мониторе»

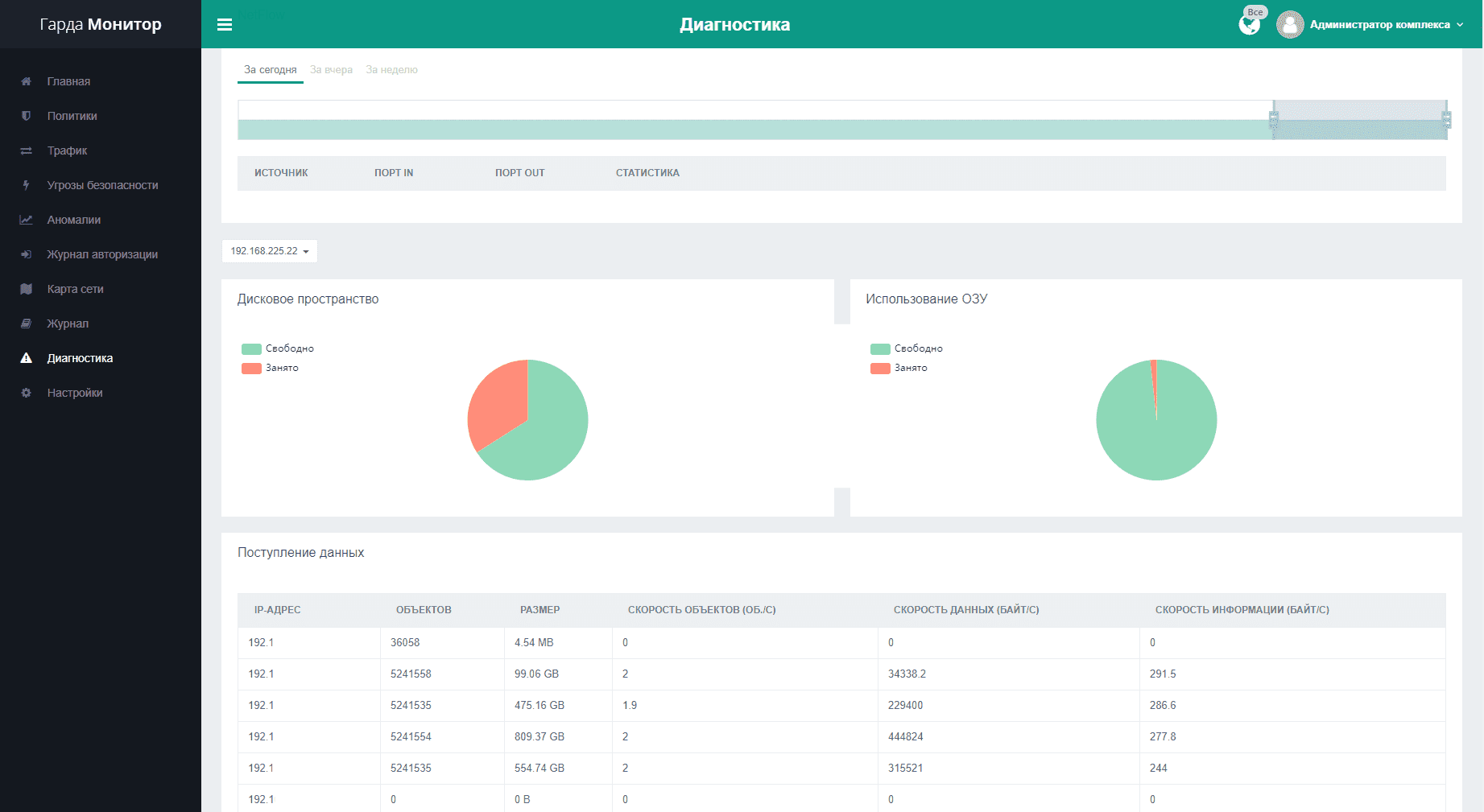

Диагностические данные

Пользователь может проверить корректность функционирования системы. Соответствующая информация доступна в разделе «Диагностика».

Рисунок 16. Раздел «Диагностика» в «Гарда Мониторе»

Настройки

В разделе «Настройки» можно выполнять, например, следующие действия:

- Задавать конфигурацию географически распределённого решения.

- Управлять учётными записями пользователей (в комплексе предусмотрены ролевая модель с разграничением прав доступа к разделам в зависимости от роли и авторизация с помощью доменных учётных записей).

- Формировать списки, которые могут быть использованы при создании политик информационной безопасности.

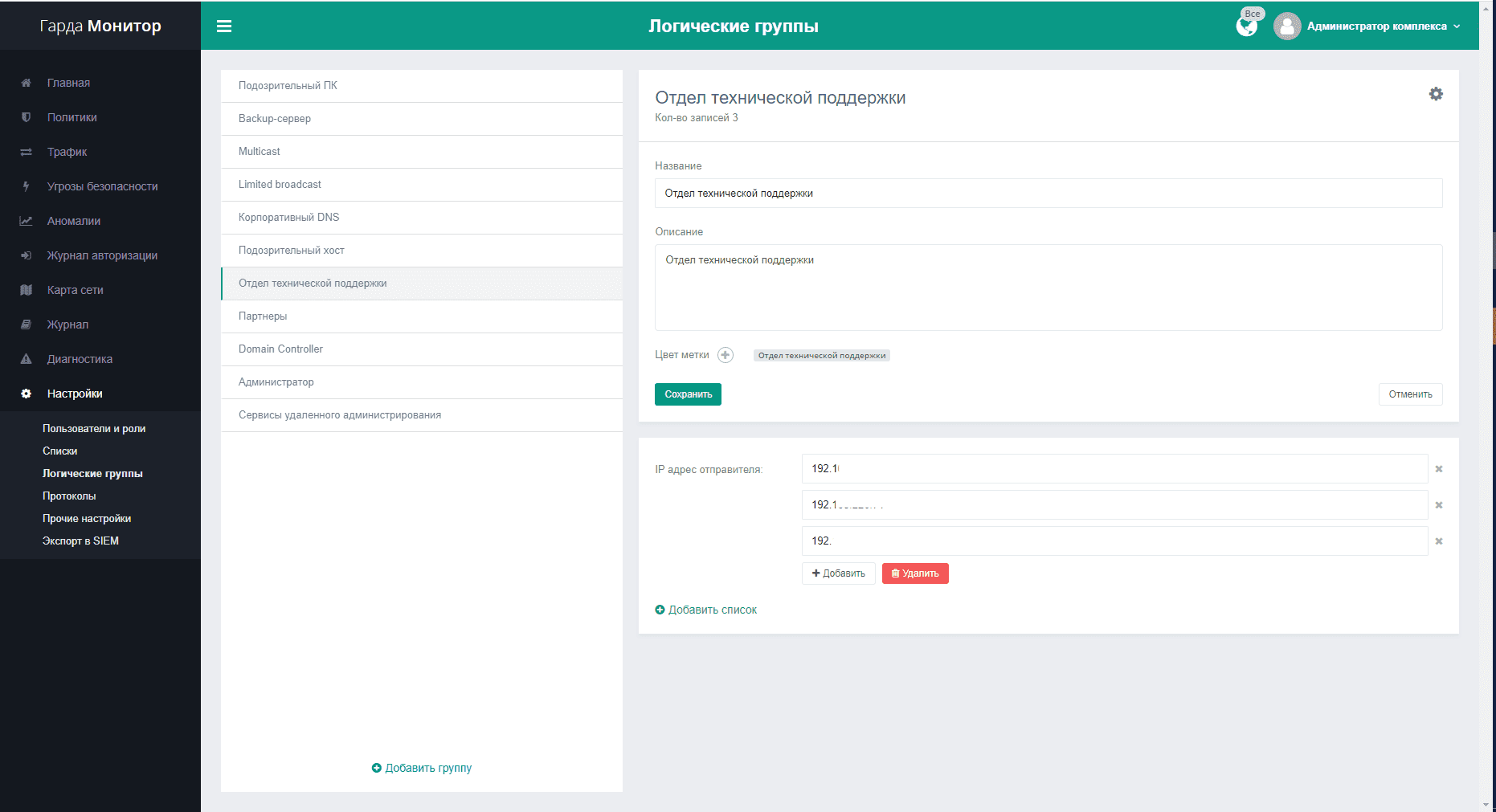

- Создавать логические группы, позволяющие подсветить IP-адреса, имена компьютеров и аккаунты при их отображении.

- Задавать списки локальных подсетей.

- Настраивать параметры экспорта в SIEM.

- Задавать правила записи трафика (например, не записывать содержимое SSL-потоков).

Рисунок 17. Раздел «Настройки: Логические группы» в «Гарда Мониторе»

Выводы

«Гарда Монитор» — решение класса NTA для непрерывного мониторинга сети, оперативного выявления и расследования сетевых инцидентов, позволяющее контролировать как периметр, так и внутренний сегмент сети. Анализ проводится на основе глубокого разбора пакетов (DPI), позволяющего выделять метаинформацию о сетевых потоках, детектировать транспортные и прикладные протоколы. Также комплекс выполняет функции системы обнаружения вторжений (IDS), выявляющей угрозы в сети. При этом система строит профили поведения устройств (EBA) и сигнализирует в случае обнаружения аномального поведения пользователей или систем.

Комплекс наделён возможностями гибкого многокритериального поиска с помощью фильтров, сохранив которые можно настроить реагирование в случае детектирования подозрительных объектов, подпадающих под этот фильтр. Любой поток, сохранённый в системе, может быть выгружен для проведения анализа или предоставления в качестве доказательной базы при расследовании.

«Гарда Монитор» работает с зеркалированной копией трафика (SPAN) и не оказывает влияния на сеть предприятия.

Функциональные возможности «Гарда Монитора» позволяют обеспечить соответствие требованиям отдельных разделов действующих законов и стандартов по ИБ, в том числе — наиболее актуальных на текущий момент: Федерального закона № 187-ФЗ от 26 июня 2017 года «О безопасности критической информационной инфраструктуры Российской Федерации», Федерального закона № 152-ФЗ от 27 июля 2006 года «О персональных данных», Положений Банка России 683-П\684-П, ГОСТ Р 57580.1-2017, GDPR.

Достоинства:

- Распределённая архитектура — мониторинг трафика всех филиалов компании из единого центра.

- Разнообразие способов подачи трафика: SPAN, NetFlow, агенты, GRE, ERSPAN.

- Сочетание в одном продукте нескольких классов решений (анализ трафика на основе глубокого разбора содержимого пакетов, сигнатурный анализ, выявление аномального поведения).

- Неограниченный объём записи трафика и оперативный доступ к данным за любой период времени.

- Возможность выгрузки «сырого» трафика с гарантией его неизменности.

- Непосредственный переход от информации об угрозе к «сырому» трафику, в котором эта угроза содержится.

- Моментальное оповещение о нарушении политик безопасности.

- Библиотека предустановленных политик выявления инцидентов.

- Возможность отображения сетевых взаимодействий на карте.

- Не требуются сторонние лицензии.

Недостатки:

- Нет сертификатов соответствия требованиям безопасности ФСТЭК России (планируется сертификация в 2020 году).

- Отсутствует визуализация действий атакующих по матрице MITRE ATT&CK.