Сертификат AM Test Lab

Номер сертификата: 119

Дата выдачи: 29.05.2013

Срок действия: 29.05.2018

2. Функциональные возможности vGate 2.5

3. Защита средств управления виртуальной инфраструктурой

9. Установка сервера авторизации vGate (vGate Server)

10. Установка компонента защиты vCenter для VMware vCenter (vGate Agent)

11. Установка агента аутентификации vGate (vGate Client)

12. Развёртывание модулей защиты ESX-серверов

13. Управление защитой с помощью консоли управления vGate

14. Тестирование работоспособности vGate 2.5

Введение

Известно что, кроме стандартных информационных угроз, виртуальные среды подвержены дополнительным специфическим угрозам, таким как: атака на гипервизор из виртуальной машины, атака на гипервизор из физической сети, атака на диск виртуальной машины, атака на сеть репликации виртуальных машин и другие. Соответственно одного антивируса для организации защиты информации, расположенной в информационной структуре предприятия, недостаточно. Необходимы дополнительные меры защиты и возможности для разграничения доступа к объектам информационной инфраструктуры. При этом многие из необходимых возможностей недоступны даже в комплексных антивирусных продуктах, обладающих дополнительной функциональностью помимо антивирусной защиты. Эти пробелы и призван заполнить продукт vGate 2.5 от компании «Код Безопасности».

vGate 2.5 – сертифицированное средство защиты информации от несанкционированного доступа и контроля выполнения политик информационной безопасности для виртуальных инфраструктур на базе платформ VMware vSphere 4 и 5, включая актуальную версию 5.1.

Ранее портал Anti-Malware публиковал обзор vGate R2. Новая версия vGate 2.5 обладает рядом преимуществ, таких как поддержка 64-битных версий Windows, а также программного окружения VMware vSphere 5.1.

В vGate 2.5 появилась поддержка распределённых инфраструктур, например поддержка режима VMware vCenter Linked Mode. Также появилась возможность использования аппаратных ключей аутентификации администраторов, переработана система отчётов. Добавилась возможность контроля целостности файлов гостевых систем виртуальных машин и просмотра информации об изменениях в файлах и настройках виртуальных машин.

Security Code vGate 2.5 сертифицирован ФСТЭК России, о чём свидетельствуют соответствующие два сертификата. Сертификат ФСТЭК России (СВТ 5, НДВ 4) позволяет применять продукт в автоматизированных системах до класса 1Г включительно и в информационных системах персональных данных (ИСПДн) до класса К1 включительно. Сертификат ФСТЭК России (ТУ, НДВ2) позволяет применять продукт в автоматизированных системах до класса 1Б включительно и в информационных системах персональных данных (ИСПДн) до класса К1 включительно.

Security Code vGate поставляется в двух вариантах исполнения: vGate R2 и vGate-S R2. Первый вариант исполнения применяется для защиты конфиденциальных данных, тогда как второй – для защиты информации, содержащей сведения повышенной секретности, вплоть до уровня государственной тайны.

Функциональные возможности vGate 2.5

Среди функциональных возможностей vGate 2.5 можно отметить следующие:

- разделение прав на управление виртуальной инфраструктурой и на управление безопасностью;

- аутентификация администраторов виртуальной инфраструктуры, заданных компьютеров и администраторов информационной безопасности;

- полномочное управление доступом к конфиденциальным ресурсам;

- политики безопасности средств управления виртуальной инфраструктурой и объектов защищаемого периметра;

- контроль целостности конфигурации ВМ и файлов гостевых систем ВМ, доверенная загрузка;

- регистрация событий, связанных с информационной безопасностью;

- централизованное управление и аудит событий безопасности;

- резервирование сервера авторизации для повышения отказоустойчивости;

- подготовка отчетов о состоянии и событиях ИБ;

- автоматизация развертывания агентов vGate на ESX-серверах.

Защита средств управления виртуальной инфраструктурой

В vGate 2.5 реализованы механизмы защиты средств управления виртуальной инфраструктурой и виртуальных машин. К средствам управления виртуальной инфраструктурой относятся:

- ESX-серверы, предназначенные для запуска виртуальных машин;

- серверы VMware vCenter, предназначенные для централизованного управления виртуальной инфраструктурой;

- средства обслуживания виртуальной инфраструктуры: VMware Consolidated Backup, VMware Update Manager;

- сторонние средства мониторинга и управления инфраструктурой.

Для защиты средств управления инфраструктурой в vGate реализованы следующие функции:

- аутентификация субъектов доступа – пользователей и компьютеров, которые пытаются получить доступ к защищаемым объектам;

- дискреционное разграничение доступа к средствам управления виртуальной инфраструктурой. Разграничение доступа осуществляется как по списку контроля доступа, так и по параметрам соединения. Сетевой трафик между аутентифицированными субъектами и защищаемыми объектами подписывается цифровой подписью;

- ограничение полномочий администратора информационной безопасностью (АИБ) по управлению виртуальной инфраструктурой;

- контроль действий администратора виртуальной инфраструктурой (АВИ);

- блокирование доступа из Интернета в защищаемый периметр. При необходимости такой доступ может быть разрешён для АИБ;

- управляемые парольные политики;

- полномочное управление доступом к конфиденциальным ресурсам. Данная функция позволяет обеспечить более гранулированный доступ к конфиденциальным сведениям;

- блокирование любого сетевого трафика со стороны виртуальной машины к средствам управления виртуальной инфраструктурой;

- фильтрация сетевого трафика к VMware vCenter внутри сети администрирования;

- обеспечение доверенной программной среды ESX-сервера;

- контроль монтирования устройств к ESX-серверу.

Защита виртуальных машин

Для защиты виртуальных машин в vGate 2.5 применяются следующие механизмы:

- контроль целостности виртуальных машин и аудит изменений в конфигурационном файле;

- утверждение изменения конфигурации виртуальной машины у АИБ;

- запрет создания снимков виртуальных операционных систем;

- запрет клонирования виртуальных машин;

- очистка памяти виртуальных машин;

- затирание остаточных данных на диске при удалении виртуальной машины;

- контроль подключаемых устройств;

- ограничение доступа к консоли виртуальной машины;

- ограничение скачивания файлов виртуальной машины.

vGate 2.5 сертифицирован ФСТЭК России по уровню СВТ 5 и НДВ 4, что даёт возможность использовать продукт для защиты автоматизированных систем до класса 1Г включительно и информационных систем персональных данных до класса 1К включительно.

Схема работы vGate 2.5

Общая схема работы vGate 2.5 представлена на рисунке 1.

Рисунок 1. Стандартная схема организации защиты с помощью vGate 2.5

В состав vGate входят следующие компоненты, каждый из которых выполняет свои функции:

1. Сервер авторизации:

- централизованное управление vGate;

- аутентификация пользователей и компьютеров;

- разграничение доступа к средствам управления виртуальной инфраструктурой;

- регистрация событий безопасности;

- хранение данных (учетной информации, журналов аудита и конфигурации vGate);

- репликация данных (при наличии резервного сервера).

2. Резервный сервер авторизации:

- хранение настроек и списка пользователей;

- репликация данных;

- возможность замены основного сервера при сбое.

3. Агент аутентификации:

- идентификация и аутентификация пользователя;

- идентификация и аутентификация компьютера;

- контроль целостности компонентов агента аутентификации;

- выбор уровня сессии при работе с конфиденциальными ресурсами;

- регистрация событий безопасности.

4. Модули защиты ESX-сервера:

- контроль целостности и доверенная загрузка ВМ;

- контроль целостности модулей и настроек vGate;

- регистрация событий безопасности;

- защита от несанкционированного доступа внутри сети администрирования;

- контроль монтирования устройств;

- обеспечение доверенной программной среды.

5. Компонент защиты vCenter:

- защита от НСД внутри сети администрирования;

- управление фильтрацией входящего трафика.

6. Консоль управления:

- централизованное управление vGate;

- управление учетными записями пользователей и компьютеров;

- назначение прав доступа к защищаемым объектам;

- установка и настройка компонентов защиты ESX-серверов;

- настройка полномочного управления доступом;

- настройка политик безопасности защищаемых объектов;

- расчет контрольных сумм конфигурации ВМ;

- настройка и просмотр журналов регистрации событий.

7. Средство просмотра отчётов:

- формирование отчетов о состоянии параметров безопасности виртуальной инфраструктуры, произошедших событиях и внесенных в конфигурацию изменениях.

8. Служба развёртывания vGate:

- установка агентов vGate на защищаемые ESX-серверы.

9. Утилита guestchsum-calc:

- расчет контрольных сумм файлов гостевых систем.

Новые функции vGate 2.5

Среди новых функций vGate 2.5 можно отметить следующие:

1. Поддержка распределенных инфраструктур:

- возможность быстрого импорта и экспорта конфигурации vGate на резервные центры хранения и обработки данных (ЦОД);

- поддержка работы с несколькими серверами vCenter, объединенными при помощи режима VMware vCenter Linked Mode.

2. Дополнительные способы обеспечения информационной безопасности:

- возможность применения аппаратного ключа при аутентификации администратора информационной безопасности (АИБ) и администратора виртуальной инфраструктуры (АВИ).

3. Расширенная система отчетов:

- доступны новые виды отчетов (например, отчеты о соответствии стандартам безопасности).

4. Контроль целостности файлов виртуальных машин:

- vGate позволяет контролировать целостность файлов гостевых систем виртуальных машин.

5. Отображение изменений в конфигурации виртуальных машин:

- возможность просмотра подробной информации об изменениях в файлах и настройках виртуальных машин.

6. Поддержка ESXi-серверов версии 5.1.

Системные требования

Сервер авторизации:

- Windows Server 2008 x86/x64 SP2;

- Windows Server 2008 R2 SP1;

- Windows Server 2003 x86/x64 R2/SP2.

Резервный сервер авторизации:

- Windows Server 2008 x86/x64 SP2;

- Windows Server 2008 R2 SP1;

- Windows Server 2003 x86/x64 R2/SP2.

Агент аутентификации:

- Windows 2000 SP4 Rollup 1 v2;

- Windows XP SP3 x86;

- Windows XP SP2 x64;

- WindowsVistaSP2 x86/x64;

- Windows 7 SP1 x86/x64;

- Windows Server 2003 x86/x64 R2/SP2;

- Windows Server 2008 x86/x64 SP2;

- Windows Server 2008 R2 SP1;

- Драйверы eToken версии 5.1 или 3.66 (при использовании персонального идентификатора eToken).

Консоль управления:

- Windows 2000 SP4 Rollup 1 v2;

- Windows XP SP3 x86;

- Windows XP SP2 x64;

- WindowsVistaSP2 x86/x64;

- Windows 7 SP1 x86/x64;

- Windows Server 2003 x86/x64 R2/SP2;

- Windows Server 2008 x86/x64 SP2;

- Windows Server 2008 R2 SP1.

Средство просмотра отчётов:

- Windows XP SP3 x86;

- Windows XP SP2 x64;

- WindowsVistaSP2 x86/x64;

- Windows 7 SP1 x86/x64;

- Windows Server 2003 x86/x64 R2/SP2;

- Windows Server 2008 x86/x64 SP2;

- Windows Server 2008 R2 SP1;

- Microsoft .Net Framework 2.0 и Microsoft Report Viewer Redistributable 2008.

Модули защиты ESX:

- VMware vSphere 4 (VMware ESX Server 4.0, Update 4);

- VMware vSphere 4.1 (VMware ESX Server 4.1 Update 3, VMware ESXi Server 4.1 Update 3);

- VMware vSphere 5 (VMware ESXi Server 5.0 Update 1);

- VMware vSphere 5.1 (VMware ESXi Server 5.1).

Компонент защиты vCenter:

- Windows Server 2008 SP2/R2 SP1;

- Windows Server 2003 SP2;

- Windows Server 2003 R2 SP2;

- VMware vSphere 4 (VMware vCenter Server 4.0, Update 4);

- VMware vSphere 4.1 (VMware vCenter Server 4.1 Update 3);

- VMware vSphere 5 (VMware vCenter Server 5.0 Update 1);

- VMware vSphere 5.1 (VMware vCenter Server 5.1).

Служба развёртывания vGate:

- Windows Server 2008 SP2/R2 SP1;

- Windows Server 2003 R2/SP2;

- VMware vSphere 4 (VMware vCenter Server 4.0, Update 4);

- VMware vSphere 4.1 (VMware vCenter Server 4.1 Update 3);

- VMware vSphere 5 (VMware vCenter Server 5.0 Update 1);

- VMware vSphere 5.1 (VMware vCenter Server 5.1).

Примечания. 1. Установка сервера авторизации и компонента защиты vCenter на контроллер домена не поддерживается. Кроме того, настоятельно не рекомендуется включать сервер авторизации в домен.

2. Не поддерживается протокол IPv6. Поэтому в случае установки сервера авторизации на ПК под управлением Windows Server 2008 необходимо отключить протокол IPv6 в свойствах сетевого адаптера.

Требования к конфигурации компьютера, на который устанавливаются компоненты vGate, совпадают с требованиями к ОС, установленной на нем.

ESX-серверы должны быть оборудованы необходимым числом независимых Ethernet-интерфейсов для реализации конфигурирования локальной сети.

На компьютере, предназначенном для сервера авторизации, должно быть не менее двух Ethernet-интерфейсов, один из которых будет подключен к сети администрирования виртуальной инфраструктуры, а другой — к внешнему периметру сети администрирования, в котором находятся рабочие места АВИ, АИБ и сетевые службы (например, DNS, Active Directory).

Описание тестового стенда

Для тестирования vGate 2.5 в целях написания данного обзора использовалась программа VMware Workstation 9.0.2. Защищаемый контур находился в подсети 192.168.0.0/24, подсеть администрирования – 192.168.5.0/24. Были установлены следующие виртуальные машины:

1. ОС: ESXi 5.1

IP: 192.168.0.3

Установленное ПО: гостевые системы Windows 7, Windows 8, модули защиты ESX-сервера vGate

2. ОС: Windows Server 2012

IP: 192.168.0.1 (защищаемый контур), 192.168.5.2 (подсеть администрирования)

Установленное ПО: VMware vCenter Server 5.1, компонент защиты vCenter, агент аутентификации vGate,

3. ОС: Windows Server 2008 R2

IP: 192.168.0.8 (защищаемый контур), 192.168.5.1 (подсеть администрирования)

Установленное ПО: сервер авторизации vGate, средства просмотра отчётов vGate.

Примечание. Для тестирования vGate использовались виртуальные машины с виртуальными сетевыми адаптерами, которые официально не поддерживаются vGate. Компонент защиты vCenter и агент аутентификации vGate устанавливались на Windows Server 2012. Хотя эта ОС официально не поддерживается, в существующей тестовой виртуальной инфраструктуре VMware vCenter Server был установлен на виртуальный сервер, работающий под управлением Windows Server 2012, который бинарно совместим с Windows Server 2008 R2, и проблем в функционировании компонентов vGate обнаружено не было. Кроме того, на компьютер с установленным vCenter Server, находящийся в защищаемом периметре, был добавлен дополнительный сетевой интерфейс, подключённый к подсети администрирования, для тестирования агента аутентификации vGate. Сделано это было в целях сокращения числа виртуальных машин.

Несмотря на то, что описанная тестовая конфигурация является работоспособной и подходящей для тестирования в рамках написания данного обзора, тем не менее, настоятельно не рекомендуется использовать особенности настройки тестового стенда, указанные в данном примечании, в реальной виртуальной инфраструктуре предприятия.

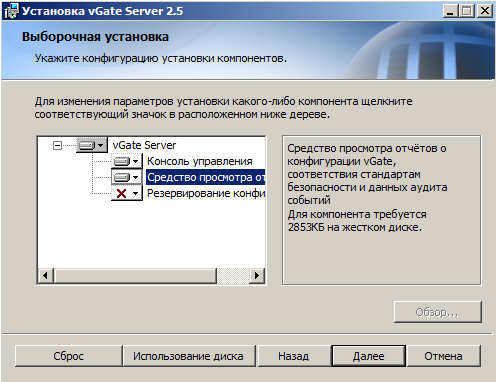

Установка сервера авторизации vGate

После запуска дистрибутива сервера авторизации vGate появляется приветственное сообщение, на следующем шаге требуется принять лицензионное соглашение. Далее требуется выбрать компоненты для установки (рисунок 2). Если компьютер, на котором устанавливается сервер авторизации, будет использоваться в качестве рабочего места администратора, и требуется установить средство просмотра отчётов, то до начала установки сервера авторизации необходимо вручную установить Microsoft Report Viewer Redistributable 2008, находящийся на установочном диске vGate 2.5.

Рисунок 2. Выбор компонентов для установки сервера авторизации

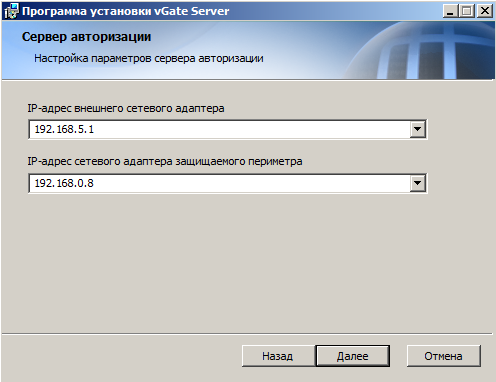

После этого требуется указать, какой из сетевых адаптеров сервера подключён к защищаемому с помощью vGate периметру, а какой относится к подсети администрирования (рисунок 3).

Рисунок 3. Указание предназначения сетевых адаптеров при установке сервера авторизации

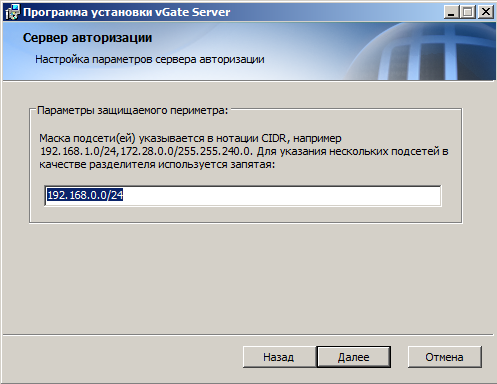

На следующем шаге работы мастера установки необходимо указать параметры защищаемого периметра, который может состоять из нескольких подсетей (рисунок 4).

Рисунок 4. Указание параметров защищаемого периметра при установке сервера авторизации

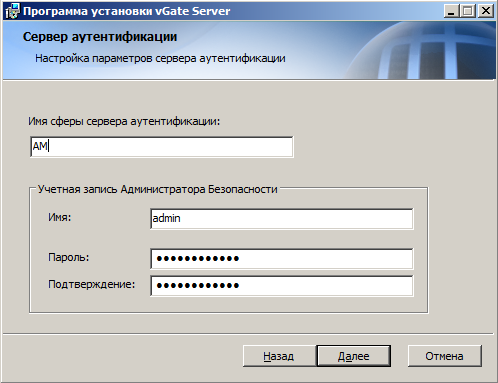

После этого вводится имя сферы сервера аутентификации и учётные данные администратора безопасности (рисунок 5).

Рисунок 5. Задание имени сфера и параметров администратора безопасности при установке сервера авторизации

Далее необходимо нажать кнопку «Установить», после чего установка сервера администрирования vGate производится в автоматическом режиме. Во время установки также автоматически устанавливается необходимое дополнительное программное обеспечение, необходимое для работы сервера авторизации.

Установка компонента защиты vCenter для VMware vCenter

Компонент защиты vCenter для VMware vCenter устанавливается на компьютеры с защищаемыми VMware vCenter Server. После запуска мастера установки отображается приветственное окно, на следующем шаге необходимо принять лицензионное соглашение. После этого предлагается выбрать компоненты, необходимые для установки.

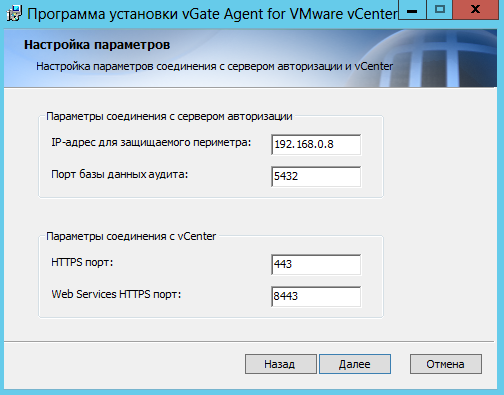

На следующем шаге требуется ввести параметры соединения с сервером авторизации vGate, а также указать порты для связи с vCenter Server (рисунок 6).

Рисунок 6. Указание параметров соединения с сервером авторизации и vCenter Server при установке компонента защиты vCenter для VMware vCenter

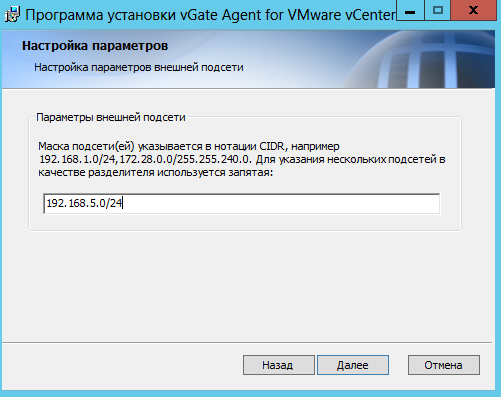

Далее требуется указать параметры внешней сети, т.е. подсети администрирования (рисунок 7).

Рисунок 7. Указание параметров подсети администрирования при установке компонента защиты для VMware vCenter

На последнем шаге работы мастера установки требуется нажать кнопку «Установить», после чего установка продолжается в автоматическом режиме.

Установка агента аутентификации

Установка агента аутентификации производится на рабочих местах, с которых необходимо получить доступ к защищаемым средствами vGate объектам виртуальной инфраструктуры. Компьютер, на который устанавливается vGate, должен быть подключён к внешней подсети, т.е. подсети администрирования.

После приветственного сообщения мастер установки предлагает принять лицензионное соглашение. На следующем шаге имеется возможность выбрать дополнительные компоненты для установки, а именно, консоль управления и средство просмотра отчётов.

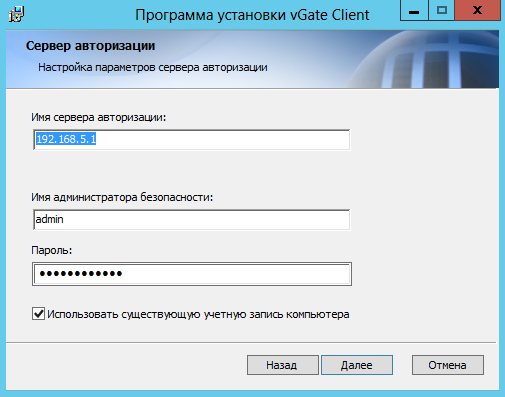

После этого требуется ввести имя или IP-адрес компьютера, на котором установлен сервер авторизации, а также указать логин и пароль администратора безопасности (рисунок 8).

Рисунок 8. Указание IP-адреса сервера авторизации и пароля администратора безопасности при установке агента аутентификации

На следующем шаге мастера установки требуется нажать кнопку «Установить», после чего установка происходит в автоматическом режиме.

Развёртывание компонентов защиты ESX-серверов

При первом запуске консоли администрирования, после ввода логина и пароля администратора запускается процедура первоначальной настройки vGate.

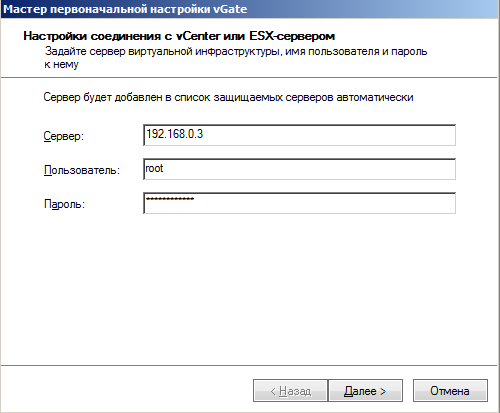

Сначала необходимо ввести параметры доступа к защищаемому ESX-серверу или vCenter Server (рисунок 9).

Рисунок 9. Ввод параметров подключения к ESX-серверу при предварительной настройке vGate

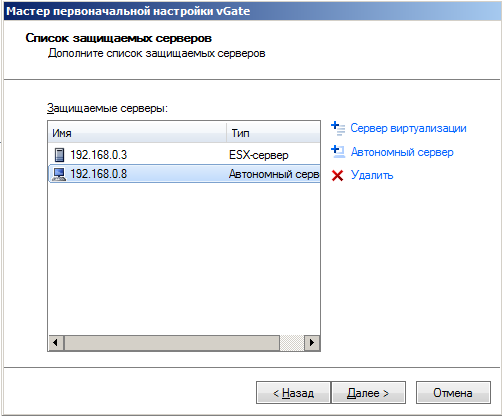

После этого отображается список защищаемых серверов, который можно дополнить (рисунок 10).

Рисунок 10. Добавление серверов для защиты при первоначальной настройке vGate

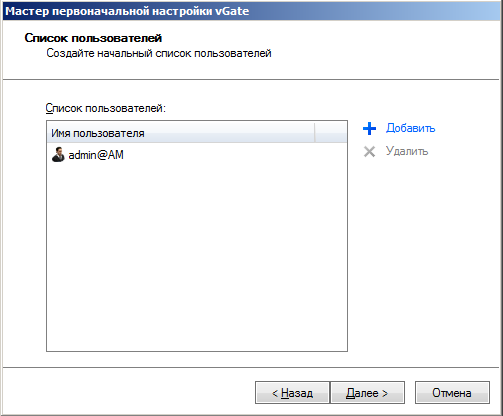

На следующем шаге необходимо составить первоначальный список пользователей (рисунок 11).

Рисунок 11. Создание начального списка пользователей при первоначальной настройке vGate

После этого мастер начальной настройки vGate завершает свою работу, открывается консоль управления.

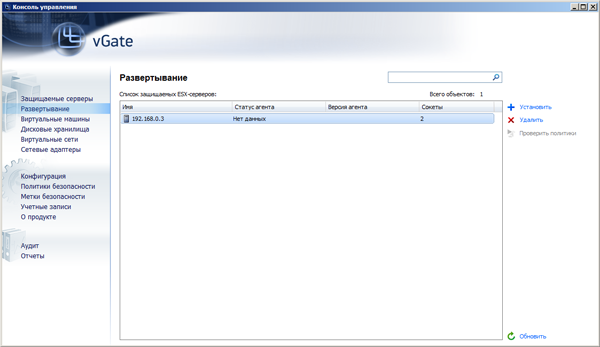

Для развёртывания компонентов защиты vGate на защищаемые сервера необходимо в консоли управления перейти в раздел «Развертывание» и выбрать один или несколько ESX-серверов, на которые необходимо установить компоненты защиты, после чего нажать кнопку «Установить» (рисунок 12).

Рисунок 12. Раздел «Развертывание» консоли управления vGate

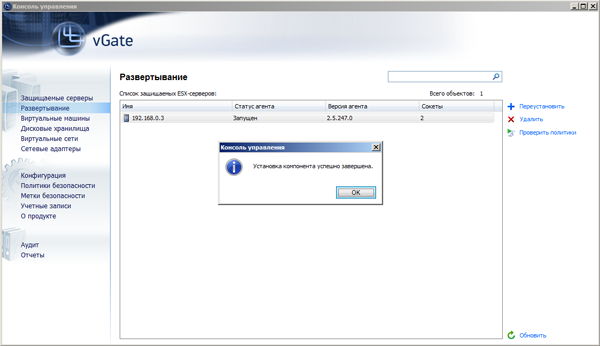

После подтверждения намерения установить агент защиты на выбранные ESX-сервера начнётся установка, прогресс которой будет отображаться в том же разделе консоли управления.

После завершения установки агента будет выведено сообщение об её успешном окончании, а в соответствующей строке в консоли управления появится информация о том, что агент запущен с указанием его версии (рисунок 12).

Рисунок 13. Завершение установки агента защиты ESX-сервера в консоли управления vGate

Управление защитой с помощью консоли управления vGate

Интерфейс консоли управления vGate разбит на разделы по функциональности.

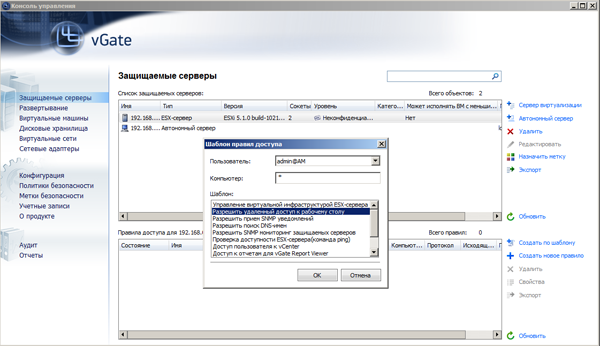

В разделе «Защищаемые серверы» отображается список защищаемых серверов и правила доступа к ним (рисунок 14). Там же можно создать новое правило политики доступа с помощью кнопки «Создать правило».

Рисунок 14. Раздел «Защищаемые серверы» в консоли управления vGate

В разделе «Развертывание» можно так же просмотреть список защищаемых ESX-серверов и провести операцию развертывания на них компонентов защиты vGate (рисунок 13).

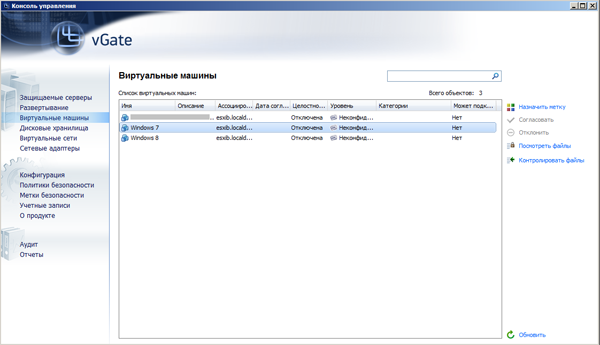

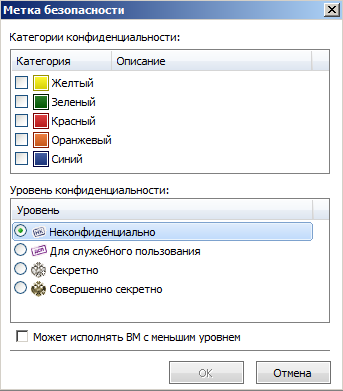

В разделе «Виртуальные машины» можно просмотреть список виртуальных машин, просмотреть файлы, им соответствующие, а также назначить метку для организации гранулированного доступа (рисунки 14, 15).

Рисунок 15. Раздел «Виртуальные машины» в консоли управления vGate

Рисунок 16. Задание меток безопасности в консоли управления vGate

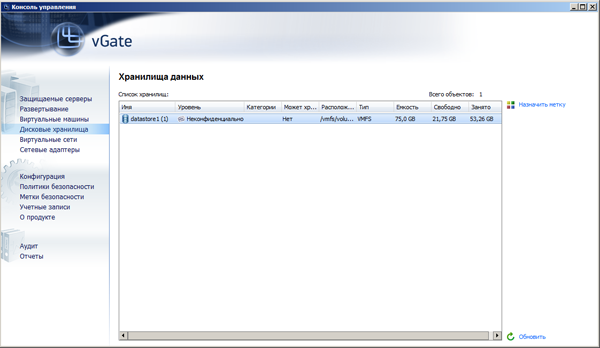

В разделе «Дисковые хранилища» имеется возможность просмотреть список хранилищ данных и назначить им метки доступа (рисунок 17).

Рисунок 17. Раздел «Дисковые хранилища» в консоли управления vGate

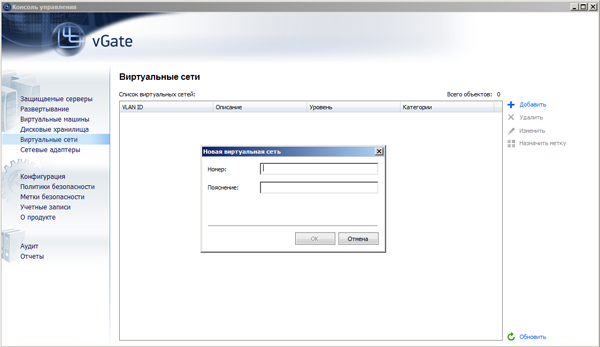

В разделе «Виртуальные сети» можно просмотреть список существующих виртуальных сетей и добавить новую сеть (рисунок 18).

Рисунок 18. Раздел «Виртуальные сети» в консоли управления vGate

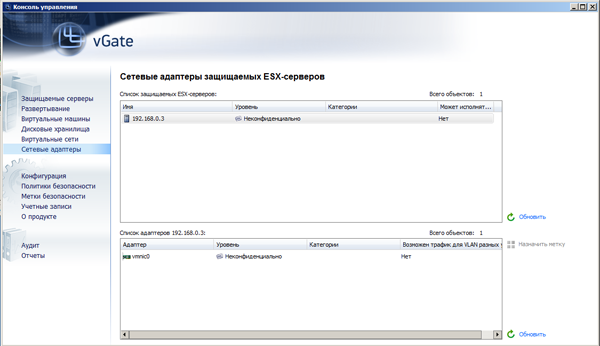

В разделе «Сетевые адаптеры» имеется возможность просмотреть список сетевых адаптеров, подключённых к защищаемым ESX-серверам, и назначить им метки доступа (рисунок 19).

Рисунок 19. Раздел «Сетевые адаптеры» в консоли управления vGate

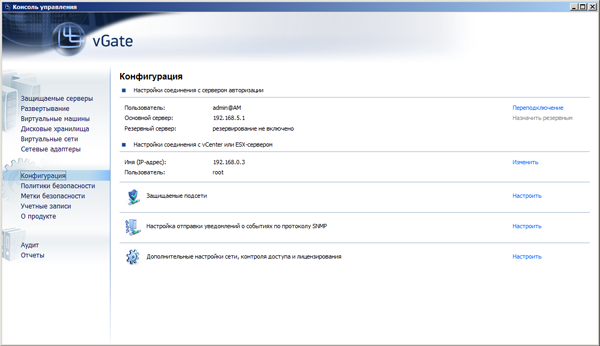

В разделе «Конфигурация» можно просмотреть текущие настройки соединения с сервером авторизации vGate и настройки соединения с vCenter Server или ESX-сервером, а также задать параметры защищаемых подсетей, уведомлений о событиях по протоколу SMTP, а также внести дополнительные установки, связанные с функционированием защиты виртуальной инфраструктуры под управлением сервера авторизации (рисунок 20).

Рисунок 20. Раздел «Конфигурация» в консоли управления vGate

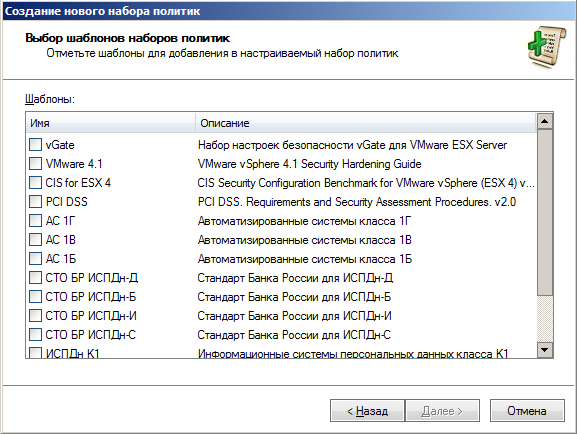

Раздел «Политики безопасности» позволяет настроить общие политики доступа к защищаемым объектам виртуальной инфраструктуры, в т.ч. на основе предустановленных шаблонов, благодаря которым можно за несколько действий привести защищаемый периметр в соответствие тому или иному стандарту (рисунок 21).

Рисунок 21. Создание нового набора политик по шаблону в консоли vGate

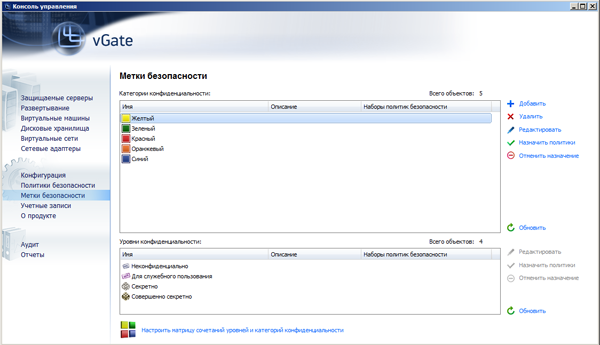

В разделе «Метки безопасности» можно отредактировать существующие и задать новые метки безопасности (рисунок 22).

Рисунок 22. Раздел «Метки безопасности» в консоли управления vGate

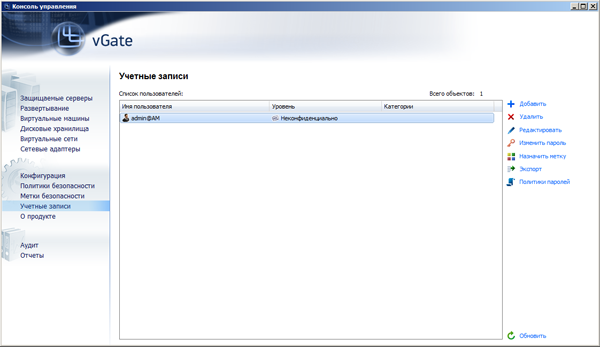

Раздел «Учетные записи» предназначен для управления пользователями vGate (рисунок 23).

Рисунок 23. Раздел «Учетные записи» в консоли управления vGate

В разделе «О продукте» содержатся сведения о версии vGate, а также о текущей лицензии.

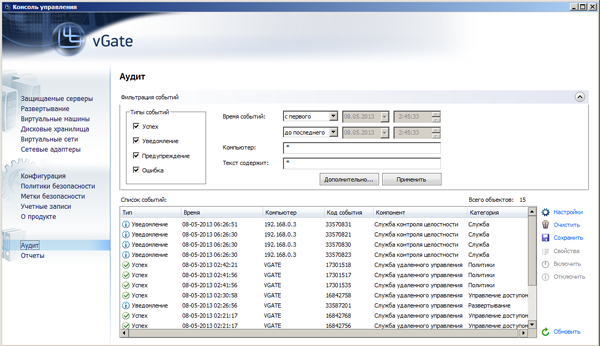

Раздел «Аудит» содержит в себе информацию о событиях, произошедших в защищаемом периметре (рисунок 24).

Рисунок 24. Раздел «Учетные записи» в консоли управления vGate

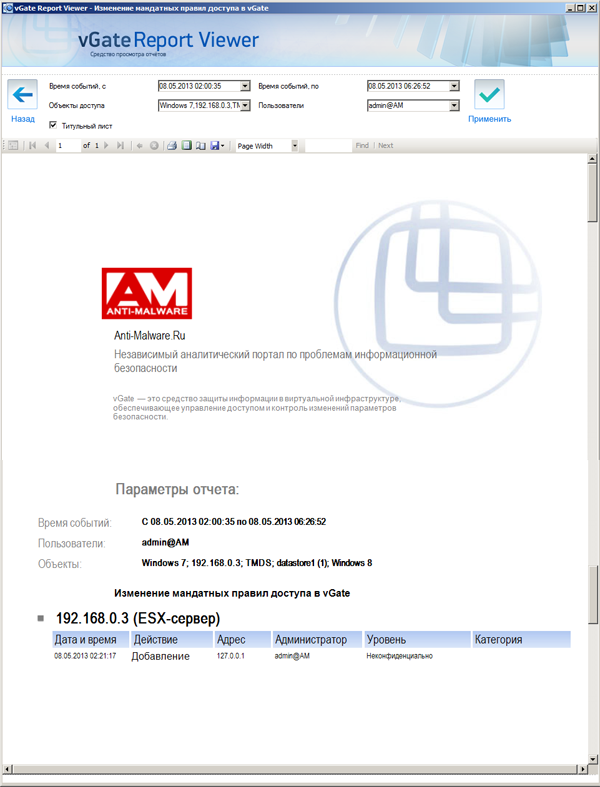

Наконец, раздел «Отчёты» посвящен настройкам отчётов. Оттуда же можно запустить модуль просмотра отчётов vGate Report Viewer (рисунок 25).

Рисунок 25. Главное окно vGate Report Viewer

Пример отчёта приведён на рисунке 26.

Рисунок 26. Отчет об изменении мандатных правил доступа в vGate

Тестирование работоспособности vGate 2.5

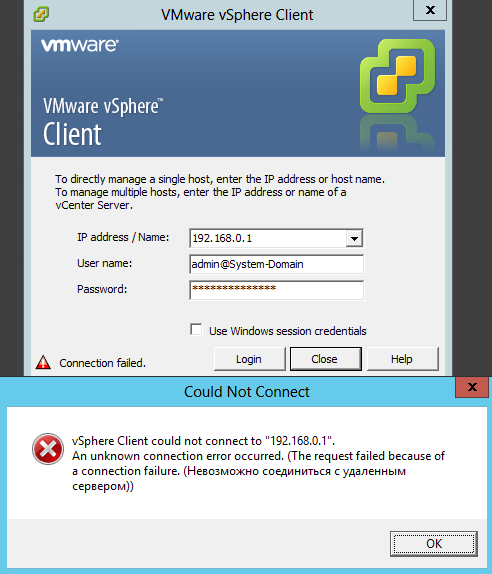

Чтобы протестировать работоспособность vGate при установленных компонентах защиты, достаточно попытаться получить к ним доступ с помощью vSphere Client без запущенного и авторизованного агента авторизации vGate. При этом будет отображена стандартная ошибка доступа (рисунок 27). Однако при запущенном и авторизованном агенте под пользователем с правами доступа на управление объектом виртуальной инфраструктуры соединение происходит в обычном режиме.

Рисунок 27. Ошибка доступа при попытке неавторизованного доступа к защищаемому vGate серверу

Выводы

vGate 2.5 является удобным средством защиты от специфических угроз виртуальных инфраструктур предприятий. Возможность создания меток доступа по различным признакам позволяет организовать гранулированный доступ, что позволяет разграничить роли пользователя, администратора виртуальной инфраструктуры и администратора информационной безопасности. Удобная система аудита и отчётности сокращает время на стандартные процедуры мониторинга защиты и создания отчётности с необходимым оформлением. vGate 2.5 сертифицирован ФСТЭК, и его можно использовать в организациях, где необходимо обрабатывать информацию, составляющую государственную тайну.

Преимущества:

- поддержка актуальной версии VMware vSphere 5.1;

- поддержка 64-битных версий Windows для установки сервера авторизации vGate (в версии 2.3это было недоступно);

- также относительно версии 2.3 теперь нет необходимости устанавливать платную версию MS SQL Server для использования модуля просмотра отчётов;

- полностью переработанная и более удобная система формирования и просмотра отчётности;

- возможность интеграции с другим программным обеспечением (например, антивирусным) для организации антивирусной защиты на уровне гипервизоров VMware;

- сертификат ФСТЭК, позволяющий обрабатывать на объектах виртуальной инфраструктуры информацию, составляющую государственную тайну;

- гранулированный доступ к защищаемым ресурсам, позволяющий удобно разграничить доступ между пользователями с разными ролями.

Недостатки:

- отсутствует официальная поддержка актуальных версий Windows (Windows 8, Windows Sever 2012);

- отсутствует поддержка протокола IPv6;

- перед установкой компонента просмотра отчётов необходимо вручную устанавливать Microsoft Report Viewer Redistributable 2008, при этом другие дополнительные компоненты, которые требуются для функционирования компонентов vGate, устанавливаются автоматически;

- не допускается установка сервера авторизации vGate на контроллер домена, а также не рекомендуется его установка на сервер, входящий в состав домена, что делает невозможным администрирование сервера, выделенного под сервер авторизации vGate средствами политик Active Directory.