Сертификат AM Test Lab

Номер сертификата: 352

Дата выдачи: 07.09.2021

Срок действия: 07.09.2026

- Введение

- Функциональные возможности САКУРА

- Архитектура комплекса САКУРА

- Системные требования комплекса САКУРА

- Сценарии использования комплекса САКУРА

- Выводы

Введение

За время пандемии удалённая работа стала уже привычным делом для многих людей. Некоторые получают служебные ноутбуки для соблюдения корпоративных политик безопасности, однако большая часть сотрудников использует для выполнения своих должностных обязанностей личные компьютеры. Эти домашние устройства в первую очередь и представляют потенциальную опасность для корпоративной сети, поскольку невозможно проверить, что находится внутри них, каков состав программного обеспечения, стоят ли последние обновления, установлен ли антивирус и другие средства защиты, какие службы и сервисы запущены. Впрочем, даже если сотрудники используют корпоративную технику, всё равно возникают ситуации, когда эти устройства перестают соответствовать требованиям по безопасности.

Для решения подобных проблем на рынке существуют продукты, разработанные в рамках концепции Zero Trust («нулевое доверие»), которые позволяют устанавливать единые требования по безопасности для всех устройств, подключающихся к корпоративной сети. В этот класс можно включить и отечественный продукт — комплекс САКУРА от вендора «ИТ-Экспертиза». Сам производитель относит его к продуктам класса EDR, однако в случае интеграции с системами построения VPN-туннелей САКУРА переходит в класс Zero Trust Network Access (сетевой доступ с «нулевым доверием»). Данный продукт стал результатом разработки защитной системы для очень крупной организации с большим количеством рабочих мест (около 20 000) и распределённой инфраструктурой. Интеграция с VPN-системами уникальна для решений класса ZTNA и позволяет заказчику дополнить инфраструктуру новыми средствами защиты и контроля, не меняя при этом используемые VPN-системы на решения от другого вендора, а также значительно уменьшить расходы на внедрение концепции Zero Trust.

Система не только позволяет обеспечивать доверенную среду обработки конфиденциальной информации, но и выполняет ряд других полезных функций, например контролирует состав программного и аппаратного обеспечения, ведёт учёт рабочего времени сотрудника, анализирует загрузку процессора и оперативной памяти и т. д.

Ранее мы уже анализировали рынок продуктов класса Zero Trust Network Access в статье «Обзор мирового и российского рынков решений для организации сетевого доступа с нулевым доверием (ZTNA)» и в эфире АМ Live «Сетевой доступ с нулевым доверием (Zero Trust Network Access — ZTNA)».

Функциональные возможности САКУРА

САКУРА обладает следующими основными функциональными возможностями.

- Мониторинг рабочих мест в части состава аппаратного и программного обеспечения, в том числе:

- перечня обновлений ОС и актуальности этих обновлений,

- перечня и наименования запущенных в ОС процессов,

- состояния антивирусной защиты и других средств защиты информации,

- контроля сетевых подключений,

- геометок местоположения рабочих станций,

- текущей сессионной активности,

- загруженности аппаратных компонентов.

- Регистрация событий и изменений на рабочих местах.

- Управление принятыми в организации политиками безопасности на рабочих местах, в том числе с использованием профиля безопасного рабочего места.

- При нарушении политик информационной безопасности рабочих мест:

- возможность блокировки рабочих мест при появлении нарушений ИБ по заданным критериям в процессе работы,

- централизованное или автономное реагирование на инциденты с применением корректирующих мер,

- возможность снятия скриншотов при инцидентах.

- Возможность детального анализа информации по инцидентам и проведения расследований.

- Контроль рабочего времени сотрудников с возможностью детализации по используемому программному обеспечению.

- Инвентаризация программного и аппаратного обеспечения рабочих мест с возможностью логирования истории изменений.

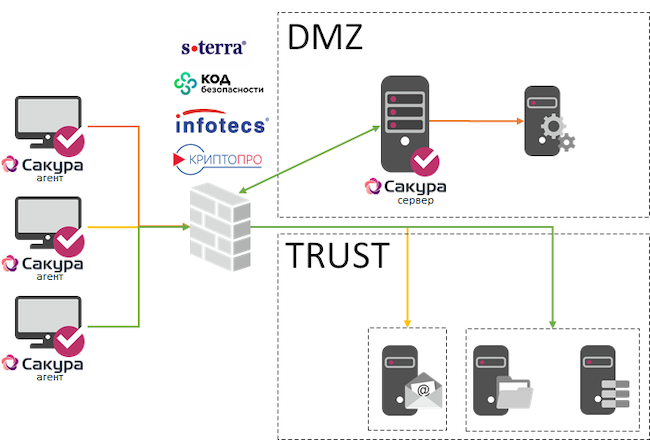

- Интеграция с системами построения VPN-туннелей, такими как «КриптоПро NGate», АПКШ «Континент», ViPNet Coordinator, «С-Терра Шлюз», «Застава» и другими с возможностью управления сетевым доступом (архитектура ZTNA) (рис. 1).

Рисунок 1. Схема реализации архитектуры ZTNA с VPN-системами

Архитектура комплекса САКУРА

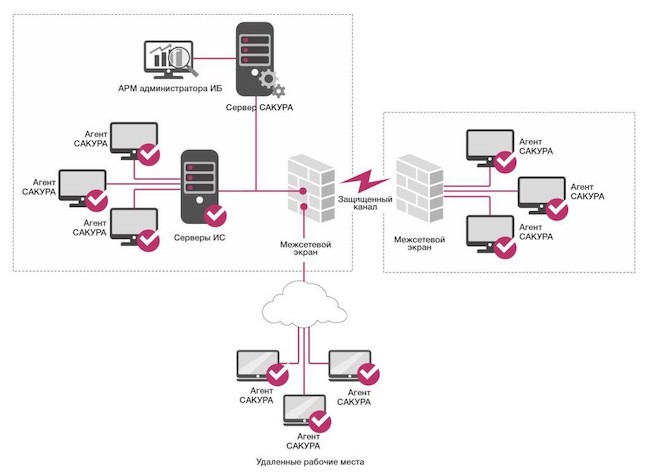

Комплекс САКУРА построен по стандартной клиент-серверной архитектуре: агенты на конечных точках и серверные компоненты. Серверная часть САКУРА поддерживает балансировку и отказоустойчивость, что может быть важно при использовании в критически важных бизнес-процессах компаний с большим количеством рабочих мест.

Агенты контролируют устройства и обеспечивают выполнение требований корпоративной политики безопасности. Серверная часть необходима для хранения настроек системы и установки необходимых требований к рабочим станциям, а также для взаимодействия с агентами. Консоль управления сервера позволяет настраивать параметры системы, устанавливать политики безопасности по отношению к конечным точкам, управлять реагированием на события и инциденты, а также просматривать и выгружать отчёты.

На момент написания статьи САКУРА не имела сертификатов по требованиям безопасности от отечественных регуляторов. Вендор озвучивает планы получить сертификаты в течение 2021 года.

Что касается лицензионной политики, то стоимость системы складывается из количества серверных и клиентских лицензий, срока действия лицензий, а также типа технической поддержки (доступны базовый и расширенный варианты поддержки).

Более подробно типовая инфраструктурная схема изображена на рисунке 2.

Рисунок 2. Схема развёртывания комплекса САКУРА

Системные требования комплекса САКУРА

Перечислим поддерживаемые операционные системы.

Клиент САКУРА:

- Microsoft Windows Server 2008 R2, 2012, 2012 R2, 2016;

- Microsoft Windows 7 SP1, 8, 10;

- Ubuntu Server;

- Ubuntu;

- ALT Linux;

- Astra Linux;

- RED OS.

Сервер САКУРА:

- Ubuntu Server;

- Ubuntu;

- ALT Linux;

- Astra Linux;

- RED OS.

В качестве базовой операционной системы для установки серверной части вендор рекомендует использовать Astra Linux 1.6.

Для установки серверной части (сервер приложений и сервер СУБД) предъявляются аппаратные требования согласно таблице 1.

Таблица 1. Аппаратные требования для установки серверных компонентов САКУРА

| Количество конечных точек | Сервер приложений | Сервер СУБД |

| До 1000 | ЦП: 8 ядер / ОЗУ: 8 ГБ / HDD: 100 ГБ | |

| 1000–3000 | ЦП: 12 ядер / ОЗУ: 16 ГБ / HDD: 150 ГБ | |

| 3000–10000 | ЦП: 16 ядер / ОЗУ: 8 ГБ / HDD: 50 ГБ | ЦП: 16 ядер / ОЗУ: 16 ГБ / SSD: 200 ГБ |

| Более 10000 | Требования определяются индивидуально | |

Сценарии использования комплекса САКУРА

Безопасность

Настройка правил контроля и реагирования на инциденты

Комплекс САКУРА позволяет гибко формировать требования по безопасности к рабочим местам. В качестве базовых требований могут использоваться:

- наличие или отсутствие на рабочем месте программного или аппаратного обеспечения, в том числе USB-устройств;

- белые и чёрные списки устройств, процессов, программного обеспечения;

- наличие или отсутствие в операционной системе запущенных процессов;

- разрешённые или запрещённые подключения к сетевым ресурсам, например к сети «Интернет»;

- наличие активного и обновлённого антивирусного ПО или других средств защиты информации;

- обновления операционной системы.

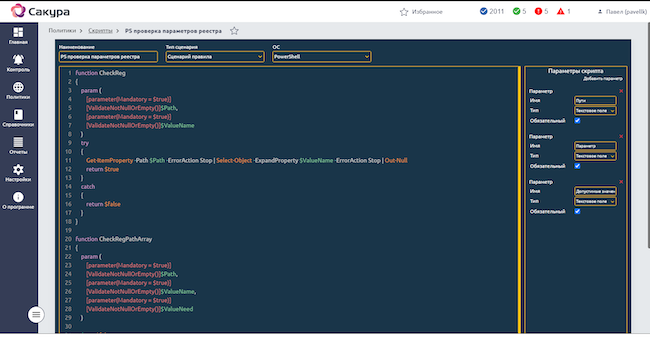

Кроме предустановленных правил контроля САКУРА позволяет формировать собственные правила с применением PowerShell- или Bash-скриптов.

Также комплекс САКУРА может в автоматическом режиме реагировать на возникающие инциденты в информационной безопасности и отклонения от установленных политик безопасности. В базовом режиме САКУРА позволяет закрывать критически важные процессы (к примеру, бизнес-приложения или средства удалённого доступа) или блокировать подключение пользователей к RDP-серверам. Кроме того, пользователи могут самостоятельно сформировать скрипты, которые будут выполняться автоматически и могут в том числе устранять возникающие нарушения или приводить рабочие места в соответствие требованиям политик безопасности.

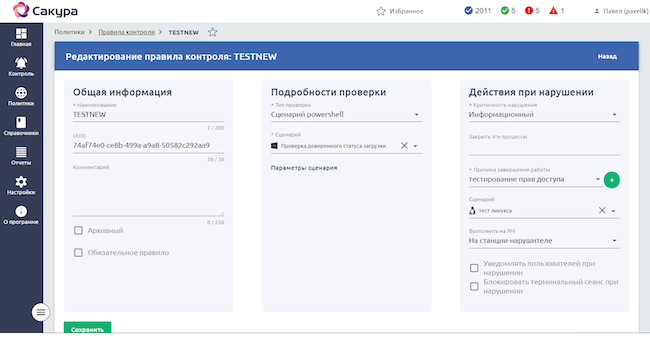

Создание политик безопасности и управление ими осуществляются через раздел «Политики». Он включает в себя несколько вкладок, в том числе «Категории безопасности», «Правила контроля» и «Скрипты».

Подраздел «Правила контроля» позволяет добавлять и настраивать правила контроля для объектов проверки, т. е. для конечных точек. С помощью правил контроля можно определять, какие параметры рабочих мест должны контролироваться, создавать триггеры и действия при наступлении события, выбирать типы событий, уведомления о которых должны направляться администратору безопасности. Для создания нового правила необходимо нажать на кнопку «Создание правила контроля» и внести всю необходимую информацию, включая назначение, UID, тип проверки, действия над объектами и действия при нарушении (рис. 3). САКУРА имеет более 10 типов проверок, в том числе контроль запущенных процессов, сетевых соединений, чёрные и белые списки программного обеспечения, контроль обновления операционной системы и антивирусного ПО. Кроме того, имеется возможность формировать собственные сценарии проверки с помощью скриптов PowerShell и Bash.

Рисунок 3. Создание нового правила контроля в САКУРА

Помимо этого в системе реализована возможность создавать собственные сценарии выполнения правил путём написания скриптов (см. ниже).

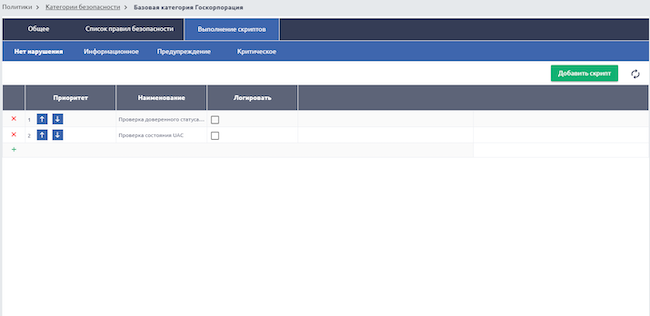

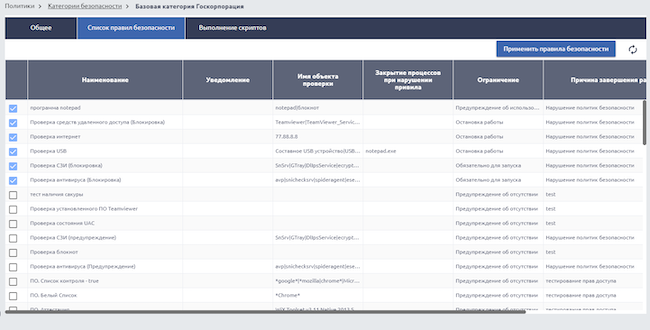

Вкладка «Категории безопасности» является группировкой активных правил безопасности. В системе реализована возможность распределения нарушений по четырём уровням критической важности и выполнение заданных согласно этим уровням скриптов (рис. 4).

Рисунок 4. Категории безопасности (выполнение скриптов) в САКУРА

На этой же вкладке можно добавлять и настраивать категории безопасности, назначенные для рабочих мест, например определять наименование категории, выбирать количество правил, включённых в группу, и количество конечных точек в ней. Можно как создавать новые категории, так и вносить изменения в готовые.

Категории безопасности представляют собой наборы правил контроля, которые могут распространяться на наборы рабочих мест, например на организации и подразделения. Таблица (рис. 5) показывает список правил, которые должны применяться по отношению к конечным точкам, и содержит, в частности, следующие поля: наименование правила, имя объекта проверки, категория проверки, значимость нарушения (критическая, информационная и т. п.), действие над объектами, уведомление пользователей при нарушении, действия при нарушении, статус активности правила контроля, комментарий.

Рисунок 5. Категории безопасности в САКУРА

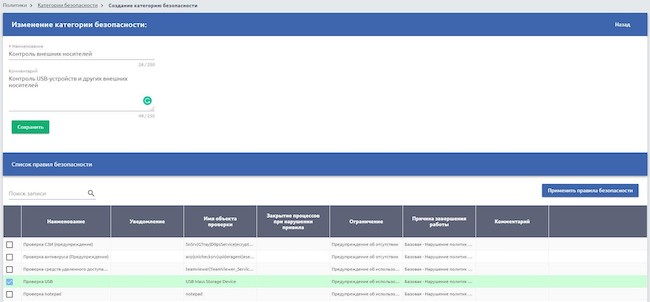

Попробуем создать новую категорию безопасности, которая будет отвечать за контроль использования внешних носителей. Для этого необходимо нажать на кнопку «Создать категорию безопасности» и выбрать правила, которые должны отрабатываться. Далее следует выбрать правило «Проверка USB» и нажать кнопку «Применить правила безопасности».

Рисунок 6. Создание категории безопасности в САКУРА

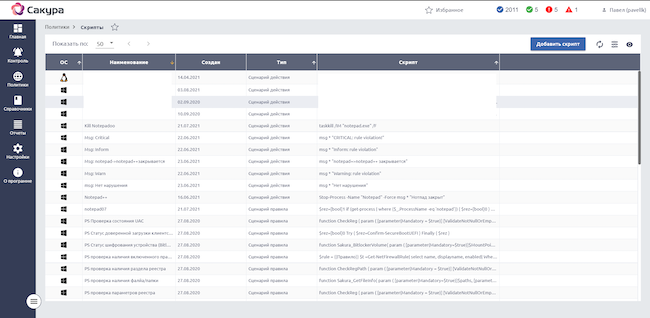

Управление сценариями доступно в подразделе «Скрипты» раздела «Политика». В таблице можно посмотреть следующие сведения: название скрипта, дату создания, тип (например, сценарий действия). На этой странице можно добавлять новые скрипты, вносить изменения в уже существующие или удалять их.

Предустановленные сценарии позволяют контролировать более 20 параметров рабочих мест, включая статус доверенной загрузки и статус шифрования, проверку статусов служб, ключей и разделов реестра, наличия и реквизитов файлов / каталогов и многих других параметров.

Рисунок 7. Просмотр списка скриптов в САКУРА

Для создания нового скрипта необходимо нажать на кнопку «Добавить скрипт» и ввести нужные параметры.

Рисунок 8. Написание нового сценария в САКУРА

Анализ и отчётность

Комплекс САКУРА формирует большое количество отчётов для анализа событий и инцидентов, что позволяет оперативно выявлять слабые места систем безопасности, обнаруживать векторы атак и критически важные инциденты.

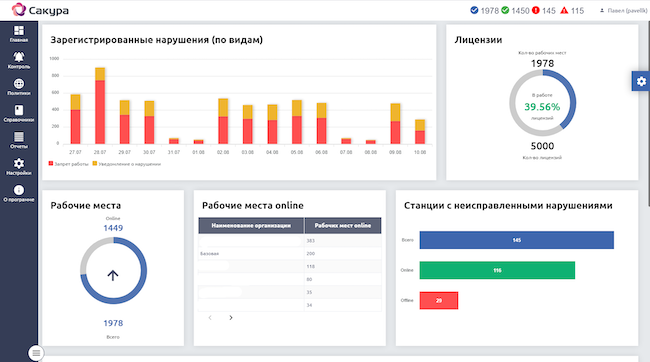

Рисунок 9. Главное меню консоли САКУРА

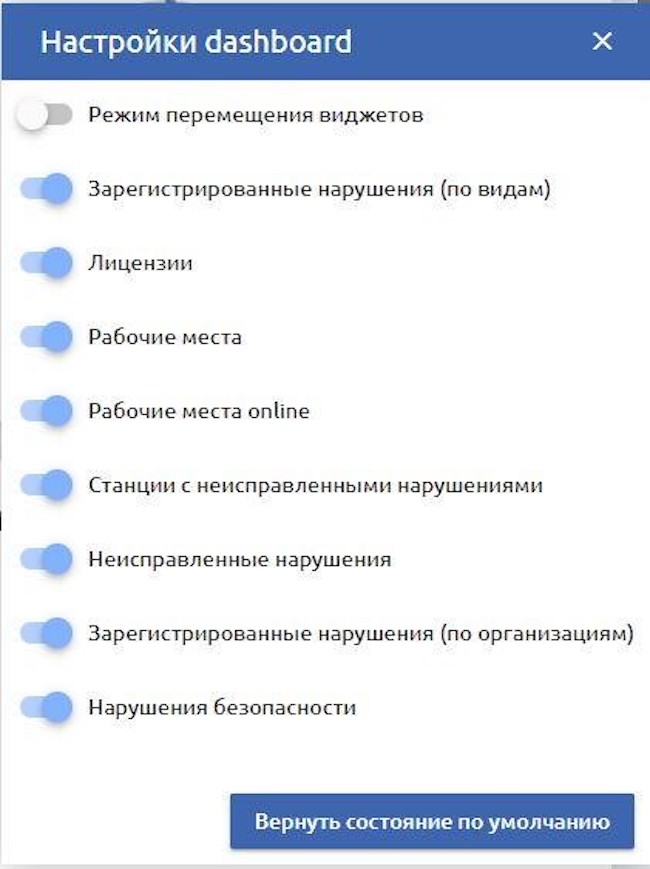

Рисунок 10. Настройка виджетов в САКУРА

Отображение виджетов гибко настраивается с помощью опции «Настройка dashboard», которая расположена в правой части консоли. Эта функция позволяет конфигурировать восемь виджетов с информацией. Также доступна возможность перемещать виджеты.

При нажатии на любой из виджетов на главном экране можно сразу же перейти в соответствующий раздел консоли. Например, нажав на блок с информацией виджета «Лицензии», можно попасть на страницу управления лицензиями.

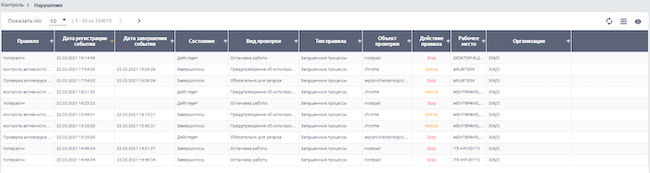

Блок «Нарушения» позволяет управлять информацией о нарушениях правил безопасности. Сведения размещены в виде списка со следующими полями: правило контроля, по которому возникло событие, дата и время регистрации события, дата и время завершения события, статус события на момент просмотра, условие проверки, тип правила, по которому производится проверка, объект проверки — файл, по которому проводится проверка, действие правила (остановка работы или уведомление о нарушении), имя рабочей станции в системе, имя организации в системе.

Рисунок 11. Просмотр информации по нарушениям в САКУРА

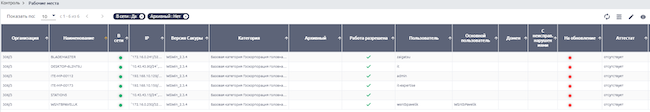

Блок «Рабочие места» позволяет управлять информацией о зарегистрированных в системе рабочих местах пользователей (рис. 12). Сведения представлены в табличном виде с использованием следующих полей: наименование организации, к которой относится рабочая станция, имя компьютера в системе, активность рабочей станции в сети в данный момент, IP-адрес, версия установленного на рабочем месте агента, категория безопасности, статус активности, разрешение на работу, Ф. И. О. пользователя рабочей станции, основной пользователь, имя домена, наличие неисправленных нарушений, статус обновления рабочей станции, наличие аттестата.

Рисунок 12. Просмотр информации по рабочим местам в САКУРА

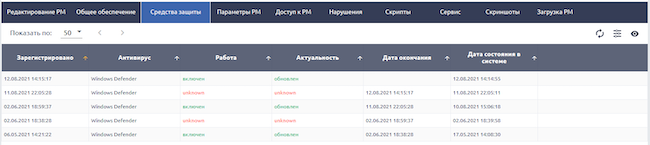

Имеется возможность посмотреть детальную информацию о рабочем месте, включая информацию о программном обеспечении, историю установки и удаления ПО, сведения об аппаратных компонентах рабочих мест, историю запуска и обновления антивирусного ПО, данные о локальных пользователях и истории пользовательских сессий.

Рисунок 13. Информация о средствах защиты на рабочем месте в САКУРА

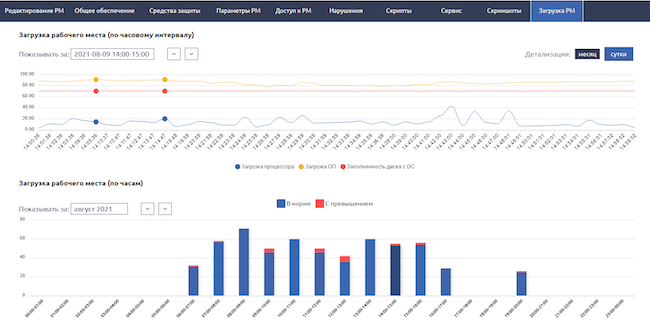

Также имеется возможность просмотра и анализа загрузки рабочего места, включая визуализацию загрузки процессора и оперативной памяти и определение наиболее ресурсоёмких приложений.

Рисунок 14. График загрузки рабочего места в САКУРА

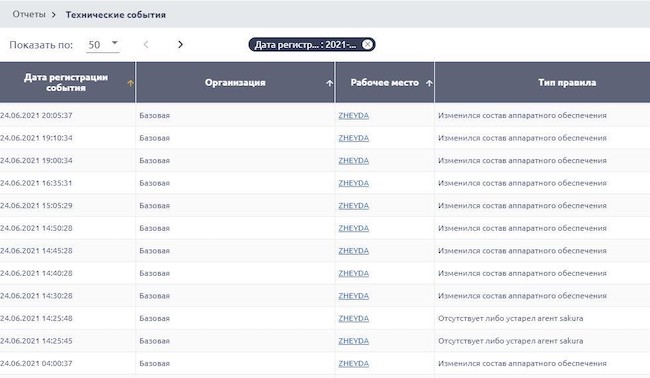

На последней странице раздела «Отчёты» можно просматривать различные технические события, происходящие в системе, например изменение состава аппаратного обеспечения или отсутствие агента САКУРА.

Рисунок 15. Просмотр отчёта с техническими событиями в САКУРА

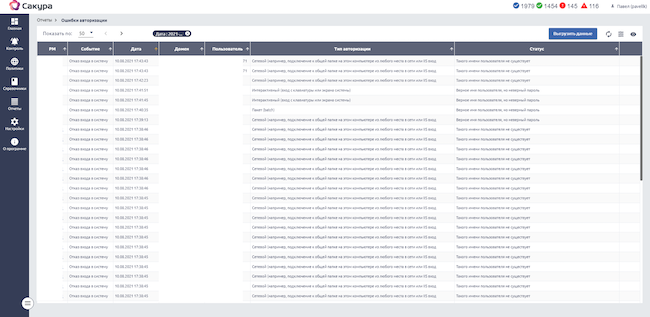

В блоке «Ошибки авторизации» фиксируются все события связанные с неуспешным входом в систему, с указанием причины отказа в авторизации.

Рисунок 16. Ошибки авторизации в САКУРА

Общие настройки и интеграция

Кроме встроенных средств и отчётов комплекс САКУРА может выгружать информацию о событиях и изменениях во внешние системы. Поскольку в качестве базового стандарта отправки сообщений используется Syslog, получателями сообщений могут быть практически все современные SIEM-системы. Также САКУРА позволяет гибко настраивать интервалы выполнения проверок для различных параметров контроля; примеры настроек приведены в этом разделе.

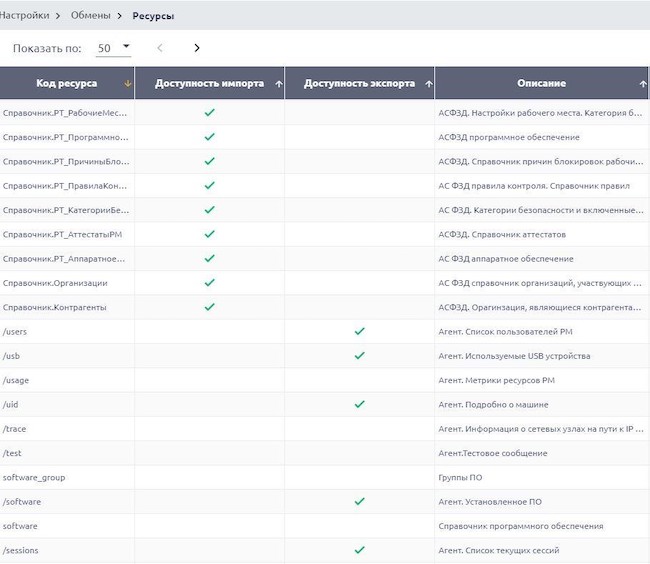

Раздел «Обмен» включает в себя три подраздела: «Ресурсы», «Каналы», «Подписки». Каждый из них позволяет настраивать определённые параметры системы. Подраздел «Ресурсы» включает в себя список справочников, которые доступны для импорта / экспорта. Например, это может быть информация об установленном программном обеспечении, которую собирает агент на рабочих станциях.

Рисунок 17. Список ресурсов в САКУРА

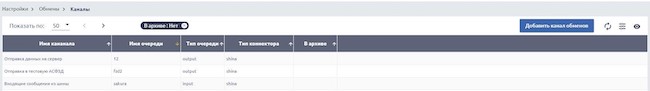

В подменю «Каналы» доступно предоставление информации о каналах обмена. В нём отображаются все варианты получения и отправки данных с использованием определённых коннекторов. Также есть возможность создания новых каналов. Для этого необходимо выбрать строку «Добавить канал обмена» и заполнить все необходимые поля. Потребуется указать коннектор, наименование очереди и её тип (входящая или исходящая).

Рисунок 18. Управление каналами обмена в САКУРА

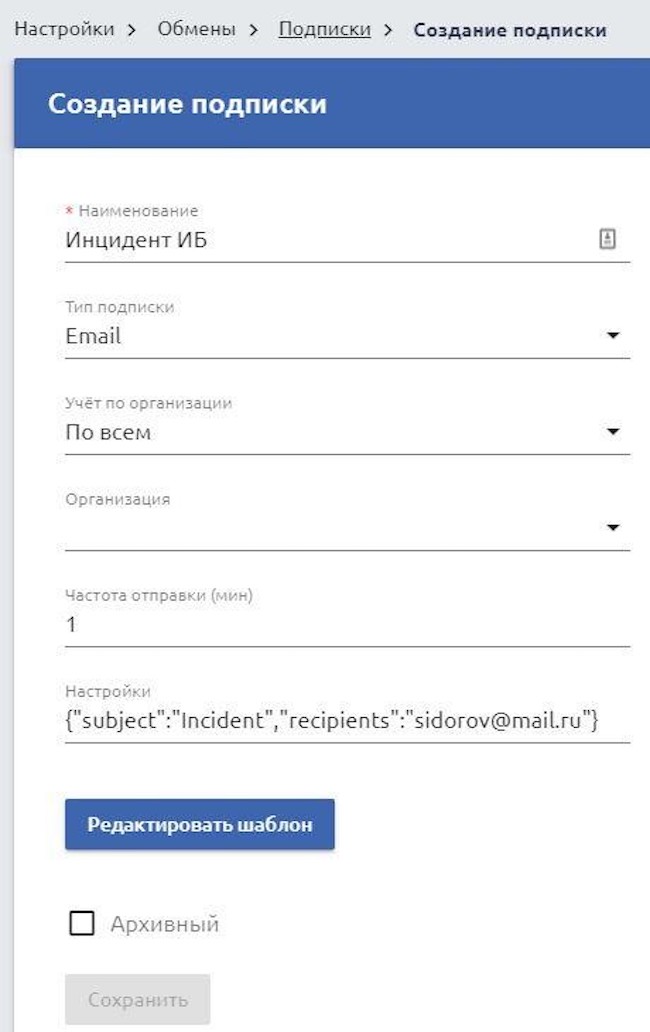

Подраздел «Подписки» отвечает за управление уведомлениями об инцидентах в безопасности, которые можно направлять, например, в систему класса SIEM либо на электронную почту администратора. Для того чтобы создать новую подписку, необходимо нажать «Создать подписку» и заполнить все необходимые поля.

Рисунок 19. Создание новой подписки для оповещения администратора ИБ в САКУРА

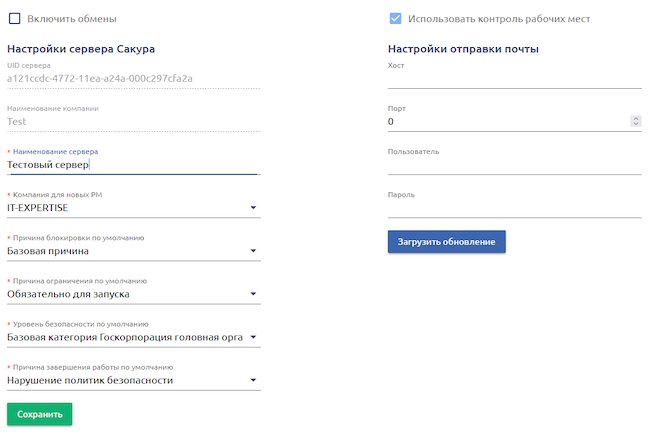

В настройках сервера доступна возможность указать категории безопасности «по умолчанию» и прикрепить новые рабочие места к определённому структурному подразделению. В этом же разделе доступно обновление сервера до новой версии.

Рисунок 20. Настройки сервера САКУРА

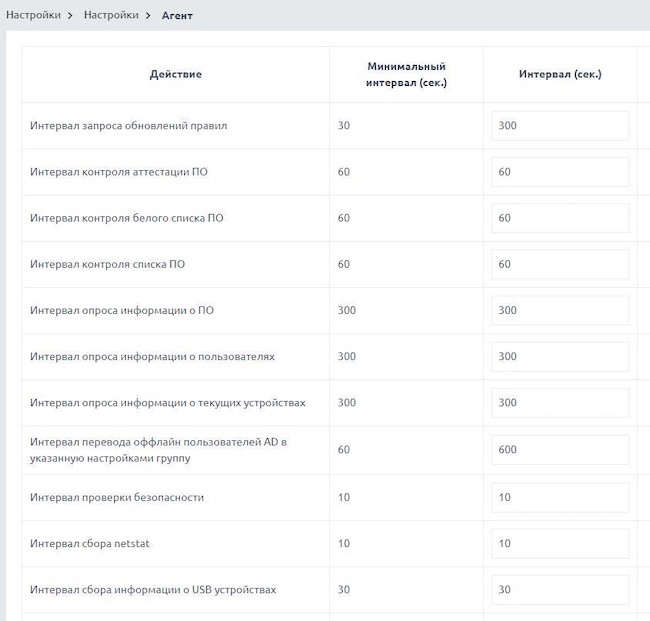

Помимо настройки параметров сервера в этом подменю можно определять временные интервалы для операций выполняемых агентами на конечных точках, например «Интервал запроса обновлений правил» или «Интервал опроса информации о пользователях». При этом для изменения доступно только максимальное значение интервала, минимальное изменить нельзя.

Управление частотой инвентаризации и проверок безопасности осуществляется в меню «Настройки» → «Агент».

Рисунок 21. Настройки агента САКУРА

Заявленные разработчиком функциональные возможности присутствуют и работают. Вендором озвучены следующие планы развития до конца 2021 года:

- Облачный сервис САКУРА для обеспечения доверенной среды в условиях удалённой работы.

- Поведенческий анализ пользователей с помощью алгоритмов машинного обучения.

- Предварительно настроенные профили безопасности рабочих мест с учётом требований законодательства.

- Кластеризация и балансировка нагрузки.

- Управление ИТ-активами и конфигурациями.

Информация об инцидентах собирается в достаточном для большинства задач количестве. Впрочем, хотелось бы видеть более структурированный и удобный для восприятия интерфейс.

Учёт и контроль рабочего времени

В качестве одного из базовых сценариев работы САКУРА предполагает контроль и учёт рабочего времени пользователей. САКУРА позволяет контролировать как непосредственно время работы (начало, окончание, перерывы), так и используемые сотрудниками программы. В отличие от DLP-систем САКУРА не контролирует контент, что позволяет избежать негативного отношения со стороны сотрудников и решить этический вопрос с конфиденциальностью, особенно при использовании личных компьютеров в работе.

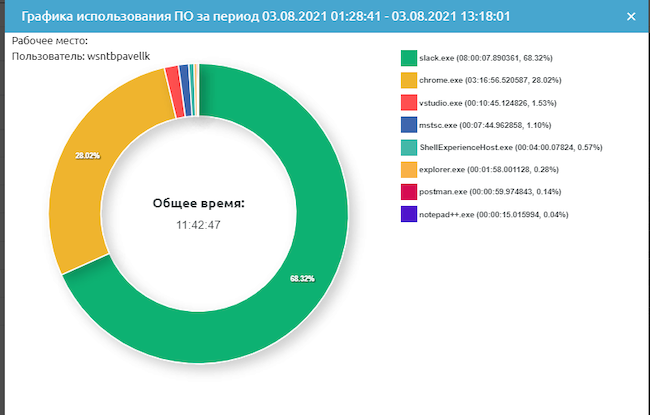

Кроме того, комплекс САКУРА отслеживает время, которое сотрудник уделил непосредственно работе, а также процессы или программы, которые были запущены и активно использовались.

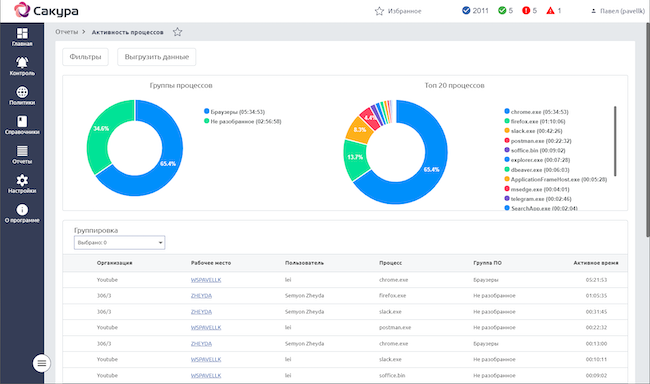

Так, на странице «Активность процессов» можно просматривать различные данные и события по работающим процессам. Информация представлена в табличном виде и в виде диаграмм. Указываются типы и наименования процессов.

Рисунок 22. Просмотр отчёта об активности процессов в САКУРА

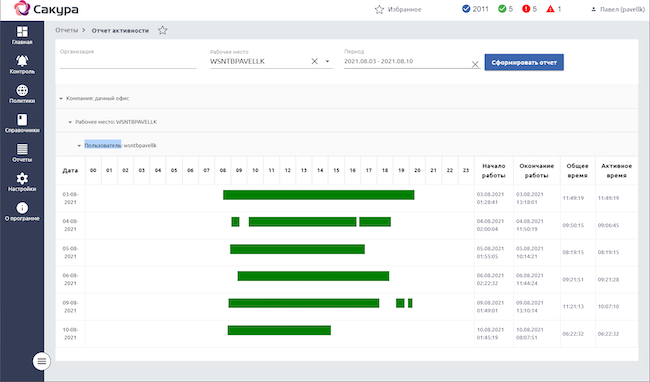

Следующим весьма интересным источником информации является «Отчёт активности». На этой странице можно просматривать активность пользователя в выбранную дату и промежуток времени. Также можно подробнее рассмотреть, какие программы и процессы запускались в течение дня. Эта функция значительно уступает возможностям специализированных продуктов для контроля рабочего времени, но тем не менее будет достаточной для сбора базовых сведений по деятельности сотрудников.

Рисунок 23. Просмотр информации об активности пользователя на рабочем месте в САКУРА

Рисунок 24. Просмотр информации об активности пользователя за определённый период в САКУРА

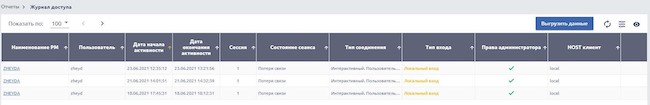

Для просмотра событий, которые связаны с доступом в систему, используется подраздел «Журнал доступа». На этой странице можно просматривать информацию о пользователях, которые подключались к системе, а также о том, с каких именно рабочих мест этот доступ производился.

Рисунок 25. Просмотр журнала доступа в САКУРА

На странице «Сводка по сессиям» можно проверить сведения о сессиях пользователей, включая имя пользователя, наименование рабочей станции, время начала и окончания работы, длительность и эффективность.

Рисунок 26. Просмотр журнала сессий пользователей в САКУРА

Комплекс САКУРА позволяет контролировать рабочие процессы сотрудников, рабочее время и непосредственно программы, в которых сотрудники работают. Хотя в настоящий момент возможности системы уступают специализированным решениям, создававшимся специально для этих целей, нужно принимать во внимание, что разработчик заявляет основной задачей своего решения обеспечение безопасности конечных точек в распределённых средах; в этом свете наличие возможности контроля работы — приятный бонус.

Инвентаризация рабочих мест и управление справочниками

Цели

Ещё одним способом применения комплекса САКУРА является инвентаризация рабочих мест. Программа позволяет отслеживать состав программного и аппаратного обеспечения, контролировать его изменение, проводить постоянный мониторинг загрузки процессора, оперативной памяти и жёстких дисков и за счёт этого управлять жизненным циклом рабочих мест, планировать апгрейды и замену аппаратных компонентов.

Возможности

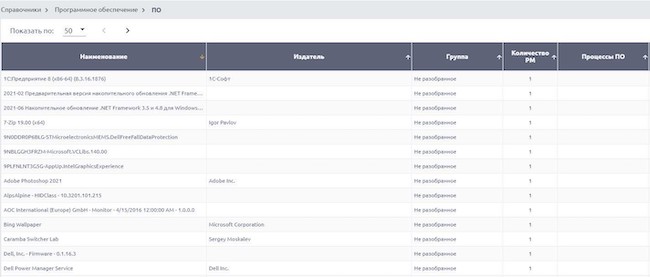

Справочники играют значительную роль в функционировании системы. Они используются не только для инвентаризации, но и для создания категорий безопасности, правил контроля, пользователей, обеспечивают применение других возможностей продукта.

Раздел «Справочники» состоит из девяти подразделов: «Организации», «Виды устройств», «Устройства сети», «Программное обеспечение», «Аппаратное обеспечение», «Версии агентов САКУРА», «Причины завершения», «Причины блокировок», «Причины ограничений».

Блок «Организации» содержит иерархический список организаций и подразделений в табличном виде. Здесь представлена следующая информация: вид организации, её наименование, количество входящих в неё дочерних организаций, коды ИНН, КПП, ОГРН, статус активности в системе.

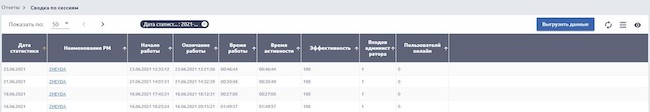

Далее идёт подраздел «Виды устройств», который позволяет управлять типами физических устройств. Также реализована возможность создания новых устройств; для этого необходимо нажать на кнопку со знаком «+», указать название, выбрать графическое изображение и отметить галочкой, если устройство является предустановленным.

Рисунок 27. Просмотр списка устройств в САКУРА

На следующей странице перечислены все найденные устройства сети. Они тоже представлены в табличном виде с указанием IP-адреса, наименования и типа.

Рисунок 28. Просмотр списка сетевых устройств в САКУРА

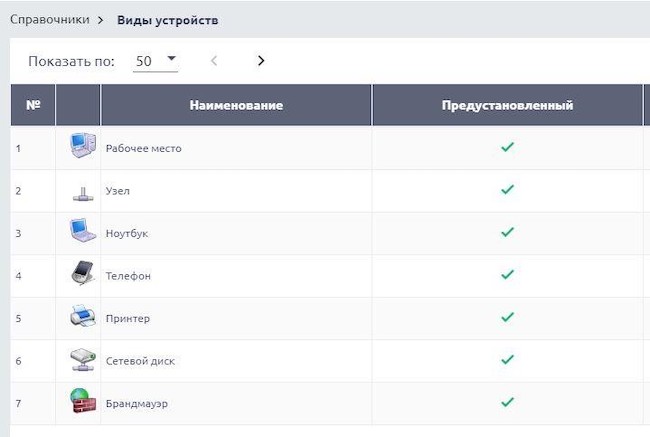

Следующий блок — «Программное обеспечение» — включает в себя несколько страниц: «ПО», «Группы» и «Процессы».

Страница «ПО» содержит полный перечень программного обеспечения, собранный со всех рабочих мест организации, которые подключены к системе. Данные также представлены в табличном виде и включают в себя наименование программы и производителя ПО, тип ПО, количество рабочих мест, на которых установлена программа, название процесса.

Рисунок 29. Просмотр перечня программного обеспечения в САКУРА

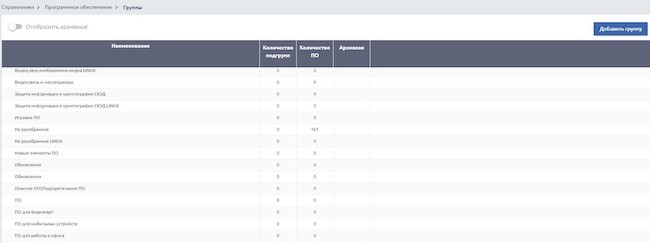

Страница «Группы» предназначена для отображения списка групп программного обеспечения, которые также используются на предыдущей странице («ПО»). Доступна следующая информация о них: наименование группы в системе, количество подгрупп, количество ПО в составе группы, статус активности. Если в системе были обнаружены новый процесс или новое программное обеспечение, то они попадают в группу «Не разобранное» на этой странице. В дальнейшем сортировка этих элементов осуществляется в ручном режиме.

Для добавления новой группы ПО необходимо нажать на кнопку «Добавить группу» и внести требуемую информацию.

Рисунок 30. Просмотр групп программного обеспечения в САКУРА

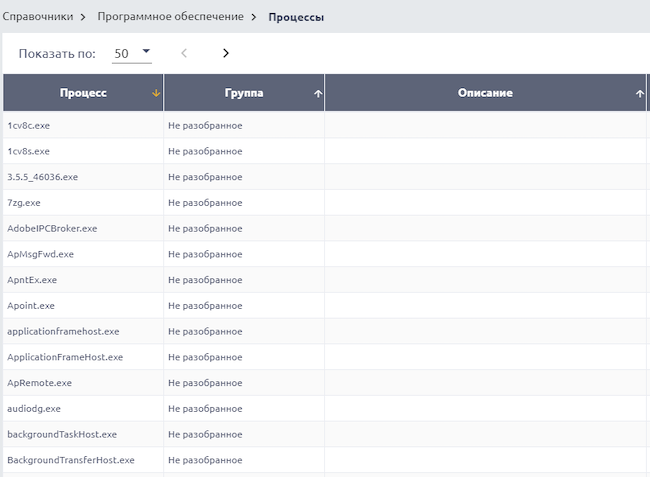

Следующая страница — «Процессы» — предназначена для управления процессами и содержит в табличном виде следующую информацию: наименование процесса, группу, к которой он относится, и описание.

Рисунок 31. Просмотр перечня процессов в САКУРА

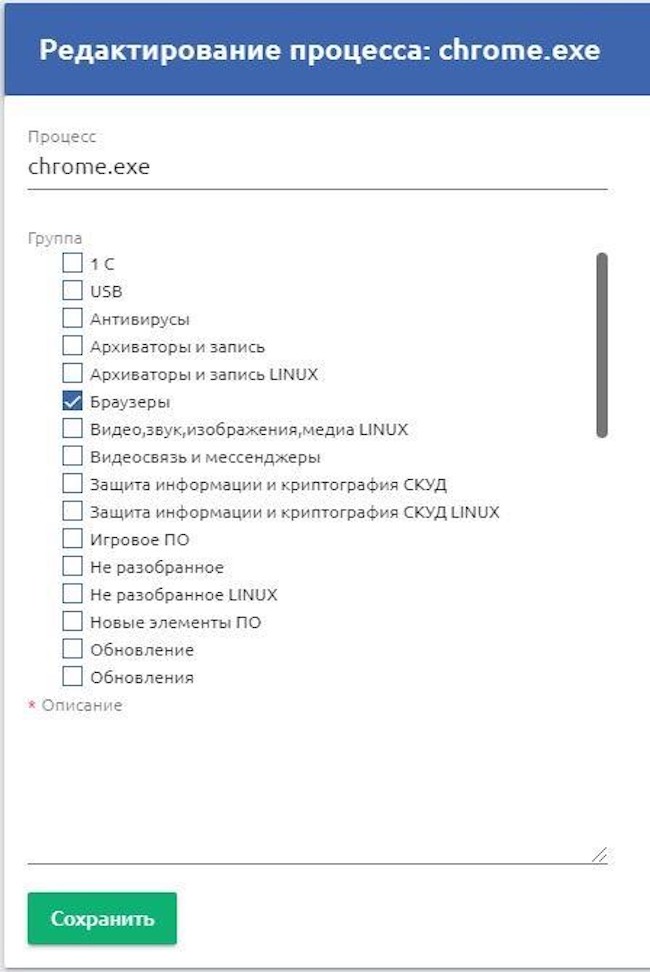

Новые процессы добавляются в таблицу автоматически при их появлении на конечном устройстве. Все новые процессы отображаются в группе «Не разобранное». В таком случае необходимо выбрать соответствующий процесс, нажать на кнопку «Подробнее», указать для каждого нового процесса соответствующую группу и нажать «Сохранить». Для примера мы выбрали процесс «chrome.exe» и определили, что он относится ко группе «Браузеры».

Рисунок 32. Выбор группы для нового процесса в САКУРА

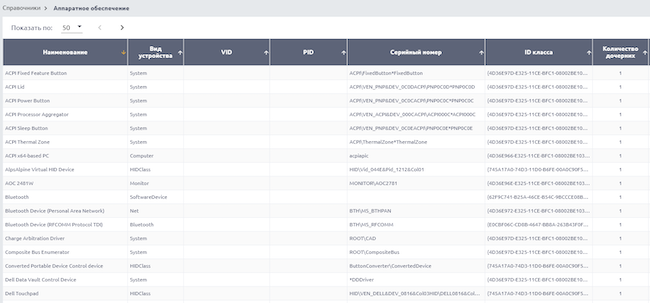

Также предусмотрена возможность работать со списком оборудования с помощью подраздела «Аппаратное обеспечение». В нём, как следует из названия, представлена информация по используемому на рабочих местах аппаратному обеспечению, включая вид устройства, серийный номер, ID класса, технические идентификаторы PID и VID.

Рисунок 33. Просмотр информации по аппаратному обеспечению в САКУРА

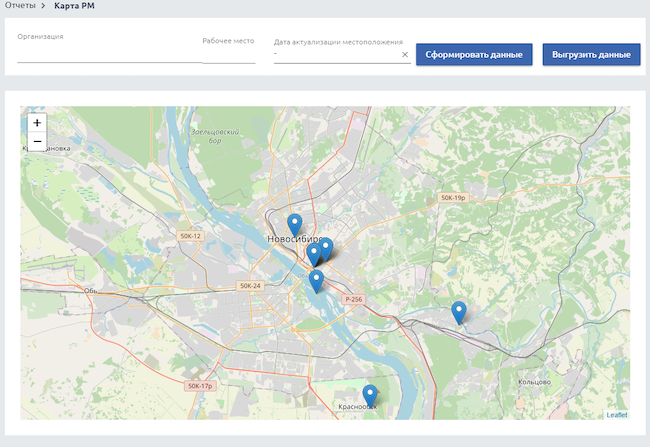

Подраздел «Карта РМ» необходим для просмотра расположения рабочих мест выбранной организации на карте с использованием функции геопозиционирования.

Рисунок 34. Просмотр расположения рабочих мест на карте в САКУРА

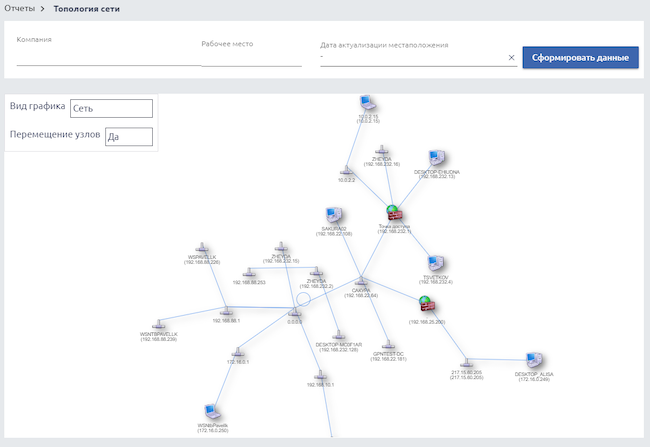

В подразделе «Топология сети» наглядно отображается структура сети организации, при этом тип построения можно выбрать в виде схемы «Иерархия» или «Сеть».

Рисунок 35. Выбор схемы построения сети в виде иерархии в САКУРА

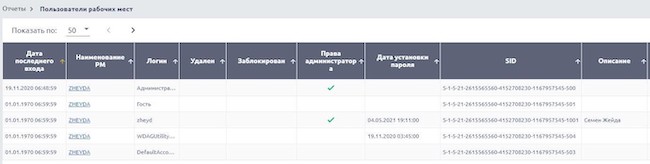

Просмотр пользователей реализован на странице «Пользователи рабочих мест». Можно просматривать такую информацию, как дата последнего входа, наименование рабочего места, дата установки пароля и т. д.

Рисунок 36. Просмотр информации о пользователях рабочих мест в САКУРА

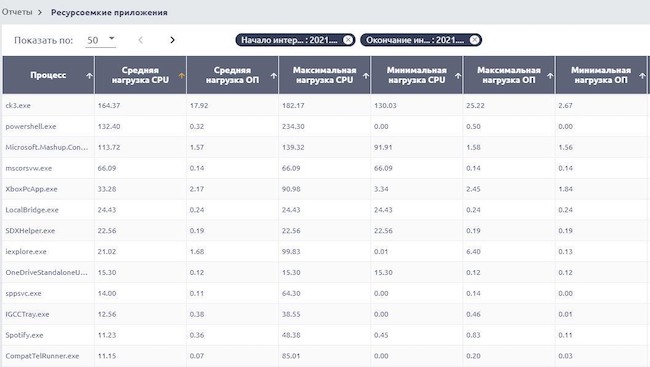

Контроль приложений, которые активно нагружают оборудование, можно осуществлять с помощью страницы «Ресурсоёмкие приложения». Таким образом удаётся, например, выявлять инструменты для майнинга криптовалюты или программы чрезмерно загружающие рабочие места.

Рисунок 37. Просмотр информации о ресурсоёмких приложениях в САКУРА

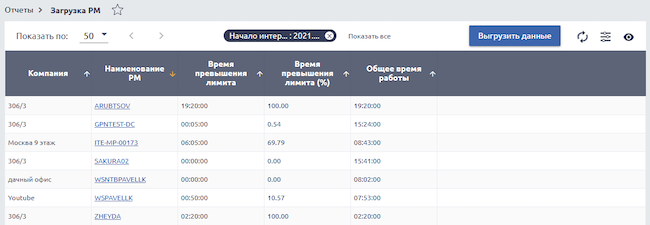

Подраздел «Загрузка РМ» позволяет контролировать загрузку рабочих мест пользователей. Отображается информация о том, на каких рабочих станциях произошло превышение лимита по загрузке, в том числе в процентном соотношении.

Рисунок 38. Просмотр информации о загрузке рабочих мест

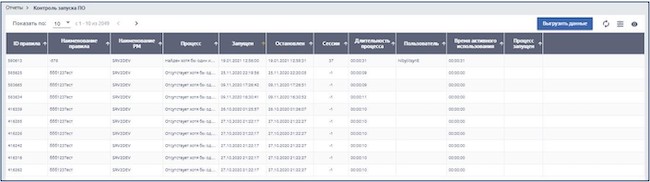

Следующая страница — «Контроль запуска ПО» — позволяет отслеживать запуск процессов и программного обеспечения с помощью правил. Отчёт предоставляет возможность контролировать запуск того или иного процесса с указанием длительности его использования.

Рисунок 39. Просмотр информации о запуске ПО в САКУРА

Отчёт «Сообщения обменов» предоставляет информацию об импорте и экспорте данных в рамках раздела «Обмены».

Отчёты на странице «Текущие сессии WinTS» позволяют собирать данные о локальных и удалённых сессиях пользователей, включая такую информацию, как тип подключения, статус, IP-адрес и сетевой порт.

Рисунок 40. Просмотр информации о сессиях пользователей в САКУРА

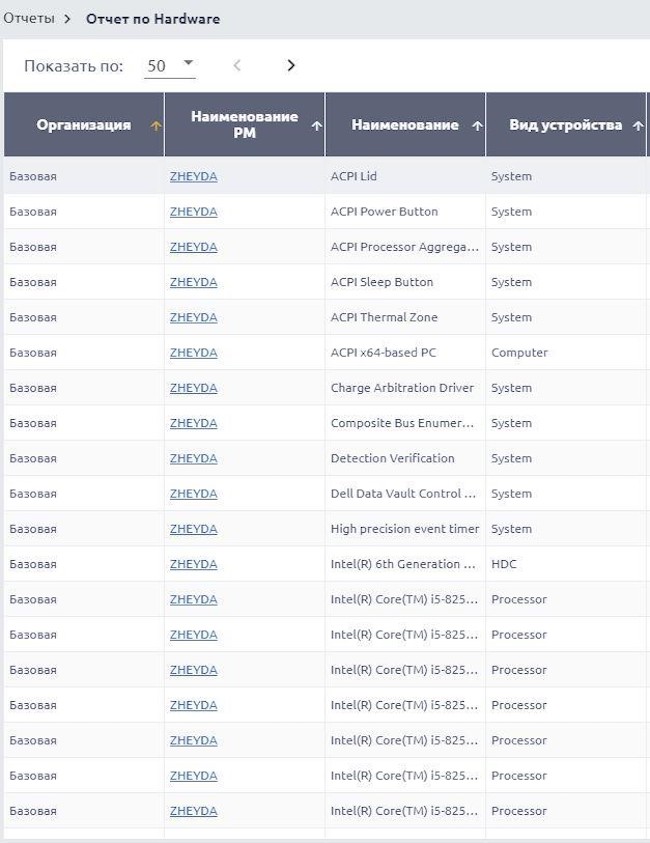

В подразделе «Отчёт по Hardware» можно просматривать информацию об аппаратном обеспечении, включая тип и название каждого используемого устройства.

Рисунок 41. Просмотр информации об использовании аппаратного обеспечения в САКУРА

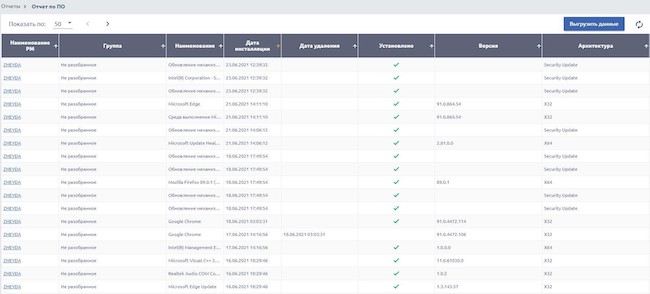

На странице «Отчёт по ПО» есть информация об используемом программном обеспечении, включая установленные обновления и сигнатуры для средств антивирусной защиты.

Рисунок 42. Просмотр информации об используемом программном обеспечении

Особенности комплекса САКУРА позволяют контролировать состав рабочих мест, а модуль контроля производительности — обнаруживать перегруженные рабочие места без установки дополнительного программного обеспечения.

Выводы

Программный комплекс САКУРА в ходе тестирования полностью подтвердил заявленные производителем функции. Данный продукт опирается на концепцию Zero Trust и позволяет обеспечить безопасность доступа в корпоративную сеть за счёт соответствия требованиям (комплаенса) на рабочих станциях. САКУРА предлагает контроль состава программного и аппаратного обеспечения, наличия средств антивирусной защиты, контроль подключаемых внешних носителей, наличия средств удалённого доступа. Также можно отметить удобную работу со сбором информации и получением отчётов, возможность индивидуализации виджетов. Нельзя не упомянуть и возможность написания собственных скриптов для автоматизированного выполнения различных действий в системе.

САКУРА является актуальным продуктом для выстраивания системы удалённого доступа к корпоративным ресурсам, контролируя такое слабое звено, как рабочие станции пользователей, особенно размещаемые вне офиса. Система позволяет контролировать многие выполняемые на хостах процессы и ограничивать доступ в корпоративную сеть в случае невыполнения политик безопасности, которые, к слову, также гибко настраиваются.

Новые антиковидные ограничения ещё долго сохранят удалённый характер работы сотрудников многих организаций, а значит, нужно признать, что продукты, функциональные возможности которых направлены на оптимизацию, удобство и одновременно безопасность удалённой работы сотрудников — в том числе и рассмотренная нами система САКУРА, — будут востребованными на рынке информационной безопасности.

Достоинства:

- Большой перечень параметров рабочих мест, подлежащих контролю и управлению.

- Большой перечень доступных отчётов и возможность их доработки.

- Возможность модернизации САКУРА до системы класса Zero Trust Network Access в случае интеграции с системами построения VPN-туннелей.

- Гибкая лицензионная политика.

Недостатки:

- Отсутствие сертификатов по требованиям безопасности информации.

- Отсутствие инструкций или примера для написания скриптов.