Сертификат AM Test Lab

Номер сертификата: 312

Дата выдачи: 24.10.2020

Срок действия: 24.10.2025

- Введение

- Как работает PT Sandbox

- 2.1. Статический анализ

- 2.2. Поведенческий анализ

- 2.3. Режимы работы

- Особенности PT Sandbox

- Знакомство с PT Sandbox

- Сценарии использования PT Sandbox

- Варианты поставки PT Sandbox

- Выводы

Введение

В настоящее время вредоносные программы эффективно действуют не только против базовых средств защиты — антивирусов, шлюзов безопасности, IDS / IPS, — но и против специализированных продуктов, в том числе и так называемых песочниц. Механизмы обнаружения виртуальной среды и её обхода, внедряемые злоумышленниками в инструментарий для атак, позволяют справляться с классическими продуктами такого типа. Попадая в слабо защищённую от подобных уловок песочницу, вредоносная программа обнаруживает виртуальную среду и может уйти в своеобразную «спячку», не запуститься и не произвести никаких опасных действий, чтобы получить возможность беспрепятственно проникнуть в инфраструктуру.

Кроме того, для выявления атак с эксплуатацией уязвимостей «нулевого дня» (0-day) или уязвимостей, которые известны давно, но всё ещё по какой-то причине не исправлены в компании-жертве, песочнице требуется запускать потенциально опасные файлы в среде, где есть уязвимое ПО. Это может быть как обычный офисный пакет, так и специализированный программный комплекс (например, 1С) — тот, который используется на реальных машинах сотрудников и может стать мишенью злоумышленников. Без возможности добавить подобное ПО в виртуальную среду песочница оказывается неспособной реагировать на сложные угрозы.

Песочница PT Sandbox разрабатывалась с учётом вышеописанной проблематики. Она оснащена механизмом «anti-evasion», который позволяет ей успешно бороться с техниками обхода, обеспечивает эмуляцию действий реального пользователя, а также поддерживает гибкую настройку виртуальных сред для анализа.

Как работает PT Sandbox

Продукт анализирует объекты, которые попадают в инфраструктуру в электронной почте, скачиваются из сети «Интернет», размещаются в корпоративных файловых хранилищах или загружаются пользователями вручную через веб-интерфейс системы.

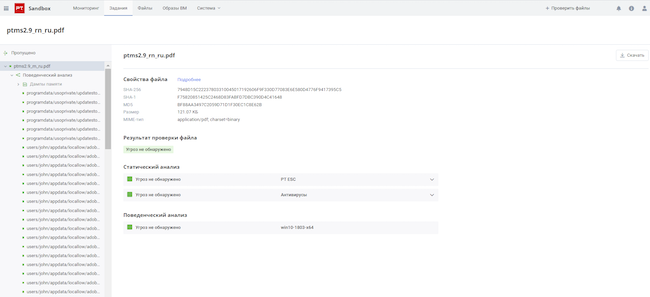

Каждый файл, отправленный в PT Sandbox, проходит комплексную проверку, которая включает в себя статический и динамический (поведенческий) анализ. По её результатам формируется итоговый вердикт.

Статический анализ

Статический анализ предусматривает антивирусную проверку и анализ файла с помощью уникальных экспертных правил.

Для поиска уже известных и распространённых вредоносных программ продукт использует несколько антивирусов. Часть из них поставляется вместе с продуктом «из коробки», часть — подключается при наличии лицензии вендора.

Дополнительная проверка строится на правилах, создаваемых специалистами экспертного центра PT Expert Security Center (PT ESC) в ходе расследования инцидентов в различных компаниях и анализа деятельности хакерских группировок.

Поведенческий анализ

Поведенческий анализ предусматривает запуск файла в виртуальной машине и глубокое изучение его действий. Продукт не только анализирует сам файл и связанные с ним артефакты, но и проверяет генерируемый им (в процессе исследования) трафик, выявляя вредоносную сетевую активность. При поведенческом анализе также используются регулярно обновляемые уникальные правила PT ESC, позволяющие выявлять различные техники атакующих, новые семейства вредоносных программ или конкретный хакерский инструментарий.

Режимы работы

Продукт поддерживает два режима: пассивный и блокирующий. В зависимости от выбранного сценария PT Sandbox сразу блокирует опасные файлы и письма или позволяет отслеживать их.

- В пассивном режиме файлы и письма отправляются на проверку одновременно с их дальнейшей передачей. Все решения о последующем распространении файла и реагировании на возникающие угрозы принимают операторы безопасности по результатам анализа.

- В блокирующем режиме PT Sandbox на время проверки останавливает дальнейшую передачу файла или письма до получения результата. Если в задании на проверку выявлен хотя бы один опасный файл, то блокируются все файлы из этого задания. В этом режиме могут работать следующие источники: папка-шлюз, почтовый сервер с установленным агентом и почтовый сервер в режиме фильтрации.

Особенности PT Sandbox

Особенности PT Sandbox, на которые мы обратили внимание после изучения его функциональности и документации по продукту, заключаются в следующем.

- Обнаруживает целевые атаки (в том числе 0-day) на конкретное программное обеспечение. Продукт поддерживает гибкую настройку виртуальных сред для анализа и позволяет загрузить в них то программное обеспечение и те его версии, которые реально используются в компании и могут быть мишенью злоумышленников.

- Выявляет угрозы в сетевом трафике, включая шифрованный. Продукт анализирует весь трафик, который генерируется в процессе анализа файла, в том числе скрытый под TLS. Это даёт возможность выявлять опасную сетевую активность, которая внешне может быть не связана с конкретным файлом (например, соединение с C2C — командным центром злоумышленников).

- Выявляет скрытые в инфраструктуре и неизвестные ранее угрозы. Этого удаётся достичь с помощью регулярного ретроспективного анализа. После обновления баз знаний продукт выполняет автоматическую перепроверку уже обработанных файлов и находит угрозы, которые не детектировались на момент предыдущего исследования.

Знакомство с PT Sandbox

Рассмотрим основную функциональность PT Sandbox. Всё взаимодействие с продуктом происходит через веб-интерфейс.

Интерфейс PT Sandbox

Веб-интерфейс продукта делится на главное меню, расположенное в верхней части страницы, и рабочую область.

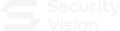

Рисунок 1. Главная страница интерфейса PT Sandbox, отображение информации о событиях, зарегистрированных за 1 час наблюдений

Для навигации доступны следующие разделы:

- «Мониторинг» — статистические данные о проверке файлов и обнаруженных угрозах.

- «Задания» — перечень заданий на проверку файлов.

- «Файлы» — доступ к хранилищу файлов.

- «Образы ВМ» — информация об образах виртуальных машин, доступных для поведенческого анализа.

- «Система» — управление параметрами PT Sandbox, источниками файлов для проверки, доступными антивирусами для статического анализа.

В правой части главного меню расположены кнопки перехода в центр уведомлений, ручной загрузки файлов на проверку и информации о состоянии PT Sandbox.

Мониторинг и уведомления

В рабочей области раздела «Мониторинг» предоставляются контрольные панели («дашборды»), содержащие наглядную информацию о проверке файлов. Диаграммы отображают результат работы PT Sandbox.

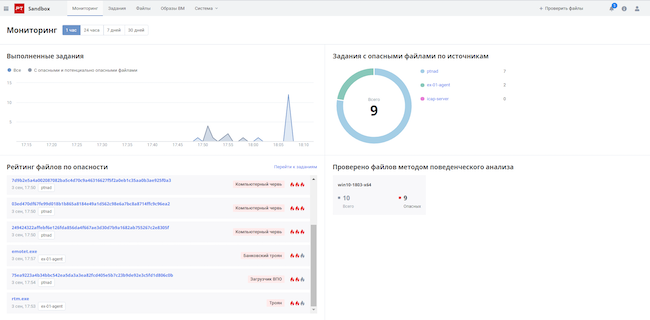

Рисунок 2. Раздел «Мониторинг» интерфейса PT Sandbox, отображение информации за последние 30 дней

С помощью диаграммы «Выполненные задания» можно отследить, когда и какое количество файлов поступило на проверку и сколько объектов из поступивших представляют угрозу для безопасности. Круговая диаграмма «Задания с опасными файлами по источникам» даёт представление о том, как распределены найденные угрозы по источникам. По ссылке с названием источника открывается связанный с ним список заданий с представляющими угрозу файлами, полученными за выбранный на странице мониторинга период.

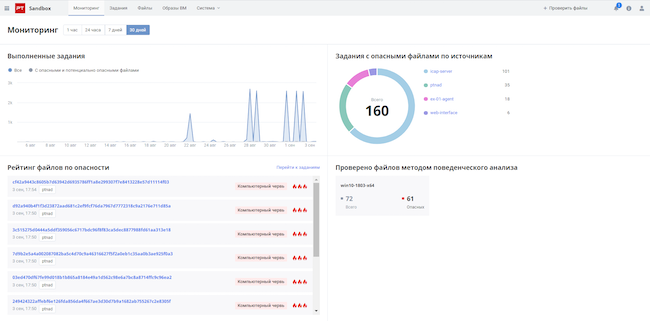

Список из десяти наиболее опасных объектов, поступивших на проверку, отображён в «Рейтинге файлов по опасности». По нажатию на имя файла открывается карточка, содержащая собранную PT Sandbox информацию о нём:

- сведения обо всех названиях файла, с которыми он поступал на проверку,

- размер, MIME-тип и хеш-суммы файла,

- дату и время последней проверки,

- комплексный результат проверки,

- историю сканирования файла, включающую в себя информацию о повторном автоматическом сканировании файла и всех источниках, откуда он поступал на проверку,

- сведения о версии правил экспертного центра PT Expert Security Center и вердикте, вынесенном на их основании,

- сведения об антивирусах, которые проводили проверку файла, и вынесенных ими вердиктах.

Рисунок 3. Карточка файла, в котором был обнаружен почтовый червь

Ссылка «Перейти к заданиям» в блоке «Рейтинг файлов по опасности» раздела «Мониторинг» открывает страницу, содержащую список заданий с опасными и потенциально опасными файлами, поступившими за выбранный на странице мониторинга период.

Блок «Проверено файлов методом поведенческого анализа» раздела «Мониторинг» содержит статистику проверки объектов в виртуальных машинах.

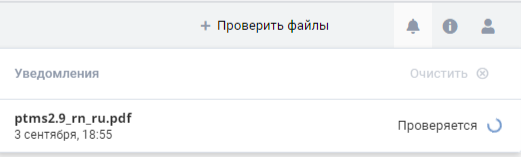

Для удобства пользователя уведомления о проверке файлов и состоянии PT Sandbox вынесены во всплывающее окно. Уведомления содержат имя файла, дату и время завершения проверки, а также её статус и результат.

Рисунок 4. Уведомления PT Sandbox. В режиме реального времени отображается статус проверки файла

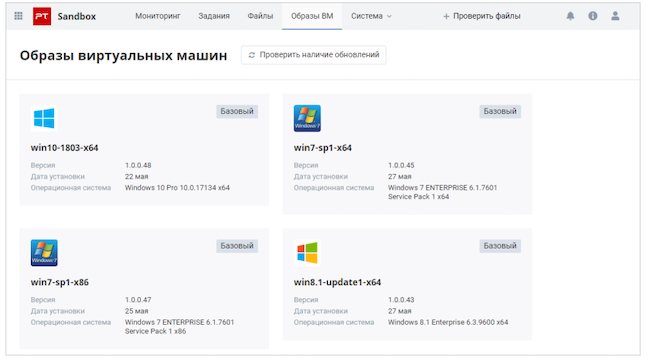

Управление виртуальными машинами

Раздел «Образы ВМ» интерфейса PT Sandbox содержит информацию об образах виртуальных машин, используемых для выполнения поведенческого анализа. Продукт поддерживает ряд наиболее популярных ОС: Windows 10 x64, Windows 7 x64 / x86, Windows 8.1 x64.

Рисунок 5. Перечень доступных в PT Sandbox образов виртуальных машин

PT Sandbox регулярно проверяет наличие обновлений и скачивает последние версии образов с серверов Positive Technologies.

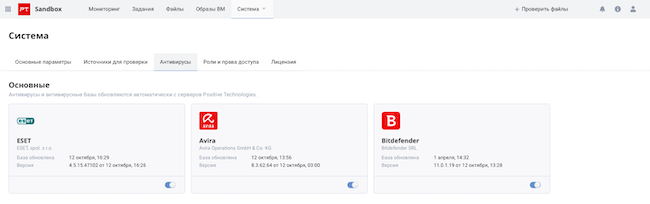

Интеграция PT Sandbox с антивирусами

PT Sandbox интегрируется с антивирусами сторонних вендоров; управление антивирусными базами и их обновление происходят в автоматическом режиме с серверов Positive Technologies.

«Из коробки» в продукте поставляются 3 антивируса: Bitdefender, Avira, ESET. Для подключения доступны также Kaspersky, Dr. Web и Avast, но для их использования требуется приобретение дополнительных лицензий у вендоров.

Рисунок 6. Антивирусы, выполняющие проверку файлов, в интеграции с PT Sandbox

Настройка параметров проверки файлов и писем

Оператор безопасности может менять все возможные параметры проверки в PT Sandbox.

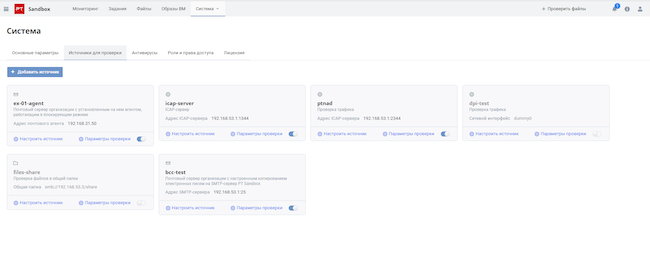

По умолчанию загрузка файлов на проверку осуществляется через интерфейс PT Sandbox, но также могут быть подключены другие источники файлов:

- почтовый сервер Microsoft Exchange с установленным на нём почтовым агентом PT Sandbox;

- почтовый сервер в режиме зеркалирования;

- почтовый сервер в режиме фильтрации;

- ICAP-сервер, поддерживающий интеграцию с WAF, IDS, IPS и прокси-серверами;

- модуль захвата трафика (DPI);

- система анализа трафика PT Network Attack Discovery;

- папка с настроенным общим доступом;

- папка-шлюз, в которую операторы безопасности помещают файлы для проверки в PT Sandbox.

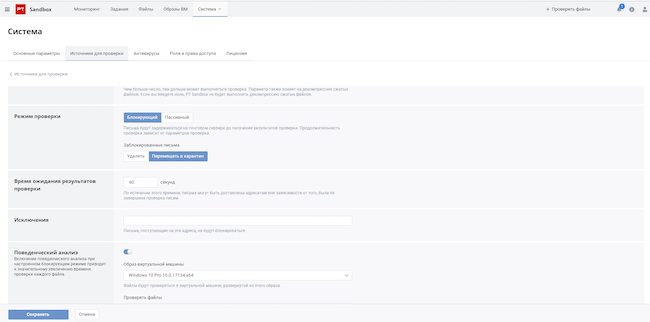

Список источников задаётся в разделе «Система» на вкладке «Источники для проверки». Все параметры источника поддаются редактированию в его персональной карточке. Источники можно добавлять, редактировать, удалять и временно отключать.

Рисунок 7. Источники проверки, настроенные в PT Sandbox

Кроме вышеуказанных источников можно дополнительно настроить передачу файлов по API. Данная настройка выполняется через консоль.

Сценарии использования PT Sandbox

Продукт может применяться для защиты электронной почты, веб-трафика, файловых хранилищ или веб-порталов, которые предусматривают загрузку файлов. В ходе обзора на тестовом стенде мы разобрали наиболее популярный сценарий применения PT Sandbox — защиту от угроз в электронной почте, а также сценарии самостоятельной проверки файлов пользователем.

Защита электронной почты

Оператор безопасности может настроить автоматическую блокировку вредоносных писем, поступающих на почтовый сервер.

Рисунок 8. Редактирование параметров почтового сервера — источника для PT Sandbox

Как видно из параметров, приведённых на рисунке выше, PT Sandbox пропустит письмо в информационную систему только в том случае, если в ходе статического и поведенческого анализа не будет выявлено угроз безопасности, или по достижении отведённого на проверку времени. Письма, заблокированные в результате проверки, могут быть перемещены в карантин. В дальнейшем оператор безопасности может самостоятельно проанализировать эти письма и — в случае признания их безопасными — дослать адресатам.

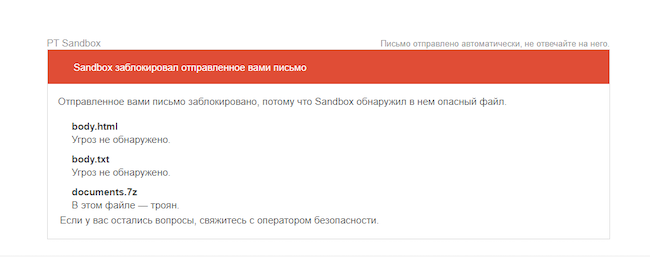

При блокировке писем, представляющих угрозу, формируются уведомления. Они отправляются на адрес электронной почты, с которого поступило письмо. Также можно настроить уведомление для получателя письма, которое было заблокировано, в рамках организации.

Рисунок 9. Уведомление о блокировке письма после проверки PT Sandbox

Чтобы избежать задержек при доставке почты адресату, оператор безопасности может разрешить пропуск файлов и писем, включив параметр «Не дожидаясь окончания поведенческого анализа». Тогда письмо будет направлено получателю уже по итогам статического анализа.

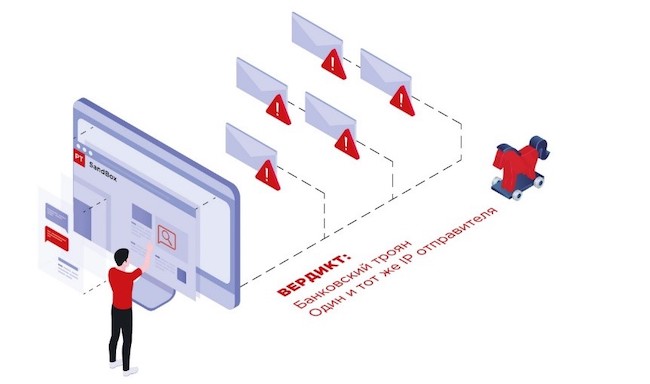

Функциональность проверки электронной почты может быть применена, например, для выявления атаки типа «spear phishing»:

- оператор безопасности видит в PT Sandbox всплеск количества писем с опасным вложением за 10 минут. Все письма пришли с одного IP-адреса отправителя;

- после фильтрации задания по источнику оператор безопасности может получить перечень всех получателей письма. Вердикт PT Sandbox — банковский троян;

- опираясь на полученную информацию, оператор безопасности может предупредить получателей письма об атаке, оповестить сотрудников об активной фишинговой кампании, а также изолировать конкретные заражённые машины.

Рисунок 10. Выявление атаки типа spear phishing

Самостоятельная проверка файлов

Проверка через веб-интерфейс

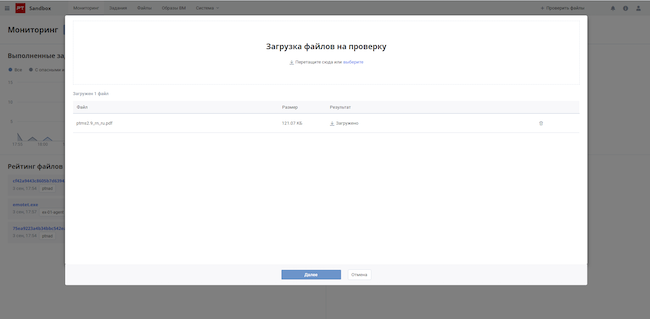

Пользователи могут осуществлять выборочную проверку файлов размером до 1 ГБ, отправляя их в PT Sandbox через веб-интерфейс. Загрузка файлов осуществляется через проводник или перетаскиванием в одноимённую область (рис. 11).

Рисунок 11. Ручная загрузка файлов на проверку через интерфейс PT Sandbox

Пользователь может самостоятельно указать методы анализа файла. При включении поведенческого анализа необходимо выбрать образ операционной системы с набором программ и предустановленной конфигурацией виртуального окружения. Выбранный образ будет использоваться для развёртывания виртуальной машины, в которой PT Sandbox запустит файлы для анализа их поведения.

Пользователь может ограничить время проверки файла. По истечении указанного времени PT Sandbox закончит проверку и сохранит полученные результаты.

Рисунок 12. Результаты проверки загруженного в PT Sandbox файла — вредоносное содержимое не обнаружено

Отправка файлов на проверку по электронной почте (сервис CheckMe)

Для проверки файлов по электронной почте сотрудник высылает файлы или письма на специальный адрес и в ответном письме получает результаты проверки от PT Sandbox. Данный сервис должен быть предварительно подключён путём добавления источника CheckMe.

Если в письмо вложены архивы, которые защищены известными пользователю паролями, то эти пароли можно передать в теле письма — PT Sandbox самостоятельно их извлечёт и применит.

Другие сценарии

Помимо упомянутых выше сценариев PT Sandbox может применяться для решения следующих задач:

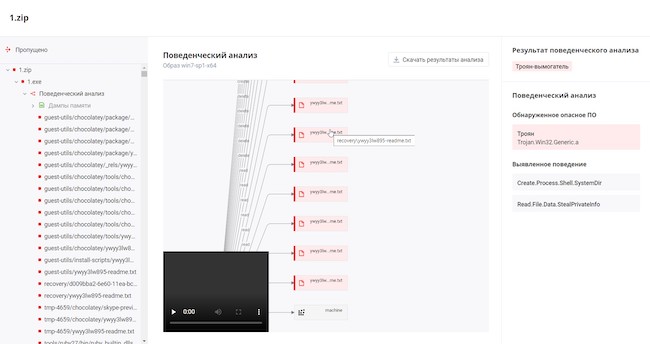

- Выявление атак на специфическое ПО или его версии

Пример подобного сценария — вредоносный файл разработан таким образом, чтобы срабатывать только в версии ОС с локализацией на английском языке, поскольку злоумышленникам интересны исключительно англоязычные регионы (например, зарубежные филиалы). При проверке в PT Sandbox с нужной локализацией файл запускается и продукт находит угрозу.

Рисунок 13. Пример выявления вредоносного файла со специфическими параметрами срабатывания

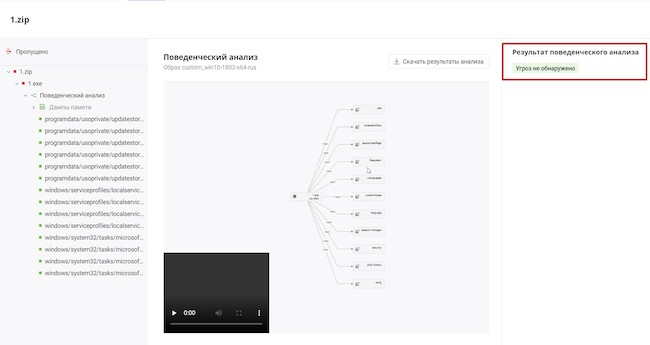

Для сравнения: тот же самый файл, запущенный в русскоязычной версии ОС, не активирует свою вредоносную часть — классическая песочница без возможности настраивать виртуальные среды не смогла бы выявить подобную угрозу и пропустила бы её в инфраструктуру.

Рисунок 14. Поведенческий анализ вредоносного файла, который не проявляет себя вне специфического окружения

- Выявление ПО, нарушающего политики информационной безопасности компании

Примером решения подобной задачи может быть выявление попытки сотрудника установить майнер криптовалют на рабочую станцию. При интеграции PT Sandbox с корпоративным прокси-сервером скачиваемый файл будет передан в продукт на проверку (и определён как вредоносный) до попадания на ПК сотрудника.

- Повышение эффективности систем NTA (Network Traffic Analysis)

NTA-система направляет в PT Sandbox передаваемые в сетевом трафике объекты и получает в ответ комплексный вердикт. Например, в случае если вредоносная программа взаимодействует с управляющим сервером по протоколу HTTPS, сетевые сигнатуры NTA-системы на HTTP могут не сработать. PT Sandbox предусматривает внедрение посредника (MitM) для сетевого трафика, поэтому при получении подобного файла от NTA-системы песочница сможет выявить угрозу и позволит оператору ИБ принять необходимые меры.

- Повышение эффективности межсетевых экранов уровня веб-приложений (WAF)

Примером решения данной задачи может быть выявление атаки класса «supply chain», направленной не на компанию, а на её клиентов: злоумышленники находят на веб-сайте уязвимость, позволяющую разместить вместо легитимного PDF-файла (например, документации к продукту) вредоносный объект, эксплуатирующий уязвимость программы для чтения PDF. При интеграции с межсетевым экраном PT Sandbox получит от него загружаемый документ, выявит угрозу и позволит заблокировать её.

Просмотр результатов проверки в PT Sandbox

По каждому заданию формируется страница сводной информации с результатами проверки. Проверенные объекты помещаются в хранилище файлов для их автоматического повторного сканирования после обновления баз знаний. Оператор безопасности может просматривать информацию об этих файлах, а также скачивать их.

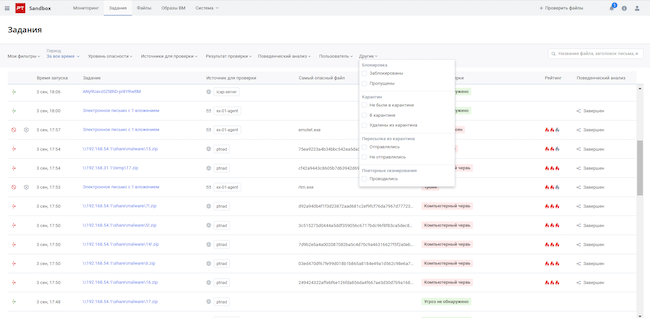

Результаты проверки доступны через раздел «Задания»; для удобства пользователей доступны фильтры и поиск по имени.

Рисунок 15. Раздел «Задания», перечень заданий на проверку для PT Sandbox

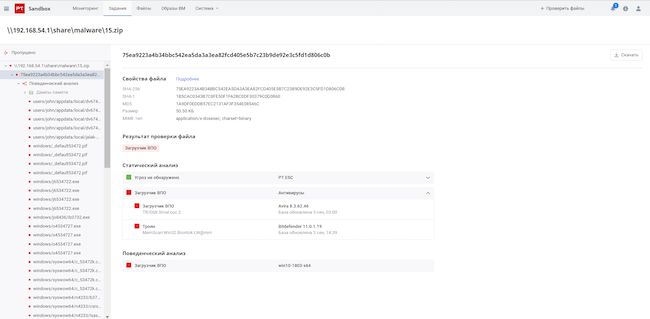

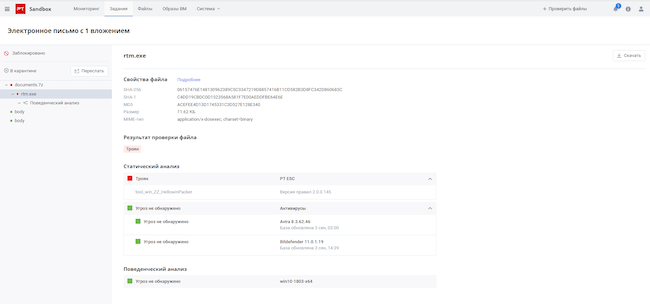

Для открытия страницы с детальной информацией по заданию необходимо нажать на его название. На странице приведены сведения об источнике и отправителе файла, результат и время проверки файла.

Рисунок 16. Страница с подробными данными о файле, в котором средствами PT Sandbox было обнаружено вредоносное содержимое

Рисунок 17. Страница с подробными данными о письме с вложением, в котором средствами PT Sandbox было обнаружено вредоносное содержимое

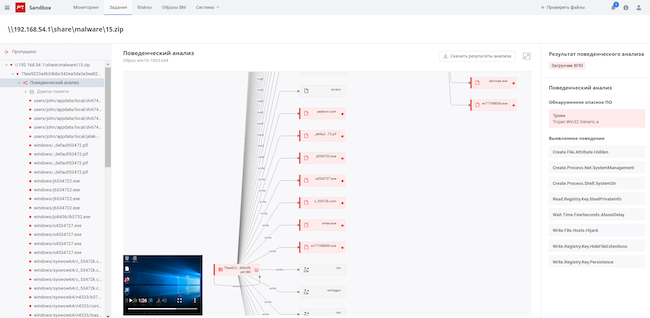

Последовательность действий объекта в операционной системе отображается на графе. Слева под пунктом «Поведенческий анализ» раскрывается список созданных артефактов.

Рисунок 18. Граф поведения файла, сгенерированный PT Sandbox в ходе проверки

Оператор безопасности может изучить каждое совершённое файлом действие, нажав на соответствующую область. Видеозапись поведения файла доступна в окне плеера.

PT Sandbox предоставляет возможность скачивания результатов поведенческого анализа. Выгружаемый архив содержит следующие артефакты:

- перечень записей из журнала событий в необработанном текстовом виде,

- нормализованные события в формате JSON,

- нормализованные события, соотнесённые между собой с помощью правил корреляции для нахождения закономерностей и выявления опасного и потенциально опасного поведения, в формате JSON,

- копия сетевого трафика в формате PCAP.

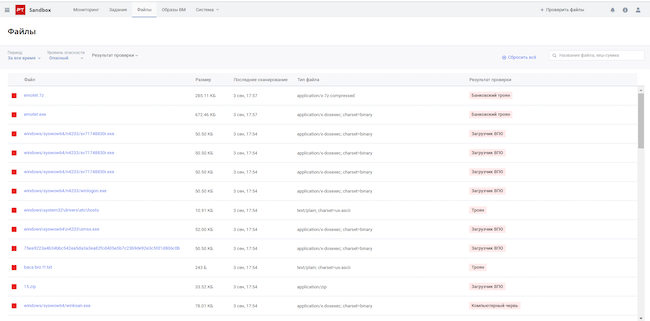

Проверенные файлы помещаются в хранилище (раздел «Файлы» интерфейса PT Sandbox). Оператор безопасности может выполнять поиск сохранённых объектов по следующим параметрам: названия и хеш-суммы, время поступления файла, уровень опасности, результаты проверки.

Рисунок 19. Хранилище файлов PT Sandbox

Также оператор безопасности имеет возможность скачать интересующие его файлы из хранилища на свой компьютер для изучения их поведения в другой системе. PT Sandbox автоматически упаковывает выбранные файлы в ZIP-архив, защищённый паролем.

PT Sandbox предоставляет оператору безопасности возможность пересканировать проверенные файлы с другими параметрами — например, используя другой образ или указав дополнительные пароли для распаковки архива.

Особенности работы PT Sandbox со сжатыми файлами и архивами

PT Sandbox позволяет осуществлять проверку сжатых файлов и архивов. По умолчанию декомпрессия перед проверкой отключена для объектов, поступающих с ICAP-сервера. Оператор безопасности может контролировать проверяемые сжатые файлы, включая и отключая декомпрессию для определённого источника.

Таблица 1. Поддерживаемые PT Sandbox для декомпрессии и анализа методы сжатия файлов

| gzip | .gz |

| Compress | .z |

| bzip2 | .bz2 |

| LZMA | .lz, lzma |

| LZMA2 | .xz |

Оператор безопасности также может задать глубину распаковки, то есть уровень вложенности, до которого PT Sandbox должна распаковать объект. Для зашифрованных контейнеров в интерфейсе PT Sandbox задаётся перечень стандартных паролей. Архивы, которые PT Sandbox не смогла расшифровать, проверяются и размещаются в хранилище как обычные файлы.

Варианты поставки PT Sandbox

PT Sandbox поставляется как в программно-аппаратном, так и в виртуальном исполнении (предпочтительным является первое). Следует отметить, что песочница в обоих случаях разворачивается локально (on-premise) и не передаёт конфиденциальную информацию, к которой получает доступ в ходе работы, за границы контролируемой зоны.

Производительность поведенческого анализа PT Sandbox составляет от 10 000 файлов в сутки; данный параметр может быть увеличен до необходимого путём горизонтального масштабирования.

Выводы

При разработке PT Sandbox уделяется особое внимание качеству детектирования угроз. Помимо стандартной для песочниц функциональности по анализу файлов, в продукте реализована возможность настройки виртуальных сред, проверка генерируемого файлом сетевого трафика (в том числе шифрованного) и автоматический ретроспективный анализ. Также в PT Sandbox регулярно поставляются новые правила для выявления угроз, создаваемые специалистами PT Expert Security Center по итогам расследований инцидентов. Всё это позволяет успешно решать задачу выявления неизвестных вредоносных программ и угроз нулевого дня.

Достоинства:

- Большое число источников файлов и писем для проверки (почтовые серверы, ICAP-сервер, папки-шлюзы, общие папки и др.), включая проверку по требованию пользователя через веб-интерфейс и с помощью службы CheckMe.

- Комплексная проверка файлов, сочетающая в себе статический и динамический виды анализа и обеспечивающая высокий уровень детектирования благодаря уникальным правилам PT ESC.

- Поддержка анализа сетевого трафика и наличие ретроспективного анализа.

- Подробный обзор действий файла, связанных с ним артефактов и сетевой активности, детальная визуализация операций в виртуальной среде (граф, видеозапись).

- Удобный графический интерфейс для мониторинга и настройки заданий на проверку.

- Интеграция с продуктами Positive Technologies и антивирусными средствами сторонних производителей.

- Поддержка горизонтального масштабирования.

Недостатки:

- PT Sandbox пока не внесена в реестр Минцифры (отправлена на регистрацию, ожидается до конца 2020 года).

- На момент выхода обзора продукт не сертифицирован ФСТЭК России (ожидается до конца 2020 года).

- Отсутствует англоязычная локализация (запланирована на конец 2020 года).