Сертификат AM Test Lab

Номер сертификата: 453

Дата выдачи: 25.03.2024

Срок действия: 25.03.2029

- Введение

- Функциональные возможности АПКШ «Континент»

- Архитектура АПКШ «Континент»

- Модельный ряд АПКШ «Континент»

- Применение АПКШ «Континент»

- Выводы

Введение

Каналы распределённых сетей трудно контролировать, и поэтому они особенно уязвимы для перехвата, особенно на этапе передачи данных по открытым, незащищённым от несанкционированного доступа каналам связи, чем и пользуются злоумышленники в охоте за конфиденциальной информацией.

Шифрование трафика — традиционный способ защиты. Как правило, для обеспечения надлежащего шифрования в сетевой инфраструктуре применяются средства построения VPN-сетей.

В фокусе этого обзора — АПКШ «Континент» 3.9.3, программно-аппаратный комплекс для защиты сетевой инфраструктуры и создания VPN-сетей с использованием алгоритмов ГОСТ. Ранее мы выпускали обзор АПКШ «Континент» в 2018 году; с тех пор продукт претерпел значительные изменения.

Функциональные возможности АПКШ «Континент»

В число задач, решаемых с помощью линейки устройств «Континент», входят:

- Межсетевое экранирование и NAT.

- Объединение филиалов организации в виртуальную частную сеть (VPN) и криптографическая защита информации, передаваемой по открытым каналам связи.

- Защищённый удалённый доступ.

- Обнаружение вторжений.

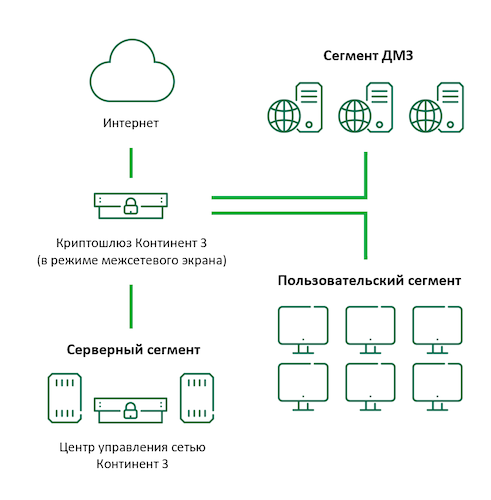

В режиме межсетевого экрана «Континент» обеспечивает защиту периметра сети, контролируя входящий и исходящий трафик. Предусмотрена фильтрация, которая позволяет анализировать и обрабатывать сетевой трафик на уровне некоторых прикладных протоколов — HTTP, HTTPS и FTP.

Рисунок 1. АПКШ «Континент» в роли межсетевого экрана

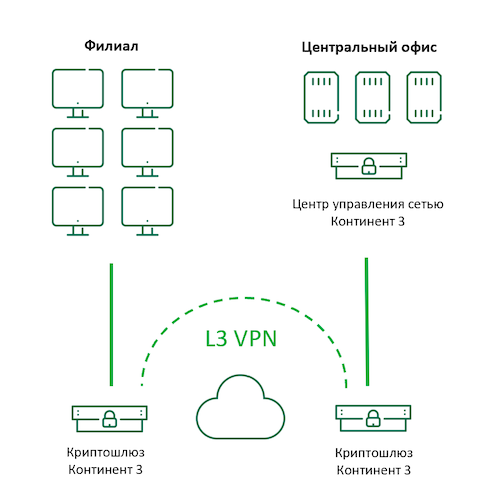

В режиме криптошлюза АПКШ «Континент» позволяет объединить географически распределённые площадки в общую сеть.

Рисунок 2. АПКШ «Континент» в роли криптошлюза

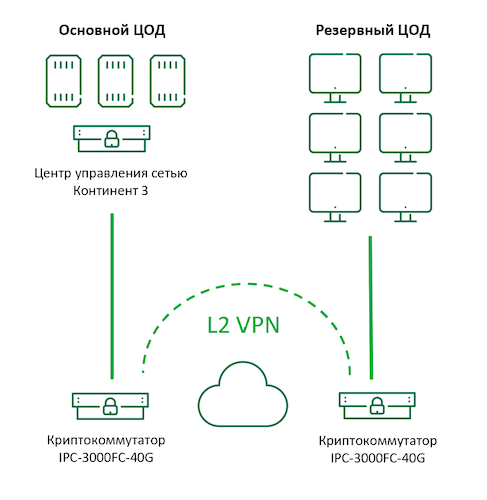

Для защиты каналов между основным и резервным ЦОДами (для репликации СХД, кластеризации серверов приложений, обеспечения низкой задержки и показателя RTT) может использоваться АПКШ «Континент» в режиме криптокоммутатора.

Рисунок 3. АПКШ «Континент» в роли криптокоммутатора

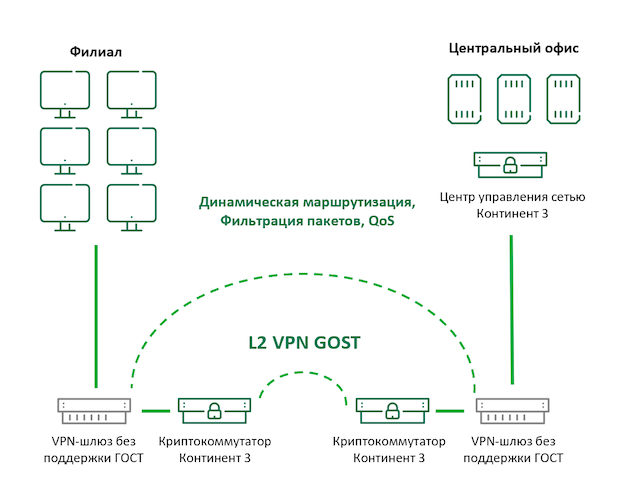

Кроме того, с помощью АПКШ «Континент» можно развернуть «ГОСТовый» L2 VPN на существующей сети L3 VPN. Это может быть актуально, например, когда сеть L3 VPN построена на несертифицированных VPN-шлюзах, но при этом надо обеспечить защиту трафика сертифицированными ФСБ России СКЗИ.

Рисунок 4. Развёртывание VPN ГОСТ на существующей VPN-сети

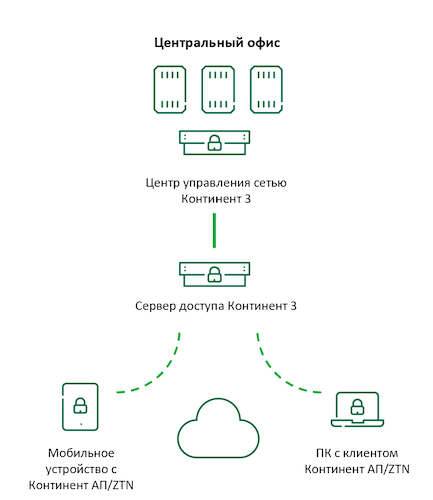

На базе АПКШ «Континент» в режиме сервера доступа, а также VPN-клиента «Континент-АП» можно реализовать удалённый доступ (Client-to-Site VPN). Права доступа удалённых пользователей к ресурсам сети, защищаемой средствами АПКШ «Континент», определяются правилами фильтрации IP-пакетов. Для каждого пользователя создаются индивидуальные списки правил.

Рисунок 5. Удалённый доступ (Client-to-Site VPN) на базе АПКШ «Континент»

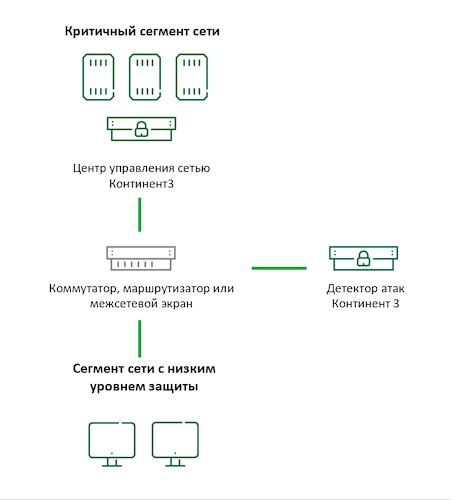

Детектор атак реализовывает функции системы обнаружения вторжений (СОВ) и обеспечивает разбор и анализ трафика с целью выявления компьютерных атак, направленных на информационные ресурсы и сервисы.

Рисунок 6. АПКШ «Континент» в режиме детектора атак

В обновлённой версии «Континент 3.9.3» добавился ряд новых функций, которые позволят повысить эффективность продукта, усилить безопасность корпоративных пользователей при работе в интернете, упростить управление и настройку. Из наиболее крупных нововведений — появилась поддержка отечественной СУБД Postgres Pro, стал возможен доступ к сети за несколькими криптошлюзами (Multiple Entry Point), реализована поддержка криптоускорителя 40 Гбит/с и DAC-кабеля, добавлен инженерный режим в программе управления ЦУС для более тонких настроек сетевых устройств. Следует отметить также новую возможность трансляции портов резервного провайдера с основного в режиме MultiWAN.

Согласно приказу ФСБ России от 24.10.2022 № 524 «Об утверждении Требований о защите информации, содержащейся в государственных информационных системах, с использованием шифровальных (криптографических) средств», федеральные ГИС должны использовать криптошлюзы класса КВ. Учитывая требование регулятора, для ЦУС версии 3.9.3 (класс КВ) производитель реализовал возможность управления сетевыми устройствами версии 3.9.3 (класс КС).

Архитектура АПКШ «Континент»

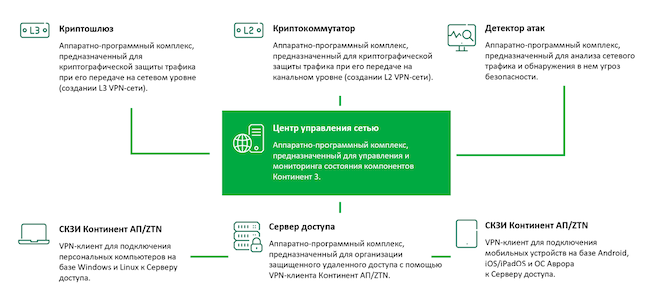

Архитектурно комплекс состоит из следующих основных компонентов.

Центр управления сетью (ЦУС) — обязательный компонент защищённой сети на базе продуктов «Континент», средство централизованного управления и мониторинга. ЦУС может выполнять роль криптошлюза, обеспечивая маршрутизацию, функции NAT и построение L3 VPN.

Криптошлюз предназначен для криптографической защиты трафика при его передаче на сетевом уровне (L3).

Криптокоммутатор работает на канальном уровне (L2) и предназначен для объединения сетей на канальном уровне без изменения адресного пространства (L2 VPN). Возможно объединение криптокоммутаторов в кластер.

Детектор атак — система обнаружения вторжений, подключаемая к SPAN-порту и обнаруживающая атаки сигнатурными и эвристическими методами. Детектор атак способен в режиме реального времени информировать о выявленных инцидентах либо с помощью специального ПО, либо через электронную почту. Данные об инцидентах можно просматривать также в виде графических отчётов.

Сервер доступа позволяет удалённым / мобильным клиентам подключаться к сервисам компании с использованием алгоритмов ГОСТ. Он отвечает за настройку маршрутизации, добавление или удаление клиентов, а также выпуск сертификатов. Может быть развёрнут либо на ЦУС, либо на криптошлюзе.

«Континент АП/ZTN» устанавливается на компьютер или мобильное устройство пользователя и обеспечивает VPN-туннель до сервера доступа и TLS-сервера. Отметим, что «Континент ZTN» — это представитель нового поколения VPN-клиентов с концепцией Zero Trust, единый криптографический клиент под все платформы: Windows, Linux, «Аврора», Android, iOS, macOS, iPadOS.

Рисунок 7. Компоненты архитектуры комплекса на базе устройств «Континент»

Модельный ряд АПКШ «Континент»

Модельный ряд АПКШ «Континент» позволяет подобрать платформу для организации связи с удалёнными подразделениями, филиалами или партнёрами по каналам с различной пропускной способностью.

Рисунок 8. АПКШ «Континент» 3.9, модель IPC-3000FC-40G

Ниже мы приведём информацию о производительности аппаратных платформ линейки «Континент» (табл. 1).

Таблица 1. Характеристики аппаратных платформ линейки «Континент»

Характеристика | IPC-3000FC-40G | IPC-3000F | IPC-3000NF2 | IPC-R3000 | IPC-R1000 | IPC-R800 | IPC-R550 | IPC-R300 | IPC-R50 | IPC-R10 | IPC-50 | IPC-10 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

L3 и L2 VPN | До 40 000 Мбит/с (L2 VPN) | До 6 400 Мбит/с | До 6 400 Мбит/с | До 8 000 Мбит/с | До 5 000 Мбит/с | До 2 500 Мбит/с | До 1000 Мбит/с | До 500 Мбит/с | До 350 Мбит/с | До 200 Мбит/с | До 300 Мбит/с | До 120 Мбит/с |

Межсетевой экран | _ | До 15 000 Мбит/с | До 15 000 Мбит/с | До 25 000 Мбит/с | До 15 000 Мбит/с | До 12 000 Мбит/с | До 4 000 Мбит/с | До 3 100 Мбит/с | До 1 200 Мбит/с | До 700 Мбит/с | До 950 Мбит/с | До 300 Мбит/с |

Детектор атак | _ | До 960 Мбит/с | До 960 Мбит/с | До 1 000 Мбит/с | До 950 Мбит/с | До 850 Мбит/с | До 700 Мбит/с | До 500 Мбит/с | До 200 Мбит/с | _ | До 50 Мбит/с | _ |

Кол-во подключаемых «Континент 3» | _ | До 900 До 500 (VPN Full Mesh) | До 900 До 500 (VPN Full Mesh) | До 900 До 500 (VPN Full Mesh) | До 850 До 300 (VPN Full Mesh) | До 350 До 200 (VPN Full Mesh) | До 200 До 70 (VPN Full Mesh) | До 200 До 70 (VPN Full Mesh) | До 70 До 20 (VPN Full Mesh) | До 5 | До 20 | До 5 |

Кол-во подключаемых «Континент АП» | _ | До 3 000 | До 3 000 | До 3 000 | До 1 500 | До 500 | До 150 | До 100 | До 50 | _ | До 25 | _ |

Формфактор | 1U | 1U | Настольный с комплектом для крепления в стойки 1U | Mini-ITX | ||||||||

Сетевые интерфейсы | 1 × 1000BASE-T RJ45 8 × 1G SFP 4 × 10G SFP+ 2 × 40G QSFP | 1 × 1000BASE-T RJ45 8 × 1G SFP 4 × 10G SFP+ | 9 × 1000BASE-T RJ45 8 × 10G SFP+ | 8 × 1000BASE-T RJ45 8 × 10G SFP+ | 8 × 10/100/ 1000BASE-T RJ45 4 × 10G SFP+ | 8 × 1000BASE-T RJ45 4 × 10G SFP+ | 4 × 1000BASE-T RJ45 2 × Combo SFP/RJ45 2 × 10G SFP+ | 4 × 1000BASE-T RJ45 2 × Combo SFP/RJ45 2 × 10G SFP+ | 4 × 1000BASE-T RJ45 1 × 1G SFP | 4 × 1000BASE-T RJ45 1 × 1G SFP | 4 × 1000BASE-T RJ45 1 × 1G SFP | 3 × 1000BASE-T RJ45 |

Применение АПКШ «Континент»

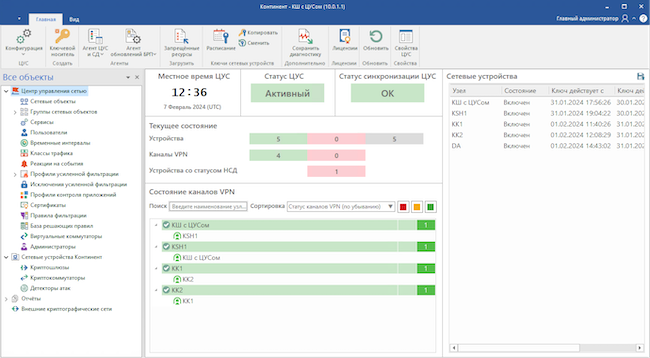

Управление сетевыми устройствами осуществляется через ЦУС с помощью программы администрирования, которая устанавливается на выделенном компьютере. При её запуске администратор попадает в раздел «Центр управления сетью», где отображаются статус ЦУС, количество и состояние управляемых сетевых устройств «Континент», состояние VPN-каналов.

Рисунок 9. Центр управления сетью АПКШ «Континент»

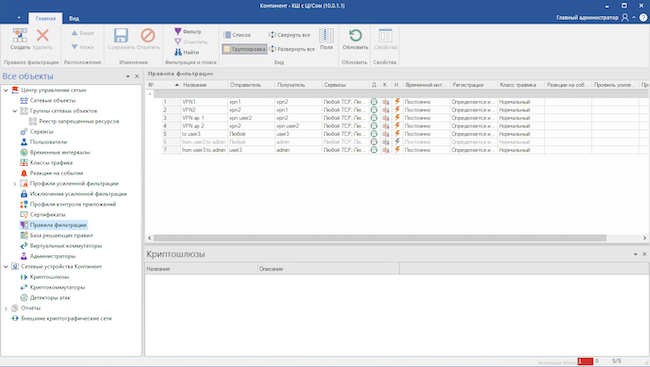

В АПКШ «Континент» криптошлюзы помимо функций шифрования выполняют функции межсетевого экранирования.

Политика межсетевого экранирования в VPN описывает:

- интерфейсы направленные в интернет;

- интерфейсы направленные во внутренние (локальные) сети;

- расписание работы VPN;

- типы данных, которые могут передаваться.

Межсетевой экран по умолчанию работает в режиме блокировки проходящего через криптошлюз трафика. Настройка межсетевого экрана осуществляется путём определения списков правил фильтрации и трансляции трафика согласно топологии сети и требованиям безопасности.

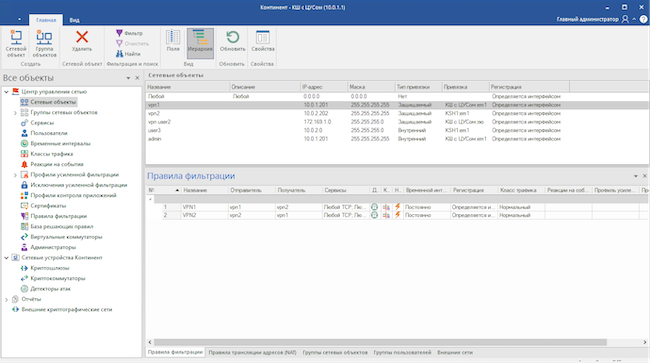

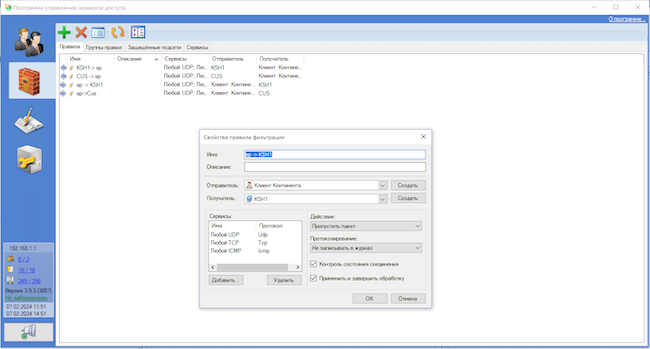

Рисунок 10. Правила фильтрации в АПКШ «Континент»

Правила фильтрации разрешают или запрещают продвижение IP-пакетов через криптошлюз комплекса, т. е. определяют доступность защищаемой сети для других локальных сетей или из интернета. Правила трансляции служат для преобразования заголовков IP-пакетов трафика при прохождении через криптошлюз.

Сетевые объекты типа «Unicast» привязываются к криптошлюзу. Привязка определяет криптошлюз, на котором будут выполняться правила фильтрации с упоминанием этих сетевых объектов. Параметры привязки будут учитываться при функционировании правил фильтрации.

Рисунок 11. Сетевые объекты в АПКШ «Континент»

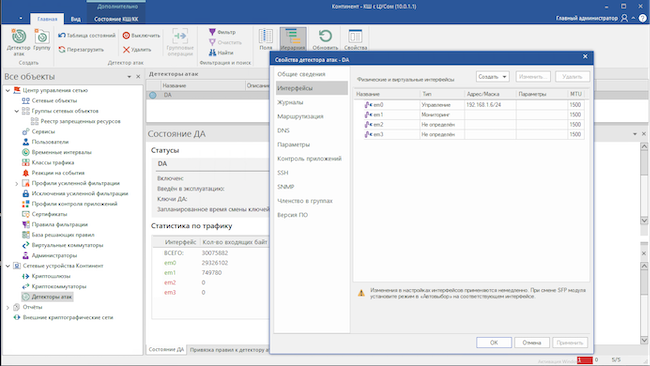

Система обнаружения вторжений в составе АПКШ «Континент» предназначена для обнаружения компьютерных атак. Основным её компонентом является детектор, обеспечивающий обнаружение основных угроз безопасности информации.

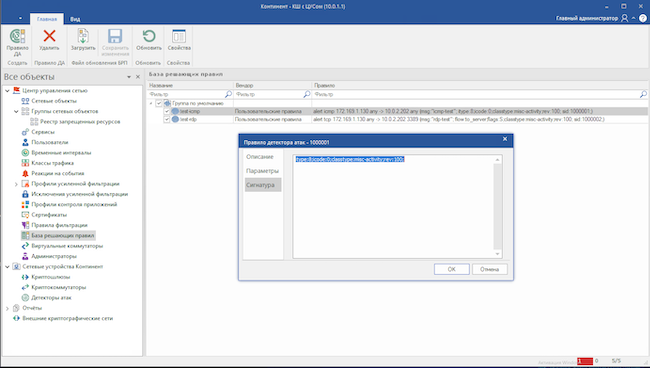

Управление СОВ включает в себя настройку детекторов атак и периодического обновления базы правил. Настройка выполняется администратором в программе управления ЦУС.

Рисунок 12. Настройка детекторов атак в АПКШ «Континент»

Рисунок 13. Управление базой решающих правил в АПКШ «Континент»

Технология VPN подразумевает создание защищённых каналов (туннелей) между двумя сетевыми устройствами — криптошлюзами АПКШ «Континент». За каждым из сетевых устройств расположена локальная сеть или сегмент сети. При передаче трафика из одной защищаемой сети в другую сетевые устройства выполняют зашифрование данных до их попадания в туннель, а также расшифрование этих данных после их выхода из туннеля. Используется симметричная криптографическая система. Криптографическое соединение между двумя криптошлюзами в сети осуществляется на ключах парной связи. Зашифрование каждого IP-пакета производится на индивидуальном ключе, который формируется из ключа парной связи. Для зашифрования данных используется алгоритм ГОСТ 28147-89 в режиме гаммирования с обратной связью. Имитозащита данных осуществляется с использованием алгоритма ГОСТ 28147-89 в режиме имитовставки.

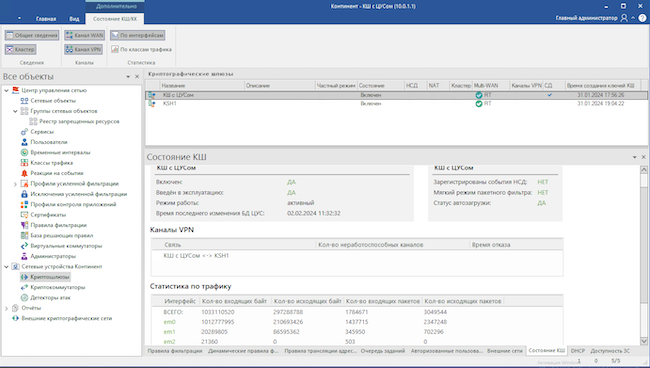

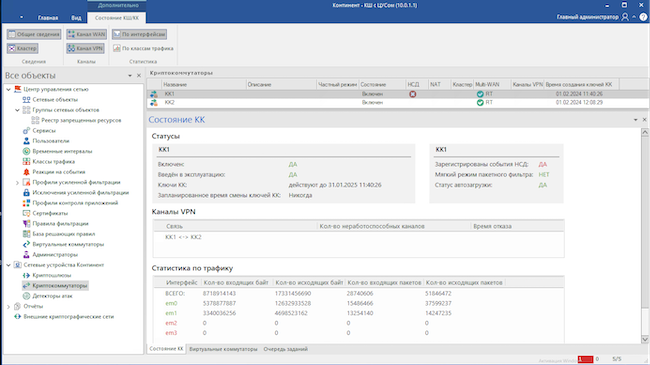

Управление криптошлюзами и криптокоммутаторами доступно в разделе «Сетевые устройства Континент».

Рисунок 14. Раздел управления криптошлюзами в АПКШ «Континент»

Рисунок 15. Раздел управления криптокоммутаторами в АПКШ «Континент»

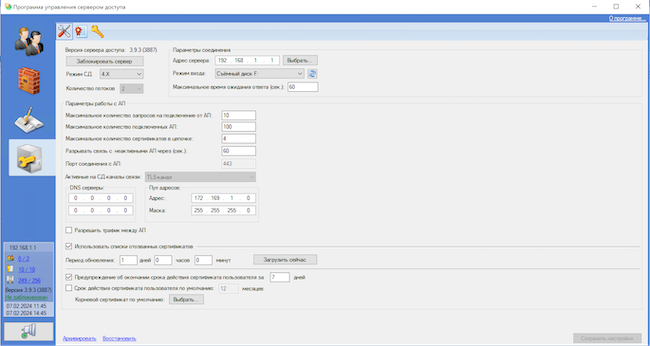

Управление сервером доступа может осуществляться как через программу управления ЦУС, так и локально, на криптографическом шлюзе, где функционирует сервер.

Рисунок 16. Вкладка «Настройки» на сервере доступа

В разделе настроек администратору доступны параметры соединения с сервером доступа, список сертификатов и лицензий.

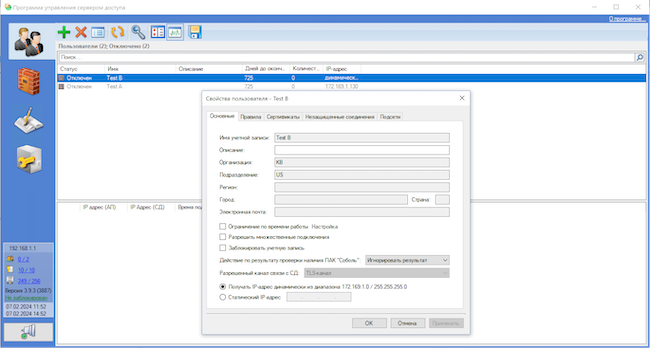

Все действия по работе с пользователями выполняются в основном окне программы управления. Здесь можно получить информацию о пользователях, зарегистрированных на сервере доступа, добавить или удалить учётную запись, управлять свойствами и сертификатами пользователей. Каждому пользователю в программе управления соответствует учётная запись.

Рисунок 17. Вкладка «Пользователи» на сервере доступа

Права доступа удалённых пользователей к ресурсам сети определяются правилами фильтрации IP-пакетов. Для каждого пользователя создаются индивидуальные списки правил. Правила фильтрации устанавливают порядок операций над IP-пакетами с заданными характеристиками при их обработке фильтром криптографического шлюза.

Рисунок 18. Правила фильтрации на сервере доступа

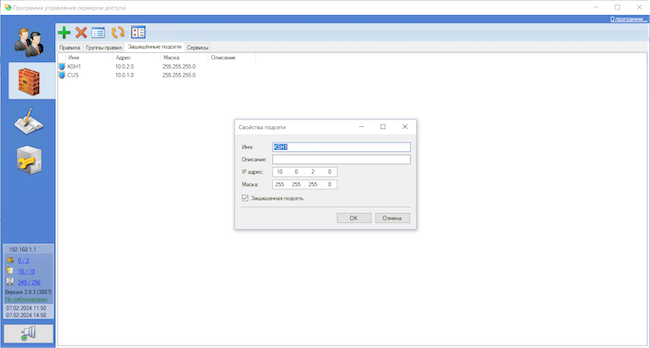

В состав правил фильтрации входят такие элементы, как подсети и сервисы.

Подсеть используется в правиле для определения отправителя или получателя IP-пакетов. Содержит описание части сегмента защищаемой сети — IP-адрес и маску подсети.

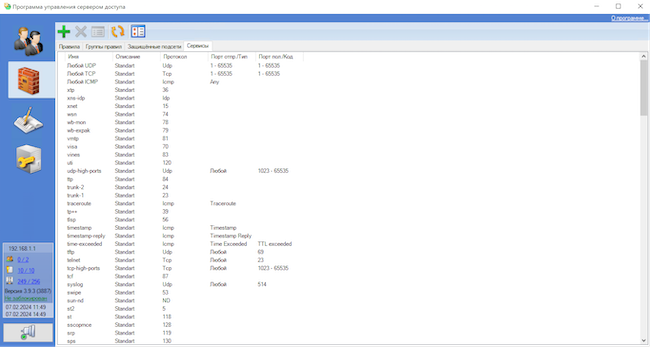

Сервис используется для определения характеристик IP-пакетов, к которым следует применять правило фильтрации. К этим характеристикам относятся протокол (TCP, UDP, ICMP или номер протокола), в случае TCP и UDP — диапазоны портов отправителя и получателя, в случае ICMP — тип и код ICMP-сообщения.

Рисунок 19. Настройка подсетей на сервере доступа

Рисунок 20. Сервисы на сервере доступа

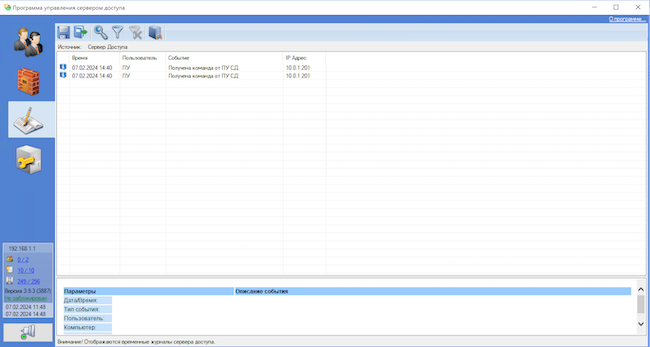

События, зарегистрированные сервером доступа (в том числе операции локального управления), временно хранятся в его буфере. Срок хранения событий определяется расписанием автоматической передачи журналов в базу данных.

Рисунок 21. События, зарегистрированные сервером доступа

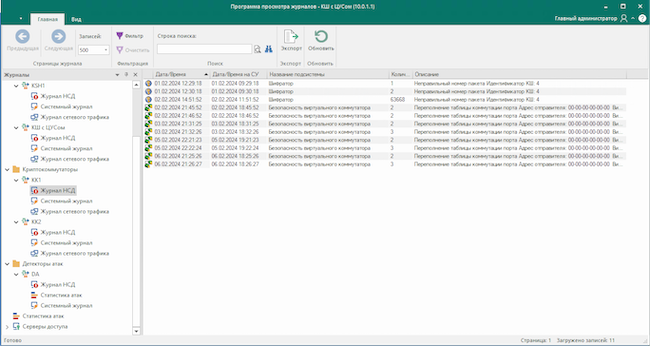

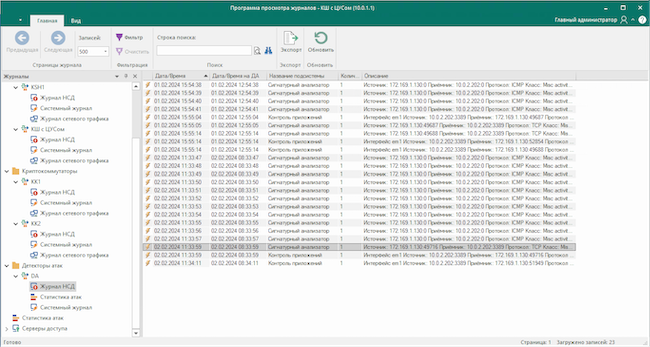

Для просмотра журналов событий устройств «Континент» в составе комплекса предусмотрена соответствующая программа.

Рисунок 22. Интерфейс программы для просмотра журналов

Программа загружает данные из централизованной БД на базе Microsoft SQL Server / PostgreSQL (Postgres Pro), управляет их отображением, сохраняет записи в файлы, очищает содержимое журналов в базе данных (только для главного администратора и аудитора).

Рисунок 23. Интерфейс программы для просмотра журналов

Выводы

АПКШ «Континент» 3.9.3 — комплекс устройств с обширным модельным рядом под практически любые потребности в части защиты периметра сети и шифрования каналов связи.

АПКШ «Континент» сертифицирован на соответствие требованиям по безопасности информации ФСТЭК России (требования доверия, требования к межсетевым экранам и системам обнаружения вторжений). На момент написания обзора по линии ФСБ России получено заключение об успешно пройденных испытаниях по классам защиты КС2 / КС3 и отдельно классу КВ.

Из явных недостатков можно выделить отсутствие в модельном ряду исполнения в виде виртуального устройства (virtual appliance).

Достоинства:

- VPN до 40 Гбит/с.

- Телекоммуникационное оборудование российского производства.

- Внесён в реестры российского программного обеспечения и отечественной радиоэлектронной продукции.

- Централизованное управление сетевыми устройствами.

- Высокая производительность устройств, что обеспечивает высокую пропускную способность межсетевого экрана и скорость шифрования.

- Низкие задержки при шифровании трафика с помощью аппаратного криптоускорителя.

- Возможность централизованного управления из ЦУС сетевыми устройствами классов КС и КВ.

Недостатки:

- VPN-сеть можно построить только на базе устройств «Континент».

- Отсутствует исполнение в виде виртуального устройства (virtual appliance).

- Программа управления ЦУС доступна только для операционных систем семейства Windows (производитель планирует выпустить Linux-версию до конца 2024 года).