Сертификат AM Test Lab

Номер сертификата: 154

Дата выдачи: 21.10.2015

Срок действия: 21.10.2020

2. Схема функционирования Kaspersky DDoS Prevention

3. Компоненты защиты от DDoS-атак

4. Варианты подключения к ИТ-инфраструктуре

5. Оповещения и отчетность Kaspersky DDoS Prevention

Введение

Мы продолжаем серию публикаций, посвященную решению Kaspersky DDoS Prevention от «Лаборатории Касперского», которая началась со статьи «Технологии отражения атак в Kaspersky DDoS Prevention», где подробно рассмотрена суть применяемых в этом решении технологий.

Количество распределенных атак растет. Как отмечают эксперты «Лаборатории Касперского», в первом квартале 2015 года количество атак с применением бот-сетей по сравнению с предыдущим аналогичным периодом выросло и составило в России почти 1400, а в мире — более 23000. Наибольшее число атак пришлось на ресурсы, расположенные в США, Китае, Канаде. Россия в этом списке заняла «почетное» 4 место.

Эти тенденции говорят, во-первых, о том, что подобные атаки стали реальной угрозой крупному бизнесу и государственным объектам информационной инфраструктуры. Также в зоне риска находятся, к примеру, сайты СМИ, страницы политических и общественных организаций, популярных персон. DDoS-атаки фактически превратились в кибероружие, и стоимость его применения со временем снижается. Во-вторых, распределенные атаки стали обыденным явлением, теперь в новостях упоминают лишь о самых громких. При этом технические средства организации атак сегодня достаточно легкодоступны. Например, ими пользуются даже школьники, которые решили провести DDoS-атаку на сайт своего учебного заведения, чтобы заблокировать его работу.

Учитывая вышеизложенное, от решения, призванного противодействовать DDoS-атакам, требуется мгновенная реакция при старте атаки, информирование ответственных сотрудников компании-клиента, возможность реакции на новые средства, примененные в атаке. При этом основным результатом отражения атаки должно быть непрерывное продолжение функционирования веб-ресурса для пользователей, составляющих его целевую аудиторию. Kaspersky DDoS Prevention удовлетворяет всем этим требованиям, но, чтобы убедиться в этом, рассмотрим, как оно устроено и функционирует.

Схема функционирования Kaspersky DDoS Prevention

Kaspersky DDoS Prevention состоит из следующих основных компонентов:

- приложение-сенсор предназначено для фиксации начала и окончания атак;

- Центр очистки трафика отсеивает нелегальный трафик, оставляя лишь легальный;

- сотрудники Центра обеспечения безопасности «Лаборатории Касперского» обеспечивают эффективное противодействие нестандартным атакам;

- подробная отчетность по отраженным атакам снабжает специалистов по ИБ информацией для анализа.

Технологии, используемые в Kaspersky DDoS Prevention, подробно рассмотрены в статье «Технологии отражения атак в Kaspersky DDoS Prevention», поэтому мы не будем в данном обзоре останавливаться на них подробно.

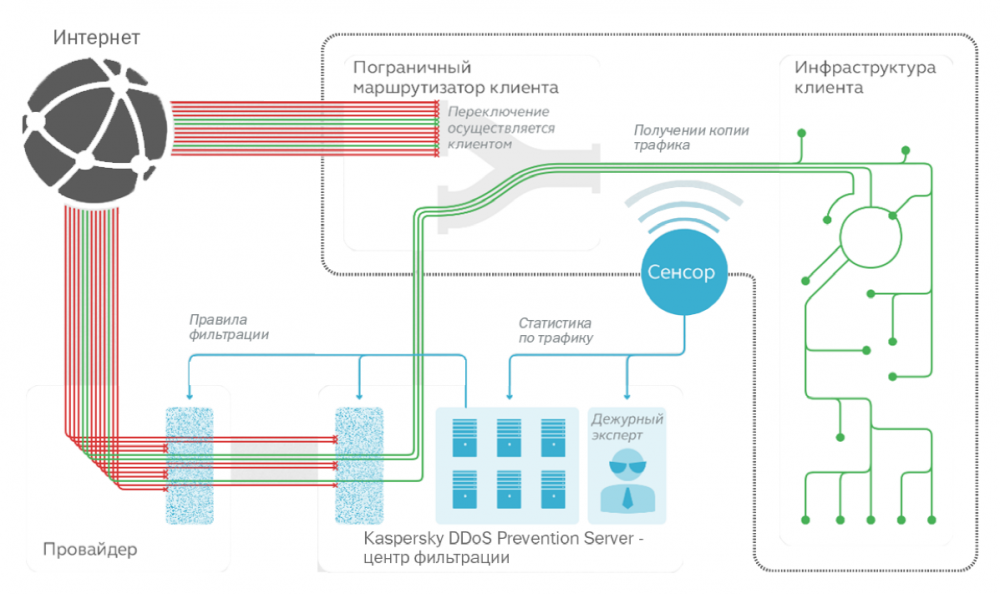

Представим Kaspersky DDoS Prevention в виде схемы его функционирования, наложенной на схему информационной инфраструктуры, в которой находится защищаемый веб-ресурс, и разберем, как это решение интегрируется с сетью заказчика.

Рисунок 1. Схема функционирования Kaspersky DDoS Prevention

В обычных условиях трафик между интернетом и инфраструктурой клиента проходит в обычном режиме — напрямую через интернет к провайдеру клиента. То есть большую часть времени производится лишь анализ входящего и исходящего трафика, копия которого подается на сенсор, при этом в Центр очистки отправляется только статистическая информация по трафику и хеш-суммы, необходимые для его анализа.

Сенсор является программным компонентом Kaspersky DDoS Prevention, предназначенным для мониторинга и замера параметров трафика, а также для передачи этой информации в Центр очистки. Данный компонент находится в непосредственной близости к пограничному маршрутизатору клиента для возможности анализа непосредственно получаемого извне трафика, не искаженного после прохождения через внутренние узлы сети. Программное обеспечение сенсора может быть установлено на сервер клиента или виртуальную машину, аппаратно-совместимый с архитектурой x86.

Очистка трафика от вредоносной составляющей проводится на стороне «Лаборатории Касперского», соответствующие компоненты сервиса объединяются общим названием Центр очистки. В Центре очистки производится анализ информации, поступающей от сенсора. При этом дежурные эксперты «Лаборатории Касперского» на основе многомерного анализа принимают решение об интерпретации аномалии как DDoS-атаки. Об этом оповещается ответственный сотрудник клиента, и уже он принимает решение о необходимости перехода в режим фильтрации. Это верно для случаев, когда на этапе подключения к решению право принятия решения клиент оставляет за собой. Если право принятия решения о переводе ресурсов в режим защиты было делегировано дежурной смене Kaspersky DDoS Prevention, то трафик клиента в автоматизированном режиме переводится на Центр очистки Kaspersky DDoS Prevention.

В зависимости от выбранного варианта сотрудник клиента осуществляет переключение входящего трафика с прямого поступления на поступление через фильтры Kaspersky DDoS Prevention Server, которые применяют к входящему трафику фильтры, или же это происходит автоматически. Для «легальных» клиентов, то есть целевой аудитории защищаемого ресурса, все выглядит так, как будто трафик поступает напрямую на веб-ресурс.

Наблюдать за ходом отражения атаки с помощью Kaspersky DDoS Prevention клиент может с помощью клиентского портала, который мы рассмотрим в специальном разделе ниже.

После завершения атаки клиент, если не используется автоматизированное переключение, снова производит переключение пограничного маршрутизатора на прямое поступление трафика. При использовании автоматизированного переключения по завершению атаки трафик на прямое поступление переводит дежурная смена Kaspersky DDoS Prevention.

Решение Kaspersky DDoS Prevention кроме круглосуточного мониторинга непосредственно защищаемых ресурсов клиентов использует и дополнительные средства для мониторинга подозрительной сетевой активности, а именно — систему DDoS Intelligence.

Система Kaspersky DDoS Intelligence предназначена для перехвата и анализа команд, поступающих ботам с серверов управления и контроля, не требует при этом ни заражения каких-либо пользовательских устройств, ни реального исполнения команд злоумышленников. Использование данной системы позволяет фиксировать начало большой части DDoS-атак на ранних стадиях и проактивно реагировать на них.

Компоненты защиты от DDoS-атак

Перейдем теперь к более подробному рассмотрению компонентов Kaspersky DDoS Prevention, располагаемых на стороне клиента. Начнем с сенсора Kaspersky DDoS Prevention.

Программный сенсор

Сенсор является основным инструментом постоянного мониторинга состояния трафика на клиентской площадке. Этот программно-аппаратный комплекс предназначен для того, чтобы анализировать копию симметричного трафика защищаемого ресурса и составлять по нему статистику в режиме реального времени.

Сенсор необходимо разворачивать на площадке клиента как можно ближе к границе сети. Причем он должен размещаться до средств, которые могут исказить входящий трафик (IPS, файрволлов и тому подобных).

Платформа для развертывания сенсора может быть как аппаратной, так и виртуальной и предоставляется клиентом.

Сенсор анализирует трафик по всем протоколам. Расположение комплекса в ИТ-инфраструктуре клиента и передача в Центр очистки Kaspersky DDoS Prevention только статистической информации по нему гарантирует конфиденциальность информации, отсылаемой пользователями на защищаемый веб-ресурс.

Для работы сенсора на сервере должно быть минимум две сетевых карты. Одна из них используется для внешнего управления со стороны Центра очистки, а на другую поступает SPAN-копия трафика защищаемого ресурса.

Требования к аппаратному обеспечению сервера для развертывания сенсора:

- физическая или виртуальная машина, поддерживающая работу под управлением FreeBSD и Linux;

- CPU с четырьмя и более процессорными ядрами;

- 8 ГБ оперативной памяти;

- отказоустойчивое хранилище данных объемом не менее 200 ГБ;

- 2 сетевых интерфейса.

Центры очистки

Ключевой компонент Kaspersky DDoS Prevention — Центры очистки. Они располагаются в крупнейших точках обмена трафика в Москве, Франкфурте, Амстердаме и других географических расположениях. Для распределения нагрузки и обеспечения отказоустойчивости в каждом регионе «Лаборатория Касперского» использует несколько Центров очистки. Центры очистки объединены в облачную информационную инфраструктуру. Тем не менее трафик, проходящий через них, остается в пределах соответствующего региона. Поэтому, например, трафик клиентов из Российской Федерации не покидает территорию России.

Другим механизмом борьбы с DDoS-трафиком является фильтрация на стороне провайдера. При этом «Лаборатория Касперского» состоит в технологическом партнерстве с провайдером, поэтому Kaspersky DDoS Prevention может эффективно бороться с мусорным трафиком на внешней границе сети провайдера. Это снижает нагрузку на Центры очистки, где фильтруется трафик, которому требуется более сложный анализ, а также фактически защищает от объемных атак всю площадку клиента, на которой находятся защищаемые ресурсы.

Клиентский портал

Теперь рассмотрим другой компонент, доступный клиенту для мониторинга трафика ресурса и атак, — это веб-клиент решения, также называемый клиентским порталом Kaspersky DDoS Prevention.

Портал Kaspersky DDoS Prevention — это веб-приложение, посредством которого клиент взаимодействует с подсистемой управления Kaspersky DDoS Prevention.

Рассмотрим интерфейс этой веб-консоли и возможности администраторов клиента по управлению работой Kaspersky DDoS Prevention.

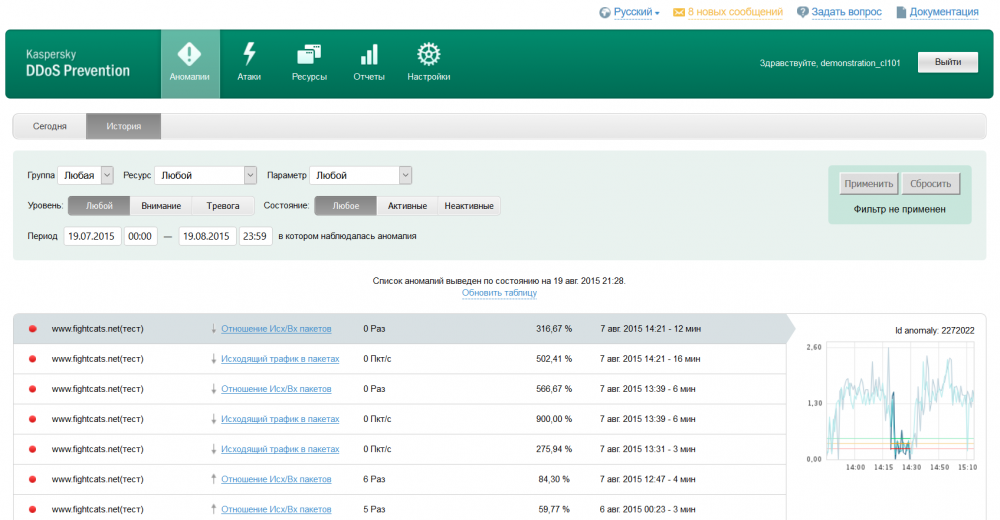

На странице «Аномалии» клиент может ознакомиться с зафиксированными сенсором аномалиями во входящем трафике защищаемого ресурса и ознакомиться с их параметрами.

Рисунок 2. Страница «Аномалии» клиентского портала Kaspersky DDoS Prevention

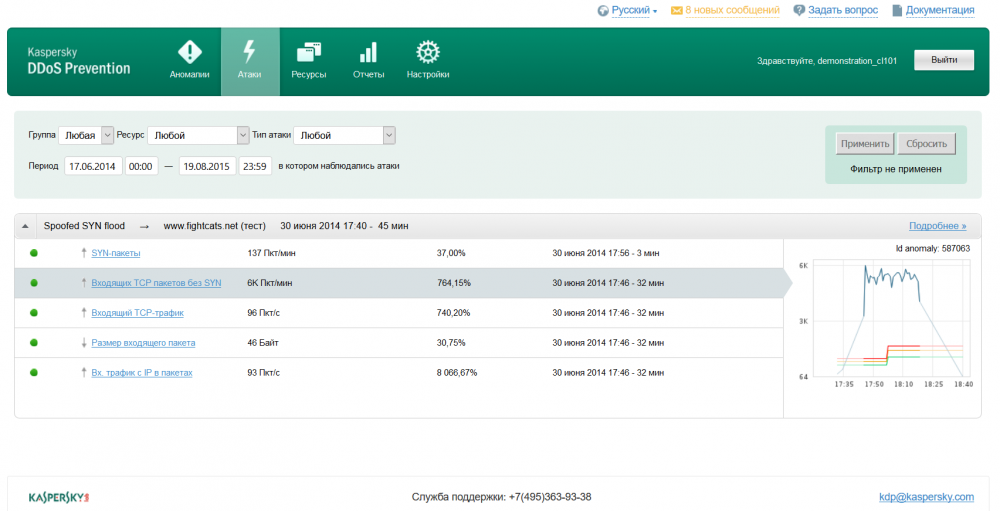

Страница «Атаки» содержит подробную, в том числе графическую информацию по зафиксированным и отраженным с помощью Kaspersky DDoS Prevention атакам и даже их мощности на протяжении проведения.

Рисунок 3. Страница «Атаки» клиентского портала Kaspersky DDoS Prevention

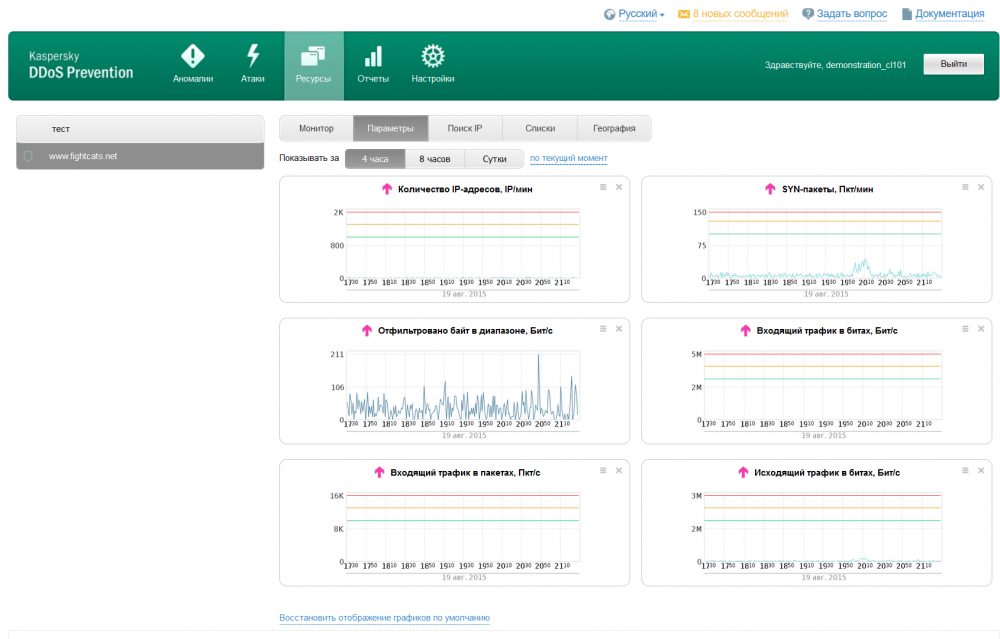

Страница «Ресурсы» содержит подробную статистическую информацию по входящему и исходящему трафику для каждого защищаемого ресурса. Данная страница содержит несколько вкладок, на которых доступны различные представления собранной статистической информации. В частности, вкладка «Списки» позволяет отобразить, экспортировать в формате CSV или изменить вручную состав белых и черных списков внешних IP-адресов для защищаемого ресурса. А на вкладке «География» можно ознакомиться с географическим расположением IP-адресов, с которых совершается DDoS-атака.

Рисунок 4. Страница «Ресурсы» клиентского портала Kaspersky DDoS Prevention

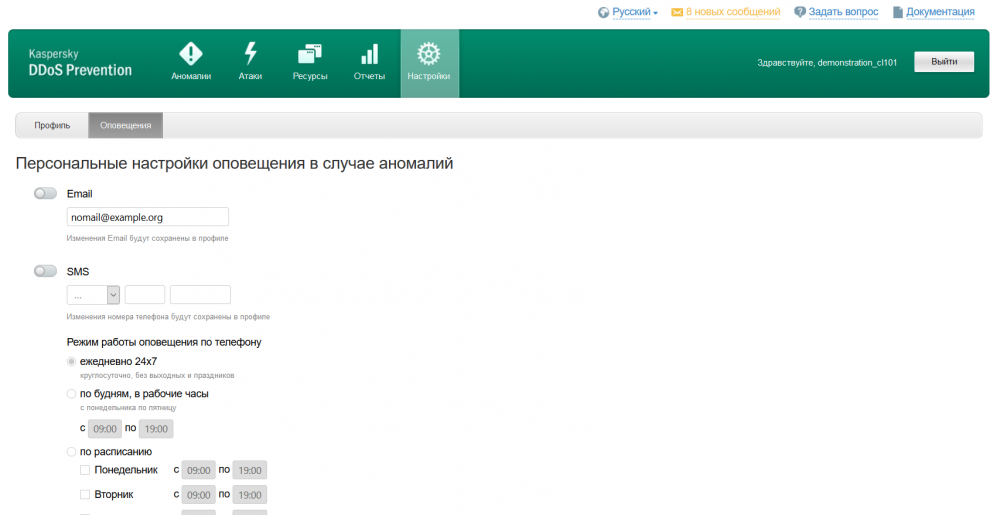

Страница «Настройки» предназначена для указания контактных данных ответственного лица клиента, а также параметров персональных настроек оповещения в случае обнаружения аномалий.

Кроме того, на клиентском портале можно просмотреть оповещения клиентов Kaspersky DDoS Prevention о временной приостановке или изменении в работе отдельных сервисов, входящих в состав решения, а также задать вопрос в техническую поддержку «Лаборатории Касперского».

Рисунок 5. Страница «Настройки» клиентского портала Kaspersky DDoS Prevention

Рассмотрим теперь несколько различных вариантов подключения Kaspersky DDoS Prevention к ИТ-инфраструктуре клиента, а также преимущества и недостатки каждого способа.

Варианты подключения к ИТ-инфраструктуре

В статье «Технологии отражения атак в Kaspersky DDoS Prevention» мы уже частично рассматривали данный вопрос. В частности, в ней было рассказано о том, что клиентам необходимо выбрать между двумя основными вариантами подключения сервиса Kaspersky DDoS Prevention к своей инфраструктуре по механизму управления маршрутом трафика — DNS и BGP. Рассмотрим ограничения для каждого из этих вариантов.

При использовании варианта DNS:

- перенаправляется трафик одного ресурса;

- для работы требуется управляемая доменная запись;

- время переключения на режим подавления атаки зависит от параметра TTL.

При использовании варианта BGP:

- перенаправляется трафик всей подсети;

- для работы требуется наличие собственной автономной системы (AS);

- время переключения на режим подавления атаки составляет около 2 минут;

- обеспечивается защита канала клиента от переполнения;

- возможен автоматизированный перевод трафика клиента под защиту.

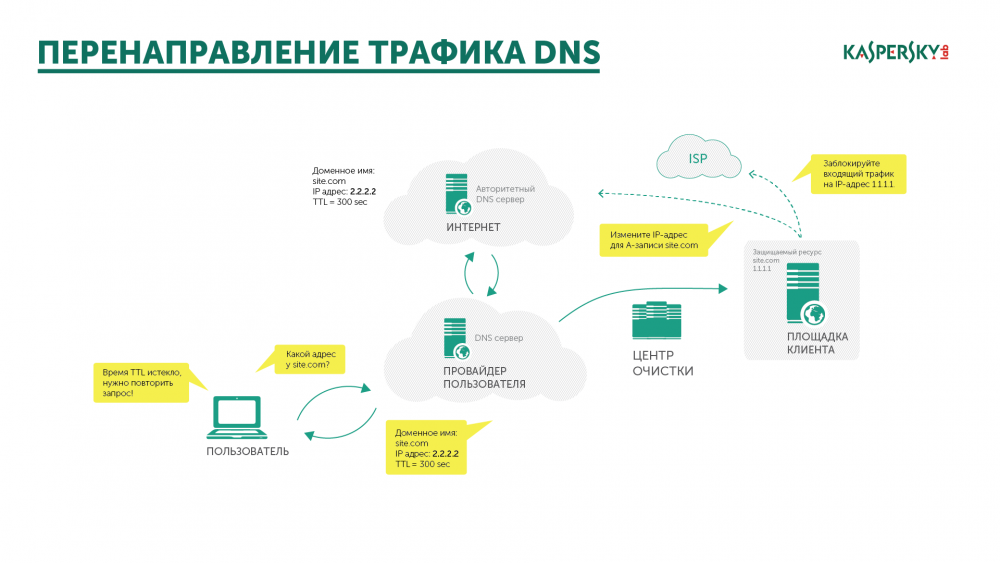

Схему работы при DNS-варианте управления маршрутом трафика можно представить в следующем виде:

Рисунок 6. Схема отражения атаки при DNS-варианте управления маршрутом трафика в Kaspersky DDoS Prevention

При подключении к Kaspersky DDoS Prevention для каждого защищаемого ресурса клиента выделяется IP-адрес в Центре очистки для перенаправления трафика. При переключении в режим защиты клиент изменяет оригинальный IP-адрес в доменной записи на предоставленный «Лабораторией Касперского». В процессе подключения к Kaspersky DDoS Prevention клиент изменяет в доменной записи значение параметра TTL на рекомендуемое специалистами «Лаборатории Касперского» (5 минут). Такое изменение не приводит к значительному увеличению нагрузки на DNS-сервер. После истечения TTL, пользователи, запрашивающие адрес ресурса, получают IP-адрес «Лаборатории Касперского», и их запросы попадают на Центр очистки Kaspersky DDoS Prevention. Исходный IP-адрес ресурса рекомендуется заблокировать на время отражения атаки.

Схема работы при BGP-варианте управления маршрутом трафика такова:

Рисунок 7. Схема переключения трафика на маршрут защиты при BGP-варианте управления маршрутом трафика в Kaspersky DDoS Prevention

Переключение трафика на маршрут защиты по протоколу BGP, в силу логики работы самого протокола, переводит в Центры очистки трафик всей подсети клиента. Это является безусловным преимуществом, т. к. в дополнение к базовой защите критичных для бизнеса ресурсов от любых типов атак клиент получает защиту канала от переполнения при атаке на любой из ресурсов переключаемой подсети. В силу высокой связности и надежности интернета техническое время для переключения трафика на данный момент составляет не более 2 минут, а сам процесс перевода ресурсов под защиту абсолютно прозрачен для конечного пользователя. Переключение трафика осуществляется путем отправки анонса маршрутной информации переключаемой подсети в сторону Центра очистки по заранее подготовленным GRE-тоннелям или выделенной линии. Оригинальные маршруты через провайдеров клиента на время переключения под защиту ликвидируются.

Для подготовки к переключению трафика необходимо авторизовать автономную систему Kaspersky DDoS Prevention для передачи анонсов клиентской площадки. Для этого клиент должен добавить номер автономной системы «Лаборатории Касперского» в базу данных RIPE. BGP-вариант переключения трафика на маршрут защиты в отличие от DNS-варианта позволяет осуществлять автоматический переход в режим защиты. Для переключения в режим защиты со стороны Kaspersky DDoS Prevention анонсируется сигнальный префикс (любой IP-адрес с маской подсети /32). После появления информации о сигнальном префиксе в таблице маршрутизации на оборудовании клиента срабатывает скрипт, который переводит трафик под защиту Kaspersky DDoS Prevention. Для выхода из режима защиты автоматически производятся обратные действия.

Оповещения и отчетность Kaspersky DDoS Prevention

Оповещения администратора об аномалиях (несущественных отклонениях в трафике защищаемого ресурса) осуществляется по электронной почте или в виде SMS-сообщений, при этом есть возможность настроить график оповещений. При обнаружении атакующего трафика, угрожающего ресурсу клиента, дежурная смена «Лаборатории Касперского» связывается с клиентом по телефону и уведомляет об атаке, ее типе и мощности и рекомендует перейти под защиту.

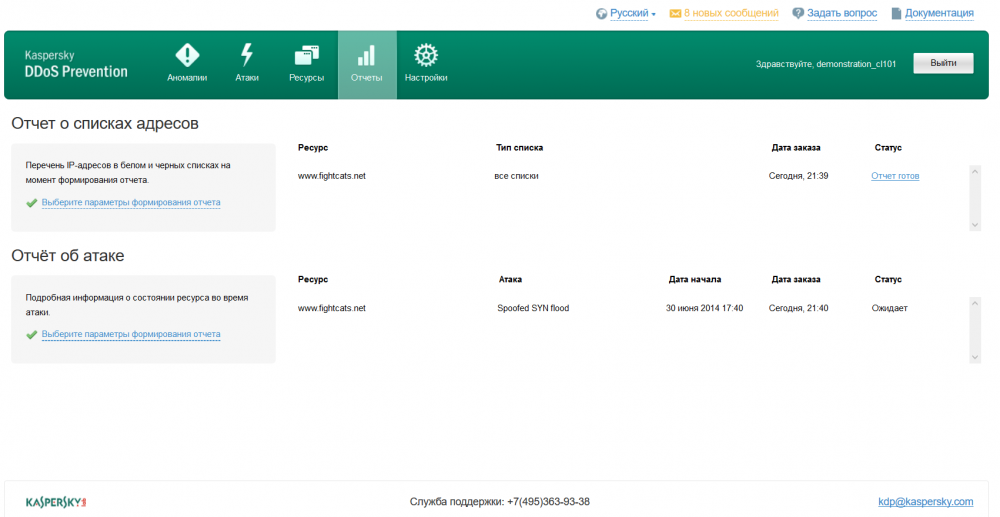

На клиентском портале есть возможность сгенерировать отчеты о работе Kaspersky DDoS Prevention. На одноименной странице можно экспортировать содержимое белых и черных списков IP-адресов, а также сформировать подробный отчет об отраженных атаках.

Рисунок 8. Страница «Отчеты» клиентского портала Kaspersky DDoS Prevention

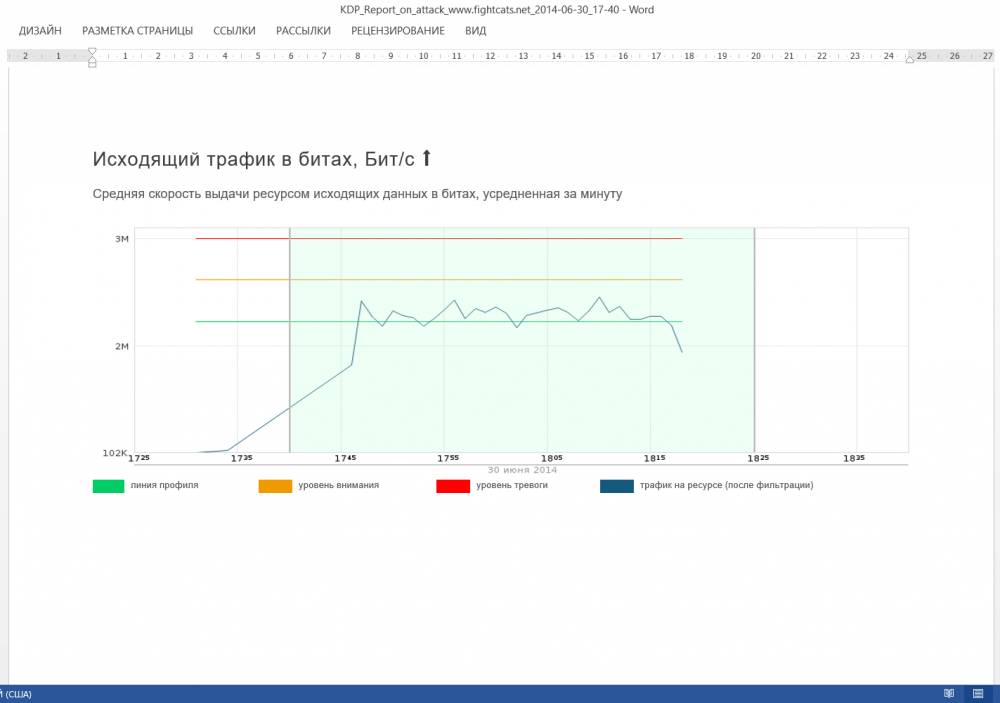

Отчет об атаке, генерируемый Kaspersky DDoS Prevention, экспортируется в формат Microsoft Word и содержит следующие разделы:

- общая информация об атаке;

- ход атаки;

- аномалии по измеряемым параметрам;

- графики измеряемых параметров;

- приложение.

В «Приложении» в виде справки приводится классификация атак, принятая в Kaspersky DDoS Prevention.

Рисунок 9. Отчет Kaspersky DDoS Prevention об атаке в Microsoft Word 2013

Эксперты дежурной смены Kaspersky DDoS Prevention также следят за ситуацией через специальный интерфейс. Если атака имеет нетипичные параметры или сложную структуру, эксперт может изменить правила фильтрации. Персонал, обслуживающий Kaspersky DDoS Prevention, работает в тесном сотрудничестве с разработчиками «Лаборатории Касперского», что позволяет оперативно вносить изменения в алгоритмы работы решения.

Выводы

Мы подробно рассмотрели компоненты Kaspersky DDoS Prevention и убедились в том, что это решение соответствует требованиям, которые предъявляются к сервисам, предназначенным для эффективного отражения DDoS-атак.

Среди преимуществ данного решения можно отметить:

- уникальная технология обнаружения бот-сетей по статическим и поведенческим признакам — Kaspersky DDoS Intelligence;

- гибкость подключения к ИТ-инфраструктуре клиента в зависимости от ее организации и расположения защищаемых ресурсов, имеющихся у клиента аппаратных ресурсов и возможностей интернет-провайдера клиента;

- распределенная система очистки;

- удобная система оповещения ответственных сотрудников клиента;

- подробная отчетность о ходе атаки;

- способность противодействовать новым типам атак с помощью создания новых правил фильтрации силами сотрудников «Лаборатории Касперского»;

- способность отражать атаки мощностью до 500 Гбит/с;

- это единственное на текущий момент решение для защиты от DDoS-атак, сертифицированное ФСТЭК России;

- защита Kaspersky DDoS Prevention может быть подключена даже после начала атаки;

- полная независимость от провайдера клиента — если у клиента есть несколько аплинков, все они будут под защитой в случае DDoS-атаки;

- простой и понятный прайс-лист и прозрачная цена: некоторые анти-DDoS-решения требуют доплаты в зависимости от мощности атаки, объема пропущенного трафика и т. д.; параметр мощности DDoS в принципе не прогнозируемый, соответственно, при атаке большой мощности может потребоваться существенная доплата один или несколько раз; бюджет Kaspersky DDoS Prevention рассчитывается один раз на целый год; в 2-х из 3-х предлагаемых вариантов лицензии полностью отсутствует понятие о дополнительных платежах;

- специалисты «Лаборатории Касперского» помогут выявить злоумышленников, совершивших атаку, и составить пакет документов, необходимых для обращения в правоохранительные органы.

Слабые стороны решения вызваны, скорее, современными техническими возможностями организации интернета и особенностями протоколов, использующихся для передачи информации:

- необходимость ручного переключения Kaspersky DDoS Prevention в режим защиты после анализа аномалий трафика при DNS-переключении режимов работы (при этом есть возможность получить помощь от экспертов «Лаборатории Касперского» и необходимо учитывать интеграцию Kaspersky DDoS Prevention с дата-центрами);

- относительно высокая цена подписки на сервис

- дополнительные требования к интернет-провайдерам клиента для избежания организации атак на узлы альтернативной маршрутизации в защитном режиме работы.

В целом же Kaspersky DDoS Prevention является полноценным решением для эффективной защиты от DDoS-атак. Это подтверждают реальные случаи успешных предотвращений атак на популярные интернет-ресурсы, о которых в последнее время сообщается в прессе.