Сертификат AM Test Lab

Номер сертификата: 516

Дата выдачи: 20.05.2025

Срок действия: 20.05.2030

- Введение

- Эволюция продукта: обновления 1.1, 1.2, 1.2.1 и 1.2.2

- Функциональные возможности Kaspersky Container Security

- Архитектура Kaspersky Container Security

- Системные требования Kaspersky Container Security 2.0

- Лицензирование Kaspersky Container Security

- Применение Kaspersky Container Security

- Выводы

Введение

Контейнерные технологии продолжают оставаться одним из ключевых направлений в разработке программного обеспечения (ПО). J'son & Partners Consulting проанализировала импортозамещение инфраструктурного ПО в России и оценила рынок платформ контейнеризации. В своём отчёте компания указала, что в 2024 году объём отечественного рынка контейнерных платформ составил 9,7 млрд рублей.

Ожидается, что рынок будет активно развиваться: до 2028 года расти ежегодно более чем на 25%. Драйвер такого роста — контейнеризация ускоряет создание и доставку программных продуктов, повышает их отказоустойчивость, обеспечивает масштабируемость и гибкость, позволяя быстрее и безболезненнее адаптировать приложения под нужды организаций.

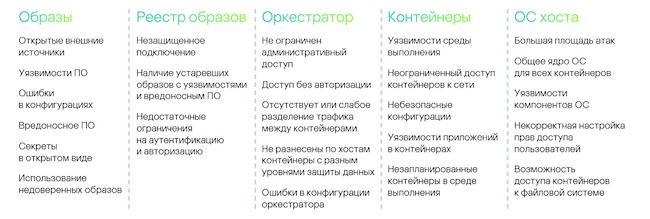

Однако контейнерные среды предъявляют особые требования к защите. Из-за их динамической природы и высокой степени изоляции классические инструменты борьбы с угрозами не способны закрывать критические векторы атак, что создает определённые риски.

Рисунок 1. Ключевые риски для основных элементов контейнерных сред

Особое внимание следует уделить безопасности процессов разработки и доставки ПО. В частности процессы Continuous Integration / Continuous Delivery/Deployment (CI/CD) требуют повышенного внимания: именно на этом этапе закладываются критически важные аспекты безопасности. Эти процессы должны соответствовать отраслевым стандартам и корпоративным политикам безопасности организации.

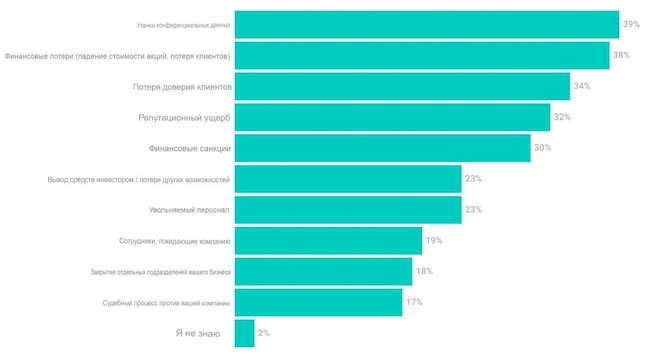

Согласно результатам исследования «Лаборатории Касперского», в 2023 году 85% географически распределённых компаний, использующих контейнеры и Kubernetes, столкнулись с киберинцидентами. Среди последствий — утечка конфиденциальной информации (39%), финансовые потери (38%), утрата доверия со стороны клиентов (34%) и другие.

Рисунок 2. Последствия инцидентов в области кибербезопасности для компаний

Опираясь на потребности рынка и учитывая особенности контейнерных сред, «Лаборатория Касперского» предложила рынку Kaspersky Container Security — продукт, обеспечивающий защиту контейнерных сред и образов на протяжении их жизненного цикла. Он внесён в реестр отечественного ПО. Вендор планирует начать сертификацию во ФСТЭК в 2025 году.

Эволюция продукта: обновления 1.1, 1.2, 1.2.1 и 1.2.2

В 2023 году мы делали обзор Kaspersky Container Security версии 1.0, где писали, что вендор планирует расширить функциональные возможности своего продукта. Позже вышли версии 1.1, 1.2, 1.2.1 и 1.2.2, каждая из которых внесла дополнительные улучшения и расширила его функциональность.

В версии 1.1 появились следующие возможности:

- Дифференцированный подход к угрозам — поддержка разных уровней критической значимости обнаруженных вредоносных объектов с возможностью принятия рисков для тех из них, что являются некритическими.

- Формирование расширенных отчётов по уязвимостям и событиям — сводный и детализированный отчёты по образам, отчёты по принятым рискам.

- Оптимизация нагрузки на агенты в CI-системах при встраивании в CI-пайплайн.

- Гибкое разграничение доступа — настройка областей применения для управления ролями пользователей и политиками безопасности.

- Контроль целостности образов при помощи подписи, интеграция с Notary и Cosign для проверки подписей, блокирование развёртывания образов, которые не прошли проверку.

- Контроль процессов, выполняемых в контейнерной среде.

- Профилирование среды выполнения, позволяющее отслеживать аномалии на фоне шаблона.

- Мониторинг и контроль сетевого трафика, настройка ограничений по портам, IP-адресам и типам соединений.

В версии 1.2 реализовали механизм Health Check, обеспечивающий проверку состояния компонентов продукта. Он включает в себя визуализацию ресурсов кластера, отображение информации о состоянии компонентов и мониторинг heartbeat-сообщений. Для автоматизации обслуживания внедрены инструменты Auto Care, которые позволяют автоматически очищать журнал событий безопасности и историю сканирования. Улучшена визуализация контролируемых кластеров, включая анализ сетевого взаимодействия и выявление проблем безопасности. Добавлена функция поиска и анализа файловых угроз.

Расширены возможности интеграции с CI/CD: продукт стал поддерживать TeamCity и Jenkins. Также появились отчёты по результатам проверки узлов кластера на соответствие стандартам Kubernetes, доступные в сводном и детализированном вариантах.

Реализована интеграция с реестром артефактов Harbor: Kaspersky Container Security может использоваться в качестве внешнего сканера для анализа образов, хранящихся в Harbor. Обеспечена поддержка работы в облачных средах Yandex Cloud, AWS EKS и Microsoft Azure. Стал возможным мониторинг инфраструктур до 1000 сетевых узлов. Расширена языковая поддержка: добавлен китайский язык. Введена OpenAPI спецификация.

В Kaspersky Container Security 1.2.1 добавлена возможность работы с уязвимостями в Java-зависимостях для CI-агента. В версии 1.2.2 реализовали поддержку Yandex Cloud Registry, добавили интеграцию Docker API V2.

Нововведения в Kaspersky Container Security 2.0

Kaspersky Container Security 2.0 предоставляет возможность более детально отслеживать возникающие проблемы в оркестраторе. Для этого вендор выделил отдельную вкладку, где в удобном формате отображаются найденные проблемы, сгруппированные по типам контроля. Каждый элемент можно раскрыть, чтобы подробнее проанализировать источник проблемы и принять необходимые меры.

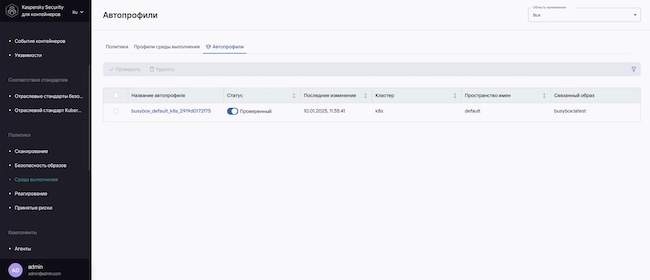

Также улучшен процесс создания профилей поведения контейнеров. В предыдущих версиях это требовало ручной настройки каждого профиля, что было не всегда удобным и эффективным. Сейчас добавилась возможность построения профиля путём наблюдения за поведением контейнера в течение определённого времени.

Рисунок 3. Автопрофили в Kaspersky Container Security 2.0

В версии 2.0 процесс автоматизирован, что позволяет генерировать профили не только для отдельных контейнеров, но и для множества сущностей, например, для всех контейнеров внутри кластера. Также есть возможность дать задачу на построение автопрофиля с помощью API.

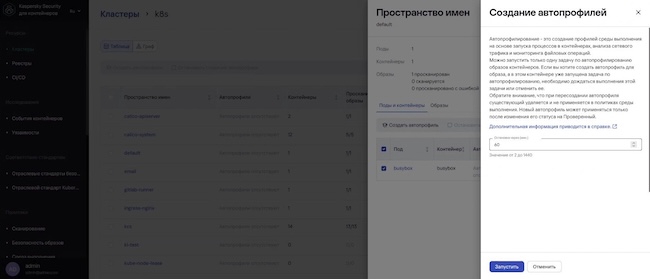

Процесс автопрофилирования выполняется в течение заданного пользователем времени в рамках выбранной области применения — кластера, пространства имён или под.

Рисунок 4. Создание автопрофиля в рамках пространства имён

В новой версии был сделан значительный шаг в улучшении расследования событий безопасности — добавлен новый раздел расследования инцидентов (форензика). Карточка события теперь включает гораздо больше информации: от детального описания нарушенной политики до всех связанных событий, как до, так и после нарушения. Это позволяет лучше понять контекст произошедшего. Кроме того, можно выявить взаимосвязи между событиями, приведшими к инциденту.

Дополнительно добавлена отдельная страница с уязвимостями, где можно быстро проверить наличие актуальных угроз Common Vulnerabilities and Exposures (CVE) в инфраструктуре компании, что должно ускорить процесс реагирования. Например, если появилась новая уязвимость в CVE, в обновлённом интерфейсе можно оперативно проверить, есть ли она в инфраструктуре организации.

В предыдущих версиях и сейчас используется технология Extended Berkeley Packet Filter (EBPF) совместно с агентом Kaspersky Endpoint Security для Linux (KESL). Для расширения контроля файловых операций вендор улучшил правила на уровне кода. Поскольку работа KESL требует значительных ресурсов, в версии 2.0 реализована возможность гибкой настройки работы агента: можно не только включать и отключать антивирусную проверку, но и деактивировать функции, которые не требуются в рамках бизнес-процесса.

Список новых возможностей не ограничивается только вышеописанным. В версии 2.0 добавлены и другие возможности:

- интеграция с менеджерами секретов (HashiCorp Vault);

- развитие возможностей API;

- логирование дополнительных полей в событиях рантайма;

- поддержка кластеров с количеством узлов до нескольких тысяч и другое.

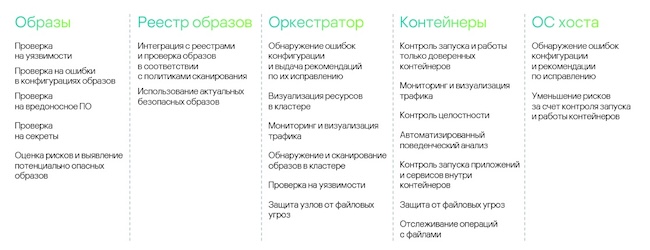

Продукт «Лаборатории Касперского» закрывает риски для ключевых компонентов контейнерных сред.

Рисунок 5. Закрытие рисков для основных элементов контейнерных сред

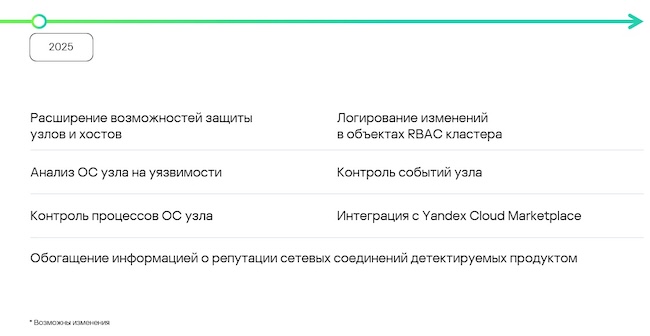

При планировании нововведений «Лаборатория Касперского» опирается не только на запросы заказчиков и собственные представления о виде качественного решения для защиты контейнерных сред. Вендор изучает международный опыт и собственные внедрения. Также компания проводит детальный анализ актуальных угроз, изучая новые векторы атак, уязвимости в контейнерных технологиях и методы их эксплуатации.

Рисунок 6. Планы по развитию Kaspersky Container Security на 2025 год

Функциональные возможности Kaspersky Container Security

Kaspersky Container Security снижает риски для контейнерных сред, начиная от обнаружения уязвимостей в образах контейнеров и заканчивая контролем за рантаймом оркестраторов. Продукт автоматизирует проверку, анализ соответствия требованиям информационной безопасности (ИБ) с учётом требований регуляторов. Обеспечивает защиту на всех уровнях архитектуры, поддержку российских операционных систем (ОС).

Продукт не только уменьшает нагрузку на ИБ-команды, но и помогает ИТ-специалистам сократить число инцидентов, а разработчикам — интегрировать безопасность в процесс создания программного обеспечения по принципу Shift-left, выявляя проблемы ещё на ранних этапах разработки. Возможности продукта доступны для изолированных сетей, физических инфраструктур и для облачных инсталляций в едином окне — консоли управления, реализованной в виде веб-интерфейса.

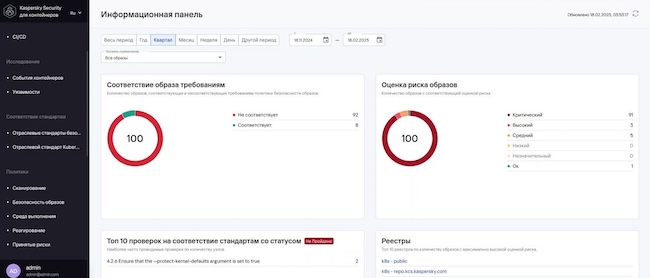

Рисунок 7. Информационная панель Kaspersky Container Security 2.0

Если говорить о рисках, продукт на момент публикации обзора не даёт совокупной оценки контейнерной инфраструктуры в целом — только по отдельным объектам. В то же время он предоставляет сводную статистику по результатам сканирования, включая количество уязвимостей и других типов угроз.

Встраивание в процесс разработки

Продукт обеспечивает бесшовную интеграцию безопасности на протяжении всего жизненного цикла контейнерных сред. На этапе проектирования Kaspersky Container Security анализирует исходные конфигурационные файлы инфраструктуры кода (IaC) и контейнеров (Dockerfile), детектируя ошибки, слабые места и точки утечки секретов (например, закрытых ключей или учётных данных).

Это позволяет устранить потенциальные уязвимости ещё до создания контейнера, снижая вероятность их эксплуатации в будущем.

Продукт «Лаборатории Касперского» интегрируется в CI/CD-пайплайн и на этапе сборки и тестирования контейнерных образов проводит сканирование на наличие уязвимостей, вредоносного кода и источников утечек секретных данных.

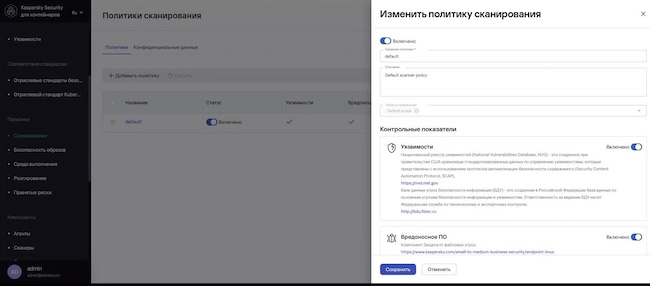

Политику сканирования можно подстроить под потребности организации. Для этого следует открыть раздел «Политики», выбрать «Сканирование» и нажать на название политики.

Рисунок 8. Изменение политики сканирования в Kaspersky Container Security 2.0

Продукт «Лаборатории Касперского» проверяет контейнерные образы на соответствие политикам безопасности не только перед развёртыванием в рабочей среде, при хранении в реестре.

Он сканирует образы, загруженные в CI/CD pipeline, а также может их «вытянуть» из реестра для анализа. Решение отслеживает и анализирует уязвимости уже развёрнутых контейнеров, когда агенты развёрнуты в кластере.

Сканирование может выполняться как автоматически по расписанию, так и вручную. Это гарантирует, что только безопасные и проверенные образы попадут в продакшн, снижая риски эксплуатации уязвимостей.

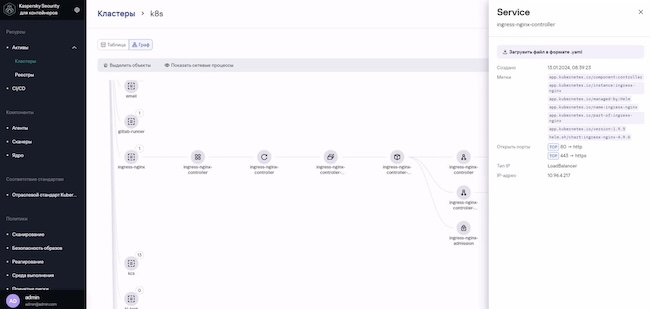

Защита оркестратора

После развёртывания контейнеров продукт продолжает мониторинг их работы. Проводит поведенческий анализ контейнеров, проверяет конфигурацию оркестратора, уменьшая вероятность ошибок в управлении контейнерами, и обрабатывает политиками рантайма, которые позволяют обнаружить отклонения от профиля поведения.

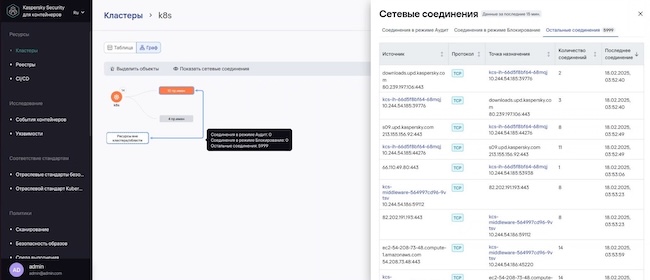

Рисунок 9. Анализ сетевых соединений в Kaspersky Container Security 2.0

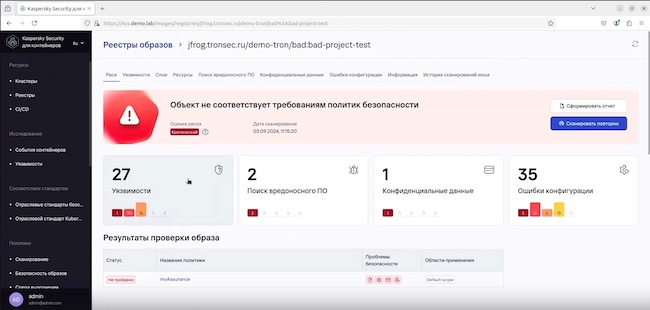

Продукт проверяет образы на соответствие установленным политикам безопасности.

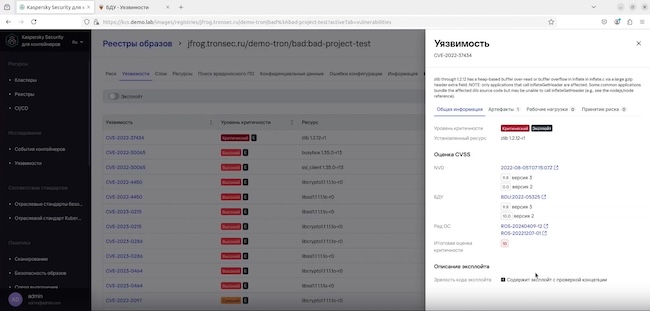

Рисунок 10. Пример описания обнаруженной уязвимости

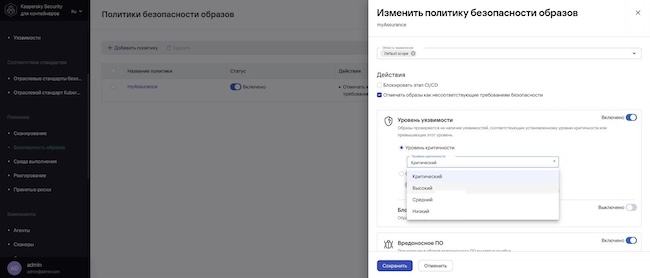

Политики безопасности также можно изменить под потребности организации.

Рисунок 11. Изменение политики безопасности в Kaspersky Container Security 2.0

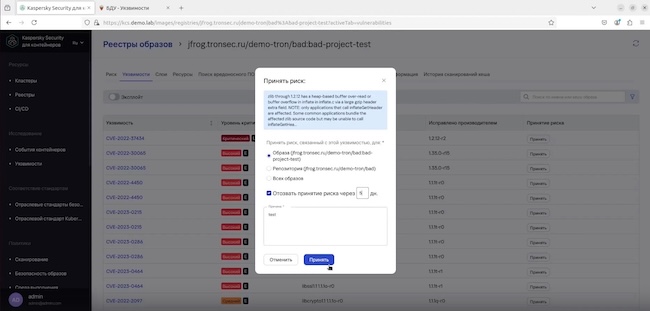

Некоторые обнаруженные риски могут быть приняты пользователем системы, если они укладываются в допустимый уровень угроз для определённой инфраструктуры.

Рисунок 12. Принятие риска

Проверка на соблюдение требований регулятора

Продукт обеспечивает соответствие требованиям регуляторов и стандартам безопасности, проводя проверки как на уровне оркестратора, так и для отдельных контейнеров. Kaspersky Container Security выполняет аудит на соответствие мировым практикам.

Анализ уязвимостей опирается на данные из авторитетных источников, включая Банк данных угроз безопасности информации (БДУ) ФСТЭК России, базу Национального института стандартов и технологий США (NIST), БДУ производителей отечественных ОС (РЕД ОС, Astra Linux и другое), собственную экспертизу «Лаборатории Касперского», в том числе Kaspersky Open Source Software Threats Data Feed для выявления уязвимостей и угроз в Open-Source компонентах (всего более 30 баз).

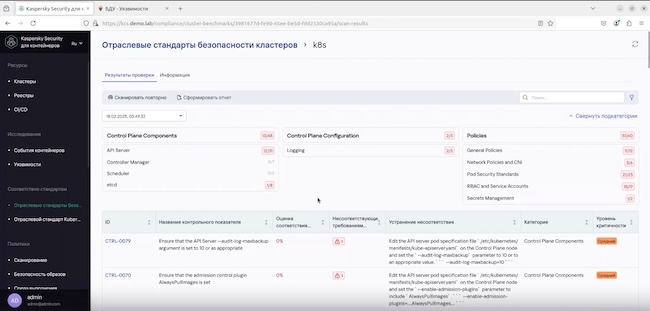

Рисунок 13. Сканирование на соответствие отраслевым стандартам безопасности кластеров

Рисунок 14. Информация о контрольных показателях в Kaspersky Container Security 2.0

В интерфейсе можно сформировать отчёт по результатам проведённых проверок на соответствие требованиям и стандартам. Список сформированных отчётов представлен в разделе «Администрирование» во вкладке «Отчёты».

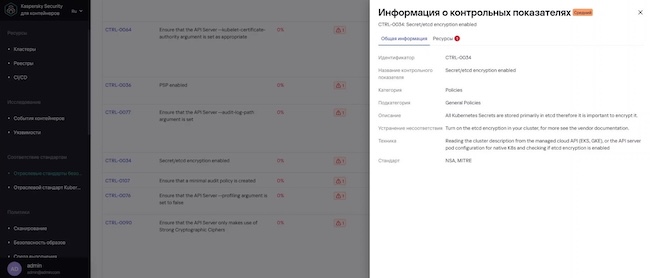

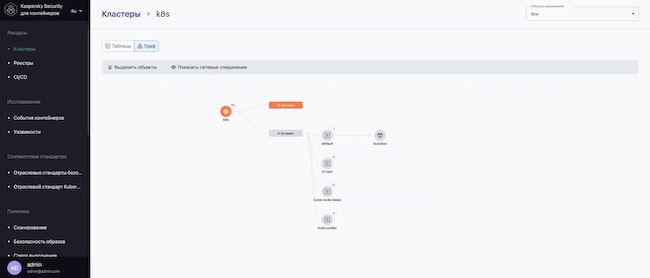

Визуализация и инвентаризация ресурсов в кластере

В интерфейсе Kaspersky Container Security 2.0 визуально отображаются объекты внутри одного или нескольких кластеров, а также их взаимосвязи с ресурсами за пределами кластера или области применения. В зависимости от уровня детализации, продукт отображает следующие элементы:

- Граф пространств имён — отображает кластер и входящие в него пространства имён.

- Граф приложений выбранного кластера — включает кластер, его пространства имён и приложения, находящиеся в этих пространствах.

Рисунок 15. Информация о кластере в Kaspersky Container Security 2.0

Граф можно детализировать, раскрывая объекты на самом низком уровне.

Рисунок 16. Детальная информация о выбранном ресурсе

Автоматическая инвентаризация ресурсов даёт полное представление об используемых контейнерах и их параметрах, упрощая управление безопасностью и снижая вероятность пропуска уязвимостей.

Настройка уведомлений

Kaspersky Container Security оперативно информирует о событиях в инфраструктуре, помогая специалистам быстро реагировать на инциденты и изменения в её работе.

Рисунок 17. Пример уведомления о проблемах в реестре образов

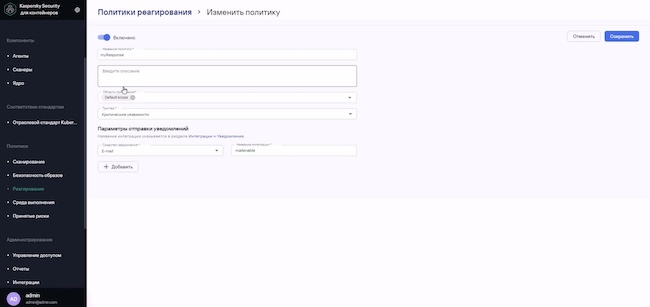

Настройки уведомлений определяются политиками реагирования.

Рисунок 18. Политики реагирования в Kaspersky Container Security 2.0

Для активации функции уведомления необходимо настроить интеграцию со средством уведомления — мессенджером Telegram или электронной почтой. В планах вендора добавить возможность отправки уведомлений с помощью вебхуков.

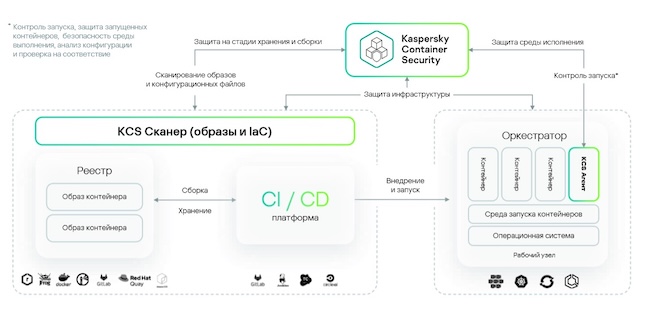

Архитектура Kaspersky Container Security

Архитектура продукта разработана с учётом специфики контейнерных сред и их динамичности. Её основные элементы:

- Сканеры образов и инфраструктуры. Проверяет репозитории на актуальность и безопасность контейнерных образов, конфигурационные файлы и инфраструктуру на наличие секретов. Встраивается в процессы CI/CD, позволяя выявлять риски на этапе сборки и проверять образы перед их использованием.

- Агенты. В Kaspersky Container Security есть 2 типа агентов — агенты защиты кластера и агенты защиты узлов. Они формируют группы агентов для каждого кластера. Агенты детектирует уязвимости на уровне контейнеров, кластеров и оркестраторов, обеспечивая безопасность среды выполнения. Агенты защиты кластера интегрируется с платформой оркестрации и обеспечивает поток информации, необходимый для анализа конфигурации оркестратора и его компонентов. Может передавать журналы событий в SIEM-системы для дальнейшего анализа. При отсутствии агентов защиты кластера часть функциональных возможностей решения остается недоступной.

- Модуль основной бизнес-логики. Предоставляет консоль управления продуктом. Контролирует состояние и взаимодействие компонентов продукта, координирует их работу. Отвечает за создание политик безопасности, агрегацию и визуализацию данных об обнаруженных событиях. А также обеспечивает интеграцию со сторонним ПО.

Рисунок 19. Архитектура Kaspersky Container Security

Системные требования Kaspersky Container Security 2.0

Продукт поставляется в виде образов, размещённых в реестре производителя, и разворачивается в виде контейнеров. Для установки Kaspersky Container Security 2.0 и его эксплуатации инфраструктура должна соответствовать определённым требованиям.

Таблица 1. Требования для установки Kaspersky Container Security 2.0

Компоненты | Требования |

Платформа оркестровки | Kubernetes 1.21 и выше. OpenShift 4.8, 4.11 и выше. Deckhouse версии 1.52 или 1.53 (CNI: Flannel). DropApp версии 2.1. |

CI-система | GitLab, Jenkins, TeamCity и CircleCI. |

Установленный менеджер пакетов | Helm версии 3.10.0 и выше. |

Для осуществления мониторинга среды выполнения с использованием профилей среды выполнения контейнеров узлы оркестратора должны удовлетворять требованиям.

- ядро ОС Linux 4.18 или выше;

- среды выполнения контейнеров (CRI) — containerd, CRI-O;

- плагины Container Network Interface (CNI) — Calico, Flannel, Cilium.

Поддерживаемые версии Linux-дистрибутивов и версий ядер ОС Linux:

- CentOS 8.2.2004 или выше и ядро 4.18.0-193 или выше;

- Ubuntu 18.04.2 или выше и ядро 4.18.0 или выше;

- Debian 10 или выше и ядро 4.19.0 или выше;

- Astra Linux SE 1.7 и ядро 6.1.50-1-generic;

- RHEL 9.4 или выше и ядро 5.14 или выше;

- Red Hat Enterprise Linux CoreOS 416.94.202408200132-0 и ядро 5.14.0-427.33.1.el9_4.x86_64;

- Sber Linux 8.9, 9.3 и ядро 5.14 (CNI: CRI-O, Calico, Cilium).

Продукт «Лаборатории Касперского» поддерживает архитектуру x86 и работу в сетях IPv4 и IPv6. Корректно функционирует в инфраструктуре, где используется Istio service mesh.

Таблица 2. Требования к образам

Операционная система | Версия ОС | Проверяемые пакеты |

AlmaLinux | 8, 9 | Установленные через dnf/yum/rpm |

Alpine Linux | 2.2 - 2.7, 3.0 - 3.20, Edge | Установленные через apk |

Amazon Linux | 1, 2, 2023 | Установленные через dnf/yum/rpm |

Astra Linux SE | 1.6.х, 1.7.х | Установленные через apt/dpkg |

CBL-Mariner | 1.0, 2.0 | Установленные через dnf/yum/rpm |

CentOS | 6, 7, 8 | Установленные через dnf/yum/rpm |

Chainguard | Все версии | Установленные через apk |

Debian GNU/Linux | 7, 8, 9, 10, 11, 12 | Установленные через apt/dpkg |

OpenSUSE Leap | 12, 15 | Установленные через zypper/rpm |

OpenSUSE Tumbleweed | Все версии | Установленные через zypper/rpm |

Oracle Linux | 5, 6, 7, 8 | Установленные через dnf/yum/rpm |

Photon OS | 1.0, 2.0, 3.0, 4.0 | Установленные через tdnf/yum/rpm |

Red Hat Enterprise Linux | 6, 7, 8 | Установленные через dnf/yum/rpm |

РЕД ОС | 7.1, 7.2, 7.3.х, 8.0 | Установленные через dnf/yum/rpm |

Rocky Linux | 8, 9 | Установленные через dnf/yum/rpm |

SUSE Enterprise Linux | 11, 12, 15 | Установленные через zypper/rpm |

SUSE Linux Enterprise Micro | 5, 6 | Установленные через zypper/rpm |

Ubuntu | Версии, которые поддерживаются Canonical | Установленные через apt/dpkg |

Wolfi Linux | Все версии | Установленные через apk |

ОС с установленной программой командной строки Conda | Установленные через conda | |

При конфигурации в кластере с тремя рабочими узлами (worker nodes), тремя сканирующими подами (kcs-ih) и максимальным размером подлежащих сканированию образов до 10 ГБ к рабочему узлу кластера предъявляются требования:

- 10 и более процессорных ядер;

- 18 ГБ и более оперативной памяти;

- 40 ГБ свободного дискового пространства;

- пропускная способность каналов связи между компонентами кластера — от 1 Гбит/c.

Для функционирования агентов в кластере на каждом рабочем узле следует дополнительно предоставить вычислительные ресурсы:

- 2 процессорных ядра;

- 3 ГБ оперативной памяти;

- 15 ГБ свободного дискового пространства.

В кластере, где установлен продукт, нужно выделить свободное дисковое пространство для системы управления базой данных (СУБД) ClickHouse, учитывая количество контролируемых узлов. В последних патчах также были внесены улучшения, позволяющие использовать внешние СУБД, в том числе ClickHouse, в ответ на запросы заказчиков.

Решение поддерживает работу и с внешними инстансами ClickHouse. Для каждого узла требуется 1 ГБ свободного места на Persistent Volume для ClickHouse.

Для рабочего места пользователя Kaspersky Container Security 2.0 имеются также определённые требования: необходимо обеспечить доступ к странице консоли управления (указанный при установке продукта адрес внутри корпоративного контура клиента). Настройка и использование всех возможностей продукта осуществляется через консоль управления. Веб-интерфейс доступен через браузеры на движке Chromium:

- Google Chrome 73 и выше;

- Microsoft Edge 79 и выше;

- Mozilla Firefox 63 и выше;

- Apple Safari 12.1 и выше;

- Opera 60 и выше.

Минимальная пропускная способность каналов связи должна составлять не менее 10 Мбит/с. При развёртывании в открытом контуре корпоративной сети необходимо постоянное подключение к интернету.

Лицензирование Kaspersky Container Security

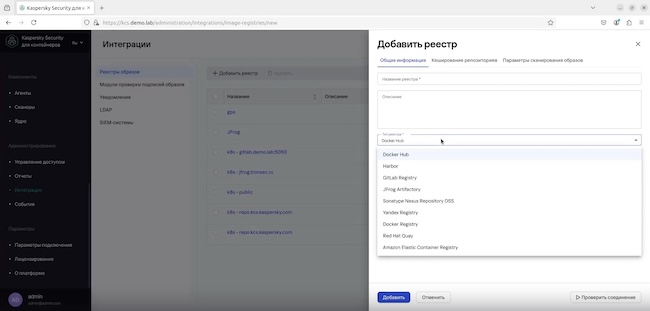

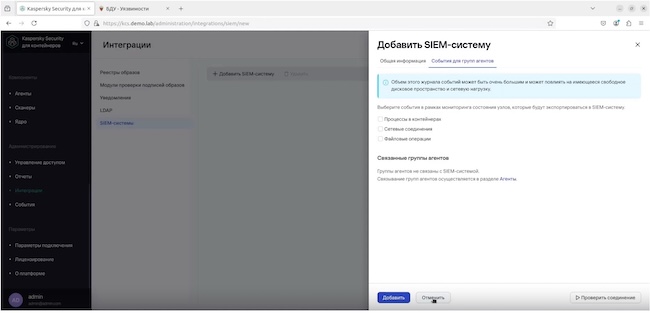

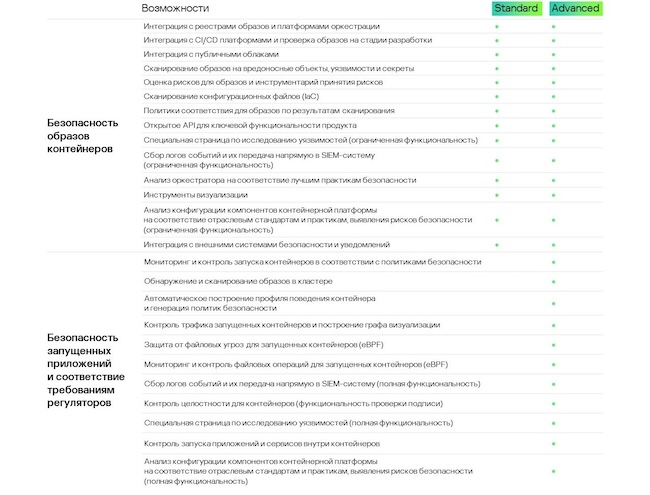

Функциональные возможности продукта «Лаборатории Касперского» зависят от выбранного уровня лицензии — Standard или Advanced. Standard включает защиту контейнерных образов, интеграцию с реестрами образов, оркестраторами и CI/CD-платформами, а также с SIEM-системами.

Рисунок 20. Интеграция с реестром

Рисунок 21. Интеграция с SIEM-системами

Advanced, помимо включённых в Standard возможностей, обеспечивает защиту контейнеров в среде выполнения, предоставляет расширенные возможности мониторинга и инструменты для проверки соответствия требованиям регуляторов.

Рисунок 22. Возможности и уровни лицензирования Kaspersky Container Security 2.0

Лицензирование продукта основывается на количестве нодов в контейнерной инфраструктуре организации, где разворачивается агент защиты Kaspersky Container Security. Каждая нода учитывается как одна лицензия.

Применение Kaspersky Container Security

Возможные сценарии использования Kaspersky Container Security:

- При разработке приложений на микросервисной архитектуре.

- При выстраивании процессов DevSecOps.

- При необходимости соблюдения комплаенса. На текущий момент требований к безопасности защитных контейнерных решений нет, но есть требования к безопасности инструментов контейнеризации (приказ ФСТЭК № 118 от 04.07.2022). Kaspersky Container Security 2.0 помогает выполнять часть этих требований.

- Для инвентаризации и визуализации происходящих процессов в контейнерной инфраструктуре.

Рассмотрим функциональные возможности продукта на примере реальных кейсов.

Повышение безопасности контейнерных сред в МКБ

Московский кредитный банк (МКБ) активно внедряет передовые цифровые технологии, включая контейнеризацию, для ускорения разработки и масштабирования сервисов. В банке действует собственное подразделение R&D и команда DevSecOps, которые обеспечивают безопасность всех этапов разработки и эксплуатации приложений.

В рамках стратегии импортозамещения МКБ провёл тестирование Kaspersky Container Security для повышения защиты контейнерной инфраструктуры. Осознанный подход к управлению рисками и глубокое понимание угроз, связанных с контейнерами, диктовали высокие требования к решениям безопасности. Особый акцент был сделан на автоматизированной проверке образов перед их развёртыванием и запуском в продакшн.

Решающими факторами при выборе для МКБ стали:

- Функциональность защиты в настоящем времени (Runtime) и интеграция с ключевыми реестрами, такими как Harbor, Nexus и GitLab.

- Качество клиентской поддержки — оперативная помощь в решении вопросов, возникающих в ходе пилотного проекта, предоставлялась несколькими командами «Лаборатории Касперского».

- Возможность настройки функциональности под требования конкретного заказчика — команда разработчиков внесла необходимые функциональные улучшения в продукт в соответствии с требованиями банка.

Внедрение Kaspersky Container Security позволило МКБ усилить защиту контейнерных сред, снизить риски киберинцидентов и обеспечить соответствие требованиям безопасности финансового сектора.

Защита контейнерных сред и цифровых сервисов в сети «Магнит»

Сеть «Магнит» представлена по всей России. Одной из ключевых задач компании является обеспечение надёжной и своевременной связи между торговыми точками и головным офисом. Использование гибридной ИТ-инфраструктуры усложнило задачу защиты цифровых сервисов, требуя комплексного подхода. После ухода иностранных вендоров компания приняла решение выстроить единую систему информационной безопасности на базе решений одного вендора. Выбор пал на продукты и сервисы «Лаборатории Касперского» — в том числе и Kaspersky Container Security.

Интеграция Kaspersky Container Security позволила сети «Магнит» повысить уровень защиты контейнерных сред, минимизировать риски киберинцидентов и обеспечить стабильную работу критически важных сервисов — как внутренних, так и клиентских. Комплексный подход к безопасности помог компании укрепить защиту ИТ-инфраструктуры, снизив вероятность простоев.

Выводы

Kaspersky Container Security — российский продукт для защиты контейнерных сред и гибридных инфраструктур, охватывающий весь жизненный цикл контейнерных приложений — от разработки до эксплуатации. Его использование позволяет ускорить выпуск программных продуктов, снизить нагрузку на команды ИБ и упростить цифровую трансформацию.

Достоинства:

- Защита контейнеров на всех этапах их жизненного цикла.

- Обнаружение угроз в режиме реального времени.

- Бесперебойный мониторинг инфраструктур, содержащих до нескольких тысяч сетевых узлов.

- Обеспечение наглядности для всех компонентов контейнерной инфраструктуры и связанных рисков.

- Возможность гибкой настройки агента, обеспечивающая его эффективную работу даже в инфраструктурах с ограниченными ресурсами.

- Продукт внесён в реестр отечественного ПО (запись № 16222 от 30.12.2022).

Недостатки:

- Список каналов уведомлений ограничен электронной почтой и Telegram (в ближайшей версии вендор обещает возможности по отправки вебхуков, что может существенно расширить типы систем, в которые можно прислать уведомления, а также возможность передачи информации в другие информационные системы принятые на предприятии).

- Отсутствие агрегированной оценки контейнерной инфраструктуры в целом.

- По состоянию на 1 кв. 2025 г. не сертифицирован ФСТЭК России (в планах вендора).