Сертификат AM Test Lab

Номер сертификата: 446

Дата выдачи: 23.01.2024

Срок действия: 23.01.2029

- Введение

- Функциональные возможности платформы Kaspersky Anti Targeted Attack

- Архитектура Kaspersky Anti Targeted Attack

- Системные требования Kaspersky Anti Targeted Attack

- Сценарии использования Kaspersky Anti Targeted Attack

- 5.1. Система обнаружения вторжений (IDS)

- 5.2. Проверка репутации файлов и URL-адресов

- 5.3. Антивирусное ядро (Anti-Malware)

- 5.4. IoC-сканирование

- 5.5. Анализатор целевых атак (Targeted Attack Analyzer, TAA)

- 5.6. Обнаружение с помощью правил для YARA

- 5.7. Песочница

- 5.8. Визуализация атак

- 5.9. Расследование инцидентов

- 5.10. Администрирование и интеграция

- 5.11. Новая функциональность

- Выводы

Введение

Ни для кого не является секретом, что в настоящее время основная масса атак на организации являются таргетированными, или целевыми (Advanced Persistent Threat, APT). Целевые атаки отличаются от массовых тем, что направлены на конкретную компанию или целую отрасль и управляются человеком. Они могут растягиваться на весьма долгий интервал времени. Стандартные средства защиты бороться с ними должным образом не могут. Риски и финансовые потери от таких атак значительно выше, чем от обычных.

Существенным новым риском можно назвать уход иностранных вендоров с российского рынка и возросшее количество различных кибератак на российские компании во всех отраслях экономики. Конечно, большинство компаний до сих пор используют программное обеспечение и оборудование ушедших производителей, но модули защиты в таких продуктах (например, обнаружение вторжений или антивирус) нефункциональны, поскольку больше не обновляются. Как следствие, российским компаниям необходимо переходить на отечественные продукты, чтобы справляться с вызовами, которые бросают им злоумышленники.

В этой статье рассмотрим возможности новой версии платформы Kaspersky Anti Targeted Attack (КАТА) 6.0 от «Лаборатории Касперского», объединяющей противодействие целевым атакам с системой обнаружения и ликвидации угроз на конечных устройствах — Kaspersky EDR (KEDR) Expert. Она обеспечивает надёжную защиту корпоративной инфраструктуры от сложных угроз и целевых атак в соответствии с требованиями законодательства. Платформа помогает службам ИТ и ИБ отражать атаки значительно быстрее и с меньшими усилиями благодаря автоматизации защитных действий на уровне сети и рабочих мест, доступу к актуальной информации об угрозах и управлению через единую консоль.

Внедрение платформы КАТА не только позволит повысить реальную безопасность, но и обеспечит выполнение регуляторных требований в части защиты информации, содержащихся в приказах ФСТЭК России № 17, № 21, № 239, а также в ГОСТ Р 57580.1 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер».

Функциональные возможности платформы Kaspersky Anti Targeted Attack

Платформа KATA обеспечивает возможность проводить глубинный анализ сетевого трафика, исследование поведения при помощи усовершенствованной песочницы, детектирование и реагирование на конечных точках (EDR), визуализацию угроз. Эти данные помогают выполнять расследование и реагировать на инциденты более быстро, точно и эффективно. В дополнение ко встроенным передовым технологиям обнаружения и анализа платформа обогащается киберразведывательными данными об угрозах (Threat Intelligence) и сопоставляет результаты обнаружения с базой знаний по тактикам и техникам злоумышленников MITRE ATT&CK.

В КАТА входит большое количество технологий, которые обрабатывают трафик различными способами, что позволяет оперативно обнаруживать больше угроз. Основными модулями (компонентами) являются:

- система обнаружения вторжений, которая использует постоянно пополняемый набор правил для анализа трафика;

- модуль проверки репутации URL-адресов по базе Kaspersky Security Network (KSN);

- расширенное антивирусное ядро, которое помимо обработки файлов и выдачи вердикта «опасен» / «не опасен» отправляет файл в песочницу на проверку при малейших подозрениях;

- механизм обнаружения индикаторов компрометации (IoC), позволяющий обнаруживать вредоносную активность на ранней стадии;

- механизм YARA-правил, который обеспечивает аналитикам возможность не только выявлять передачу или получение вредоносных программ, но и добавлять характеристики или метаданные для определения угроз, учитывая сферу деятельности организации.

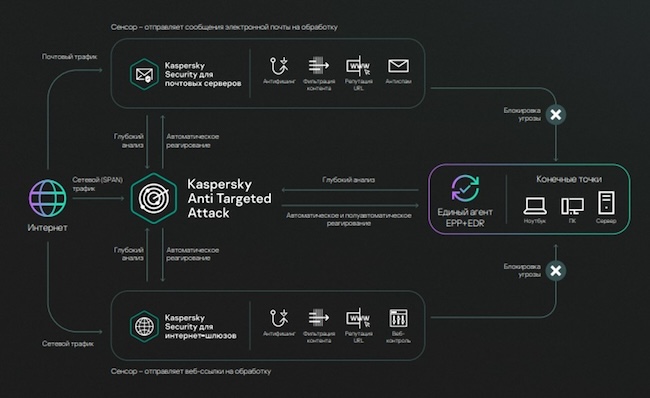

На рисунке 1 схематически показан принцип работы платформы КАТА в связке с другими продуктами «Лаборатории Касперского»: Kaspersky Web Traffic Security и Kaspersky Secure Mail Gateway.

Рисунок 1. Принцип работы платформы КАТА

Интеграция позволяет без дополнительных трудностей и написания правил автоматически передавать в КАТА любые входящие файлы и получать вердикты по итогам этих проверок. При этом в «Лаборатории Касперского» отмечают, что KATA легко интегрируется с другими СЗИ различных вендоров и позволяет как забирать из них данные для анализа, так и передавать информацию на анализ им.

Для управления KATA и KEDR Expert используется консоль Kaspersky Security Center (KSC).

В новой версии платформы KATA заметен ориентир на развитие технологий защиты для ОС Linux. В качестве наиболее значимых изменений хотелось бы отметить следующие:

- В комплект поставки добавлен дистрибутив приложения KATA Platform на базе операционной системы Astra Linux.

- Добавлена поддержка KVM-виртуализации, что позволяет снизить системные требования для небольших развёртываний.

- KEDR поддерживает ОС macOS, Astra Linux и Ubuntu.

- Добавлена ICAP-интеграция с обратной связью и режимом блокировки.

- Добавлена возможность обнаружения угроз в протоколах SMB, NFS, HTTP/2.

- Добавлена возможность проверки зеркалированного зашифрованного трафика при помощи интеграции с приложением ArtX TLSproxy 1.9.1.

- Для компонента «Sensor» поддержаны захват и анализ трафика на скорости до 10 Гбит/с включительно.

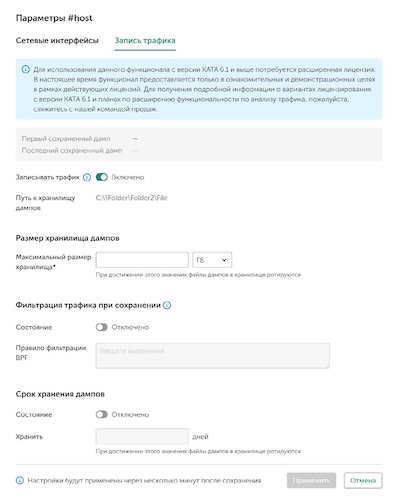

- Добавлена возможность записи, хранения и выгрузки копий «сырого» сетевого трафика.

- В роли компонента «Endpoint Agent» можно использовать приложение Kaspersky Endpoint Security (KES) для macOS со встроенной поддержкой KATA Platform.

- Добавлена возможность развёртывания на облачной платформе VK Cloud.

- В KEDR расширен набор действий по реагированию на угрозы в агенте для ОС Linux.

- В KEDR появилась возможность настройки исключений для телеметрии в Linux-агенте.

- Появилась возможность использовать агенты EDR для Windows одновременно с различными антивирусными продуктами, такими как Bitdefender GravityZone, Dr. Web, ESET Endpoint Security, Microsoft Defender, Sophos Intercept X, Trend Micro Apex One и др.

- Расширение возможностей по масштабированию продукта для распределённых защищаемых объектов.

- Создана сборка для сертификации ФСТЭК России и Министерством обороны РФ.

Кроме того, в новой версии платформы KATA появились возможности по сетевому обнаружению и реагированию (Network Detection and Response, NDR), которые позволят перевести защиту на новый уровень. Продукты этого класса анализируют сетевой трафик для построения моделей, которые определяют, какой трафик является нормальным в сети, а затем вызывают предупреждения, если появляются отклонения.

Платформа KATA может взаимодействовать с другими системами посредством прикладного программного интерфейса (API). Для начала работы с API необходимо выполнить интеграцию внешней системы с KATA. Внешняя система должна пройти авторизацию на сервере KATA и получить сертификат.

Архитектура Kaspersky Anti Targeted Attack

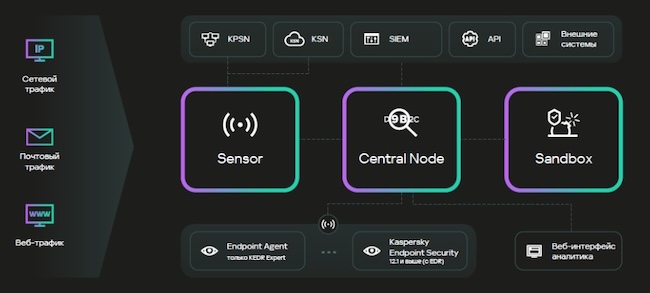

Архитектурно KATA состоит из следующих основных компонентов:

- Сенсор (Sensor). Выполняет приём и проверку данных, а также может использоваться в качестве прокси-сервера при обмене данными между компонентом «Endpoint Agent», если он представлен приложением Kaspersky Endpoint Agent, и компонентом «Central Node».

- Центральный узел (Central Node). Выполняет приём и проверку данных, исследование поведения объектов, а также публикацию результатов в веб-интерфейсе приложения.

- Песочница (Sandbox). Запускает файлы в виртуальных образах операционных систем и отслеживает поведение для выявления вредоносной активности и признаков целевых атак на ИТ-инфраструктуру организации.

- Агент (Endpoint Agent). Устанавливается на рабочие станции и серверы, осуществляет постоянное наблюдение за процессами на этих устройствах, открытыми сетевыми соединениями и изменяемыми файлами. Компонент может быть представлен приложениями Kaspersky Endpoint Agent для Windows, KES для Windows, Linux и macOS.

Рисунок 2. Архитектура KATA

Типовая схема развёртывания платформы KATA предполагает установку в режиме распределённого решения. Такой режим предполагает, что можно настроить параметры каждого компонента «Central Node» отдельно или управлять несколькими компонентами централизованно.

Распределённое решение представляет собой двухуровневую иерархию серверов с установленными компонентами «Central Node». В этой структуре выделяется главный сервер управления (Primary Central Node, PCN) и подчинённые серверы (Secondary Central Node, SCN). Для взаимодействия серверов требуется подключить SCN к PCN. Новая версия KATA поддерживает подключение до 30 подчинённых серверов к одному главному.

Если организация имеет распределённую структуру (филиальная сеть, группа компаний), то KATA может работать в режиме мультиарендности. Этот режим предполагает, что для защиты инфраструктуры нескольких организаций или филиалов одновременно используется единая платформа KATA. Таким образом, платформу KATA можно развернуть на один или несколько серверов «Central Node» для каждого филиала. Каждый филиал может работать с приложением независимо от других. Из головного офиса можно работать с данными нескольких филиалов.

PCN и SCN осуществляют проверку файлов и объектов с помощью тех же технологий, что и компонент «Central Node», управляемый отдельно.

Платформа KATA рассчитана также на развёртывание в режиме кластера, которое предполагает установку как минимум на четырёх серверах. Два предназначены для хранения собранных данных, ещё два — для их обработки. Такое решение позволяет обеспечить отказоустойчивость.

Компоненты платформы взаимодействуют между собой по следующему принципу:

- Сенсор получает зеркалированный SPAN-, ERSPAN-, RSPAN-трафик, объекты и метаинформацию протоколов HTTP, FTP, SMTP и DNS, данные HTTP- и FTP-трафика, а также HTTPS-трафика (если администратор настроил подмену SSL-сертификата на прокси-сервере), копии сообщений электронной почты. Он обнаруживает признаки вторжений (IDS), проверяет репутацию файлов и URL-адресов по базе знаний KSN или Kaspersky Private Security Network (KPSN), отправляет объекты и файлы на проверку в центральный узел.

- В центральном узле выполняется проверка собранных данных с использованием модулей «Anti-Malware», «Mobile Attack Analyzer», «Targeted Attack Analyzer», а также с помощью данных из Kaspersky (Private) Security Network и по настроенным YARA-правилам. При необходимости файлы и объекты отправляются на проверку в песочницу.

- Песочница анализирует поведение объектов в виртуальных операционных системах для выявления вредоносной активности и признаков целевых атак и отправляет данные о результатах проверки на сервер центрального узла. При этом осуществляется проверка не только самого файла, но и дочерних объектов (например, скачанных). По результатам анализа выносится вердикт и строится дерево активности.

Далее либо выполняется автоматическое реагирование по настроенным правилам, либо данные передаются аналитикам или в систему управления событиями (SIEM) для принятия решения. Информация об обнаруженных угрозах может поступать в локальную репутационную базу Kaspersky Private Security Network.

Рассмотрим теперь принцип работы KEDR, а именно — как компоненты «Endpoint Agent» и «Central Node» взаимодействуют между собой.

Одно из приложений-агентов устанавливается на отдельных компьютерах (рабочих станциях и серверах), входящих в ИТ-инфраструктуру организации, и осуществляет постоянное наблюдение за процессами, открытыми сетевыми соединениями и изменяемыми файлами. Результаты наблюдения отправляются на сервер центрального узла. На основе этих данных формируются события. При необходимости агент выполняет задачи по реагированию.

Более детально работа компонентов KATA рассмотрена в разделе «Сценарии использования».

Системные требования Kaspersky Anti Targeted Attack

В комплект поставки платформы KATA входят следующие файлы:

- Образ диска с установочными файлами операционной системы Ubuntu Server 22.04.2 и компонентов «Sensor», «Central Node».

- Образ диска с установочными файлами операционной системы CentOS 7.9 и компонента «Sandbox».

- Образ диска с установочными файлами операционной системы Astra Linux Special Edition 1.7.4 и компонентов «Sensor», «Central Node».

- Образ диска с установочными файлами операционной системы Astra Linux Special Edition 1.7.4 и компонента «Sandbox».

- Образы дисков операционных систем, в которых компонент «Sandbox» будет запускать файлы.

- Утилита для создания образа диска на базе операционной системы Astra Linux Special Edition 1.7.4.

- Пакет с обновлением для компонента «Central Node».

- Файл с информацией о стороннем коде, используемом в KATA.

Для настройки и работы с приложением KATA через веб-интерфейс на компьютерах должен быть установлен один из следующих браузеров: Mozilla Firefox для Windows и Linux; Google Chrome для Windows и Linux; Edge (Windows); Safari (macOS).

Компоненты платформы KATA могут функционировать как на физическом оборудовании, так и на виртуальном. Для развёртывания KATA на виртуальной платформе должен быть установлен гипервизор VMware ESXi версии 6.7.0 или 7.0 либо KVM. Новая версия платформы KATA поддерживает развёртывание на облачной платформе VK Cloud.

Сценарии использования Kaspersky Anti Targeted Attack

Система обнаружения вторжений (IDS)

Технология обнаружения вторжений включает в себя как традиционные средства обнаружения угроз в сетевом трафике посредством сигнатурного анализа, так и расширенные данные из KSN и Threat Intelligence для оперативного реагирования на киберугрозы. В дополнение к сигнатурам от экспертов Kaspersky есть возможность загрузить собственные правила в формате Snort или Suricata.

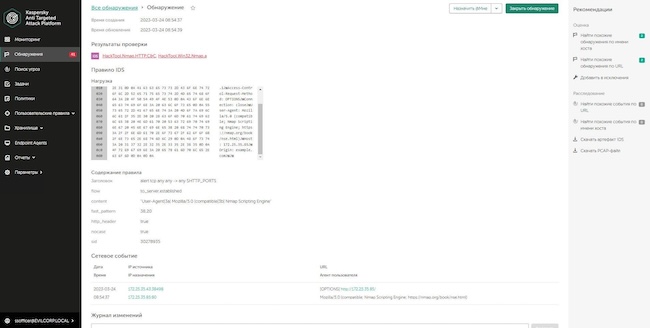

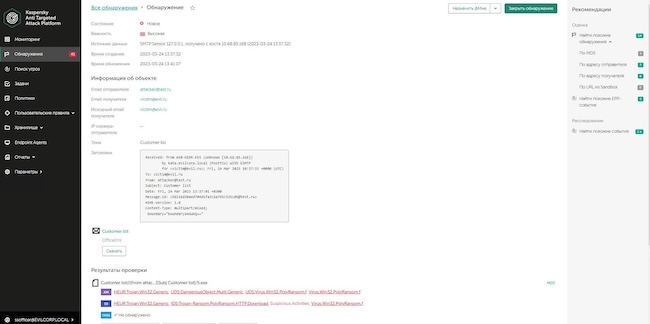

На рисунке 3 приведён пример карточки обнаружения события по IDS-правилам.

Рисунок 3. Пример карточки обнаружения вторжения

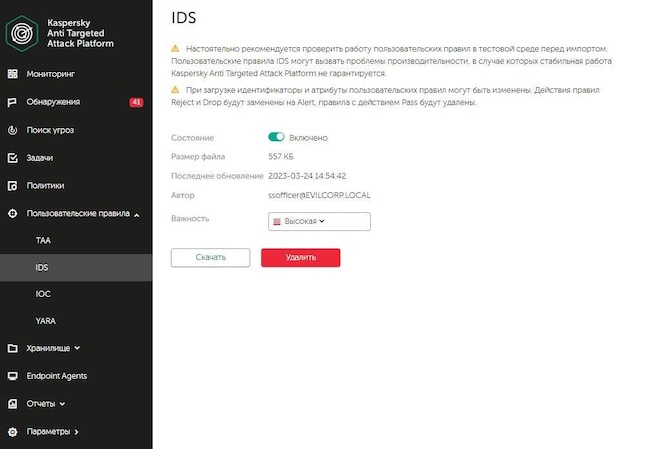

Пример загрузки собственных IDS-правил приведён на рисунке 4.

Рисунок 4. Возможность загрузки собственных IDS-правил в KATA

Проверка репутации файлов и URL-адресов

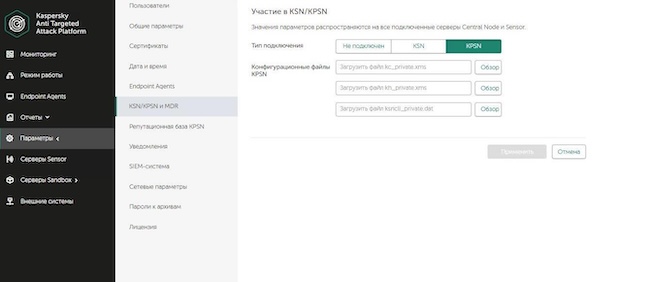

KATA интегрируется с KSN / KPSN для проверки репутации файлов и URL-адресов в настоящем времени. Настройки интеграции приведены на рисунке 5.

Рисунок 5. Интеграция с KSN / KPSN в KATA

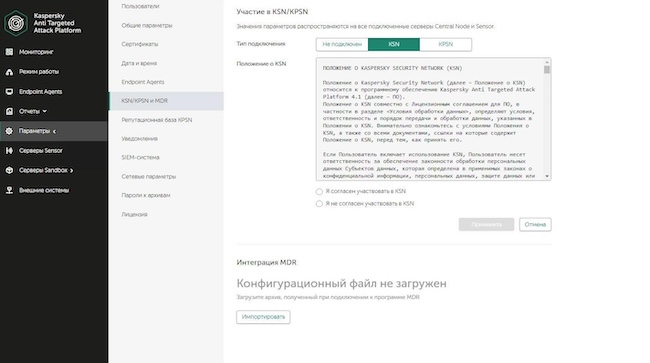

Также для пользователей предусмотрена возможность интеграции с центром мониторинга (SOC) от «Лаборатории Касперского», настройки приведены на рисунке 6.

Рисунок 6. Интеграция с Managed Detection and Response (SOC от «Лаборатории Касперского»)

Антивирусное ядро (Anti-Malware)

Антивирусное ядро работает на центральном узле KATA (Central Node) и имеет более чувствительные настройки, чем конфигурации на рабочих местах. При использовании KES в защищаемой инфраструктуре оно анализирует объекты на наличие вредоносного или потенциально опасного кода, при необходимости отправляя их в песочницу для последующей проверки. Благодаря такому подходу достигается высокая точность обнаружений и оптимизация нагрузки при потоковой проверке файлов.

Основные возможности антивирусного модуля:

- автоматическое сканирование объектов из трафика;

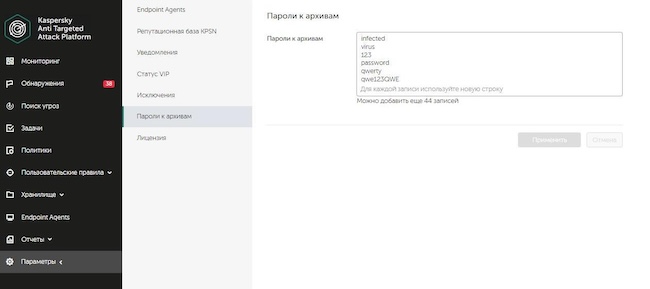

- использование встроенного и пользовательского списка паролей для проверки шифрованных файлов;

- сканирование файлов, отправленных с хоста через задачу компонента «Endpoint Agent»;

- возможность ручной загрузки файла на анализ через веб-интерфейс.

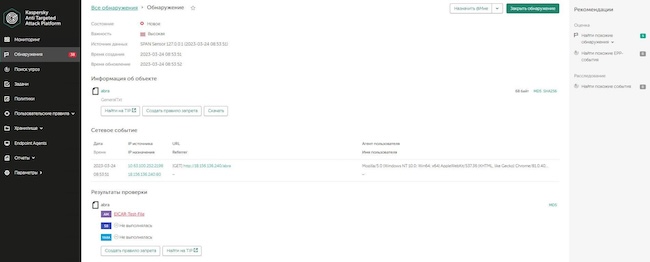

Пример сканирования объектов с помощью антивирусного ядра приведён на рисунке 7.

Рисунок 7. Сканирование объектов в KATA

Возможность использования встроенного и пользовательского списков паролей для проверки зашифрованных файлов показана на рисунке 8.

Рисунок 8. Возможность установки паролей для проверки зашифрованных архивов

IoC-сканирование

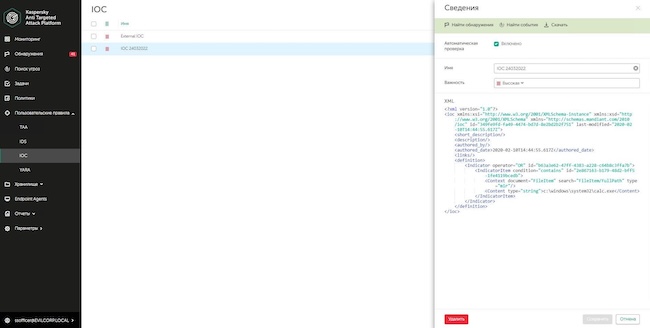

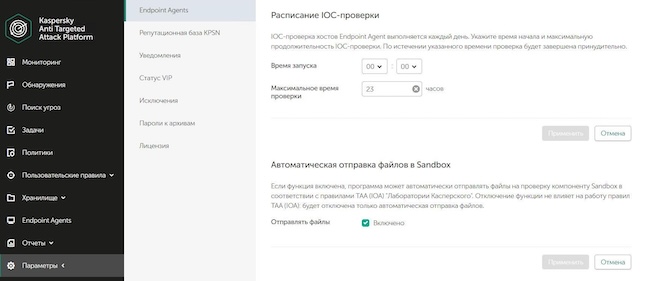

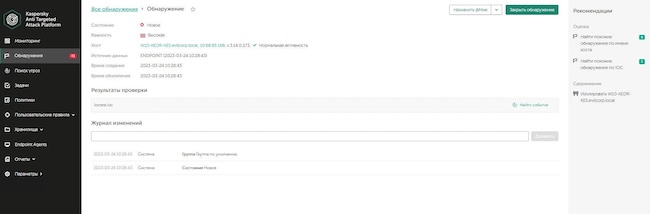

KATA позволяет централизованно загружать индикаторы компрометации (IoC) из потоков данных об угрозах и поддерживает возможность создания запланированных задач сканирования IoC, повышая эффективность работы аналитиков. Ретроспективное сканирование базы данных даёт возможность повысить качество информации о ранее замеченных событиях и инцидентах в безопасности. Настройки проверки и пример карточки обнаружения после срабатывания правила представлены на рисунках 9, 10 и 11.

Рисунок 9. Возможность редактирования и создания собственных IoC-правил

Рисунок 10. Проверка защищаемых хостов на наличие IoC по расписанию в KATA

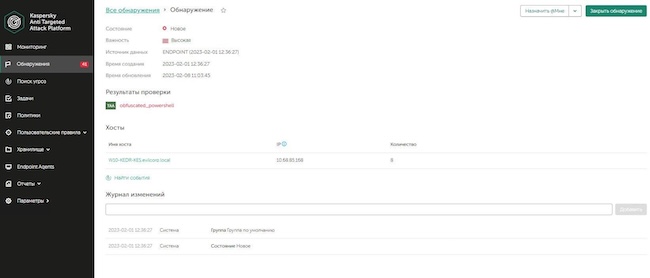

Рисунок 11. Пример карточки обнаружения индикаторов компрометации (IoC) на хостах

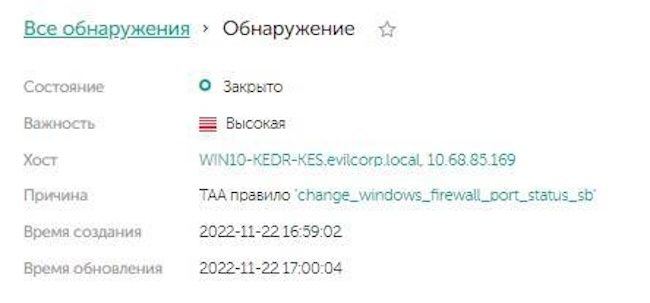

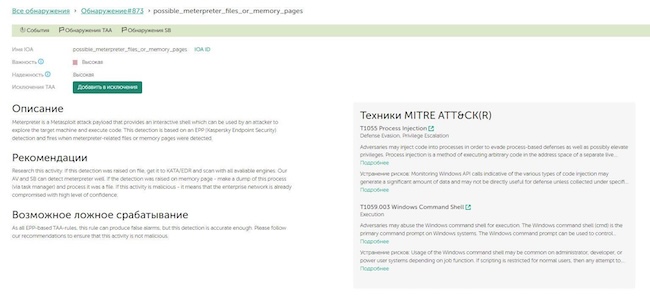

Анализатор целевых атак (Targeted Attack Analyzer, TAA)

TAA обнаруживает подозрительную активность, используя расширенный эвристический анализ аномалий для автоматического поиска угроз в настоящем времени. Поддерживаются автоматический анализ событий и их сопоставление с уникальным набором индикаторов атак (IoA), поставляемых специалистами «Лаборатории Касперского».

Каждый раз, когда TAA обнаруживает аномалию в телеметрии с хостов, специалист по ИБ получает полную информацию о возможном инциденте: описание, рекомендации (например, по снижению риска повторного появления события), данные о степени уверенности в вердикте и серьёзности события для удобства классификации и ускорения реагирования.

Обнаруженные инциденты автоматически сопоставляются с базой знаний MITRE ATT&CK.

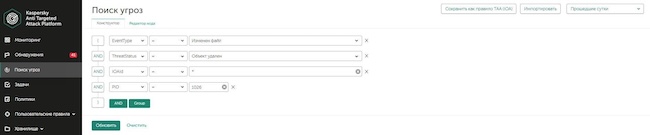

На рисунках 12, 13 и 14 проиллюстрирован поиск индикаторов атак в событиях с защищаемых хостов в режиме реального времени.

Рисунок 12. Анализ по IoA-правилам в KATA

Рисунок 13. Пример карточки обнаружения индикаторов атак (IoA) на хостах. Общая информация

Рисунок 14. Пример карточки обнаружения индикаторов атак (IoA) на хостах. Подробности

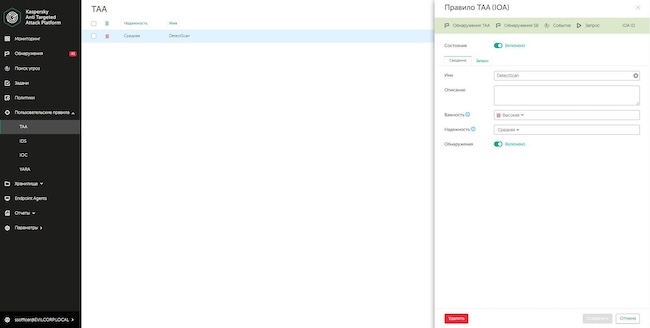

Возможность создания и импорта собственных IoA-правил показана на рисунках 15, 16 и 17.

Рисунок 15. Возможность создания собственных IoA-правил. Конструктор

Рисунок 16. Возможность создания собственных IoA-правил. Редактор кода

Рисунок 17. Возможность импорта / экспорта IoA-правил

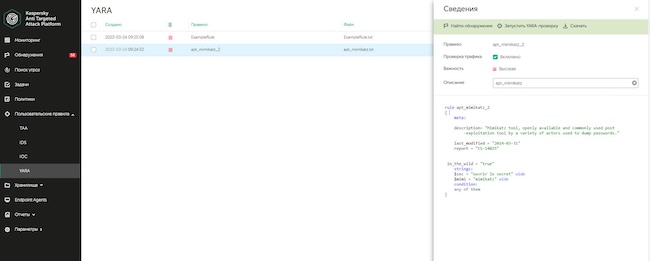

Обнаружение с помощью правил для YARA

YARA — один из наиболее часто используемых инструментов поиска новых вариантов вредоносных программ. Он поддерживает сложные правила корреляции для поиска файлов с определёнными характеристиками и метаданными, например содержащих характерные для кода конкретного программиста строки. Возможность создания и загрузки пользовательских правил для YARA позволяет проверять объекты на наличие угроз с учётом специфики организации.

Пример карточки обнаружения объекта с помощью YARA-правил приведён на рисунке 18.

Рисунок 18. Пример карточки обнаружения объекта с помощью YARA-правил

Рисунок 19. Возможность использования собственных YARA-правил для проверки объектов

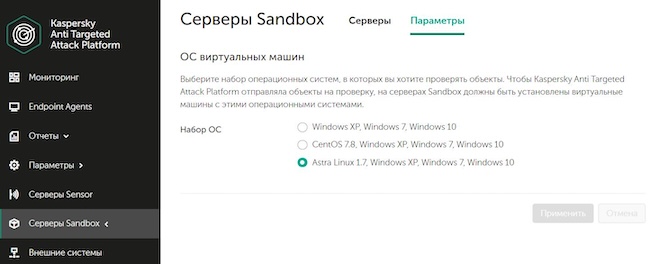

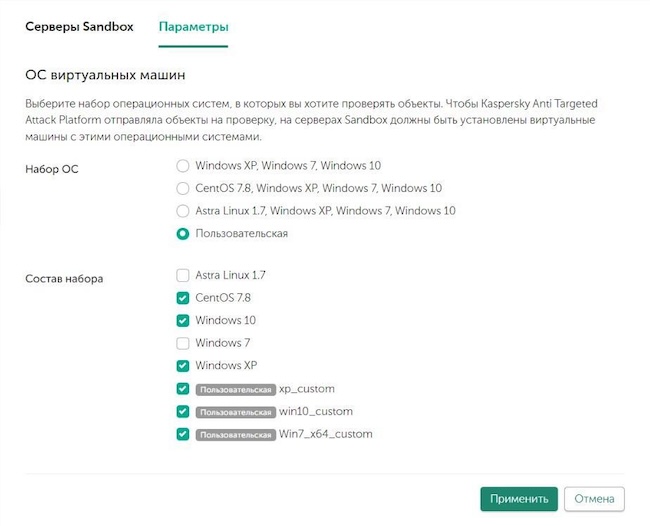

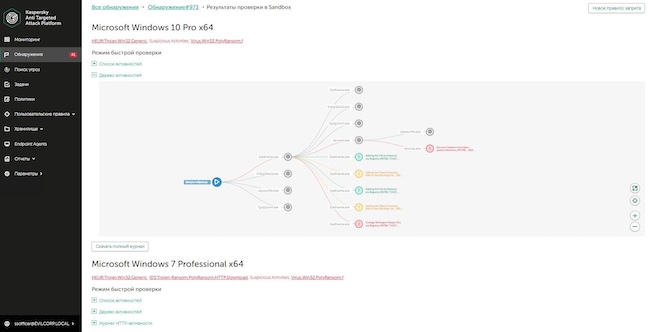

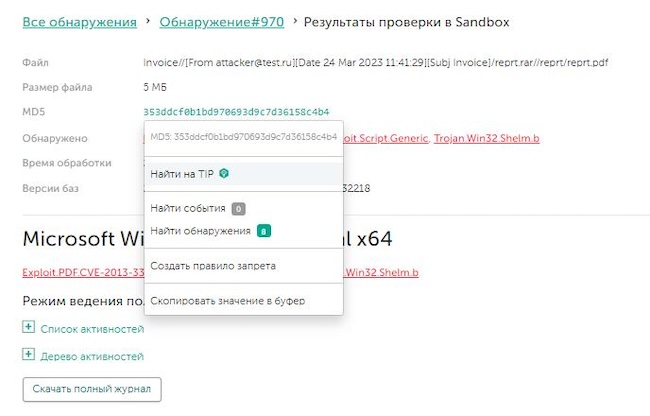

Песочница

Возможен выбор набора операционных систем, на основе которого будут формироваться задачи на проверку объектов в компоненте «Sandbox»:

- Windows XP, Windows 7, Windows 10;

- Windows XP, Windows 7, Windows 10, CentOS 7.8;

- Windows XP, Windows 7, Windows 10, Astra Linux 1.7.

На всех образах (включая CentOS 7.8 и Astra Linux 1.7) проверяются следующие объекты: отправленные агентами с хостов на проверку компоненту «Sandbox» в соответствии с правилами TAA (IoA) «Лаборатории Касперского»; загруженные в хранилище вручную или по задаче «Получить файл»; извлечённые из почтового или сетевого трафика.

Настройки компонента приведены на рисунке 20.

Рисунок 20. Настройки компонента «Sandbox»

Ещё можно загрузить свой образ и настроить его под свои требования. Пример настройки и загрузки пользовательского образа приведён на рисунках 21 и 22.

Рисунок 21. Пример настройки пользовательского образа в песочнице KATA

Рисунок 22. Пример загрузки пользовательского образа в песочницу KATA

Песочница работает в автоматическом (объекты из трафика) и ручном (загрузка объектов с хоста или через веб интерфейс) режимах. Также поддерживаются различные кросс-сценарии для интеграции со сторонними системами с возможностью блокировки файлов на защищаемых хостах при использовании компонента «Endpoint Agent».

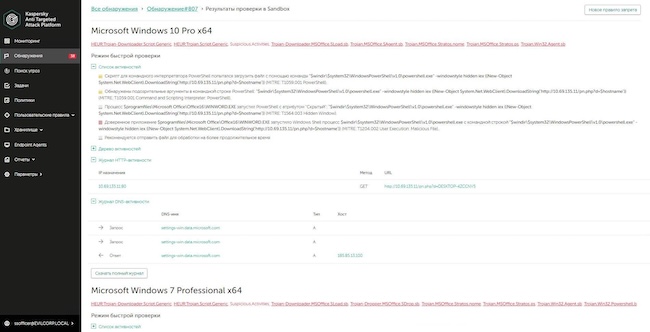

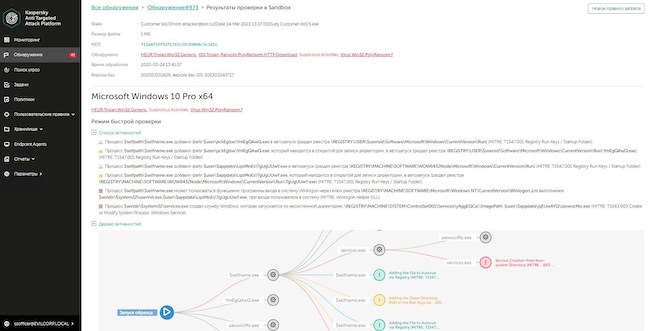

Пример запуска объектов в песочнице приведён на рисунке 23.

Рисунок 23. Эмуляция запуска объектов в песочнице KATA

Возможность автоматического и ручного создания правил для запрета запуска файлов на конечных точках по результатам обнаружения показана на рисунке 24.

Рисунок 24. Возможность создания правил запрета по результатам обнаружения в песочнице KATA

Sandbox сопоставляет результаты запуска файлов с матрицей MITRE ATT&CK (см. рис. 25) для дальнейшего исследования тактик и техник атакующего.

Рисунок 25. Сопоставление результатов запуска файлов c MITRE ATT&CK

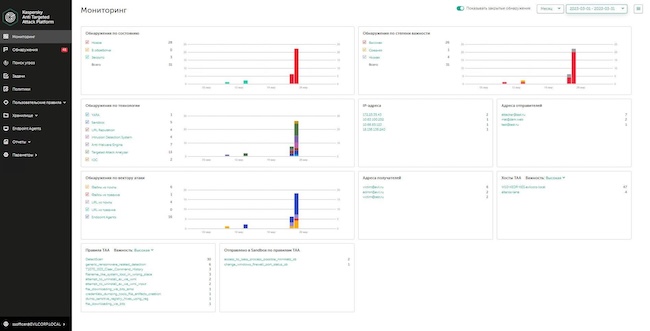

Визуализация атак

Для улучшения видимости происходящего в защищаемой инфраструктуре используются:

- Настраиваемые панели мониторинга (дашборды) с виджетами (см. рис. 26). Есть возможность экспорта данных в PDF.

- Визуализация поведения эмулируемого объекта в песочнице.

- Настройка уведомлений об инцидентах на электронную почту.

- Вывод обнаружений в трафике и на хостах с указанием важности, источника, используемой технологии детектирования.

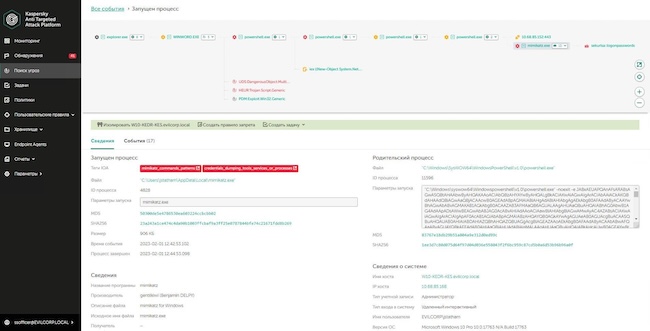

- Визуализация дерева процессов, запускаемых на защищаемых хостах (см. рис. 29).

- Создание и загрузка отчётов (HTML и PDF).

- Гибкий механизм создания шаблонов отчётов.

Рисунок 26. Панель мониторинга

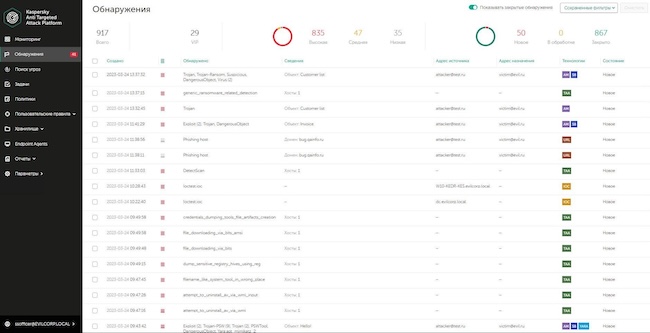

Детектирование угроз различными модулями платформы KATA можно увидеть на панели «Обнаружения», представленной на рисунке 27.

Рисунок 27. Панель «Обнаружения»

С помощью графа активности можно увидеть, как ведёт себя вредоносный файл в песочнице.

Рисунок 28. Граф активности объекта в песочнице KATA

Рисунок 29. Дерево запуска процессов на хосте

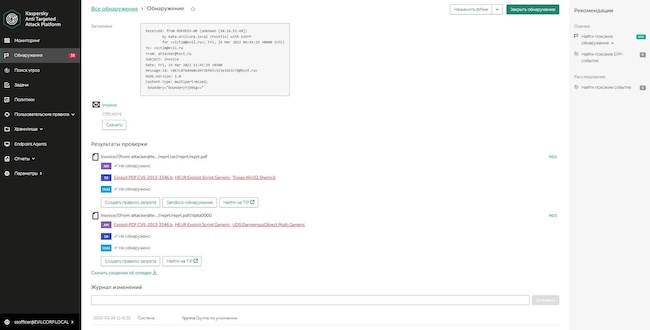

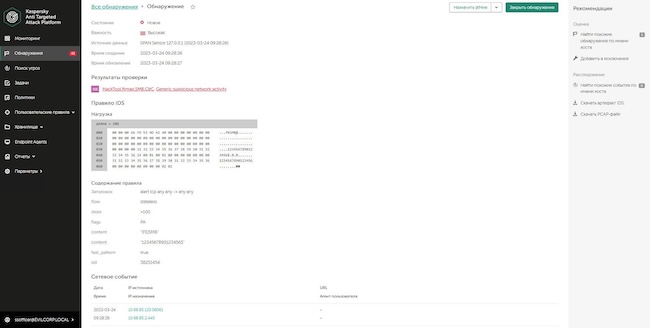

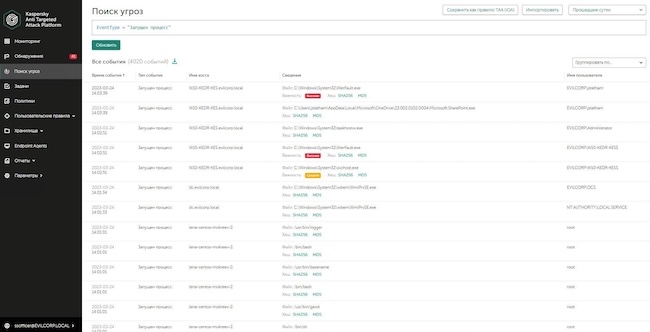

Расследование инцидентов

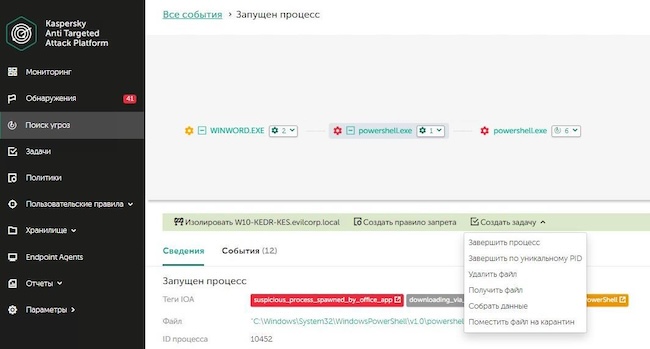

Для проведения расследования инцидентов у специалиста существуют следующие возможности:

- Рекомендательная система для оперативного реагирования (см. рис. 30 и 31).

- Автоматическая приоритизация обнаружений.

- Создание базового рабочего процесса (workflow) реагирования на инциденты.

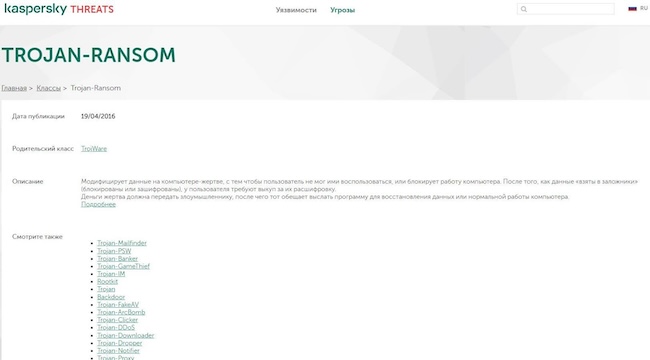

- Детализированные описания угроз на портале threats.kaspersky.com (см. рис. 32).

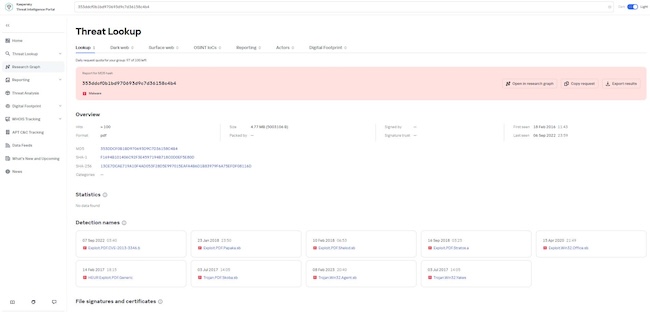

- Интеграция с порталом киберразведки (tip.kaspersky.com) для обогащения знаний по обнаруженным IoC (см. рис. 33 и 34).

- Сопоставление событий с матрицей MITRE ATT&CK (см. рис. 35).

- Сбор дополнительной информации с защищаемых хостов для расследования инцидентов (см. рис. 36).

- Поиск неизвестных угроз (Threat Hunting): ретроспективный анализ по ранее собранным с защищаемых хостов событиям (см. рис. 37) и гибкий инструмент написания запросов поиска (см. рис. 38).

Рисунок 30. Рекомендуемые действия по расследованию обнаружения

Рисунок 31. Рекомендуемые действия для оперативного реагирования на инцидент

Рисунок 32. Детализированное описание обнаруженных угроз на портале threats.kaspersky.com

Рисунок 33. Интеграция с Threat Intelligence для обогащения знаний по обнаруженным IoC

Рисунок 34. Интеграция с Threat Intelligence для обогащения знаний по обнаруженным IoC. Описание

Рисунок 35. Сопоставление событий с матрицей MITRE ATT&CK

Рисунок 36. Форензика: возможность скачать PCAP-файл (трафик, ассоциированный с обнаружением)

Рисунок 37. Поиск неизвестных угроз по ретроспективным данным с защищаемых хостов

Рисунок 38. Гибкий инструмент написания запросов для поиска неизвестных угроз

Администрирование и интеграция

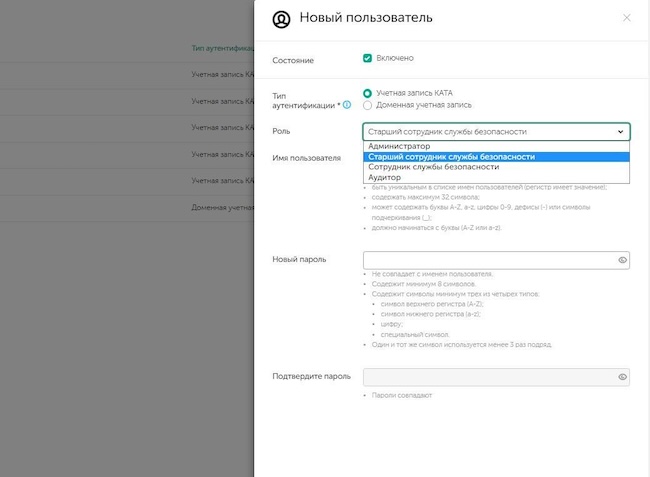

В рамках управления системой доступны следующие возможности:

- Ролевая модель доступа («Администратор», «Старший офицер безопасности», «Офицер безопасности», «Аудитор»).

- Поддержка режима мультиарендности (возможность создания иерархической структуры серверов).

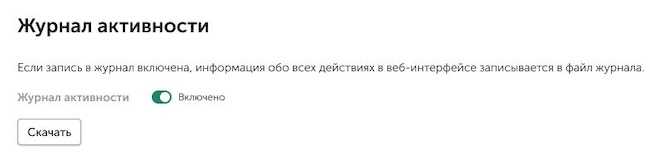

- Аудит действий пользователей (см. рис. 40).

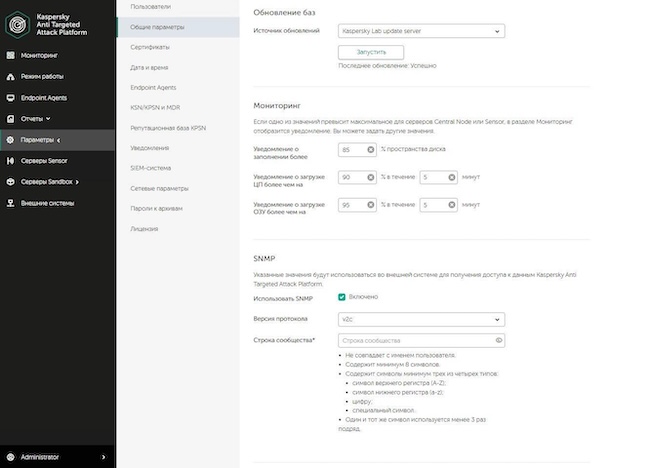

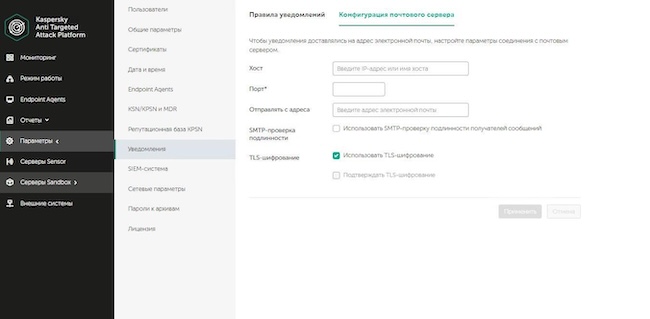

- Мониторинг работоспособности системы: виджеты, SNMP, Syslog, почтовые уведомления (см. рис. 41).

- Поддержка отказоустойчивого режима работы системы за счёт развёртывания кластера серверов.

Рисунок 39. Ролевая модель доступа. Аудит действий пользователей в системе

Рисунок 40. Настройки журнала активности пользователя

Рисунок 41. Мониторинг работоспособности системы

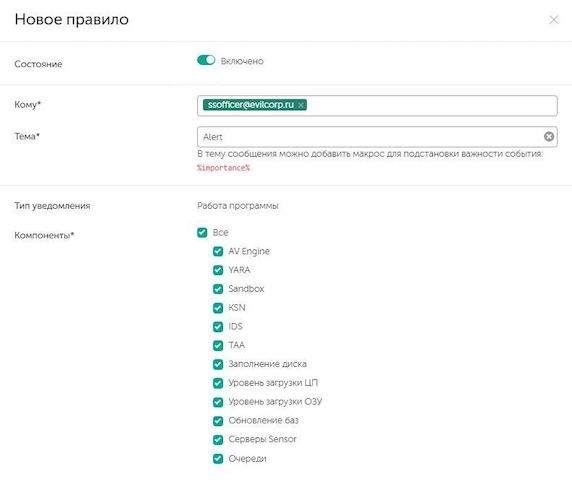

Также в KATA можно настроить отправку уведомлений на электронную почту ответственным администраторам или сотрудникам службы информационной безопасности в зависимости от возникшего события. Пример такой настройки приведён на рисунках 42 и 43.

Рисунок 42. Настройка почтовых уведомлений по определённым событиям

Рисунок 43. Создание правила отправки почтовых уведомлений по определённым событиям

Также в платформе KATA доступны следующие возможности:

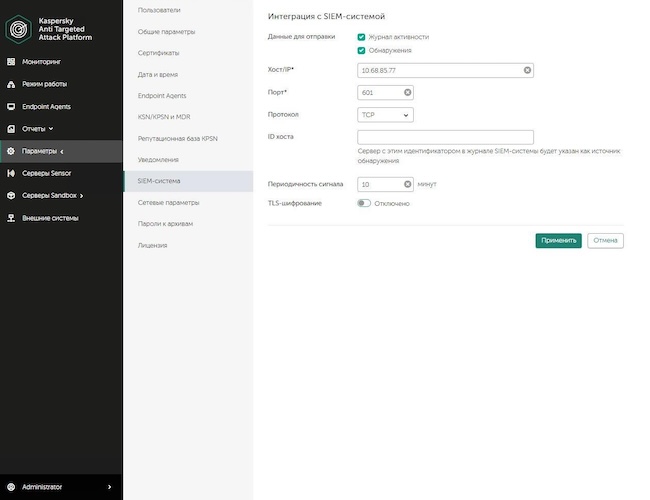

- Интеграция с SIEM. Отправка данных об обнаружениях по протоколу Syslog и телеметрии агентов по API (см. рис. 44).

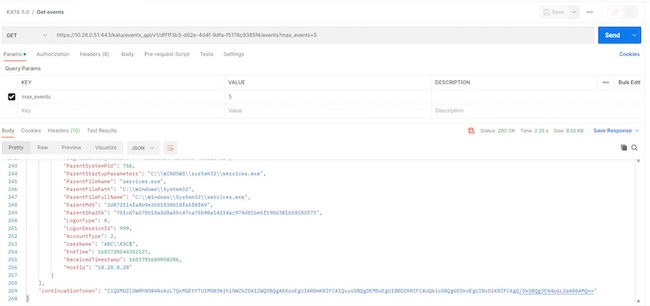

- API для отправки сведений об обнаружениях во внешнюю систему (см. рис. 45).

- API для проверки объектов в KATA Platform с возвратом результатов сканирования.

Рисунок 44. Интеграция с SIEM в KATA

Рисунок 45. Возможность отправки телеметрии с защищаемых хостов по API

Новая функциональность

Компоненты «Central Node» и «Sensor» новой версии платформы KATA теперь поддерживают операционную систему Ubuntu и все компоненты ОС Astra Linux.

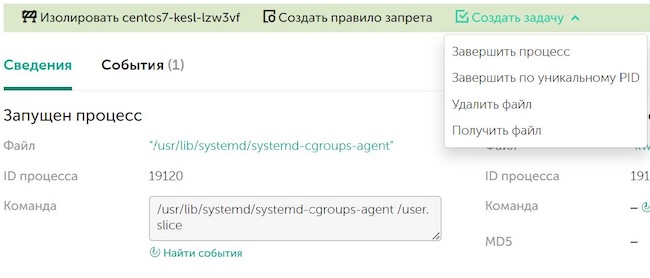

Возможности реагирования в новой версии KEDR Expert для Linux были расширены следующими опциями: сетевая изоляция устройства, завершение процесса, удаление файлов, сканирование на IoC.

Пример возможностей новой версии KEDR Expert для Linux приведён на рисунке 46.

Рисунок 46. Дополнительные возможности реагирования для Linux

Платформа KATA теперь может использовать агенты EDR для Windows одновременно с различными антивирусными продуктами, такими как Bitdefender GravityZone, Dr. Web, ESET Endpoint Security, Microsoft Defender, Sophos Intercept X, Trend Micro Apex One и др. В то время как EDR фокусируется на расширенном обнаружении угроз и реагировании на них, антивирусные продукты справляются с быстрым выявлением и устранением известных угроз.

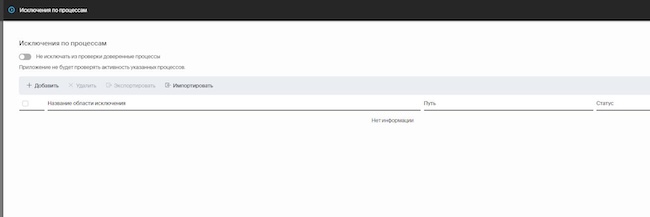

Настройка исключений для телеметрии в KEDR позволяет настраивать сбор данных, экономить ресурсы и оптимизировать производительность системы, адаптируя мониторинг безопасности к конкретным потребностям и одновременно снижая влияние на эксплуатацию. Пример такой настройки приведён на рисунке 47.

Рисунок 47. Возможность настройки исключений для телеметрии в агенте EDR для Linux

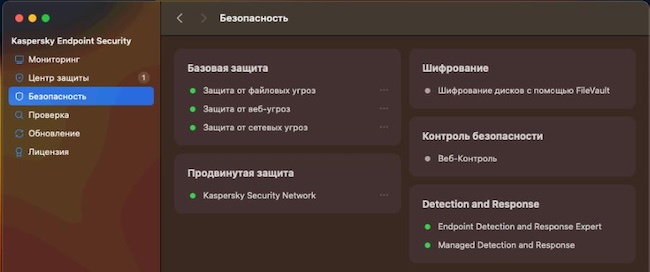

С выпуском новой версии KATA появилась возможность поддерживать функциональные возможности EDR, имеющиеся в KES для macOS. Это расширяет возможности обнаружения угроз, реагирования на инциденты и обеспечения безопасности для конечных точек на базе macOS, обеспечивая последовательную защиту и единую стратегию безопасности в различных операционных системах. Вид консоли KES для macOS со включённым модулем EDR показан на рисунке 48.

Рисунок 48. Поддержка macOS

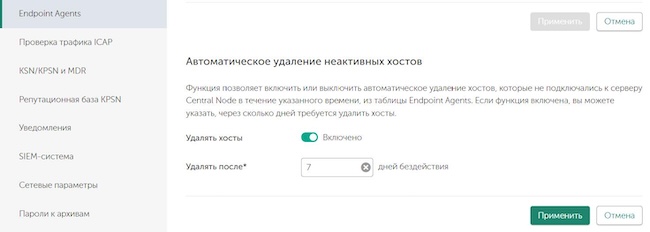

Автоматическое удаление неактивных хостов из списков агентов EDR на сервере помогает оптимизировать использование ресурсов. Эта функция особенно ценна для компаний, где используются виртуальные рабочие столы, а количество устройств изменяется и / или растёт, поскольку она позволяет эффективно масштабировать возможности EDR в соответствии с потребностями организации. Пример такой настройки приведён на рисунке 49.

Рисунок 49. Автоудаление неактивных хостов

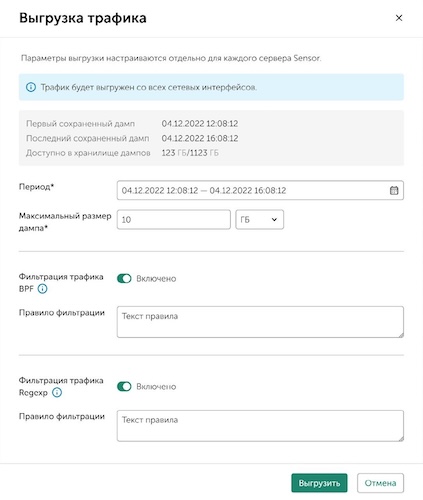

В новой версии платформы КАТА появились функции NDR (сетевое обнаружение и реагирование), которые облегчат процессы расследования и киберкриминалистического анализа (форензики): хранение копий трафика необработанных данных с настраиваемой длительностью (см. рис. 50), поиск по копиям трафика необработанных данных, скачивание файлов трафика в формате PCAP в фоновом режиме (см. рис. 51).

Рисунок 50. Хранение копий трафика

Рисунок 51. Выгрузка трафика

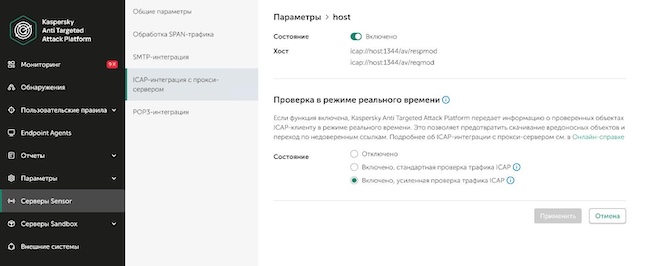

ICAP-интеграция расширяет базовые возможности ICAP за счёт отправки вердикта клиенту. Вердикт может включать в себя информацию о том, является ли контент вредоносным. ICAP-клиент использует этот вердикт для выполнения соответствующих действий — регистрации информации, блокировки контента или его одобрения без дальнейшего анализа.

Существует три типа интеграции ICAP с режимом блокировки: «отключено», «стандартный» (быстрый режим) и «расширенный». В стандартном режиме используется кеш песочницы, а в расширенном — полная эмуляция.

Окно настроек ICAP-интеграции показано на рисунке 52.

Рисунок 52. Настройки ICAP-интеграции с режимом блокировки

Выводы

Платформа Kaspersky Anti Targeted Attack с Kaspersky EDR Expert обеспечивает защиту корпоративной инфраструктуры от сложных угроз и целевых атак в соответствии с требованиями законодательства, помогает службам ИБ отражать атаки значительно быстрее и с меньшими усилиями. Благодаря большому набору встроенных передовых механизмов обнаружения обеспечивается автоматический поиск сложных угроз. События сопоставляются с уникальным набором индикаторов атак и базой знаний по тактикам и техникам злоумышленников MITRE ATT&CK. Многоуровневая архитектура обеспечивает прозрачность за счёт совместной работы сетевых, почтовых и интернет-сенсоров, а также агентов на рабочих местах.

Продукты, входящие в состав платформы KATA 6.0, сертифицированы ФСТЭК и ФСБ России и полностью соответствуют требованиям закона о защите персональных данных. Продукты KATA и Kaspersky EDR Expert включены в реестр российского ПО (рег. номера ПО — 8350 и 8352 от 30.12.2020), а также соответствуют требованиям ГОСТ Р 56939‑2016 «Защита информации. Разработка безопасного программного обеспечения. Общие требования».

В релизе 6.0 были снижены системные требования для небольших развёртываний на базе открытого гипервизора KVM, что является преимуществом для малых компаний. Также в новой версии можно активировать преднастроенные образы ОС и программ для компонента «Sandbox», используя самостоятельно приобретённые ключи активации. Кроме того, появилась возможность подключения до 30 подчинённых серверов к одному главному.

Достоинства:

- Компонент KATA Sandbox поставляется в комплекте с KATA и не требует приобретения дополнительных лицензий при масштабировании.

- Единый агент для антивируса и EDR (нет необходимости дополнительной установки EDR-агента).

- Уникальные индикаторы атак (IoA), доступ к порталу Kaspersky Threat Intelligence, который позволит оперативно получать информацию обо всех атаках по всему миру, а также сопоставление с MITRE ATT&CK.

- Сервис Threat Lookup (1000 запросов входит в состав КАТА) позволяет получить дополнительную информацию при проведении расследований инцидентов.

- Все компоненты платформы КАТА имеют возможность разворачиваться в виде отказоустойчивого кластера.

- Платформа KATA поддерживает корреляцию как сетевых событий (почтовый и веб-трафик), так и событий с рабочих станций.

- Модуль проверки репутации URL-адресов по базе Kaspersky Security Network (KSN).

- Возможность детектирования APK-файлов для Android на основе CloudML (KATA).

- Собственное антивирусное ядро в компоненте «Central Node».

Недостатки:

- Агенты для Linux и macOS уступают агенту для Windows по широте номенклатуры передаваемых данных, равно как и перечня доступных мер по реагированию на обнаруженные угрозы.

- При захвате FTP-трафика на максимальной скорости 10 Гбит/с возможен высокий уровень потерь.

- При отказе обрабатывающего сервера центрального узла возможна потеря полученных по протоколам ICAP, POP3 и SMTP данных трафика и копий сообщений электронной почты, которые ждут обработки, и обнаружений, связанных с ними.

- Настройку параметров проверки ICAP-трафика в режиме реального времени на отдельных серверах с установленным компонентом «Sensor» возможно выполнить только в режиме технической поддержки (Technical Support Mode).