Сертификат AM Test Lab

Номер сертификата: 121

Дата выдачи: 26.06.2013

Срок действия: 26.06.2018

2. Архитектура InfoWatch EndPoint Security

3. Системные требования InfoWatch EndPoint Security

4. Функциональные возможности InfoWatch EndPoint Security

5. Первоначальная настройка InfoWatch EndPoint Security

6. Работа с InfoWatch EndPoint Security

Введение

Начать разговор о InfoWatch EndPoint Security необходимо с истории появления этого продукта на российском рынке, которая не совсем обычна. Впервые это решение появилось в 2006 году в Германии. Его разработкой и развитием занималась немецкая компания Cynapspro GmbH. В прошлом году эта фирма вошла в группу компаний InfoWatch. В результате 1 июня продукт вышел на российском рынке под названием InfoWatch EgoSecure EndPoint (его обзор можно прочитать здесь) и, по сути, представлял собой локализованную версию немецкого варианта. В ходе своего дальнейшего развития решение получило не только дополнительные возможности, но и новое название, и с 15 мая текущего года официально именуется InfoWatch EndPoint Security.

Главной особенностью рассматриваемого продукта на российском рынке средств защиты рабочих станций является реализация так называемой концепции C.A.F.E. В этой аббревиатуре скрыты основные используемые инструменты защиты.

- Control (контроль) – контроль внешних устройств и их использования сотрудниками компании.

- Audit (аудит) – контроль действий пользователей при работе с корпоративной информацией.

- Filter (фильтрация) – определение форматов и типов данных, использование которых разрешено или запрещено сотрудникам.

- Encryption (шифрование) – шифрование конфиденциальной информации на съемных носителях.

Предполагается, что в концепции C.A.F.E. перечислены наиболее важные и необходимые именно для SMB-сегмента рынка функции. И их объединение в едином продукте позволяет не только решить широкий спектр задач, но и сэкономить средства как на внедрении системы защиты, так и на управлении ею. В такой логике есть здравый смысл.

InfoWatch известна на рынке в основном как разработчик и поставщик DLP-решений. В компании утверждают, что опыт по созданию систем защиты от внутренних угроз позволил разработчикам InfoWatch сформировать список наиболее распространенный и вероятных моделей угроз, на базе которых и составляется список функциональных возможностей программы. Например, согласно отчету Аналитического центра InfoWatch, основными каналами утечек в России являются бумажная документация (28,4%), а также резервное копирование на дисках и в облаке (18,9%), поэтому и в рассматриваемом решении защите от данных угроз уделяется особое внимание.

Правда, при этом необходимо понимать, что у решений такого класса есть и недостатки. Во-первых, по своим функциональным возможностям решения для малого бизнеса зачастую уступают специализированным. Впрочем, это обычный побочный эффект практически любой "универсализации", и здесь мы сталкиваемся с вечной идеологической дилеммой: разворачивать ли в компании множество узкоспециализированных продуктов, рискуя получить трудноуправляемый и более дорогой «зоопарк», или выбрать единое, более универсальное решение с вероятностью потери в функциональности.

Вторая возможная трудность – компания может "вырасти" из SMB-продукта. Впрочем, за время роста система защиты успеет окупиться многократно, так что, в большинстве случаев, решение о ее внедрении вполне оправдано.

Следует понимать, что InfoWatch EndPoint Security не предоставляет собственно DLP-функциональности в узком смысле слова. Его можно назвать первым шагом к DLP: не имея технологий лингвистического анализа передаваемых данных, InfoWatch EndPoint Security, тем не менее, позволяет защищать информацию на конечных точках сети и контролировать действия пользователей в рамках заданных политик. Как можно судить из описания продукта, компания InfoWatch при выводе продукта на рынок руководствовалась тем, что решение для компаний среднего размера должно быть, в первую очередь, простым (во внедрении, развертывании, управлении), универсальным и достаточно доступным. Рассмотрим подробнее продукт и попробуем оценить его рыночный потенциал в соответствии с позиционированием, заявленным InfoWatch.

Архитектура InfoWatch EndPoint Security

В состав InfoWatch EndPoint Security входит четыре модуля.

- Сервер InfoWatch EndPoint Security – базовый серверный компонент, который является ядром системы защиты.

- Агент InfoWatch EndPoint Security – клиентское ПО, которое устанавливается на рабочие станции и осуществляет непосредственный контроль использования внешних носителей, шифрование информации и пр.

- Management Console – приложение для системного администратора; с помощью Management Console можно управлять, в том числе и удаленно, всеми функциями системы защиты.

- InfoWatch EndPoint Security AdminTool – приложение для системного администратора, позволяющее управлять параметрами соединения с базой данных, используемыми сетевыми портами и пр.

Системные требования InfoWatch EndPoint Security

Системные требования InfoWatch EndPoint Security приведены в таблице ниже.

| Сервер | Клиентский ПК |

Оперативная память | 512 Мб | 128 Мб |

Свободное пространство на жестком диске | 100 Мб | 5 Мб |

Операционная система | Windows Server 2000/2003/2008/2012, Windows XP/Vista/7/8 | Windows 2000 (SP4)/XP (SP2/SP3)/Vista(SP1)/7 |

СУБД | SQL Server 2000 SP3a/2005/2008, 2012 SQL Server Express Edition (версии от 2005 до 2012) |

|

Функциональные возможности InfoWatch EndPoint Security

В продукте InfoWatch EndPoint Security реализованы следующие функциональные возможности.

Аудит работы пользователей с информацией

В рассматриваемом продукте реализовано сразу несколько инструментов для аудита работы пользователей с информацией. Основными являются полное протоколирование всех действий сотрудников при выполнении операций с внешними накопителями и теневое копирование считываемых или записываемых на внешние носители файлов. Помимо этого в системе предусмотрено журналирование операций по изменению прав доступа, что позволяет осуществлять контроль администраторов безопасности.

Фильтрация по типам файлов

Данный тип фильтрации позволяет запретить те или иные операции (чтение, редактирование, просмотр и пр.) с файлами определенных типов. Ограничения эти могут распространяться на всю организацию. Например, можно запретить просмотр видеофайлов и быть уверенным, что никто не будет смотреть фильмы в рабочее время. Также ограничения могут задаваться по пользователям. Это позволяет предотвратить нежелательный доступ к информации.

Контроль внешних устройств

Одной из ключевых возможностей InfoWatch EndPoint Security является контроль внешних устройств. Всего может контролироваться 24 их типа, что больше, чем у аналогов, представленных на данный момент на российском рынке. Из них 19 относится непосредственно к самим устройствам (накопители, мобильные устройства, принтеры и пр.), а 5 – к портам (FireWire, PCMCIA, USB, параллельные и последовательные). При этом существует возможность создания белых списков носителей и контролируемых устройств.

Примечательной является гибкость настройки прав доступа. Дело в том, что права могут выдаваться не только на пользователей, но и на компьютеры, а также на связки "пользователь-компьютер". При этом могут использоваться и некоторые дополнительные параметры, например, расписание и ограничение правил по сроку.

Контроль запуска приложений

Интересной возможностью рассматриваемой программы является контроль запуска приложений. Работает он на основе черного и белого списков программ. В них нужно занести все нежелательное или, наоборот, необходимые приложения, после чего система будет разрешать или запрещать их запуск. Данный контроль можно гибко настраивать по пользователям, выдавая им разные права доступа. Для облегчения работы с ним в InfoWatch EndPoint Security реализован специальный режим обучения.

Контроль работы с файлами через Интернет

В системе реализована возможность запрещать или разрешать пользователям загружать файлы из Интернета и использовать наиболее популярные облачные хранилища – Dropbox, Google Drive и SkyDrive. Помимо этого она позволяет контролировать передачу пользователями файлов через Skype.

Контроль доступа к Wi-Fi-сетям

В рассматриваемом решении реализована возможность ограничения подключений к беспроводным сетям. Для этого могут использоваться такие параметры, как SSID сети, MAC-адрес точки доступа и наличие шифрования трафика.

Шифрование

В InfoWatch EndPoint Security реализована система криптографической защиты файлов и папок, сохраняемых на внешних носителях. Она использует принцип прозрачного шифрования, при котором данные автоматически записывают на носитель только зашифрованном виде и расшифровываются при копировании на локальный винчестер. Такой подход не только безопасен, но и удобен для пользователя – сотрудники смогут работать с файлами и папками в привычном режиме. Шифрование внешних носителей может осуществляться в принудительном режиме. В InfoWatch EndPoint Security доступны два криптографических алгоритма: Triple DES или AES (длина ключа 256 бит).

При использовании шифрования можно достаточно гибко настраивать права доступа. В частности, можно разрешить доступ к зашифрованным данным для всех или только для выбранных сотрудников организации, а также включить автоматическую запись на носитель программы для расшифровывания информации с вводом пароля (например, для переноса данных в другую организацию).

Поддержка работы в терминальных и виртуальных средах

Для компаний, мигрирующих на виртуальную инфраструктуру и практикующих в бизнес-процессах работу в режиме терминальных сессий, предусмотрена функция контроля доступа к терминальным дискам (поддержку Thin Client Storage и редиректа USB по RDP).

Инструменты для управления правами доступа

В InfoWatch EndPoint Security предусмотрено два дополнительных инструмента для управления правами доступа сотрудников организации. Первый – запрос прав пользователями. Он используется, когда человеку нужно получить временный доступ к запрещенному для него устройству и/или операции. Пользователь подает специальный запрос, который администратор безопасности может подтвердить или отклонить.

Второй инструмент – генерация специальных кодов доступа. Они необходимы в тех случаях, когда пользователю нужно получить дополнительные права, но его компьютер не подключен к корпоративной сети (например, человек находится в офисе партнеров, в командировке и пр.). В этом случае администратор может сгенерировать код доступа к нужному оборудованию и/или операциям и любым доступным способом (электронная почта, ICQ, SMS) сообщить его сотруднику.

Гарантированное уничтожение данных

В рассматриваемой системе реализовано несколько алгоритмов гарантированного (без возможности восстановления в будущем) уничтожения информации. С их помощью пользователи могут удалять произвольные папки и файлы, а администраторы настраивать автоматическую очистку корзины и временных папок на компьютерах сотрудников.

Управление энергопитанием

InfoWatch EndPoint Security позволяет администраторам управлять электропитанием рабочих станций локальной сети: выключать их по расписанию и понижать потребление при длительном простое. Также в системе предусмотрена возможность считать инцидентами факты включения компьютеров в нерабочее время.

Система отчетности

Для удобства администраторов безопасности в InfoWatch EndPoint Security реализована система отчетов. Она позволяет в удобном виде просматривать журналы всех событий, протоколы работы пользователей с внешними устройствами, данные по активности пользователей и пр.

Удаленное администрирование

Система защиты управляется с помощью специального приложения – Management Console. Оно позволяет подключаться к серверу InfoWatch EndPoint Security удаленно. Это позволяет администраторам безопасности управлять защитой непосредственно со своей рабочей машины и избавляет от необходимости предоставлять им физический доступ в серверную.

Интеграция с LDAP-каталогами

При необходимости InfoWatch EndPoint Security может быть интегрирован с Active Directory/NDS. Это позволяет быстро заполнить базу пользователей системы защиты и автоматически поддерживать ее актуальность. Впрочем, использование такой синхронизации не обязательно. Если в организации не развернут домен Windows, то система может вести собственный каталог пользователей.

Настройка прав доступа администраторов безопасности

В InfoWatch EndPoint Security предусмотрена возможность настройки доступа администраторов безопасности. Реализована она с помощью механизма ролей – предварительно созданных наборов прав. Роли могут быть глобальными или контекстными. Первые используются для определения прав на глобальные операции (контроль доступа, администрирование, контроль приложений и пр.), а вторые – для настройки доступа отдельных пользователей или целых их групп.

Покомпонентное лицензирование

Политика лицензирования InfoWatch EndPoint Security такова, что покупатели могут оплачивать не весь продукт, а только нужные им компоненты: контроль работы со съемными устройствами, аудит действий пользователей, шифрование на съемных носителях, контроль приложений, управление электропитанием. Такой подход – большой плюс, поскольку он позволяет приобретать только требуемые модули и не переплачивать за ненужный функционал.

Первоначальная настройка InfoWatch EndPoint Security

Разворачивается InfoWatch EndPoint Security точно так же, как и его продукт-предшественник - InfoWatch EgoSecure EndPoint. Эту процедуру мы в свое время описали весьма подробно (см. здесь), а поэтому возвращаться к ней не будем. В целом она не представляет особой сложности. Хотя, безусловно, разработчики могли бы еще сильнее упростить ее, в частности, реализовав автоматическую установку СУБД при инсталляции системы защиты.

После развертывания системы защиты необходимо выполнить ее первоначальную настройку. И в первую очередь – подготовить список пользователей. Сделать это можно двумя способами. Если в корпоративной сети развернута служба Microsoft Active Directory, Novell eDirectory или какой-либо иной LDAP-сервер, то удобнее всего настроить синхронизацию с ней. В этом случае данные о структуре организации и ее сотрудниках будут обновляться автоматически в соответствии с заданным расписанием.

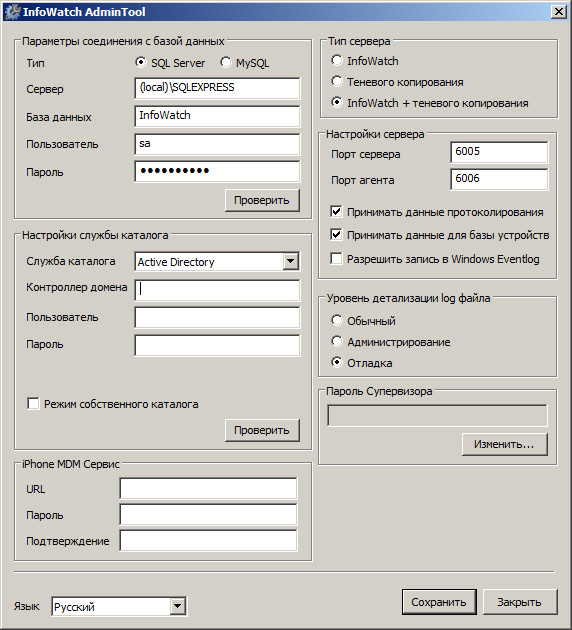

Параметры службы каталогов задаются еще на этапе установки системы. Однако их можно в любой момент изменить с помощью приложения InfoWatch EndPoint Security AdminTool.

Рисунок 1. InfoWatch EndPoint Security AdminTool

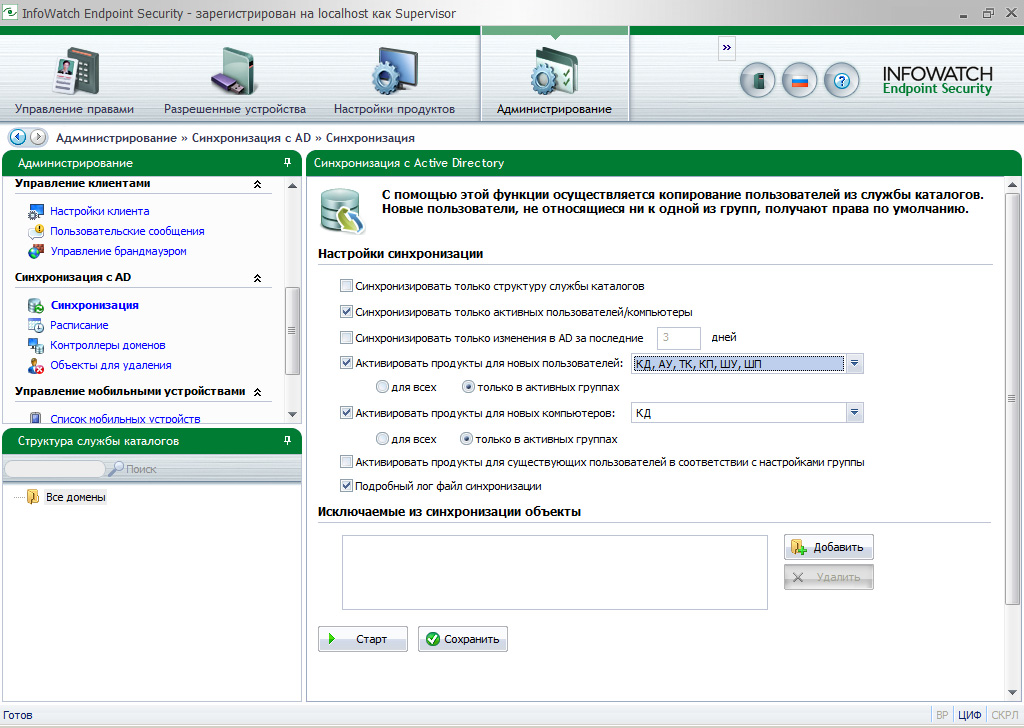

Управление параметрами синхронизации осуществляется в подразделе "Синхронизация" раздела "Администрирование" приложения Management Console. В нем можно сформировать списки контроллеров домена, настроить расписание для автоматического обновления информации, указать перечень загружаемой информации и пр.

Рисунок 2. Настройка параметров синхронизации InfoWatch EndPoint Security

Если в корпоративной сети нет LDAP-серверов, то InfoWatch EndPoint Security может вести собственный каталог. Записи в нем создаются автоматически при установке программ-агентов на рабочие станции (то есть компьютеры локальной сети, на которых не установлен агент, контролироваться и учитываться не будут).

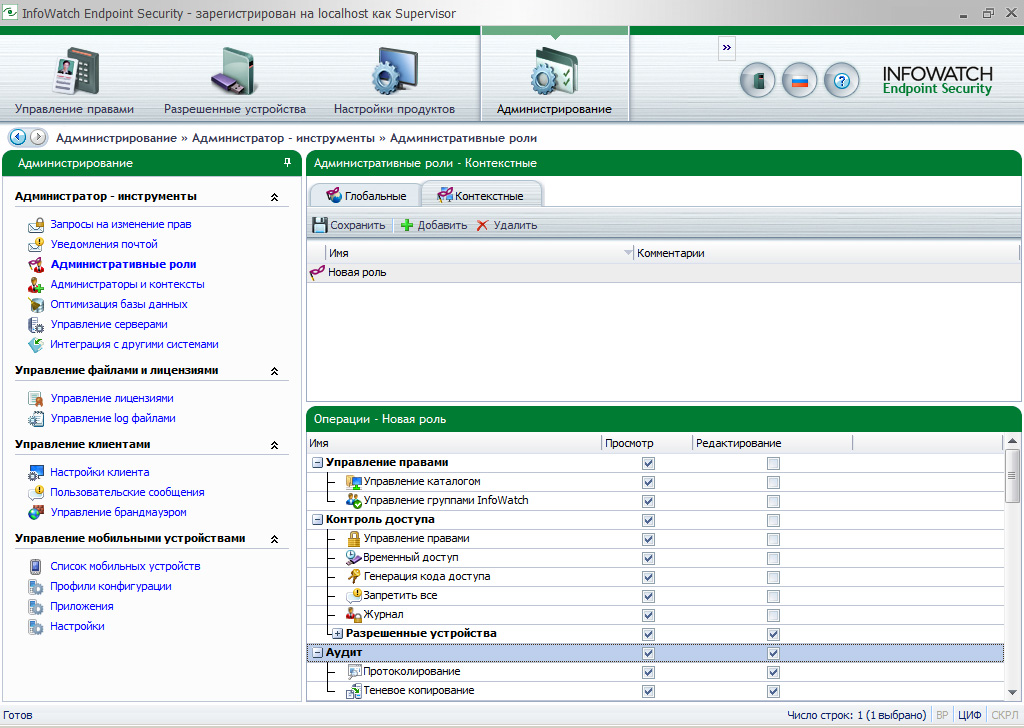

Также в ходе предварительной настройки можно добавить административные роли. Они необходимы в тех случаях, когда определенным пользователям нужно присвоить ограниченные права администратора безопасности, разрешив выполнять строго определенные операции (например, разрешить руководителям отделов контролировать своих подчиненных).

Рисунок 3. Настройка администраторской роли в InfoWatch EndPoint Security

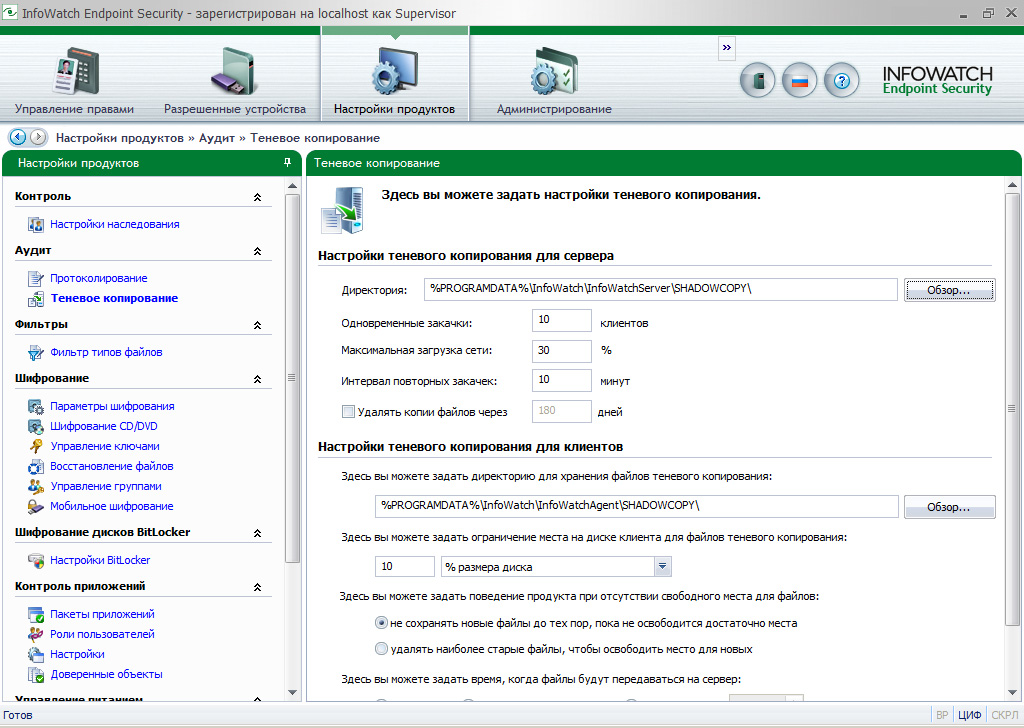

Дополнительно можно настроить параметры протоколирования и теневого копирования. Сделать это можно в Management Console.

Рисунок 4. Настройка теневого копирования в InfoWatch EndPoint Security

Работа с InfoWatch EndPoint Security

Системные администраторы работают с InfoWatch EndPoint Security с помощью Management Console. Это приложение позволяет выполнять все необходимые операции: настраивать права доступа пользователей и доступные им функциональные возможности, контролировать работу сервера системы защиты, просматривать отчеты и пр.

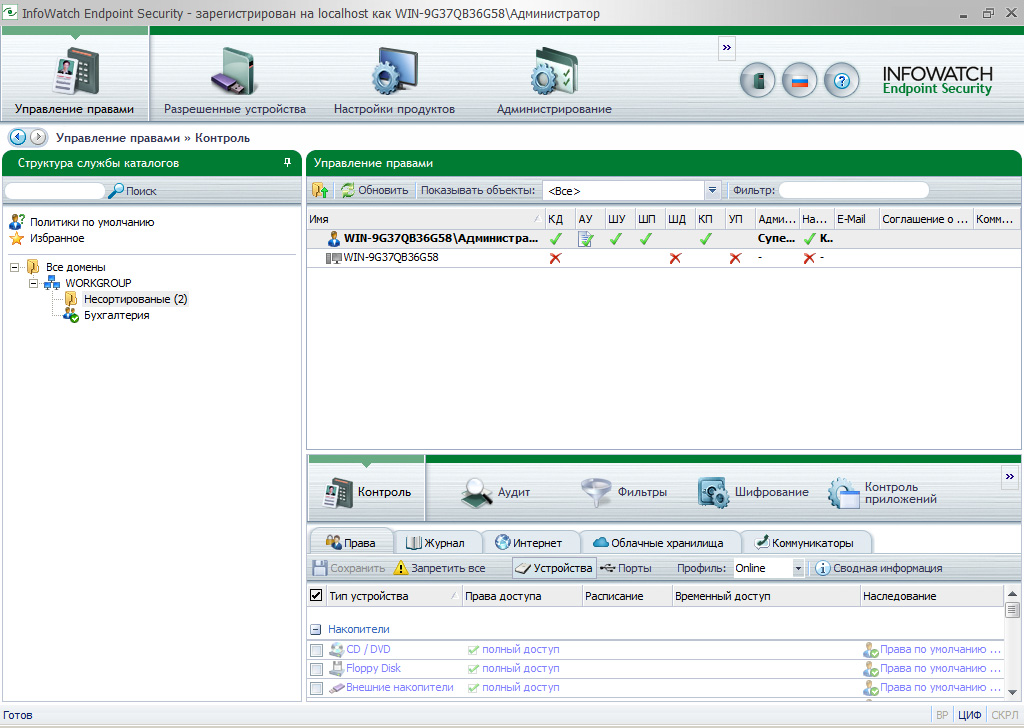

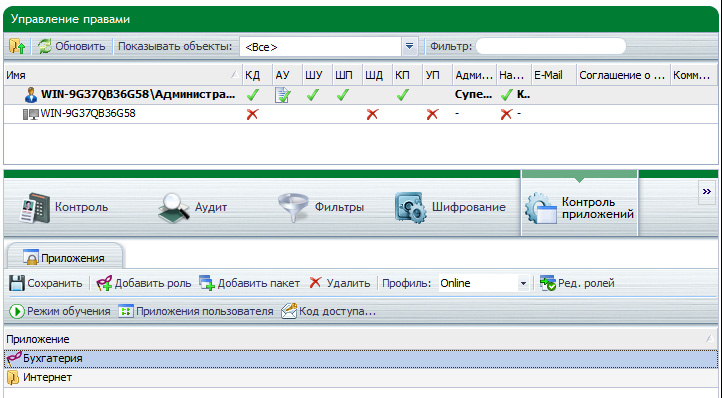

Управление правами доступа пользователей осуществляется в специальном разделе консоли. В левой ее части отображается существующая структура каталога. В ней можно создавать новые и редактировать существующие группы пользователей и компьютеров. Правая же часть в свою очередь состоит еще из двух. В верхней отображается перечень объектов выбранной группы, а также активированные им возможности (контроль доступа, аудит, шифрование и пр.). Нижняя часть используется для просмотра и редактирования непосредственно прав доступа.

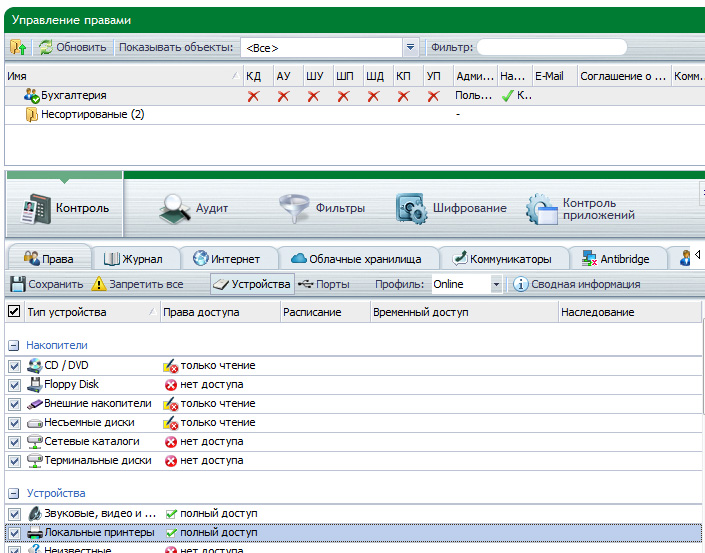

Рисунок 5. Раздел управления правами доступа в InfoWatch EndPoint Security

Первоначально всем пользователям присваивается политика по умолчанию. Кстати, ее можно настроить по своему усмотрению. Собственные права доступа могут присваиваться как отдельным пользователям, так и целым их группам (в системе реализован принцип наследования, так что задав права целой группе, можно не беспокоиться о настройке прав входящих в нее подгрупп и отдельных пользователей).

Права настраиваются в нижней правой части окна. Она состоит из ряда вкладок. Первая из них - "Права доступа". С ее помощью можно управлять доступом пользователей к потенциальным каналам утечки информации. В разделе размещен список всех контролируемых InfoWatch EndPoint Security устройств, портов и каналов утечки. Каждый из них можно запретить, полностью открыть и сделать доступным только для чтения. При необходимости можно настроить доступ по расписанию. В этом случае права пользователей будут зависеть от текущего дня недели и времени.

Рисунок 6. Настройка прав доступа в InfoWatch EndPoint Security

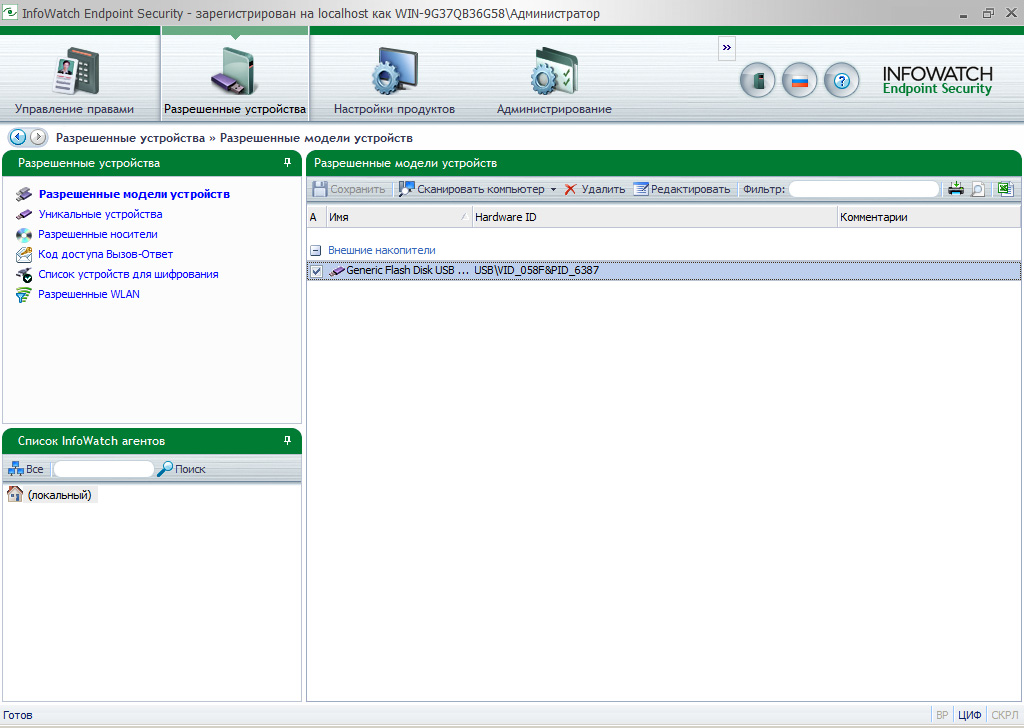

Описанная выше процедура позволяет настроить глобальные права, которые не зависят от того, какие именно устройства подключаются. При необходимости можно установить более гибкий доступ, указав разрешенные типы оборудования или даже конкретные экземпляры устройств и носители информации. В этом случае пользователям будет доступно использование только указанных устройств и запрещен доступ ко всем остальным того же типа. Эта возможность настраивается в разделе "Разрешенные устройства".

Рисунок 7. Настройка разрешенных устройств в InfoWatch EndPoint Security

В этом же разделе осуществляется управление рядом дополнительных возможностей InfoWatch EndPoint Security. В частности, в нем можно включить и отключить принудительное шифрование устройств. Использование этого инструмента обеспечивает защиту выносимой за пределы информационной системы информации вне зависимости от желания пользователей. Помимо этого здесь же осуществляется управление доступом к Wi-Fi-сетям. Для этого используется фильтрация по SSID сети, MAC-адресу сетевого оборудования и наличию шифрования.

Следующая вкладка – "Журнал". В ней приводится отчёт всех изменений прав. Это достаточно удобно, поскольку позволяет очень просто и быстро осуществлять мониторинг корректировки прав пользователей. С помощью последних трех вкладок осуществляется управление доступом к таким функциям, как загрузка файлов из Интернета по протоколу HTTP, использование облачных хранилищ и передачи файлов через Skype. Тут все очень просто: достаточно с помощью соответствующих флажков включить или отключить запрет этих функций.

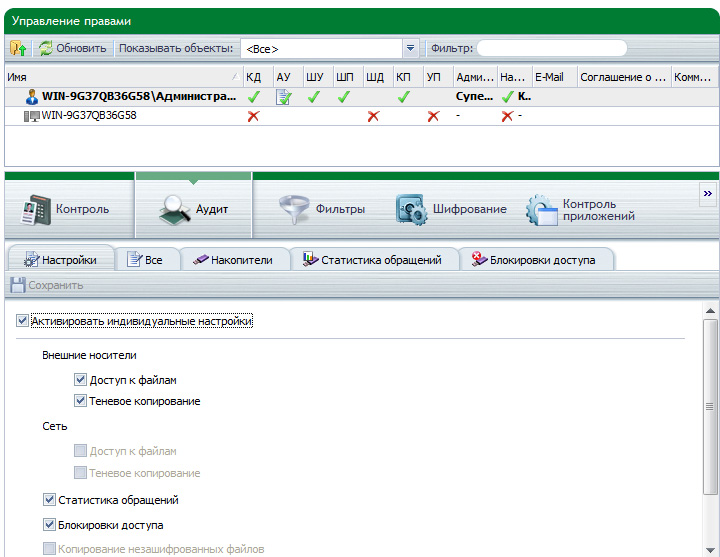

Вторая вкладка – "Аудит". На ней можно настроить параметры протоколирования действий пользователя. Изначально для всех групп и сотрудников действуют правила по умолчанию (они задаются в разделе "Настройки продуктов -> Протоколирование"). Если же для кого-то они должны отличаться, то можно включить и настроить индивидуальный аудит.

Рисунок 8. Настройка аудита в InfoWatch EndPoint Security

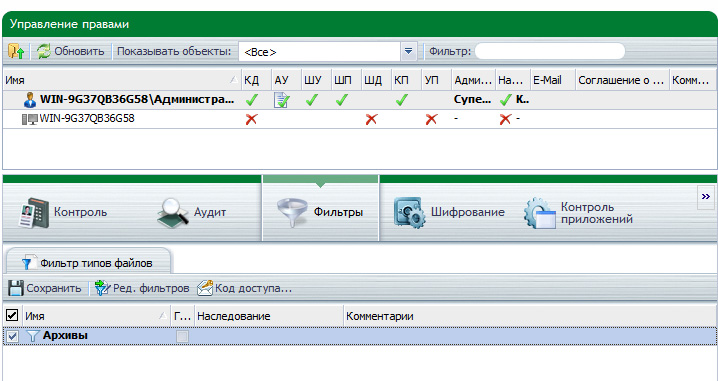

Следующая вкладка используется для настройки фильтрации – ограничения работы пользователей с файлами определенных типов. Настраивается она очень просто – достаточно включить или отключить нужные фильтры (предварительно их нужно создать в разделе "Настройки продуктов -> "Фильтры"). Примечательно, что в фильтрах можно использовать не одно, а сразу несколько условий: тип, наименование или часть наименования, минимальный и максимальный размеры.

Рисунок 9. Включение фильтрации в InfoWatch EndPoint Security

Четвертая вкладка позволяет определить те возможности шифрования, которые будут доступны пользователям. Опять же, предварительно эти функции необходимо включить в разделе "Настройки продукта".

Последняя вкладка нужна для настройки контроля приложений. На ней можно использовать такие возможности, как обучение (в ходе него список используемого ПО формируется автоматически) и предварительно созданные пакеты программ и роли пользователей. Первые позволяют создавать перечни приложений (например, в пакет "Интернет" можно включить браузер, почтовый клиент и пр.), а вторые - списки программ, необходимых определенным сотрудникам (например, ПО для бухгалтеров). В роли можно добавлять пакеты, что позволяет быстро и удобно настраивать права конкретных пользователей.

Рисунок 10. Контроль приложений в InfoWatch EndPoint Security

Отдельно необходимо отметить, что в системе можно создавать два профиля – online и offline. Первый действует в тех случаях, когда компьютер подключен, а второй – не подключен к корпоративной сети. Причем права в разных профилях одного пользователя могут отличаться друг от друга. Это позволяет гибко настраивать защиту информации на ноутбуках.

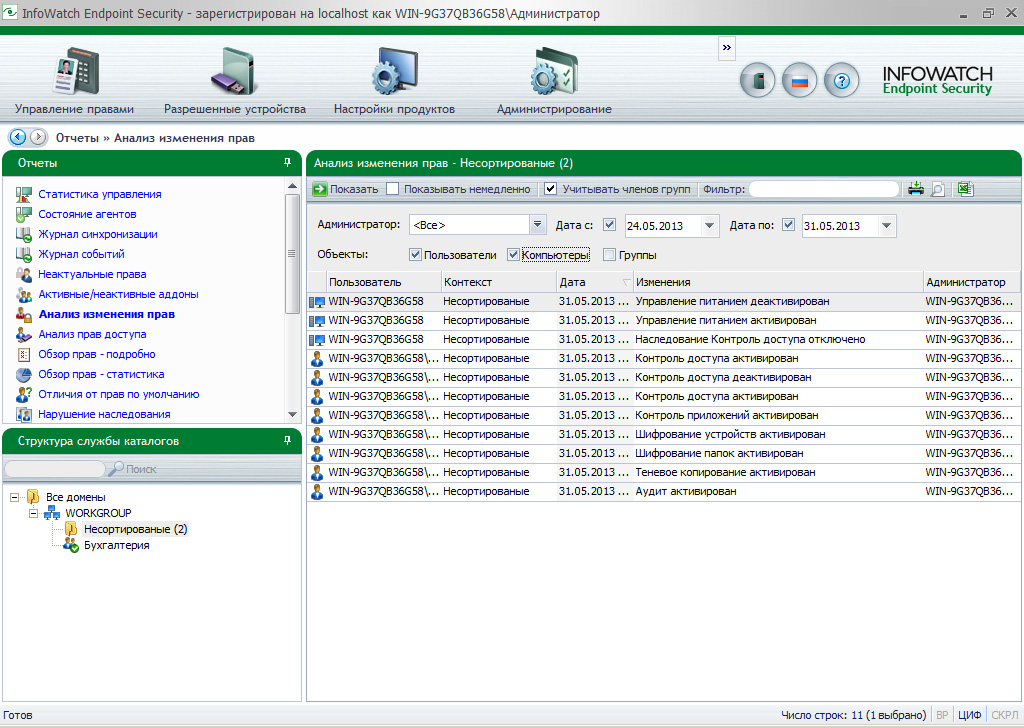

Помимо настройки прав доступа администраторы безопасности могут просматривать отчеты, наглядно отображающие статистику работы системы.

Рисунок 11. Просмотр отчетов в InfoWatch EndPoint Security

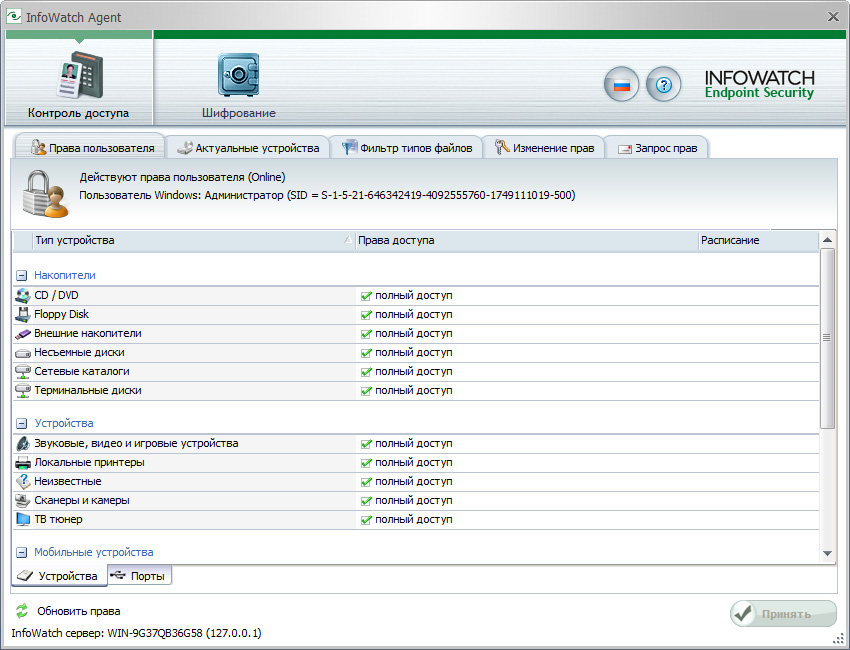

Работа пользователей в основном протекает в привычном им режиме. InfoWatch EndPoint Security автоматически отслеживает попытки нарушений политик заданных безопасности и блокирует потенциально опасные действия сотрудников. При этом сам агент может быть скрыт от пользователей.

При необходимости программу-агент можно и не скрывать. В этом случае ее иконка размещается в системном трее Windows и дает пользователям доступ к нескольким возможностями системы защиты. В первую очередь это просмотр существующих прав в целом (права доступа к устройствам, активные фильтры и пр.), а также наличие и доступность подключенных к компьютеру устройств.

Рисунок 12. Просмотр прав доступа в InfoWatch EndPoint Security

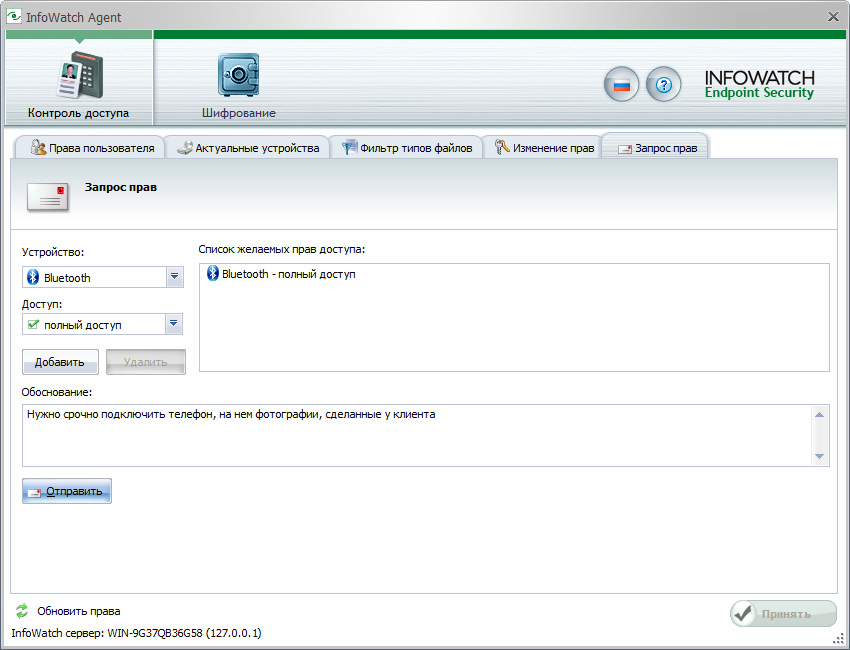

Во-вторых, сотрудники могут подавать запросы на получение доступа к нужному им оборудованию (при работе в локальной сети), а также вводить сгенерированные им администратором безопасности коды (для работы вне локальной сети).

Рисунок 13. Запрос доступа к устройству в InfoWatch EndPoint Security

Помимо этого сотрудникам становится доступно использование шифрования и управления им (в разрешенных администратором безопасности пределах).

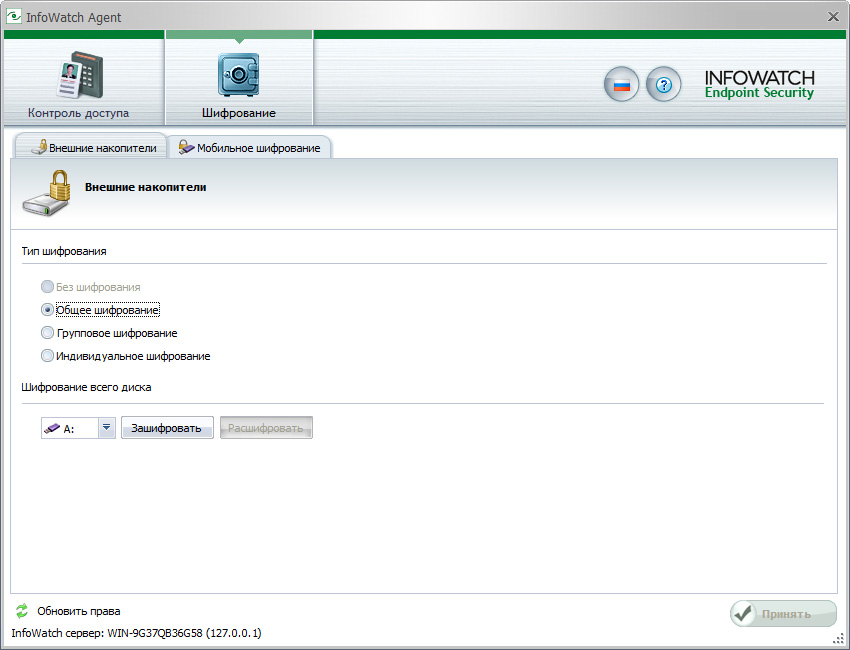

Рисунок 14. Шифрование в InfoWatch EndPoint Security

Выводы

InfoWatch EndPoint Security достаточно сильно отличается от большинства аналогичных решений, представленных на российском рынке. Это объясняется тем, что рассмотренный продукт предназначен именно для малого и среднего бизнеса. Поэтому его разработчики постарались максимально "универсализировать" его, сохранив при этом доступность и простоту администрирования. Следует особо отметить, что InfoWatch EndPoint Security совместим с антивирусными решениями всех ключевых производителей, представленных на российском рынке. Это немаловажно, поскольку обеспечивает корректную и бесконфликтную работу продукта с прикладным программным обеспечением практически в любой информационной системе.

Достоинства

- поддержка широкого спектра оборудования, включая возможность создания белых списков типов устройств, их конкретных экземпляров и носителей информации (CD/DVD);

- подробное протоколирование и журналирование действий пользователей и администраторов, а также теневое копирование;

- прозрачное шифрование информации, копируемой на носители, причем как условное, так и принудительное;

- гибкая система настройки доступа, которая включает в себя возможность установки прав не только по пользователям, но и по компьютерам, а также по связкам "пользователь-компьютер", а также целый ряд дополнительных инструментов (наличие политик онлайн и оффлайн, выдача временных прав, выдача прав по расписанию, запрос прав пользователями, генерация кодов доступа и пр.);

- управление передачей файлов через Интернет, включая обычную загрузку с помощью браузера, пересылку по Skype, использование облачных хранилищ;

- ограничение доступа пользователей к файлам по их типу, наименованию и размеру;

- большое количество дополнительных возможностей, включающих в себя контроль приложений, гарантированное уничтожение данных без возможности восстановления, управление электропитанием, доступом к Wi-Fi-сетям и пр.;

- простой и интуитивно понятный интерфейс консоли управления, наличие консоли для мобильных устройств;

- работа с интеграцией с LDAP-сервером и без нее;

- покомпонентная система лицензирования;

- небольшие системные требования.

Недостатки

- отсутствие контекстных политик доступа к внешним устройствам (блокировка доступа в зависимости от содержимого файла или хотя бы от его типа);

- отсутствие возможности подключения внешних криптопровайдеров, особенно сертифицированных ФСБ РФ;

- отсутствие контроля доступа к конфиденциальной информации на локальных дисках.

В заключение хотелось бы напомнить, что InfoWatch EndPoint Security нельзя называть DLP-решением в традиционном понимании этого слова. Данный продукт является неким универсальным средством для защиты конечных точек сети, которое может в той или иной степени заменить целый ряд специализированных решений по контролю и аудиту действий пользователей, шифрованию и пр. Благодаря столь широкому набору функций он, несмотря на некоторые недостатки, является достаточно привлекательным вариантом для малых и средних компаний.